Soal Keamanan Jaringan

Soal Keamanan Jaringan

Diunggah oleh

nanoku2013Hak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

Soal Keamanan Jaringan

Soal Keamanan Jaringan

Diunggah oleh

nanoku2013Hak Cipta:

Format Tersedia

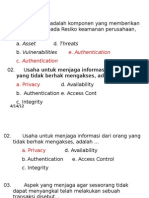

REVIEW/KUIS KEAMANAN JARINGAN 1. Berikut ini adalah komponen yang memberikan kontribusi kepada resiko keamanan perusahaan, kecuali...

a. Asset c. Authentication b. Vulnerabilities d. Threats 2. Usaha untuk menjaga informasi dari orang yang tidak berhak mengakses adalah...... a. Privacy c. Integrity b. Authentication d. Availibility 3. Aspek yang menjaga agar seseorang tidak dapat menyangkal telah melakukan sebuah transaksi disebut.... a. Confidentiality d. Non-Repudiation b. Avaibility d. Integrity 4. Penggunaan Manajemen Resiko pada perusahaan untuk menghadapi ancaman disarankan oleh.... a. Garfinkel c. Tim Berness Lee 5. b. Lawrie Brown d. David Khan Pihak yang tidak berwenang menyisipkan objek palsu kedalam sistem. Contoh dari serangan jenis ini adalah memasukkan pesan-pesan palsu seperti e-mail palsu ke jaringan komputer. Serangan ini disebut..... a. Interuption c. Modification b. Interception d. Fabrication Membuat seolah-oleah pesan rahasia tidak ada atau tidak nampak, padahal pesan tersebut ada, adalah pengamanan menggunakan.... a. Kriptografi c. DES b. Steganografi d. PGP Proses yang dilakukan untuk mengamankan sebuah pesan (yang disebut plaintext) menjadi pesan yang tersembunyi (disebut chiphertext) adalah..... a. Enkripsi c. DES b. Dekripsi d. PGP Dengan mengubah posisi huruf sehingga sukar untuk dikenali merupakan pengamanan data.... a. Kriptografi c. Steganografi b. Geografi d. Password Untuk memecahkan Chiphertext tanpa bantuan kunci, merupakn seni dan ilmu.... a. Chryptanalysis c. Cryptographers b. Cryptology d. Cryptanalist Fungsi Enkripsi memiliki rumus.....

6.

7.

8.

9.

10.

a. E(M)=C d. M(E)=C b. C(M)=E e.M(C)=E 11. Berikut beberapa hal yang menyebabkan security hole, kecuali.... a. Salah desain (desaign flaw) c. Salah konfigurasi b. Salah implementasi d. Salah penanganan

REVIEW/KUIS KEAMANAN JARINGAN 12. Program yang dapat membantu menguji atau mengevaluasi keamanan sistem yang dikelola, yang digunakan pada windows NTTadalah..... a. Cops c.Tripwire b. Ballista d. Satan 13. Service yang menjalankan DNS menggunakan port..... a. 25 c. 53 b. 110 d. 95 14. Sedangkan untuk service yang menjalankan SMTP menggunakan port..... a. 25 c. 53 b. 110 d. 95 15. Program yang digunakan untuk menginformasikan kelemahan dari suatu sistem serta dapat melakukan scanning seluruh domain adalah..... a. Cops c. Tripwire b. Ballista d. Satan 16. Attacker dapat melakukan dicditionary-based attack dengan...... a. Advanced User Manajemen b. Menampilkan User Account

c. Menyalin File/Password, File sam pada windows

d. Merubah properties User 17. Untuk mengatur data password user yang menggunakan komputer pada windows XP menggunakan fasilitas.....

a. Manage Password

b. Password Crack c. User password dan admin Password d. Control panel 18. Paket program dalam UNIX yang dapat digunakan untuk membatasi Akses kepada servis atau aplikasi tertentu, adalah... a. Echo c. Tcpwrapper b. Default d. telnet 19. Firewall biasanya menggunakan 2 tehnik kombinasi untuk mengamankan jaringan yaitu menggunakan proxy dan..... a. Iplog c. Paket Filtering b. Gateway d. Socks 20. Konfigurasi Firewall tergantung pengaturan oleh administrator jaringan yang terbagi menjadi dua yaitu...... a. Prohibitted & Permitted c. Prohibitted b. Adminted & Permitted d. Permitted 21. Penggunaan dua buah NIC dalam 1 PC adalah salah satu arsitektur firewall..... a. Screened-Host c. Dual-Homed Host b. Screened Subnet d. Host Gateway 22. Sotware pada UNIX yang digunakan untuk melakukan IP Filtering, yaitu..... a. Ipchains c. samspade b. Ipcalt

d. Ifwadm

REVIEW/KUIS KEAMANAN JARINGAN 23. Firwall dengan arsitektur yang menggunakan dua screened-router dan jaringan tengah antara kedua router tersebut, dimana ditempatkan bastion host adalah.... a. Screened-Host c. Dual-Homed Host b. Screened Subnet d. Host Gateway 24. Server www menyediakan fasilitas agar client dari tempat lain dapat mengambil informasi dalam bentuk berkas (file) dengan perintah...... a. GET c. CGI b. SSL d. Download 25. Merubah informasi yang ditampilkan diserver sepengetahuan pemilik situs dikenal dengan istilah... a. DoS c. CGI b. Deface d. DDos 26. Untuk menghubungkan sistem www dengan software lain di server web sehingga memungkinkan hubungan interaktif antara user dan server web diperlukan.... a. SSL c. CGI b. SSI d. Ogre 27. Pada saat melakukan browsing, browser akan menyimpan data browsing yang berfungsi untuk menandai kemana user menjelajah, disebut.... a. CGI c. Cookie b. Deface d. Ddos 28. Salah satu mekanisme mengamankan data yang dikirimkan melalui server www adalah dengan enkripsi menggunakan SSL yang dikembangkn oleh.... a. Microsoft c. Mozzila b. Netscape d. Opera

Anda mungkin juga menyukai

- Kumpulan Soal Keamanan Jaringan Kelas 12Dokumen12 halamanKumpulan Soal Keamanan Jaringan Kelas 12Hafidah Nur'aini Harada100% (2)

- Soal UTS Kemanan Komputer 2013Dokumen8 halamanSoal UTS Kemanan Komputer 2013Rizky Abu Rizal100% (1)

- Soal Aij Kelas XiiDokumen5 halamanSoal Aij Kelas XiiVandi WewengkangBelum ada peringkat

- Soal Jaringan KomputerDokumen11 halamanSoal Jaringan KomputerIrma AdliaBelum ada peringkat

- Soal K.jarkomDokumen6 halamanSoal K.jarkomNana AlerciBelum ada peringkat

- Latihan Keamanan Jaringan KomputerDokumen7 halamanLatihan Keamanan Jaringan KomputerRudy DawsonBelum ada peringkat

- Latihan SoalDokumen30 halamanLatihan SoalUnun IsnantoBelum ada peringkat

- Soal UAS Keamanan JaringanDokumen5 halamanSoal UAS Keamanan Jaringanras 15Belum ada peringkat

- QUIZ PRA UTS (Take Home) Keamanan Jaringan KomputerDokumen22 halamanQUIZ PRA UTS (Take Home) Keamanan Jaringan KomputerAndi SeppewaliBelum ada peringkat

- Keamanan JaringanDokumen16 halamanKeamanan JaringanBambang HariantoBelum ada peringkat

- Bahan ASJDokumen6 halamanBahan ASJgmcae cakBelum ada peringkat

- Soal Keamanan JaringanDokumen6 halamanSoal Keamanan JaringanAhanBelum ada peringkat

- Soal Latihan Keamanan JarkomDokumen62 halamanSoal Latihan Keamanan JarkomFachrul Choliluddin20% (5)

- Contoh Soal Keamanan Jaringan Kelas XII Semester 1Dokumen5 halamanContoh Soal Keamanan Jaringan Kelas XII Semester 1Tri Aji Bayu Pratama100% (1)

- Contoh Soal Keamanan Jaringan Kelas XII Semester 1Dokumen5 halamanContoh Soal Keamanan Jaringan Kelas XII Semester 1Andri KarismanBelum ada peringkat

- Program Yang Menyebabkan Kerusakan Sistem Ketika Dijalankan DisebutDokumen5 halamanProgram Yang Menyebabkan Kerusakan Sistem Ketika Dijalankan DisebutHabibBaox50% (2)

- Soal Keamanan Jaringan TKJ 2016-2019Dokumen16 halamanSoal Keamanan Jaringan TKJ 2016-2019Ichone Ben GattaBelum ada peringkat

- Soal Us Administasi Infrastruktur JaringanDokumen6 halamanSoal Us Administasi Infrastruktur JaringanHendra Laoko JambankBelum ada peringkat

- Bahan Keamanan JaringanDokumen7 halamanBahan Keamanan JaringanAhmad ShBelum ada peringkat

- Kumpulan Soal Keamanan Jaringan Pilihan Ganda Dan JawabanyaDokumen6 halamanKumpulan Soal Keamanan Jaringan Pilihan Ganda Dan JawabanyaJason ArmstrongBelum ada peringkat

- Bank Soal AIJDokumen18 halamanBank Soal AIJcruegerBelum ada peringkat

- PAS Kls XII-1SISTEM KEAMANAN JARINGANDokumen6 halamanPAS Kls XII-1SISTEM KEAMANAN JARINGANRT 26Belum ada peringkat

- KMN JarDokumen5 halamanKMN JarPutri Isti ArifahBelum ada peringkat

- Soal Sesi Ke 3 Kelas XII Membuat Desain Sistem Keamanan Jaringan (Andri)Dokumen4 halamanSoal Sesi Ke 3 Kelas XII Membuat Desain Sistem Keamanan Jaringan (Andri)Andri KarismanBelum ada peringkat

- Soal Keamanan JaringanDokumen11 halamanSoal Keamanan JaringanGilang Rahmadhan ArmijantoroBelum ada peringkat

- Soal Ukk Kelas Xi GenapDokumen9 halamanSoal Ukk Kelas Xi GenapKarma YasaBelum ada peringkat

- Bahan Uts DebianDokumen6 halamanBahan Uts DebianPutri Isti ArifahBelum ada peringkat

- Ulangan Pilihan Ganda Keamanan Jaringan FixDokumen7 halamanUlangan Pilihan Ganda Keamanan Jaringan FixDwi RahmaBelum ada peringkat

- Soal Pilhan Ganda LatihanDokumen10 halamanSoal Pilhan Ganda LatihanBartolomeus SibataBelum ada peringkat

- Soal TKJ Kelas 3 Keamanan Komputer USDokumen7 halamanSoal TKJ Kelas 3 Keamanan Komputer USYuuki Chan100% (1)

- Keamanan Jaringan cbtEDITDokumen8 halamanKeamanan Jaringan cbtEDITRio HandokoBelum ada peringkat

- Soal Xii TKJ 1 Dan 2 2Dokumen5 halamanSoal Xii TKJ 1 Dan 2 2Yuzaku Dhien BidamBelum ada peringkat

- Kumpulan Soal Pilgan Materi FirewallDokumen9 halamanKumpulan Soal Pilgan Materi FirewallElektro C'18 UnjaniBelum ada peringkat

- Adm. Infrastruktur Jaringan Keals Xii-TkjDokumen3 halamanAdm. Infrastruktur Jaringan Keals Xii-TkjReighy KarobyBelum ada peringkat

- Tindakan Pencegahan Dari Serangan Pengguna Komputer Atau Pengakses Jaringan Yang Tidak Bertanggung JawabDokumen3 halamanTindakan Pencegahan Dari Serangan Pengguna Komputer Atau Pengakses Jaringan Yang Tidak Bertanggung Jawabandri karismanBelum ada peringkat

- Soal Sesi Ke 3 Kelas XII Membuat Desain Sistem Keamanan Jaringan (Andri)Dokumen3 halamanSoal Sesi Ke 3 Kelas XII Membuat Desain Sistem Keamanan Jaringan (Andri)Andri KarismanBelum ada peringkat

- Soal Kelas XII ASJ (Andri)Dokumen4 halamanSoal Kelas XII ASJ (Andri)andri karismanBelum ada peringkat

- Muhammad Iko - Tugas 13 - Keamanan KomputerDokumen16 halamanMuhammad Iko - Tugas 13 - Keamanan KomputerMarcell RadityoBelum ada peringkat

- Latihan SoalDokumen15 halamanLatihan Soalandi arfianBelum ada peringkat

- Adm Infrastruktur Jaringan - XII TKJDokumen5 halamanAdm Infrastruktur Jaringan - XII TKJRianiiSeptyBelum ada peringkat

- 118 Soal Administrasi Infrastruktur Jaringan Lengkap JawabanDokumen24 halaman118 Soal Administrasi Infrastruktur Jaringan Lengkap Jawabanlgani4Belum ada peringkat

- Marcellino Radityo - Tugas 13 - Keamanan KomputerDokumen16 halamanMarcellino Radityo - Tugas 13 - Keamanan KomputerMarcell RadityoBelum ada peringkat

- Circuit SwitchingDokumen9 halamanCircuit Switchingjulea ParkBelum ada peringkat

- Soal AIJ XII Semester GenapDokumen6 halamanSoal AIJ XII Semester GenapRini OctavianiBelum ada peringkat

- Soal LatihanDokumen9 halamanSoal Latihanawang basudewaBelum ada peringkat

- Soal Semester Ganjil Sistem Keamanan Jaringan (Produktif TKJ) Kls XiiDokumen11 halamanSoal Semester Ganjil Sistem Keamanan Jaringan (Produktif TKJ) Kls XiibenpaniBelum ada peringkat

- Kisi-Kisi Mata Pelajaran ASJ Kelas XII TKJDokumen8 halamanKisi-Kisi Mata Pelajaran ASJ Kelas XII TKJFitra FitraBelum ada peringkat

- GilangShoffaRamadhan, XII TKJ 2, 34Dokumen7 halamanGilangShoffaRamadhan, XII TKJ 2, 34TuturuBelum ada peringkat

- GilangShoffaRamadhan, XII TKJ 2, 34Dokumen7 halamanGilangShoffaRamadhan, XII TKJ 2, 34TuturuBelum ada peringkat

- Soal UAS Keamanan Jaringan (Part 3)Dokumen5 halamanSoal UAS Keamanan Jaringan (Part 3)ras 15Belum ada peringkat

- Soal Kemanan Jaringan S. Ganjil Xii TKJ Purnama 2018Dokumen6 halamanSoal Kemanan Jaringan S. Ganjil Xii TKJ Purnama 2018mieq supBelum ada peringkat

- Administrasi Infrastruktur JaringanDokumen4 halamanAdministrasi Infrastruktur JaringanAris SutarnoBelum ada peringkat

- Uas Kelas Xii TKJ (Asj)Dokumen7 halamanUas Kelas Xii TKJ (Asj)rizky limbongBelum ada peringkat

- QUIS 1 Keamanan Jaringan-DikonversiDokumen5 halamanQUIS 1 Keamanan Jaringan-DikonversiM. IQBAL HAIDIRBelum ada peringkat

- Soal Keamanan Jaringan Komputer SMK TKJ Beserta JawabannyaDokumen4 halamanSoal Keamanan Jaringan Komputer SMK TKJ Beserta JawabannyaJajang Jakaria MahmudBelum ada peringkat

- Soal UAS SOJ Kelas XII 2018 NewDokumen23 halamanSoal UAS SOJ Kelas XII 2018 NewhanroshiBelum ada peringkat

- Contoh Soal Keamanan KomputerDokumen7 halamanContoh Soal Keamanan KomputerdynamezBelum ada peringkat