Pertemuan 03 Evaluasi Keamanan Sistem Informasi

Diunggah oleh

Randi AfrianHak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

Pertemuan 03 Evaluasi Keamanan Sistem Informasi

Diunggah oleh

Randi AfrianHak Cipta:

Format Tersedia

Evaluasi Keamanan Sistem Informasi

Pertemuan III

Meski sebuah sistem informasi sudah dirancang memiliki

perangkat pengamanan, dalam operasi masalah keamanan

harus selalu dimonitor. Hal ini disebabkan :

1. Ditemukannya lubang keamanan (security hole) yang baru.

2. Kesalahan konfigurasi.

3. Penambahan perangkat baru (hardware dan/atau software)

yang menyebabkan menurunnya tingkat security atau

berubahnya metoda untuk mengoperasikan sistem.

Sumber lubang keamanan

Lubang keamanan (security hole) dapat terjadi karena

beberapa hal; salah disain (design flaw), salah implementasi,

salah konfigurasi, dan salah penggunaan.

Penguji keamanan sistem

Administrator dari sistem informasi membutuhkan perangkat

pembantu otomatis, yang dapat membantu menguji atau meng-

evaluasi keamanan sistem yang dikelola.

Untuk sistem yang berbasis UNIX ada beberapa tools yang

dapat digunakan, antara lain: Cops, Tripwire, Satan/Saint,

SBScan: localhost security scanner

Untuk sistem yang berbasis Windows NT misalnya program

Ballista <http://www.secnet.com>

Program-program lain yang ada di internet :

Crack, land and latierra, ping-o-death, winuke dan lain-lain.

Probing Services

Servis di Internet umumnya dilakukan dengan menggunakan protokol

TCP atau UDP. Setiap servis dijalankan dengan menggunakan port

yang berbeda, misalnya:

SMTP, untuk mengirim dan menerima e-mail, TCP, port 25

DNS, untuk domain, UDP dan TCP, port 53

HTTP, web server, TCP, port 80

POP3, untuk mengambil e-mail, TCP, port 110

Untuk beberapa servis yang berbasis TCP/IP, proses probe

dapat dilakukan dengan menggunakan program telnet.

Paket probe untuk sistem UNIX : nmap , strobe, tcpprobe

Probe untuk sistem Window 95/98/NT : NetLab, Cyberkit, Ogre

Mendeteksi Probling

Untuk mendeteksi adanya probing ke sistem informasi dapat

dipasang suatu program yang memonitornya.

Probing biasanya meninggalkan jejak di berkas log di sistem.

Dengan mengamati entry di dalam berkas log dapat

diketahui adanya probing.

Program Probe lain : courtney, portsentry dan tcplogd.

OS fingerprinting

Fingerprinting merupakan istilah yang umum

digunakan untuk menganalisa OS sistem yang dituju.

Fingerprinting dapat dilakukan dengan berbagai cara. Cara

yang paling konvensional adalah :

1. Melakukan telnet ke server yang dituju.

2. Servis FTP. Servis FTP tersedia di port 21.

Dengan melakukan telnet ke port tersebut dan

memberikan perintah SYST anda dapat mengetahui

versi dari OS yang digunakan.

3. Menggunakan program netcat (nc)

Penggunaan Program Penyerang

Salah satu cara untuk mengetahui kelemahan sistem

informasi anda adalah dengan menyerang diri sendiri

dengan paket-paket program penyerang (attack) yang dapat

diperoleh di Internet.

Internet Security Scanner (ISS) atau Security Analysis Tool for

Auditing (SATAN)

program ini akan menginformasikan kelemahan dari sistem

yang dituju dan dapat melakukan scanning seluruh domain atau

sub network.

TCP Wrapper untuk memonitor jaringan komputer

Crack untuk melakukan testing password security.

IP Scanner, IP Sniper, Network Analyzer DLL

Selain program penyerang yang sifatnya agresif melumpuhkan

sistem yang dituju, ada juga program penyerang yang sifatnya

melakukan pencurian atau penyadapan data. Untuk

penyadapan data, biasanya dikenal dengan istilah sniffer.

Contoh program penyadap (sniffer) antara lain:

pcapture (Unix)

sniffit (Unix)

tcpdump (Unix)

WebXRay (Windows)

Penggunaan sistem pemantau jaringan

Network monitoring biasanya dilakukan dengan

menggunakan protokol SNMP (Simple Network Management

Protocol).

Contoh-contoh program network monitoring / management

antara lain:

Etherboy (Windows), Etherman (Unix)

HP Openview (Windows)

Packetboy (Windows), Packetman (Unix)

SNMP Collector (Windows)

Webboy (Windows)

Sistem pemantau jaringan (network monitoring) dapat

digunakan untuk mengetahui adanya lubang keamanan.

Contoh program pemantau jaringan yang tidak menggunakan

SNMP antara lain:

iplog, icmplog, updlog, yang merupakan bagian dari

paket iplog untuk memantau paket IP, ICMP, UDP.

iptraf, sudah termasuk dalam paket Linux Debian netdiag

netwatch, sudah termasuk dalam paket Linux Debian

netdiag

ntop, memantau jaringan seperti program top yang

memantau proses di sistem Unix (lihat contoh gambar

tampilannya)

trafshow, menunjukkan traffic antar hosts dalam bentuk

text-mode

Pemantau adanya serangan

Sistem pemantau (monitoring system) digunakan untuk

mengetahui adanya tamu tak diundang (intruder) atau

adanya serangan (attack).

Nama lain dari sistem ini adalah intruder detection system

(IDS).

Sistem ini dapat memberitahu administrator melalui e-mail

maupun melalui mekanisme lain seperti melalui pager.

Contoh software IDS antara lain:

Autobuse, mendeteksi probing dengan memonitor logfile.

Courtney dan portsentry, mendeteksi probing (port

scanning) dengan memonitor packet yang lalu lalang.

Portsentry bahkan dapat memasukkan IP penyerang

dalam filter tcpwrapper (langsung dimasukkan kedalam

berkas /etc/hosts.deny)

Shadow dari SANS

Snort, mendeteksi pola (pattern) pada paket yang lewat

dan mengirimkan alert jika pola tersebut terdeteksi.

Honeypot

Merupakan sebuah sistem yang digunakan untuk

memancing dan memantau hacker

Berupa kumpulan software (server) yang seolah-olah

merupakan server yang hidup dan memberi layanan tertentu

SMTP yang memantau asal koneksi dan aktivitas penyerang

(misalnya penyerang berniat menggunakan server tersebut

sebagai mail relay)

Beberapa honeypot digabungkan menjadi honeynet

SOAL-SOAL LATIHAN

01.Berikut beberapa hal yang menyebabkan security hole,

kecuali

a. Salah disain (design flaw) d. Salah penanganan

b. Salah implementasi e. Salah Identifikasi

c. Salah konfigurasi

02. Program yang dapat membantu menguji atau meng-

evaluasi keamanan sistem yang dikelola, yang digunakan

pada Windows NT adalah ...

a. Cops d. Satan

b. Ballista e. Phising

c. Tripwire

02. Program yang dapat membantu menguji atau meng-

evaluasi keamanan sistem yang dikelola, yang digunakan

pada Windows NT adalah ...

a. Cops d. Satan

b. Ballista e. Phising

c. Tripwire

03.Service yang menjalankan DNS menggunakan port

a. 25 d. 95

b. 110 e. 100

c. 53

03.Service yang menjalankan DNS menggunakan port

a. 25 d. 95

b. 110 e. 100

c. 53

04.Sedangkan untuk servis yang menjalankan SMTP

menggunakan port

a. 25 d. 95

b. 110 e. 100

c. 53

04.Sedangkan untuk servis yang menjalankan SMTP

menggunakan port

a. 25 d. 95

b. 110 e. 100

c. 53

05. Program yang digunakan untuk menginformasikan

kelemahan dari suatu sistem serta dapat melakukan

scanning seluruh domain adalah .

a. Cops c. Satan

b. Ballista e. Cain & Abel

c. Tripwire

05. Program yang digunakan untuk menginformasikan

kelemahan dari suatu sistem serta dapat melakukan

scanning seluruh domain adalah .

a. Cops c. Satan

b. Ballista e. Cain & Abel

c. Tripwire

01. Berikut beberapa hal yang menyebabkan security hole,

kecuali

a. Salah disain (design flaw) d. Salah penanganan

b. Salah implementasi e. Salah Identifikasi

c. Salah konfigurasi

Anda mungkin juga menyukai

- Tugas KWN'Dokumen3 halamanTugas KWN'Randi AfrianBelum ada peringkat

- Renovasi Ruangan Pengadilan Negeri BelopaDokumen7 halamanRenovasi Ruangan Pengadilan Negeri BelopaRandi AfrianBelum ada peringkat

- Link Video Visualisasi BangsaDokumen1 halamanLink Video Visualisasi BangsaRandi AfrianBelum ada peringkat

- Pancasila dan Bhineka Tunggal IkaDokumen2 halamanPancasila dan Bhineka Tunggal IkaRandi AfrianBelum ada peringkat

- Isu KontemporerDokumen15 halamanIsu KontemporerRandi AfrianBelum ada peringkat

- PKN Tugas 2Dokumen3 halamanPKN Tugas 2Randi AfrianBelum ada peringkat

- Pola Hidup Tidak Sehat Tingkatkan Resiko Diabetes Di Usia MudaDokumen1 halamanPola Hidup Tidak Sehat Tingkatkan Resiko Diabetes Di Usia MudaRandi AfrianBelum ada peringkat

- Pola Hidup Tidak Sehat Tingkatkan Resiko Diabetes Di Usia MudaDokumen1 halamanPola Hidup Tidak Sehat Tingkatkan Resiko Diabetes Di Usia MudaRandi AfrianBelum ada peringkat

- DISKUSI KELOMPOK MENGENAI ISU KONTEMPORER NewDokumen5 halamanDISKUSI KELOMPOK MENGENAI ISU KONTEMPORER NewRandi AfrianBelum ada peringkat

- Panduan Konfigurasi GNS3 Untuk Lab CiscoDokumen69 halamanPanduan Konfigurasi GNS3 Untuk Lab CiscoArdian Dharma100% (1)

- Learning Jurnal Hari Ke 2Dokumen4 halamanLearning Jurnal Hari Ke 2Randi AfrianBelum ada peringkat

- Daftar SimbolDokumen1 halamanDaftar SimbolRandi AfrianBelum ada peringkat

- Panduan Konfigurasi GNS3 Untuk Lab CiscoDokumen69 halamanPanduan Konfigurasi GNS3 Untuk Lab CiscoArdian Dharma100% (1)

- Modul Labtk2 1Dokumen59 halamanModul Labtk2 1Anonymous litdAs7YsaBelum ada peringkat

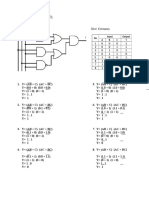

- Rangkain KombinasiDokumen3 halamanRangkain KombinasiRandi AfrianBelum ada peringkat

- Bab IiiDokumen16 halamanBab IiiRandi AfrianBelum ada peringkat

- Modul Workshop Linux DasarDokumen60 halamanModul Workshop Linux DasarRandi AfrianBelum ada peringkat

- VLSM Dan Implementasinya Pada Cisco Pack PDFDokumen8 halamanVLSM Dan Implementasinya Pada Cisco Pack PDFSaTyoNugrohoBelum ada peringkat

- Resmastering Linux SlaxDokumen17 halamanResmastering Linux SlaxRandi AfrianBelum ada peringkat

- Kata PengantarDokumen1 halamanKata PengantarRandi AfrianBelum ada peringkat

- Bab IDokumen4 halamanBab IRandi AfrianBelum ada peringkat

- Local Area NetworkDokumen16 halamanLocal Area NetworkRandi AfrianBelum ada peringkat

- VLSM Dan Implementasinya Pada Cisco Pack PDFDokumen8 halamanVLSM Dan Implementasinya Pada Cisco Pack PDFSaTyoNugrohoBelum ada peringkat

- #Daftar PustakaDokumen1 halaman#Daftar PustakaRandi AfrianBelum ada peringkat

- #Bab 2Dokumen19 halaman#Bab 2Randi AfrianBelum ada peringkat

- #CoverDokumen1 halaman#CoverRandi AfrianBelum ada peringkat

- #Bab 3Dokumen1 halaman#Bab 3Randi AfrianBelum ada peringkat

- Resmastering Linux SlaxDokumen17 halamanResmastering Linux SlaxRandi AfrianBelum ada peringkat