I 01

Diunggah oleh

andreselorza72Judul Asli

Hak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

I 01

Diunggah oleh

andreselorza72Hak Cipta:

Format Tersedia

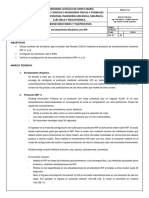

INSTRUMENTO DE EVALUACIN

CDIGO: F-SE-027

VERSIN: 1

PGINA: 1 DE 4

PROGRAMA NORMA GUIA TIPO DE INSTRUMENTO ESTUDIANTE TUTOR HORARIO

ENSAMBLE Y MANTENIMIENTO DE COMPUTADORES REALIZAR MANTENIMIENTO CORRECTIVO DE LOS EQUIPOS DE COMPUTO, MEDIANTE EL REEMPLAZO DE LOS MODULOS COMPONENTES INTERNET AVANZADO CDIGO DEL CUESTIONARIO 01 INSTRUMENTO FOLIO CDIGO FECHA DA MES AO

CUESTIONARIO DE EVOLUCIN DE INTERNET QUE ES ARPANET Y QUINES SON SUS PREDECESORES Es una red creada por el gobierno estadounidense, tenia como finalidad comunicar rpidamente a las tropas y altos mandos militares... pero al entrar en "desuso" algunas universidades empezaron a utilizarla y al unir las redes de universidades y ARPANET se creo la internet. Sus predecesores son Antes de ARPANET, muchos sistemas de ordenadores consistan en una masiva cantidad de computadoras, algunas veces del tamao de una habitacin entera, las cuales usaban terminales completamente cableados. Un terminal era de alguna manera un interfaz de usuario, que a menudo consista en un teclado olector de tarjeta. Muchos usuarios podan acceder al ordenador simultneamente. Las computadoras en redes ms antiguas, requeran una conexin directa entre dos ordenadores, significando que solo haba una va de comunicacin para poder transferir los datos. Las conexiones directas limitaban el tamao de las redes de ordenadores, las cuales se empezaron a llamar LANs. QUE ES TCP IP Cuando se habla de TCP/IP , se relaciona automticamente como el protocolo sobre el que funciona la red Internet . Esto , en cierta forma es cierto , ya que se le llama TCP/IP , a la familia de protocolos que nos permite estar conectados a la red Internet . Este nombre viene dado por los dos protocolos estrella de esta familia QUE ES WWW Es un conjunto de servicios basados en hipermedios, ofrecidos en todo el mundo a travs de Internet, se lo llama WWW (World Wide Web - Telaraa de Cobertura Mundial). No existe un centro que administre esta red de informacin, sino ms bien est constituida por muchos servicios distintos que se conectan entre s a travs de referencias en los distintos documentos, por ejemplo, un documento contenido en un computador en Canad, puede tener referencias a otro documento en Japn, o a un archivo en Inglaterra, o a una imagen en Suecia. Al hablar de hipermedios nos referimos a informacin que puede presentarse utilizando distintos medios, como documentacin ejecutable, de texto, grficos, audio, vdeo, animacin o imagen. El WWW fue desarrollado inicialmente en el CERN (el Laboratorio Europeo de Fsica de Partculas) pero por su extrema flexibilidad ha cambiado mucho ltimamente.

Validado y aprobado por el comit interdisciplinario del programa Ensamble y Mantenimiento Marzo Septiembre 2011

INSTRUMENTO DE EVALUACIN

CDIGO: F-SE-027

VERSIN: 1

PGINA: 1 DE 4

Cuando una persona ingresa al WWW lo hace mediante un programa "examinador" en general llamado Browser, y a partir de se momento l esta en el Web. QUE ES HIPERVNCULO Un hipervnculo es un enlace, normalmente entre dos pginas web de un mismo sitio, pero un enlace tambin puede apuntar a una pgina de otro sitio web, a un fichero, a una imagen, etc. Para navegar al destino al que apunta el enlace, hemos de hacer clic sobre l. Tambin se conocen como hiperenlaces, enlaces o links. QUE ES HTTP es un conjunto de reglas acordadas para transferir texto con atributos propios de la Internet. QUE ES LA WEB 2.0 La Web 2.0 es la representacin de la evolucin de las aplicaciones tradicionales hacia aplicaciones web enfocadas al usuario final. El Web 2.0 es una actitud y no precisamente una tecnologa. QUE ES FTP El acrnimo de FTP es protocolo de transferencia de ficheros (File Transfer Protocol) y es un software cliente/servidor que permite a usuarios transferir ficheros entre ordenadores en una red TCP/IP. FTP tiene sus orgenes en 1971, y aunque ha evolucionado con el paso de los aos, es uno de los protocolos ms antiguos que todava estn en uso. Hoy en da se usa principalmente en redes corporativas y la red ms grande que existe, Internet. El funcionamiento es sencillo. Una persona desde su ordenador invoca un programa cliente FTP para conectar con otro ordenador, que a su vez tiene instalado el programa servidor FTP. Una vez establecida la conexin y debidamente autenticado el usuario con su contrasea, se pueden empezar a intercambiar archivos de todo tipo.

QUE ES HTML, PHP Y ASP HTML es un lenguaje que hace posible presentar informacin (por ejemplo, investigaciones cientficas) en Internet. Lo que ves al visualizar una pgina en Internet es la interpretacin que hace el navegador del cdigo HTML. Para ver el cdigo HTML de una pgina slo tienes que pinchar en la opcin Ver de la barra de mens y elegir Cdigo fuente (en Internet Explorer).

Validado y aprobado por el comit interdisciplinario del programa Ensamble y Mantenimiento Marzo Septiembre 2011

INSTRUMENTO DE EVALUACIN

CDIGO: F-SE-027

VERSIN: 1

PGINA: 1 DE 4

PHP es el acrnimo de Hipertext Preprocesor. Es lo que llamamos un lenguaje de programacin del lado del servidor, esto significa que el cdigo se interpreta en el servidor y no en el ordenador del usuario. Es un lenguaje para programar scripts, que se incrustan dentro del cdigo HTML. Este lenguaje es gratuito y multiplataforma. El cdigo php interpretado, produce un resultado que es enviado al navegador del visitante en forma de HTML, imagen, documento .doc de ninguna manera el navegador del visitante accede al cdigo fuente en php sino solo a su resultado en HTML.

Al navegar ms de alguna vez nos hemos topado con alguna pgina que tiene archivos con extensin .asp y nos hemos preguntado que significa ste tipo de archivos. Microsoft introdujo esta tecnologa llamada Active Server Pages en diciembre de 1996, por lo que no es nada nueva. Es parte del Internet Information Server (IIS) desde la versin 3.0 y es una tecnologa de pginas activas que permite el uso de diferentes scripts y componentes en conjunto con el tradicional HTML para mostrar pginas generadas dinmicamente.

Validado y aprobado por el comit interdisciplinario del programa Ensamble y Mantenimiento Marzo Septiembre 2011

INSTRUMENTO DE EVALUACIN

CDIGO: F-SE-027

VERSIN: 1

PGINA: 1 DE 4

PUERTOS IP UTILIZADOS EN INTERNET Los puertos IP son numerados del 0 al 65536. Sin embargo, no son asignados de forma aleatoria, sino que reajustan a los estndares de la IANA (Internet Assigned Numbers Authority). Los puertos del 0 al 1023, tambin conocidos como puertos bien conocidos, son asignados por la IANA y generalmente son reservados para procesos de sistema. Por ejemplo, como se ha comentado antes, el protocolo http tiene asignado el puerto 80. Los puertos 1024-49151 son llamados puertos registrados, y sus asignaciones son coordinadas y aprobadas tambin por IANA. Se tiene mucho cuidado para que no haya conflictos entre puertos. QUE ES UN MOTOR DE BSQUEDA es un programa software que busca sitios web basndose en palabras clave (keywords) designadas como trminos de bsqueda. Los Motores de Bsqueda y los Directorios Web no son lo mismo, aunque a menudo se utiliza el trmino de manera indistinta. Los motores de bsqueda crean listados de sitios web utilizando araas (spiders) que rastrean (crawl) las pginas web, indexan su informacin y siguen los enlaces desde ellas hacia otras pginas. Las araas regresan con frecuencia a los sitios ya rastreados para comprobar actualizaciones o cambios, todo lo que encuentran queda reflejado en la base de datos del motor de bsqueda.

QUE ES EL AVATAR EN INTERNET solo es la imagen de como consideramos que somos o quisiramos ser. QUE ES MENSAJERA INSTANTNEA La Mensajera Instantnea es un punto intermedio entre los sistemas de chat y los mensajes de correo electrnico, las herramientas de mensajera instantnea, son programas regularmente gratuitos y verstiles, residen en el escritorio y, mientras hay una conexin a Internet, siempre estn activos. QUE ES SECOND LIFE Second Life es un espacio virtual de interaccin social desarrollado por la empresa Linden Labs a partir de la idea y con la direccin de Philip Rosedale. Aunque normalmente es considerado por los media como un juego, segun su autor su objetivo va mucho ms all. Como declar a Wired: I'm not

Validado y aprobado por el comit interdisciplinario del programa Ensamble y Mantenimiento Marzo Septiembre 2011

INSTRUMENTO DE EVALUACIN

CDIGO: F-SE-027

VERSIN: 1

PGINA: 1 DE 4

building a game. I'm building a new country ("no estoy construyendo un juego sino un nuevo pas"). Se calcula que a lo largo del ao 2006 alcanzar el medio milln de [[ciborg|ciborgs] residentes

QUE ES EMAIL El e-mail es la aplicacin ms sencilla y ms usada de Internet. Y la traduccin de su nombre lo dice todo; es un servicio de correo electrnico en la red. Cualquier usuario podr enviar y recibir mensajes a travs de la red. QUE ES SMTP Y POP3 El protocolo SMTP (Protocolo simple de transferencia de correo) es el protocolo estndar que permite la transferencia de correo de un servidor a otro mediante una conexin punto a punto El protocolo POP (Protocolo de oficina de correos), como su nombre lo indica, permite recoger el correo electrnico en un servidor remoto (servidor POP). Es necesario para las personas que no estn permanentemente conectadas a Internet, ya que as pueden consultar sus correos electrnicos recibidos sin que ellos estn conectados. Es la misma q ma primera QUE ES P2P Como dicen, P2P es un sistema que utilizan varios programas para el intercambio de archivos. Se les llama comunmente Gestores de Archivo y existen en Linea miles y miles de usuarios en todo el mundo que estan compartiendo sus archivos, que pueden ser de musica, video, softwares, imagenes, etc. QUE SON LAS REDES SOCIALES Una red social es una estructura social en donde hay individuos que se encuentran relacionados entre si. Las relaciones pueden ser de distinto tipo, como intercambios finacieros, amistad, relaciones sexuales, entre otros QUE ES FACEBOOK Facebook es un sitio web de redes sociales. Fue creado originalmente para estudiantes de la Universidad de Harvard, pero ha sido abierto a cualquier persona que tenga una cuenta de correo electrnico. Los usuarios pueden participar en una o ms redes sociales, en relacin con su situacin acadmica, su lugar de trabajo o regin geogrfica. QUE ES DOMINIO Es un nombre y una direccin en el Internet. QUE ES UN HOSTING

Validado y aprobado por el comit interdisciplinario del programa Ensamble y Mantenimiento Marzo Septiembre 2011

INSTRUMENTO DE EVALUACIN

CDIGO: F-SE-027

VERSIN: 1

PGINA: 1 DE 4

significa poner una pagina web en un servidor de Internet para que ella pueda ser vista en cualquier lugar del mundo entero con acceso al Internet. CONSULTA EN ESTA PAGINA UN NOMBRE DE DOMINIO HTTP://WWW.JAVACOL.NET/WHOIS.PHP ENTRE ALA SIGUIENTE PAGINA HTTP://ES.WORDPRESS.COM/ REGISTRATE Y AGREGA TODA LA CONSULTA AL BLOGGER WWW.DRIVEHQ.COM REGISTRATE Y CREA UN DIRECTORIO Y GUARADA ARCHIVOS EN TU DIRETORIO CUESTIONARIO CON LOS TIPOS DE REDES Y TIPOS DE CONEXIN QUE ES LAN Y CUAL ES SU COBERTURA LAN:(Red de rea local), es la interconexin de varias computadoras y perifricos. Su extensin est limitada fsicamente a un edificio o a un entorno de 200 metros, o con repetidores podra llegar a la distancia de un campo de 1 kilmetro. Su aplicacin ms extendida es la interconexin de computadoras personales y estaciones de trabajo en oficinas, fbricas, etc., para compartir recursos e intercambiar datos y aplicaciones. En definitiva, permite una conexin entre dos o ms equipos. El trmino red local incluye tanto el hardware como el software necesario para la interconexin de los distintos dispositivos y el tratamiento de la informacin. QUE ES WAN Y CUAL ES SU COBERTURA Red de rea amplia, una red de ordenadores que abarca un rea geogrfica relativamente grande. Normalmente, un WAN consiste en dos o ms redes de rea local (LANs). QUE ES MAN Y CUAL ES SU COBERTURA MAN:(Red de rea metropolitana), es una red de alta tecnologia (banda ancha) que dando cobertura en un rea geogrfica extensa, proporciona capacidad de integracin de mltiples servicios mediante la transmisin de datos, voz y vdeo, sobre medios de transmisin tales como fibra ptica y par trenzado (MAN BUCLE), la tecnologa de pares de cobre se posiciona como una excelente alternativa para la creacin de redes metropolitanas, por su baja latencia (entre 1 y 50ms), gran estabilidad y la carencia de interferencias radioelctricas, las redes MAN BUCLE, ofrecen velocidades de 10Mbps, 20Mbps, 45Mbps, 75Mbps, sobre pares de cobre y 100Mbps, 1Gbps y 10Gbps mediante Fibra ptica. QUE ES 3GM es una denominacin para tercera-generacin de telefona mvil. Los servicios asociados con la tercera generacin proporcionan la posibilidad de transferir tanto voz y datos (una llamada telefnica) y datos no-voz (como la descarga de programas, intercambio de email, y mensajera instantnea).

Validado y aprobado por el comit interdisciplinario del programa Ensamble y Mantenimiento Marzo Septiembre 2011

INSTRUMENTO DE EVALUACIN

CDIGO: F-SE-027

VERSIN: 1

PGINA: 1 DE 4

LLENE LA SIGUIENTE TABLA CON LOS DIFERENTES TIPOS DE CONEXIN CARACTERISTICAS TIPO VELOCIDAD MAXIMA MBRE YDISTANCIA DECONEXION DECANAL DE COBERTURA -Modem ADSL -Splitter -Cobertura hasta 5.5 km -Tres canales independientes sobre la lnea telefnica -Alta velocidad Canal descendente: 8 Mbps Canal ascendente: 1 Mbps

ADSL

REDSI

-Conectividad digital punto -Adaptador de red Canal descendente: 2 a punto -Uso de vas -Modem o tarjeta Mbps Canal ascendente: separadas para la RDSI 66 Kbps sealizacin. -Cobertura Max 100m Microondas -Vulnerable a los Crackers Canal descendente y -Tarjetas PCI, -Menor velocidad No canal ascendente: 54 USB. -Routers necesita cableado -Internet Mbps -Punto de acceso mvil -Cobertura de 300m -No Canal descendente y necesita cableado -La canal ascendente: 11 velocidad disminuye con la Mbps distancia -Utilizan infrarrojo

WIFI

Microondas -Tarjeta INALAMBRICA adaptadora inalmbrica -Punto de acceso SATELITAL

Microondas -Retorno a Baja velocidad Canal descendente: 8 -Antena -Set-top-Consume muy poco ancho Mbps Canal ascendente: box -Modem de banda 2 Mbps (retorno) -Cobertura 80 Kbps -Ms Microondas ancho de banda y menos -Punto de acceso interferencia q la Wifi -Internet mvil -Cable coaxial -Fibra ptica -Banda ancha Canal descendente y canal ascendente: 124 Mbps

WIMAX

CABLE MODEM CONMUTADA

Canal descendente: 2 - Modem baratos y rpidos Mbps canal ascendente: 2 -Conexin permanente Mbps Canal descendente y canal ascendente: 56 Kbps

-Fax modem -Es la red de menor -Lnea telefnica velocidad y calidad.

Validado y aprobado por el comit interdisciplinario del programa Ensamble y Mantenimiento Marzo Septiembre 2011

INSTRUMENTO DE EVALUACIN

CDIGO: F-SE-027

VERSIN: 1

PGINA: 1 DE 4

6.VISITA LA SIGUIENTE PAGINA HTTP://WWW.CONCORDIA.COM.AR/EXUSUA/ERRORES.HTM ELABORE UNA TABLA CON LOS ERRORES DE DE LA CONEXIN CONMUTADA CON SU REPECTIVA SOLUCION. RROR CAUSA MAS COMUN SOLUCION Error 629: Ha sido desconectado del equipo al que llam. Haga doble clic en la conexin para volver a intentarlo Error 630: El equipo no est recibiendo respuesta desde el mdem. Se est escribiendo mal el nombre de usuario o la Apague y encienda el contrasea, el mdem del usuario mdem. se quedo temporalmente inhabilitado durante un periodo. El mdem est apagado o el cable telefnico no est bien conectado al mdem. Cercirese de que el mdem est bien conectado, reinicialice el mdem. Si el error persiste, consulte a su tcnico. Compruebe la configuracin del Acceso Telefnico a Redes y vuelva a intentar la conexin. Si el problema persiste, pngase en contacto con el (0345)4222242. Llame ms tarde

Los mdems han enganchado, pero el servidor de Cooperativa Error 650: El equipo al que no responde a las peticiones del est llamando no responde PC para iniciar la negociacin de a una peticin de red. los parmetros de la conexin PPP. Error 676: La lnea est ocupada. Intntelo de nuevo ms tarde. Su lnea telefnica est siendo ocupada desde otro telfono de su casa u oficina y las llamadas reciben el tono de ocupado.

Error 678: El equipo al que est llamando no El nmero al que llama no es el responde. Vuelva a correcto. intentarlo ms tarde.

Utilice el nmero correcto.

Revise la conexin del Error 680: No hay tono de El mdem est desconectado de mdem a la lnea del marcado. la lnea telefnica telfono y vuelva a intentarlo. Error 720: Acceso Telefnico a Redes no puede negociar el conjunto compatible de protocolos de red especificados en la configuracin Tipo de Alguna de las opciones de la solapa Tipo de Servidores de las Propiedades de la conexin est configurada de forma incorrecta. Por ejemplo, se ha activado Requerir contrasea Configure correctamente las propiedades de la conexin (llame al (0345)422-2242 para recibir asesoramiento necesario)

Validado y aprobado por el comit interdisciplinario del programa Ensamble y Mantenimiento Marzo Septiembre 2011

INSTRUMENTO DE EVALUACIN

CDIGO: F-SE-027

VERSIN: 1

PGINA: 1 DE 4

servidor.

cifrada o un protocolo de red distinto de TCP/IP.

7.VISITAR LA SIGUIENTE PAGINA HTTP://WWW.HELPY.COM.AR/ADSL-HELPDESK/TROBLESHOOTING/TROB-WINPOET.HTM ELABORE UNA TABLA CON LOS ERRORES DE DE LA CONEXIN ADSL CON SU REPECTIVA SOLUCION. Error Solucin Error 602 El puerto ya est abierto Generalmente este error aparece cuando existe alguna aplicacin que esta intentando marcar una conexin o bien cuando el usuario ya se encuentra conectado e intenta volver a conectar. 1- Reiniciar el equipo y volver a conectar 2- Win 9x/ME : Reinstalar Winpoet y Comunicaciones Win NT/2000/XP : Ingresar a servicios, dentro de herramientas administrativas y reiniciar el mismo, adems deshabilitar la placa de Red conectada al modem y volver a habilitarla. 3- Win NT/200 : Reinstalar Winpoet Win XP : Eliminar la conexin y volver a crearla. Error 619 El puerto especificado no est conectado Error 629 La conexin fue cerrada por el equipo remoto 1- Apagar la PC, desenchufar el Router, enchufarlo nuevamente, prender la PC 2- Esperar, posible problema masivo de la Telefonica. 1- Chequear Leds de sincronizacin del Modem: Cisco | Arescom | Alcatel 2- Verificar la conexin a la Placa de red 3- Apagar la PC, desenchufar el Router, enchufalo nuevamente, esperar que sincronice, prender la PC. 4- Reinstalar Winpoet y Comunicaciones 5- Realizar correspondiente reclamo a la Telefonica

Validado y aprobado por el comit interdisciplinario del programa Ensamble y Mantenimiento Marzo Septiembre 2011

INSTRUMENTO DE EVALUACIN

CDIGO: F-SE-027

VERSIN: 1

PGINA: 1 DE 4

Error 630 El mdem se desconect debido a un error del hardware

1- Asegurarse que se haya iniciado el Winpoet PPPoE Service 2- Apagar la PC, desenchufar el Router, enchufarlo nuevamente, esperar que sincronice, prender la PC. 3- Verificar conexin con la placa de red 4- Reinstalar Winpoet y Comunicaciones 5- Verificar Leds, Router posiblemente averiado Cisco | Arescom | Alcatel 6- Realizar correspondiente reclamo a la Telefonica

Error 633 El Modem no est correctamente configurado para el acceso telefnico a redes

Generalmente este error aparece cuando existe alguna aplicacin que esta intentando marcar una conexin o bien cuando el usuario ya se encuentra conectado e intenta volver a conectar. 1- Reiniciar el equipo y volver a conectar 2- Win 9x/ME : Reinstalar Winpoet y Comunicaciones Win NT/2000/XP : Ingresar a servicios, dentro de herramientas administrativas y reiniciar el mismo, adems deshabilitar la placa de Red conectada al modem y volver a habilitarla. 3- Win NT/200 : Reinstalar Winpoet Win XP : Eliminar la conexin y volver a crearla.

Error 645 Error de autenticacin interno Error 650 El servidor de acceso remoto no responde Error 678 No hubo respuesta

1- Chequear posible cada masiva 2- Verificar Leds del Router Cisco | Arescom | Alcatel 3- Apagar la PC, desenchufar el Router, enchufarlo nuevamente, esperar que sincronice, prender la PC. 4- Chequear que la placa de red no este deshabilitada desde Sistema 5- Reinstalar Winpoet y Comunicaciones 6- Realizar correspondiente reclamo a la Telefonica Este error se da solo en el caso conexin PPPoa si el mdem es PPPoe es por posible problema a nivel cables o configuracin. 1- Apagar la PC, desenchufar el Router, enchufarlo nuevamente, esperar que sincronice, prender la PC. 2- Chequear direccin IP en la placa y la conexin 3- Reinstalar Winpoet y Comunicaciones 4- Como ltima opcin tambin se puede resetear el mdem esto

Validado y aprobado por el comit interdisciplinario del programa Ensamble y Mantenimiento Marzo Septiembre 2011

INSTRUMENTO DE EVALUACIN

CDIGO: F-SE-027

VERSIN: 1

PGINA: 1 DE 4

vuelve a la configuracin Default que en los mdems ALCATEL es PPPoa Error 691 Acceso denegado porque el nombre de usuario o la contrasea no son vlidos en el dominio 1- Verificar antes si es problema masivo 2- Verificar que se esta escribiendo el nombre de usuario y contrasea correctamente, chequear dominio. Para mayor seguridad borrarlos y escribirlos nuevamente. 3- WINDOWS NT/2000: verificar que en Archivo de Comandos debe figurar ninguno y en Seguridad aceptar cualquier autentificacin incluyendo texto en blanco. 4- Hacer pruebas con usuarios de prueba. 5- Si persiste, es muy probable un problema masivo. Error 692 Error de hardware en el mdem (Windows 2000/XP) 1- Verificar si la placa de red est habilitada. 2- Reinstalar TCP/IP 3- Reinstalar conexin de Banda Ancha. 4- Verificar Leds, Router posiblemente averiado Cisco | Arescom | Alcatel Error 718 Se agot el tiempo de la conexin en espera de una respuesta vlida del equipo remoto Error 720 No se puede conectar porque su equipo y el equipo remoto no pueden negociar los protocolos de control PPP Error 769 No se puede alcanzar el destino especificado (Windows 2000/XP) 1- Verificar que no sea cada masiva o problemas de validacin (ISP) 2- Resetear la PC y el mdem, si es ALCATEL PRO-HOME volverlo a las configuraciones default a travs de los Switches del panel posterior. 3- Probar con usuario de prueba. 4- Posible problema masivo. 1- Apagar la PC, desenchufar el Router, enchufarlo nuevamente, esperar que sincronice, prender la PC. 2- Error de responsabilidad de la Telefonica o ISP, 3- De ser responsables el ISP o la Telefonica, Paciencia, la conexin tal vez se logre luego de varios intentos, mientras podra arrojar errores como 619, 629, 645, 720.

1- Verificar si la placa de red est habilitada. 2- Reinstalar TCP/IP 3- Reinstalar Winpoet (Win 2000), o conexin de banda ancha (Win XP)

Validado y aprobado por el comit interdisciplinario del programa Ensamble y Mantenimiento Marzo Septiembre 2011

INSTRUMENTO DE EVALUACIN

CDIGO: F-SE-027

VERSIN: 1

PGINA: 1 DE 4

1- Chequear si es problema Masivo 2- Apagar la PC, desenchufar el Router, enchufarlo nuevamente, esperar que sincronice, prender la PC. 3- Verificar si sucede con todas las paginas Navegacin 4- Verificar que el usuario no tenga instalado un Proxy o Firewall, que la PC desde donde se hacen las pruebas no sea una terminal de su red y que la misma este conectada directamente al mdem 5- Chequear PING a www.yahoo.com o www.yahoo.com.ar para descartar problemas de aplicacin. Si no responde Reinstalar TCP/IP o Comunicaciones 6- Si es Alcatel Pro y PPPoe resetearlo y reconfigurarlo 7- Si persiste hacer reclamo correspondiente. 1-Realizar prueba de descarga desde un servidor de descarga de archivos preferentemente de nuestro ISP, chequear velocidad de transferencia al descargar un archivo. (Evitar que se abra algn programa acelerador) Los valores de velocidad aceptables para un 256k estn entre los 20 y 30 kbps aproximadamente. En el caso de un 512k los valores aceptables estarn entre los 45 y 60 kbps. Lentitud 2- Si los valores son excesivamente lentos verificar que el mdem no este alojado cerca de alguna fuente que pueda generar interferencias considerables como ser TV Monitor Cajas de luz de alta tensin Fotocopiadoras 3- Tambin ser de utilidad saber que el cliente no haya modificado el cableado de telefona 4-Si chequeando los tems anteriores la lentitud continua realizar reclamo correspondiente. BUSQUEDA DE CONTROLADORES PAGINA HTTP://LATAM.MSI.COM/SPANISH BUSCAR LOS CONTROLADORES(VIDEO, SONIDO,RED) DE LAS SIGUIENTES REFERENCIAS PARA WIN7 Y VISTA i. K9A2PLATINUM V2 http://www.nodevice.es/driver/K9A2_Platinum_V2/get51702.html ii. K9NGM3-FD http://www.msi.com/product/mb/K9NGM3-FD.html#/?div=BIOS iii. K9N2G NEO http://www.nodevice.es/driver/download.html#body

Validado y aprobado por el comit interdisciplinario del programa Ensamble y Mantenimiento Marzo Septiembre 2011

INSTRUMENTO DE EVALUACIN

CDIGO: F-SE-027

VERSIN: 1

PGINA: 1 DE 4

iv. K9N2 DIAMOND http://jacksonloaizac.wordpress.com/2010/10/02/controladores-de-sonido-videoy-red/ BUSCAR CONTROLADORES DE LA SIGUINETE PAGINA: HTTP://WELCOME.HP.COM/COUNTRY/ES/ES/CS/HOME.HTML PARA WIN XP VISTA Y WIN7 i. C700: http://www8.hp.com/es/es/support-drivers.html ii. DX 2400: http://www8.hp.com/es/es/support-drivers.html iii. F500: http://www8.hp.com/es/es/support-drivers.html iv. SR2001LS: http://www8.hp.com/es/es/support-drivers.html http://jacksonloaizac.wordpress.com/2010/10/04/controladores-hp-sr2001ls/

BUSCAR CONTROLADORES DE LA SIGUINETE PAGINA: WWW. PCCHIPS .COM.TW O HTTP://WWW.TQM.COM.UY/SOPORTE/MANUALES-DE-PCCHIPS.HTM PARA WIN 98, ME, 2000,XP, LINUX M575 M559 M758LMR M720 M726MRT CRACK Y SERERAILES www.serials.ws www.megaserials.com/ www.serials.be www.youserials.com www.seriall.com

BUSCAR SERIALES Y CRACK DE a.. WIN 98 SERIAL B42PP-6M8YX-BJ6M4-Y6G2B-CV9GB b. OFFICE SERIAL 2000 DT3FT - BFH4M - GYYH8 - PG9C3 - 8K2FJ OR GC6-J3GTQ62-FP87694FBR-D3DX8 c. FINALDATA CRACKS d. SISTEM MECHANIC 9 CRACKS e. KASPERSKY 8 SERIAL K5PXQ-X1SW6-2RAMR-ZBM2X f. NOD 32 CRACKS g. AVAST 5.0 SERIAL C1397167H1400A0811-7BKBKFNX h. AVIRA SERIAL 00000-00000-00000-00000-00000 i. NORTON 360 CRACKS j. OFFICE 2007 SERIAL KGFVY-7733B-8WCK9-KTG64-BC7D8 k. PHOTSHOT CRACKS

Validado y aprobado por el comit interdisciplinario del programa Ensamble y Mantenimiento Marzo Septiembre 2011

INSTRUMENTO DE EVALUACIN

CDIGO: F-SE-027

VERSIN: 1

PGINA: 1 DE 4

l. COREL 14 DR14N22-JKPLHYP-LP8FA8Z-BDZGFKZ-CNS56 m. COREL 13 SERIAL DR13CUK-2815913-YXR n. POWER DVD CODE: 10860412 CDKEY: MV69142654923773 CODE: 10860412 CDKEY: MV69142654923773 o. NERO 7 NERO ULTRA 1C82-0000-19E5-MAAX-4006-3722-9426 NERO PREMIUM 1C80-0000-19E5-MA2X-4002-4146-4458 NERO ESSENTIALS 5C89-0000-1911-0000-4007-5457-1666 NERO 8 1K22-0867-0795-66M4-5538-1736-CE4K NERO 9 SN: 101997205-DDNIPBOG-OGOONENJ SN:101946940-KOLCDLIL-EPJKINIJ SN:101903419MFPFJHMA-MPEMBDDK p. CLON CD DVD q. WINDOWS XP HOME PPROFFESIONAL r. VISTA SERIAL YFKBB-PQJJV-G996G-VWGXY-2V3X8 s. WINDOWS 7 SERIAL DCVTP-GP34D-9284D-99385-2KD53 VIRUS 1. royanos o caballos de Troya. CARACTERISTICAS Se oculta en otro programa legtimo, y produce sus efectos perniciosos al ejecutarse. No es capaz de infectar otros archivos o soportes, y slo se ejecuta una vez, cuando se activa, provoca prdidas o incluso robo de datos. Ejemplo de troyanos: PWSteal.Trojan, Zlob. 2. Gusanos o Es un programa cuya nica finalidad worm es la de ir consumiendo la memoria del sistema, se copia as mismo sucesivamente, hasta que desborda la RAM, siendo sta su nica accin maligna. Ejemplos: Worm/Autorun, Net-orm.Win32.Kido 3. Virus de Infectan documentos de MS-Word o macro Ami Pro, hojas de clculo de MSFORMA DE LIMPIEZA Descarga e instala un antivirus actualizado: http://avast-home.uptodown.com/, es gratis y muy bueno. Abre tu navegador de internet y borra el cache y los cookies. En caso de que esto no funciona instala un antitroyano lo puedes obtener en: http://trojan-remover.softonic.com/

Para eliminarlos debes de utilizar una herramienta de desifeccin, dependiendo del gusano, esto si el antivirus no lo reconoce. Tambin puedes instalar un programa para que te escane la memoria RAM.

1 Activar la proteccin antivirus si est desactivada. Abrir el Word directamente sin

Validado y aprobado por el comit interdisciplinario del programa Ensamble y Mantenimiento Marzo Septiembre 2011

INSTRUMENTO DE EVALUACIN

CDIGO: F-SE-027

VERSIN: 1

PGINA: 1 DE 4

Excel y archivos de bases de datos ningn documento. Ir al men herramientas, y en MS-Access. Capacidad de elegir opcionesEn la pestaa general, activar la infectar y auto-copiarse en un mismo casilla donde dice Proteccin antivirus en macro.2 sistema, o en red, Haciendo uso de Abrir el documento infectado, teniendo en cuenta las funciones de la interfaz de las que, cuando se presente la ventana de libreras MAPI (MS Outlook y advertencia, se debe elegir la pcion Abrir sin Outlook Express.) Ejemplo: Concept, Macros para no infectarse. 3 Elegir, en FormatC , Infezione Irish , Fujimori, Herramientas, la opcin Macro y en ella, Editor de Cap, Wazzu , Npad, DMV, aroux , Visual Basic, o presionar ALT+F11. En la parte Colors. izquierda de la pantalla, se podr observar un cuadro que dice Proyecto - y el nombre del archivo abierto, en este caso Normal. 4 Desplegar los tems para ver el cdigo de las macros. Al hacer doble click sobre ellos, se abrir una nueva ventana con cdigo. 5 Se debe marcar el texto que aparece en la nueva ventana, y eliminarlo como se hara con cualquier texto. Al hacer esto se eliminan las macros que contiene el documento, eliminando por completo el macrovirus. Repetir esto por todos los elementos que se encuentren en el cuadro Proyectos. 4. Virus de Infecta la particin de inicializacin 1) Mantener el antivirus actualizado Boot: del sistema operativo. El virus se 2) Instalar todas las actualizaciones del windows activa cuando la computadora es 3) No abrir archivos adjuntos de correos encendida y el sistema operativo s electronicos carga. Tambien te recomiendo analizar la PC con un scanner online: Aca te dejo un link:http://onecare.live.com/site/es-es/defau 5. Time Bomb Son programados para que se Para eliminar este tipo de archivo es necesario activen en determinados momentos, formatear el disco duro ya que tratar de arrancar definido por su creador. Una vez un escaneo con un antivirus no lograra eliminarlo infectado un determinado sistema, el debido a que ste se aloja dentro de otro virus solamente se activar y programa el cual Windows tal vez necesita causar algn tipo de dao el da o activarlo en determinadas veces el instante previamente definido. Algunos virus se hicieron famosos, como el Viernes 13 y el Michelangelo. 6. Spyware Son programas que estn espiandoInstalar un software anti espias:son: Spybot las actividades de los internautas o Search & Destroy capturan informacion de ellos. Ad-Aware Pueden estar metidos en softwares Spyware Doctor desconocidos o que sean bajados SpywareBlaster automticamente cuando el internauta visita sitios webs de contenido dudoso. Ejemplos: Gator

Validado y aprobado por el comit interdisciplinario del programa Ensamble y Mantenimiento Marzo Septiembre 2011

INSTRUMENTO DE EVALUACIN

CDIGO: F-SE-027

VERSIN: 1

PGINA: 1 DE 4

7.Hijackers

1) Activa Mostrar todos los archivos y carpetas ocultos. 2) Desactiva Restaurar Sistema. 3) Inici tu PC en Modo Seguro (F8). Aqu te dejo un tutorial de como hacer los pasos 1 al 3: http://www.forospyware.com/t68195.html#p Eliminar el Hijacker de tu navegador: 1.- Haz un scan completo con un buen Antivirus actualizado. http://www.softonic.com/windows/antiviru 2.- Haz un scan completo con un buen AntiSpyware actualizado. http://ad-aware.softonic.com/ http://spybot-search-destroy.softonic.co http://superantispyware.softonic.com/ 3.- Haz un scan de Anti-Troyanos. http://www.softonic.com/windows/anti-troSi continua el problema Descarga e instala un programa especfico Anti-Hijackers . 8.Keylogger Pueden venir incrustados en virus, Realice una limpieza completa de archivos en spywares o softwares sospechosos, desuso del sistema con algn programa como destinados a capturar todo lo que es CCleaner o similar eliminando cookies, cache, tecleado en el teclado. El objetivo temporales, etc.. principal, en estos casos, es capturarLuego para eliminar amenazas de keyloggers contraseas. podemos usar este programa: Anti-Keylogger Elite 3.3.3, descrgalo http://www.megaupload.com/? d=TIYLM6KJCrack http://www.megaupload.com/? d=DXPUSX19 9. Zombie Ocurre cuando es infectada y est Si su equipo muestra sntomas de infeccin de siendo controlada por terceros. virus zombie, en primer lugar, deber asegurarse Pueden usarlo para diseminar virus, de que el software est actualizado. A keyloggers, y procedimientos continuacin, ejecute la Herramienta de invasivos en general. Usualmente eliminacin de software malintencionado de esta situacin ocurre porque la Microsoft. Esta herramienta puede realizar computadora tiene su Firewall y/o comprobaciones en equipos con Windows Vista, sistema operativo desactualizado. Windows XP, Windows 2000 y Windows Server 2003 en relacin con infecciones por software malintencionado especfico y predominante, y ayuda a eliminarlas. 10. Backdoors Programas similares al caballo de 1. Actualice su antivirus. 2. Borre los archivos puerta Troya. Abren una puerta de temporales (ejecutar: %temp%). 3. Borre los trasera comunicacin escondida en el temporales de internet. 4. Mostrar extensiones y sistema. Esta puerta sirve como un archivos ocultos y borrar los Backdoors.Si esto no canal entre la mquina afectada y el te funciona descarga un software antiespias y intruso, que puede, as, introducir escanea tu PC. archivos malficos en el sistema o

Kazaa, Bonzi Buddy Secuestran navegadores de Internet, principalmente el Internet Explorer. Cuando eso pasa, el hijacker altera la pgina inicial del browser e impide al usuario cambiarla, muestra publicidad en pop-ups o ventanas nuevas, instala barras de herramientas en el navegador y pueden impedir el acceso a determinadas webs (como webs de software antivrus, por ejemplo).

Validado y aprobado por el comit interdisciplinario del programa Ensamble y Mantenimiento Marzo Septiembre 2011

INSTRUMENTO DE EVALUACIN

CDIGO: F-SE-027

VERSIN: 1

PGINA: 1 DE 4

robar informacin privada de los usuarios. 11. Virus Son cadenas de mensajes falso o Hoax: distribuidas a travs del correo electrnico y las redes, falsos mensajes de alerta sobre virus, Su finalidad es generar alarma y confusin entre los usuarios. 12. Virus Poseen la capacidad de encriptar el polimorfos o cuerpo del virus para que no pueda mutantes ser detectado fcilmente por un antivirus. Solo deja disponibles unas cuantas rutinas que se encargaran de desencriptar el virus para poder propagarse. Una vez desencriptado el virus intentar alojarse en algn archivo de la computadora.

Se deben eliminar inmediatamente, sin reenvirselo a nadie para evitar su expansin.

Las ltimas versiones de los programas antivirus ya cuentan con detectores de este tipo de virus, por eso es muy importante mantener el antivirus actualizado

Validado y aprobado por el comit interdisciplinario del programa Ensamble y Mantenimiento Marzo Septiembre 2011

TIPOD DE VIRUS Virus de Boot

CARACTERISTICAS

LIMPIEZA

Uno de los primeros tipos http://download.nai.com/products/mcafeeCDIGO: VERSIN: INSTRUMENTOavert/em_dats/emscan.zip DE EVALUACIN de virus conocido, el virus F-SE-027 1 de boot infecta la particin PGINA: 1 DE 4 de inicializacin del sistema operativo. El virus se activa cuando la computadora es encendida y el sistema operativo se carga. Time Los virus del tipo "bomba Cleaner Portable Bomb de tiempo" son programados para que se activen en determinados momentos, definido por su creador. Una vez infectado un determinado sistema, el virus solamente se activar y causar algn tipo de dao el da o el instante previamente definido. Algunos virus se hicieron famosos, como el "Viernes 13" y el "Michelangelo". Lombrice Con el inters de hacer un Descargar: Multi Virus Cleaner Portable s, worm virus pueda esparcirse de la o forma ms amplia posible, gusanos sus creadores a veces, dejaron de lado el hecho de daar el sistema de los usuarios infectados y pasaron a programar sus virus de forma que slo se repliquen, sin el objetivo de causar graves daos al sistema. De esta forma, sus autores tratan de hacer sus creaciones ms conocidas en internet. Este tipo de virus pas a ser llamado gusano o worm. Son cada vez ms perfectos, hay una versin que al atacar la computadora, no slo se replica, sino que tambin se propaga por internet Troyanos Troyanos o caballos de o Troya Kaspersky Rescue Disk 2010 10.0.23.4 caballos Ciertos virus traen en su de Troya interior un cdigo aparte, que le permite a una persona acceder a la computadora infectada o recolectar datos y enviarlos por Internet a un Validado ydesconocido, sincomit interdisciplinario del programa Ensamble y Mantenimiento aprobado por el que el usuario se de cuenta de Marzo Septiembre 2011 esto. Hijackers Los hijackers son http://es.shvoong.com/internet-and-techn programas o scripts que "secuestran" navegadores

INSTRUMENTO DE EVALUACIN

CDIGO: F-SE-027

VERSIN: 1

PGINA: 1 DE 4

VIRUS Y ANTIVIRUS Virus de Boot Uno de los primeros tipos de virus conocido, el virus de boot infecta la particin de inicializacin del sistema operativo. El virus se activa cuando la computadora es encendida y el sistema operativo se carga. Time Bomb Los virus del tipo "bomba de tiempo" son programados para que se activen en determinados momentos, definido por su creador. Una vez infectado un determinado sistema, el virus solamente se activar y causar algn tipo de dao el da o el instante previamente definido. Algunos virus se hicieron famosos, como el "Viernes 13" y el "Michelangelo". Lombrices, worm o gusanos Con el inters de hacer un virus pueda esparcirse de la forma ms amplia posible, sus creadores a veces, dejaron de lado el hecho de daar el sistema de los usuarios infectados y pasaron a programar sus virus de forma que slo se repliquen, sin el objetivo de causar graves daos al sistema. De esta forma, sus autores tratan de hacer sus creaciones ms conocidas en internet. Este tipo de virus pas a ser llamado gusano o worm. Son cada vez ms perfectos, hay una versin que al atacar la computadora, no slo se replica, sino que tambin se propaga por internet enviandose a los e-mail que estn registrados en el cliente de e-mail, infectando las computadoras que abran aquel e-mail, reiniciando el ciclo. Troyanos o caballos de Troya Ciertos virus traen en su interior un cdigo aparte, que le permite a una persona acceder a la computadora infectada o recolectar datos y enviarlos por Internet a un desconocido, sin que el usuario se de cuenta de esto. Estos cdigos son denominados Troyanos o caballos de Troya. Inicialmente, los caballos de Troya permitan que la computadora infectada pudiera recibir comandos externos, sin el conocimiento del usuario. De esta forma el invasor podra leer, copiar, borrar y alterar datos del sistema. Actualmente los caballos de Troya buscan robar datos confidenciales del usuario, como contraseas bancarias. Los virus eran en el pasado, los mayores responsables por la instalacin de los caballos de Troya, como parte de su accin, pues ellos no tienen la capacidad de replicarse. Actualmente, los caballos de Troya ya no llegan exclusivamente transportados por virus, ahora son instalados cuando el usuario baja un archivo de Internet y lo ejecuta. Prctica eficaz debido a la enorme cantidad de e-mails fraudulentos que llegan a los buzones de los usuarios. Tales emails contiene una direccin en la web para que la vctima baje, sin saber, el caballo de Troya, en vez del archivo que el mensaje dice que es. Esta prctica se denomina phishing, expresin derivada del verbo to fish, "pescar" en ingls. Actualmente, la mayora de los caballos de Troya simulan webs bancarias, "pescando" la contrasea tecleada por los usuarios de las computadoras infectadas. Hijackers Los hijackers son programas o scripts que "secuestran" navegadores de Internet, principalmente el Internet Explorer. Cuando eso pasa, el hijacker altera la pgina inicial del browser e impide al usuario cambiarla, muestra publicidad en p p-ups o ventanas nuevas, instala barras de herramientas en el navegador y pueden impedir el acceso a determinadas webs (como webs de software antivrus, por ejemplo). Keylogger El KeyLogger es una de las especies de virus existentes, el significado de los trminos en ingls que ms se adapta al contexto sera: Capturador de teclas. Luego que son ejecutados, normalmente los keyloggers quedan escondidos en el sistema operativo, de manera que la

Validado y aprobado por el comit interdisciplinario del programa Ensamble y Mantenimiento Marzo Septiembre 2011

INSTRUMENTO DE EVALUACIN

CDIGO: F-SE-027

VERSIN: 1

PGINA: 1 DE 4

vctima no tiene como saber que est siendo monitorizada. Actualmente los keyloggers son desarrollados para medios ilcitos, como por ejemplo robo de contraseas bancarias. Son utilizados tambin por usuarios con un poco ms de conocimiento para poder obtener contraseas personales, como de cuentas de email, MSN, entre otros. Existen tipos de keyloggers que capturan la pantalla de la vctima, de manera de saber, quien implant el keylogger, lo que la persona est haciendo en la computadora. Zombie El estado zombie en una computadora ocurre cuando es infectada y est siendo controlada por terceros. Pueden usarlo para diseminar virus , keyloggers, y procedimientos invasivos en general. Usualmente esta situacin ocurre porque la computadora tiene su Firewall y/o sistema operativo desatualizado. Segn estudios, una computadora que est en internet en esas condiciones tiene casi un 50% de chances de convertirse en una mquina zombie, pasando a depender de quien la est controlando, casi siempre con fines criminales. Virus de Macro Los virus de macro (o macro virus) vinculan sus acciones a modelos de documentos y a otros archivos de modo que, cuando una aplicacin carga el archivo y ejecuta las instrucciones contenidas en el archivo, las primeras instrucciones ejecutadas sern las del virus. Los virus de macro son parecidos a otros virus en varios aspectos: son cdigos escritos para que, bajo ciertas condiciones, este cdigo se "reproduzca", haciendo una copia de l mismo. Como otros virus, pueden ser desarrollados para causar daos, presentar un mensaje o hacer cualquier cosa que un programa pueda hacer. Nuevos medios Mucho se habla de prevencin contra virus informticos en computadoras personales, la famosa PC, pero poca gente sabe que con la evolucin hoy existen muchos dispositivos que tienen acceso a internet, como telfonos celulares, handhelds, telefonos VOIP, etc. Hay virus que pueden estar atacando y perjudicando la performance de estos dispositivos en cuestin. Por el momento son casos aislados, pero el temor entre los especialistas en seguridad digital es que con la propagacin de una inmensa cantidad de dispositivos con acceso a internet, los hackers se van a empezar a interesar cada vez ms por atacar a estos nuevos medios de acceso a internet.Tambin se vio recientemente que los virus pueden llegar a productos electrnicos defectuosos, como pas recientemente con iPODS de Apple, que traan un "inofensivo" virus (cualquier antivrus lo elimina, antes de que l elimine algunos arc elimine algunos archivos contenidos en el iPOD). Backdoors la palabra significa, literalmente, "puerta trasera" y se refiere a programas similares al caballo de Troya. Como el nombre sugiere, abren una puerta de comunicacin escondida en el sistema. Esta puerta sirve como un canal entre la mquina afectada y el intruso, que puede, as, introducir archivos malficos en el sistema o robar informacion privada de los usuarios. Tales clasificaciones no engloban todos los tipos de virus (malware) y se refieren slo a los ejemplares "puros". En la prctica, lo que se observa cada vez ms es una mezcla de caractersticas, de tal forma que ya se habla de worm/trojans y otras especies de cdigos malficos hbridos. As, es perfectamente posible que un malware se disemine por e-mail, despus de ser ejecutado - como lo hace un worm --, pero ademas tambin robe contraseas de la mquina infectada y las enve a travs de Internet hacia el creador del programa -exactamente como lo hace un caballo de Troya. Formas de Infeccin

Validado y aprobado por el comit interdisciplinario del programa Ensamble y Mantenimiento Marzo Septiembre 2011

INSTRUMENTO DE EVALUACIN

CDIGO: F-SE-027

VERSIN: 1

PGINA: 1 DE 4

que no sepas que es un virus.. debes ser ingenuo a la informtica. 2. que a todo archivo que te muestren lo abras sin escepcion que abras absolutamente todo. 3. que visites mucho paginas pornograficas. 4. que no tengas un programa antivirus instalado. 5. que seas manipulado remotamente por un hacker y este te infecte con un virus. 6. que por la ventana del messenger te pasen un lik para ver fotos y en realidad sea el virus. 7. que descargues demasiados programas de sitios inseguros porque solo quieres ver para que funciona. 8. que no tengas instalado un cortafugos para evitar conexiones inseguras entrantes y que no tengas activado las actualizaciones automticas. 9. que seas demasiado confiado y que no te de miedo abrir cualquier pagina o archivo adjunto. 10. que seas demasiado despistado para no saber QUE LAS MAQUINAS SON COMO PERSONAS Y LOS VIRUS ENFERMEDADES QUE LOS DAAN. ESPIA INFORMATICO El spyware es un software que recopila informacin de un ordenador y despus transmite esta informacin a una entidad externa sin el conocimiento o el consentimiento del propietario del ordenador. El trmino spyware tambin se utiliza ms ampliamente para referirse a otros productos que no son estrictamente spyware. Estos productos, realizan diferentes funciones, como mostrar anuncios no solicitados (pop-up), recopilar informacin privada, redirigir solicitudes de pginas e instalar marcadores de telfono. Un spyware tpico se auto instala en el sistema afectado de forma que se ejecuta cada vez que se pone en marcha el ordenador (utilizando CPU y memoria RAM, reduciendo la estabilidad del ordenador), y funciona todo el tiempo, controlando el uso que se hace de Internet y mostrando anuncios relacionados. Sin embargo, a diferencia de los virus, no se intenta replicar en otros ordenadores, por lo que funciona como un parsito. Las consecuencias de una infeccin de spyware moderada o severa (a parte de las cuestiones de privacidad) generalmente incluyen una prdida considerable del rendimiento del sistema (hasta un 50% en casos extremos), y problemas de estabilidad graves (el ordenador se queda "colgado"). Tambin causan dificultad a la hora de conectar a Internet. EL ARDAMAX Y COMO SE CONFIGURA Ardamax Keylogger es una utilidad que captura toda la informacin introducida a travs del teclado, guardndola inmediatamente en un fichero log que puedes revisar cuando quieras. De esta forma, puedes estar al tanto del uso que se le da a tu PC cuando no ests presente, o puedes controlar las andanzas de tus hijos en Internet. Puedes configurar el programa para que guarde el log en formato TXT o HTML, y grabar tambin detales como la fecha y hora de la captura del texto, y qu aplicacin se estaba usando. Adems, tienes la opcin de ejecutar el programa en modo oculto, que lo hace totalmente invisible al usuario, y permite controlarlo sin que ste se d cuenta. Otra funcin interesante es la posibilidad de enviar los ficheros log con los datos guardados a una determinada direccin de correo electrnico cada cierto tiempo: perfecto para seguir vigilando incluso a distancia.

Validado y aprobado por el comit interdisciplinario del programa Ensamble y Mantenimiento Marzo Septiembre 2011

INSTRUMENTO DE EVALUACIN

CDIGO: F-SE-027

VERSIN: 1

PGINA: 1 DE 4

Paso 1: Abrir Instalador Clic en Instalacin RemotaPaso 2: Iniciar asistente Clic en siguientPaso 3: Apariencia Dejamos tal como esta clic en siguientePaso 4: Donde estas En esta ventana habilitamos todas las opciones para hacerlo totalmente invisiblePaso 5: Contrasea de Acceso Es recomendable colocar una contrasea para evitar ser manipulado para esto haz clic en activar digita una contraseaPaso 6: Actualizaciones Si quieres puedes activar las actualizaciones aunque seria mejor desactivarlo para evitar inconvenientesPaso 7: Mas Oopciones Las opciones del paso 7.1 las dejamos habilitada la opcin de iniciar al arrancar Windows y en modo oculto, el idioma seria recomendable cambiarlo a ingles.Paso 8: el control 8.1 programa el tiempo para enviar los registros por email 8.2 el mtodo que utilizaremos ser email 8.3 djalo tal como esta 8.4 el formato recomendable para ver los registro es como pagina webPaso 9: Email (el mas Importante )Aqu hay un problema y es que no ha funcionado con servidores como (yahoo, Hotmail y Gmail) y nica opcin que encontr fue crear una cuenta en Aol.com (solo te tomara 2 minutos en crearla y adems ser exclusiva para recibir tus registros)Paso 10: Crear un cuenta en Aol.com10.1 escribe tu cuenta tucoreo.aol.com 10.2 en el servidor escribe: smtp.aol.com y vuelve a escribir tu nombre de usuario (aol.com) y la contrasea de usuario (aol.com) 10.3 clic en probar y si lo hiciste bien te aparecer un mensaje el envi del mensaje de e-mail se ha completado con xito y comprueba tu correo Paso 11: ControlMessenger Paso 12: Las Capturas de escritorioEstablece el tiempo y la calidad en la que se enviara las capturas de escritorioPaso13: Destino13.1 selecciona la ruta en que se guardara una vez termines y el nombre con el que se enviara 13.4 cambia el icono coloca un inofensivo como (icono de msica, imagen)Paso 14: finalizar paquetePaso 15: CamuflarUna vez tengas el paquete tendrs que camuflarlo para poder enviarlo por correo o por MSN Para esto utiliza WinRar y comprmelo y cmbiale el nombre (ejemplo: ver fotos) y listo TURKOJAN Es un troyano que permite el acceso remoto y no permitido de un intruso a la computadora infectada. Abre por defecto el puerto 31,693. Cuando el troyano se ejecuta, se copia as mismo con un nombre predefinido en: C:\WINDOWS o C:\WINDOWS\SYSTEM. Adems crea algunas entradas en el registro para poder ejecutarse en el siguiente reinicio del sistema: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run"Nombre predefinido del troyano"="Nombre y ruta del archivo del troyano"Si el sistema Operativo es Windows 95/98/Me el gusano se registra a si mismo como un servicio, el cual esta oculto en la lista de tareas. Adems intenta obtener los passwords que estan guardados en el cache del computador, estos pueden ser del Modem, URL, carpetas compartidas entre otros.Trata de establecer comunicacin con su creador

Validado y aprobado por el comit interdisciplinario del programa Ensamble y Mantenimiento Marzo Septiembre 2011

INSTRUMENTO DE EVALUACIN

CDIGO: F-SE-027

VERSIN: 1

PGINA: 1 DE 4

mediante el ICQ o una solicitud CGI, cuando el troyano se instala queda a la espera de ordenes remotas del atacante, las ordenes podrian realizar las siguientes acciones: Enviar informacin de la computadora y de la red a su creador, Finalizar procesos, Manipula los archivos del sistema, Descargar Archivos, Ejecuta programas, Captura passwords del MSN, ICQ y AIM como es la forma de infeccion del ardamax y el turkojan y como se puede eliminar su contagio turkojan Este troyano permite el acceso a las computadoras infectadas por medio de una puerta trasera (backdoor), con lo que un atacante puede tomar el control total de la misma. Es capaz de robar informacin confidencial mediante la captura de todo lo tecleado por la vctima. Esta informacin es guardada y enviada al atacante. Tambin intenta obtener las contraseas almacenadas en la memoria cach. Por defecto utiliza para esa comunicacin el puerto TCP/31693. El troyano se activa al ser ejecutado por el propio usuario, en forma accidental, o al ser engaado ste en forma premeditada para hacerlo. como se elimina Antivirus Para la limpieza de este troyano, solo actualice sus antivirus con las ltimas definiciones, y ejectelos en modo escaneo, revisando todos sus discos. Luego borre los archivos detectados como infectados. IMPORTANTE: Apunte el nombre del ejecutable del troyano Editar el registro 1. Ejecute el editor de registro: Inicio, ejecutar, escriba REGEDIT y pulse ENTER 2. En el panel izquierdo del editor, pinche en el signo + hasta abrir la siguiente rama: HKEY_LOCAL_MACHINE \SOFTWARE \Microsoft \Windows \CurrentVersion \Run 3. Pinche en la carpeta Run y en el panel de la derecha, bajo la columna Nombre, busque y borre la entrada correspondiente al nombre del ejecutable obtenido en los pasos anteriores (ver Antivirus). 4. Use Registro, Salir para salir del editor y confirmar los cambios. 5. Reinicie su computadora (Inicio, Apagar el sistema, Reiniciar). ardamax Descarg o instal shareware o freeware? Estas aplicaciones de software de bajo costo o gratuitas pueden incluir spyware, adware, o programas como Ardamax Keylogger 2.71.A veces el adware viene adjunto al software gratuito con el fin de pagar a los desarrolladores por el costo de crear el software, pero lo ms frecuente es que el spyware venga adjunto al software gratuito, con el fin de da? su computadora y robarle su informacin personal y financiera. ar

Validado y aprobado por el comit interdisciplinario del programa Ensamble y Mantenimiento Marzo Septiembre 2011

INSTRUMENTO DE EVALUACIN

CDIGO: F-SE-027

VERSIN: 1

PGINA: 1 DE 4

como se elimina Eliminacin manual de Ardamax Keylogger 2.71 con instrucciones paso a paso Descargue Spyware Doctor para eliminar automticamente Ardamax Keylogger 2.71. Puede descargar el premiado software anti-badware Spyware Doctor para eliminar Ardamax Keylogger 2.71 de forma sencilla. Instalacin avanzada del Antivirus Avast Descarga la ultima versin de Avast. Para instalarlo le das doble click y solo sigue los pasos. No tendrs problemas pues esta en espaol. Pero si algo no te sale, pregunta con confianza. El ltimo paso es registrarte como usuario de Avast y as podrs usarlo sin inconvenientes. Instalacin avanzada de Kaspersky Antes de instalar Kaspersky Internet Security 2012, asegrese de haber quitado el software de seguridad anterior (incluidas las versiones anteriores de Kaspersky) en el Panel de control. Instalacin de Avira. 1) Ejecutamos el archivo.exe del avira q ya tenemos 2) Esperamos a q cargue y le damos a siguiente 3) Marcamos el cuadrito q esta vaco y le damos a siguiente. 4) Bueno ahora podemos marcar express y nos instalara el programa con los valores predeterminados o marcar custom si queremos cambiar algunas cosas de la instalacin como por Ej.: el lugar de destino donde ser instalado el programa. 5) Bueno en esta opcin les dice q si quieren mejorar la seguridad de su ordenador con antivir proactiv. Enviado datos a avira y dice q no enva datos personales como archivos PDF, fotos, ni documentos de Word. 6) Bueno ahora asemos clic en la opcin q marque en la imagen 7) nos saldr un cuadro y seleccionamos el archivo q descargamos antes 8) Nos aparecer un cuadro dicindonos q el programa esta activado 9) esperamos q cargue y le damos a finalizar 10) Ahora nos dice q para q se instalen todos los componentes del programa debemos reiniciar les damos a YES. Instalacin de NOD32 Una vez que lo descargamos, hacemos doble click en el instalador, que seguramente se llame eav_nt32_esn.msi

Validado y aprobado por el comit interdisciplinario del programa Ensamble y Mantenimiento Marzo Septiembre 2011

INSTRUMENTO DE EVALUACIN

CDIGO: F-SE-027

VERSIN: 1

PGINA: 1 DE 4

Validado y aprobado por el comit interdisciplinario del programa Ensamble y Mantenimiento Marzo Septiembre 2011

Anda mungkin juga menyukai

- Metodo Remitly 2023Dokumen2 halamanMetodo Remitly 2023FRANCIS ISABEL FELIZ100% (1)

- Actividad de Puntos Evaluables - Escenario 2 - INTERNET de LAS COSASDokumen5 halamanActividad de Puntos Evaluables - Escenario 2 - INTERNET de LAS COSASmiller foreroBelum ada peringkat

- Cat Unimax 2016 PDFDokumen12 halamanCat Unimax 2016 PDFbad3106Belum ada peringkat

- Resumen Capitulo 2 CCNA3Dokumen12 halamanResumen Capitulo 2 CCNA3Denas SenaBelum ada peringkat

- 6.2.4.5 Lab - Configuring IPv6 Static and Default Routes - ILMDokumen17 halaman6.2.4.5 Lab - Configuring IPv6 Static and Default Routes - ILMricardo vera roqueBelum ada peringkat

- Manual DX Active - AutomonitoreoDokumen13 halamanManual DX Active - Automonitoreocobre11Belum ada peringkat

- Proyecto Packet Tracer PDFDokumen215 halamanProyecto Packet Tracer PDFFrancisco Mendez Montaño50% (2)

- 48 Ventana DeslizanteDokumen23 halaman48 Ventana DeslizantejhsancheBelum ada peringkat

- Control 4 RytDokumen6 halamanControl 4 RytPablo Astudillo VillablancaBelum ada peringkat

- 5466 PDFDokumen10 halaman5466 PDFOscar Javier GomezBelum ada peringkat

- Informatica - Sonoff NoviembreDokumen16 halamanInformatica - Sonoff Noviembreroger aucaBelum ada peringkat

- Multibanda SAE - Nueva Normativa EntelDokumen1 halamanMultibanda SAE - Nueva Normativa EntelIgnacio M.SBelum ada peringkat

- Especificación de RequerimientosDokumen12 halamanEspecificación de Requerimientosmac touchBelum ada peringkat

- Mapa Conceptual LaravelDokumen1 halamanMapa Conceptual LaravelFlor DGBelum ada peringkat

- Redes ConmutadasDokumen23 halamanRedes ConmutadasHeber Eleiser Zelaya CondoriBelum ada peringkat

- PRUEBA ESCRITA RedesDokumen2 halamanPRUEBA ESCRITA RedesGénesis GalvisBelum ada peringkat

- Proyecto Final Tecnologias MovilesDokumen3 halamanProyecto Final Tecnologias MovilesCristian Javier Perez BroncheurBelum ada peringkat

- Ensayo. Las Redes de Computadoras y Su ImportanciaDokumen6 halamanEnsayo. Las Redes de Computadoras y Su Importanciasai2015100% (3)

- Ieee 802.16Dokumen4 halamanIeee 802.16alex molonBelum ada peringkat

- Módulo 10Dokumen4 halamanMódulo 10jimmyfavian100% (2)

- Tabla para Crear Subredes Por ClasesDokumen4 halamanTabla para Crear Subredes Por ClasespatriciaBelum ada peringkat

- Base de Datos Distribuidos BDD - 600Dokumen17 halamanBase de Datos Distribuidos BDD - 600Julian R-TBelum ada peringkat

- Configurar Modo Repetidor TP Link TL Wax01ndDokumen4 halamanConfigurar Modo Repetidor TP Link TL Wax01ndCAETRABelum ada peringkat

- Lab 08 RyT - EnrutamientoDinamicoDokumen14 halamanLab 08 RyT - EnrutamientoDinamicoMiguel Angel Guillen ApazaBelum ada peringkat

- 6LowPAN Luis BalcázarDokumen11 halaman6LowPAN Luis BalcázarLuis BalcázarBelum ada peringkat

- 06 VPN Capitulo05Dokumen14 halaman06 VPN Capitulo05lgutierrez94Belum ada peringkat

- Introducción A InternetDokumen3 halamanIntroducción A InternetKari SosaBelum ada peringkat

- Práctica Nro 1Dokumen29 halamanPráctica Nro 1juanjito221189Belum ada peringkat

- Carlos Daniel Marin Antonio Unidad 4Dokumen14 halamanCarlos Daniel Marin Antonio Unidad 4Miguel Hernandez De la CruzBelum ada peringkat

- 10.3.4 Packet Tracer - Configure and Verify NTP - ILMDokumen5 halaman10.3.4 Packet Tracer - Configure and Verify NTP - ILMdiego rubioBelum ada peringkat