Evidencia 2

Diunggah oleh

Jose Andres Ordolles GutierresJudul Asli

Hak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

Evidencia 2

Diunggah oleh

Jose Andres Ordolles GutierresHak Cipta:

Format Tersedia

Nombre Fecha Actividad Tema

JOSE ANDRES ORDOEZ GUTIERREZ 02 /09/ 12 EVIDENCIA 2 PSI

Preguntas interpretativas

1. Como gestor de la seguridad de la red de la empresa, usted es el encargado de generar las PSI de la misma. Desarrolle, basado en su plan anteriormente diseado, otro plan para presentar las PSI a los miembros de la organizacin en donde se evidencie la interpretacin de las recomendaciones para mostrar las polticas.

RTA:Plan para mostrar las PSI a la empresa 1. La primera accin a tomar a la hora de presentar las Psi es valorar cada uno de los riesgos informticos a los que est expuesta la organizacin ser claro y conciso a los que se enfrenta la organizacin y a la desproteccin y los riesgos que representa no tomar una buena poltica de seguridad 2. Ser claro y conciso a la hora de explicarles a los altos mandos de la empresa que estas polticas de seguridad no van a mejorar el desempeo y el desarrollo de la empresa si no que le va a dar es un toque de seguridad 3. Despus de esto vamos a involucrar en nuestras polticas de seguridad a los encargados de cada rea de trabajo de la empresa, para trabajar conjuntamente. 4. Despus ser explicarles a cada uno de los empleados porque es de vital importancia implantar las polticas de seguridad informtica y a que riesgos se expone la empresa si no maneja este tipo de polticas Para esto vamos a tener que ser bien claros pero no solo se trata de presentar los riesgos y los beneficios y que se vea solo como un gasto ms si no las verdaderas razones y las fatales consecuencias que traera no implantar las PSI de una forma que convenza y concientice a los gerentes y lderes de la empresa a esto se agrega que cada persona va a tener cierto grados de responsabilidad sobre los activos que maneja.

2. Las PSI tienen como base terica implcita el algoritmo P-C. Agregue al plan de presentacin a los miembros de la organizacin, al menos 2 eventos diferentes a los de la teora, en los que se evidencien los 4 tipos de alteraciones principales de una red.

RTA: RECURSO AFECTADO FISICO

NOMBRE

CAUSA

EFECTO QUEDO SIN FUNCIONAMIENTO LA RED

SERVICIO

CABLE DE UN EMPLEADO ALIMENTACION DE ASEO MIENTRAS BARRIA AFLOJO EL CABLE DE ALIMENTACION PAGINA WEB HAY MUCHOS USUARIOS

NO SE PUEDE ENTRAR A LA PAGINA

Preguntas argumentativas

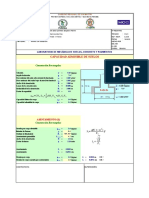

1. Su empresa debe tener, de acuerdo a la topologa de red definida anteriormente, un conjunto de elementos que permitan el funcionamiento de esa topologa, como routers, servidores, terminales, etc. Genere una tabla como la presentada en la teora, en la que tabule al menos 5 elementos por sucursal. El puntaje asignado a cada elemento debe ser explicado en detalle.

RTA:

NUMERO 1 2 3 4 5 6 7 NOMBRE HUMANOS IMPRESORAS ROUTER SERVIDOR BRIDGE COMPUTADORAS BASE DE DATOS DE LAS CONTRASEAS RIESGO(RI) 9 2 7 10 6 9 10 IMPORTANCIA(WI) 9 3 8 10 7 9 9 RIESGO EVALUADO 81 6 56 100 42 81 90

N1: Este recurso tiene un R= 9 porque la mayora de robos de informacin o problemas, y por consiguiente le puntaje de W=9. N2: Se le asign un R= 2 dado que a travs de ellas se obtienen evidencias fsicas de las operaciones realizadas en la organizacin y no se tiene mucho riesgo u importancia porque se puede remplazar facilmente, y tiene un W=3. N3: Su R=7 porque al enviar la informacin no se sabe si es cierta o fue interferida o cambiada y por eso mismo le doy lo mismo de WI, y su W=8. N4: El R=10, porque es el centro de toda la operatividad de la organizacin y la informacin contenida en l es vital para la funcionalidad de la misma y por eso mismo le doy W=10. N5 Su R=6, por la sencillas razn que realizan funciones de forwarding y filtrado de paquetes sin rerutear mensajes, y su W=7, es mayor por que en consecuencia pueden ser mas rpidos que

los routers, pero son mucho menos verstiles.

N6: El R=9, porque es el centro de toda la operatividad donde se guardan datos u otros y tienen mas riesgo de ser afectados por eso tambin le doy W= 9. N7: Su R=10, porque es uno de los recursos ms valiosos de una organizacin, dado que guarda todas las claves para ver su informacin y acceder a ella Su W= 10, porque sin este recurso la organizacin pierde seguridad. 2. Para generar la vigilancia del plan de accin y del programa de seguridad, es necesario disear grupos de usuarios para acceder a determinados recursos de la organizacin. Defina una tabla para cada sucursal en la que explique los grupos de usuarios definidos y el porqu de sus privilegios.

RTA: central

RECURSO DEL SISTEMA Nombre Nmero usuarios Tipo de Acceso Permisos Otorgados

1 2 3 4

Cuarto de Servidores Software contable Archivo Base de datos Clientes

Grupo de Mantenimiento Grupo de Contadores, auditores Grupo de gerentes y jefe Grupo de Ventas y Cobros

Por toda colombia Por toda colombia Por toda colombia Por toda colombia

Lectura y escritura Lectura Lectura y Escritura Lectura y Escritura

Sucursal 1

RECURSO DEL SISTEMA Nombre Nmero 1 2 3 4 Cuarto de Servidores Software contable Archivo Base de datos Clientes Riesgo Grupo de Mantenimiento Grupo de Contadores, auditores Grupo de Recursos Humanos Grupo de Ventas y Cobros Tipo de Acceso Solo en esta sucursal Solo en esta sucursal Solo en esta sucursal Solo en esta sucursal Permisos Otorgados Lectura y escritura Lectura Lectura Lectura y Escritura

Sucursal 2

RECURSO DEL SISTEMA Nombre Nmero 1 2 3 4 Cuarto de Servidores Software contable Archivo Base de datos Clientes Riesgo Grupo de Mantenimiento Grupo de Contadores, auditores Grupo de gerentes y jefe Grupo de Ventas y Cobros Tipo de Acceso Solo en esta sucursal Solo en esta sucursal Solo en esta sucursal Solo en esta sucursal Permisos Otorgados Lectura y escritura Lectura y gerentes Lectura Lectura y Escritura

Sucursal 3

RECURSO DEL SISTEMA Nombre Nmero 1 2 Cuarto de Servidores Software contable Riesgo Grupo de Mantenimiento Grupo de Contadores, auditores Tipo de Acceso Solo en esta sucursal Solo en esta sucursal Permisos Otorgados Lectura y escritura Lectura y escritura

3 4

Archivo Base de datos Clientes

Grupo de gerentes y jefe Grupo de Ventas y Cobros

Solo en esta sucursal Solo en esta sucursal

Lectura Lectura y Escritura

Al grupo de mantenimiento porque son los que necesitan entrar al sistema para irlo actualizando. Grupo de contadores si porque en la central van a ser todas las cuentas de todas las sucursales y en las dems no Grupo de gerentes y jefes no porque ellos pueden aserse un autorobo no mas en la central si tienen derecho a cambiar cosas. Grupo de ventas porque necesitan subir lo que han vendido.

Preguntas propositivas

1. Usando el diagrama de anlisis para generar un plan de seguridad, y teniendo en cuenta las caractersticas aprendidas de las PSI, cree el programa de seguridad y el plan de accin que sustentarn el manual de procedimientos que se disear luego.

control y vigilancia entre los departamentos y/o partes involucradas en la operatividad de la organizacin. Creacin de grupos de trabajos con funciones determinadas. Firma de acuerdos de confidencialidad. Generacin de contraseas de accesos con beneficios especficos y restricciones a ciertos grupos. Aauditoras internas programadas secuencialmente. Vigilancia de los procesos realizados en los diferentes estamentos de la compaa permanentemente. Realizacin de backups permanentes en servidores diferentes a los que se encuentran en la misma organizacin. documentacin de todos los procesos realizados en la misma.

PLAN DE ACCIN

Monitoreo de procesos. Actualizacin y/o nueva asignacin de contraseas de acceso. Socializacin y fijacin de nuevas metas para blindar cada uno de los procesos ante ataques informticos. Capacitaciones permanentes en aplicacin de las polticas de seguridad informtica y cmo ests influyen sobre la operatividad de la empresa a los empleados y gerentes

2. Enuncie todos los procedimientos que debe tener en su empresa, y que deben ser desarrollados en el manual de procedimientos. Agregue los que considere necesarios, principalmente procedimientos diferentes a los de la teora. PROCEDIMIENTOS

Procedimiento de alta d cuenta de usuario

Procedimiento de baja de cuenta de usuario Procedimiento para determinar las buenas passwords Procedimientos de verificacin de accesos Procedimiento para el chequeo del trfico de la red Procedimiento para el monitoreo de los volmenes de correo Procedimientos para el monitoreo de conexiones activas Procedimiento de modificacin de archivos Procedimientos para el resguardo de copias de seguridad Procedimientos para la verificacin de las mquinas de los Usuarios Procedimientos para el monitoreo de los puertos en la red Procedimientos de cmo dar a publicidad las nuevas normas de seguridad Procedimientos para la determinacin de identificacin de usuario y grupo de pertenencia por defecto Procedimientos para recuperar informacin

Anda mungkin juga menyukai

- Trabajo EscalonadoDokumen23 halamanTrabajo EscalonadoEstefany SotoBelum ada peringkat

- Identidad CorporativaDokumen46 halamanIdentidad CorporativaLorena Barrios100% (1)

- 2 ArquitecturaDokumen15 halaman2 ArquitecturaEstradaEstradaAlbertoBelum ada peringkat

- Introduccion A La ArquitecturaDokumen9 halamanIntroduccion A La ArquitecturaMartha Escudero SullcaBelum ada peringkat

- Informe Técnico Uso de CementoDokumen4 halamanInforme Técnico Uso de CementoHiroshi AlejandroBelum ada peringkat

- Articulo LámparasDokumen6 halamanArticulo LámparasMargarita Miranda RuizBelum ada peringkat

- CV Delineante - J R LonzoyDokumen2 halamanCV Delineante - J R LonzoyjlonzoyBelum ada peringkat

- 2.0.TELEFONO - Gxp2160 Datasheet SpanishDokumen2 halaman2.0.TELEFONO - Gxp2160 Datasheet SpanishJoselyn Carbajal LópezBelum ada peringkat

- Calculo de Capacidad Portante de Suelos 7+680 - 7+700Dokumen3 halamanCalculo de Capacidad Portante de Suelos 7+680 - 7+700Percy Panduro SaboyaBelum ada peringkat

- Dialnet LaDegradacionDelSueloYSusEfectosSobreLaPoblacion 5654360Dokumen6 halamanDialnet LaDegradacionDelSueloYSusEfectosSobreLaPoblacion 5654360Willy Matos AliagaBelum ada peringkat

- Proyecto Final CiscoDokumen12 halamanProyecto Final CiscoRuben Valdez ABelum ada peringkat

- Introducción A Estructuras Mixtas 1 (Bases de Cálculo)Dokumen9 halamanIntroducción A Estructuras Mixtas 1 (Bases de Cálculo)lopezcolina21Belum ada peringkat

- Consumir WebServices C# yDokumen5 halamanConsumir WebServices C# yDanilo Javier Sánchez DíazBelum ada peringkat

- Losas PrefabricadasDokumen11 halamanLosas PrefabricadasCarlos Lema Navarrete100% (2)

- Sikaboom Espuma de Poliuretano Tapa Huecos Tejaeternit Mercado LibreDokumen1 halamanSikaboom Espuma de Poliuretano Tapa Huecos Tejaeternit Mercado Librecamilo andres rose rodriguezBelum ada peringkat

- Prueba de Aplicación Del Proyecto en La OrganizacionDokumen79 halamanPrueba de Aplicación Del Proyecto en La OrganizacionYamir Apaza RadoBelum ada peringkat

- Arte Mural de Punkuri-Lorenzo SamaniegoDokumen19 halamanArte Mural de Punkuri-Lorenzo SamaniegoJesús MazaBelum ada peringkat

- LAMINA AccesibilidadDokumen1 halamanLAMINA AccesibilidadAlisson LopezBelum ada peringkat

- Programación ImperativaDokumen4 halamanProgramación ImperativaJonatan RodriguezBelum ada peringkat

- Losa de CimentaciónDokumen14 halamanLosa de CimentaciónLuis RuedaBelum ada peringkat

- Tutorial Con Rational Rose 3Dokumen40 halamanTutorial Con Rational Rose 3Ricardo ZaBelum ada peringkat

- Expediente TecnicoDokumen8 halamanExpediente TecnicoBrayanRomeroBelum ada peringkat

- Informe Del ProgramaDokumen17 halamanInforme Del ProgramaKevin Cardenas MendozaBelum ada peringkat

- Curso2 Oxe r11.1Dokumen10 halamanCurso2 Oxe r11.1darwin hortaBelum ada peringkat

- Exposicion Cúpulas GeodésicasDokumen27 halamanExposicion Cúpulas GeodésicasBrenDaTroncos100% (4)

- Catalogo FX AcerosDokumen21 halamanCatalogo FX AcerosFélixBelum ada peringkat

- Excel AlbañileriaDokumen2 halamanExcel AlbañileriaJonathan Yapo CalsinBelum ada peringkat

- Catedral de Notre Dame (París)Dokumen5 halamanCatedral de Notre Dame (París)eeqdBelum ada peringkat

- Xtra Report 1Dokumen12 halamanXtra Report 1Juan DavalosBelum ada peringkat

- Muebles para EstadioDokumen11 halamanMuebles para EstadioLuis Gerardo Hernandez MarinBelum ada peringkat

- Excel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másDari EverandExcel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másPenilaian: 2.5 dari 5 bintang2.5/5 (3)

- Excel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficienteDari EverandExcel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficientePenilaian: 1 dari 5 bintang1/5 (1)

- 7 tendencias digitales que cambiarán el mundoDari Everand7 tendencias digitales que cambiarán el mundoPenilaian: 4.5 dari 5 bintang4.5/5 (87)

- Clics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaDari EverandClics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaPenilaian: 4.5 dari 5 bintang4.5/5 (117)

- Ciberseguridad: Una Simple Guía para Principiantes sobre Ciberseguridad, Redes Informáticas y Cómo Protegerse del Hacking en Forma de Phishing, Malware, Ransomware e Ingeniería SocialDari EverandCiberseguridad: Una Simple Guía para Principiantes sobre Ciberseguridad, Redes Informáticas y Cómo Protegerse del Hacking en Forma de Phishing, Malware, Ransomware e Ingeniería SocialPenilaian: 4.5 dari 5 bintang4.5/5 (11)

- EL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.Dari EverandEL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.Penilaian: 4 dari 5 bintang4/5 (51)

- Guía para la crianza en un mundo digital: Cómo educar para un uso sano y seguro de la tecnologíaDari EverandGuía para la crianza en un mundo digital: Cómo educar para un uso sano y seguro de la tecnologíaPenilaian: 3.5 dari 5 bintang3.5/5 (2)

- Ciencia de datos: La serie de conocimientos esenciales de MIT PressDari EverandCiencia de datos: La serie de conocimientos esenciales de MIT PressPenilaian: 5 dari 5 bintang5/5 (1)

- Excel 2016 Avanzado: Hojas de cálculoDari EverandExcel 2016 Avanzado: Hojas de cálculoPenilaian: 2.5 dari 5 bintang2.5/5 (3)

- Design Thinking para principiantes: La innovación como factor para el éxito empresarialDari EverandDesign Thinking para principiantes: La innovación como factor para el éxito empresarialPenilaian: 4.5 dari 5 bintang4.5/5 (10)

- Aprender HTML5, CSS3 y Javascript con 100 ejereciosDari EverandAprender HTML5, CSS3 y Javascript con 100 ejereciosPenilaian: 5 dari 5 bintang5/5 (2)

- Conquista de las Redes Sociales: 201 Consejos para Marketeros y Emprendedores DigitalesDari EverandConquista de las Redes Sociales: 201 Consejos para Marketeros y Emprendedores DigitalesPenilaian: 4.5 dari 5 bintang4.5/5 (2)

- Scrum Las Estrategias del Juego: Es Póker, No AjedrezDari EverandScrum Las Estrategias del Juego: Es Póker, No AjedrezPenilaian: 5 dari 5 bintang5/5 (1)

- Inteligencia artificial: Lo que usted necesita saber sobre el aprendizaje automático, robótica, aprendizaje profundo, Internet de las cosas, redes neuronales, y nuestro futuroDari EverandInteligencia artificial: Lo que usted necesita saber sobre el aprendizaje automático, robótica, aprendizaje profundo, Internet de las cosas, redes neuronales, y nuestro futuroPenilaian: 4 dari 5 bintang4/5 (1)