7 Practica Guia3 Reglas de Firewall

Diunggah oleh

Damian UniclasesJudul Asli

Hak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

7 Practica Guia3 Reglas de Firewall

Diunggah oleh

Damian UniclasesHak Cipta:

Format Tersedia

Facultad de Ciencias Econmicas - UBA

Materia: Redes Informticas Reglas de firewall (IPFilter) Gua Prctica 3

Introduccin

La presente gua prctica es un resumen de la sintaxis y ejemplos de configuracin para el software IPFilter, que permite montar un firewall bajo diversos sistemas Unix (AIX 5.3, NetBSD, FreeBSD, Solaris 10, OpenSolaris, SGI IRIX 6.5, HP-UX 11.11, Compaq Tru64 5.1, QNX 6). El software en cuestin es de cdigo abierto, y los sistemas Unix gratuitos en los que se recomienda probarlo (ya que el mismo viene incluido por defecto en el sistema base) son:

Solaris 10 OpenSolaris FreeBSD NetBSD

A diferencia de la sintaxis crptica de productos similares, tal es el caso de IPTABLES o IPCHAINS (que permiten montar firewalls bajo Linux) la sintaxis de IPFilter resulta muy amigable, ya que los comandos utilizados por las reglas pueden interpretarse muy claramente con mnimos conocimientos de TCP/IP y de Ingls. El sitio desde donde puede descargarse IPFilter es http://coombs.anu.edu.au/~avalon/ La documentacin ms completa que se encuentra disponible para este producto es el IPFilter HOWTO, disponible en: http://www.obfuscation.org/ipf/

Sintaxis modelo

Cada regla se forma con ciertas palabras clave que la definen, y contemplan la accin a tomar en caso de que un paquete evale la regla de forma positiva. Estas palabras clave deben encontrarse en un orden especfico de izquierda a derecha en cada una de las reglas. Bsicamente, el orden de las mismas sigue el esquema presentado a continuacin.

ACTION RET FLOW OPTIONS PROTO from SRC_ADDR PORT_NUM to DST_ADDR PORT_NUM STATEFUL

ACTION = block | pass | count Esta opcin implica la accin a seguir por el kernel para un paquete determinado que pasa por el firewall, de evaluarse positivo esta regla. Block determinar un bloqueo, pass dejar pasar el paquete, mientras que count solo incrementar contadores internos del kernel. RET = return-rst | return-icmp-as-dest(port-unr) Esta opcin permite especificar el modo en el cual sern bloqueados los paquetes. De no especificarse ningn modo, la accin por defecto ser no responder. La opcion return-rst permite devolver al origen la respuesta estandr que el protocolo prevee para un puerto TCP cerrado. La opcin return-icmp-as-dest(port-unr) resulta anloga a la anterior, pero para el protocolo UDP.

FLOW = in | out Esta opcin especifica si se analizarn paquetes entrantes (in) o salientes (out). Si no se especifica interfaz alguna en el resto de la regla, se consideran salientes todos los paquetes que tienen como origen fsico alguna interfaz del firewall, y como destino una red o grupo de redes directamente conectado a esa misma interfaz. Se consideran entrantes los que fluyen en sentido inverso, es decir, los que ingresan provenientes de dichas redes hacia cualquier interfaz del firewall. OPTIONS = log | quick | on interface-name Esta opcin permite agregar opciones adicionales a la regla. La palabra clave log implicar que se incluir en un log de eventos la regla que evalue el comportamiento descrito. La palabra clave quick implica que ante un paquete que evala la regla, se tomar la accin prevista para la misma, sin leer ninguna regla que se encuentre debajo. La palabra clave on seguida del nombre de la interfaz implica que slo se considerarn para esa regla los paquetes que fluyen a travs de la interfaz especificada. Ntese que la ausencia de la palabra clave quick implica que ante cada paquete se evaluara la lista de reglas completa, y se tomara la accin en funcion de la ltima regla que evalu positivo para el paquete en cuestin. PROTO = proto udp | proto tcp | proto icmp Esta opcin permite especificar el protocolo (udp, tcp o icmp), y este se menciona en conjunto con la palabra reservada proto. SRC_ADD,DST_ADDR = IP/netmask | any Estas opciones permiten especificar el origen y destino de los paquetes, a nivel IP. Pueden definirse redes o nmeros IP especficos, o utilizarse la palabra clave any para especificar cualquier nmero IP. PORT_NUM = (port = port number) Esta opcin permite especificar el nmero de puerto (tcp o udp) a evaluarse por la regla. STATEFUL = keep state Esta opcin permite crear reglas implcitas que permitan el trfico en sentido contrario. Normalmente una regla solo permite paquetes en una direccin, de manera que agregando esta palabra reservada se garantiza que el intercambio de paquetes que genere a partir de una conexin permitida por esta regla no sea bloqueado por el firewall.

Ejemplos:

A continuacin, se explicarn algunas reglas a modo de ejemplo prctico.

block out quick proto tcp from any to any port = 1232 Esta regla bloquea paquetes tcp salientes, desde cualquier origen, con destino a cualquier IP, dirigidos al puerto 1232/tcp del destino. Debido a que se utiliza la palabra clave quick, la regla es ejecutada inmediatamente luego de evaluar positivo. Es decir, si se observa un paquete tcp saliente, con destino al puerto 1232, el mismo es bloqueado de forma inmediata sin leer reglas adicionales que existan a continuacin en el listado.

block return-rst in log quick on tun0 proto tcp from any to any port = 22 Esta regla bloquea paquetes tcp entrantes en la interfaz tun0, que van dirigidos al

puerto 22 (ssh) desde cualquier origen. Como respuesta se devuelve al host de origen un mensaje de que el puerto se encuentra cerrado (flag RSET en TCP). Debido a que se utilizan las palabras claves quick y log, la regla es ejecutada inmediatamente luego de evaluar positivo, y registrada en un log del sistema, respectivamente.

pass in quick on tun0 proto icmp from any to any Esta regla permite paquetes icmp entrantes en la interfaz tun0 desde cualquier origen y hacia cualquier destino. Debido a que se utiliza la palabra clave quick, la regla es ejecutada inmediatamente luego de evaluar positivo.

block in all Esta regla bloquea absolutamente todos los paquetes entrantes.

Anda mungkin juga menyukai

- MODELO Contrato Consultoria Microsoft)Dokumen4 halamanMODELO Contrato Consultoria Microsoft)Estudio y Escribania Benavides67% (3)

- María Elena Colombo - Halina Stasiejko - La Actividad MentalDokumen69 halamanMaría Elena Colombo - Halina Stasiejko - La Actividad MentalNico80% (5)

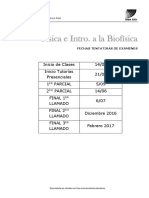

- Física e Intro A La Biofísica Fechas Tentativas 1º 2016Dokumen1 halamanFísica e Intro A La Biofísica Fechas Tentativas 1º 2016Damian UniclasesBelum ada peringkat

- FÍSICA Tutorías 1º 2016Dokumen1 halamanFÍSICA Tutorías 1º 2016Damian UniclasesBelum ada peringkat

- Programa IPC 1 2016Dokumen9 halamanPrograma IPC 1 2016Damian UniclasesBelum ada peringkat

- Verbos Irregulares en Inglés y Español PDFDokumen15 halamanVerbos Irregulares en Inglés y Español PDFNilssen Tito RamosBelum ada peringkat

- Economía Tutorías 1º 2016 PDFDokumen1 halamanEconomía Tutorías 1º 2016 PDFDamian UniclasesBelum ada peringkat

- Economía Tutorías 1º 2016 PDFDokumen1 halamanEconomía Tutorías 1º 2016 PDFDamian UniclasesBelum ada peringkat

- Análisis Matemático (Para Eco) Tutorías 1º 2016Dokumen1 halamanAnálisis Matemático (Para Eco) Tutorías 1º 2016Damian UniclasesBelum ada peringkat

- Economía Tutorías 1º 2016 PDFDokumen1 halamanEconomía Tutorías 1º 2016 PDFDamian UniclasesBelum ada peringkat

- Preinscripción examen residencia médico gastroenterologíaDokumen1 halamanPreinscripción examen residencia médico gastroenterologíaDamian UniclasesBelum ada peringkat

- Fun Fis de RXDokumen346 halamanFun Fis de RXKarina Sulantay RiquelmeBelum ada peringkat

- Programa IPC 1 2016Dokumen9 halamanPrograma IPC 1 2016Damian UniclasesBelum ada peringkat

- Entrevista OV para EntregarDokumen11 halamanEntrevista OV para EntregarDamian UniclasesBelum ada peringkat

- FINALTesina Entrega AltgeltDokumen45 halamanFINALTesina Entrega AltgeltDamian UniclasesBelum ada peringkat

- Capitulo2 PDFDokumen11 halamanCapitulo2 PDFDamian UniclasesBelum ada peringkat

- Inseguridad Juridica en ArgentinaDokumen3 halamanInseguridad Juridica en ArgentinaDamian UniclasesBelum ada peringkat

- Parcial Psicologia JuridicaDokumen9 halamanParcial Psicologia JuridicaDamian Uniclases100% (1)

- Consideraciones Sobre El Pensamiento de Alberdi en Torno A La Formacion Del AbogadoDokumen15 halamanConsideraciones Sobre El Pensamiento de Alberdi en Torno A La Formacion Del AbogadoDamian UniclasesBelum ada peringkat

- Cómo Conquistar A Una Mujer Usando LaDokumen3 halamanCómo Conquistar A Una Mujer Usando LaDamian UniclasesBelum ada peringkat

- Informe Licencia de Conduccià N Darues LopezDokumen1 halamanInforme Licencia de Conduccià N Darues LopezDamian UniclasesBelum ada peringkat

- 1395743121207Dokumen3 halaman1395743121207Damian UniclasesBelum ada peringkat

- AcidemiasDokumen5 halamanAcidemiasDamian UniclasesBelum ada peringkat

- BIOLOGIANAZZAZIDokumen60 halamanBIOLOGIANAZZAZIDamian UniclasesBelum ada peringkat

- Bastian y SoihetDokumen27 halamanBastian y SoihetDamian UniclasesBelum ada peringkat

- Cynthia de Paz - TP Final - Plan de Desarrollo Económico y Social A Traves de Las Tic El Caso de AnsesDokumen13 halamanCynthia de Paz - TP Final - Plan de Desarrollo Económico y Social A Traves de Las Tic El Caso de AnsesDamian UniclasesBelum ada peringkat

- Trabajo Práctico #3-2Dokumen4 halamanTrabajo Práctico #3-2Damian UniclasesBelum ada peringkat

- Capítulo 1Dokumen8 halamanCapítulo 1Damian UniclasesBelum ada peringkat

- Matemáticas prácticas 0 a 6Dokumen62 halamanMatemáticas prácticas 0 a 6Nelson VillalbaBelum ada peringkat

- Unidad Didactica 5toDokumen19 halamanUnidad Didactica 5toDamian UniclasesBelum ada peringkat

- Edt Plan de Trabajo Manifold 10 SalidasDokumen3 halamanEdt Plan de Trabajo Manifold 10 SalidasMauricio FachinBelum ada peringkat

- 1.4 La Etica en Las FinanzasDokumen10 halaman1.4 La Etica en Las FinanzasAlejandra Guerrero LariiozBelum ada peringkat

- Maria de Jesus Saldaña Rincon Contra Registro Publico de Boca Del Rio de VeracruzDokumen9 halamanMaria de Jesus Saldaña Rincon Contra Registro Publico de Boca Del Rio de Veracruzchristian aguilar osorioBelum ada peringkat

- Software Resolucion 0312 de 2019Dokumen102 halamanSoftware Resolucion 0312 de 2019Angie Alba0% (1)

- Definir un nicho: la clave del éxito empresarialDokumen5 halamanDefinir un nicho: la clave del éxito empresarialValentina MezaBelum ada peringkat

- Novedades Prescom - 2011Dokumen8 halamanNovedades Prescom - 2011Danny Quispe TapiaBelum ada peringkat

- Soluciones Del Personal Del Trabajo en Un TelarDokumen6 halamanSoluciones Del Personal Del Trabajo en Un TelarJesus GoycocheaBelum ada peringkat

- Derechos y Obligaciones Contractuales Del SeguroDokumen7 halamanDerechos y Obligaciones Contractuales Del SeguroRomina MarcilloBelum ada peringkat

- Gasto AutomóvilDokumen6 halamanGasto AutomóvilAlberto Rodriguez GalindoBelum ada peringkat

- Vicens Vives-La Sociedad BarrocaDokumen4 halamanVicens Vives-La Sociedad BarrocaAlan RickertBelum ada peringkat

- Ejercicios Resueltos de Programacion LinealDokumen68 halamanEjercicios Resueltos de Programacion LinealArthuro EscuderoBelum ada peringkat

- Proyecto FormulacionDokumen12 halamanProyecto FormulacionVladimir CevallosBelum ada peringkat

- Ficha Tecnica Cabina SonoamortiguadaDokumen3 halamanFicha Tecnica Cabina Sonoamortiguadaclaudia gomezBelum ada peringkat

- Arreglo 4K X 8 Con 512 X 4Dokumen8 halamanArreglo 4K X 8 Con 512 X 4arto99styleBelum ada peringkat

- Cotizacion Navi-Toyota Agua y DesgaueDokumen3 halamanCotizacion Navi-Toyota Agua y DesgaueAngel LopezBelum ada peringkat

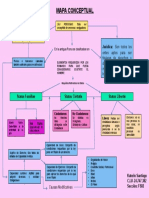

- Mapa ConceptualDokumen1 halamanMapa ConceptualLorena GalatiBelum ada peringkat

- EETT ALcantarillado Y Agua PotableDokumen17 halamanEETT ALcantarillado Y Agua PotableFrancisco Javier Saavedra VigorenaBelum ada peringkat

- Auditoría marcas conformidadDokumen9 halamanAuditoría marcas conformidadChristian TéllezBelum ada peringkat

- Gerencia Privada y PublicaDokumen3 halamanGerencia Privada y Publicarafaelmendez_91416483% (6)

- DEDICATORIADokumen14 halamanDEDICATORIAgabriel soplopucoBelum ada peringkat

- Evaluación Formaciones Mediante RegistrosDokumen5 halamanEvaluación Formaciones Mediante RegistrosFroilan CollBelum ada peringkat

- Semana 13 Ley de Tributacion MunicipalDokumen22 halamanSemana 13 Ley de Tributacion MunicipalNikolth YoveraBelum ada peringkat

- APUNTE Lubricaciòn IndustrialDokumen57 halamanAPUNTE Lubricaciòn IndustrialANDREA CHACANA I.Belum ada peringkat

- Manejo de Residuos Sólidos en Establecimientos de SaludDokumen2 halamanManejo de Residuos Sólidos en Establecimientos de SaludYHOSSIMAR IVAN CCORAHUA MEZABelum ada peringkat

- MuseopradoDokumen2 halamanMuseopradoEdward GómezBelum ada peringkat

- Examen Parcial - Semana 4 - Ra - Primer Bloque - Virtual - Simulación Gerencial - (Grupo b02)Dokumen21 halamanExamen Parcial - Semana 4 - Ra - Primer Bloque - Virtual - Simulación Gerencial - (Grupo b02)LAURA DANIELA GARZON MARTINEZBelum ada peringkat

- Compraventa de Moto LinealDokumen3 halamanCompraventa de Moto LinealRuth Maria Ramos OvalleBelum ada peringkat

- Tarea 2 - Datos Geográficos y Aplicativos SIG - 358031 - 50Dokumen15 halamanTarea 2 - Datos Geográficos y Aplicativos SIG - 358031 - 50cesarBelum ada peringkat

- LosasDokumen26 halamanLosasGinoGarciaArmasBelum ada peringkat

- Conflictos Sociales en México 1940-1970Dokumen8 halamanConflictos Sociales en México 1940-1970Wendy Lizeth González CastilloBelum ada peringkat