Eliminar Virus 1

Diunggah oleh

handru522Hak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

Eliminar Virus 1

Diunggah oleh

handru522Hak Cipta:

Format Tersedia

ELIMINAR VIRUS QUE CONVIERTE CARPETAS EN ACCESOS DIRECTOS .

LNK

Al ver mi memoria flash para ver los datos en ella, todas las carpetas que tenia me las haba convertido en accesos directos .lnk, y las carpetas no aparecan por ningn lado, ni ocultas ni nada, simplemente no aparecan por ningn lado. Analice con el antivirus y no reconoca nada.

Investigando, encontr con unos comandos para revisar la memoria flash desde el Smbolo de Sistema, que me sirvieron de mucho para arreglar este problema Lo primero que hacemos es ingresar al CMD, ubicarnos en nuestra memoria (en mi caso G:), y escribir el siguiente comando Attrib /d /s -r -h -s *.* Attrib: Para visualizar o modificar atributos /d: Para poder procesar carpetas /s: Para poder procesar subcarpetas -r: Quitar atributos de solo lectura -h: Quitar atributos de oculto -s: Quitar atributos de sistema *.*: Para archivos de cualquier nombre, con cualquier extensin

Y ahora si en mi flash ya aparecen todas las carpetas que tenia, y los virus Luego si a desinfectar, y a borrar los accesos directos

Lo siguiente es un mtodo para borrar el virus de su computador, porque si le dieron doble clic al acceso directo, pues es muy probable que el virus ya est en su computador 1. Instalar unloker. 2. Abrir C:\Documents and Settings\xxxxxxx(usuario). y buscar el virus llamado Youbu.exe 3. Den clik con botn derecho sobre l y seleccionen del men unloker. 4. en la ventana de acciones seleccionen eliminar y listo.

Probablemente les diga que no se pudo borrar que se borrara en el siguiente reinicio, den aceptar y listo Su PC est libre de virus

Cmo eliminar virus troyanos provenientes de memorias USB

Recientemente han aparecido en internet varios virus de tipo troyano que se especializan en propagarse a travs de dispositivos removibles de almacenamiento tales como las memorias USB, tambin conocidas como pendrives. De este tipo de virus hay varias familias, pero su comportamiento en general es el mismo: 1. Se replica utilizando el archivoautorun.inf de las memorias USB. 2. Una vez que insertamos una memoria USB infectada en nuestro equipo, el progama autorun.infcopia los archivos del virus en nuestro sistema operativo Windows, concretamente en la carpeta C:\Windows\System32. 3. A continuacin, el virus agrega entradas en el Registro para asegurarse de que el programa virus se ejecute cada vez que se arranque el equipo. Ejemplo: [HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run] amva=amvo.exe 4. Despus, el virus repite el paso 1 en cada unidad de disco de la computadora. 5. Y para asegurar su invisibilidad, configura Windows para que no podamos ver los archivos ocultos, lo que se hace modificando la siguiente entrada del Registro: [HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\A dvanced] Hidden=dword:00000002

Cmo eliminar el virus del disco duro y de la memoria USB

Advertencia El siguiente procedimiento funciona para Windows 2000 en adelante. Las instrucciones no deben tomarse al pie de la letra, se requiere de algo de criterio, experiencia y sentido comn. Tenga mucho cuidado. Se trata de un procedimiento general y perfectamente perfectible.

1. Localice el nombre (o ms bien los nombres) del archivo virus en el disco duro. Esto puede hacerse utlizando programas antivirus tales

como Nod32, Avast!, Free AVG e incluso con programas antispyware como Trend Micro HijackThis!. El uso de estas herramientas est fuera del mbito de este tutorial. Para efectos de ejemplo, identificaremos 3 archivos: ckvo.exe,ckvo0.exe y ckvo1.exe. 2. Desde la lnea de comandos de Windows matamos los procesos vricos: taskkill /f /im ckvo.exe taskkill /f /im ckvo0.exe taskkill /f /im ckvo1.exe Actualizacin: Para el caso de matar procesos tipo ckvo0.dll, tendra que usar una instruccin como sta: taskkill /f /fi "MODULES eq ckvo*" Para ms detalles vea el procedimiento complementario Cmo eliminar virus ckv0.dll (y otros virus DLLs). 3. En el directorio raz (C:\) el virus crea varios archivos ejecutables. Para ellos quite los atributos de Sistema, Oculto (Hidden) y de Slo-Lectura (Read-Only), y aada el atributo de Archivo. No olvide aplicar este proceso al archivo autorun.inf. Ejemplo: attrib -s -h -r +a C:\autorun.inf attrib -s -h -r +a C:\ntdetect.com attrib -s -h -r +a C:\hp.com attrib -s -h -r +a C:\9.com 4. En el directorio raz (C:\) borre los archivos vricos identificados en el paso 3. Pero para borrarlos bien, usaremos el comando del con las opciones /f (para forzar el borrado) y /q (para que borre sin hacer preguntas): del C:\autorun.inf /f /q del C:\ntdetect.com /f /q del C:\hp.com /f /q del C:\9.com /f /q 5. Ahora en el directorio C:\Windows\System32 borraremos los archivos identificados en el paso 1, y lo haremos de la misma manera como lo hicimos en los pasos 3 y 4:

attrib -s -h -r +a c:\windows\system32\ckvo.exe attrib -s -h -r +a c:\windows\system32\ckvo0.exe attrib -s -h -r +a c:\windows\system32\ckvo1.exe del c:\windows\system32\ckvo.exe /f /q del c:\windows\system32\ckvo0.exe /f /q del c:\windows\system32\ckvo1.exe /f /q 6. Borre las entradas vricas en la seccin [HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run] del Registro. De hecho, lo recomendable sera que repitiera este paso para cada perfil de usuario definido en su computadora. 7. (Opcional) Restablecemos nuestra capacidad de ver archivos ocultos y de sistema, mediante el siguiente comando: reg add HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\A dvanced\ /v Hidden /t REG_DWORD /d 1 /f 8. Repita los pasos 1-6 para cada unidad de disco del equipo. 9. Reinicie la computadora para liberar la memoria de cualquier rastro o proceso vrico. O, si lo prefiere, reinicie nicamente el proceso Explorer.exe de Windows: taskkill /f /im explorer.exe start explorer.exe 10. Repita el paso 5. 11. Lo siguiente es proteger la computadora de un troyano de estos. Desde la lnea de comandos ejecute el siguiente programa: gpedit.msc Siga la siguente ruta: Configuraciones de usuario / Plantillas administrativas / Sistema

Directiva de grupo. Imagen 1 Actualizacin: Si la carpeta Sistema no aparece en el panel izquierdo, seleccione en el men la opcin Accin / Agregar o quitar plantillas, y luego en la ventana presione el botn Agregar y seleccione el archivo system.adm. En Sistema aparecen varias opciones abajo de las carpetas, busque la que diga Desactivar reproduccion automatica y habiltela para todas las unidades.

Directiva de grupo. Imagen 2 12. Inserte su memoria USB en el equipo. Si tiene virus, el programa autorun.inf ya no se ejecutar gracias al paso 11. 13. Repita los pasos 3 y 4 para la unidad removible de su memoria USB.

Anda mungkin juga menyukai

- GlosarioDokumen23 halamanGlosarioCristian Marcelo AmbrogioBelum ada peringkat

- Capacitacion SistematicaDokumen11 halamanCapacitacion SistematicaJulioSalazarBelum ada peringkat

- Curso Refigeracion DomiciliariaDokumen75 halamanCurso Refigeracion DomiciliariaJuand Gutierrez FloresBelum ada peringkat

- Libro Entornos de Desarrollo Ed. ParaninfoDokumen306 halamanLibro Entornos de Desarrollo Ed. Paraninfogema_oriolana97100% (1)

- Manual Usuario PRODISIS V2.0 Requisitos Instalación Espectros DiseñoDokumen23 halamanManual Usuario PRODISIS V2.0 Requisitos Instalación Espectros DiseñoAntonio MorenoBelum ada peringkat

- Manual Electronica BasicaDokumen94 halamanManual Electronica Basicaara11097693% (14)

- Software ConceptoDokumen5 halamanSoftware ConceptoMiguel VillarrealBelum ada peringkat

- Tarea X de Logica ComputacionalDokumen8 halamanTarea X de Logica ComputacionalFrancis Rodriguez100% (4)

- 1.2 La Evolución Del Linux y Los Sistemas Operativos PopularesDokumen8 halaman1.2 La Evolución Del Linux y Los Sistemas Operativos PopularesIssei SenpaiBelum ada peringkat

- Errores Inverter WhestinhouseDokumen2 halamanErrores Inverter Whestinhousehandru522Belum ada peringkat

- Laboratorio PruebasDokumen5 halamanLaboratorio PruebasJose Cedillo ElBuenoBelum ada peringkat

- Diseño de Cuarto FrioDokumen4 halamanDiseño de Cuarto Friohandru522Belum ada peringkat

- Instrucciones de UsoDokumen1 halamanInstrucciones de UsoAlejandro Antonio FrayBelum ada peringkat

- Auto TransformadorDokumen1 halamanAuto Transformadorhandru522Belum ada peringkat

- (Clase 1 - Parte 1) Invertebrados Marinos - GeneralidadesDokumen14 halaman(Clase 1 - Parte 1) Invertebrados Marinos - Generalidadeshandru522Belum ada peringkat

- Split LG JoelDokumen21 halamanSplit LG JoelJOMAREYBelum ada peringkat

- Tipo S de Aires A Condicion A DosDokumen19 halamanTipo S de Aires A Condicion A Doshandru522Belum ada peringkat

- Construya un strober LED de bajo costoDokumen8 halamanConstruya un strober LED de bajo costohandru522Belum ada peringkat

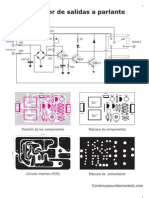

- Protector - Salidas A ParlanteDokumen3 halamanProtector - Salidas A ParlanteDante Rojas Dias100% (1)

- Reacondicionamiento de R-12 A DuPontSuva134aDokumen5 halamanReacondicionamiento de R-12 A DuPontSuva134ahandru522Belum ada peringkat

- Amp 741Dokumen13 halamanAmp 741Domingo Arroyo100% (1)

- Manual de Instalación de Windows 7Dokumen17 halamanManual de Instalación de Windows 7handru522Belum ada peringkat

- Factores de ConversionDokumen31 halamanFactores de ConversionManuel Diaz Vargas100% (2)

- PISO TECHO Manual de InstalaciónDokumen20 halamanPISO TECHO Manual de Instalaciónhandru522Belum ada peringkat

- AA-1981 SPDokumen20 halamanAA-1981 SPhandru522Belum ada peringkat

- Guía de Usuario de Generador de HorariosDokumen10 halamanGuía de Usuario de Generador de HorariosContreras Palacios Josue NicolasBelum ada peringkat

- Introducción al programa Scilab Xcos para simulaciones de ingenieríaDokumen2 halamanIntroducción al programa Scilab Xcos para simulaciones de ingenieríaMakBuckBelum ada peringkat

- Unidad II. Ordenamiento y BúsquedaDokumen9 halamanUnidad II. Ordenamiento y BúsquedaJoerfreBelum ada peringkat

- Mantenimiento Preventivo Del Software BlogDokumen8 halamanMantenimiento Preventivo Del Software BlogMANTENTUPCFULLBelum ada peringkat

- Guía de Acceso de La Aplicación Usuario AliadoDokumen10 halamanGuía de Acceso de La Aplicación Usuario AliadoJudith EchevafiBelum ada peringkat

- Mantenimiento Reparación PCDokumen1 halamanMantenimiento Reparación PCjhonathanBelum ada peringkat

- TEMA-2 Estructura de Un Programa en CDokumen22 halamanTEMA-2 Estructura de Un Programa en CSheifry MartinezBelum ada peringkat

- Gestión de mantenimiento asistida por ordenador - Instalación y actualizaciónDokumen20 halamanGestión de mantenimiento asistida por ordenador - Instalación y actualizaciónMohamed SnoussiBelum ada peringkat

- Material Didactico Informatica I Prof Hernan Ozuna 1 2Dokumen4 halamanMaterial Didactico Informatica I Prof Hernan Ozuna 1 2Hernán OzunaBelum ada peringkat

- SimProc simulador procesadorDokumen14 halamanSimProc simulador procesadorMatias Bruce-gardine RodriguezBelum ada peringkat

- Cuadro Comparativo de Diferentes Documentos ElectronicosDokumen3 halamanCuadro Comparativo de Diferentes Documentos ElectronicosRESENDIZ CAMACHO MARYFER Tolimán0% (1)

- Guía EMU8086 8086Dokumen7 halamanGuía EMU8086 8086Привет ДругBelum ada peringkat

- TESIS Corregida 18-12-09Dokumen166 halamanTESIS Corregida 18-12-09Gustavo JimenezBelum ada peringkat

- Memorias ProgramaciónDokumen27 halamanMemorias Programaciónangel.tacias.02Belum ada peringkat

- Ingreso de Paciente A LeqDokumen13 halamanIngreso de Paciente A LeqJhalmar LombeidaBelum ada peringkat

- Resolución de problemas PL con herramientas en líneaDokumen8 halamanResolución de problemas PL con herramientas en líneaNicolasVargasJimenez100% (1)

- 01 - UCM Logística IndustrialDokumen23 halaman01 - UCM Logística IndustrialCarlos MoralesBelum ada peringkat

- Resumen de Lenguaje Alto NivelDokumen8 halamanResumen de Lenguaje Alto NivelFanny Santos CruzBelum ada peringkat

- Guia RAP3Dokumen9 halamanGuia RAP3Jürgen HighlanderBelum ada peringkat

- Cómo convertirse en un mejor programador siguiendo 10 reglas básicasDokumen6 halamanCómo convertirse en un mejor programador siguiendo 10 reglas básicasGustavo ReinaBelum ada peringkat

- PROGRAMACION DE PLCS: LENGUAJE BLOQUES FUNCIONALESDokumen12 halamanPROGRAMACION DE PLCS: LENGUAJE BLOQUES FUNCIONALESAreas de Grado100% (3)

- PythonDokumen88 halamanPythonDaniel SchBelum ada peringkat

- Lab 1 - BLAS-FLORES-HERNADEZDokumen14 halamanLab 1 - BLAS-FLORES-HERNADEZJOSE CARLOS JUNIOR FLORES RAMIREZBelum ada peringkat

- Practica 2Dokumen8 halamanPractica 2Oscar HernandezBelum ada peringkat