Módulo 1-Apostila Teoria-Interligação de Redes e Aplicações-IRA

Diunggah oleh

Tárcio SoaresHak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

Módulo 1-Apostila Teoria-Interligação de Redes e Aplicações-IRA

Diunggah oleh

Tárcio SoaresHak Cipta:

Format Tersedia

IRA

INTERLIGAO DE REDES E APLICAES

Autor: Valter Eiiti Takata

Apostila de Teoria

S

i

s

t

e

m

a

s

d

e

T

r

a

n

s

p

o

r

t

e

d

e

I

n

f

o

r

m

a

o

1 Edio Novembro de 2007

Copyright Faculdade IBTA

Revises: em Abril 2008 por Luiz Henrique Ferreira.

Nota:

Material didtico desenvolvido pela Faculdade IBTA

para o curso de Sistemas de Transporte de

Informao.

Este material pode ser reproduzido em quaisquer

quantidades pelos SENAI-DR do Acre, Alagoas,

Bahia, Cear, Distrito Federal, Maranho, Paraba,

Piau, Rondnia e Tocantins.

ndice

1. WAN .................................................................................................................................... 1

1.1. Introduo............................................................................................................................ 1

1.2. Padres WAN...................................................................................................................... 2

1.3. Modelo OSI.......................................................................................................................... 2

1.4. Dispositivos WAN................................................................................................................ 4

1.5. Tecnologias de conexo WAN ............................................................................................ 5

2. Camada fsica............................................................................................................................. 7

2.1. Introduo............................................................................................................................ 7

2.2. Meios de comunicao........................................................................................................ 7

2.3. DTE .................................................................................................................................... 9

2.4. DCE .................................................................................................................................... 9

2.5. Servios dedicados e servios comutados.......................................................................... 9

2.6. Largura de banda .............................................................................................................. 10

3. Camada de enlace ................................................................................................................... 11

3.1. Introduo.......................................................................................................................... 11

3.2. Encapsulamento................................................................................................................ 11

3.3. Protocolos de comunicao .............................................................................................. 12

3.4. Protocolo orientado a caractere ........................................................................................ 13

3.5. Protocolo orientado a bit.................................................................................................... 13

3.5.1. SDLC...................................................................................................................... 13

3.5.2. HDLC...................................................................................................................... 16

3.6. Outros protocolos orientados a bit..................................................................................... 17

4. Protocolo PPP.......................................................................................................................... 17

4.1. Introduo.......................................................................................................................... 17

4.2. Estrutura do quadro PPP................................................................................................... 18

4.3. LCP x NCP ........................................................................................................................ 18

4.3.1. LCP - Link Control Protocol .................................................................................... 18

4.3.2. NCP - Network Control Protocol ............................................................................. 20

4.4. Fases da Conexo............................................................................................................. 20

4.5. Protocolos de Autenticao............................................................................................... 22

5. Protocolo X.25.......................................................................................................................... 24

5.1. Introduo.......................................................................................................................... 24

5.2. Funcionamento.................................................................................................................. 24

Copyright Faculdade IBTA

3

STI

Interligao de Redes

e Aplicaes

Mdulo 3

5.3. Camada fsica.................................................................................................................... 25

5.4. Camada de link.................................................................................................................. 27

5.5. Camada de pacotes........................................................................................................... 28

5.6. Recomendaes X.3, X.28 e X.29..................................................................................... 31

5.7. Recomendaes X.32 ....................................................................................................... 31

6. Frame Relay ............................................................................................................................. 32

6.1. Introduo.......................................................................................................................... 32

6.2. Tecnologia Frame Relay.................................................................................................... 32

6.3. Circuitos Virtuais do Frame Relay ..................................................................................... 33

6.4. Arquitetura Frame Relay.................................................................................................... 33

6.5. Controle de chamada do Frame Relay.............................................................................. 34

6.6. Estrutura do quadro Frame Relay ..................................................................................... 35

6.7. Funcionamento do Frame Relay ....................................................................................... 36

6.8. Controle de congestionamento.......................................................................................... 37

6.9. Mecanismos de notificao de congestionamento ............................................................ 39

6.10. Dificuldade no controle de congestionamento................................................................. 40

6.11. Controle para descarte de pacotes ................................................................................. 41

6.12. Nveis de CIR................................................................................................................... 43

6.13. O bit DE sendo controlado pelo usurio final .................................................................. 44

6.14. Notificao explcita de congestionamento ..................................................................... 44

6.15. FECN............................................................................................................................... 44

6.16. BECN............................................................................................................................... 45

6.17. Mecanismos de gerncia................................................................................................. 46

7. ATM Modo de Transmisso Assncrona ........................................................................... 48

7.1. Introduo ......................................................................................................................... 48

7.2. Modelo de referncia ........................................................................................................ 49

7.3. Camada fsica ................................................................................................................... 50

7.4. Camada ATM .................................................................................................................... 51

7.5. Camada de adaptao ..................................................................................................... 52

7.6. Sinalizao ....................................................................................................................... 53

7.6.1. Definio ................................................................................................................ 53

7.6.2. Padronizao ......................................................................................................... 53

7.7. Acesso s redes ATM ....................................................................................................... 54

8. Protocolos de roteamento ..................................................................................................... 55

8.1. Conceitos .......................................................................................................................... 55

8.1.1. Sistemas autnomos ............................................................................................. 56

8.1.2. Vizinhos ................................................................................................................. 56

Copyright Faculdade IBTA

4

STI

Interligao de Redes

e Aplicaes

Mdulo 3

8.1.3. Roteamento esttico x roteamento dinmico ........................................................ 56

8.1.4. Classificao dos protocolos de roteamento ......................................................... 57

8.2. Algoritmo vetor distncia .................................................................................................. 57

8.3. Algoritmo de estado de enlace ......................................................................................... 57

9. IPv6 (IPng) IP de prxima gerao.......................................................................................58

9.1. Histrico.............................................................................................................................. 58

9.2. IPv4 x IPv6 ......................................................................................................................... 59

9.3. Datagrama IPv6..................................................................................................................61

9.4. Fragmentao e remontagem do IPv6 ...............................................................................64

9.5. Roteamento IPv6................................................................................................................65

9.6. Opes do IPv6 ..................................................................................................................65

9.7. Endereamento IPv6 ..........................................................................................................66

9.7.1. Notao IPv6 ...........................................................................................................67

9.7.2. Atribuio de espaos IPv6 .....................................................................................68

9.7.3. Trs tipos de endereos no IPv6 .............................................................................69

9.7.4. Endereos no especificados e de loopback ..........................................................70

9.7.5. Identificadores de interface......................................................................................70

9.7.6. Endereos locais .....................................................................................................71

9.8. Autoconfigurao e renumerao.......................................................................................71

9.9. Migrao para o IPv6..........................................................................................................72

10. Redes sem fio ........................................................................................................................ 74

10.1. Um breve Histrico ..........................................................................................................75

10.2. Conceitos e aplicaes.....................................................................................................76

10.2.1. Redes infra-estruturadas (single-hop) ...................................................................77

10.2.2. Redes independentes (multihop) ...........................................................................78

10.3. WLAN WiFi 802.11 LAN sem fio ........................................................................................79

10.3.1. As partes integrantes do padro IEEE 802.11 ......................................................80

10.3.2. Wi-Fi x IEEE 802.11 .............................................................................................82

10.3.3. A arquitetura 802.11 ..............................................................................................82

10.3.4. Camada fsica .......................................................................................................83

10.3.5. O protocolo MAC 802.11 .......................................................................................84

10.3.6. O quadro MAC 802.11...........................................................................................85

10.3.7. Freqncias e Potncias Regulamentadas em cada Pas ...................................87

10.4. Segurana em redes WLAN.............................................................................................87

10.4.1. WEP Wired Equivalent Privacy...........................................................................87

10.4.2. WPA - Wi-Fi Protected Access ..............................................................................89

10.4.3. IEEE 802.11i ..........................................................................................................91

Copyright Faculdade IBTA

1

STI

Interligao de Redes

e Aplicaes

Mdulo 3

11. Transmisso de Dados pela Rede Eltrica .........................................................................93

11.1. PLC .................................................................................................................................. 93

11.2. Histrico da tecnologia PLC ............................................................................................93

11.3. Vantagens do uso da PLC ...............................................................................................94

11.4. Desvantagens do uso da PLC .........................................................................................94

11.5. Multiplexao e Modulao .............................................................................................95

11.6. Interferncia do PLC na rede eltrica ..............................................................................95

11.7. Segurana .......................................................................................................................95

12. VoIP - Comunicao entre PC e Gateway ..........................................................................96

12.1. RTP (Real Time Protocol - Protocolo de Tempo Real) ....................................................96

12.1.1. RTP bsico ...........................................................................................................96

12.1.2. Campos de cabealho do pacote RTP .................................................................98

12.1.3. RTCP (protocolo de controle RTP) .......................................................................99

12.1.4. Tipos de pacotes RTP ........................................................................................100

12.1.5. Escalabilidade da largura de banda do RTCP ....................................................101

12.2. H.323 ............................................................................................................................. 102

12.2.1. Compresso de udio e vdeo ............................................................................104

12.2.2. Canais H.323 ......................................................................................................105

12.2.3. Gatekeepers .......................................................................................................106

Leitura Complementar ...............................................................................................................107

Referncias Bibliogrficas.........................................................................................................122

Copyright Faculdade IBTA

2

STI

Interligao de Redes

e Aplicaes

Mdulo 3

1. WAN

1.1. Introduo

Nos sistemas de telecomunicaes esto includas tecnologias que vo desde os telgrafos, telex e

fax que esto obsoletos, ou entrando na fase de obsolescncia, at tecnologias do nosso cotidiano

como a telefonia, televiso, radio e a comunicao de dados.

A telecomunicao um termo geral que compreende a transmisso analgica, como telefonia

convencional, rdio e televiso, e digital que processada, genericamente, porcomputadores.

A tecnologia digital introduziu uma varivel nova com a transformao de todos esses diferentes

sinais em dados, permitindo que todos sejam tratados como bits, e dessa forma, viabilizando a sua

integrao.

A comunicao de dados utiliza os servios de telecomunicaes que permite a transmisso e

recepo de dados no formato digital, e em seu processo evolutivo busca a convergncia de redes

atravs da integrao de voz, vdeo e dados.

Uma rede geograficamente distribuda, ou WAN (Wide Area Network), uma rede de comunicao

de dados que tema funo de interligar dispositivos que esto distantes entre si. A definio clssica

"Uma WAN opera alm do escopo geogrfico de uma LAN (Local Area Network) e sua principal

funo interligar as diversas LANs".

Antes do surgimento do computador do tipo Personal Computer (PC) ou da Internet, j existia a

necessidade de transmisso de dados entre computadores situados remotamente, onde

predominava uma estrutura de processamento centralizado, chamados de CPD (Centro de

Processamento de Dados) com o domnio dos mainframes, provendo um processamento

centralizado; o termo predominante nessa poca era o teleprocessamento.

A estrutura WAN suporta o "teleprocessamento", que definido como uma juno das palavras

"telecomunicaes" e "processamento" descrevendo a capacidade de realizar o processamento de

dados distncia.

O teleprocessamento surgiu em virtude da necessidade de se usar recursos e capacidades de um

computador central em diferentes pontos afastados do mesmo. Com isso, os sistemas de

teleprocessamento ofereceriam umservio melhor e mais rpido aos usurios, garantiriam uma boa

competio nas aplicaes comerciais, reduziriam erros e baixariam os custos de operao.

As conexes entre os pontos remotos e CPDerambaseadas emconexes ponto a ponto, atravs de

Linhas Privadas de Comunicao de Dados (LPCD) ou linhas discadas, tambm chamadas de

Conexo Direta Distncia (CDD). No Brasil, a EMBRATEL oferecia os servios de transmisso de

dados chamados de TRANSDATA e de RENPAC.

Oservio TRANSDATAoferece linhas do tipo LPCDou CDD. Por se tratar de umservio de conexo

fsica, permite a utilizao de protocolos diversos, tais como SNA, PPP, TCP/IP, Assncronos, etc. O

servio RENPAC uma rede de comutao de pacotes baseada no protocolo X.25. Atualmente

diversas operadoras oferecem servios de transmisso de dados de diversos tipos com suporte a

diversos protocolos.

Em virtude da necessidade de otimizar os recursos e a troca de informaes entre sistemas

diferentes e distantes, surgiram as redes de computadores complexas.

Copyright Faculdade IBTA

1

STI

Interligao de Redes

e Aplicaes

Mdulo 3

As principais caractersticas da WAN so:

Operam alm do escopo geogrfico das LANs, ou seja, operam em uma ampla rea geogrfica.

Usam prestadoras de servios como a Embratel e a Telefonica para fornecer servios de

comunicao;

Usam vrios tipos de conexes, desde linhas de comunicao seriais, que operam em "baixas

velocidades" quando comparando com as LANs, at linhas de comunicao que operam em altas

velocidades;

Fornecem conectividade em tempo integral ou tempo parcial;

1.2. Padres WAN

Existem organizaes que regulamentam os padres usados nos dispositivos utilizados pela WAN,

as principais so:

ISO - International Organization for Standardization (http://www.iso.org/);

ITU-T - International Telecommunication Union - Telecommunication Standardization Sector

(http://www.itu.int/ITU-T/) -, antiga CCITT - Consultative Committee for International Telegraph

and Telephone;

IETF - Internet Engineering Task Force (http://www.ietf.org);

EIA - Electronic Industries Alliance (http://www.eia.org);

IEEE - Institute of Eletrical and Eletronics Engineers (http://www.ieee.org);

TIA - Telecommunications Industry Association (http://www.tiaonline.org/);

A ITU tem como objetivo padronizar as telecomunicaes no contexto mundial. Em 1947, ITU

passou a ser um rgo das Naes Unidas. Um dos setores do ITU, a ITU-T publica as

recomendaes atravs das publicaes tcnicas de interfaces de telefonia e comunicaes de

dados.

A ISO uma organizao independente fundada em 1946, seus membros so as organizaes

nacionais de padro dos pases, como a ABNT (Associao Brasileira de Normas Tcnicas). AISO

dividida em comisses tcnicas (TC - Technical Commission) e a TC97 trata de computadores e

processamento de informaes. Cada TC tem subcomisses (SC) que, por sua vez, se dividem em

grupos de trabalhos (WG).

A ISO e a ITU-T costumam trabalhar em conjunto, inclusive a ISO um dos membros da ITU-T.

1.3. Modelo OSI

O modelo de referncia OSI (RM - Open System Interconnection) um esquema descritivo criado

pela ISOque define umconjunto de padres dividido em7 camadas, que visama garantir ummelhor

entendimento das funes, maior compatibilidade e interoperabilidade entre os vrios tipos de

tecnologias de rede de diferentes empresas.

Copyright Faculdade IBTA

2

STI

Interligao de Redes

e Aplicaes

Mdulo 3

O RM-OSI foi desenvolvido em 1974 e atravs do esquema descritivo permite detalhar o

funcionamento de uma rede formada por diferentes fornecedores. O modelo conceitual de camada

permite a definio de cada funo e suas caractersticas. Cada camada composta por duas

partes:

Definio de servios que descreve os servios prestados pela camada. Os servios so

endereados atravs do SAP (Service Access Point);

Especificao de protocolo que detalha as regras de conversa entre as camadas de mesmo nvel.

As informaes da camada superior so encapsuladas com informaes relativas camada e

repassadas para a camada inferior. O processo inverso denominado desencapsulamento. A

comunicao entre camadas de mesmo nvel provida pelo protocolo implementado naquela

camada.

As funes das WAN esto descritas, principalmente, nas duas primeiras camadas do modelo OSI:

camada fsica e camada de enlace. Existem determinados protocolos de comunicao utilizados na

WAN que operam at a camada de rede do modelo OSI por atriburem endereamento lgico

definido nessa camada, por exemplo, o protocolo X.25 que definido na camada fsica, enlace e

rede do modelo OSI. As trs primeiras camadas do modelo OSI pertencem ao grupo de mais baixo

nvel, chamado de rede, que trata o processo de transmisso e recepo dos dados.

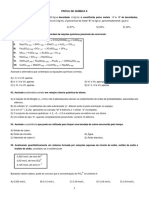

Figura 1. Modelo OSI e as tecnologias WAN.

Acamada de rede determina o melhor caminho que umpacote dever percorrer entre a sua origeme

destino, sendo tambm responsvel pelo endereamento lgico da rede (IP, IPX...) e notificao de

erros (ICMP). Dispositivos como roteadores atuam nessa camada.

A camada de enlace responsvel por receber os dados das camadas superiores e prepar-los

para a transmisso no meio fsico, e vice-versa. Tambm responsvel por identificao de erros,

topologia da rede, e controle de fluxo. Ethernet 802.3, Frame Relay, HDLC, etc. so exemplos de

protocolos, assim como os Switches so dispositivos que atuam nessa camada.

A camada fsica prov as funes fsicas, mecnicas, eltricas, e processuais, para a ativao e

manuteno do meio fsico entre os sistemas de comunicao. Exemplo: EIA/TIA-232, repetidores,

HUB, concentradores, conectores, cabos, interfaces fsicas, Modem, multiplexadores, sinalizao

analgica e digital, e diversos outros fazem parte desta camada.

Copyright Faculdade IBTA

3

STI

Interligao de Redes

e Aplicaes

Mdulo 3

EIA / TIA-232

X.21

V.35

G.703

SDLC

HDLC

LABP

PPP

Frame-Relay

Rede

Enlace

Fsica

X.25

LABP

X.21

Cada camada do OSI referente a um processo de comunicao em um Host comunica-se com a

camada correspondente, residindo no processo de comunicao em outro Host, considerando que

ambos Hosts desejam se comunicar. Assim, cada camada do OSI solicita e presta servios para as

suas camadas vizinhas, originando aquilo que chamamos de Protocol Data Unit (PDU) e a

comunicao ocorre entre os PDUs e as camadas correspondentes.

1.4. Dispositivos WAN

Para que a WANdesempenhe todas as funes, necessria a utilizao de alguns dispositivos que

efetuam a comunicao entre os equipamentos de terminal de dados (ETD ou DTE - Data Terminal

Equipment), esses dispositivos so designados de equipamentos de comunicao de dados (ECD

ou DCE - Data Communication Equipment).

Modem

O Modem (Modulador/Demodulador) um dispositivo que interpreta sinais digitais e analgicos

modulando o sinal digital em analgico e demodulando o sinal analgico em digital, permitindo que

os dados sejam transmitidos atravs das linhas telefnicas de voz ou LPCP (Linhas Privativas de

Comunicaes de Dados). O Modem um dispositivo que opera da camada 1 do RM-OSI.

Multiplexadores

Os multiplexadores so dispositivos que efetuam a transmisso simultnea de informao de

diversas fontes a mais de um destino pelo mesmo meio fsico. A multiplexao possibilita a

otimizao dos meios de transmisso normalmente capacidade limitada, com a alocao de

diversos sinais de forma simultnea no sistema. So dispositivos que aceitam, geralmente,

diferentes sinais de entrada (voz, vdeo e dados).

As redes E1 e T1 so exemplos de redes que efetuam multiplexao por diviso de tempo (TDM -

Time Division Multiplexing).

Switch WAN

Um Switch Wan um dispositivo que possui mltiplas portas de comunicao, podendo comutar

trfegos do tipo Frame Relay, X.25, ATM, operando na camada 2 do RM-OSI.

Roteador

Os roteadores so equipamentos utilizados para interconectar duas redes, ou mais redes distintas,

atravs dos endereos de origem e destinos de camada 3 do RM-OSI. A interligao pode ocorrer

entre LAN e WAN, devendo ser observado que um circuito de comunicao WAN de baixa

velocidade, quando comparado com as velocidades tpicas das LANs.

4

Copyright Faculdade IBTA

STI

Interligao de Redes

e Aplicaes

Mdulo 3

1.5. Tecnologias de conexo WAN

Os avanos na tecnologia e os dispositivos de comunicaes permitem a configurao de vrias

solues WAN pelos projetistas de rede. Ao selecionar uma soluo WAN apropriada, devemos

avaliar os custos e os benefcios de cada uma com os provedores de servios. As principais

tecnologias WAN so dividas em algumas categorias que citaremos a seguir:

Conexo dedicada ponto a ponto

Uma conexo ponto a ponto baseada num circuito de comunicao preestabelecido entre duas

instalaes em localidades distintas do cliente, atravs de uma rede portadora, tal como uma

companhia telefnica.

Um circuito de comunicao ponto a ponto , normalmente, alugado de um provedor de servios,

sendo assim tambm chamado de linha alugada (leased line), ou ainda, Linhas Privadas de

Comunicao de Dados (LPCD). Para esse circuito, o provedor aloca canais de comunicao, como

pares de fios, e instalaes de hardwares exclusivos, como Modem, tornando essa opo de

tecnologia muito cara. O preo dessa implementao tambm depende da largura de banda

requerida e da distncia entre os pontos conectados.

Conexo comutada por circuito

As tecnologias comutadas por circuito permitem conexes de dados que podem ser iniciadas

quando necessrio e encerradas quando a comunicao estiver completa. Um exemplo clssico de

implementao da tecnologia comutada por circuito alinha telefnica, chamada de conexo

discada, ou tambm Conexo Direta Distncia (CDD).

A conexo iniciada quanto existe alguma informao a ser transmitida. O n local efetua os

procedimentos de conexo ao n remoto. A rede, por exemplo, a rede telefnica (PSTN - Public

Switch Telephony Network), estabelece a conexo entre o n local e o n remoto. Ento, a conexo

validada e os dados so transmitidos. Quando a transmisso de dados estiver completa, a

chamada terminada.

Conexo comutada por pacote

A comutao de pacotes uma tecnologia WAN em que os usurios compartilham recursos de um

provedor comum. Isso permite que o provedor faa um uso mais eficiente de sua infra-estrutura,

tornando o custo ao cliente muito mais baixo do que os circuitos de comunicao ponto a ponto.

Em uma configurao de comutao de pacotes, as redes dos clientes se conectam rede do

provedor, e muitos clientes compartilham dessa rede. O provedor ento pode criar circuitos virtuais

entre as instalaes dos clientes, porque os pacotes de dados so entregues umao outro atravs da

rede.

Uma rede comutada por pacote pode ser orientada conexo ou no orientada conexo.

As redes comutadas por pacote orientado conexo estabelecem circuitos virtuais. Um circuito

virtual um circuito lgico, ao contrrio de um circuito ponto a ponto, criado para garantir a

comunicao confivel entre dois dispositivos de rede. Existem dois tipos de circuitos virtuais:

Copyright Faculdade IBTA

5

STI

Interligao de Redes

e Aplicaes

Mdulo 3

circuitos virtuais comutados (SVC- Switched Virtual Circuits) e circuitos virtuais permanentes (PVC-

Permanent Virtual Circuits).

SVC circuito virtual estabelecido de forma dinmica por solicitao e encerrado quando a

transmisso concluda. A comunicao pelo SVC consiste em trs fases: estabelecimento de

circuito, transferncia de dados e encerramento de circuito. A fase de estabelecimento envolve a

criao de um circuito virtual entre os dispositivos de origem e de destino. A transferncia de

dados envolve a transmisso de dados entre os dispositivos pelo circuito virtual e a fase de

encerramento de circuito envolve a eliminao do circuito virtual entre os dispositivos de origem e

de destino. Os SVCs so usados emsituaes onde a transmisso de dados entre os dispositivos

espordica. Os SVCs aumentam a largura de banda usada devido s fases de estabelecimento

e de encerramento do circuito, mas diminuem o custo associado constante disponibilidade do

circuito virtual.

PVC umcircuito virtual permanentemente estabelecido que consiste emummodo: transferncia

de dados. Os PVCs so usados em situaes onde a transferncia de dados entre os dispositivos

constante. Os PVCs diminuem o uso da largura de banda associado ao estabelecimento e ao

encerramento dos circuitos virtuais, mas aumentam os custos devido constante disponibilidade

do circuito virtual.

Nas redes comutadas por pacote no orientado conexo inexiste a figura do circuito virtual. Os

pacotes so enviados pela rede at o seu destino sem a prvia definio de um caminho, dessa

forma podem seguir diferentes percursos pela rede assim como chegar de forma desordenada no

destino.

Conexo comutada por clula

As tecnologias de comutao por clula operam da mesma forma que uma tecnologia comutada por

pacote, com a diferena de que o tamanho do pacote fixo.

Em algumas literaturas, podemos encontrar essa tecnologia como uma subdiviso da tecnologia

comutada por pacotes, por trabalharem da mesma forma.

6

Copyright Faculdade IBTA

STI

Interligao de Redes

e Aplicaes

Mdulo 3

2. Camada fsica

2.1. Introduo

A camada fsica, ou camada 1, define, principalmente, a converso dos quadros enviados pela

camada superior em sinais compatveis com o meio de transmisso, podendo ser:

Sinal eltrico;

Sinal ptico;

Sinal de RF (rdio freqncia).

Os meios de transmisso so compatibilizados com os equipamentos atravs de interfaces fsicas,

como conectores e antenas. Essas interfaces so padronizadas em suas caractersticas fsicas,

eltricas, pticas e/ou RF; o equipamento que efetua a interface denominado genericamente de

DCE (Data Communication Equipment).

As interfaces da camada fsica so responsveis por determinar os padres dos meios de

comunicao, como os citados a seguir:

EIA/TIA-232

V.24

V.35

X.21

G.703

2.2. Meios de comunicao

A camada fsica composta por meios de comunicao para transferirema informao, e podemser

dos seguintes tipos de tecnologia:

Cobre (cabos de pares tranados de cobre), normalmente utilizados no acesso at o usurio final.

ptica (cabos de fibra ptica), usados tanto no acesso como nas redes metropolitanas ou de longa

distncia. Possuem a capacidade de multiplexar vrios comprimentos de onda (vrias cores) e

multiplicam a capacidade de cada fibra.

RF ou Wireless (rdios e satlites), usados tanto no acesso como nas redes metropolitana e de

longa distncia, geralmente em locais onde h menor disponibilidade de outro tipo de

infra-estrutura.

Essas tecnologias permitem a transferncia de informaes podendo constituir uma rede de

comunicao de dados proprietria, ou seja, atravs de meios prprios, na qual o usurio detm a

propriedade do sistema, ou atravs de provedores de servios, que fornecem os meios para

interligar as diversas localidades e cobram pelo servio fornecido, ou ainda, uma soluo mista,

Copyright Faculdade IBTA

7

STI

Interligao de Redes

e Aplicaes

Mdulo 3

sendo parte da rede proprietria e outra provida atravs de uma prestadora de servio de

comunicaes de dados.

Meios de cobre

Os meios mais comuns nas transmisses de dados so baseados no cobre, como exemplos, tm-se

os cabos coaxiais e os pares tranados.

O par tranado, diferente do cabeamento UTP/STP, utiliza para os processos de comunicao um

ou dois pares de fios. Os mesmos pares fsicos, utilizados para ligar um aparelho telefnico, podem

ser utilizados para ligar dispositivos de comunicao de dados. Um par tranado consiste em dois

fios de cobre encapados enrolados de forma helicoidal, o objetivo desse tranado minimizar a

interferncia das ondas eletromagnticas.

O cabo coaxial amplamente utilizado no segmento WAN por apresentar excelente imunidade a

rudos eletromagnticos, e por possuir melhor blindagem pode atingir distncias maiores e

velocidades mais altas que os pares tranados.

Fibra ptica

A fibra ptica atualmente o meio fsico que oferece as melhores caractersticas tcnicas para

transmisso de dados. Rpida, de longo alcance e com alta imunidade a rudos.

As comunicaes comfibra tmorigemnas vrias invenes feitas no sculo XIX, mas foi apenas na

dcada de 60, quando fontes de luz raio laser em estado slido e vidros de alta qualidade (livres de

impurezas) foramintroduzidos, que a comunicao por fibra ptica tornou-se prtica. Seu amplo uso

foi iniciado pelas empresas telefnicas que viram suas vantagens para comunicaes de longa

distncia.

Osistema de transmisso ptico composto por umemissor de luz, ummeio de fibra (geralmente de

vidro) e um receptor. A converso entre sinais eltricos e pticos feita nos transmissores e nos

receptores. Convencionalmente dizemos que o bit 1 representado por umpulso de luz e a ausncia

de luz representa um bit 0.

Wireless

As redes sem fio so largamente utilizadas atualmente. Seja em ambientes fechados ou abertos,

facilitam a mo de obra no que diz respeito estruturao de cabeamento, j que dispensam tal

elemento.

As redes sem fio so compostas por ondas de rdio, que so fceis de gerar e percorrem longas

distncias. As ondas podem ser de baixa ou de alta freqncia. Em baixa freqncia, podem

ultrapassar diversos obstculos, mas perdem muita potncia medida que se afastam da fonte. Em

alta freqncia tendem a viajar em linha reta, mas podem ser facilmente ricocheteadas por

pequenos obstculos e at serem absorvidas pela chuva, diminuindo assim sua rea de captao.

Mas em qualquer freqncia as ondas de rdio podem sofrer interferncias eletromagnticas,

geradas por motores eltricos, lmpadas fluorescentes, etc.

8

Copyright Faculdade IBTA

STI

Interligao de Redes

e Aplicaes

Mdulo 3

2.3. DTE

O DTE (Data TerminaL Equipment), ou ETD (Equipamento Terminal de Dados), o dispositivo do

usurio de um circuito de rede que serve como fonte de dados, destino de dados ou ambos. O DTE

se conecta a uma rede de dados atravs de um dispositivo DCE, por exemplo, um modem, e

normalmente usa o sinal de sincronismo, chamado de Clock, gerado pelo DCE.

O Clock usado para sincronizar a transmisso de dados entre os dispositivos DCE e DTE.

2.4. DCE

O DCE pode ser o acrnimo de:

Data Circuit-Terminating Equipment, expresso ITU-T;

Data Communications Equipment, expresso EIA.

ODCE, ou ECD(Equipamento de Comunicao de Dados), o conjunto de dispositivos e conexes

com rede de comunicaes de dados do provedor de servios. O DCE fornece uma conexo fsica

com a rede, encaminha o trfego e fornece um sinal de CLOCK.

2.5. Servios dedicados e servios comutados

Os meios transmisses so utilizados para implementar uma infra-estrutura de rede de

comunicaes de dados para transferncia de informaes segura e redundante entre os diversos

pontos de presena do provedor de servios.

Os servios dedicados so providos atravs de:

Linhas Privadas de Comunicao de Dados (LPCD), ou;

Linhas do tipo TDM (Time Division Multiplex);

Os servios comutados tendem a ser mais baratos quando comparados comos servios dedicados.

A anlise de custo deve observar as caractersticas do trfego e a tarifa a ser aplicada.

So exemplos de servios comutados:

Redes telefnicas provendo conexes de atravs de linhas discadas (Comutao por Circuito);

ISDN - Integrated Services Digital Network;

Rede X.25;

Rede Frame Relay;

Rede ATM.

Copyright Faculdade IBTA

9

STI

Interligao de Redes

e Aplicaes

Mdulo 3

2.6. Largura de banda

Um dos parmetros que envolvem a rede de comunicao de dados o desempenho de

transmisso de um canal de comunicao em bits por segundo, chamado de largura de banda.

A largura de banda utilizada para estimar o comportamento de um determinado volume de trfego

na rede.

Para tanto, so utilizados alguns parmetros:

Capacidade (C): Capacidade de uma rede carregar trfego em bits por segundo;

Volume de dados (V): Quantidade de dados a serem transferidos;

Tempo de transmisso (t): Tempo gasto para transmitir um determinado volume de dados em

funo da capacidade do canal de transmisso;

A capacidade de fluxo (Throughput) difere da largura de banda, a largura de banda representa a

capacidade de fluxo terica do canal de comunicao. Fatores externos e fatores intrnsecos ao

canal de comunicao reduzem a taxa de transmisso de dados, assim a capacidade de fluxo

representa a capacidade real de transmisso do canal de comunicao.

A determinao da capacidade de fluxo real implica analisar a capacidade de processamento de um

dispositivo de rede, quantidade de trfego concorrente, retransmisses, etc.

O uso do valor da largura de banda no invalida uma avaliao de desempenho de uma rede

conforme o grau de preciso exigido no projeto.

A tabela a seguir, procura da uma referncia quanto ordem de grandeza de alguns tipos de

aplicaes:

Tipo de aplicao Tamanho em KBytes

Tela de terminal 4

Mensagem de mail 10

Pgina Web (com alguns grficos) 50

Planilha 100

Documento de processador de texto 200

Tela grfica 500

Documento de apresentao 2.000

Imagem de alta qualidade (qualidade de

impresso)

50.000

Objeto multimdia 100.000

Backup de base de dados 1.000.000

Tabela 1. Tamanho estimado das aplicaes.

10

Copyright Faculdade IBTA

STI

Interligao de Redes

e Aplicaes

Mdulo 3

Algumas velocidades tpicas em redes de comunicaes de dados:

Tecnologia Velocidade

Ethernet 10 Mbps

Fast Ethernet 100 Mbps

GigaBit Ethernet 1.000 Mbps

Token-Ring 16 Mbps

E1 2 Mbps

T1 1,5 Mbps

Tabela 2. Larguras de bandas tpicas.

Existem outros parmetros e dados que trafegam na rede, alm das informaes dos usurios.

Esses dados so necessrios para o perfeito funcionamento da rede e eles consomem recursos da

rede de comunicaes.

Esses parmetros e dados devem ser considerados nos clculos de desempenho para uma maior

preciso dos resultados.

3. Camada de enlace

3.1. Introduo

A principal funo da camada 2 o acesso ao meio, ou seja, a camada de enlace presta servio para

a camada de rede. A base do funcionamento da camada de enlace o protocolo de comunicao.

Assim como, a camada de enlace assegura a transferncia confivel de dados entre sistemas

conectados diretamente por um meio fsico. O meio fsico est freqentemente sujeito a rudos e s

interferncias mais diversas, necessitando, dessa forma, que funes mais inteligentes venham a

suprir suas limitaes que so supridas pela camada 2 do RM-OSI.

3.2. Encapsulamento

O encapsulamento ocorre quando so agregadas informaes de uma camada nos dados de

camada superior. Para a prestao de servio de cada camada, nos dados passados pela camada

superior so acrescentadas informaes pelas quais ela seja responsvel e passe os dados para a

camada inferior.

A camada de enlace captura os pacotes de dados recebidos da camada de rede e transforma-os em

quadros que sero trafegados pela rede. O processo de encapsulamento adiciona informaes

como o endereo de origem, o endereo de destino, dados de controle e o FCS (Frame Check

Sequence).

Copyright Faculdade IBTA

11

STI

Interligao de Redes

e Aplicaes

Mdulo 3

As informaes de endereo permitem que o pacote trafegue pela rede at o seu destinatrio e

encaminhe o retorno com a resposta ao pacote. Nem todos os pacotes possuem o endereo de

origem, assim como o endereo de destino pode ser dispensado.

Quando o destinatrio recebe um quadro, a sua camada de enlace confere se o dado chegou

ntegro, verificando o campo de FCS e podendo dar o tratamento, caso o FCS indique um erro, ou

simplesmente, descartando o pacote recebido.

3.3. Protocolos de comunicao

Protocolo um conjunto de regras preestabelecidas que rege a comunicao de dados entre os

equipamentos de uma rede, com a finalidade de garantir que a troca de informaes esteja sendo

realizada de modo ordenado e sem erros.

Os primeiros protocolos desenvolvidos foram denominados Start/Stop ou TTY, destinados para

transmisses assncronas de baixa velocidade. Em seguida, foram desenvolvidos os protocolos

para transmisses sncronas, orientados a caractere ou a bit.

Protocolo de comunicao assncrona

O protocolo Start/Stop um exemplo de comunicao assncrona. O protocolo apresenta um modo

de transmisso muito simples em relao aos atuais protocolos, sendo utilizado em terminais de

vdeo no buferizados, terminais telex e impressoras de alta velocidade.

Quando um equipamento deseja enviar uma mensagem a outro dispositivo, enviado caractere a

caractere. Antes de cada caractere, enviado umbit de "Start" e, aps o caractere, so enviados um

ou mais bits de "Stop".

Utiliza basicamente seis caracteres especiais para o controle de linha: incio de bloco, procedimento

de seleo, resposta positiva, resposta negativa, erro na linha, fim de transmisso e Reset.

Protocolos de comunicao sncrona

Com o objetivo de melhorar a taxa de eficincia apresentada pelos protocolos de comunicao

assncrona, os protocolos de comunicao sncrona efetuam a transmisso de dados em blocos

(conjunto de caracteres) de dados. O protocolo envia um caractere de controle indicando o inicio e o

fim do bloco, entre esses caracteres de controles so enviados os caracteres de dados. O limite da

quantidade dos caracteres de dados definido pela implementao particular de cada protocolo,

esses protocolos so chamados de protocolos orientados a caractere.

Ocaractere, conforme a codificao, pode ser melhor aproveitado, explorando cada bit do caractere

para informaes de controle. Essa caracterstica define o protocolo orientado a bit.

12

Copyright Faculdade IBTA

STI

Interligao de Redes

e Aplicaes

Mdulo 3

3.4. Protocolo orientado a caractere

BSC

O BSC (Bisynchronous Protocol) foi desenvolvido originalmente pela IBM (International Business

Machines) com o objetivo de permitir a transmisso sncrona entre computador e perifricos

remotamente localizados. Hoje em dia, esse protocolo encontra-se bastante difundido e suas

verses so implementadas em diferentes equipamentos.

O protocolo BSC utilizado em ligaes ponto a ponto ou multiponto, com ligaes dedicadas ou

comutadas. Ele pode aceitar trs cdigos especficos de transmisso: EBCDIC, ASCII, Transcode

(cdigo de 6 bits) , operando no modo Half-Duplex.

3.5. Protocolo orientado a bit

3.5.1. SDLC

OSDLC(Synchronous Data Link Control) foi criado pela IBMpara substituir o BSCpara conexes de

dados dos equipamentos da IBM. O protocolo SDLC o protocolo de comunicao utilizado pelo

SNA (Systems Network Architecture).

Hoje, constitui tambm uma variante do protocolo HDLC da ISO denominado NRM (Normal

Response Mode) e de os outros tipos de enlaces, como o LLC (Logic Link Control) da IEEE. Ele

responsvel pelo controle da transmisso dos dados entre os ns da rede, e sua finalidade

transferir blocos de dados, semerros, entre dispositivos conectados a ummesmo enlace fsico (meio

de transmisso).

OSDLC possui mecanismos de deteco de erros atravs dos quais capaz de trat-los, como, por

exemplo, pedindo a retransmisso de um quadro quando necessrio. A verificao feita

analisando o campo de cheque.

O SNA, alm do SDLC, suporta outro tipo de enlace: o canal de dado, que utilizado nos casos em

que dois dispositivos possam ser diretamente conectados por um cabo. J os enlaces SDLC so

utilizados quando uma conexo curta e direta no vivel, podendo ser implementados por diversos

mtodos, como linhas telefnicas, fibras pticas, transmisso por satlite e enlaces de microondas.

O SDLC, devido a suas origens, no deixou de herdar o "velho conceito" da IBM de hierarquia, onde

umn responsvel por gerenciar e atender s necessidades dos outros ns. Isso est evidenciado

no conceito de Estaes Primrias e Estaes Secundrias. Mesmo assim, fundamental destacar

o irrelevante benefcio que esse protocolo trouxe para o mundo da comunicao de dados, pois

serviu de base para as tecnologias de controle de enlaces presentes atualmente.

As principais caractersticas do SDLC so:

Orientado a bit, ou seja, o SDLC no percebe o fluxo de dados como uma cadeia de caracteres,

mas sim como um fluxo contnuo de bits;

Transmisso sncrona, onde a sincronizao (Clock) dos dados feita na prpria transmisso,

dispensando a utilizao de bits especficos para isso (os chamados "Start Bit" e "Stop Bit"),

melhorando a velocidade de transmisso, almde ser mais seguro que a transmisso assncrona;

Copyright Faculdade IBTA

13

STI

Interligao de Redes

e Aplicaes

Mdulo 3

Full-Duplex, suportando tambmo modo Half-Duplex. Omodo Full-Duplex consiste numtipo de

transmisso em que os dispositivos podem transmitir e receber dados ao mesmo tempo, em um

mesmo enlace. O modo Half-Duplex consiste num tipo de transmisso em que os dispositivos

podem receber ou transmitir dados, mas apenas em uma direo de cada vez, em um mesmo

enlace;

Existe um conceito de diviso de estaes envolvidas em uma transmisso, em primrias e

secundarias;

Oenlace do SDLCpossui dois elementos principais: a estao de enlace e a conexo de enlace. A

conexo de enlace a conexo entre os ns da rede, e geralmente constituda por dois modems

e o circuito que os conecta.

Ocircuito fsico pode ser composto por umcabo de fios tranados, ou umcabo de fibra ptica, ou um

cabo coaxial, ou at mesmo por um enlace por satlite ou microondas. O modem (ou outro

equipamento que exera funo semelhante na conexo), deve converter os sinais binrios para

uma forma compatvel com a conexo fsica que estiver sendo utilizada.

As estaes de enlace consistem no hardware e software do n SNA que controlam a conexo de

enlace em nvel fsico, e preparam os dados para a transmisso. Elas fazem parte da camada de

controle de enlace de dados do SNA.

Estao Primria - Emuma transmisso do SDLC, uma estao sempre controla a transmisso, a

qual tambm responsvel por iniciar a transferncia de dados. Essa estao chamada de

Primria, e ela que autoriza as outras estaes que participam da transmisso a enviar seus

dados. Ela faz uma espcie de centralizao das transmisses.

Estao Secundria - So todas as outras estaes envolvidas em uma transmisso, que s

podem transmitir aps a autorizao da estao primria. Apenas pode haver uma estao

primria, no entanto pode haver vrias estaes secundrias

Todas as comunicaes em um enlace acontecem entre a estao primria e a estao secundria,

ou seja, uma estao secundria no pode transmitir para outra estao secundria. J no HDLC

(High Level Data Link Control), evoluo direta do SDLC, a transmisso entre estaes secundrias

permitida, sendo que por essa razo so chamadas de estaes de enlace adjacentes.

Formas de conexo:

Ponto a ponto;

Multiponto;

Anel ou Lao;

Mista.

O SDLC suporta trs modos de operao de uma estao secundria, os quais uma estao

primria pode estar comandando, so elas:

Modo de inicializao;

Modo desconectado normal;

Modo de resposta normal.

Modo de inicializao - Antes de uma estao secundria entrar na operao propriamente dita,

uma estao fica em modo de inicializao. Comandos especiais de quadro U so usados para

Copyright Faculdade IBTA

14

STI

Interligao de Redes

e Aplicaes

Mdulo 3

passar a estao desse modo para o modo de resposta normal. A estao primria coloca uma

estao secundria em modo de inicializao, quando necessrio realizar alguns procedimentos

de iniciao especficos de hardware.

Modo desconectado normal - O modo desconectado necessrio para evitar que uma estao

secundria aparea inesperadamente no enlace enquanto estiver ocorrendo um processo de

transmisso com outra estao. No modo desconectado normal, a estao fica logicamente e ou

fisicamente desconectada do enlace de dados. Nenhum quadro que transporte dados de usurio

pode ser transmitido ou aceito, embora a estao possa transmitir e aceitar certos tipos de quadros

de controle para mudar o modo, para fazer com que uma estao secundria se identifique ou para

fazer POLL em uma estao secundria. Uma estao secundria entra no modo desconectado

normal nos seguintes casos:

Quando a estao ligada inicialmente ou habilitada para operar no enlace de dados;

Depois de certos tipos de falhas, tais como faltas de energia;

Quando uma estao secundria inicialmente conectada a uma estao primria via linha

comutada;

Depois de uma estao secundria receber um comando de desconexo (DISC) da primria.

Modo de resposta normal (SNRM) - o modo normal de operao do SDLC. Nesse modo de

operao, uma estao identificada como primria (a que envia o comando) e a outra definida

como secundria (a que recebe o comando), alm, claro, de o enlace poder ter mais de uma

estao secundria conectada ao mesmo tempo.

Quando uma estao secundria est operando nesse modo, ela s transmite dados depois de

receber um "Poll" (autorizao) da estao primria. A resposta da estao secundria pode

consistir emumou mais quadros, e a estao deve indicar qual o ltimo quadro de sua resposta.

Estrutura do quadro SDLC

Flag Endereo Controle Dados FCS Flag

8 bits 8 ou 16 bits 8 ou 16 bits N x 8 bits 16 bits 8 bits

Figura 2. Frame SDLC.

A informao transita na rede sob a forma de quadros, sendo essas constitudas por diversos

campos.

Flag - Delimita o incio e a finalizao do quadro/frame, consiste numa seqncia nica de 8 bits,

011111110.

Endereo - Indica o endereo do n destinatrio

Controle - Caracteriza os diferentes tipos de quadros/frames existentes:

Frames de informao;

Frames de superviso;

Frames no numerados.

Copyright Faculdade IBTA

15

STI

Interligao de Redes

e Aplicaes

Mdulo 3

Dados - O campo de dados contm a informao que se pretende enviar ou receber, e o nico

campo de comprimento varivel.

FCS (Frame Check Sequence) - Segue-se um campo CRC (Cyclic Redundancy Code) de 16 bits,

para deteco (mas no correo) de erros;

3.5.2. HDLC

Os protocolos sncronos orientados a bit so mais eficientes, flexveis, e conseqentemente mais

rpidos, comparados com os protocolos sncronos orientados a caractere. O protocolo SDLC foi o

primeiro do conjunto de protocolos da Camada de Enlace de Dados baseado na operao sncrona,

orientado a bit. Aps o surgimento do SDLC, a ISO - International Organization for Standardization -

modificou o SDLC, criando ento o protocolo HDLC - High Level Data Link Control.

A principal diferena entre o HDLC e o SDLC que este suporta apenas o NRM, onde as estaes

secundrias no se comunicam com a primria, a menos que esta o permita. Alm desse, o HDLC

tambm suporta o Asynchronous Response Mode (ARM) onde as estaes secundrias podem

iniciar a comunicao com a primria, sem sua permisso prvia e o Asynchronous Balanced Mode

(ABM) onde cada estao pode atuar como primria ou secundria.

O protocolo HDLC um dos protocolos mais comuns da Camada de Enlace de Dados. As funes

desse protocolo so detectar erros de transmisso e fornecer meios para corrigir tais erros. Inclui

tambm sincronizao de dados e controle de fluxo. um protocolo com transmisso sncrona,

orientado a bit. Esse protocolo pode ser usado tanto em ligaes ponto a ponto ou multiponto.

Umerro pode ocorrer durante a transmisso da informao. comumacontecer isso devido a vrios

fatores envolvidos, como interferncia de sinais eletromagnticos. O controle de erro pode ser feito

atravs dos Bits de Paridade e Checksum, por exemplo. Assim, utilizando uma dessas tcnicas, o

protocolo pode detectar erros e conseqentemente notificar a prxima camada de que o frame deve

ser transmitido novamente.

Os DTEs tm recursos de memria limitados. Assim, se um transmissor ou emissor comear a

enviar a informao numa taxa maior do que a esperada pelo receptor, o receptor comear a perder

frames. Para que isso no ocorra, existe o controle de fluxo que garante a transmisso correta, e

implementa mecanismos como: Continuous RQ, Idle RQ e Go Back N.

O tipo de servio fornecido pelo HDLC depende do modo de operao utilizado.

Copyright Faculdade IBTA

16

STI

Interligao de Redes

e Aplicaes

Mdulo 3

3.6. Outros protocolos orientados a bit

A relao abaixo descreve alguns protocolos de camada 2:

SLIP Serial Line Interface Protocol.

PPP Point-to-point protocol (RFC 1661)

LAPB Link Access Procedure Balanced (usado pelo X.25).

LAPF Link Access Procedure Frame (Frame Relay).

Frame Relay Verso simplificada do enquadramento HDLC.

LAPD Link Access Procedure D-channel (ISDN D).

ISDN Integrated Service Digital Network.

XDSL x Digital Subscriber Line (ADSL, SDSL, VDSL, HDSL)

4. Protocolo PPP

4.1. Introduo

Nos anos 80, a Internet comeou a sofrer um crescimento explosivo no nmero de servidores. A

maioria desses servidores se conectava Internet de diferentes formas. Eram poucos os servidores

que estavam conectados atravs de linhas de comunicaes seriais ponto a ponto, ainda que essas

linhas de comunicaes estavam entre os mais antigos mtodos de comunicao de dados e quase

todos os servidores suportavam conexes ponto a ponto. Vale lembrar que a interface assncrona

EIA/TIA-232-C era essencialmente onipresente.

Esse protocolo foi projetado para padronizar o encapsulamento da Internet, enderear outras

emisses, incluindo a designao e gerenciamento de endereos IP, encapsulamento sncrono "bit

orientado" e assncrono (Start/Stop), multiplexao de protocolo de rede, configurao de link, teste

de qualidade do link, deteco de erros e a opo de negociao de capacidades tais como a

negociao de endereo da camada de rede e a negociao de compresso de dados.

OPPP umprotocolo de comunicao para uma conexo ponto a ponto, foi criado pela IETF, e tem

sua descrio completa na RFC1331. Uma conexo ponto a ponto pode ser estabelecida atravs de

uma ligao telefnica, ou atravs da contratao de uma linha dedicada (LPCD - Linha Privativa de

Comunicaes de Dados).

umprotocolo de nvel 2, usado nos PCs para que estes possamse comunicar Internet atravs de

um modem de alta velocidade. Tambm possvel conectar linhas arrendatrias de WANs atravs

desse protocolo. mais usado nos roteadores TCP/IP.

Oprotocolo PPP enderea essas emisses provendo umextenso Link Control Protocol (LCP) e uma

famlia de Network Control Protocol (NCP) para negociar os parmetros e facilidades de

configurao opcionais.

Copyright Faculdade IBTA

17

STI

Interligao de Redes

e Aplicaes

Mdulo 3

O protocolo PPP prov checagem de erros e suporta os modelos de autenticao PAP e CHAP.

PPP permite os usos de e-mail, programas Browser (Netscape, Iexplore), FTP, TELNET e habilita a

interface grfica do usurio para o acesso Web.

4.2. Estrutura do quadro PPP

Em se tratando de nvel 2, esse pacote encapsulado tem o nome de quadro (frame). O Frame

constitudo por diversos campos; a estrutura do frame do PPP mostrada a seguir.

Flag Endereo Controle Dados FCS Flag

Figura 3. Frame PPP.

Flag: Octeto que indica o comeo ou o fim de um frame. Consiste na seqncia binria 01111110.

Pode-se considerar o flag como separador de frames, pois, uma vez que dois flags estiverem

juntos, o frame considerado vazio e, ento, ignorado.

Endereo: Octeto que contm a seqncia binria 11111111. Se esse octeto estiver com outro

valor, o frame dever ser descartado.

Controle: Octeto que contm a seqncia binria 00000011, o comando de informao no

numerada (Unnumembered Information - UI). Frames comoutros valores devemser descartados.

Protocolo: Dois octetos que indicam qual o protocolo de nvel 3 a ser usado (TCP / IP, Novell IPX,

DECnet, etc.).

Dados: Zero ou mais octetos que contm o datagrama do protocolo especificado no campo

Protocolo. O tamanho mximo desse campo de 1500 octetos.

FCS (Frame Check Sequence): Normalmente constitudo por dois octetos. Esse campo possui o

clculo feito entre todos os bits dos campos descritos acima, no incluindo bits de Start/Stop e bits

ou octetos inseridos para transparncia. Esse campo tambm conhecido como o de Checksum.

4.3. LCP x NCP

Para estabelecer a comunicao do link, primeiramente cada PEERdo link PPPdeve enviar pacotes

LCP para configurar e testar o link de dados, aps isso o NCP negocia o protocolo da camada de

rede e ento os dados podem ser transmitidos. Vamos entender um pouco mais sobre estes

protocolos.

4.3.1. LCP - Link Control Protocol

O protocolo PPP define mais do que apenas um esquema de encapsulamento. Para ser verstil e

portvel, PPP prov uma larga variedade de ambientes no seu link Control Protocol - LCP.

O LCP (Protocolo de Controle de Link) usado para se fazer um acordo automtico nas opes de

formato de encapsulamento, autenticar a identidade do par no link, controlar limites de variantes nos

Copyright Faculdade IBTA

18

STI

Interligao de Redes

e Aplicaes

Mdulo 3

tamanhos dos pacotes, determinar quando umlink est funcionando apropriadamente ou est morto

e detectar outros erros comuns de m configurao.

Formato dos pacotes LCP

H trs classes de pacotes LCP:

Pacotes de configurao de link: Usados para se estabelecer e configurar o link (Configure

Request, Configure ACK, Configure NAK e Configure Reject).

Pacotes de trmino de link: Usados para se terminar um link (Terminate Request e Terminate

ACK).

Pacotes de manuteno de link: Usados para gerenciar e "debugar" o link.

O formato do pacote do LCP dado a seguir:

Code Identifier Length Data

Figura 4.

Code: dado por um octeto e identifica o tipo de pacote do LCP. Quando um pacote recebido

com esse campo invlido, ele automaticamente descartado. Os valores mais comuns para esse

campo so:

Configure Request;

Configure ACK;

Configure NAK;

Configure Reject;

Terminate Request;

Terminate ACK.

Identifier: um octeto que serve para comparar pedidos e respostas. Quando esse pacote

recebido com um valor invlido, ele descartado.

Length: um campo com dois octetos que indica qual o tamanho do pacote, incluindo os

campos Code e Identifier.

Data: Zero ou mais octetos que foram indicados por Length. O Formato desse campo

determinado pelo campo Code.

Uma vez que o link esteja estabelecido, o par deve ser autenticado. Essa fase no obrigatria.

Ento, o PPP envia pacotes de NCP com a finalidade de escolher e configurar um ou mais

protocolos da camada de rede. Depois dessa fase, os datagramas de cada protocolo de camada de

rede devem ser enviados pelo link.

Copyright Faculdade IBTA

19

STI

Interligao de Redes

e Aplicaes

Mdulo 3

4.3.2. NCP - Network Control Protocol

Os links do protocolo PPP eliminam muitos problemas com as famlias correntes de protocolos de

rede. Por ocasio, a designao e gerenciamento dos endereos IP, que um problema mesmo em

ambiente de LAN, especialmente difcil sobre links de ponto a ponto de Circuit-Switched.

Esses problemas so solucionados pela famlia dos NCP - Network Control Protocol (Protocolo de

Controle de Rede).

Cada uma dessas famlias gerencia as necessidades requeridas pelo respectivo protocolo de rede.

A comunicao continuar at que um pacote de LCP ou NCP executar a desconexo do enlace.

Tambm poder haver algum evento externo que causar a queda do link, tal como a expirao de

algum contador de inatividade.

4.4. Fases da Conexo

Link Dead - Indica que o nvel fsico ainda no est pronto. Quando estiver pronto, o PPP passar

para a fase de estabelecimento do link.

Estabelecimento do link - OLCP usado para estabelecer a conexo. Esta fase melhor descrita

nesse trabalho na parte de abertura do link PPP. Qualquer pacote recebido que no seja LCP

automaticamente descartado.

Abertura do link PPP - Para abrir umlink PPP, o protocolo segue uma seqncia de eventos coma

finalidade de que os dois pontos definam um acordo sobre a configurao a ser usada.

Figura 5.

Por eventos, entenda-se:

Recepo de comandos externos, tais como: Open e Close;

Expirao do contador de Timeout;

Recepo de pacotes do par.

As aes incluem a inicializao do contador e a transmisso de pacotes para o par.

Copyright Faculdade IBTA

20

STI

Interligao de Redes

e Aplicaes

Mdulo 3

Dead Estabelecimento Autenticao

Rede Trmino

Up Aberto

Sucesso /

Nada

Falhou

Fechando

Falhou

Down

Essa seqncia descrita em um diagrama de estados simplificado, representado pelo autmato a

seguir.

Figura 6.

Eventos:

Open: Open administrativo;

Close: Close administrativo;

TO+: Timeout com contador menor que zero;

RCR+: Receive - Configure - Request (bom);

RCR-: Receive - Configure - Request (mau);

RCA: Receive - Configure - ACK

RCN: Receive - Configure - NAK/REJ;

RTA: Receive - Terminate - ACK.

Aes:

scr: Send - Configure - Request;

scn: Send - Configure - NAK/REJ;

sta: Send - Terminate - ACK;

str: Send - Terminate - Request;

sca: Send - Configure - ACK.

Passo 1: Primeiramente, a mquina encontra-se no estado Fechado. Envia-se um pedido de

configurao (scr).

Passo 2: Passa-se, ento, para um estado no qual o contador de Timeout est sendo incrementado

(Req-Sent), sem, no entanto, se receber ou enviar um ACK de configurao.

Copyright Faculdade IBTA

21

STI

Interligao de Redes

e Aplicaes

Mdulo 3

Fechado Fechando Aberto

ACK Enviado ACK Recebido

RTA Close

RCA

sra

Open

Req-Sent

RCR

sta

TO+

str

RCN TO+ RCR+ RCR-

RCN TO+

sra

RCR+

RCR-

RCR+

RCR-

scn

scr

TO+

scr

Passo 3: O contador de Timeout continua a ser incrementado. Existem duas possibilidades de

estados seguintes: ACK Recebido ou ACK Enviado.

Passo 4: Caso seja recebido umACK de configurao (RCA) e o pedido de configurao foi aceito, a

mquina estar no estado ACK Recebido. A ao seguinte enviar umACK de configurao (sca) e

o prximo estado do link passa a ser Aberto. Por outro lado, se o pedido de configurao no for

aceito, envia-se, novamente, o pedido de configurao (scr) e o estado da mquina volta a ser

Req-Sent. O contador no resetado.

Passo 5: Se, ao invs disso, um ACK de configurao for enviado (sca) e o pedido de configurao

foi aceito (RCR+), o estado da mquina ser ACK Enviado.Deve-se ficar esperando o recebimento

do ACK. Se o pedido for negado, envia-se o scn, que significa que a configurao ou foi rejeitada ou

desconhecida.

Passo 6: Em ambos estados (ACK Enviado e ACK Recebido), se o contador de Timeout chegar ao

seu limite, deve-se novamente enviar o pedido de configurao (scr) e voltar ao estado Req-Sent.

Passo 7: Uma vez o link Aberto, o contador de Timeout parado. O link permanecer nesse estado

at que se envie um pedido de trmino (str) ou at que o administrador da rede (humano ou

programa) indique que a rede no permite trfego. O estado passa a ser Fechando.

Passo 8: No caso de se ter enviado o pedido de trmino, um contador de Timeout inicializado. Se

este chegar ao seu limite, o link fechado. Se o link receber um ACK de trmino (RTA),

imediatamente fechado, ficando como ltima tarefa a ao de se enviar um ACK de trmino (sta).

4.5. Protocolos de Autenticao

Essa fase opcional. Em alguns links pode ser desejvel que o par requeira autenticao antes que

os pacotes de nvel de protocolo de rede comecema ser trocados. Aopo de configurao concede

um meio para se negociar o uso de um protocolo de autenticao especfico. Por Default, a

autenticao no necessria.

No h nenhum impedimento para que a autenticao no seja Full-Duplex ou que protocolos

diferentes sejam usados em ambas direes. perfeitamente aceitvel que protocolos diferentes

sejam usados cada um em uma direo. No entanto, isso depende dos protocolos especficos que

sero negociados.

O formato da Opo de Configurao do Protocolo de Autenticao mostrado abaixo:

Type Length Atentiction

Protocol

Data

Figura 7.

Type: um octeto que indica que a opo de autenticao;

Length: um octeto que indica qual o tamanho do pacote;

Authentication Protocol: So dois octetos que indicam qual o protocolo de autenticao

desejado. Os valores desse campo so sempre os mesmos que os valores do campo de Protocolo

Copyright Faculdade IBTA

22

STI

Interligao de Redes

e Aplicaes

Mdulo 3

de Camada de Link de Rede do PPP, para que seja o mesmo protocolo de autenticao. Os

valores mais comuns nesse campo so:

C023: O protocolo a ser usado o Protocolo de Autenticao de Senha (Password

Authentication Protocol);

C223: O protocolo a ser usado o Protocolo de Autenticao de Handshake de Desafios

(Challenge Handshake Authentication Protocol).

Data: Zero ou mais octetos que contm dados adicionais requeridos por algum protocolo em

particular.

Como dito anteriormente, a fase de autenticao de uma sesso PPP opcional. Depois do

estabelecimento do enlace e da escolha do protocolo de autenticao, o ponto destino pode ser

autenticado. A autenticao, se usada, ocorre antes do incio da fase de configurao do protocolo

da camada de rede.

As opes de autenticao exigem que o lado do enlace que faz a chamada insira informaes de

autenticao para ajudar a garantir que o usurio obtenha permisso do administrador de rede para

fazer a chamada. Os pares de roteadores trocam mensagens de autenticao.

Quando estiver configurando a autenticao PPP, voc poder selecionar o Password

Authentication Protocol (PAP) ou o Challenge Handshake Authentication Protocol (CHAP). Em

geral, o CHAP o protocolo preferencial.

PAP - Password Authentication Protocol

O PAP fornece um mtodo simples para que um n remoto estabelea sua identidade, usando o

Handshake duplo. Aps a concluso da fase de estabelecimento do enlace PPP, um par nome de

usurio/senha enviado repetidamente pelo n remoto atravs do enlace at que a autenticao

seja confirmada ou que a conexo seja encerrada.

O PAP no um protocolo de autenticao muito eficaz. As senhas so enviadas pelo enlace em

texto claro e no h nenhuma proteo contra reproduo ou contra repetidos ataques de tentativa e

erro. O n remoto controla a freqncia e a temporizao das tentativas de registro.

CHAP - Challenge Handshake Authentication Protocol

O CHAP usado para verificar periodicamente a identidade do n remoto, usando um Handshake

triplo. Isso feito no momento do estabelecimento inicial do enlace e pode ser repetido a qualquer

momento, depois que o enlace tiver sido estabelecido. OCHAP oferece recursos como a verificao

peridica para melhorar a segurana, o que o torna mais eficiente que o PAP. O PAP s faz a

verificao uma vez, o que o torna vulnervel reproduo de modem e ao de Hackers. Alm

disso, o PAP permite que o usurio que faz a chamada tente obter a autenticao quando desejar

(sem antes receber um desafio), o que o torna vulnervel aos ataques violentos, enquanto o CHAP

no permite que o usurio que faz a chamada tente obter uma autenticao sem um desafio.

Aps a concluso da fase de estabelecimento do enlace PPP, o host envia uma mensagem de

desafio ao n remoto. O n remoto responde com um valor. O host compara a resposta com seu

prprio valor. Se o valor corresponde, a autenticao confirmada. Do contrrio, a conexo

encerrada.

Copyright Faculdade IBTA

23

STI

Interligao de Redes

e Aplicaes

Mdulo 3

O CHAP oferece proteo contra ataques de reproduo atravs do uso de um valor de desafio

varivel que exclusivo e imprevisvel. O uso de desafios repetidos visa a limitar o tempo de

exposio a qualquer ataque. O roteador local (ou um outro servidor de autenticao, como o

Netscape Commerce Server) controla a freqncia e a temporizao dos desafios.

5. Protocolo X.25

5.1. Introduo

O X.25 um conjunto de protocolos especificados pelo ITU-T que define uma disciplina de

comunicao entre equipamentos DTE (hosts, terminais, roteadores) e uma rede de pacotes, que

pode ser pblica ou privada.

Disciplina regulariza o estabelecimento da conexo, transmisso e recepo de dados, desconexo

e controle do fluxo de dados entre os equipamentos que fazem uso dessa rede de pacotes.

De forma diferente das tecnologias ponto a ponto, as redes de comutao de pacotes permitem que

um equipamento a elas conectado possa transmitir e receber dados de vrios equipamentos,

utilizando para isso um nico meio fsico de comunicao.

5.2. Funcionamento

Essa tecnologia est descrita nas trs camadas inferiores do modelo OSI. Apesar de chamarmos as

camadas de nveis, essa nomenclatura antiga. O ideal chamarmos de camada 3, 2 e 1.

Camada 7 Aplicao

Camada 6 Apresentao

Camada 5 Sesso

Camada 4 Transporte

Camada 3 Rede Pacote

Camada 2 Enlace Link

Camada 1 Fsica Fsica

Basicamente, nas camadas 3, 2 e 1, o X.25 estabelece padres que so vinculados sua estrutura

fsica. Exemplo: na camada 3, a arquitetura do X.25 utiliza o prprio protocolo X.25; na camada 2

utiliza o protocolo LAP-B e na camada 1 utiliza o padro fsico X.21. Tudo isso permite a utilizao de

qualquer protocolo de camadas superiores, como o TELNET, SNMP, TFTP (camada 7) e TCP

(camada 4).

As redes X.25 trabalham com estabelecimento de conexo, ou seja, antes de comear a enviar os

dados, o equipamento de origem faz uma chamada para o equipamento de destino.

Copyright Faculdade IBTA

24

STI

Interligao de Redes

e Aplicaes

Mdulo 3

Os equipamentos de origem e de destino so definidos como os DTE's e os equipamentos que

fazem a chamada atravs da nuvem so os DCE's. A especificao X.25 trabalha apenas entre o

DTE e o DCE, em cada ponta; porm, nada impede que a tecnologia usada para trafegar os dados

atravs da nuvem utilize tambm X.25.

5.3. Camada fsica

Esse nvel define as caractersticas mecnicas e eltricas da interface entre o DTE (Host) e a rede

(DCE). Os documentos que definem o X.25 no especificam um padro para esse nvel, de forma

que podem ser adotados quaisquer padres de comunicao serial. O padro mais comum o da

interface serial RS-232 adotada internacionalmente pela ITU-T como V.24.

Para as velocidades de acesso igual ou superiores a 64 kbps, o padro de interface recomendado

o V.35 ou V.36. A transmisso da seqncia de bits feita em modo sncrono, Full-Duplex, com a

seqncia de informaes mantida. A qualidade do servio fornecido ao nvel 2 pelo nvel 1 funo

dos meios fsicos de transmisso que compem as conexes.

Especificao X.21

O protocolo X.25 tambm trabalha com a especificao X.21 em seu nvel fsico. Essa

especificao, como todas as outras de camada fsica, especifica qual deve ser o conector utilizado,

quais os pinos que sero utilizados, bem como suas funcionalidades, e as caractersticas eltricas.

Tudo isso entre o DTE e o DCE.

Para esse padro, o conector utilizado o DB-15. Veja a figura seguinte.

Figura 8.

Copyright Faculdade IBTA

25

STI

Interligao de Redes

e Aplicaes

Mdulo 3

A pinagem desse conector representada.

Pino Aplicao Originado pelo

1 No utilizado ____

2 Transmisso DTE

3 Controle DTE

4 Recepo DCE

5 Indicao DCE

6 Temporizao dos bits DCE

7 Temporizao dos bytes DCE

8 Terra ____

9 Transmisso DTE

10 Controle DTE

11 Recepo DCE

12 Indicao DCE

13 Temporizao dos bits DCE