Examen CCNA3 v7

Diunggah oleh

Arturo ToralesHak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

Examen CCNA3 v7

Diunggah oleh

Arturo ToralesHak Cipta:

Format Tersedia

Examen CCNA3 v4.

0 Captulo 7

-->

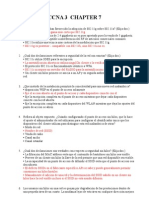

Examen CCNA3 v4.0 Captulo 7 1. Cules son las dos condiciones que favo ecie on la adopci!n de "0#.11$ en lu$a de "0#.11a% &Eli'a dos opciones(. A. "0#.11a se ve afectado po un an$o ms co to que "0#.11$. B. La banda de frecuencia 2.4 GHz no est tan ocupada como la banda 5 GHz. C. 802.11 es ms susceptible a las interferencias comercio comunes. ! por parte de art"culos de

#. 802.11 utiliza una t$cnica de modulaci%n ms e&pansi'a (ue 802.11). E. "0#.11$ es compati)le en et ospectiva con "0#.11)* pe o no as "0#.11a. #. +u, m,todo de acceso utili-a un punto de acceso inalm) ico pa a pe miti la conectividad de m.ltiples usua ios / el acceso dist i)uido% *. C+,*-C# B. .aso de to/ens C. C01A2CA #. +ondeo 3. +u, p oceso de dise3o de ed identifica d!nde coloca puntos de acceso% A. 4elevamiento del sitio B. 0'aluaci%n de ries)o C. #ise1o de escalabilidad #. *nlisis del protocolo de red 4. 5o qu, se de)en implementa puntos de acceso po cada punto que utilice un canal dife ente en la ed 67AN% *. .ara mantener a los usuarios di'ididos en subredes independientes B. .ara controlar la cantidad de anc2o de banda (ue se utiliza C. 5a a evita que las se3ales inte fie an unas con ot as #. .ara mantener un trfico se)uro 8. 7os usua ios inalm) icos en una ed se que'an so) e el endimiento )a'o dent o de un ea peque3a en una 9a)itaci!n. Ale'a se de esta ea en cualquie di ecci!n me'o a el endimiento si$nificativamente. Cul es el p ime paso en el dise3o de una soluci!n pa a este p o)lema%

A. Esto puede se una supe posici!n del canal 4:* entonces el t,cnico de)e ve ifica los canales en uso en cada punto de acceso inalm) ico / cam)ia a canales que no se supe ponen. B. Las confi)uraci%n de ener)"a ! puede estar establecida demasiado ba3a en los puntos de acceso inalmbricos (ue 2acen funcionar a la 2abitaci%n. +e debe aumentar la salida de ener)"a ! en los puntos de acceso inalmbricos. C. 4nstalar un punto de acceso inalmbrico nue'o en esta rea central para dar cobertura. #. 5erificar (ue los puntos de acceso inalmbricos ten)an suficiente ener)"a en l"nea 6 conecti'idad a la red por cable. ;. +u, p o)lema impo tante supe a C01A2CA en las edes inalm) icas% *. +aturaci%n del anc2o de banda B. Cuestiones de pri'acidad C. Contenci!n de medios #. 4nteroperabilidad del dispositi'o

7. Con qu, p op!sito si ve la autenticaci!n en una 67AN% *. Con'ierte los datos de te&to sin cifrar antes de la transmisi%n B. 4ndica en (u$ canal deben fluir los datos C. <ete mina que el 9ost co ecto utili-a la ed #. .ermite al 2ost ele)ir el canal (ue 'a a utilizar ". +u, p ocedimiento puede p eveni los ataques de inte media ios% A. :o -a a todos los dispositivos de una 67AN pa a que autentiquen / monito een cualquie dispositivo desconocido. B. Habilitar puntos de acceso para en'iar un ++4# a cada dispositi'o (ue (uiera utilizar la red. C. Confi)urar el filtrado de ,*C en todos los puntos de acceso autorizados. #. #es2abilitar la transmisi%n del ++4#. =. 5o qu, la se$u idad es tan impo tante en las edes inalm) icas% *. Las redes inalmbricas son normalmente ms lentas (ue las redes conectadas por cable. B. Los tele'isores 6 otros dispositi'os pueden interferir con las se1ales inalmbricas. C. 7as edes inalm) icas difunden datos po un medio que pe mite el fcil acceso.

#. Los factores ambientales7 como las tormentas7 pueden afectar las redes inalmbricas. 10. +u, t ansmite un cliente inalm) ico pa a descu) i las edes 67AN disponi)les% *. Beacon B. Contrase1a C. 0olicitud de sondeo #. +olicitud de asociaci%n 11. Consulte la ilust aci!n. Cuando confi$u a el punto de acceso inalm) ico* qu, confi$u aci!n utili-a el administ ado de ed pa a confi$u a el .nico identificado que los dispositivos clientes utili-an pa a distin$ui esta ed inalm) ica de ot as% *. ,odo de red >. Nom) e de la ed &00?<( C. Banda de radio #. Canal anc2o 0. Canal estndar 1#. +u, afi maciones son ve dade as con especto a la se$u idad inalm) ica% &Eli'a dos opciones(. *. 0l filtrado de direcciones ,*C e'ita (ue los contenidos de las tramas inalmbricas est$n 'isibles. B. .roporcionar un cliente inalmbrico con la cla'e de red permite (ue una red disponible est$ 'isible. C. #esacti'ar un punto de acceso de la transmisi%n del ++4# e'ita (ue $ste sea descubierto. <. 7os 00?< p edete minados en los A5 de fa) icantes especficos son no malmente conocidas / pueden pe miti conexiones inalm) icas 9ostiles. E. A3adi de fo ma manual una ed / esta)lece el 00?< conocido en un cliente inalm) ico 9ace a la ed visi)le* a.n cuando el 00?< no se t ansmita. 13. +u, dispositivos inco po an muc9os oute s inalm) icos% &Eli'a t es opciones(. A. El $ate@a/ pa a conecta se a ot as inf aest uctu as de ed >. 0@itc9 Et9e net inco po ado C. 0staci%n de administraci%n de red #. +er'idor del 58.

0. .unto de acceso inalmbrico :. Concent ado del A5N 14. +u, afi maciones son ace tadas ace ca de la se$u idad de ed% &Eli'a dos opciones(. *. 802.11i utiliza 9#0+ para la encriptaci%n. >. 7a autenticaci!n a)ie ta no utili-a ve ificaci!n de cliente o de A5. C. 0l protocolo 802.11i funciona de la misma manera (ue el :.*. <. "0#.11i inco po a un se vido 4A<?B0 pa a la autenticaci!n de la emp esa. 0. ;n cliente inalmbrico primero se asocia con un *. 6 lue)o se autentifica para el acceso a la red. 18. +u, ca acte stica de se$u idad inalm) ica pe mite que un administ ado de ed confi$u e un punto de acceso con identificado es .nicos de N?C inalm) ica* de mane a que s!lo estas N?C se puedan conecta a la ed inalm) ica% *. *utenticaci%n B. Broadcast de ++4# C. :ilt ado de di ecci!n 1AC #. .rotocolo de autenticaci%n e&tensible <0*.= 0. adius <+er'icio de autenticaci%n remota para usuario con acceso inalmbrico=

1;. +ue funci!n p opo ciona un punto de acceso inalm) ico% *. *si)na de forma dinmica una direcci%n 4. al 2ost B. .roporciona ser'icios de #HC. local C. Convie te datos de la encapsulaci!n de t ama "0#.11 a la "0#.3 #. .roporciona un )ate>a6 para conectarse a otras redes 17. +u, m,todo de instalaci!n pe miti la conectividad de una ed inalm) ica nueva% *. establecer :0. s%lo en el punto de acceso >. esta)lece el acceso a)ie to tanto en el punto de acceso como en cada dispositivo conectado a aquel C. establecer la encriptaci%n completa en el punto de acceso mientras de3a a cada dispositi'o conectado a la red abierta #. establecer la encriptaci%n completa en cada dispositi'o de la :L*? mientras de3a abierta la confi)uraci%n del punto de acceso

1". +u, utili-a un punto de acceso inalm) ico pa a pe miti a los clientes de la 67AN que ap endan las edes disponi)les en un ea dada% *. espuesta de asociaci%n >. >eacon C. Cla'e #. +olicitud de sondeo 1=. +u, afi maciones tipifican la se$u idad de la ed inalm) ica% &Eli'a dos opciones(. A. Bn punto de acceso ficticio ep esenta un ies$o de se$u idad pa a la ed local. B. Las redes inalmbricas ofrecen las mismas caracter"sticas de se)uridad (ue las redes conectadas por cables. C. 0l uso de encriptaci%n e'ita (ue los clientes no autorizados se asocien con un punto de acceso. #. ;n infractor necesita acceso f"sico a por lo menos un dispositi'o de red para lanzar un ata(ue. E. Al tene desactivado el ) oadcast del 00?<* un inf acto de)e descu) i el 00?< pa a eali-a la conexi!n. #0. +u, ocu e cuando un punto de acceso ficticio se a$ e$a a una 67AN% *. Los puntos de acceso autorizados pueden transmitir trfico e&cesi'o a puntos de acceso ficticio para a6udar a disminuir la con)esti%n. >. 7os usua ios no auto i-ados pueden o)tene acceso a se vido es inte nos* de modo que afectan la se$u idad. C. +e encripta todo el trfico (ue utiliza el mismo canal (ue el punto de acceso ficticio. #. +e necesita autenticar todo el trfico (ue utilice el mismo canal (ue el punto de acceso ficticio. #1. +u, estnda de tecnolo$a inalm) ica of ece ma/o compati)ilidad con estnda es inalm) icos ante io es* pe o tiene me'o endimiento% *. 802.11a B. 802.11b C. 802.11) <. "0#.11n

Anda mungkin juga menyukai

- Equipos de interconexión y servicios de red. IFCT0410Dari EverandEquipos de interconexión y servicios de red. IFCT0410Belum ada peringkat

- Examen CCNA3 CAPITULO 7Dokumen5 halamanExamen CCNA3 CAPITULO 7ericka_ga_ibBelum ada peringkat

- Examenes CapitulosDokumen62 halamanExamenes CapitulosPablo CerdasBelum ada peringkat

- Ccna 3 Examen 7Dokumen4 halamanCcna 3 Examen 7Nicolas MedinaBelum ada peringkat

- ÇDokumen4 halamanÇachaBelum ada peringkat

- Examen 7 Ccna 3Dokumen5 halamanExamen 7 Ccna 3p3p369Belum ada peringkat

- Ccna3 Cap7Dokumen4 halamanCcna3 Cap7RKick NiceBelum ada peringkat

- Examen Ccna 3 Capitulo 7 ESPDokumen4 halamanExamen Ccna 3 Capitulo 7 ESPshf06Belum ada peringkat

- Examen Capitulo 7 Modulo 3Dokumen3 halamanExamen Capitulo 7 Modulo 3Walter GarcíaBelum ada peringkat

- Capitulo 7 Cisco RedesDokumen7 halamanCapitulo 7 Cisco RedesTutosCrayni100% (1)

- Examen 7 Ccna3Dokumen3 halamanExamen 7 Ccna3vcm_2387Belum ada peringkat

- Examen 7 Ccna3Dokumen3 halamanExamen 7 Ccna3kevilbossBelum ada peringkat

- Stgo InalambricaDokumen34 halamanStgo InalambricaQemerson QuevedoBelum ada peringkat

- SolDokumen4 halamanSolChristian Ignacio Soto SilvaBelum ada peringkat

- Examen Cap. 4 CCNA-3Dokumen5 halamanExamen Cap. 4 CCNA-3JessicaBelum ada peringkat

- Cisco t7 ExamenDokumen3 halamanCisco t7 ExamenManuelBelum ada peringkat

- Exam RedesDokumen5 halamanExam RedesBeatriz García GilBelum ada peringkat

- 01 Teoría SEM06 Redes InalambricasDokumen41 halaman01 Teoría SEM06 Redes InalambricasDIego AleXander PorrasBelum ada peringkat

- Redes 4Dokumen26 halamanRedes 4klemus5Belum ada peringkat

- Redes InalámbricasDokumen31 halamanRedes Inalámbricasclase smrBelum ada peringkat

- Seguridad en Redes Inalambricas PDFDokumen9 halamanSeguridad en Redes Inalambricas PDFhelena luzBelum ada peringkat

- Capitulo 4Dokumen5 halamanCapitulo 4Mayra Pensky CoveñasBelum ada peringkat

- Cisco CCNA 1 v6Dokumen56 halamanCisco CCNA 1 v6Jose Enrique Toledo FelipeBelum ada peringkat

- Examen Final InalambricasDokumen6 halamanExamen Final InalambricasYerson MartinezBelum ada peringkat

- Unidad 2 WLANDokumen15 halamanUnidad 2 WLANIsaías Montejo PérezBelum ada peringkat

- Vulnerabilidad de Redes Inalámbricas Estándar 802Dokumen4 halamanVulnerabilidad de Redes Inalámbricas Estándar 802burby87Belum ada peringkat

- Estándares de Diseño de Redes InalámbricasDokumen7 halamanEstándares de Diseño de Redes InalámbricasCarolina ChavezBelum ada peringkat

- Ortega - Luis Angel - Análisis - Casos - Seguridad - Diseño - Red - InalámbricaDokumen10 halamanOrtega - Luis Angel - Análisis - Casos - Seguridad - Diseño - Red - InalámbricaOrtega Trujillo Luis Angel100% (1)

- Eje2 Redes y SeguridadDokumen29 halamanEje2 Redes y SeguridadDuvan Paez TapiasBelum ada peringkat

- Modulo 4 CcnaDokumen3 halamanModulo 4 CcnaVero CastroBelum ada peringkat

- Práctica de Seguridad de Redes 4Dokumen24 halamanPráctica de Seguridad de Redes 4freddyBelum ada peringkat

- Documento Sin TítuloDokumen7 halamanDocumento Sin Títulotania Màrquez SantiagoBelum ada peringkat

- Práctica 7 Admin RedesDokumen7 halamanPráctica 7 Admin RedesTom IbanezBelum ada peringkat

- Introduccion Redes InalambricasDokumen43 halamanIntroduccion Redes InalambricashernandoBelum ada peringkat

- Actividad No 1 PEDRO CAICEDODokumen3 halamanActividad No 1 PEDRO CAICEDOsuper craftBelum ada peringkat

- Redes Inalámbricas de Área LocalDokumen16 halamanRedes Inalámbricas de Área LocalWilly SalcedoBelum ada peringkat

- 4 Redes Equipos UsadosDokumen25 halaman4 Redes Equipos UsadosLuis SanchezBelum ada peringkat

- REDES UD07 PresentacionDokumen24 halamanREDES UD07 PresentacionARMADABelum ada peringkat

- Practica 6 CiscoDokumen9 halamanPractica 6 CiscoIng Osvaldo GonzalezBelum ada peringkat

- Luis Razo Análisis Casos Seguridad Diseño Red InalámbricaDokumen10 halamanLuis Razo Análisis Casos Seguridad Diseño Red InalámbricaDANIEL VGBelum ada peringkat

- Resumen Redes InalambricasDokumen10 halamanResumen Redes InalambricasOsmanBelum ada peringkat

- Ledezma Odin Análisis Casos Seguridad Diseño Red InalámbricaDokumen10 halamanLedezma Odin Análisis Casos Seguridad Diseño Red InalámbricaodinBelum ada peringkat

- Wifislax 2Dokumen27 halamanWifislax 2Cennio DI Gerardo CastroBelum ada peringkat

- Analisis Casos Seguridad Diseo Red Inalambrica - CompressDokumen10 halamanAnalisis Casos Seguridad Diseo Red Inalambrica - Compressmel-Belum ada peringkat

- Marco TeoricoDokumen14 halamanMarco TeoricoFranco Sinche Soto100% (1)

- Administración de servicios web: Anatomía del internetDari EverandAdministración de servicios web: Anatomía del internetBelum ada peringkat

- UF1863 - Instalación y configuración de dispositivos y servicios de conectividad asociadosDari EverandUF1863 - Instalación y configuración de dispositivos y servicios de conectividad asociadosBelum ada peringkat

- UF1872 - Implantación y configuración de pasarelasDari EverandUF1872 - Implantación y configuración de pasarelasPenilaian: 5 dari 5 bintang5/5 (1)

- Mantenimiento de infraestructuras de redes locales de datos. ELES0209Dari EverandMantenimiento de infraestructuras de redes locales de datos. ELES0209Belum ada peringkat

- UF1874 - Mantenimiento de la infraestructura de la red de comunicacionesDari EverandUF1874 - Mantenimiento de la infraestructura de la red de comunicacionesBelum ada peringkat

- UF1869 - Análisis del mercado de productos de comunicacionesDari EverandUF1869 - Análisis del mercado de productos de comunicacionesBelum ada peringkat

- Análisis del mercado de productos de comunicaciones. IFCT0410Dari EverandAnálisis del mercado de productos de comunicaciones. IFCT0410Belum ada peringkat

- Desarrollo del proyecto de la red telemática. IFCT0410Dari EverandDesarrollo del proyecto de la red telemática. IFCT0410Belum ada peringkat

- UF1875 - Gestión de recursos, servicios y de la red de comunicacionesDari EverandUF1875 - Gestión de recursos, servicios y de la red de comunicacionesBelum ada peringkat

- UF1866 - Instalación y configuración de servicios en equipos de telefoníaDari EverandUF1866 - Instalación y configuración de servicios en equipos de telefoníaBelum ada peringkat

- Examen CCNA3 v4 Cap3Dokumen5 halamanExamen CCNA3 v4 Cap3Sergio Del Valle HuberBelum ada peringkat

- Examen CCNA3 v4 Cap 6Dokumen6 halamanExamen CCNA3 v4 Cap 6Sergio Del Valle Huber100% (1)

- Examen CCNA3 v4 Cap 5Dokumen4 halamanExamen CCNA3 v4 Cap 5Sergio Del Valle HuberBelum ada peringkat

- Examen Cisco Cap 1Dokumen4 halamanExamen Cisco Cap 1Luis AraqueBelum ada peringkat