Tesis Final 11092013

Diunggah oleh

tatymaster0 penilaian0% menganggap dokumen ini bermanfaat (0 suara)

83 tayangan139 halamanHak Cipta

© © All Rights Reserved

Format Tersedia

PDF, TXT atau baca online dari Scribd

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

© All Rights Reserved

Format Tersedia

Unduh sebagai PDF, TXT atau baca online dari Scribd

0 penilaian0% menganggap dokumen ini bermanfaat (0 suara)

83 tayangan139 halamanTesis Final 11092013

Diunggah oleh

tatymasterHak Cipta:

© All Rights Reserved

Format Tersedia

Unduh sebagai PDF, TXT atau baca online dari Scribd

Anda di halaman 1dari 139

INSTITUTO PROFESIONAL DE PROVIDENCIA

ESCUELA DE INGENIERIA Y GESTIN

INGENIERIA EN CONECTIVIDAD Y REDES

DESARROLLO DE UN PLAN INFORMATICO

UTILIZANDO TECNOLOGIA OPEN SOURCE

Seminario de Ttulo

Para optar al ttulo

Profesional de Carrera

Ingeniera en Conectividad y Redes

Alumno: Miguel Gajardo C.

Profesor: Marco Bravo V.

Septiembre 2013

Agradecimientos

A Dios, porque me diste las fuerzas necesarias para seguir luchando.

A mi Familia, por el apoyo y confianza entregados.

A mis Hijos, por su comprensin y cario incondicional que me permitieron

soar.

A mi Mujer, compaera fiel en los desafos de la vida.

A mis Padres y Hermanos por demostrarme lo capaz que soy para enfrentarme

a los retos del crecer.

A Todos, por la maravilla de sentir su amor y aliento en los momentos difciles.

INDICE DE CONTENIDOS

TEMARIO PAGINA

I. INTRODUCCION

1.1 Justificacin del Proyecto

1.2 Objetivos

1.2.1 Objetivo general

1.2.2 Objetivos especficos

1.3 Organizacin del documento

:

:

:

:

:

:

01

03

04

04

05

05

II. ANALISIS DEL PROBLEMA

2.1 Antecedentes

2.2 Descripcin de la compaa

2.2.1 Organigrama de la empresa

2.2.2 Proyectos y trabajos

2.2.3 Metodologa de trabajo

2.3 Problema detectados en la empresa

2.3.1 Casa Matriz

2.3.2 Sucursales

2.4 Estimacin de las tendencias de las Tecnologas de Informacin

:

:

:

:

:

:

:

:

:

:

06

06

07

07

08

08

09

11

14

14

III. MARCO TERICO

3.1 Sistema Operativo de Red (Open Source)

3.2 Equipamiento

3.2.1 Hardware de red

3.2.2 Software

3.3 Mejores Prcticas y Estndares Internacionales

3.3.1 Procesos : PMI y PMBOK

3.3.2 Gestin TI : COBIT

3.3.3 Gestin Servicios : ITIL

3.3.4 Calidad : Normas ISO

3.4 Plan Informtico

:

:

:

:

:

:

:

:

:

:

:

18

18

30

30

31

34

36

38

46

50

53

IV. PLANTEAMIENTO DE LA SOLUCIN

4.1 Puesta en marcha

4.1.1 Hardware

4.1.2 Software

4.1.3 Cableado estructurado

4.1.4 Servicios de Red

4.1.5 Sistemas vigentes y su estado

4.1.6 Recursos Humanos

4.1.7 Sntesis de una encuesta de satisfaccin de usuarios

4.1.8 Resumen de costos por cada concepto anterior

4.1.9 Anlisis de costos

4.2 Sistemas de Informacin

4.2.1 Desarrollo de nuevos sistemas previstos

4.2.2 Mantencin adaptativa, correctiva y perfectiva de los sistemas

vigentes.

4.3 Recursos Informticos

4.3.1 Equipamiento

4.3.1.1 Enlaces de Internet

4.3.1.2 Red de Datos

4.3.1.3 Servidores

4.3.1.4 Estaciones de Trabajo

4.3.1.5 Dispositivos Activos

4.3.2 Hardware - Software

4.3.3 Necesidades de capacitacin

4.3.4 Plan de Seguridad

4.3.5 Benchmarking con otras organizaciones

4.3.6 Plan de Migracin de la tecnologa actual a la nueva

4.3.7 Auditora Informtica

4.4 Resumen del estudio realizado

4.4.1 Informe de premisas y supuestos bsicos considerados para

cada nivel de la organizacin.

4.4.2 Evaluacin de las debilidades y fortalezas de la unidad de

informtica.

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

54

54

54

54

56

57

65

65

66

66

66

69

69

70

74

74

74

76

77

79

80

83

83

83

97

98

99

107

107

108

4.4.3 Evaluacin de alternativas de software y de sus proveedores

segn pautas

4.4.4 Evaluacin de alternativas de equipamientos y de sus

proveedores segn pautas

110

111

V. CONCLUSIONES Y RECOMENDACIONES : 112

REFERENCIAS BIBLIOGRFICAS : 114

TERMINOLOGA : 116

INDICE DE FIGURAS

Figura 1 Categorizacin por niveles penetracin de la tecnologa

en las empresas.

: 01

Figura 2 Metodologa bsica para el levantamiento de informacin. : 06

Figura 3 Organigrama Cygsa Chile S.A. : 07

Figura 4 Esquematizacin de las cinco operaciones informticas

bsicas

: 15

Figura 5 Metodologa propuesta para el desarrollo un Plan

Informtico

: 18

Figura 6 Mapa del Open Source y su utilizacin en el mundo : 20

Figura 7 Mapa mental de los diferentes estndares y

Buenas/Mejores prcticas

: 35

Figura 8 Las etapas de la administracin de procesos : 37

Figura 9 Mapa de la gua de administracin de proyectos 37

Figura 10 Diagrama de procesos de COBIT 38

Figura 11 Administracin de la Informacin 40

Figura 12 reas de Enfoque del Gobierno de TI 42

Figura 13 Productos COBIT 44

Figura 14 Interrelaciones de los componentes de COBIT 45

Figura 15 ITIL 10 Libros Centrales a fines de 1980 48

Figura 16 Aspectos de la metodologa de Soporte al Servicios 49

Figura 17 Aspectos de la metodologa de Provisin del Servicio 49

Figura 18 Las reas clave en los aspectos de la seguridad de la

informacin

51

Figura 19 Metodologa propuesta mejorada 54

Figura 20 Niveles RTO 71

Figura 21 Enlace 10 Mbps / 4 Mbps 75

Figura 22 Enlace 2 Mbps / 1 Mbps 75

Figura 23 Red de datos Cygsa Chile S.A. 76

INDICE DE TABLAS

Tabla 01 Tiempos estndar de implementacin en una

organizacin

: 50

Tabla 02 Servicios de Red bajo Open Source : 57

Tabla 03 Valores de software para Servidores : 67

Tabla 04 Valores de software para estaciones de trabajo. : 67

Tabla 05 Valores de implementacin Open Source : 68

Tabla 06 Tabla comparativa de costos relacionados con la

implementacin informtica orientada a servidores y

servicios de red.

: 69

RESUMEN EJECUTIVO

No existe una regla o estndar sobre el contenido especfico de un plan

informtico formal, bsicamente debido a lo vertiginoso de los cambios tcnicos y

de las necesidades de informacin de los usuarios. Existen algunas guas que

permiten formular un plan en trminos que puedan ser ledos e implementados por

quienes necesitan la informacin completa y suficiente, como para responder a la

mayora de las preguntas que podran ser formuladas. Es importante establecer

que la razn para desarrollar el plan informtico formal es ejecutar los conceptos,

metas, estrategias y desarrollos resultantes del estudio y revisiones peridicas de

las necesidades de los usuarios y de su compatibilidad con el plan vigente.

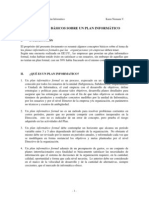

Qu es un plan informtico formal?

Un plan informtico formal es un proceso expresado en un documento escrito y

conocido por todo el personal de la empresa, independiente de la jerarqua que

ste posea. Define estrategias y polticas para alcanzar objetivos, desarrolla

planes detallados para asegurar que las estrategias se lleven a cabo con el fin de

que tales objetivos se realicen en trminos de productos y resultados concretos,

medibles por la unidad de Informtica, por los usuarios, por el nivel Estratgico y

socios vinculados con los proyectos adjudicados, en parmetros no tcnicos y

exentos de ambigedad.

Componentes de un Plan Informtico formal

Un plan informtico formal no es un mtodo para resolver problemas corrientes en

cortos perodos, puesto que no permite competir con cambios inesperados en la

Direccin. Esto no es indicador de un error de concepto, pero indica el riesgo

adquirido en las actividades del Plan.

Un plan informtico formal debe contemplar un horizonte que alcanza un perodo

variable entre 3 y 5 aos, dependiendo del tamao de la organizacin. No

obstante, el mismo debe ser revisado por lo menos anualmente, y reformulado

cada vez que se modifiquen en forma sustancial los objetivos y metas planteadas

por el nivel Estratgico de la organizacin.

Un plan informtico formal, adems de un presupuesto de gastos, es un conjunto

de planes interrelacionados cuya finalidad es bsicamente satisfacer las

necesidades de informacin que el sistema de decisiones de la organizacin

requiere, en la cantidad, calidad, oportunidad y forma que cada nivel necesita. Lo

anterior debe ser considerado en el marco de la velocidad de desarrollo y de la

cantidad de alternativas, siempre crecientes, que el mercado de informtica

ofrece.

En este trabajo se propone una metodologa suficiente y necesaria para la

creacin de un Plan Informtico, basado en estndares y mejores prcticas

reconocidas a nivel internacional.

Una metodologa sobre un Plan Informtico Formal debera tener a lo menos

cinco caractersticas relevantes:

Sencilla de captar.

Prctica en su aplicacin.

Flexible para adaptarse a planeaciones estratgicas de tecnologa

informtica.

Flexible para usarse en cualquiera de los tipos de planeacin.

Que pueda ser utilizada bajo el enfoque de bsqueda de problemas o bien

el de bsqueda de oportunidades.

La metodologa que se propone debera a lo menos contener las siguientes fases:

1. Caracterizacin de la organizacin (levantamiento de informacin).

2. Revisin de la arquitectura de tecnologa informtica actual.

3. Revisin de los planes de la organizacin.

4. Caracterizacin del rol de la tecnologa informtica en la organizacin.

5. Estimacin de las tendencias de la tecnologa informtica.

6. Benchmarking con otras organizaciones.

7. Determinacin de la nueva arquitectura de tecnologa informtica.

8. Plan de migracin de la arquitectura de tecnologa informtica actual a la

nueva.

9. Documentacin del plan de tecnologa informtica.

10. Comunicacin del plan de tecnologa informtica.

Se pretende completar todas las fases descritas en el desarrollo de este proyecto

de ttulo. Adems se espera aportar y proponer nuevas tareas en la medida que se

vayan presentando y que no estn cubiertas por esta definicin preliminar.

Finalmente, en la implementacin del plan informtico formal, se utilizar

tecnologas del tipo Open Source tan confiables como las ms famosas

plataformas de red pagadas del tipo Microsoft, Sun o Novell Suse.

1

I. INTRODUCCIN

La importancia que han adquirido con el tiempo las tecnologas de la informacin

en las organizaciones, radica principalmente en la generacin de nuevos negocios

y en la supervivencia de las empresas.

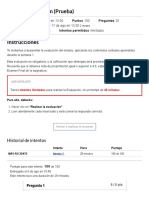

Figura 1: Categorizacin por niveles de penetracin de la tecnologa en las

empresas.

A medida que han avanzado las Tecnologas de la Informacin, el impacto que

han causado dentro de las empresas ha sido tal, que hoy no se concibe una

compaa que no tenga un equipo de apoyo informtico dentro de su estructura.

Es por esto que se ha hecho necesario contar con las herramientas, personas y

servicios que provean la capacidad de implementacin, soporte y mantencin de

las tecnologas de informacin (TI) dentro de la organizacin.

En la figura 1 se presenta una categorizacin de los diferentes niveles de

integracin de las empresas con base en las TI o Tecnologas de la Informacin.

2

Este trabajo se focalizar en poder establecer una propuesta metodolgica, que

permita el ordenamiento tecnolgico al interior de las empresas. Esta propuesta de

ordenamiento ser la creacin de un Plan Informtico, en base a las polticas que

establece la direccin de la empresa, para llevar as las tareas de TI (Tecnologas

de la Informacin) de forma moderna y totalmente confiable.

El Plan informtico propuesto se basa en una metodologa de buenas prcticas y

estndares, para llevar a cabo todas las etapas del proceso relacionadas con la

implementacin, puesta en marcha y administracin de los servicios necesarios

para el funcionamiento adecuado del departamento de Informtica dentro de la

empresa.

El primer paso una vez efectuada la toma de requerimientos, es proceder a

realizar un estudio exhaustivo de la situacin actual de la organizacin, para que

con posterioridad se pueda dar a conocer una solucin ntegra en base a sus

necesidades.

Los aspectos que se considerarn para entregar esta solucin, se basarn

principalmente en el nivel de importancia que posee la informacin que administra

la empresa en sus servidores, como as tambin la implementacin que concierne

a los requerimientos que solicitan los clientes de la empresa, algunos de los

cuales son instituciones fiscales, empresas privadas, por mencionar algunos de

ellos.

A continuacin se darn a conocer las etapas necesarias para llevar a cabo el

proyecto expuesto, considerando los aspectos rescatados en la toma de

requerimientos y que se deben tomar en cuenta para ejecutar una intervencin de

procesos basada en Tecnologas de la Informacin.

Para establecer los parmetros que conciernen a esta definicin, se deben realizar

reuniones calendarizadas con la direccin de la empresa, recopilando as la

informacin necesaria que corresponde a las polticas que necesitarn

desarrollarse.

El proyecto usar como base una plataforma informtica que entrega las

tecnologas relacionadas con el software libre, referidas principalmente al Sistema

Operativo Linux y los servicios que provee este sistema dentro de la red

computacional.

3

Si las organizaciones y las empresas en particular pueden aplicar este tipo de

recomendaciones, stas tendrn ventajas comparativas y competirn de mejor

forma que otras empresas que no cuenten con este tipo de servicios.

Un aspecto importante que se puede destacar, es el hecho que en las

plataformas de red tradicionales es muy oneroso adquirir las licencias de software

de los diferentes sistemas que se necesitan, para operar en una infraestructura de

red moderna. Hoy, esto es posible de hacer gracias al software libre a un costo

considerablemente menor, manteniendo el mismo nivel de satisfaccin a los

usuarios de los diferentes servicios de red, usando una plataforma libre y segura:

el Sistema Operativo Linux.

1.1 Justificacin del Proyecto

Las razones principales que justifican la realizacin de este proyecto son:

Innovacin: Desarrollar una metodologa que permita implementar de una nueva

forma las TI de bajo costo para las PYMES (pequeas y medianas empresas),

pensando principalmente en los nuevos paradigmas de hacer las cosas en la

perspectiva del Open Source.

Evolucin: Los constantes descubrimientos tecnolgicos hacen evolucionar

inevitablemente la forma de afrontar los nuevos desafos y es por esto que,

basndose en que las nuevas tecnologas se imponen en el mercado, se ha

optado por desarrollar esta metodologa que explota las tecnologas de

informacin de bajo costo muy confiables y en continuo desarrollo.

Economa de las licencias de software: El ahorro de licencias de software es

crucial para obtener servicios de red realmente econmicos, lo que si adems es

apoyado por la implementacin utilizando el software libre, hace que este

proyecto tenga un costo econmico muy bajo.

Creatividad: Realizar un proyecto que consista en la integracin de las Mejores

Prcticas y Estndares Internacionales, con el fin de entregar una solucin ntegra

a la problemtica existente en una empresa en particular.

De acuerdo a las caractersticas del proyecto en general, se justifica su

implementacin ya que se entregan soluciones integrales a un costo muy bajo con

acceso a actualizaciones tecnolgicas peridicas sin costo.

4

Por otro lado, un aspecto importante es el hecho de contar con una infraestructura

tecnolgica robusta, para cubrir las necesidades que requiere implementar la

empresa en el mediano y largo plazo, permitiendo de tal forma la utilizacin de

servicios necesarios para realizar correctamente las labores de sta.

1.2 Objetivos

Al ejecutar un proyecto se deben lograr los objetivos previamente establecidos,

para as alcanzar la conformidad con la contraparte, ya que sta se toma como

base para satisfacer los requerimientos que los clientes soliciten a la empresa. De

esta forma, se puede concluir que la plataforma informtica que se implementar,

ser robusta, fiable y lo ms importante es el hecho de que la informacin

relevante para el cliente en cada proyecto, se ver segurizada a alto nivel, punto

importante y plus adicional al contemplar lo realizado tradicionalmente.

1.2.1 Objetivo General

El objetivo general es la proposicin de una metodologa para la creacin de un

plan informtico en una organizacin. Las tareas necesarias para el cumplimiento

de este trabajo son las siguientes:

Levantamiento de informacin y construccin de Lnea Base o punto de

partida para la propuesta metodolgica.

Mejorar los niveles de seguridad de la informacin administrada por la

empresa.

Construccin de una plataforma de red robusta, de bajo costo.

Incluir una solucin integral con los servicios necesarios de red para cumplir

con los requisitos del crecimiento de la compaa, el cual est basado en la

lnea de negocios que maneja la empresa.

Intercomunicacin, interoperabilidad y gestin con proyectos en marcha.

Integridad, disponibilidad y confidencialidad de la informacin.

Implementacin de estndares internacionales de gestin, seguridad y

calidad.

5

1.2.2 Objetivos Especficos

Los objetivos especficos que se han contemplado lograr, al finalizar la etapa de

implementacin del proyecto se detallan a continuacin:

Administracin completa de la red Lan en base al monitoreo y

administracin de los recursos que se encuentran activos dentro de la red.

Administracin y supervisin de los enlaces dedicados de la empresa.

Segregacin de la red Lan, en cuanto a la parte operativa y a los servicios

implementados.

Implementacin de Servidor Firewall, para realizar filtrados de la

informacin que interacta en la Red Pblica con la Red Privada.

Implementacin de Correo Propio. Para administrar la totalidad de las

cuentas de correo.

Implementacin de Controlador de Dominio Propio para administrar el

trabajo que realiza cada usuario, una vez ingresado al dominio instaurado.

Sin realizar este tipo de autenticacin el usuario no puede acceder a la

utilizacin del equipo informtico que tiene a su disposicin.

Se implementan las polticas expuestas y entregadas por la empresa desde

su nueva estructura de seguridad y gestin de las TI.

1.3 Organizacin del documento

En el captulo 1 se describe la introduccin al trabajo que se pretende realizar,

adems de indicar las razones que se tuvo para desarrollar un tema ligado al

mbito de las TI.

En el captulo 2 se define la problemtica y se desarrolla el anlisis del problema

que se tomar como referencia para el desarrollo del presente trabajo, orientado a

una empresa en particular.

En el captulo 3 se define el marco terico y tecnolgico en el cual estar basado

el desarrollo del presente trabajo. En este captulo se examinan las tecnologas

actuales.

En el captulo 4 se desarrolla el planteamiento de la solucin propuesta y se

comienza a esbozar la solucin concreta y real a disear para resolver los

problemas detectados en la empresa considerada y proponer el Plan Informtico.

6

En el captulo 5 se proponen las conclusiones y recomendaciones emanadas de la

propuesta de trabajo.

II. ANALISIS DEL PROBLEMA

2.1 Antecedentes

Se realiza un levantamiento informtico en la empresa, con el fin de descubrir los

problemas que le afectan. De acuerdo a esto, se han detectado las falencias

existentes dentro de la organizacin y de la forma de ocupar las TI para su

negocio. Realizados los anlisis correspondientes y tomando como base la

informacin adquirida por medio del proceso de levantamiento, se puede sealar

que la informacin que se maneja en la organizacin tiene un valor considerable.

Este valor se contrapone al manejo al interior de la organizacin, ya que existe un

desnivel entre la importancia de la informacin versus su seguridad y

procesamiento.

Figura 2: Metodologa bsica para el levantamiento de informacin.

Ante esta situacin se ha logrado determinar que se necesita realizar una

reingeniera en los procesos informticos, para lograr un nivel acorde a la

informacin que se maneja. Para esto lo primero que se debe considerar es

aplicar un sistema de ordenamiento a las Tecnologas de Informacin que se

encuentran implementadas dentro de la organizacin, como tambin determinar

las TI que son necesarias para la empresa.

Con esto se espera obtener una metodologa que pueda ser adaptada a cualquier

organizacin que requiera implementar TI en forma eficaz y eficiente, sirviendo de

marco o modelo general.

LEVANTAMIENTO DE

INFORMACIN

ANALISIS

7

2.2 Descripcin de la compaa

CYGSA es una empresa espaola de vasta trayectoria en consultoras de

ingeniera, desarrollo y ejecucin de proyectos, experiencia respaldada por las

actividades desarrolladas durante 25 aos en Espaa. La necesidad de proyectar

su quehacer ms all de las fronteras espaolas, lleva a su directorio a pensar en

Chile, pas que resulta atrayente por su economa estable y fuerte inversin en

minera y proyectos de ingeniera y construccin por lo cual, en 1996 se crea la

filial CYGSA CHILE S.A. en la ciudad de Santiago. Se establece como principal

objetivo de la empresa, el insertarse y posicionarse en el mercado chileno como

una de las mejores empresas en la prestacin de Servicios de Ingeniera e

Inspecciones Tcnicas de Obras.

En la actualidad CYGSA CHILE S.A., cuenta con una dotacin de personal

promedio de 300 trabajadores, que contempla personal administrativo y de obra,

con variadas especialidades.

CYGSA CHILE S.A. es una empresa independiente de la casa matriz y se

encuentra inscrita en los registros de distintas entidades estatales y privadas.

2.2.1 Organigrama de la empresa

Figura 3: Organigrama Cygsa Chile S.A.

8

2.2.2 Proyectos y trabajos

Entre los servicios que realiza la empresa destacan:

Inspeccin Tcnica de Obras Mineras.

Construccin.

Trazados Ferroviarios.

Inspeccin Tcnica de Presas de Relaves.

Estudios Medio Ambientales.

Proyectos Hidrulicos.

Servicios de Transporte y Preparacin de Muestras Mineras.

Proyectos Viales e Inspeccin Tcnica de Obras Civiles en General.

2.2.3 Metodologa de trabajo

CYGSA CHILE S.A. desarrolla trabajos en forma permanente con clientes pblicos

y privados, entre los que destacan:

Codelco Chile, Corporacin Nacional del Cobre.

Ministerio de Obras Pblicas

Coordinacin General de Concesiones del Ministerio de Obras Pblicas.

EFE, Empresa de Ferrocarriles del Estado.

Intendencia Metropolitana.

Aguas Andinas.

SERVIU, Servicio Nacional de Vivienda y Urbanismo.

ENAP, Empresa Nacional del Petrleo.

La modalidad de trabajo que posee la empresa es generalmente con empresas del

estado que por medio de la participacin en las propuestas pblicas de proyectos

que realizan, se basan en los requerimientos estipulados en el Portal Mercado

Pblico, entregando bajo este precepto las ofertas tcnicas y econmicas para

cada caso.

Una vez efectuado este procedimiento, el cliente realiza un estudio de cada

participante y adjudica un proyecto determinado al oferente que posea la mejor

calificacin tcnica y econmica propiamente tal.

9

Cabe destacar que en las bases de proyecto que realizan los clientes tanto

estatales como privados, existe dentro de sus apartados uno dedicado al 100% a

la implementacin tecnolgica de cada proyecto, para su funcionamiento

adecuado.

Esta implementacin tecnolgica contempla la provisin de los siguientes

aspectos:

Acceso a Internet, contemplando dentro de ste direcciones IP pblicas,

que varan en su cantidad dependiendo de los servicios que se requiera

implementar.

Instalaciones de redes informticas en las dependencias correspondientes.

Provisin de equipamiento computacional para el proyecto en cuestin,

entre los cuales se mencionan: servidores, computadores, impresoras,

scanners, cmaras digitales, plotters, etc.

Servicios de red, que interactan con la red pblica y privada, entre los que

se pueden mencionar: firewall, servidor de correo electrnico, antivirus y

antispam, servidor de informacin, etc.

Acceso remoto para dar soporte informtico tanto al tema de los servidores

y servicios, como tambin a los usuarios clientes.

2.3 Problemas detectados en la empresa

Se dar a conocer la problemtica existente al interior de la empresa en el mbito

de las TI y para cada caso puntual que deba ser solucionado, se describir el

problema de fondo para conseguir la mejor solucin y el nivel ptimo requerido en

la gestin de los diferentes proyectos.

A continuacin se expondrn los problemas detectados:

Nivel Estratgico

El Departamento de Informtica no se encuentra posicionado en el lugar

estratgico que le corresponde dentro de la estructura de la empresa.

No existe una poltica definida entre la Direccin de la empresa y la Unidad

de Informtica respecto a la administracin de las Tecnologas de

Informacin tanto a nivel central, como a los proyectos adjudicados.

10

Se observa la inexistencia de un marco de priorizacin, en cuanto a la

atencin de los usuarios que se realiza de acuerdo a su importancia

posicional en la empresa.

Inexistencia de la funcin de Gestin Informtica de Proyectos.

La inexistencia de planificacin en la cual se deje estipulado los objetivos

que debe cumplir la unidad de Informtica.

Nivel Tctico

La inexistencia de una interconexin de red entre la oficina central y los

proyectos en ejecucin.

No se cuenta con una solucin de acceso va VPN para la Gerencia de la

empresa para utilizar los recursos de la red interna.

Poca transparencia de la informacin en cuanto a los recursos con los

cuales cuenta la Unidad de Informtica para proveer de Tecnologas de

Informacin a la empresa.

La inexistencia de un protocolo de comunicacin en cuanto al manejo de la

informacin, respecto a la utilizacin de los recursos informticos de los

usuarios y la entrega a la Unidad de Informtica de dicha informacin.

Se ha detectado deficiencias en la evaluacin del nivel de importancia de la

informacin, respecto al tratamiento de sta.

La modalidad de requerimientos tcnicos que solicitan los usuarios se

efectan va telefnica y/o correo electrnico, lo que dificulta la realizacin

de seguimientos de dichas solicitudes y su incidencia en tiempo y costos

para la empresa.

No se cuenta con un enlace de respaldo con otro proveedor de servicios de

internet, ante fallas circunstanciales que puedan ocurrir con el enlace

principal.

Inexistencia de un filtraje de acceso a internet por parte de los usuarios,

principalmente restricciones a pginas a las que no debieran tener acceso.

Nivel de seguridad deficiente, al utilizar el servicio de Terminal Server.

Existe un acceso deficiente a la informacin.

El sistema de Licenciamiento es caro, lo que disminuye operativamente el

presupuesto de la unidad de Informtica.

No existe servidor de correo electrnico al interior de la empresa.

11

Problemas para la revisin de los correos institucionales en lnea (acceso

web), debido al servicio contratado con el ISP.

Inexistencia de un controlador de dominio primario de respaldo y de

backup.

No existen polticas de respaldos de Informacin.

Existen diversos problemas de seguridad con el Firewall.

No existe solucin segura de Antivirus y AntiSpam en cuanto a las

vulnerabilidades del sistema.

Servidor de Archivos licenciado y caro.

No existe servidor FTP como solucin para mover grandes archivos.

2.3.1 Casa Matriz Santiago

a) Acceso deficiente a la informacin

El acceso a los datos en los servidores actuales de la empresa es problemtico

y engorroso, puesto que la plataforma actualmente montada posee ciertas

restricciones. Como ejemplo, se puede mencionar que la informacin

relacionada con los proyectos posee un ordenamiento especfico en las rutas

de acceso que entrega el cliente. Este ordenamiento supera los lmites que

esta plataforma nos brinda, referido principalmente a Microsoft, puesto que en

base a su Filesystem (Sistema de Archivos), el tamao mximo que puede

tener una ruta especfica para contener informacin, no puede superar los 256

caracteres, lo cual es una limitante ya que las rutas entregadas por los clientes

superan el lmite antes mencionado.

Este problema trae consigo, adems del acceso a la informacin, los respaldos

correspondientes a los servidores, puesto que durante su proceso la

informacin que se encuentra contenida en las rutas en los servidores supera

el lmite establecido ocasionando inconsistencias, prdidas de informacin, por

el hecho de no poder respaldarse.

b) Sistema de licenciamiento

Debido a que la plataforma computacional cuenta con servidores que utilizan

los Sistemas Operativos de Servidor, mencinese Microsoft Windows 2003

Server Enterprise, Microsoft Windows 2008 Server Enterprise, se deben

adquirir las licencias correspondientes a cada servidor, como tambin a cada

12

recurso que entrega ste dentro de la LAN. Cada permiso, acceso a la

informacin compartida, servicios especficos, requieren que se adquiera una

licencia por cada usuario, acceso y servicios que se implementen en los

servidores. Se debe considerar tambin que los volmenes de informacin

contenidos en los servidores supera los 2 TB y su sistema de ordenamiento es

demasiado especfico, vale decir, muchos recursos compartidos para

diferentes usuarios, como tambin para algn grupo de usuarios que necesitan

acceder a la informacin.

c) Servidor de Correo Electrnico

La empresa no cuenta con un servidor de correo propio, encontrndose

contratado con un ISP (Proveedor de Servicios de Internet), el cual cobra

mensualmente por cada cuenta adicional que se requiera. Como dato

adicional, los buzones de correo poseen 50 MB de almacenamiento, lo cual

hace demasiado deficiente su tamao para lo que se necesita.

d) Problemas para la revisin de correos en lnea

Este problema se suscita debido a que el servicio que proporciona el ISP,

considerando el lmite de capacidad que posee cada buzn, permite la

visualizacin de los correos en lnea desde cualquier punto de acceso,

mencinese (Notebook, Netbook, Blackberry, Ipad, etc.). La informacin leda

por este medio queda almacenada en los servidores como leda, valga la

redundancia, pero con la deficiencia que a la hora de revisar un buzn

especfico asociado a la estacin de trabajo, no se puede descargar el correo

que ya ha sido ledo por la otra va antes expuesta.

e) Controlador de Dominio Primario (PDC)

Dentro de la LAN la administracin de los usuarios no se realiza en algn

servidor especfico. Debido a esto las restricciones que se necesitan para

administrar los perfiles de usuarios y que se aplican en base a las polticas

estipuladas en la empresa, como por ejemplo, que los usuarios solamente

puedan realizar algunos procesos determinados en el equipo, se hacen

limitadas ya que dichas restricciones se deben realizar en cada equipo

localmente, haciendo deficiente as la administracin de stos.

13

f) Respaldos de Informacin

Los respaldos de informacin de los servidores y de algunos usuarios en

especfico, se realizan por medio de un software que requiere licencia para su

uso.

g) Antivirus

El antivirus que se utiliza en la empresa es el que provee Microsoft al momento

de contar con licencias de software para el uso del Sistema Operativo. Se

necesita contar con una Consola de Administracin de Antivirus que debe

adquirirse por medio de los proveedores, ya que se debe pagar licencias para

el uso e implementacin de stos.

h) Servidor de Archivos

La empresa no cuenta con un servidor de archivos que permita almacenar la

informacin de cada usuario, encontrndose almacenada en sus respectivos

equipos hacindola cada vez ms vulnerable, con riesgo de prdida, como

tambin presenta el problema respecto al tiempo que se utiliza para poder

reintegrar el equipo al usuario en el momento oportuno.

i) AntiSpam

La empresa no posee filtro de Antispam (Correos Electrnicos no deseados

que ingresan a los buzones de los usuarios). Se hace necesario contar con

este servicio, ya que ha habido casos en que los equipos han sido infectados

por esta va, lo que perjudica sustancialmente su funcionamiento, como

tambin a la informacin que se encuentra almacenada.

j) Servidor FTP

El Servicio de Protocolo de Transferencia de Archivos (FTP) se utiliza como

servicio implementado dentro de los servidores mencionados anteriormente,

para que as el personal perteneciente a las obras en terreno de la empresa,

pueda enviar informacin relevante a cada proyecto en ejecucin para ser

analizado en la central. Contar con este servicio directamente dentro de la LAN

en uso implica que los niveles de seguridad de la red, bajen

considerablemente.

14

2.3.2 Sucursales

En las sucursales los problemas radican en la forma de operar de los proyectos,

la que se lleva a cabo de acuerdo a lo que estipulan las bases tcnicas de cada

uno de stos, no existiendo una estandarizacin de los procedimientos, debido a

que como cada cliente confecciona las bases necesarias, los requerimientos van

variando en funcin de la magnitud y duracin de cada proyecto.

Lo que se puede observar y que repetitivamente sucede, es en cuanto al acceso

compartido de la informacin entre la oficina central y los proyectos, como tambin

a la seguridad de la informacin de cada proyecto en las dependencias de stos.

2.4 Estimacin de las tendencias de las Tecnologas de Informacin

Llevar a cabo las tareas de la organizacin apoyndose en las Tecnologas de

Informacin, generalmente redunda en un procesamiento ms rpido y confiable

de sus datos. La informacin resultante tiene mayor movilidad y accesibilidad, y

cuenta con mayor integridad, que cuando se procesa en forma manual.

Igualmente, los computadores relevan a los empleados de numerosas actividades

repetitivas y aburridas, permitindoles aprovechar mejor su tiempo en actividades

que agregan ms valor.

A medida que los precios de los equipos de computacin decaen, su capacidad

aumenta, y se hacen ms fciles de usar, la TI se utiliza en nuevas y variadas

formas. En las empresas, sus aplicaciones son diversas. Hoy en da, la mayora

de las empresas medianas y grandes (y cada da ms pequeas y micro-

empresas) utilizan las TI para gestionar casi todos los aspectos del negocio,

especialmente el manejo de los registros financieros y transaccionales de las

organizaciones, registros de empleados, facturacin, cobranza, pagos, compras, y

mucho ms.

Se seala que las tendencias de las tecnologas de informacin se basan en los

mismos y mejorados servicios pero a un costo reducido. Esta ser la tnica

principal en el segmento de TI, hoy en da. En definitiva, la adopcin de

tecnologas sostenibles ser en la mdula espinal de la empresa, la tendencia a

seguir.

Segn los anlisis que ha hecho pblicos la consultora britnica Ovum, el mercado

de centros de datos sostenibles experimentar un importante crecimiento en el

15

ao 2013. Sostenibilidad significa tambin ahorro de costos y eficiencia. Esto, en

conjunto y asociado a un datacenter, quiere decir ms virtualizacin, ms

adopcin de redes definidas por software (SDN) y mayor adopcin de soluciones

de infraestructura centralizadas.

En el camino hacia la sostenibilidad, Ovum predice adems que las empresas

designarn sus propios jefes de sostenibilidad (CSO) encargados de la gestin de

programas de sostenibilidad corporativa.

La figura, muy novedosa an, se convertir en un cargo habitual en las empresas,

segn las predicciones de la consultora.

Cmo enfrenta CYGSA en la actualidad estas tendencias, con un plan tctico

que conlleve a una estrategia definida mediante un plan estructurado?

Los diagnsticos efectuados permiten determinar deficiencias en las cinco

operaciones informticas bsicas: captacin e interoperacin, procesamiento

artificial, transmisin, almacenamiento y procesamiento cerebral, lo que impide

adaptarse a estas tendencias. Ms all de estas cuatro operaciones tecnolgicas,

el cerebro humano es el receptor indispensable que contribuye en este proceso

dinmico de trabajar con informacin.

Figura 4: Esquematizacin de las cinco operaciones informticas bsicas

16

Los estudios efectuados de un trabajo conjunto entre un grupo amplio y

heterogneo de docentes universitarios y analistas de Amrica Latina, Europa y

Estados Unidos, sobre las conclusiones de las proyecciones y tendencias de las

TIC, permiten establecer nuevos paradigmas a los cuales CYGSA debe

adecuarse para ser viable:

1.- La evolucin de las TIC continuar.- Las tecnologas para adaptar,

almacenar, transmitir y procesar informacin son mucho ms antiguas que las TIC

digitales y han demostrado un crecimiento exponencial en su rendimiento desde

los das cuando la humanidad se comunic con seales de humo y papiro. Segn

la teora del progreso tcnico, no existe razn por la que no debieran continuar

evolucionando a un ritmo veloz y no se vislumbra un giro importante. Se ver que

cada ao se est creando ms informacin que en los cientos de aos anteriores y

en la actualidad no se puede prever un lmite inminente que restrinja el crecimiento

de la cantidad de informacin que puede ser procesada por una sociedad y sus

mquinas. A medida que el crecimiento exponencial est superando umbrales

significativos, el ndice sostenido de innovacin hace que el desarrollo futuro sea

cada vez ms incierto.

2.- De la informacin se pasa al conocimiento.- Ya no dan abasto las

soluciones tecnolgicas con las que se podra procesar efectivamente el mayor

caudal de informacin de las redes digitales. Las sociedades de la informacin en

la actualidad se caracterizan por estar desbordadas. Las investigaciones se estn

concentrando en la tarea de extraer significados de la avalancha de informacin

disponible y convertirla en conocimiento. Es de esperar que el eje del progreso

tcnico sea el enfoque cognitivo para las soluciones tecnolgicas que produzcan

inteligencia, en lugar de la simple construccin de infraestructura de las

comunicaciones.

3.- A medida que la tecnologa molecular se hace omnipresente, las TIC son

un requisito bsico.- El paradigma digital est siendo cada vez ms permeado

por las tecnologas mediante las cuales se manipulan molculas, como la

nanotecnologa, la biotecnologa y la tecnologa gentica. Se cree que el

paradigma molecular constituir la prxima onda larga socioeconmica de la

humanidad, y que convertir el paradigma digital en condicin sine qua non para

el progreso socioeconmico, de la misma manera que los anteriores paradigmas

17

del motor de combustin interna en el transporte o la electricidad se han hecho

indispensables para el desarrollo actual.

4.- Se producirn cambios en el paradigma tecnolgico en las trayectorias de

innovacin de las TIC.- En los cuatro subsistemas de TIC ( interoperacin,

almacenamiento, transmisin y computacin ) se observan caminos

evolucionarios bien marcados con paradigmas tecnolgicos diferentes y varios de

los actuales paradigmas estn alcanzando sus lmites. Con las tcnicas actuales

para producir hardware se afrontan problemas de tamao, y el mtodo de fuerza

bruta para la elaboracin de software no ha conducido a las esperadas soluciones

inteligentes. Adems el progreso de la nanotecnologa y la biotecnologa parece

empujar a los sistemas de TIC hacia el paradigma molecular. Esto indica que

habr cambios de paradigmas tecnolgicos en las avenidas de innovacin de las

TIC ( innovaciones disruptivas y radicales ), lo que a la vez siempre ofrece una

oportunidad para dar un salto cualitativo.

5.- La convergencia de las TIC convierte a la red en computadora.- La total

convergencia en el bit se traduce en una armnica red de tecnologa. Los lmites

entre dispositivos de transmisin de informacin, almacenamiento y

procesamiento han comenzado a desaparecer, y la naturaleza descentralizada

del sistema que se adapta convierte a la red en la computadora. Los procesos de

conocimiento se distribuyen entre varios agentes, y se crean algoritmos colectivos

descentralizados a lo largo de una red unificada. Deben estudiarse todava ms

los efectos de esta situacin en el desarrollo socioeconmico.

CYGSA es una empresa que atiende clientes a nivel mundial como CODELCO

Chile, que para ser competitivos aplican tecnologas frescas y de vanguardia.

Si no se superan las deficiencias en las cinco operaciones informticas bsicas,

difcilmente podr afrontar el desafo de las tendencias de las TIC.

La viabilidad (capacidad para subsistir y permanecer en el sistema ) de CYGSA,

para permanecer en el entorno de negocios, va a depender del nivel tecnolgico

que alcance, por lo que requiere de urgencia de un plan informtico formal.

18

III. MARCO TERICO

La metodologa propuesta se encuentra constituida por capas integradas, que se

interrelacionan e interactan, constituyendo el sistema de ordenamiento lgico

necesario para poder dar forma al modelo final del Plan Informtico propuesto.

Plan Informtico

Seguridad

Informtica

Hardware Software Buenas Prcticas y

Estndares

Calidad

Equipamiento

Sistema Operativo de Red (Open Source)

Figura 5. Metodologa propuesta para el desarrollo un Plan Informtico

3.1 Sistema Operativo de Red

La lnea base en la cual se establece est metodologa, se constituye en la

primera capa de integracin, considerando las tecnologas de Open Source,

principalmente Linux.

Se debe tener claro que existe una diferencia entre los trminos software libre y

open source, ya que no son sinnimos como generalmente se interpreta al

momento de referirse al tema de Linux. Eso s, son trminos hermanos que

acuan una filosofa: garantizar el acceso libre al cdigo fuente de los programas

utilizados en computadores, favoreciendo entre otras cosas su uso, transferencia y

modificacin.

El concepto de software libre contempla cuatro aspectos fundamentales: la libertad

de usar el programa con cualquier propsito; la libertad de estudiar y como

adaptarlo a los requerimientos particulares; la libertad de distribuir copias y la

libertad de corregir el programa y hacer pblicas las mejoras al resto de la

comunidad.

19

En tanto el concepto de cdigo abierto define diez requerimientos para que la

licencia de un determinado programa sea considerado cdigo abierto (Open

Source), entre los que destacan la distribucin libre, acceso al cdigo fuente y la

no discriminacin de personas o grupos para su uso.

La diferencia fundamental es que la OSI (Open Source Iniciative) incorpora una

visin de negocio, que permite comercializar servicios o soporte relacionados con

los programas Open Source, tarea que en el caso del Software Libre es

realizada por los propios componentes de la comunidad.

En Chile, los partidarios del Software Libre y el Open Source comenzaron a

reunirse durante la dcada pasada. Sin embargo durante estos ltimos aos es

que han logrado una mayor cohesin y foco, lo que incluso se ha materializado

en que una de estas agrupaciones tiene personalidad jurdica.

Los partidarios del software libre, la mayora mostrando una fuerte conviccin, han

ido abrindose espacios para dar a conocer las bondades de los programas de

esta categora, como Linux, sistema operativo ocupado preferentemente en

servidores y considerado como un verdadero Caballo de Troya del software libre.

La organizacin, si se considera que ya obtuvo personalidad jurdica, es el CDSL

(Centro de Difusin del Software Libre), cuyo trabajo principal est enfocado en el

fomento y desarrollo de este tipo de tecnologa, a travs de charlas, seminarios y

contactos con autoridades.

Debido al impacto que ha significado el uso de esta tecnologa, se est llevando a

cabo un Proyecto de Ley que busca fomentar el uso de software libre y/o de Open

Source por parte del Estado de Chile.

Los beneficios del Open Source se relacionan principalmente con ahorro de

costos, superioridad tcnica, diversidad y flexibilidad de soluciones informticas,

entre otros.

De hecho, ya existen numerosos pases en que se han realizado

implementaciones exitosas basadas en esta filosofa tecnolgica, entre los que se

cuentan la Comunidad Europea y su programa IDA (para la Integracin

Tecnolgica de los gobiernos), Alemania (en Munich y Hamburgo), Espaa (en las

comunidades autnomas), Brasil (primer gobierno que aprob una ley para el uso

amplio de Open Source), Argentina, Per y Francia.

20

Este proyecto de ley en particular busca garantizar, entre otras cosas, el libre

acceso de los ciudadanos a la informacin pblica, el fomento de la innovacin

tecnolgica y la disminucin de la brecha digital, adems de representar una

significativa ventaja econmica para el Estado, por el ahorro en el pago de

licencias, actualizaciones y otros, siempre y cuando no se transforme en software

libre.

En Chile, ya existen organismos que han incorporado la tecnologa de software

libre, especialmente Linux. Entre ellos podemos mencionar el Instituto de

Normalizacin Previsional (INP), el Instituto Nacional de la Juventud (INJUV), el

Ministerio de Economa, el Ministerio de Hacienda, Aduanas, la Superintendencia

de Electricidad y Combustibles, el Servicio Agrcola y Ganadero y la Secretara

General de la Presidencia. No se trata de una revolucin, pero s de valiosas

experiencias que se pueden convertir con el tiempo en una tendencia.

Figura 6: Mapa del Open Source y su utilizacin en el mundo

Nota: La representacin de colores est representada desde el color ms oscuro

referido al mayor uso del Open Source en el mundo hacia el ms claro con menor

tendencia.

Beneficios en el uso del software libre

Cdigo Fuente

El cdigo fuente es como una receta de cocina, contiene los ingredientes y los

pasos para lograr un plato de cocina, pero en este caso para obtener un producto

21

de software que un usuario final puede utilizar, a partir de lo que el programador

desarroll.

Software Privativo

Se le denomina Software Privativo a los productos de software que poseen una

licencia restrictiva, de tal forma que no permite tener acceso al cdigo fuente del

programa, copiar, distribuir y realizar modificaciones al mismo.

Debido a estas restricciones sobre la libertad en el acceso y el uso del software,

se priva al usuario final de realizar operaciones mencionadas con anterioridad, y

finalmente de compartir un trabajo que podra ser aprovechado por otras personas

e instituciones.

Software Libre

Es necesario dejar claro que el software libre es un asunto de libertad, no de

precio. Software libre se refiere a la libertad de los usuarios para ejecutar, copiar,

distribuir, estudiar, cambiar y mejorar el software. De modo ms preciso, se refiere

a cuatro libertades de los usuarios del software:

1. La libertad de usar el programa, con cualquier propsito (libertad 0).

2. La libertad de estudiar el funcionamiento del programa, y adaptarlo a las

necesidades (libertad 1). El acceso al cdigo fuente es una condicin previa

para esto.

3. La libertad de distribuir copias, con lo que puede ayudar a otros (libertad 2).

4. La libertad de mejorar el programa y hacer pblicas las mejoras, de modo

que toda la comunidad se beneficie (libertad 3). De igual forma que la

libertad 1 el acceso al cdigo fuente es un requisito previo.

Beneficios tecnolgicos

1. Hay grandes beneficios en la parte tecnolgica y la mayora de stos pasa

por un asunto de seguridad. En el caso del software libre, no solo es posible

detectar vulnerabilidades debido a que se puede analizar el cdigo fuente

del programa, sino que tambin se puede reparar.

2. Existe una gran comunidad de programadores en el mundo, quienes dan

soporte a los diferentes programas que poseen alguna licencia libre, y

22

debido al modelo de cooperativismo social, se pueda contar con un parche

(arreglo para la falla especfica del software) para perfeccionar el programa.

3. En sistemas privativos esto no es posible, ya que solamente la compaa

que es duea del programa y maneja su cdigo, tiene derecho y

posibilidades de modificarlo y solucionar cualquier tipo de falla que pueda

tener. Por esta misma razn, en el caso del software privativo, los tiempos

de respuesta ante fallos de software son mucho mayor que en el caso del

software libre.

4. Lo explicado en esta seccin es una ventaja comparativa tanto para los

sistemas operativos libres (cuyo mayor representante es GNU/Linux) como

tambin para las aplicaciones de los usuarios finales y servidores.

Beneficios Econmicos

1. Es necesario dejar en claro que el software libre, no significa que sea gratis.

Es libre!!

2. Cmo se puede obtener el software libre? Hay que pagar por la licencia?

Nada hay que pagar por la licencia de cualquier sistema libre lo que

constituye una gran ventaja para los pases, gobiernos, instituciones y

colegios, consistente en que el software libre puede ser descargado sin

restricciones desde internet o conseguido a travs de medios como CDs,

DVDs u otro. Entonces, lo que se paga principalmente son los servicios,

implementaciones en software libre, capacitaciones, modificaciones

sustanciales del software, etc., pero no se paga por su licencia. Y sta

permite que el software sea copiado, traspasado, modificado y socializado

en forma libre, con cualquier propsito y en cualquier tipo de institucin y

organizacin.

3. Un caso latinoamericano, Ecuador: Rodel Alds, Director de Gestin

Tecnolgica del Ministerio de Transporte y Obras Pblicas del Gobierno de

Ecuador, mencion lo siguiente en una entrevista en Enero de 2009: Un

sistema documental cuesta alrededor de USD 30.000. Al usar el sistema

Quipux (http://www.gestiondocumental.gob.ec/), que es software libre, no

23

invertimos ni un centavo, porque incluso el soporte tcnico nos lo brinda la

Secretara de Informtica.

4. Las migraciones e implementaciones de software libre no son gratis:

evidentemente hay implicancias econmicas al migrar y/o implementar

software libre en una organizacin o institucin, pero van ms bien por el

lado de la capacitacin de los usuarios y de quienes administrarn los

sistemas. Debido a sto se produce un doble efecto econmico y social, ya

que se deja de pagar licencias y se invierte dinero en brindarle

conocimientos y explorar las capacidades de quienes trabajarn con

software libre.

5. Generacin de puestos laborales locales. Con el software libre es posible

hacer negocios, y estos se basan en brindar servicios de instalacin,

mantencin, desarrollo de aplicaciones y soporte principalmente. Por esto

mismo, en vez de pagar licencias a una empresa extranjera, el dinero se re-

invierte en la generacin de puestos de trabajo en el pas, requiriendo de

tcnicos/as, ingenieros/as y capacitadores/as en diferentes niveles, lo cual

evidentemente, genera efectos econmicos muy positivos en la sociedad.

Beneficios Sociales

1. Se promueve el trabajo en equipo. La gran cantidad de proyectos basados

en software libre que hay en internet, son desarrollados y mantenidos por

comunidades, las cuales estn formadas por personas de la sociedad civil

quienes colaboran entre s para lograr sus objetivos trazados en cuanto al

producto final, proporcionndolo bajo una licencia que asegura la libertad

del individuo sobre el software. De esta forma muchas personas participan

de los proyectos, se ayudan y crecen en el proceso.

2. El cooperativismo social se practica sin fronteras ni barreras raciales, ya

que los proyectos en internet son abordados por personas de todo el

mundo, en una diversidad religiosa, econmica y geogrfica.

3. Se promueve la generacin de conocimiento libre, el cual puede ser

accedido por cualquier persona, sin limitaciones de acceso de ningn tipo

24

en cuanto a los permisos de uso y reutilizacin de la informacin y el

material generado que otorga el software libre.

4. Es posible personalizar las aplicaciones a la lengua que se desee, y no es

necesario tener que lidiar o acordar los trminos de uso del software al

proponer un proyecto de traduccin a una lengua autctona.

5. Facilitacin de la Inclusin Digital en sectores ms desprotegidos: es

posible reutilizar equipos que han sido dados de baja, y que estn en buen

estado. Esto es debido a que los requerimientos de hardware que tiene un

sistema operativo GNU/Linux son bastante modestos cuando se trata de

utilizar un escritorio con aplicaciones simples de ofimtica e internet. Es por

esta razn, que se dan las condiciones ptimas para reutilizar

computadores dados de baja por alguna empresa, montar una red de

computadores y acceder a tecnologas para una escuela de bajos recursos,

por nombrar un ejemplo.

Beneficios Polticos

1. Independencia y Soberana Tecnolgica: al utilizar software libre, se est

desligado de una sola compaa de la cual depende el desarrollo,

mantencin y soporte del software. Esto ha sido tomado en cuenta por

mltiples gobiernos en el mundo, y se ha constituido en el factor de ms

peso para algunas administraciones, aun cuando econmicamente no fuera

conveniente, como en el caso de los pases europeos en donde la mano de

obra es mucho ms cara que en Latinoamrica.

2. El punto anterior aplica tambin a las actualizaciones de software. En el

caso del software libre, las actualizaciones estn disponibles en forma libre,

y es posible configurarlas para que se realicen en forma automtica. En el

caso del software privativo, la compaa que provee un determinado

software decide en qu momento lanza las actualizaciones, si las versiones

mayores sern compatibles con las menores o no y en el fondo ejercen una

presin sobre las empresas que utilizan el software en cuestin, para tener

compatibilidad con las empresas del mercado. Esto, naturalmente tiene un

25

alto impacto econmico, el cual se ve disminuido casi por completo al

utilizar software libre.

3. Integracin Regional: El Gobierno de Brasil adopt software libre en 2003,

transformndose en un referente mundial. Venezuela decret el uso del

software libre en 2004, y Ecuador en 2008. Cada vez ms pases de la

regin estn adoptando el uso de software libre en los gobiernos, debido a

sus mltiples beneficios.

Beneficios Legales

1. Al utilizar software libre la organizacin, institucin o empresa queda libre

de caer en ilegalidades como el uso de software en forma pirata, es decir,

sin la licencia que corresponde. En un ambiente con software libre como

GNU/Linux como sistema operativo y con OpenOffice como plataforma

ofimtica, se est completamente libre de piratera, ya que la licencia que

provee el software permite que sea utilizado con cualquier propsito sin

tener que pagar grandes sumas de dinero por hacerlo, quedndose en una

cmoda situacin legal.

2. Al promoverse la libre competencia entre diversas empresas que poseen

los conocimientos y capacidades para brindar soporte tcnico,

mantenimiento y capacitacin de los productos de software libre, se evita

caer en prcticas monoplicas, ya que no hay una sola empresa que

desarrolle, entregue y mantenga el software.

Teniendo en claro los conceptos de software libre y cdigo abierto, a continuacin

se profundizar en lo que respecta al Sistema Operativo de Red (Open Source)

que en este caso ser Linux.

Sistema Operativo Linux

Antecedentes

Linux es un ncleo libre de sistema operativo basado en Unix. Es uno de los

principales ejemplos de Open Source que est licenciado bajo la GPL v2 (licencia

pblica que permite usar, estudiar, compartir, copiar y modificar el software). A

diferencia de los sistemas operativos propietarios como por ejemplo Windows de

la empresa Microsoft, el cual ha sido desarrollado por miles de usuarios de

26

computadores a travs del mundo la desventaja de stos es que lo que te dan es

lo que tu obtienes, dicho de otra forma no existe posibilidad de realizar

modificaciones ni de saber cmo se realiz dicho sistema.). Fue creado

inicialmente como un pasatiempo por un estudiante joven, Linus Torvalds, en la

Universidad de Helsinki en Finlandia con asistencia de un grupo de hackers a

travs de Internet. Linus tena un inters en Minix, un sistema pequeo o

abreviado del UNIX (desarrollado por Andy Tanenbaum) y decidi crear un

sistema que excedi los estndares de Minix. Quiso llevar a cabo un sistema

operativo que aprovechase la arquitectura de 32 bits para multitarea y eliminar las

barreras del direccionamiento de memoria. Torvalds comenz escribiendo el

ncleo del proyecto en ensamblador y luego le aadi cdigo en C, lo cual

increment la velocidad de desarrollo e hizo que empezara a tomarse en serio su

idea.

Comenz en 1991 cuando l realiz la versin 0.02, la cual no se dio a conocer

porque ni siquiera tena drivers de disquete, adems de llevar un sistema de

almacenamiento de archivos muy defectuoso.

Trabaj constantemente hasta 1994 en que la versin 1.0 del ncleo (Kernel) de

Linux se concret. La versin completamente desarrollada y actual es la 2.6 y el

desarrollo contina.

Linux tiene todas las prestaciones que se pueden esperar de un Unix moderno y

completamente desarrollado: multitarea real, memoria virtual, bibliotecas

compartidas, carga de sistemas a demanda, manejo de la memoria y soporte de

redes TCP/IP.

Linux corre principalmente en PCs con arquitectura de 32 bits, como tambin lo

hace en arquitectura de 64 bits, sacando el mayor provecho al hardware

implementado en el equipo de estas caractersticas.

La parte central de Linux (conocida como ncleo o kernel) se distribuye a travs

de la Licencia Pblica General GNU, lo que bsicamente significa que puede ser

copiado libremente, cambiado y distribuido, pero no es posible imponer

restricciones adicionales a los productos obtenidos y, adicionalmente, se debe

dejar el cdigo fuente disponible, de la misma forma que est disponible el cdigo

de Linux, aun cuando ste tenga registro de Copyright y no sea estrictamente de

27

dominio pblico. La licencia tiene por objeto asegurar que Linux siga siendo

gratuito y a la vez estndar.

Por su naturaleza, Linux se distribuye libremente y puede ser obtenido y utilizado

sin restricciones por cualquier persona, organizacin o empresa que as lo desee,

sin necesidad de que tenga que firmar algn documento ni inscribirse como

usuario. Por todo ello, es muy difcil establecer quines son los principales

usuarios de Linux. No obstante se sabe que actualmente Linux est siendo

utilizado ampliamente en soportar servicios en Internet. Lo utilizan Universidades

alrededor de todo el mundo para sus redes y sus clases, lo utilizan empresas

productoras de equipamiento industrial para vender como software de apoyo a su

maquinaria, lo utilizan cadenas de supermercados, estaciones de servicio y

muchas instituciones del gobierno y militares de varios pases. El apoyo ms

grande, sin duda, ha sido Internet ya que a travs de ella se ha podido demostrar

que se puede crear un sistema operativo para todos los usuarios sin la necesidad

de fines lucrativos.

Caractersticas del sistema operativo Linux.

En lneas generales se puede decir que dispone de varios tipos de sistemas de

archivos para poder acceder a archivos en otras plataformas. Incluye un entorno

grfico X Windows (Interface grfico estndar para mquinas UNIX), que nada

tiene que envidiar a los modernos y caros entornos comerciales. Est orientado al

trabajo en red, con todo tipo de facilidades como correo electrnico, por ejemplo.

Posee cada vez ms software de libre distribucin, que desarrollan miles de

personas a lo largo y ancho del planeta. Linux es ya el sistema operativo preferido

por la mayora de los informticos. Un ejemplo de la popularidad que ha alcanzado

el sistema y la confianza que se puede depositar en l es que incluso la NASA ha

encomendado misiones espaciales de control de experimentos a la seguridad y la

eficacia de Linux.

Se puede decir que, la gran popularidad de Linux se debe a que:

Se distribuye su cdigo fuente, lo cual permite a cualquier persona, que as

lo desee, hacer todos los cambios necesarios para resolver problemas que

se puedan presentar, as como tambin agregar funcionalidad. El nico

requisito que esto conlleva es poner los cambios realizados a disposicin

del pblico.

28

Es desarrollado en forma abierta por cientos de usuarios distribuidos por

todo el mundo, los cuales utilizan la red Internet como medio de

comunicacin y colaboracin. Esto permite un rpido y eficiente ciclo de

desarrollo.

Cuenta con un amplio y robusto soporte para comunicaciones y redes, lo

cual hace que sea una opcin atractiva tanto para empresas como para

usuarios individuales.

Da soporte a una amplia variedad de hardware y se puede ejecutar en una

multitud de plataformas.

Compatibilidad en entornos globales y de red

Cuando se trata de servidores de gama media y alta, los principales usuarios

corporativos han confiado tradicionalmente en UNIX como soporte de aplicaciones

comerciales a travs de proveedores como Oracle, Sybase, SAP, Lotus Notes y

otros. En este ltimo tiempo se ha estado utilizando para soportar diversos

servicios de red, entre los cuales podemos mencionar Servidor Web (tpicamente

ejecutando el popular servidor web de cdigo abierto llamado Apache), servidores

de gama baja para pequeos negocios, entornos locales, y centros de datos. De

hecho, la industria de las Tecnologas de la Informacin ha mostrado una

significativa disposicin para migrar servidores UNIX de gama baja a Linux, debido

a la facilidad de sustitucin y los costos significativamente menores respecto a

UNIX. Esto es favorecido inestimablemente por el hecho de que tanto UNIX como

Linux permiten a los administradores integrar completamente las capacidades y

metodologas (basadas en estndares tcnicos abiertos y protocolos universales)

entre los servidores.

La migracin a Linux sigue siendo bastante buena en las clases de servidores de

pequeo tamao y estaciones de trabajo, habitados frecuentemente por Microsoft.

Los productos de Microsoft estn fuertemente basados en funcionalidades,

formatos de datos y ficheros, protocolos de red propietarios. Estos tpicamente

impiden dicha integracin vertical y obligan a los directivos de TI a bloquearse

dentro del subgrupo cerrado centrado en Microsoft. Modificar un servidor o

estacin de trabajo Windows para que cumpla con los protocolos universales

puede ser difcil y costoso.

29

La experiencia de los ltimos aos demuestra que las personas que han hecho

sus carreras principal o exclusivamente bajo Sistemas Operativos Microsoft y han

ascendido en las estructuras de la informtica de escritorio, basadas en

plataformas Microsoft, tuvieron que afrontar los requerimientos de los entornos de

medianos y grandes servidores desde un conjunto reducido de habilidades. La

estrategia corporativa de Microsoft de hacer la administracin de sus Sistemas

Operativos fcil, indudablemente ha abierto el mundo de la computacin a

incontables millones de personas pero, desafortunadamente, tambin ha resultado

en la pretensin de que la administracin de entornos de computacin

corporativos crticos es una tarea fcil.

El resultante ecosistema informtico centrado en Microsoft conlleva una elevacin

injustificable de los Sistemas Operativos de Microsoft a un nivel alto en entornos

corporativos, dadas las capacidades (o su falta de ellas) de los productos de

Microsoft para servidores.

Interoperabilidad entre la nueva plataforma y el software

Los lderes responsables de las tecnologas de informacin saben que un entorno

basado en productos de un solo proveedor es mucho menos deseable que el que

se apoya en una diversidad de varios de ellos. Un argumento promulgado por los

vendedores de Microsoft es que por el hecho de permanecer con un sistema

completamente basado en tecnologa Microsoft, la interoperabilidad y la facilidad

del uso estn garantizadas. sta es una idea falsa basada en las patentes.

Microsoft no permite competir mediante el uso de medidas reservadas y software

interno para cerrar la puerta a las ofertas de los productos, pero, por otro lado, no

puede garantizar a los clientes que se est proporcionando realmente el mejor de

los servicios.

Adicionalmente, Microsoft ha tomado medidas sin precedentes para mantener

atados sus propios productos a plataforma de servidores, usando su Entorno de

Trabajo .NET, de forma que hasta la rutina de intercambio entre mquinas

Microsoft est atada a la funcionalidad de .NET, constituyndose en una estrategia

restrictiva. Incluso, si un cliente quiere encontrar un producto competitivo que no

sea de Microsoft, podra quedar proscrito por las Condiciones de Licencia del

Usuario Final (EULA) de los nuevos Services Packs por la premisa de usar una

prueba comparativa para hacer el intercambio. En la EULA Microsoft pone: Usted

no puede divulgar los resultados de cualquier prueba comparativa de los

30

componentes de .NET o del Sistema Operativo a terceros sin el previo

consentimiento por escrito de Microsoft. Puesto que las decisiones corporativas

de actualizacin requieren anlisis razonados o una justificacin antes de

realizarlas, no es posible para los comprobadores publicar su prueba de la

superioridad de un competidor sin el consentimiento de Microsoft. Y es difcil creer

que cualquier permiso de este tipo pueda salir de las propiedades de esta

empresa.

El planteamiento de UNIX/Linux sostiene que las versiones, el equipo informtico,

y las capacidades pueden adaptarse exactamente en un mbito de computacin a

situaciones especficas.

Ventajas del Sistema Operativo Linux

Las principales razones para considerar esta plataforma tecnolgica son las

siguientes:

Es un sistema operativo muy fiable ya que hereda la robustez de UNIX.

Es software libre, lo que quiere decir que no hay que pagar por el sistema

en s.

Ideal para las redes ya que fue diseado en internet y para internet.

No es verdico que tenga pocos programas, solo en algn campo

especfico.

Es 100% configurable.

Es el sistema ms seguro, ya que al disponer del cdigo fuente cualquiera

puede darse cuenta de algn fallo especfico, pudiendo decirse que

decenas de miles de personas velan por su seguridad.

Cuenta con el soporte de muchas grandes empresas como IBM, Corel,

Lotus, Siemens, Motorola, Sun, etc.

3.2 Equipamiento

3.2.1 Hardware de Red

En cuanto al equipamiento debemos dividir el tema en dos: Hardware y Software,

considerando que para cada caso debemos estipular aspectos distintos y

relevantes.

31

Hardware

Cuando se habla de hardware, se est refiriendo a todas las partes tangibles que

poseen los computadores, sus componentes elctricos, electrnicos,

electromagnticos y mecnicos; sus cables, gabinetes o cajas, perifricos de todo

tipo y cualquier otro elemento fsico involucrado.

El trmino es propio del idioma ingls (traducido literalmente: partes duras). Su

traduccin al espaol no tiene un significado acorde, por tal motivo se la ha

adoptado tal como es y suena. Por otra parte la Real Academia Espaola lo define

como Conjunto de componentes que integran la parte material de un

computador. El trmino, aunque es lo ms comn, no solamente se aplica a un

computador tal como se le conoce, ya que por ejemplo un robot, un telfono mvil,

una cmara fotogrfica o un reproductor multimedia tambin perteneceran a esta

categora.

En cuanto al desarrollo de este proyecto, llevado a la prctica, se dar a conocer

el Hardware que poseen las estaciones de trabajo y servidores dentro de la

empresa a la cual se ha aplicado este procedimiento.

Las estaciones de trabajo poseen caractersticas ms que suficientes para poder

satisfacer las necesidades de los usuarios, necesidades que se basan en poder

sostener el software que deben utilizar segmentado en los diversos departamentos

que posee la empresa.

Los servidores poseen caractersticas sofisticadas, cuando se trata de llevar a

cabo la implementacin de servicios de red necesarios que deben operar dentro

de la empresa.

Considerando que el hardware es un aspecto importante, se debe dejar en claro

que para la implementacin de este proyecto se contar con el equipamiento que

posee actualmente la empresa, debido a que cumple con los requisitos necesarios

para llevar a cabo la implementacin de software requerido.

3.2.2 Software.

En cuanto al tema software, se le denomina as al equipamiento lgico o soporte

lgico (intangible) de un computador digital; comprende el conjunto de los

componentes lgicos necesarios que hacen posible la realizacin de tareas

especficas, en contraposicin a los componentes fsicos (hardware). Podemos

32

definirlo tambin como el conjunto de los programas de cmputo, procedimientos,

reglas, documentacin y datos asociados que forman parte de las operaciones de

un sistema de computacin.

Los componentes lgicos incluyen, entre muchos otros, las aplicaciones

informticas base tales como procesador de textos que permite al usuario realizar

todas las tareas concernientes a la edicin de textos; el software de sistema,

referido al Sistema Operativo, que bsicamente permite al resto de los programas

funcionar adecuadamente, facilitando tambin la interaccin entre los

componentes fsicos y el resto de las aplicaciones y proporcionando una interfaz

para el usuario final.

Software libre, opcin a Microsoft (Estaciones de Trabajo)

El software que se puede considerar como opcin al software privativo se detalla a

continuacin:

Sistema Operativo Linux Ubuntu (alternativa a Microsoft Windows)

Es un sistema operativo que utiliza un ncleo Linux, y su origen est basado en

Debian. Ubuntu est orientado al usuario promedio, con un fuerte enfoque en

la facilidad de uso para mejorar la experiencia de usuario.

Con el Sistema Operativo Linux, se implementar:

LibreOffice (alternativa a Microsoft Office 2010)

Es una suite ofimtica libre y gratuita, que funciona en muchos tipos de

ordenadores y sistemas operativos, como por ejemplo Windows, Mac y

Linux.

Dispone de un procesador de texto (Writer), un editor de hojas de

clculo (Calc), un creador de presentaciones (Impress), un gestor de

bases de datos (Base), un editor de grficos vectoriales (Draw), y un

editor de frmulas matemticas (Math).

LibreOffice se cre como una bifurcacin de OpenOffice.org en octubre

de 2010, y est creada y mantenida por una comunidad liderada por la

fundacin The Document Foundation. Est disponible bajo la licencia

GNU Lesser General Public Licence. La compra de Sun Microsystems

(lder del desarrollo de OpenOffice.org) por Oracle fue el

33

desencadenante de esta bifurcacin debido a la orientacin dada por

Oracle.

Mozilla Firefox (alternativa Internet Explorer 9)

Es un navegador web libre y de cdigo abierto descendiente de Mozilla

Application Suite y desarrollado por la fundacin Mozilla. Es el segundo

ms utilizado de Internet con una cuota de mercado aproximada de 30%

en todo el mundo.

Para visualizar pginas web emplea el motor de renderizado (plataforma

que permite la visualizacin web) Gecko, el cual implementa estndares

web actuales adems de otras funciones destinadas a anticipar

probables adiciones a los estndares.

Las ltimas caractersticas incluyen navegacin por pestaas, corrector

ortogrfico, bsqueda progresiva, marcadores dinmicos, un

administrador de descargas, navegacin privada, navegacin con

georeferenciacin, aceleracin mediante GPU e integracin del motor de

bsqueda que desee el usuario. Se puede aadir funciones a travs de

complementos desarrollados por terceros, entre los que hay una amplia

seleccin, lo que segn algunos estudios lo convierte en el navegador

ms personalizable y seguro del momento.

Otra caracterstica importante es que es multiplataforma, estando

disponible para varios sistemas operativos como Windows, GNU/Linux,

Mac OS X, FreeBSD y muchas otras.

Existen diversas aplicaciones que podran ser reemplazantes de la lnea

del software privativo bajo este caso y que son una opcin ms que

confortante para poder contemplarlos dentro de la migracin que se

podra aplicar.

Se debe tener en cuenta que si bien es cierto, se est utilizando

tecnologa de software libre, en la cual no se considera contar con las

licencias correspondientes por software, el costo que pueda significar

para la empresa es el proceso de capacitacin y adaptacin para el

usuario final y establecer los lineamientos necesarios para contemplar

esta tecnologa dentro de sta, si as lo quisiera.

34

3.3 Mejores Prcticas y Estndares Internacionales

Qu son las Mejores Prcticas?

Por mejores prcticas se entiende un conjunto coherente de acciones que han

rendido un buen o incluso excelente servicio en un determinado contexto y que se

espera que, en contextos similares, rindan similares resultados.

Las mejores prcticas dependen de las pocas, de las modas y hasta de la

empresa consultora o del autor que las preconiza. No es de extraar que algunas

sean incluso contradictorias entre ellas.

Dentro de las Buenas (Mejores) Prcticas que se han considerado para la

confeccin del modelo informtico a implementar, se debe destacar que existen

varias metodologas, normativas y estndares que sirven como base para las

diversas etapas en la constitucin de un sistema de ordenamiento integral.

Estos procedimientos aplicados conjuntamente permiten lograr un esquema de

seguimiento, auditora, funcionalidad, etc., al trabajo con las Tecnologas de la

Informacin. Se puede mencionar algunos de los cuales se han considerado y