Spanish Sample Exam Exin Isfs 201305

Diunggah oleh

raid87Hak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

Spanish Sample Exam Exin Isfs 201305

Diunggah oleh

raid87Hak Cipta:

Format Tersedia

Examen de muestra

EXIN Information

Security Foundation

based on

ISO/IEC 27002

Edicin de mayo de 2013

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

2

Copyright 2013 EXIN

All rights reserved. No part of this publication may be published, reproduced, copied or

stored in a data processing system or circulated in any form by print, photo print, microfilm

or any other means without written permission by EXIN.

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

3

ndice

Introduccin 4

Examen de muestra 5

Soluciones 16

Evaluacin 35

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

4

Introduccin

Este es el examen de muestra para EXIN Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002.

Este conjunto de preguntas de muestra consiste en 40 preguntas de opcin mltiple.

El nmero mximo de puntos que se pueden obtener en este examen es de 40. Cada

respuesta correcta tiene un valor de un punto. Si usted consigue 26 puntos o ms,

habr aprobado el examen.

El tiempo permitido para este examen es de 60 minutos.

Todos los derechos quedan reservados.

Buena suerte!

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

5

Examen de muestra

1 de 40

Cul es la relacin entre datos e informacin?

A. Los datos son informacin estructurada.

B. La informacin es el significado y el valor asignado a una coleccin de datos.

2 de 40

A fin de contratar un seguro contra incendios, una oficina de administracin debe

determinar el valor de los datos que maneja.

Qu factor no es importante para determinar el valor de los datos de una

organizacin?

A. El contenido de los datos.

B. Hasta qu punto se pueden recuperar datos perdidos, incompletos o incorrectos.

C. El carcter indispensable de los datos para los procesos de negocio.

D. La importancia de los procesos de negocio que hacen uso de los datos.

3 de 40

Un pirata informtico consigue acceso a un servidor web y consigue ver un archivo de

dicho servidor que contiene los nmeros de tarjetas de crdito.

Cul de los principios de Confidencialidad, Integridad, Disponibilidad (CID) del

archivo de tarjetas de crdito se incumpli?

A. la disponibilidad

B. la confidencialidad

C. la integridad

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

6

4 de 40

En el vestbulo de la empresa en la que usted trabaja hay una impresora de red.

Muchos empleados no recogen sus documentos impresos inmediatamente y los dejan

en la impresora.

Cules son las consecuencias de esto para la fiabilidad de la informacin?

A. Ya no se puede garantizar la integridad de la informacin.

B. Ya no se puede garantizar la disponibilidad de la informacin.

C. Ya no se puede garantizar la confidencialidad de la informacin.

5 de 40

Un anlisis de riesgos bien realizado proporciona una gran cantidad de informacin

til, y tiene cuatro objetivos principales.

Cul no es uno de los cuatro objetivos principales de un anlisis de riesgos?

A. Identificar activos y sus valores

B. Determinar el coste de las amenazas

C. Establecer un equilibrio entre los costes de un incidente y los costes de una

medida de seguridad

D. Determinar vulnerabilidades y amenazas relevantes

6 de 40

Una oficina de administracin va a determinar los peligros a los que se encuentra

expuesta.

Cmo denominamos todo evento que pueda afectar negativamente a la fiabilidad de

la informacin?

A. Dependencia

B. Amenaza

C. Vulnerabilidad

D. Riesgo

7 de 40

Cul es el objetivo de la gestin de riesgos?

A. Determinar la probabilidad de que un determinado riesgo se produzca.

B. Determinar el dao causado por posibles incidentes de seguridad.

C. Describir las amenazas a las que se encuentran expuestos los recursos de la TI.

D. Implantar medidas para reducir los riesgos a un nivel aceptable.

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

7

8 de 40

Hace un par de aos puso en marcha su empresa, la cual ha pasado de 1 a 20

empleados. La informacin de su empresa es cada vez ms valiosa y atrs han

quedado los das en los que poda controlarlo todo usted solo. Es consciente de que

debe tomar medidas pero, cules? Usted contrata a un consultor que le aconseja

comenzar con un anlisis de riesgo cualitativo.

Qu es un anlisis de riesgo cualitativo?

A. Este anlisis obedece a un clculo de probabilidad estadstica para calcular la

prdida exacta causada por el dao.

B. Este anlisis se basa en escenarios y situaciones, y genera una visin subjetiva de

las posibles amenazas.

9 de 40

Hubo un fuego en la sucursal de la empresa de seguros Midwest. Los bomberos

llegaron rpidamente al lugar y pudieron extinguirlo antes de que se propagara y

quemara el resto de los locales de la empresa. Sin embargo, el servidor s qued

destrozado por el fuego. Las cintas con las copias de seguridad guardadas en otra

habitacin se derritieron y muchos otros documentos se perdieron definitivamente.

Cul es un ejemplo del dao indirecto causado por el fuego?

A. Copias de seguridad derretidas

B. Sistemas informticos quemados

C. Documentos quemados

D. Dao por el agua utilizada para extinguir el fuego

10 de 40

Usted es el propietario de la empresa de mensajera SpeeDelivery. Ha llevado a cabo

un anlisis de riesgo y ahora desea determinar su estrategia en materia de riesgos.

Ha decidido tomar medidas para los grandes riesgos, pero no para los pequeos.

Cmo se llama esta estrategia en materia de riesgos?

A. Asumir riesgos

B. Evitar riesgos

C. Riesgo neutro

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

8

11 de 40

Cul de los siguientes es un ejemplo de amenaza humana?

A. Un pendrive pasa un virus a la red.

B. Demasiado polvo en la sala de servidores.

C. Una fuga de agua causa un corte en el suministro de electricidad.

12 de 40

Cul de los siguientes es un ejemplo de amenaza humana?

A. un rayo

B. fuego

C. phishing

13 de 40

Trabaja en la oficina de una gran empresa. Recibe una llamada de una persona que

dice ser del Departamento de Soporte Tcnico y le pide su contrasea.

Qu tipo de amenaza es esta?

A. Amenaza natural

B. Amenaza organizativa

C. Ingeniera social

14 de 40

Se produce un incendio en una sucursal de una empresa de seguros mdicos. Se

traslada al personal a las sucursales vecinas para continuar su trabajo.

En qu punto del ciclo vital del incidente se encuentra para una medida en espera?

A. Entre la amenaza y el incidente

B. Entre la recuperacin y la amenaza

C. Entre el dao y la recuperacin

D. Entre el incidente y el dao

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

9

15 de 40

La informacin presenta varios aspectos relacionados con la fiabilidad, la cual se ve

amenazada constantemente. Son ejemplos de amenazas para la fiabilidad: un cable

suelto, la alteracin de informacin por accidente, el uso de datos con fines

personales o la falsificacin de los datos.

Cul de los siguientes ejemplos es una amenaza para la integridad?

A. Un cable suelto

B. Una alteracin accidental de los datos

C. Un uso privado de los datos

16 de 40

Un miembro del personal niega haber enviado un mensaje en particular.

Qu aspecto de la fiabilidad de la informacin se encuentra en peligro en este caso?

A. Disponibilidad

B. Correccin

C. Integridad

D. Confidencialidad

17 de 40

De qu manera se describe mejor el objetivo de la poltica de seguridad de la

informacin?

A. Una poltica de seguridad de la informacin documenta el anlisis de los riesgos y

la bsqueda de contramedidas.

B. Una poltica de seguridad de la informacin proporciona indicaciones y soporte

tcnico a la Direccin de la empresa que se encarga de la seguridad de la

informacin.

C. Una poltica de seguridad de la informacin presenta un plan de seguridad

concreto proporcionando los datos necesarios.

D. Una poltica de seguridad de la informacin ofrece una visin sobre las amenazas

y las posibles consecuencias.

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

10

18 de 40

Se comunica a un empleado del departamento de soporte tcnico un incidente de

seguridad relacionado con un servidor web. Su colega cuenta con ms experiencia en

servidores web, as que le pasa el caso a ella.

Qu trmino describe este traspaso?

A. Escalado funcional

B. Escalado jerrquico

19 de 40

Una trabajadora de una empresa de seguros descubre que la fecha de validez de una

poltica se ha modificado sin su conocimiento. Ya que ella es la nica persona

autorizada para hacerlo, informa de este incidente al Departamento de Soporte

Tcnico. El trabajador del Departamento de Soporte Tcnico registra la informacin

siguiente en relacin con este incidente:

fecha y hora.

descripcin del incidente.

posibles consecuencias del incidente.

Cul es la informacin ms importante que falta aqu en relacin con el incidente?

A. El nombre de la persona que informa sobre el incidente.

B. El nombre del paquete de software.

C. El nmero del PC.

D. Una lista de personas a las que se inform sobre el incidente.

20 de 40

En el ciclo del incidente hay cuatro pasos consecutivos.

Qu paso sucede al paso Incidente?

A. Amenaza

B. Dao

C. Recuperacin

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

11

21 de 40

Qu medida es de carcter preventivo?

A. Instalar un sistema de registro que permita reconocer los cambios de un sistema.

B. Cerrar todo el trfico de Internet cuando un pirata informtico consigue acceso a

los sistemas de la empresa.

C. Colocar la informacin confidencial en una caja fuerte.

22 de 40

Cul de las siguientes es una medida represiva en caso de declararse un incendio?

A. Contratar un seguro de incendios.

B. Apagar el incendio despus de que lo descubra un detector de incendios.

C. Reparar el dao causado por el incendio.

23 de 40

Cul es el propsito de clasificar la informacin?

A. Crear un manual acerca de cmo manejar dispositivos mviles

B. Colocar etiquetas, lo que hace que la informacin sea ms fcil de reconocer

C. Clasificar la informacin segn su confidencialidad

24 de 40

Quin est autorizado a cambiar la clasificacin de un documento?

A. El autor del documento

B. El administrador del documento

C. El propietario del documento

D. El responsable del propietario del documento

25 de 40

La sala de ordenadores est protegida por un lector de tarjetas. Solo el Departamento

de Gestin de Sistemas posee una tarjeta.

Qu tipo de medida de seguridad es esta?

A. Una medida de seguridad correctiva

B. Una medida de seguridad fsica

C. Una medida de seguridad lgica

D. Una medida de seguridad inhibidora

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

12

26 de 40

Se requiere una autenticacin fuerte para acceder a zonas altamente protegidas. En el

caso de una autenticacin fuerte, la identidad de una persona se comprueba utilizando

tres factores.

Qu factor se comprueba cuando tenemos que mostrar un pase de acceso?

A. Algo que usted es

B. Algo que usted posee

C. Algo que usted sabe

27 de 40

En la seguridad fsica pueden aplicarse mltiples zonas de expansin (anillos de

proteccin) en las que pueden adoptarse diversas medidas.

Qu no es un anillo de proteccin?

A. Un edificio

B. Un anillo medio

C. Un objeto

D. Un anillo exterior

28 de 40

Qu amenaza puede presentarse como resultado de la ausencia de una medida

fsica?

A. Que un usuario puede ver los archivos que pertenecen a otro usuario.

B. Que un servidor se apague a causa de un sobrecalentamiento.

C. Que se deje un documento confidencial en la impresora.

D. Los piratas informticos pueden acceder a la red.

29 de 40

Qu medida de seguridad es una medida tcnica?

A. Asignar informacin a un propietario

B. El cifrado de archivos

C. Crear una poltica que defina lo que se permite y no se permite en los mensajes

de correo electrnico

D. Guardar las contraseas de gestin del sistema en una caja fuerte

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

13

30 de 40

Las copias de seguridad del servidor central se guardan en una sala cerrada con llave

junto al servidor.

Qu riesgos corre la organizacin?

A. Si el servidor se bloquea, se requerir mucho tiempo para que vuelva a estar

operativo.

B. En caso de que se produzca un incendio ser imposible restaurar el sistema a su

estado anterior.

C. Que nadie es responsable de las copias de seguridad.

D. Que personas no autorizadas tienen fcil acceso a las copias de seguridad.

31 de 40

Qu tipo de cdigo fraudulento (malware) crea una red de equipos contaminados?

A. Una bomba lgica

B. Un gusano Storm o Botnet

C. Un troyano

D. Un programa espa (spyware)

32 de 40

Dentro de una organizacin, el responsable de seguridad detecta que un puesto de

trabajo de un empleado est infectado con software malintencionado. El software

malintencionado se instal debido a un ataque de suplantacin de identidad.

Qu accin es la ms beneficiosa para prevenir estos incidentes en el futuro?

A. Implantar tecnologa MAC

B. Comenzar un programa de concienciacin en materia de seguridad

C. Actualizar las restricciones del cortafuegos

D. Actualizar las firmas del filtro del correo basura

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

14

33 de 40

Usted trabaja en el Departamento de TI de una empresa de tamao medio en la que

informacin confidencial ha cado en manos equivocadas varias veces. Esto ha

daado la imagen de la empresa y le han pedido que proponga medidas organizativas

de seguridad para los ordenadores porttiles de su empresa.

Cul sera el primer paso que debera realizar?

A. Formular una poltica de uso relativa a los dispositivos mviles (PDA, ordenadores

porttiles, telfonos inteligentes, memorias USB).

B. Designar personal de seguridad.

C. Cifrar los discos duros de los ordenadores porttiles y las memorias USB.

D. Establecer una poltica de control de acceso.

34 de 40

Cmo se llama el sistema que garantiza la coherencia de la seguridad de la

informacin de la organizacin?

A. Sistema de gestin de la seguridad de la informacin (SGSI)

B. Rootkit

C. Normas de seguridad de informacin especial para el gobierno

35 de 40

Cmo se denomina al acto de establecer si la identidad de una persona es la

correcta?

A. Autenticacin

B. Autorizacin

C. Identificacin

36 de 40

Por qu es necesario mantener un plan de recuperacin de desastres actualizado y

comprobarlo con frecuencia?

A. Para tener siempre acceso a las copias de seguridad recientes que estn situadas

fuera de la oficina.

B. Para poder hacer frente a los fallos que ocurren a diario.

C. Porque, de lo contrario, en el caso de una interrupcin de gran alcance, las

medidas tomadas y los procedimientos planificados en caso de incidentes pueden

no ser los adecuados o haber quedado obsoletos.

D. Porque lo requiere la legislacin sobre la proteccin de datos personales.

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

15

37 de 40

Con arreglo a qu legislacin puede una persona solicitar la inspeccin de los datos

que se han registrado sobre l o ella?

A. Ley sobre registros pblicos

B. Ley sobre la proteccin de datos personales

C. Ley sobre delincuencia informtica

D. Ley de Transparencia y Acceso a la Informacin Pblica del Gobierno

38 de 40

Cul es un acto de regulacin o legislativo relacionado con la seguridad de la

informacin que puede imponerse a todas las organizaciones?

A. Derechos de propiedad intelectual

B. ISO/IEC 27001:2005

C. ISO/IEC 27002:2005

D. Legislacin sobre la proteccin de datos personales.

39 de 40

Usted es el propietario de la empresa de mensajera SpeeDelivery y ha contratado a

algunas personas que mientras esperan para realizar un envo pueden llevar a cabo

otras tareas. Sin embargo, advierte que este tiempo lo usan para enviar y leer

mensajes personales, as como para navegar por Internet.

En trminos legales, de qu modo pueden regularse mejor el uso de Internet y los

servicios de correo electrnico?

A. Instalar una aplicacin que haga que no se pueda acceder a determinados sitios

web y filtre los archivos adjuntos de los mensajes de correo electrnico

B. Crear un cdigo de conducta para el uso de Internet y del correo electrnico en el

que se establezcan los derechos y las obligaciones del empleado y del personal

C. Implantar normas de privacidad

D. Instalar un antivirus

40 de 40

Bajo qu condiciones se le permite a la empresa comprobar si los servicios de

Internet y de correo electrnico del lugar de trabajo se estn utilizando con fines

privados?

A. Se le permite si se informa al empleado despus de cada comprobacin.

B. Se le permite si los empleados son conscientes de que esto puede ocurrir.

C. Se le permite si tambin hay instalado un cortafuegos.

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

16

Soluciones

1 de 40

Cul es la relacin entre datos e informacin?

A. Los datos son informacin estructurada.

B. La informacin es el significado y el valor asignado a una coleccin de datos.

A. Incorrecto. La informacin consiste en datos estructurados.

B. Correcto. La informacin consiste en datos que, en un contexto especfico, poseen

un significado para el receptor (4.1).

2 de 40

A fin de contratar un seguro contra incendios, una oficina de administracin debe

determinar el valor de los datos que maneja.

Qu factor no es importante para determinar el valor de los datos de una

organizacin?

A. El contenido de los datos.

B. Hasta qu punto se pueden recuperar datos perdidos, incompletos o incorrectos.

C. El carcter indispensable de los datos para los procesos de negocio.

D. La importancia de los procesos de negocio que hacen uso de los datos.

A. Correcto. El contenido de los datos no determina su valor. (4.5.4)

B. Incorrecto. Los datos perdidos, incompletos o incorrectos que pueden ser

fcilmente recuperados son menos valiosos que los datos difciles o imposibles de

recuperar.

C. Incorrecto. El carcter indispensable de los datos para los procesos de negocios

determina en parte su valor.

D. Incorrecto. Los datos crticos para procesos de negocios importantes son valiosos.

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

17

3 de 40

Un pirata informtico consigue acceso a un servidor web y consigue ver un archivo de

dicho servidor que contiene los nmeros de tarjetas de crdito.

Cul de los principios de Confidencialidad, Integridad, Disponibilidad (CID) del

archivo de tarjetas de crdito se incumpli?

A. la disponibilidad

B. la confidencialidad

C. la integridad

A. Incorrecto. El pirata informtico no elimin el archivo o neg el acceso a entidades

autorizadas de ningn modo, por lo que no se vulner la disponibilidad.

B. Correcto. El pirata informtico pudo leer el archivo (confidencialidad). (4.1.1)

C. Incorrecto. No se alter informacin en el archivo de la tarjeta de crdito, por lo que

no se vulner la integridad del archivo.

4 de 40

En el vestbulo de la empresa en la que usted trabaja hay una impresora de red.

Muchos empleados no recogen sus documentos impresos inmediatamente y los dejan

en la impresora.

Cules son las consecuencias de esto para la fiabilidad de la informacin?

A. Ya no se puede garantizar la integridad de la informacin.

B. Ya no se puede garantizar la disponibilidad de la informacin.

C. Ya no se puede garantizar la confidencialidad de la informacin.

A. Incorrecto. La integridad de la informacin de los documentos impresos sigue

estando garantizada, ya que est en papel.

B. Incorrecto. La informacin sigue estando disponible en el sistema que se utiliz

para crearla e imprimirla.

C. Correcto. La informacin puede acabar en manos de terceros o ser leda por

personas que no deberan tener acceso a ella (4.1).

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

18

5 de 40

Un anlisis de riesgos bien realizado proporciona una gran cantidad de informacin

til, y tiene cuatro objetivos principales.

Cul no es uno de los cuatro objetivos principales de un anlisis de riesgos?

A. Identificar activos y sus valores

B. Determinar el coste de las amenazas

C. Establecer un equilibrio entre los costes de un incidente y los costes de una

medida de seguridad

D. Determinar vulnerabilidades y amenazas relevantes

A. Incorrecto. Este es uno de los principales objetivos de un anlisis de riesgo.

B. Correcto. Este no es un objetivo de un anlisis de riesgo. Las medidas se pueden

seleccionar cuando en un anlisis de riesgo se determina qu riesgos requieren una

medida de seguridad. (5.5)

C. Incorrecto. Este es uno de los principales objetivos de un anlisis de riesgo.

D. Incorrecto. Este es uno de los principales objetivos de un anlisis de riesgo.

6 de 40

Una oficina de administracin va a determinar los peligros a los que se encuentra

expuesta.

Cmo denominamos todo evento que pueda afectar negativamente a la fiabilidad de

la informacin?

A. Dependencia

B. Amenaza

C. Vulnerabilidad

D. Riesgo

A. Incorrecto. Una dependencia no es un evento.

B. Correcto. Una amenaza es un posible evento que puede afectar negativamente a la

fiabilidad de la informacin (5.1.2).

C. Incorrecto. La vulnerabilidad es la medida en que un objeto es susceptible de una

amenaza.

D. Incorrecto. Un riesgo es el dao promedio previsto durante un periodo de tiempo

como resultado de una o ms amenazas que conllevan una o varias interrupciones.

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

19

7 de 40

Cul es el objetivo de la gestin de riesgos?

A. Determinar la probabilidad de que un determinado riesgo se produzca.

B. Determinar el dao causado por posibles incidentes de seguridad.

C. Describir las amenazas a las que se encuentran expuestos los recursos de la TI.

D. Implantar medidas para reducir los riesgos a un nivel aceptable.

A. Incorrecto. Este objetivo forma parte de un anlisis de riesgo.

B. Incorrecto. Este objetivo forma parte de un anlisis de riesgo.

C. Incorrecto. Este objetivo forma parte de un anlisis de riesgo.

D. Correcto. El objetivo de la gestin de riesgos es reducirlos a un nivel aceptable

(5.4).

8 de 40

Hace un par de aos puso en marcha su empresa, la cual ha pasado de 1 a 20

empleados. La informacin de su empresa es cada vez ms valiosa y atrs han

quedado los das en los que poda controlarlo todo usted solo. Es consciente de que

debe tomar medidas pero, cules? Usted contrata a un consultor que le aconseja

comenzar con un anlisis de riesgo cualitativo.

Qu es un anlisis de riesgo cualitativo?

A. Este anlisis obedece a un clculo de probabilidad estadstica para calcular la

prdida exacta causada por el dao.

B. Este anlisis se basa en escenarios y situaciones, y genera una visin subjetiva de

las posibles amenazas.

A. Incorrecto. En un anlisis de riesgo cuantitativo se intentan determinar

numricamente las probabilidades de varios eventos y el posible alcance de las

prdidas si tuviera lugar un evento en particular.

B. Correcto. Un anlisis de riesgo cualitativo implica definir las distintas amenazas,

determinar la extensin de los puntos dbiles de la empresa y disear contramedidas

en caso de que se produjera un ataque (5.5).

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

20

9 de 40

Hubo un fuego en la sucursal de la empresa de seguros Midwest. Los bomberos

llegaron rpidamente al lugar y pudieron extinguirlo antes de que se propagara y

quemara el resto de los locales de la empresa Sin embargo, el servidor s qued

destrozado por el fuego. Las cintas con las copias de seguridad guardadas en otra

habitacin se derritieron y muchos otros documentos se perdieron definitivamente.

Cul es un ejemplo del dao indirecto causado por el fuego?

A. Copias de seguridad derretidas

B. Sistemas informticos quemados

C. Documentos quemados

D. Dao por el agua utilizada para extinguir el fuego

A. Incorrecto. Las cintas con las copias de seguridad derretidas son un dao directo

del fuego.

B. Incorrecto. Los sistemas informticos quemados son un dao directo del fuego.

C. Incorrecto. Los documentos quemados son un dao directo del fuego.

D. Correcto. El dao por agua debido al uso de extintores es un dao indirecto del

fuego. Este es un dao colateral producido al apagar un incendio, cuyo objetivo es

minimizar el dao causado por el fuego (5.6).

10 de 40

Usted es el propietario de la empresa de mensajera SpeeDelivery. Ha llevado a cabo

un anlisis de riesgo y ahora desea determinar su estrategia en materia de riesgos.

Ha decidido tomar medidas para los grandes riesgos, pero no para los pequeos.

Cmo se llama esta estrategia en materia de riesgos?

A. Asumir riesgos

B. Evitar riesgos

C. Riesgo neutro

A. Correcto. Esto significa que se aceptan algunos riesgos (5.9).

B. Incorrecto. Esto significa que se han tomado medidas para neutralizar la amenaza

de modo que no acabe en un incidente.

C. Incorrecto. Esto significa que se toman medidas de seguridad para que las

amenazas ya no se vuelvan a presentar, o si lo hacen, se minimice el dao

resultante.

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

21

11 de 40

Cul de los siguientes es un ejemplo de amenaza humana?

A. Un pendrive pasa un virus a la red.

B. Demasiado polvo en la sala de servidores.

C. Una fuga de agua causa un corte en el suministro de electricidad.

A. Correcto. Un pendrive siempre lo inserta una persona. Por ello, si al hacerlo entra

un virus en la red, es una amenaza humana. (5.7.1)

B. Incorrecto. El polvo no es una amenaza humana.

C. Incorrecto. Una fuga de agua no es una amenaza humana.

12 de 40

Cul de los siguientes es un ejemplo de amenaza humana?

A. un rayo

B. fuego

C. phishing

A. Incorrecto. Un rayo es un ejemplo de amenaza no humana.

B. Incorrecto. El fuego es un ejemplo de una amenaza no humana.

C. Correcto. El phishing (atraer a los usuarios a sitios Web falsos) es una forma de

amenaza humana. (5.7.1 and 10.6.2)

13 de 40

Trabaja en la oficina de una gran empresa. Recibe una llamada de una persona que

dice ser del Departamento de Soporte Tcnico y le pide su contrasea.

Qu tipo de amenaza es esta?

A. Amenaza natural

B. Amenaza organizativa

C. Ingeniera social

A. Incorrecto. Una llamada telefnica es una accin humana por lo que no es una

amenaza natural.

B. Incorrecto. El trmino amenaza organizativa no es un trmino comn utilizado para

nominar ningn tipo de amenaza.

C. Correcto. Al utilizar las expresiones adecuadas, o los nombres de personas

conocidas y sus departamentos, da la impresin de ser un colega que intenta obtener

secretos corporativos y comerciales. Debe comprobar si realmente est hablando con

la persona que cree. Un empleado del Departamento de Soporte Tcnico nunca le

pedir su contrasea (5.7.1).

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

22

14 de 40

Se produce un incendio en una sucursal de una empresa de seguros mdicos. Se

traslada al personal a las sucursales vecinas para continuar su trabajo.

En qu punto del ciclo vital del incidente se encuentra para una medida en espera?

A. Entre la amenaza y el incidente

B. Entre la recuperacin y la amenaza

C. Entre el dao y la recuperacin

D. Entre el incidente y el dao

A. Incorrecto. Llevar a cabo una medida de seguridad emergencia en caso de incendio

sin que se produzca un incidente es demasiado costoso.

B. Incorrecto. La recuperacin tiene lugar despus de poner en marcha una medida

de emergencia en caso de incendio.

C. Incorrecto. El dao y la recuperacin estn limitados, en realidad, por la medida de

emergencia en caso de incendio.

D. Correcto. Una medida de emergencia en caso de incendio es una medida

correctiva que se pone en marcha para limitar los daos (6.5.4 y 5.6.1).

15 de 40

La informacin presenta varios aspectos relacionados con la fiabilidad, la cual se ve

amenazada constantemente. Son ejemplos de amenazas para la fiabilidad: un cable

suelto, la alteracin de informacin por accidente, el uso de datos con fines

personales o la falsificacin de los datos.

Cul de los siguientes ejemplos es una amenaza para la integridad?

A. Un cable suelto

B. Una alteracin accidental de los datos

C. Un uso privado de los datos

A. Incorrecto. Un cable suelto es una amenaza para la disponibilidad de la

informacin.

B. Correcto. La alteracin no intencionada de los datos supone una amenaza para la

integridad de estos.

C. Incorrecto. El uso de los datos para fines privados es una forma de uso incorrecta y

representa una amenaza para la confidencialidad (4.1.1).

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

23

16 de 40

Un miembro del personal niega haber enviado un mensaje en particular.

Qu aspecto de la fiabilidad de la informacin se encuentra en peligro en este caso?

A. Disponibilidad

B. Correccin

C. Integridad

D. Confidencialidad

A. Incorrecto. Sobrecargar la infraestructura es un ejemplo de una amenaza para la

disponibilidad.

B. Incorrecto. La correccin no es un aspecto de fiabilidad. Es una caracterstica de

integridad.

C. Correcto. Negarse a enviar un mensaje est relacionado con el no repudio: una

amenaza para la integridad (4.1.2).

D. Incorrecto. El mal uso y/o la revelacin de datos son amenazas para la

confidencialidad.

17 de 40

De qu manera se describe mejor el objetivo de la poltica de seguridad de la

informacin?

A. Una poltica de seguridad de la informacin documenta el anlisis de los riesgos y

la bsqueda de contramedidas.

B. Una poltica de seguridad de la informacin proporciona indicaciones y soporte

tcnico a la Direccin de la empresa que se encarga de la seguridad de la

informacin.

C. Una poltica de seguridad de la informacin presenta un plan de seguridad

concreto proporcionando los datos necesarios.

D. Una poltica de seguridad de la informacin ofrece una visin sobre las amenazas

y las posibles consecuencias.

A. Incorrecto. El anlisis de los riesgos y la bsqueda de contramedidas es el objetivo

del anlisis de riesgo y la gestin de riesgo.

B. Correcto. La poltica de seguridad proporciona indicaciones y soporte a la gestin

relativa a la seguridad de la informacin (9.2).

C. Incorrecto. El plan de seguridad presenta una poltica de seguridad de la

informacin concreta. El plan incluye qu medidas se han seleccionado, quin es el

responsable de qu, las directrices para la implantacin de medidas, etc.

D. Incorrecto. El objetivo de un anlisis de amenazas es ofrecer una visin sobre las

amenazas y las posibles consecuencias.

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

24

18 de 40

Se comunica a un empleado del departamento de soporte tcnico un incidente de

seguridad relacionado con un servidor web. Su colega cuenta con ms experiencia en

servidores web, as que le pasa el caso a ella.

Qu trmino describe este traspaso?

A. Escalado funcional

B. Escalado jerrquico

A. Correcto. Si el empleado del departamento de soporte tcnico no puede ocuparse

del incidente personalmente, el incidente puede transferirse a una persona con ms

experiencia que pueda resolver el problema. Esto se denomina un escalado funcional

(horizontal). (6.5)

B. Incorrecto. Esto se denomina un escalado funcional (horizontal). Escalado

jerrquico hace referencia a una transfiere que se pasa a alguien con mayor

autoridad.

19 de 40

Una trabajadora de una empresa de seguros descubre que la fecha de validez de una

poltica se ha modificado sin su conocimiento. Ya que ella es la nica persona

autorizada para hacerlo, informa de este incidente al Departamento de Soporte

Tcnico. El trabajador del Departamento de Soporte Tcnico registra la informacin

siguiente en relacin con este incidente:

fecha y hora.

descripcin del incidente.

posibles consecuencias del incidente.

Cul es la informacin ms importante que falta aqu en relacin con el incidente?

A. El nombre de la persona que informa sobre el incidente.

B. El nombre del paquete de software.

C. El nmero del PC.

D. Una lista de personas a las que se inform sobre el incidente.

A. Correcto. Al informar de un incidente debe registrarse, como mnimo, el nombre de

la persona que informa (6.5.1).

B. Incorrecto. Esta es informacin adicional que puede aadirse ms adelante.

C. Incorrecto. Esta es informacin adicional que puede aadirse ms adelante.

D. Incorrecto. Esta es informacin adicional que puede aadirse ms adelante.

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

25

20 de 40

En el ciclo del incidente hay cuatro pasos consecutivos.

Qu paso sucede al paso Incidente?

A. Amenaza

B. Dao

C. Recuperacin

A. Incorrecto. El dao sucede al incidente. El orden correcto de los pasos es:

Amenaza, Incidente, Dao y Recuperacin.

B. Correcto. El orden de los pasos en el ciclo del incidente son: Amenaza, Incidente,

Dao y Recuperacin (6.5.4).

C. Incorrecto. El dao sucede al incidente. El orden correcto de los pasos es:

Amenaza, Incidente, Dao y Recuperacin.

21 de 40

Qu medida es de carcter preventivo?

A. Instalar un sistema de registro que permita reconocer los cambios de un sistema.

B. Cerrar todo el trfico de Internet cuando un pirata informtico consigue acceso a

los sistemas de la empresa.

C. Colocar la informacin confidencial en una caja fuerte.

A. Incorrecto. A travs de un sistema de registro puede investigarse lo ocurrido slo

despus de que el incidente haya ocurrido. Esta es una medida de deteccin

destinada a descubrir incidentes.

B. Incorrecto. Cerrar todo el trfico de Internet es una medida represiva con el objetivo

de limitar un incidente.

C. Correcto. Una caja fuerte es una medida preventiva que evita que se pueda daar

la informacin confidencial almacenada en la caja fuerte (5.6.1).

22 de 40

Cul de las siguientes es una medida represiva en caso de declararse un incendio?

A. Contratar un seguro de incendios.

B. Apagar el incendio despus de que lo descubra un detector de incendios.

C. Reparar el dao causado por el incendio.

A. Incorrecto. Contratar un seguro protege de las consecuencias financieras de un

incendio.

B. Correcto. Esta medida represiva minimiza el dao causado por el incendio (5.6.4).

C. Incorrecto. Esta no es una medida represiva, puesto que no minimiza el dao

causado por el incendio.

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

26

23 de 40

Cul es el propsito de clasificar la informacin?

A. Crear un manual acerca de cmo manejar dispositivos mviles

B. Colocar etiquetas, lo que hace que la informacin sea ms fcil de reconocer

C. Clasificar la informacin segn su confidencialidad

A. Incorrecto. La creacin de un manual se incluye en las directrices para usuarios y

no a la clasificacin de la informacin.

B. Incorrecto. Colocar etiquetas a la informacin se llama denominacin, una forma

especial de categorizar la informacin que se ajusta a la clasificacin.

C. Correcto. La clasificacin de la informacin se utiliza para definir los distintos

niveles de confidencialidad en los que esta se estructura (6.4).

24 de 40

Quin est autorizado a cambiar la clasificacin de un documento?

A. El autor del documento

B. El administrador del documento

C. El propietario del documento

D. El responsable del propietario del documento

A. Incorrecto. El autor puede modificar el contenido, pero no puede modificar la

clasificacin de un documento.

B. Incorrecto. El administrador no puede modificar la clasificacin de un documento.

C. Correcto. El propietario debe asegurarse de que el activo pueda clasificarse o

reclasificase si fuera necesario, por lo que est autorizado para cambiar la

clasificacin del documento (6.4).

D. Incorrecto. El responsable del propietario no tiene autorizacin en esta materia.

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

27

25 de 40

La sala de ordenadores est protegida por un lector de tarjetas. Solo el Departamento

de Gestin de Sistemas posee una tarjeta.

Qu tipo de medida de seguridad es esta?

A. Una medida de seguridad correctiva

B. Una medida de seguridad fsica

C. Una medida de seguridad lgica

D. Una medida de seguridad inhibidora

A. Incorrecto. Una medida de seguridad correctiva es una medida de recuperacin.

B. Correcto. Esta es una medida de seguridad fsica (7.2).

C. Incorrecto. Una medida de seguridad lgica controla el acceso al software y a la

informacin, no el acceso fsico a las salas.

D. Incorrecto. Una medida de seguridad represiva est destinada a minimizar las

consecuencias de una interrupcin.

26 de 40

Se requiere una autenticacin fuerte para acceder a zonas altamente protegidas. En el

caso de una autenticacin fuerte, la identidad de una persona se comprueba utilizando

tres factores.

Qu factor se comprueba cuando tenemos que mostrar un pase de acceso?

A. Algo que usted es

B. Algo que usted posee

C. Algo que usted sabe

A. Incorrecto. Un pase de acceso no es un ejemplo de algo que usted es.

B. Correcto. Un pase de acceso es un ejemplo de algo que usted posee (7.2).

C. Incorrecto. Un pase de acceso no es algo que usted sabe.

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

28

27 de 40

En la seguridad fsica pueden aplicarse mltiples zonas de expansin (anillos de

proteccin) en las que pueden adoptarse diversas medidas.

Qu no es un anillo de proteccin?

A. Un edificio

B. Un anillo medio

C. Un objeto

D. Un anillo exterior

A. Incorrecto. Un edificio es una zona vlida y protege del acceso a las instalaciones.

B. Correcto. Los anillos de proteccin son: el anillo exterior (zona alrededor de las

instalaciones), el edificio (acceso a las instalaciones), el centro de trabajo (las salas en

las instalaciones, alias Anillo interior) y el objeto (el activo que hay que proteger). No

existe el anillo medio. (7.3)

C. Incorrecto. Un objeto es una zona vlida y se ocupa del activo que hay que

proteger.

D. Incorrecto. Un anillo exterior es una zona vlida y se ocupa de la zona alrededor de

las instalaciones.

28 de 40

Qu amenaza puede presentarse como resultado de la ausencia de una medida

fsica?

A. Que un usuario puede ver los archivos que pertenecen a otro usuario.

B. Que un servidor se apague a causa de un sobrecalentamiento.

C. Que se deje un documento confidencial en la impresora.

D. Los piratas informticos pueden acceder a la red.

A. Incorrecto. El control de acceso lgico es una medida tcnica que evita un acceso

no autorizado a los documentos de otro usuario.

B. Correcto. La seguridad fsica incluye la proteccin del equipo a travs del control

trmico (aire acondicionado, humedad del aire) (7.2).

C. Incorrecto. La poltica de seguridad debera cubrir las normas acerca de cmo

manipular los documentos confidenciales. Todos los empleados deberan conocer

esta poltica y poner en prctica las normas. Es una medida organizativa.

D. Incorrecto. Prevenir que los piratas informticos accedan al ordenador o a la red es

una medida tcnica.

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

29

29 de 40

Qu medida de seguridad es una medida tcnica?

A. Asignar informacin a un propietario

B. El cifrado de archivos

C. Crear una poltica que defina lo que se permite y no se permite en los mensajes

de correo electrnico

D. Guardar las contraseas de gestin del sistema en una caja fuerte

A. Incorrecto. Asignar informacin a un propietario se llama clasificacin, que es una

medida organizativa.

B. Correcto. Esta es una medida tcnica que previene que personal no autorizado

acceda a la informacin (10.12.1).

C. Incorrecto. Esta es una medida organizativa: un cdigo de conducta que figura por

escrito en el contrato de trabajo.

D. Incorrecto. Esta es una medida organizativa.

30 de 40

Las copias de seguridad del servidor central se guardan en una sala cerrada con llave

junto al servidor.

Qu riesgos corre la organizacin?

A. Si el servidor se bloquea, se requerir mucho tiempo para que vuelva a estar

operativo.

B. En caso de que se produzca un incendio ser imposible restaurar el sistema a su

estado anterior.

C. Que nadie es responsable de las copias de seguridad.

D. Que personas no autorizadas tienen fcil acceso a las copias de seguridad.

A. Incorrecto. Por el contrario, esto hara que el sistema volviera a estar operativo ms

rpidamente.

B. Correcto. La probabilidad de que las copias de seguridad tambin sean destruidas

en un incendio es muy elevada (7.6.2).

C. Incorrecto. La responsabilidad no tiene nada que ver con el lugar de

almacenamiento.

D. Incorrecto. La sala de ordenadores est cerrada con llave.

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

30

31 de 40

Qu tipo de cdigo fraudulento (malware) crea una red de equipos contaminados?

A. Una bomba lgica

B. Un gusano Storm o Botnet

C. Un troyano

D. Un programa espa (spyware)

A. Incorrecto. Una bomba lgica no es siempre un cdigo fraudulento. Es una parte de

un cdigo integrada en un sistema informtico.

B. Correcto. Un gusano informtico es un pequeo programa que se replica a s

mismo intencionadamente, propagando copias del original mediante el uso de las

instalaciones de red de su host (10.7.2).

C. Incorrecto. Un troyano es un programa que, adems de la funcin que parece

desempear, realiza deliberadamente actividades secundarias que pasan inadvertidas

por el usuario.

D. Incorrecto. El programa espa (spyware) es un programa que recoge informacin

del usuario del equipo y enva dicha informacin a un tercero.

32 de 40

Dentro de una organizacin, el responsable de seguridad detecta que un puesto de

trabajo de un empleado est infectado con software malintencionado. El software

malintencionado se instal debido a un ataque de suplantacin de identidad.

Qu accin es la ms beneficiosa para prevenir estos incidentes en el futuro?

A. Implantar tecnologa MAC

B. Comenzar un programa de concienciacin en materia de seguridad

C. Actualizar las restricciones del cortafuegos

D. Actualizar las firmas del filtro del correo basura

A. Incorrecto. MAC hace referencia al control de acceso: ello no evita que un usuario

resulte persuadido para ejecutar ciertas acciones como resultado de un ataque

dirigido.

B. Correcto. La vulnerabilidad subyacente de esta amenaza es la concienciacin del

usuario. Se persuade a los usuarios en estos tipos de ataques para ejecutar algn

cdigo que incumpla la poltica (p. ej., instalar software sospechoso). Abordar estos

tipos de ataques en un programa de concienciacin para la seguridad reducir la

posibilidad de la reaparicin en el futuro.

C. Incorrecto. A pesar de que el cortafuegos pudiera, por ejemplo, bloquear el trfico

que resultara de la instalacin de software malintencionado, el cortafuegos no ayudar

a evitar que la amenaza vuelva a ocurrir.

D. Incorrecto. El ataque dirigido sufrido, no requiere necesariamente utilizar el correo

electrnico. El atacante puede utilizar, por ejemplo, las redes sociales, o incluso el

telfono para establecer contacto con la vctima.

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

31

33 de 40

Usted trabaja en el Departamento de TI de una empresa de tamao medio en la que

informacin confidencial ha cado en manos equivocadas varias veces. Esto ha

daado la imagen de la empresa y le han pedido que proponga medidas organizativas

de seguridad para los ordenadores porttiles de su empresa.

Cul sera el primer paso que debera realizar?

A. Formular una poltica de uso relativa a los dispositivos mviles (PDA, ordenadores

porttiles, telfonos inteligentes, memorias USB)

B. Designar personal de seguridad

C. Cifrar los discos duros de los ordenadores porttiles y las memorias USB

D. Establecer una poltica de control de acceso

A. Correcto. La poltica de uso de dispositivos mviles es una medida organizativa,

adems, las medidas de seguridad para los ordenadores porttiles pueden ser una

obligacin (9.1).

B. Incorrecto. Designar personal de seguridad es una medida tcnica. Cuando alguien

saca un ordenador porttil de la oficina, el riesgo de filtracin de la informacin

prevalece.

C. Incorrecto. Cifrar los discos duros de los ordenadores porttiles y las memorias

USB es una medida tcnica. Puede llevarse a cabo basndose en una medida

organizativa.

D. Incorrecto. La poltica de control de acceso es una medida organizativa, que slo

cubre el acceso a los edificios o a los sistemas de TI.

34 de 40

Cmo se llama el sistema que garantiza la coherencia de la seguridad de la

informacin de la organizacin?

A. Sistema de gestin de la seguridad de la informacin (SGSI)

B. Rootkit

C. Normas de seguridad de informacin especial para el gobierno

A. Correcto. El ISMS se describe en ISO/IEC 27001 (9.1.2).

B. Incorrecto. Un rootkit es un conjunto malicioso de herramientas informticas, a

menudo utilizadas por un tercero (normalmente un pirata informtico).

C. Incorrecto. Esto es un conjunto de normas gubernamentales sobre cmo manejar

la informacin especial.

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

32

35 de 40

Cmo se denomina al acto de establecer si la identidad de una persona es la

correcta?

A. Autenticacin

B. Autorizacin

C. Identificacin

A. Correcto. El establecimiento de si la identidad de una persona es la correcta se

denomina autenticacin (8.3.5).

B. Incorrecto. La autorizacin consiste en otorgar a una persona derechos de acceso

a un ordenador o a una red.

C. Incorrecto. Identificacin es el proceso de dar a conocer la identidad.

36 de 40

Por qu es necesario mantener un plan de recuperacin de desastres actualizado y

comprobarlo con frecuencia?

A. Para tener siempre acceso a las copias de seguridad recientes que estn situadas

fuera de la oficina.

B. Para poder hacer frente a los fallos que ocurren a diario.

C. Porque, de lo contrario, en el caso de una interrupcin de gran alcance, las

medidas tomadas y los procedimientos planificados en caso de incidentes pueden

no ser los adecuados o haber quedado obsoletos.

D. Porque lo requiere la legislacin sobre la proteccin de datos personales.

A. Incorrecto. Esta es una de las medidas tcnicas tomadas para recuperar un

sistema.

B. Incorrecto. Para interrupciones normales, las medidas que se toman habitualmente

y los procedimientos en caso de incidente, son suficientes.

C. Correcto. Una interrupcin de gran alcance requiere un plan actualizado y

comprobado (9.4.1).

D. Incorrecto. La legislacin sobre la proteccin de datos personales recoge la

privacidad de los datos personales.

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

33

37 de 40

Con arreglo a qu legislacin puede una persona solicitar la inspeccin de los datos

que se han registrado sobre l o ella?

A. Ley sobre registros pblicos

B. Ley sobre la proteccin de datos personales

C. Ley sobre delincuencia informtica

D. Ley de Transparencia y Acceso a la Informacin Pblica del Gobierno

A. Incorrecto. La legislacin sobre registros pblicos regula el almacenamiento y

destruccin de documentos de archivo.

B. Correcto. El derecho a inspeccin est regulado por la legislacin sobre la

proteccin de datos personales (11.6).

C. Incorrecto. La legislacin sobre delincuencia informtica facilita tratar los delitos

cometidos mediante tecnologa de la informacin avanzada. Un ejemplo de un delito

nuevo es un ataque informtico.

D. Incorrecto. Ley de Transparencia y Acceso a la informacin Pblica del Gobierno

regula la inspeccin de documentos redactados por el gobierno. Los datos personales

no son un documento gubernamental.

38 de 40

Cul es un acto de regulacin o legislativo relacionado con la seguridad de la

informacin que puede imponerse a todas las organizaciones?

A. Derechos de propiedad intelectual

B. ISO/IEC 27001:2005

C. ISO/IEC 27002:2005

D. Legislacin sobre la proteccin de datos personales.

A. Incorrecto. Esta regulacin no est relacionada con la seguridad de la informacin

para las organizaciones.

B. Incorrecto. Esta es una norma con directrices para las organizaciones sobre cmo

gestionar la implantacin de un proceso de seguridad de la informacin.

C. Incorrecto. Esta norma, tambin conocida como el Cdigo de Buenas Prcticas

para la Seguridad de la Informacin, contiene directrices relativas a las medidas y a la

poltica de la seguridad de la informacin.

D. Correcto. Todas las organizaciones deberan contar con una poltica y

procedimientos para la proteccin de datos personales, que deberan ser conocidos

por todos aquellos que procesen dichos datos personales (11.6).

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

34

39 de 40

Usted es el propietario de la empresa de mensajera SpeeDelivery y ha contratado a

algunas personas que mientras esperan para realizar un envo pueden llevar a cabo

otras tareas. Sin embargo, advierte que este tiempo lo usan para enviar y leer

mensajes personales, as como para navegar por Internet.

En trminos legales, de qu modo pueden regularse mejor el uso de Internet y los

servicios de correo electrnico?

A. Instalar una aplicacin que haga que no se pueda acceder a determinados sitios

web y filtre los archivos adjuntos de los mensajes de correo electrnico

B. Crear un cdigo de conducta para el uso de Internet y del correo electrnico en el

que se establezcan los derechos y las obligaciones del empleado y del personal

C. Implantar normas de privacidad

D. Instalar un antivirus

A. Incorrecto. Instalar este tipo de software regula el uso de Internet y el correo

electrnico parcialmente. No puede regular el tiempo utilizado para uso personal. Es

una medida tcnica.

B. Correcto. En un cdigo de conducta el uso de Internet y correo

electrnico puede documentar qu sitios web pueden visitarse o no y en qu medida

se permite el uso personal. Estas son normas internas (9.3 y 10.3).

C. Incorrecto. Las normas de privacidad slo regulan el uso de datos personales de

los empleados y los clientes, y no el uso de Internet y del correo electrnico.

D. Incorrecto. Un antivirus comprueba el software malicioso de los mensajes de correo

electrnico y las conexiones de Internet entrantes y no regula el uso de Internet y del

correo electrnico. Es una medida tcnica.

40 de 40

Bajo qu condiciones se le permite a la empresa comprobar si los servicios de

Internet y de correo electrnico del lugar de trabajo se estn utilizando con fines

privados?

A. Se le permite si se informa al empleado despus de cada comprobacin.

B. Se le permite si los empleados son conscientes de que esto puede ocurrir.

C. Se le permite si tambin hay instalado un cortafuegos.

A. Incorrecto. Los empleados no tienen que ser informados despus de cada

comprobacin.

B. Correcto. Los empleados deben saber que la empresa tiene derecho a monitorizar

el uso de los servicios TI.

C. Incorrecto. Un cortafuegos protege de los intrusos externos. Esto no tiene nada que

ver con el derecho de la empresa a vigilar el uso de los servicios TI.

Examen de muestra para Fundamentos de Seguridad de la

Informacin basado en ISO / IEC 27002 (ISFS.SP)

35

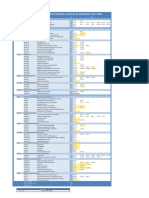

Evaluacin

La siguiente tabla muestra las respuestas correctas a las cuestiones de este conjunto

de preguntas de prueba.

nmero respuesta puntos nmero respuesta puntos

1

B

1 21

C

1

2

A

1 22

B

1

3

B

1 23

C

1

4

C

1 24

C

1

5

B

1 25

B

1

6

B

1 26

B

1

7

D

1 27

B

1

8

B

1 28

B

1

9

D

1 29

B

1

10

A

1 30

B

1

11

A

1 31

B

1

12

C

1 32

B

1

13

C

1 33

A

1

14

D

1 34

A

1

15

B

1 35

A

1

16

C

1 36

C

1

17

B

1 37

B

1

18

A

1 38

D

1

19

A

1 39

B

1

20

B

1 40

B

1

Contacto EXIN

www.exin.com

Anda mungkin juga menyukai

- CERTIFICACIÓN LEAD CYBERSECURITYDokumen92 halamanCERTIFICACIÓN LEAD CYBERSECURITYJulian JoyaBelum ada peringkat

- Caso Estudio LEAD CIBERSECURITY MANAGER 27032Dokumen16 halamanCaso Estudio LEAD CIBERSECURITY MANAGER 27032Ing. Nelfo Adelver Triana TiqueBelum ada peringkat

- Seguridad informática examenDokumen5 halamanSeguridad informática examenMIGUEL PISUÑABelum ada peringkat

- Política de BackupDokumen15 halamanPolítica de BackupVictor Manuel Avilés ChaconBelum ada peringkat

- Presentacion PfsenseDokumen11 halamanPresentacion PfsensejulioBelum ada peringkat

- Unidad N 2 - 2da ParteDokumen12 halamanUnidad N 2 - 2da ParteDreiko DiBelum ada peringkat

- CIBERSEGURIDADDokumen32 halamanCIBERSEGURIDADaida duarte s.Belum ada peringkat

- Actas Cibsi2017 UBA-1Dokumen332 halamanActas Cibsi2017 UBA-1Jose Sierra MejíaBelum ada peringkat

- Tesis Help DeskDokumen52 halamanTesis Help DeskMiguel AngelBelum ada peringkat

- ISO27001 FundamentalDokumen8 halamanISO27001 FundamentalEdgar SerratoBelum ada peringkat

- Carta Gantt CDT WISPDokumen4 halamanCarta Gantt CDT WISPAndreita PilchasBelum ada peringkat

- Instalar Syslog-Ng en Debian y UbuntuDokumen5 halamanInstalar Syslog-Ng en Debian y UbuntuDaniel Cervera ManzaneraBelum ada peringkat

- Apuntes CiberseguridadDokumen79 halamanApuntes CiberseguridadSufraBelum ada peringkat

- ISI503 Apunte Semana5 2022Dokumen67 halamanISI503 Apunte Semana5 2022carlos perezBelum ada peringkat

- Webinar CNO1347Dokumen33 halamanWebinar CNO1347Paulina HenaoBelum ada peringkat

- IoT y Su Uso Como Vector de Ataques Cibernéticos-1 PDFDokumen10 halamanIoT y Su Uso Como Vector de Ataques Cibernéticos-1 PDFRodrigo LopezBelum ada peringkat

- Preset Com Nerc CIPDokumen6 halamanPreset Com Nerc CIPChristian GccBelum ada peringkat

- Desarrollo de Proyectos TelematicosDokumen133 halamanDesarrollo de Proyectos TelematicosdionisiogarciaBelum ada peringkat

- LIBRO - DevOps y Seguridad Cloud. Caparrós, Cubero, Guijarro (2017)Dokumen198 halamanLIBRO - DevOps y Seguridad Cloud. Caparrós, Cubero, Guijarro (2017)Diego Palma100% (1)

- 5 1 Openfiler FinalDokumen82 halaman5 1 Openfiler Finalnetcat72984Belum ada peringkat

- Cultivo ProtegidoDokumen59 halamanCultivo ProtegidoJose LozanoBelum ada peringkat

- BK Admin OpenstackDokumen136 halamanBK Admin OpenstackjcerezogBelum ada peringkat

- Propuesta de Baseline de Seguridad Informática Con Base en Mejores Prácticas para Áreas Informáticas de Empresas de Reciente CreaciónDokumen94 halamanPropuesta de Baseline de Seguridad Informática Con Base en Mejores Prácticas para Áreas Informáticas de Empresas de Reciente Creacióntiama731Belum ada peringkat

- OriginalDokumen35 halamanOriginalJoseph Salazar AtalayaBelum ada peringkat

- Clase 3 - Gestión de RiesgosDokumen51 halamanClase 3 - Gestión de RiesgosSebastian Zamora ChavezBelum ada peringkat

- Estándares, Arquitecturas y Normativas de Las Nuevas Tecnologías para La Gestión de La DistribuciónDokumen31 halamanEstándares, Arquitecturas y Normativas de Las Nuevas Tecnologías para La Gestión de La DistribuciónCRISTIAN ANDRES GOMEZ HERNANDEZBelum ada peringkat

- 03 Taller 4Dokumen39 halaman03 Taller 4QueTeDenPolCulooBelum ada peringkat

- MorenoAndres 2020 ImplementandoDevsecopsFinancieroDokumen20 halamanMorenoAndres 2020 ImplementandoDevsecopsFinancieroJhonGarciaBelum ada peringkat

- Gestión de Penetración y Vulnerabilidad Para el Municipio de PanamáDokumen45 halamanGestión de Penetración y Vulnerabilidad Para el Municipio de PanamáErick BarriosBelum ada peringkat

- TFG Rafael Mateos Lopez PDFDokumen115 halamanTFG Rafael Mateos Lopez PDFJuanBelum ada peringkat

- Diapositivas Curso OpenstackDokumen27 halamanDiapositivas Curso OpenstackAnonymous wFmQJhYBelum ada peringkat

- Que Es DLPDokumen21 halamanQue Es DLPRichard SalazarBelum ada peringkat

- 3 Diseño Sistema Gestion de Seguridad 270001Dokumen259 halaman3 Diseño Sistema Gestion de Seguridad 270001joyaBelum ada peringkat

- CA ARCserve Backup For Windows Guía de ImplementaciónDokumen435 halamanCA ARCserve Backup For Windows Guía de ImplementaciónecofresBelum ada peringkat

- Biblioteca de Infraestructura de Tecnología de Información (ITIL) Getiones de Problemas y ConfiguracionesDokumen114 halamanBiblioteca de Infraestructura de Tecnología de Información (ITIL) Getiones de Problemas y ConfiguracionesMtraMarle Mendez MorenoBelum ada peringkat

- 02 Virtualizacion IIIDokumen55 halaman02 Virtualizacion IIIAnonymous IXswcnWBelum ada peringkat

- Cloud ComputingDokumen5 halamanCloud ComputingThony HABelum ada peringkat

- Honeypots seguridad redes clasificación herramientas virtualesDokumen19 halamanHoneypots seguridad redes clasificación herramientas virtualesIvan CaballeroBelum ada peringkat

- Manual Completo de LINUXDokumen260 halamanManual Completo de LINUXFernando Soto PomaBelum ada peringkat

- 3.3.2.3 Lab - Configuring Rapid PVST, PortFast, and BPDU GuardDokumen9 halaman3.3.2.3 Lab - Configuring Rapid PVST, PortFast, and BPDU GuardMiguel TenezacaBelum ada peringkat

- Nueva Generación de Infraestructura HiperconvergenteDokumen51 halamanNueva Generación de Infraestructura HiperconvergentefeapontesBelum ada peringkat

- Proyecto 2p Grupo AngieDokumen17 halamanProyecto 2p Grupo AngieFrancisco Joel CevallosBelum ada peringkat

- Control AdoresDokumen83 halamanControl AdoresMani RodriguezBelum ada peringkat

- TIERS-Checklist Infraestructura DatacenterDokumen22 halamanTIERS-Checklist Infraestructura DatacenterVane YohBelum ada peringkat

- Computación en La NubeDokumen12 halamanComputación en La NubeAdan MoralesBelum ada peringkat

- Ciberseguridad en La Cadena de SuministroDokumen17 halamanCiberseguridad en La Cadena de SuministroCarlos MirandaBelum ada peringkat

- 01-Material de Estudio Sena Cuso HelpDesk Sem01Dokumen9 halaman01-Material de Estudio Sena Cuso HelpDesk Sem01PedroJoséCardenasBelum ada peringkat

- Gestión de Redes Con SNMPDokumen40 halamanGestión de Redes Con SNMPRenzo PachecoBelum ada peringkat

- 4.3.2.3 Lab - Using Steganography PDFDokumen3 halaman4.3.2.3 Lab - Using Steganography PDFjcrodgonBelum ada peringkat

- PandoraFMS 5.0 Manual Usos Avanzados ESDokumen427 halamanPandoraFMS 5.0 Manual Usos Avanzados ESddardon16Belum ada peringkat

- Copia de Plantilla Ix Enriap 2014uniDokumen94 halamanCopia de Plantilla Ix Enriap 2014uniMoises Rojas AquiseBelum ada peringkat

- Latin American Spanish Sample Exam Isfs 201606Dokumen36 halamanLatin American Spanish Sample Exam Isfs 201606julio utilioBelum ada peringkat

- Spanish Sample Exam ISFS 20180428Dokumen36 halamanSpanish Sample Exam ISFS 20180428Oscar Pineda100% (1)

- Sample Exam Information Security Foundation Latin American SpanishDokumen40 halamanSample Exam Information Security Foundation Latin American SpanishAbner Pichumán AniñirBelum ada peringkat

- Taller 3Dokumen2 halamanTaller 3Diego AscuntarBelum ada peringkat

- Examen CDokumen5 halamanExamen Cvictortab93Belum ada peringkat

- Examen Presaberes Formación - Auditor Interno - ISO27001Dokumen5 halamanExamen Presaberes Formación - Auditor Interno - ISO27001ocardonapuertaBelum ada peringkat

- Si155v Ep - 2021-IiDokumen3 halamanSi155v Ep - 2021-IiLeo Daniem Flores sanchezBelum ada peringkat

- Convalidacion Sistemas Tecnológicos de Seguridad 2022Dokumen12 halamanConvalidacion Sistemas Tecnológicos de Seguridad 2022jorge chandiaBelum ada peringkat

- Dominio 6 Evaluacion de Pruebas de Seguridad Solo PreguntasDokumen11 halamanDominio 6 Evaluacion de Pruebas de Seguridad Solo PreguntasFFernandezBelum ada peringkat

- Revision Parcial Sol SegInfo2020BDokumen12 halamanRevision Parcial Sol SegInfo2020BJhonKevinMamaniPechoBelum ada peringkat

- 106es 2.0 Membership AgreementDokumen12 halaman106es 2.0 Membership Agreementraid87Belum ada peringkat

- Indicadores TecnicosDokumen43 halamanIndicadores TecnicosdodecaedrostBelum ada peringkat

- Mapeo ENS-27002Dokumen12 halamanMapeo ENS-27002raid87Belum ada peringkat

- Incibe2 Toma Evidencias Analisis ForenseDokumen79 halamanIncibe2 Toma Evidencias Analisis Forensejosemari A MartínezBelum ada peringkat

- Episodio de Pentesting PDFDokumen25 halamanEpisodio de Pentesting PDFEugenioBelum ada peringkat

- Indicadores TecnicosDokumen43 halamanIndicadores TecnicosdodecaedrostBelum ada peringkat

- Velas Japonesas 1 PDFDokumen7 halamanVelas Japonesas 1 PDFraid87Belum ada peringkat

- Metodología para un Análisis Forense en 5 fasesDokumen55 halamanMetodología para un Análisis Forense en 5 fasesraid87Belum ada peringkat

- Mercados FinancierosDokumen18 halamanMercados FinancierosygmartinBelum ada peringkat

- Mejora de La Protección de La Seguridad de Los Sistemas SCADA Utilizados en El Control de Procesos IndustrialesDokumen11 halamanMejora de La Protección de La Seguridad de Los Sistemas SCADA Utilizados en El Control de Procesos Industrialesraid87Belum ada peringkat

- 100 Errores Al Invertir en Bolsa PDFDokumen80 halaman100 Errores Al Invertir en Bolsa PDFraid87Belum ada peringkat

- Especificacion de Requisitos IEEE 830Dokumen9 halamanEspecificacion de Requisitos IEEE 830raid87Belum ada peringkat

- Dialnet LosSistemasSCADAEnLaAutomatizacionIndustrial 5280242 PDFDokumen12 halamanDialnet LosSistemasSCADAEnLaAutomatizacionIndustrial 5280242 PDFAnderson RodríguezBelum ada peringkat

- 480A-SCADA-Guia - de - Buenas Practicas-Ene10 PDFDokumen36 halaman480A-SCADA-Guia - de - Buenas Practicas-Ene10 PDFraid87Belum ada peringkat

- Cybercamp2015 BaseshackathonDokumen9 halamanCybercamp2015 Baseshackathonraid87Belum ada peringkat

- DSMDokumen5 halamanDSMraid87Belum ada peringkat

- Linux Shell 1 Manual PrácticoDokumen100 halamanLinux Shell 1 Manual PrácticoCarlos G Melo100% (2)

- Analisis Forense Iphone PDFDokumen62 halamanAnalisis Forense Iphone PDFm_lopez_garridoBelum ada peringkat

- Unidad 2 El Programa InformáticoDokumen15 halamanUnidad 2 El Programa InformáticoJoseBelum ada peringkat

- It5.p2.gti Instructivo para Gestion de Solicitudes de Copias de Seguridad v6Dokumen6 halamanIt5.p2.gti Instructivo para Gestion de Solicitudes de Copias de Seguridad v6Cesar S ArzuagaBelum ada peringkat

- Guia Configuracion ProliantDokumen35 halamanGuia Configuracion ProliantAna Maria Ordoñez PatiñoBelum ada peringkat

- Auditoria Informática Herdeca PRESENTACIONDokumen15 halamanAuditoria Informática Herdeca PRESENTACIONDanny PeñaBelum ada peringkat

- ¿Qué Son Las Bases de DatosDokumen40 halaman¿Qué Son Las Bases de Datosedgardogonzalez2011Belum ada peringkat

- La Contabilidad en La Era Del ConocimientoDokumen44 halamanLa Contabilidad en La Era Del ConocimientoxwillferxxXBelum ada peringkat

- Manual de Usuario DVR08LEA-08LEASDokumen139 halamanManual de Usuario DVR08LEA-08LEASJavyFernandezBelum ada peringkat

- Manual DataLoggerDokumen55 halamanManual DataLoggerjose-luis900Belum ada peringkat

- Comandos y Aplicaciones Útiles para Tu PCDokumen20 halamanComandos y Aplicaciones Útiles para Tu PCEduardo GuerrerosBelum ada peringkat

- HDPSDokumen15 halamanHDPShydralisk3Belum ada peringkat

- Proyecto Final Ensamble y Mantenimiento de Comptadores - UNADDokumen37 halamanProyecto Final Ensamble y Mantenimiento de Comptadores - UNADJAIRO EMILIO ARRIETA MEJIABelum ada peringkat

- 01 Movimiento Manual Del Robot Con El JoystickDokumen17 halaman01 Movimiento Manual Del Robot Con El JoystickJose Manuel Moa PerezBelum ada peringkat

- Manual BackupPCDokumen6 halamanManual BackupPCbencomo82Belum ada peringkat

- D2 SPA Manual 1Dokumen17 halamanD2 SPA Manual 1alejandro777_eBelum ada peringkat

- Portafolio de Servicios SinusoftDokumen15 halamanPortafolio de Servicios SinusoftMartín Indaburo ÁlvarezBelum ada peringkat

- Silabo de Administracion de Base de Datos PDFDokumen5 halamanSilabo de Administracion de Base de Datos PDFMAXIMO SOLISBelum ada peringkat

- Implantación de Sistemas Operativos 1º Asir: Programación Didáctica Curso: 2021/2022Dokumen31 halamanImplantación de Sistemas Operativos 1º Asir: Programación Didáctica Curso: 2021/2022Soledad Valaer RubioBelum ada peringkat

- Ocupaciones y FuncionesDokumen37 halamanOcupaciones y FuncionesCarmen Paublina PeñalosaBelum ada peringkat

- Manual de Referencia de Roland E-A7!36!70.en - EsDokumen35 halamanManual de Referencia de Roland E-A7!36!70.en - EsMarcos IzquierdoBelum ada peringkat

- CONTRATO Hosting y DominioDokumen8 halamanCONTRATO Hosting y DominioMaritza Garcia - EliBelum ada peringkat

- Tema 1 SADDokumen47 halamanTema 1 SADMaría Lourdes Gómez LeónBelum ada peringkat

- Manual Lenovo Y50 PDFDokumen39 halamanManual Lenovo Y50 PDFgoc1794Belum ada peringkat

- Hyena herramienta administración redesDokumen7 halamanHyena herramienta administración redesasintiendoBelum ada peringkat

- Pfsense Udemy - Clase 4 - Backup y RestoreDokumen6 halamanPfsense Udemy - Clase 4 - Backup y RestoreManolo HackintoshBelum ada peringkat

- Manual Prosicar TPV PDFDokumen72 halamanManual Prosicar TPV PDFEdgar Alfonso Larico0% (1)

- MOTOROLA DEFY 525 Buscar PDFDokumen12 halamanMOTOROLA DEFY 525 Buscar PDFHectorBelum ada peringkat

- Cómo Reconstruir Catálogos en Backup Exec Cuando Se Produce Un Error en La Operación de CatálogoDokumen6 halamanCómo Reconstruir Catálogos en Backup Exec Cuando Se Produce Un Error en La Operación de CatálogoshusesBelum ada peringkat