Exercício ADFS

Diunggah oleh

Anderson PontesHak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

Exercício ADFS

Diunggah oleh

Anderson PontesHak Cipta:

Format Tersedia

AD FS

L8-79

Mdulo 8: Implementao dos Servios de Federao

do Active Directory

Laboratrio: Implementao dos Servios

de Federao do Active Directory

Exerccio 1: Configurao dos pr-requisitos dos Servios de Federao

do Active Directory

Tarefa 1: Configurar encaminhadores de DNS (Sistema de Nomes de Domnio)

1.

Em LON-DC1, no Gerenciador do Servidor, clique em Ferramentas e clique em DNS.

2.

Expanda LON-DC1 e clique em Encaminhadores Condicionais.

3.

Clique com o boto direito do mouse em Encaminhadores Condicionais e clique em

Novo Encaminhador Condicional.

4.

Na caixa de dilogo Domnio DNS, digite TreyResearch.net.

5.

Clique na coluna Endereo IP e digite 172.16.10.10. Pressione Enter e clique em OK.

6.

Feche o Gerenciador DNS.

7.

Em MUN-DC1, no Gerenciador do Servidor, clique em Ferramentas e clique em DNS.

8.

Expanda MUN-DC1 e clique em Encaminhadores Condicionais.

9.

Clique com o boto direito do mouse em Encaminhadores Condicionais e clique em

Novo Encaminhador Condicional.

10. Na caixa Domnio DNS, digite Adatum.com.

11. Clique na coluna Endereo IP e digite 172.16.0.10. Pressione Enter e clique em OK.

12. Feche o Gerenciador DNS.

Tarefa 2: Trocar certificados raiz para permitir relaes de confiana de certificado

1.

Em LON-DC1, acesse a pgina Pesquisar.

2.

Na caixa Pesquisar, digite \\MUN-DC1.treyresearch.net\certenroll e pressione Enter.

3.

Na janela de CertEnroll, clique com o boto direito do mouse no arquivo

MUN-DC1.TreyResearch.net_TreyResearch-MUN-DC1-CA.crt e clique em Copiar.

4.

No painel esquerdo, clique em Documentose cole o arquivo na pasta Documentos.

5.

Abra um prompt de comando do Windows PowerShell, digite MMC, e pressione Enter.

6.

Na janela Console1, clique em Arquivo e clique em Adicionar/remover snap-in.

7.

Clique em Editor de Gerenciamento de Poltica de Grupo, e clique em Adicionar.

8.

Em Objeto de Poltica de Grupo, clique em Procurar.

9.

Clique em Default Domain Policy e clique em OK.

10. Clique em Concluir e clique em OK.

Implementao dos Servios de Federao do Active Directory

11. Clique duas vezes em Default Domain Policy. Na rvore de console, expanda Configurao

do Computador, expanda Polticas, Configuraes do Windows, Configuraes de segurana,

Polticas de chave pblica e clique em Autoridades de Certificao Raiz Confiveis.

AD FS

L8-80

12. Clique com o boto direito do mouse do mouse em Autoridades de Certificao Raiz Confiveis

e clique em Importar.

13. Na pgina Bem-vindo ao Assistente para Importao de Certificados, clique em Avanar.

14. Na pgina Arquivo a Ser Importado, clique em Procurar.

15. Na janela Abrir, clique em MUN-DC1.TreyResearch.net_TreyResearch-MUN-DC1-CA.crt, em Abrir

e clique em Avanar.

16. Na pgina Repositrio de Certificados, verifique se a opo Colocar todos os certificados

no repositrio a seguir est selecionada, verifique se o repositrio Autoridades de Certificao

Raiz Confiveis est na lista e clique em Avanar.

17. Na pgina Concluindo o Assistente para Importao de Certificados, clique em Concluir e OK.

18. Feche o Editor de Gerenciamento de Poltica de Grupo sem salvar alteraes.

19. Em MUN-DC1, acesse a pgina Pesquisar.

20. Na caixa Pesquisar, digite \\LON-DC1.adatum.com\certenroll e pressione Enter.

21. Na janela CertEnroll, clique com o boto direito do mouse no arquivo

LON-DC1.Adatum.com_Adatum-LON-DC1-CA.crt e clique em Copiar.

22. No painel esquerdo, expanda Bibliotecas, clique em Documentos e cole o arquivo

na pasta Documentos.

23. Abra um prompt de comando do Windows PowerShell, digite MMC, e pressione Enter.

24. Na janela Console1, clique em Arquivo e clique em Adicionar/remover snap-in.

25. Clique em Certificados e clique em Adicionar.

26. Clique em Conta de computador e clique em Avanar.

27. Verifique se a opo Computador local est selecionada, clique em Concluir e clique em OK.

28. Expanda Certificados e clique em Autoridades de Certificao Raiz Confiveis.

29. Clique com o boto direito do mouse do mouse em Autoridades de Certificao Raiz Confiveis,

aponte para Todas as tarefas e clique em Importar.

30. Na pgina Bem-vindo ao Assistente para Importao de Certificados, clique em Avanar.

31. Na pgina Arquivo a Ser Importado, clique em Procurar.

32. Na janela Abrir, clique em LON-DC1.Adatum.com_Adatum-LON-DC1-CA.crt,

em Abrir e clique em Avanar.

33. Na pgina Repositrio de Certificados, verifique se a opo Colocar todos os certificados

no repositrio a seguir est selecionada, verifique se o repositrio Autoridades de Certificao

Raiz Confiveis est na lista e clique em Avanar.

34. Na pgina Concluindo o Assistente para Importao de Certificados, clique em Concluir e OK.

35. Feche o Console1 sem salvar as alteraes.

Tarefa 3: Solicitar e instalar um certificado para o servidor Web

1.

Em LON-SVR1, no Gerenciador do Servidor, clique em Ferramentas e clique em Gerenciador

do Servios de Informaes da Internet (IIS).

2.

Na rvore do console, clique em LON-SVR1 (Adatum\Administrador).

3.

No painel intermedirio, clique duas vezes em Certificados de Servidor.

4.

No painel Aes, clique em Criar Certificado de Domnio.

5.

Na pgina Propriedades de Nome Distinto, insira as configuraes conforme listadas abaixo

e clique em Avanar:

o

Nome comum: LON-SVR1.adatum.com

Organizao: A. Datum

Unidade organizacional: TI

Cidade/localidade: Londres

Estado/provncia: Inglaterra

Pas/regio: GB

AD FS

Configurao de servios avanados do Windows Server 2012

L8-81

6.

Na pgina Autoridade de Certificao Online, em Especificar Autoridade de Certificao Online,

clique em Selecionar para procurar um servidor de CA (Autoridade de Certificao) no domnio.

7.

Selecione Adatum-LON-DC1-CA e clique em OK.

8.

No campo Nome amigvel, digite LON-SVR1.adatum.com e clique em Concluir.

Tarefa 4: Associar o certificado ao aplicativo com reconhecimento de declaraes

no servidor Web e verificar o acesso de aplicativo

1.

Em LON-SVR1, no Gerenciador dos Servios de Informaes da Internet (IIS), expanda Sites,

clique em Default Web Site e, no painel Aes, clique em Associaes.

2.

Na caixa de dilogo Associaes do Site, clique em Adicionar.

3.

Na caixa de dilogo Adicionar Associao do Site, em Tipo, selecione https e em Porta, verifique

se 443 est selecionado. Na lista suspensa Certificado SSL, clique em LON-SVR1.adatum.com

e clique em OK.

4.

Clique em Fechar e feche o Gerenciador do Servios de Informaes da Internet (IIS).

5.

Em LON-DC1, abra o Windows Internet Explorer.

6.

Conecte-se a https://lon-svr1.adatum.com/adatumtestapp. Clique em OK.

7.

Verifique se voc consegue se conectar ao site, mas recebe um erro de acesso negado 401.

Isso esperado, pois voc ainda no tem o AD FS configurado para autenticao.

8.

Feche o Internet Explorer.

Resultados: Depois de concluir este exerccio, voc ter configurado o encaminhamento de DNS para

permitir a resoluo de nomes entre a A. Datum e a Trey Research e dever ter trocado certificados raiz

entre as duas organizaes. Voc tambm dever ter instalado e configurado um certificado da Web

no servidor de aplicativos.

Implementao dos Servios de Federao do Active Directory

Exerccio 2: Instalao e configurao do AD FS

AD FS

L8-82

Tarefa 1: Instalar e configurar o AD FS

1.

Em LON-DC1, no Gerenciador do Servidor, clique em Gerenciar e clique em Adicionar Funes

e Recursos.

2.

Na pgina Antes de comear, clique em Prximo.

3.

Na pgina Selecionar tipo de instalao, clique em Prximo.

4.

Na pgina Selecionar servidor de destino, clique em Prximo.

5.

Na pgina Selecionar funes de servidor, marque a caixa de seleo Servios de Federao

do Active Directory, clique em Adicionar Recursos e clique em Prximo.

6.

Na pgina Selecionar recursos, clique em Prximo.

7.

Na pgina Servios de Federao do Active Directory (AD FS), clique em Prximo.

8.

Na pgina Selecionar servios de funo, clique em Prximo.

9.

Na pgina Confirmar selees de instalao, clique em Instalar e aguarde a concluso

da instalao. No feche a janela.

Tarefa 2: Criar um servidor de federao autnomo usando o Assistente

de Configurao de Servidor de Federao do AD FS

1.

Na pgina Progresso da instalao, clique em Executar o snap-in Gerenciamento do AD FS.

2.

No painel Viso Geral, clique no link Assistente de Configurao do Servidor de Federao

do AD FS.

3.

Na pgina Bem-vindo, verifique se a opo Criar um novo Servio de Federao est selecionada

e clique em Avanar.

4.

Na pgina Selecionar Implantao Autnoma ou de Farm, clique em Servidor de federao

autnomo e clique em Avanar.

5.

Na pgina Especificar o Nome do Servio de Federao, verifique se o Certificado SSL

selecionado LON-DC1.Adatum.com, se a Porta 443 e se o Nome do Servio de Federao

LON-DC1.Adatum.com e clique em Avanar.

6.

Na pgina Pronto para Aplicar Configuraes, verifique se as configuraes corretas esto listadas

e clique em Avanar.

7.

Aguarde o trmino da instalao e clique em Fechar.

Tarefa 3: Verifique se FederationMetaData.xml est presente e contm dados vlidos

1.

Faa logon na mquina virtual LON-CL1 como Adatum\Brad usando a senha Pa$$w0rd.

2.

Clique na Barra de Tarefas o Internet Explorer.

3.

Clique no cone Ferramentas no canto direito superior e clique em Opes da Internet

4.

Na guia Segurana, clique em Intranet local.

5.

Clique em Sites e desmarque a caixa de seleo Detectar automaticamente a rede intranet.

6.

Clique em Avanadas e, na caixa Adicionar este site zona, digite https://lon-dc1.adatum.com

e clique em Adicionar.

7.

Digite https://lon-svr1.adatum.com, clique em Adicionar e clique em Fechar.

8.

Clique em OK duas vezes.

9.

Conecte-se a https://lon-dc1.adatum.com/federationmetadata/2007-06/

federationmetadata.xml.

AD FS

Configurao de servios avanados do Windows Server 2012

L8-83

10. Verifique se o arquivo xml aberto com xito e role por seu contedo.

11. Feche o Internet Explorer.

Resultados: Depois de concluir este exerccio, voc ter instalado e configurado a funo de servidor

AD FS e verificado uma instalao bem-sucedida exibindo o contedo de FederationMetaData.xml.

Exerccio 3: Configurao do AD FS para uma organizao nica

Tarefa 1: Configurar um certificado de assinatura de token

para LON-DC1.Adatum.com

1.

Na mquina virtual LON-DC1, no Gerenciador do Servidor, clique em Ferramentas e clique

em Windows PowerShell.

2.

No prompt do Windows PowerShell, digite set-ADFSProperties AutoCertificateRollover $False

e pressione Enter. Esta etapa necessria para que voc possa modificar os certificados que

o AD FS usa.

3.

Feche a janela do Windows PowerShell.

4.

No Gerenciador do Servidor, clique em Ferramentas e clique em Gerenciamento do AD FS.

5.

No console do AD FS, no painel esquerdo, expanda Servio e clique em Certificados.

6.

Clique com o boto direito do mouse do mouse em Certificados e clique em Adicionar Certificado

de Autenticao de Token.

7.

Na caixa de dilogo Selecione um certificado de autenticao de token, clique no primeiro

certificado com o nome LON-DC1.Adatum.com e clique em Clique aqui para exibir propriedades

do certificado.

8.

Verifique se as finalidades do certificado incluem Prova a sua identidade para um computador

remoto e Garante a identidade de um computador remoto e clique em OK. O certificado tambm

pode ter outras finalidades, mas essas duas so necessrias. Se o certificado no tiver as finalidades

planejadas, exiba as propriedades dos outros certificados at localizar a pessoa um que tenha

as finalidades planejadas e clique em OK.

9.

Quando a caixa de dilogo Gerenciamento do AD FS for exibida, clique em OK.

Observao: Verifique se o certificado tem um assunto de CN=LON-DC1.Adatum.com.

Se nenhum nome for exibido em Assunto quando voc adicionar o certificado, exclua

o certificado e adicione o certificado seguinte na lista.

10. Clique com o boto direito do mouse do mouse no certificado recm-adicionado

e clique em Definir como Principal. Analise a mensagem de aviso e clique em Sim.

11. Selecione o certificado que acabou de ser substitudo, clique com o boto direito

do mouse no certificado e clique em Excluir. Clique em Sim para confirmar a excluso.

Implementao dos Servios de Federao do Active Directory

Tarefa 2: Configurar um uma relao de confiana do provedor de declaraes

do Active Directory

1.

Em LON-DC1, no console do AD FS, expanda Relaes de Confiana e clique em Confianas

do Provedor de Declaraes.

2.

No painel intermedirio, clique com o boto direito do mouse em Active Directory e clique

em Editar Regras de Declarao.

3.

Na caixa de dilogo Editar Regras de Declarao para Active Directory, na guia Regras

de Transformao de Aceitao, clique em Adicionar Regra.

4.

No Assistente para Adicionar Regra de Declarao de Transformao, na pgina Selecionar

Modelo de Regra, em Modelo de regra de declarao, selecione Enviar Atributos LDAP

como Declaraes e clique em Avanar.

5.

Na pgina Configurar Regra, na caixa Nome da regra de declarao, digite Regra

de Atributos LDAP de Sada.

6.

Na lista suspensa Repositrio de atributos, selecione Active Directory.

7.

Na seo Mapeamento de atributos LDAP para tipos de declarao de sada,

selecione os seguintes valores para o Atributo LDAP e o Tipo de Declarao de Sada:

8.

E-Mail-Addresses = Endereo de email

User-Principal-Name = UPN

Display-Name = Nome

AD FS

L8-84

Clique em Concluir e clique em OK.

Tarefa 3: Configurar o aplicativo de declaraes para confiar nas declaraes

de entrada executando o Utilitrio de Federao do Windows Identity Foundation

1.

Em LON-SVR1, clique na tela Iniciar e clique em Windows Identity Foundation Federation Utility.

2.

Na pgina Welcome to the Federation Utility wizard, em Application configuration location,

digite C:\inetpub\wwwroot\AdatumTestApp\web.config para o local do arquivo web.config

do aplicativo de exemplo do Windows Identity Foundation.

3.

Em Application URI, digite https://lon-svr1.adatum.com/AdatumTestApp/ para indicar

o caminho para o aplicativo de exemplo que confiar nas declaraes de entrada do servidor

de federao. Para continuar, clique em Next.

4.

Na pgina Security Token Service, selecione a opo Use an existing STS, digite

https://lon-dc1.adatum.com/federationmetadata/2007-06/federationmetadata.xml

para o local de documento de metadados do STS WS-Federation e clique em Next para continuar.

5.

Na pgina Security token encryption, selecione a opo No encryption e clique em Next.

6.

Na pgina Offered Claims, examine as declaraes que sero oferecidas pelo servidor de federao

e clique em Next.

7.

Na pgina Summary, examine as alteraes que sero feitas no aplicativo de exemplo pelo Assistente

de Utilitrio de Federao, percorra os itens para entender o que cada item est fazendo e clique

em Finish.

8.

Clique em OK.

AD FS

Configurao de servios avanados do Windows Server 2012

L8-85

Tarefa 4: Configurar uma relao de confiana de terceira parte confivel

para o aplicativo com reconhecimento de declaraes

1.

Em LON-DC1, no console do AD FS, clique em AD FS.

2.

No painel intermedirio, clique em Necessrio: Adicionar uma terceira parte confivel.

3.

No Assistente para Adicionar Terceira Parte Confivel, na pgina Bem-vindo, clique em Iniciar.

4.

Na pgina Selecionar Fonte de Dados, selecione a opo Importar dados sobre

a terceira parte confivel publicados online ou em uma rede local e digite

https://lon-svr1.adatum.com/adatumtestapp.

5.

Para continuar, clique em Avanar. Esta ao solicita que o assistente procure Metadados

do aplicativo que a funo de servidor Web hospeda.

6.

Na pgina Especificar Nome para Exibio, na caixa Nome para exibio, digite

ADatum Test App e clique em Avanar.

7.

Na pgina Escolher Regras de Autorizao de Emisso, verifique se a opo Permitir que

todos os usurios acessem esta terceira parte confivel est selecionada e clique em Avanar.

8.

Na pgina Pronto para Adicionar Confiana, examine as configuraes da relao de confiana

da terceira parte confivel e clique em Avanar.

9.

Na pgina Concluir, clique em Fechar. A caixa de dilogo Editar Regras de Declarao

para ADatum Test App aberta.

Tarefa 5: Configurar as regras de declarao para a relao de confiana

da terceira parte confivel

1.

Na caixa de dilogo Editar Regras de Declarao para Adatum Test App, na guia Regras

de Transformao de Emisso, clique em Adicionar Regra.

2.

No Assistente para Adicionar Regra de Declarao de Transformao, na pgina Selecionar

Modelo de Regra, em Modelo de regra de declarao, clique em Passar ou Filtrar uma

Declarao de Entrada e clique em Avanar. Essa ao passa uma declarao de entrada

ao usurio por meio da autenticao Integrada do Windows.

3.

Na pgina Configurar Regra, na caixa Nome da regra de declarao, digite Regra de Passagem

de Nome de Conta do Windows. Na lista suspensa Tipo de declarao de entrada, selecione

Nome de conta do Windows e clique em Concluir.

4.

Clique em Adicionar Regra.

5.

Na pgina Selecionar Modelo de Regra, em Modelo de regra de declarao, clique em Passar

ou Filtrar uma Declarao de Entrada e clique em Avanar.

6.

Na pgina Configurar Regra, na caixa Nome da regra de declarao, digite Regra de Passagem

de Endereo de Email, na lista suspensa Tipo de declarao de entrada, selecione Endereo

de Email e clique em Concluir.

7.

Clique em Adicionar Regra.

8.

Na pgina Selecionar Modelo de Regra, em Modelo de regra de declarao, clique em Passar

ou Filtrar uma Declarao de Entrada e clique em Avanar.

9.

Na pgina Configurar Regra, na caixa Nome da regra de declarao, digite Regra de Passagem

de UPN, na lista suspensa Tipo de declarao de entrada, selecione UPN e clique em Concluir.

10. Clique em Adicionar Regra.

Implementao dos Servios de Federao do Active Directory

11. Na pgina Selecionar Modelo de Regra, em Modelo de regra de declarao, clique em Passar

ou Filtrar uma Declarao de Entrada e clique em Avanar.

AD FS

L8-86

12. Na pgina Configurar Regra, na caixa Nome da regra de declarao, digite Regra de Passagem

de Nome, na lista suspensa Tipo de declarao de entrada, selecione Nome e clique em Concluir.

13. Clique em Aplicar e clique em OK.

Tarefa 6: Testar o acesso ao aplicativo com reconhecimento de declaraes

1.

Em LON-CL1, abra o Internet Explorer.

2.

Conecte-se a https://lon-svr1.adatum.com/AdatumTestApp/

Observao: No se esquea de digitar a barra inicial (/) no fim do endereo.

3.

Se as credenciais forem solicitadas, digite Adatum\Brad com a senha Pa$$w0rd e pressione Enter.

A pgina renderizada e voc visualiza as declaraes que foram processadas para permitir acesso

ao site.

Resultados: Depois de concluir esse exerccio, voc ter configurado o AD FS para uma organizao

nica. Para fazer isso, voc deve ter configurado um certificado de assinatura de token e uma relao de

confiana de provedor de declaraes para Adatum.com. Voc tambm deve ter configurado o aplicativo

de exemplo para confiar em declaraes de entrada e configurado uma relao de confiana de terceira

parte confivel e regras de declarao associadas. Voc tambm deve ter testado o acesso ao aplicativo

de exemplo do Windows Identity Foundation em um cenrio de organizao nica.

Exerccio 4: Configurao do AD FS para parceiros comerciais federados

Tarefa 1: Adicionar uma relao de confiana do provedor de declaraes

para o servidor do AD FS em TreyResearch.net

1.

Em LON-DC1, se necessrio, no Gerenciador do Servidor, clique em Ferramentas e clique

em Gerenciamento do AD FS.

2.

No console do AD FS, expanda Relaes de Confiana e clique em Confianas do Provedor

de Declaraes.

3.

No painel Aes, clique em Adicionar Confiana do Provedor de Declaraes.

4.

Na pgina de Bem-vindo, clique em Iniciar.

5.

Na pgina Selecionar Fonte de Dados, selecione Importar dados sobre

o provedor de declaraes publicados online ou em uma rede local,

digite https://mun-dc1.treyresearch.net e clique em Avanar.

6.

Na pgina Especificar Nome para Exibio, clique em Avanar.

7.

Na pgina Pronto para Adicionar Confiana, examine as configuraes de relao de confiana

do provedor de declaraes e clique em Avanar para salvar a configurao.

8.

Na pgina Concluir, clique em Fechar.

9.

Na caixa de dilogo Editar Regras de Declarao para mun-dc1.treyresearch.net,

na guia Regras de Transformao de Aceitao, clique em Adicionar Regra.

AD FS

Configurao de servios avanados do Windows Server 2012

L8-87

10. Na lista Modelo de regra de declarao, clique em Passar ou Filtrar uma Declarao de Entrada

e clique em Avanar.

11. Na caixa de texto Nome da regra de declarao, digite Regra de Passagem de nome de conta

do Windows.

12. Na lista suspensa Tipo de declarao de entrada, selecione Nome de conta do Windows.

13. Selecione Passar todos os valores de declarao e clique em Concluir. Clique em Sim.

14. Clique em OK e feche o console do AD FS.

15. Em LON-DC1, no Gerenciador do Servidor, clique em Ferramentas e clique

em Windows PowerShell.

16. No prompt do Windows PowerShell, digite o comando a seguir e pressione Enter:

Set-ADFSClaimsProviderTrust TargetName mun-dc1.treyresearch.net

SigningCertificateRevocationCheck None

17. Feche o Windows PowerShell.

Tarefa 2: Configurar uma relao de confiana de terceira parte confivel

em MUN-DC1 para o aplicativo com reconhecimento de declaraes da A. Datum

1.

Em MUN-DC1, no Gerenciador do Servidor, clique em Ferramentas e clique em Gerenciamento

do AD FS.

2.

No console do AD FS, na pgina Viso Geral, clique em Necessrio: Adicionar uma terceira parte

confivel.

3.

Na pgina de Bem-vindo, clique em Iniciar.

4.

Na pgina Selecionar Fonte de Dados, selecione a opo Importar dados sobre a terceira

parte confivel publicados online ou em uma rede local e digite https://lon-dc1.adatum.com

e clique em Avanar.

5.

Na pgina Especificar Nome para Exibio, na caixa de texto Nome para exibio,

digite Adatum TestApp e clique em Avanar.

6.

Na pgina Escolher Regras de Autorizao de Emisso, selecione a opo Permitir que todos

os usurios acessem esta terceira parte confivel e clique em Avanar.

7.

Na pgina Pronto para Adicionar Confiana, examine as configuraes de relao de confiana

da terceira parte confivel e clique em Avanar para salvar a configurao.

8.

Na pgina Concluir, clique em Fechar. A caixa de dilogo Editar Regras de Declarao para Adatum

TestApp aberta.

9.

Na caixa de dilogo Editar Regras de Declarao para Adatum TestApp, na guia Regras

de Transformao de Emisso, clique em Adicionar Regra.

10. Na lista Modelo de regra de declarao, clique em Passar ou Filtrar uma Declarao

de Entrada e clique em Avanar.

11. Na caixa Nome da regra de declarao, digite Regra de Passagem de nome de conta

do Windows, na lista suspensa Tipo de Declarao de Entrada, selecione Windows account name.

12. Selecione Passar todos os valores de declarao e clique em Concluir.

13. Clique em OK e feche o console do AD FS.

Implementao dos Servios de Federao do Active Directory

Tarefa 3: Verificar o acesso ao aplicativo de teste da A. Datum para usurios

da Trey Research

1.

AD FS

L8-88

Em MUN-DC1, abra o Internet Explorer e conecte-se a

https://lon-svr1.adatum.com/adatumtestapp/.

Observao: O processo de logon foi alterado e voc deve selecionar uma autoridade

que possa autorizar e validar a solicitao de acesso agora. A pgina Descoberta de Realm Inicial

(a pgina Entrar) exibida e voc deve selecionar uma autoridade.

2.

Na pgina Entrar, selecione mun-dc1.treyresearch.net e clique em Continuar para Entrar.

3.

Quando as credenciais forem solicitadas, digite TreyResearch\April com a senha Pa$$w0rd

e pressione ENTER.

4.

Verifique se voc pode acessar o aplicativo.

5.

Feche o Internet Explorer.

6.

Abra o Internet Explorer e conecte-se a https://lon-svr1.adatum.com/adatumtestapp/ novamente.

7.

Quando as credenciais forem solicitadas, digite TreyResearch\April com a senha Pa$$w0rd

e pressione Enter. Voc deve ter acesso ao aplicativo.

Observao: Voc no recebe uma solicitao para informar novamente um realm inicial. Depois

que os usurios selecionarem um realm inicial e forem autenticados por uma autoridade de realm, eles

recebero um cookie _LSRealm emitido pelo servidor de federao de terceira parte confivel. O tempo

de vida padro do cookie 30 dias. Portanto, para fazer logon vrias vezes, voc deve excluir esse cookie

depois de cada tentativa de logon para voltar a um estado limpo.

8.

Feche o Internet Explorer.

Tarefa 4: Configurar regras de declarao para que as relaes de confiana

do provedor de declaraes e da terceira parte confivel permitam acesso apenas

para um grupo especfico

1.

Em MUN-DC1, abra o console do AD FS, expanda Relaes de Confiana e clique em Confianas

da Terceira Parte Confivel.

2.

Selecione Adatum TestApp e, no painel Aes, clique em Editar Regras de Declarao.

3.

Na caixa de dilogo Editar Regras de Declarao para Adatum TestApp, na guia Regras de

Transformao de Emisso, clique em Adicionar Regra.

4.

Na pgina Selecionar Modelo de Regra, digite Modelo de regra de declarao, selecione Enviar

Associao de Grupo como uma Declarao e clique em Avanar.

5.

Na pgina Configurar Regra, na caixa Nome da regra de declarao, digite Regra de Permisso

de Grupo de Produtos.

6.

Ao lado de Grupo do Usurio, clique em Procurar, digite Production e clique em OK.

7.

Em Tipo de declarao de sada, clique em Group.

8.

Em Valor de declarao de sada, digite Production e clique em Concluir. Clique em OK.

9.

Em LON-DC1, se necessrio, abra o console do AD FS.

AD FS

Configurao de servios avanados do Windows Server 2012

L8-89

10. No console do AD FS, expanda Relaes de Confiana e clique em Confianas do Provedor

de Declaraes.

11. Selecione mun-dc1.treyresearch.net e, no painel Aes, clique em Editar Regras de Declarao.

12. Na guia Regras de Transformao de Aceitao, clique em Adicionar Regra.

13. Na pgina Selecionar Modelo de Regra, em Modelo de regra de declarao, clique em Passar

ou Filtrar uma Declarao de Entrada e clique em Avanar.

14. Na pgina Configurar Regra, na caixa Nome da regra de declarao, digite Regra de Envio

de Grupo de Produtos.

15. Na lista suspensa Tipo de declarao de entrada, clique em Grupo e clique em Concluir. Clique

em Sim e clique em OK.

16. No console do AD FS, em Relaes de Confiana, clique em Confianas da Terceira Parte

Confivel.

17. Selecione Adatum Test App e, no painel Aes, clique em Editar Regras de Declarao.

18. Na guia Regras de Transformao de Emisso, clique em Adicionar Regra.

19. Em Modelo de regra de declarao, clique em Passar ou Filtrar uma Declarao de Entrada

e clique em Avanar.

20. Na caixa Nome da regra de declarao, digite Regra de Envio de Nome de Grupo

do TreyResearch.

21. Na lista suspensa Tipo de declarao de entrada, clique em Grupo e clique em Concluir.

22. Na caixa de dilogo Editar Regras de Declarao para Adatum Test App, na guia Regras

de Autorizao de Emisso, selecione a regra chamada Permitir Acesso a Todos os Usurios

e clique em Remover Regra. Clique em Sim para confirmar. Sem regras, nenhum usurio ter

o acesso permitido.

23. Na guia Regras de Autorizao de Emisso, clique em Adicionar Regra.

24. Na pgina Selecionar Modelo de Regra, em Modelo de regra de declarao, selecione

Permitir ou Negar Usurios com Base em uma Declarao de Entrada e clique em Avanar.

25. Na pgina Configurar Regra, na caixa Nome da regra de declarao, digite Regra de Permisso

de Grupo de Produo do TreyResearch, na lista suspensa Tipo de declarao de entrada,

selecione Grupo, em Valor de declarao de entrada, digite Production, selecione a opo

para Permitir o acesso aos usurios com esta declarao de entrada e clique em Concluir.

26. Na guia Regras de Autorizao de Emisso, clique em Adicionar Regra.

27. Na pgina Selecionar Modelo de Regra, em Modelo de regra de declarao, selecione

Permitir ou Negar Usurios com Base em uma Declarao de Entrada e clique em Avanar.

28. Na pgina Configurar Regra, na caixa Nome da regra de declarao, digite Temp, na lista

suspensa Tipo de declarao de entrada, selecione UPN, no campo Valor de declarao

de entrada, digite @adatum.com, selecione a opo para Permitir o acesso aos usurios

com esta declarao de entrada e clique em Concluir.

Implementao dos Servios de Federao do Active Directory

29. Clique na regra Temp e clique em Editar Regra.

AD FS

L8-90

30. Na caixa de dilogo Editar Regra Temp, clique em Exibir Idioma da Regra.

31. Pressione Ctrl + C para copiar o idioma da regra para a rea de transferncia e clique em OK.

32. Clique em Cancelar.

33. Clique na regra Temp, clique em Remover Regra, e clique em Sim.

34. Na guia Regras de Autorizao de Emisso, clique em Adicionar Regra.

35. Na pgina Selecionar Modelo de Regra, digite Modelo de regra de declarao,

selecione Enviar Declaraes Usando uma Regra Personalizada e clique em Avanar.

36. Na pgina Configurar Regra, na caixa Nome da regra de declarao, digite Regra de Acesso

de Usurio da ADatum.

37. Clique na caixa Regra personalizada e pressione Crtl + V para colar o contedo da rea de

transferncia na caixa. Edite a primeira URL para corresponder ao texto a seguir e clique em Concluir.

c:[Type == "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn", Value =~

"^(?i).+@adatum\.com$"]=> issue(Type =

http://schemas.microsoft.com/authorization/claims/permit, Value =

PermitUsersWithClaim);

Observao: Essa regra permite o acesso a todos que apresentam uma declarao que

inclui o nome UPN de@adatum.com. A linha Value na primeira URL define o atributo que deve

ser correspondido na declarao. Nessa linha, ^ indica o incio da cadeia de caracteres para

correspondncia, (?i) significa que o texto no diferencia maisculas e minsculas, .+ significa

que um ou mais caracteres sero adicionados e $ significa o fim da cadeia de caracteres.

38. Clique em OK para fechar a pgina de propriedades e salvar as alteraes para a relao

de confiana de terceira parte confivel.

Tarefa 5: Verifique as restries e a acessibilidade para o aplicativo

com reconhecimento de declaraes

1.

Em MUN-DC1, abra o Internet Explorer e conecte-se

a https://lon-svr1.adatum.com/adatumtestapp/.

2.

Quando as credenciais forem solicitadas, digite TreyResearch\April com a senha Pa$$w0rd

e pressione Enter. April no membro do grupo Produo, portanto, ela no deve ser capaz

de acessar o aplicativo.

3.

Feche o Internet Explorer.

4.

Reabra o Internet Explorer, clique no cone Ferramentas no canto superior direito e clique

em Opes da Internet.

5.

Em Histrico de navegao, clique em Excluir, em Excluir novamente e clique em OK.

6.

Conecte-se a https://lon-svr1.adatum.com/adatumtestapp/.

7.

Na pgina Entrar, clique em mun-dc1.treyresearch.net e clique em Continuar para Entrar.

8.

Quando as credenciais forem solicitadas, digite TreyResearch\Morgan com a senha Pa$$w0rd

e pressione ENTER. ENTER membro do grupo Produo, portanto e deve ser capaz de acessar

o aplicativo.

9.

Feche o Internet Explorer.

Resultados: Depois de concluir este exerccio, voc ter configurado uma relao de confiana

do provedor de declaraes para TreyResearch na Adatum.com e uma relao de confiana de

terceira parte confivel para Adatum em TreyResearch.net. Voc verificou acesso ao aplicativo

com reconhecimento de declaraes da A. Datum. Em seguida, voc configurou o aplicativo

para restringir o acesso de TreyResearch para grupos especficos e verificou o acesso apropriado.

Para se preparar para o prximo mdulo

Ao concluir o laboratrio, reverta as mquinas virtuais ao estado inicial.

1.

No computador host, inicie o Gerenciador Hyper-V.

2.

Na lista Mquinas Virtuais, clique com o boto direito do mouse em 24412B-MUN-DC1

e clique em Reverter.

3.

Na caixa de dilogo Reverter Mquina Virtual, clique em Reverter.

4.

Repita as etapas 2 e 3 para 24412B-LON-CL1, 24412B-LON-SVR1, e 24412B-LON-DC1.

AD FS

Configurao de servios avanados do Windows Server 2012

L8-91

Anda mungkin juga menyukai

- Marselha Zé PedroDokumen4 halamanMarselha Zé PedroAnaBelum ada peringkat

- João Acir Piegues: O Que Está Sendo CobradoDokumen2 halamanJoão Acir Piegues: O Que Está Sendo CobradoRafaelly Eduarda ferrazBelum ada peringkat

- Foto ControleDokumen43 halamanFoto ControleMatt HcBelum ada peringkat

- A Game of Inches - PDF (Texto Completo em Português) Mario VergaraDokumen2 halamanA Game of Inches - PDF (Texto Completo em Português) Mario VergaranatalenseBelum ada peringkat

- Tutorial Big Blue Button MoodleDokumen10 halamanTutorial Big Blue Button MoodleLeonardo de Arruda DelgadoBelum ada peringkat

- Naruto ST2 - Livro de Ninjutsus - KatonDokumen17 halamanNaruto ST2 - Livro de Ninjutsus - KatonEriklys SousaBelum ada peringkat

- A Formiga No Carreiro - CoroDokumen5 halamanA Formiga No Carreiro - CoroCarolAlmeidaBelum ada peringkat

- FPF Quadro Observadores Futsal Epoca 2010Dokumen2 halamanFPF Quadro Observadores Futsal Epoca 2010nafff7283Belum ada peringkat

- Luz Que Me Traz PazDokumen3 halamanLuz Que Me Traz PazProf. Felipe CantãoBelum ada peringkat

- Backup Do Sistema (Cópia de Segurança) Informações Relacionadas Ao Backup Do Sistema (Cópia de Segurança)Dokumen59 halamanBackup Do Sistema (Cópia de Segurança) Informações Relacionadas Ao Backup Do Sistema (Cópia de Segurança)Hudson Gonçalves SiqueiraBelum ada peringkat

- Lobisomem Livro Da Tribo CroatanDokumen6 halamanLobisomem Livro Da Tribo CroatanMorgana MadeiraBelum ada peringkat

- Oscar Guelli - Queimem Os Livros de MatemáticaDokumen7 halamanOscar Guelli - Queimem Os Livros de MatemáticaAteliê Priss LopesBelum ada peringkat

- Isabel Castiajo 2012 - o Teatro Grego em Contexto de RepresentaçãoDokumen174 halamanIsabel Castiajo 2012 - o Teatro Grego em Contexto de Representaçãoluiz carvalhoBelum ada peringkat

- Guia Gta 4Dokumen8 halamanGuia Gta 4Iris BarcelosBelum ada peringkat

- Lista Material EletricoDokumen5 halamanLista Material EletricoJeferson TadeuBelum ada peringkat

- Passo A Passo - Baixa Do LançamentoDokumen9 halamanPasso A Passo - Baixa Do LançamentoRones SobreiroBelum ada peringkat

- PDPI 2017 Resultado Final Edital19 PDFDokumen18 halamanPDPI 2017 Resultado Final Edital19 PDFDaniele FreitasBelum ada peringkat

- Iluminacao e Cenografia para DancaDokumen14 halamanIluminacao e Cenografia para DancaAspásiaMariana100% (1)

- Revista Cultura Do Automóvel - Ed. 35 - Maio22Dokumen52 halamanRevista Cultura Do Automóvel - Ed. 35 - Maio22alemao7x1 DiehlBelum ada peringkat

- Sumula Copa 2022Dokumen2 halamanSumula Copa 2022Conselho TutelarBelum ada peringkat

- XTZ 125 Manual MontagemDokumen18 halamanXTZ 125 Manual MontagemFer Tiliza100% (1)

- Astah ComnunityDokumen10 halamanAstah ComnunityFrancisco Cesar50% (2)

- Lista KantatuDokumen11 halamanLista KantatuSérgio Espírito SantoBelum ada peringkat

- TESTE de VELOCIDADE Da Internet - Velocimetro - Speed TestDokumen2 halamanTESTE de VELOCIDADE Da Internet - Velocimetro - Speed TestJMRELOADBelum ada peringkat

- Como Fazer o Jailbreak Do IphoneDokumen12 halamanComo Fazer o Jailbreak Do Iphoneanon_674802797Belum ada peringkat

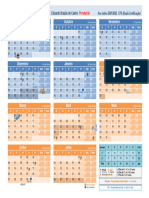

- Calendário Escolar 2021-2022 - Semestral - V2 EFADokumen1 halamanCalendário Escolar 2021-2022 - Semestral - V2 EFAlilianaguerraBelum ada peringkat

- Frequencia MatutinaDokumen3 halamanFrequencia MatutinaMax Nunes BarretoBelum ada peringkat

- Detonado ZeldaDokumen89 halamanDetonado ZeldaRenato RegisBelum ada peringkat

- Kafka-O Caçador GracchusDokumen2 halamanKafka-O Caçador GracchusRicardo FerreiraBelum ada peringkat

- Artista Pablo PicassoDokumen2 halamanArtista Pablo PicassoflegleyeBelum ada peringkat