Me Todos Control Acce So Usb

Diunggah oleh

Bryan LeeHak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

Me Todos Control Acce So Usb

Diunggah oleh

Bryan LeeHak Cipta:

Format Tersedia

Pontificia Universidad Javeriana. Pea, Vsquez. Tcnicas de hacking a travs de USB.

Mtodos de control y acceso a travs de dispositivos

de almacenamiento USB

Pea, Paola y Vsquez, Ivn.

{penap, i.vasquez}@javeriana.edu.co

Pontificia Universidad Javeriana

ResumenEste documento presenta un anlisis de

mecanismos de acceso a travs de dispositivos USB, siendo

stos destinados principalmente a quebrantar la seguridad de

sistemas basados en Microsoft Windows. Igualmente, el

documento presenta una aplicacin de Hackblade la cual es

una de las tcnicas que pueden ser utilizadas para realizar un

ataque a travs de un dispositivo USB; Por ltimo, se discuten

algunas medidas de deteccin y prevencin recomendables

para evitar un ataque realizado con un dispositivo USB.

ndice

de

Trminoshacking,

acceso, control,

dispositivos, almacenamiento, USB (Universal Serial Bus).

I. INTRODUCCIN

n la actualidad los dispositivos de

almacenamiento USB son muy populares,

debido a su facilidad de uso y relativamente bajo

costo. De acuerdo a un analista de Gartner se espera

que para finales de 2007 el mercado de dispositivos

de almacenamiento USB genere una utilidad de

$2.8 billones de dlares, y un nmero de unidades

vendidas de 133 millones [1]. Adems de su gran

capacidad, algunos de estos dispositivos cuentan

adems con reproductores multimedia, hacindolos

aun ms atractivos al pblico. Una lnea de estos

dispositivos multimedia, el iPod de Apple,

posee capacidades que varan entre 1 y 80 GB; este

dispositivo ha sido muy popular: para abril de 2007,

haba alcanzado los 100 millones de unidades

vendidas [2]. Sin duda, los dispositivos de

almacenamiento USB han revolucionado desde

hace algunos aos la manera en que las personas

manejan sus archivos [3].

No obstante, pese a su gran utilidad, estos

dispositivos ofrecen diferentes mecanismos para

vulnerar la seguridad de un sistema. Dichos

Introduccin a la Computacin Forense 2007

mecanismos son, en su mayor parte, desconocidos

por los administradores de equipos de cmputo en

las organizaciones, por lo cual en la mayora de

compaas no se toman medidas de control sobre

estos dispositivos [4]. Algunos estudios, tales como

el realizado por Steve Stasiukonis en una empresa

de crdito [5], permiten percibir la seriedad del

problema1.

El presente documento describe algunas tcnicas

de acceso y control usando dispositivos USB que

pueden ser usadas con facilidad, adems de

presentar los resultados de un experimento realizado

usando fallas de seguridad en la tecnologa U3. A su

vez se presentan las tcnicas forenses aplicables a

los mecanismos descritos, y por ltimo se enuncian

medidas de prevencin ante un ataque basado en

dispositivos USB.

II. MARCO CONCEPTUAL

Dentro

del

marco

de

dispositivos

de

almacenamiento USB, es necesario definir algunos

conceptos relativos a los mtodos posteriormente

descritos en el documento. Entender estos

conceptos permitir comprender adecuadamente las

tcnicas usadas para vulnerar la seguridad de los

computadores.

A. Hardware de USB

Los dispositivos USB adoptan una topologa de

estrella y se organiza por niveles a partir de un

controlador host instalado en la placa base, que

acta de interfaz entre el bus de sta (generalmente

a la interfaz PCI [6]) y el primer dispositivo USB, el

denominado concentrador raz ("Root hub"),

1

El estudio consista en dejar dispositivos USB para que los empleados las

encontraran. Cuando estos usaron los dispositivos, cuya procedencia

desconocan, dejaron a los atacantes obtener gran cantidad de informacin en

muy poco tiempo (y con muy poco esfuerzo).

Pontificia Universidad Javeriana. Pea, Vsquez. Tcnicas de hacking a travs de USB.

instalado tambin en la placa. El controlador de

host es nico; suele ser un chip Intel con una

denominacin como 82371AB/EB; 82801DB, etc.

Dada la proliferacin de este tipo de dispositivos,

las placas modernas pueden disponer de varias

concentradoras races, cada uno con su propia

salida, generalmente 2 conectores del tipo "A" por

cada uno de ellos. Cada uno de estos

concentradores se considera el origen de un bus

(numerados sucesivamente a partir del 0), del que

cuelgan los dispositivos en el orden en que son

detectados por el Sistema.

El bus USB soporta intercambio simultneo de

datos entre un ordenador anfitrin y un amplio

conjunto de perifricos. Todos los perifricos

conectados comparten el ancho de banda del bus

por medio de un protocolo de arbitraje basado en

testigos ("Tokens"). El bus permite conexin y

desconexin dinmica, es decir, que los perifricos

se conecten, configuren, manipulen y desconecten

mientras el sistema anfitrin y otros perifricos

permanecen en funcionamiento.

En un bus USB existen dos tipos de

elementos: Anfitrin ("host") y dispositivos; a su

vez, los dispositivos pueden ser de dos tipos:

concentradores y funciones.2

Los concentradores ("Hubs") son el centro

de una estrella, y sirven para conectar con el

sistema anfitrin, con otro hub o con una

funcin. Cada hub puede conectar hasta 7

dispositivos, aunque lo normal es que sean

de 4 salidas, y proporcionar 500 mA de

energa de alimentacin (hasta 2.5 W) a cada

uno de ellos, ya que el cable de conexin

tiene hilos de seal (datos) y de

alimentacin (5 V. CC 0.25 V).

Una funcin es un dispositivo capaz de

transmitir o recibir datos o informacin de

control en un bus USB, suele conectarse

como un dispositivo independiente enlazado

por un cable de menos de 5 metros, a un

2

Algunos dispositivos pueden ser de los dos tipos al mismo tiempo. Por

ejemplo, una pantalla USB (funcin) puede ser a su vez un concentrador con

dos o ms conexiones auxiliares para conectar otros dispositivos.

Introduccin a la Computacin Forense 2007

puerto del hub o directamente al sistema

anfitrin.

De esta descripcin se desprende que cada

segmento del bus representa una conexin punto a

punto de alguno de los tipos siguientes:

Sistema anfitrin

Sistema anfitrin

Concentrador

Concentrador

= Funcin

= Concentrador

= Concentrador

= Funcin.

Que un hub pueda estar conectado a otro hub,

significa que pueden conectarse dispositivos en

cascada; el sistema soporta un total de 127

dispositivos. Una caracterstica importante es que

el concentrador (hub), proporcionan la energa

necesaria a la funcin por el cable de conexin (que

transporta fuerza y datos), lo que evita la necesidad

de fuentes de alimentacin independientes a las

funciones.

Funcionamiento:

El bus serie USB es sncrono, y utiliza el algoritmo

de codificacin NRZI ("Non Return to Zero

Inverted"). En este sistema existen dos voltajes

opuestos; una tensin de referencia corresponde a

un "1", pero no hay retorno a cero entre bits, de

forma que una serie de unos corresponde a un

voltaje uniforme; en cambio los ceros se marcan

como cambios del nivel de tensin, de modo que

una sucesin de ceros produce sucesivos cambios

de tensin entre los conductores de seal.

A partir de las salidas proporcionadas por los

concentradores raz (generalmente conectores del

tipo "A") y utilizando concentradores adicionales,

pueden conectarse ms dispositivos hasta el lmite

sealado.

El protocolo de comunicacin utilizado es el testigo,

que guarda cierta similitud con el sistema TokenRing de IBM. Puesto que todos los perifricos

comparten el bus y pueden funcionar de forma

simultnea, la informacin es enviada en paquetes;

Pontificia Universidad Javeriana. Pea, Vsquez. Tcnicas de hacking a travs de USB.

cada paquete contiene una cabecera que indica el

perifrico a que va dirigido. Existen cuatro tipos de

paquetes distintos: Token; Datos; Handshake, y

Especial; el mximo de datos por paquete es de 8;

16; 32 y 64 Bytes. Se utiliza un sistema de

deteccin y correccin de errores bastante robusto

tipo CRC ("Cyclical Redundancy Check").

El funcionamiento est centrado en el host, todas las

transacciones se originan en l. Es el controlador

host el que decide todas las acciones, incluyendo el

nmero asignado a cada dispositivo (esta asignacin

es realizada automticamente por el controlador

"host" cada vez que se inicia el sistema o se aade,

o elimina, un nuevo dispositivo en el bus), su ancho

de banda, etc. Cuando se detecta un nuevo

dispositivo es el host el encargado de cargar los

drivers oportunos sin necesidad de intervencin por

el usuario.

El sistema utiliza cuatro tipos de transacciones que

resuelven todas las posibles situaciones de

comunicacin. Cada transaccin utiliza un mnimo

de tres paquetes, el primero es siempre un Token

que avisa al dispositivo que puede iniciar la

transmisin [7].

Transferencia

de

control

("Control

transfer"): Ocurre cuando un dispositivo se

conecta por primera vez. En este momento

el controlador de host enva un paquete

"Token" al perifrico notificndole el

nmero que le ha asignado.

Transferencia de pila de datos ("Bulk data

transfer"): Este proceso se utiliza para enviar

gran cantidad de datos de una sola vez. Es

til para dispositivos que tienen que enviar

gran cantidad de datos cada vez, como

escneres o mquinas de fotografa digital.

Transferencia por interrupcin ("Interrupt

data transfer"): Este proceso se utiliza

cuando se solicita enviar informacin por el

bus en una sola direccin (de la funcin al

host).

Transferencia

de

datos

iscrona

("Isochronous data transfer"): Este proceso

se utiliza cuando es necesario enviar datos

en tiempo real. Los datos son enviados con

una cadencia precisa ajustada a un reloj, de

Introduccin a la Computacin Forense 2007

modo que la transmisin es a velocidad

constante.

Cables y Conectores

El cable de bus USB es de 4 hilos, y comprende

lneas de seal (datos) y alimentacin, con lo que

las funciones pueden utilizar un nico cable.

Existen dos tipos de cable: apantallado y sin

apantallar. En el primer caso el par de hilos de

seal es trenzado; los de tierra y alimentacin son

rectos, y la cubierta de proteccin (pantalla) solo

puede conectarse a tierra en el anfitrin. En el cable

sin apantallar todos los hilos son rectos. Las

conexiones a 15 Mbps y superiores exigen cable

apantallado.

Se utilizan dimetros estndar para los hilos de

alimentacin del bus. Para cada seccin se autoriza

una longitud mxima del segmento.

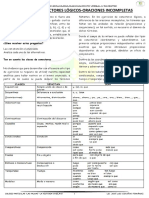

TABLA I.

DISTANCIAS

AWG mm long. mx.

28

0.321 0.81 m

26

0.405 1.31 m

24

0.511 2.08 m

22

0.644 3.33 m

20

0.812 5.00 m

TABLA II.

Disposicin de pines y colores de identificacin

Pin

Nombre

Descripcin

Color

VBUS

+ 5 V. CC

rojo

D-

Data -

azul

D+

Data +

amarillo

GND

Tierra

verde

Se usan dos tipos de conectores, A y B. Ambos son

polarizados (solo pueden insertarse en una posicin)

y utilizan sistemas de presin para sujetarse. Los de

tipo A utilizan la hembra en el sistema anfitrin, y

suelen usarse en dispositivos en los que la conexin

Pontificia Universidad Javeriana. Pea, Vsquez. Tcnicas de hacking a travs de USB.

es permanente (por ejemplo, ratones y teclados).

Los de tipo B utilizan la hembra en el dispositivo

USB (funcin), y se utilizan en sistemas mviles

(por ejemplo, cmaras fotogrficas o altavoces). En

general podemos afirmar que la hembra de los

conectores A estn en el lado del host (PC) o de los

concentradores (hubs), mientras las de tipo B estn

del lado de los perifricos [7].

FIGURA I

CONECTOR TIPO A

FIGURA II

CONECTOR TIPO B

B. Especificacin USB

USB son las siglas de Universal Serial Bus. En

ordenadores, un bus es un subsistema que transfiere

datos o electricidad entre componentes del

ordenador dentro de un ordenador o entre

ordenadores. Un bus puede conectar varios

perifricos utilizando el mismo conjunto de cables.

La tecnologa USB ha sido promovida

principalmente por Intel, aunque le han seguido

todos los grandes fabricantes, de forma que se ha

convertido en un estndar importante. En sus

comienzos los interesados en esta tecnologa se

agruparon en un foro, el USB Implementers Forum

Inc., USB-IF, que agrupa a ms de 460 compaas3,

y ha publicado diversas revisiones de la norma [8]:

USB 0.9: Primer borrador, publicado en Noviembre

de 1995.

USB 1.0: Publicada en 1996 establece dos tipos de

conexin: La primera, denominada velocidad baja

("Low speed"), ofrece 1.5 Mbps, y est pensada

para perifricos que no requieren un gran ancho de

3

El consejo directivo cuenta con representantes de Hewlett-Packard, Intel

Corporation, Lucent Technologies, Microsoft Corporation, NEC

Corporation y Philips.

Introduccin a la Computacin Forense 2007

banda, como ratones o joysticks. La segunda,

denominada velocidad completa ("Full speed"), es

de 12 Mbps, y est destinada a los dispositivos ms

rpidos.

USB 1.1: El USB 1.1 es un bus externo que

soporta tasas de transferencia de datos de 12 Mbps.

Un solo puerto USB se puede utilizar para conectar

hasta 127 dispositivos perifricos, tales como

ratones, mdems, y teclados. El USB tambin

soporta la instalacin Plug-and-Play y el hot

plugging.

Empez a utilizarse en 1996, algunos fabricantes

de ordenadores empezaron a incluir soporte para

USB en sus nuevas mquinas. Con el lanzamiento

del iMac en 1998 el uso del USB se extendi. Se

espera que substituya totalmente a los puertos de

serie y paralelos.

USB 2.0: La especificacin del USB 2.0 fue

lanzada en abril de 2000.Tambin conocido como

USB de alta velocidad, el USB 2.0 es un bus

externo que soporta tasas de transferencia de datos

de hasta 480Mbps.

El USB 2.0 es una extensin del USB 1.1, utiliza

los mismos cables y conectadores y es

completamente compatible con USB 1.1.

Hewlett-Packard, Intel, Lucent, Microsoft, NEC

y Philips tomaron juntos la iniciativa para

desarrollar una tasa de transferencia de datos ms

alta que la del USB 1.1 para resolver las

necesidades de ancho de banda de las nuevas

tecnologas.

C. U3

De acuerdo a su sitio oficial [9], U3 es una

tecnologa para dispositivos de almacenamiento

USB que permite tener sobre ste un conjunto de

aplicaciones, tal que stas se puedan usar en

cualquier computador tan slo con conectar el

dispositivo. sta tecnologa slo funciona sobre

Microsoft Windows, especficamente Windows

2000 SP4, Windows XP, Windows 2003 Server o

Windows Vista (todas las ediciones). La tecnologa

fue desarrollada por un consorcio de fabricantes de

dispositivos USB que deseaban extender las

Pontificia Universidad Javeriana. Pea, Vsquez. Tcnicas de hacking a travs de USB.

funcionalidades ofrecidas por los dispositivos USB

convencionales.

U3 permite acceder a las aplicaciones y los datos

a travs de una utilidad llamada Launchpad. sta

utilidad abre un men similar al mostrado por

Windows XP tan pronto se conecta la memoria al

computador.

Es precisamente esta utilidad lo que convierte a

U3 en un problema de seguridad; la ejecucin

automtica del Launchpad permite integrar cdigo

malicioso dentro de la aplicacin.

El mecanismo a travs del cual U3 abre

automticamente el Launchpad puede ser

considerada como una solucin torpe a la falta de

arranque automtico en los dispositivos de

almacenamiento USB. Usualmente, cuando se

conecta un dispositivo USB con reproduccin

automtica activada, Windows muestra un dilogo

en el cual pregunta al usuario que accin debe

tomar, lo cual permite impedir hasta cierto punto

impedir la ejecucin de cdigo sin consentimiento

del usuario (aunque, como ser discutido ms

adelante, se puede usar ingeniera social para lograr

esto). Sin embargo, U3 emula una unidad de CDROM en la cual se encuentra el Launchpad; as,

cuando se conecta el dispositivo, el Launchpad

corre automticamente (claro est, asumiendo que

el usuario tiene activado en su sistema la

reproduccin automtica para CD), sin preguntar al

usuario que accin debera se realizada.

El experimento descrito posteriormente en el

documento se basa en U3 para recolectar

informacin de un computador sin que el usuario lo

perciba.

III. DESCRIPCIN DE LOS MTODOS

Existen diversos mecanismos para tomar control

sobre una mquina, o bien acceder a informacin

contenida en sta. Pero para poder entender la

utilidad de un dispositivo USB en la realizacin de

ataques informticos, se debe considerar la

naturaleza de stos. Todos los ataques informticos

requieren de un medio a travs del cual se realicen

Introduccin a la Computacin Forense 2007

las acciones relativas al ataque; por tanto, se deben

considerar a los dispositivos USB simplemente

como un medio ms, as como Internet es

considerado como tal. Por tanto, muchos de los

mecanismos usados a travs de una red pueden ser

aplicables a un dispositivo USB con sus

modificaciones correspondientes. La relacin

especfica con tcnicas realizadas sobre red esta

fuera del alcance de este documento, y por tanto es

tarea del lector relacionar las tcnicas aqu descritas

con tcnicas populares de ataques va red.

A continuacin se presenta una descripcin

general de algunos de los ataques a travs de

dispositivos USB ms populares. En si, la nica

herramienta de control es el Sistema Operativo

sobre un dispositivo; Las otras tcnicas pueden

considerarse slo como variantes de una tcnica con

el mismo objetivo: acceder al computador para que

un cdigo pueda ejecutarse en ste.

A. Podslurping

El termino Slurping hace referencia a chupar o

sorber [10]; En este sentido, el podslurping consiste

en usar un dispositivo USB con el fin de sorber

informacin de una maquina sin que el usuario lo

note (el trmino naci particularmente con el uso de

iPods para realizar este ataque).

El ataque tpico se realiza usando ingeniera

social; Se solicita a la vctima conectar el

dispositivo a su computador, con la excusa de

recargar la batera del dispositivo, o bien realizar la

transferencia de un archivo. Una vez se conecta el

dispositivo y se abre el explorador de archivos, el

dispositivo corre un script que copia en modo

silencioso todos los archivos que encuentre en

carpetas especficas, tales como la carpeta de

documentos, sin que la vctima del ataque lo pueda

notar.

Existen varias herramientas que permiten realizar

podslurping circulando por Internet; una de ellas,

conocida como Slurp, fue creada en un principio

para permitir a los administradores de seguridad

darse cuenta de la facilidad con la que se puede

aplicar esta tcnica; Sin embargo, en muchas

Pontificia Universidad Javeriana. Pea, Vsquez. Tcnicas de hacking a travs de USB.

ocasiones es usada con fines ilcitos. Tambin es

posible crear pequeos scripts que se corran

automticamente cuando se accede al dispositivo

[11]. La figura III muestra un ejemplo simple de un

script para podsulrping.

FIGURA III

EJEMPLO DE SCRIPT PARA PODSURPING

@echooff

mkdir%~d0\%computername%

xcopyC:\DocumentsandSettings\%username%\My

Documents\*.doc%~d0\%computername%/s/c/q/r/h

@cls

@exit

El script de la figura III crea una carpeta en el

dispositivo con el nombre del computador, y copia

los contenidos de la carpeta de documentos. Aunque

pequeo y simple, este script es bastante efectivo.

En realidad, el xito de la tcnica se basa en la

velocidad de transferencia y la capacidad de

dispositivos como el iPod.

El podslurping es la tcnica ms famosa dentro

del conjunto de ataques con dispositivos USB, y

uno de aquellos con los cuales las empresas tienen

mas problemas [12].

B. USB Dumper

Dumper es una pequea utilidad capaz de correr en

cualquier PC bajo Windows y que realiza una copia

del contenido de cualquier dispositivo de

almacenamiento USB que se inserte en el sistema.

Es muy sencilla de utilizar y su operacin es

totalmente silenciosa. Incluso existe ya una versin

mejorada (USBDump2) que dispone de un interfaz

grfico y algunas funcionalidades extra an ms

peligrosas que aquellas presentes en la primera

versin (inyeccin de macros en documentos Word

y Excel, seleccin de extensiones a copiar y

posibilidad de arrancar automticamente un

ejecutable dado tras la insercin de un dispositivo,

lo cual generalmente no se puede realizar).

Basta indicar en qu directorio se desea que

Dumper deposite los contenidos capturados de los

dispositivos USB que se inserten. Despus de

iniciada, se arranca un proceso que, cuando se

inserte un dispositivo USB, copia todo su contenido

Introduccin a la Computacin Forense 2007

al directorio indicado. El funcionamiento es

silencioso, aunque no oculta su presencia al

administrador de tareas [13].

C. USB Hacksaw

Hacksaw es una aplicacin creada inicialmente

como prueba de concepto por el grupo Hak5 y

pretende ser una evolucin de Switchblade.

Hacksaw utiliza una versin modificada del

Dumper que se instala una vez en el sistema vctima

para que funcione como proceso en segundo plano

siempre que esa computadora inicie, esperando a

que un dispositivo USB sea instalado.

El funcionamiento de Hacksaw es simple; Una vez

que un dispositivo USB se inserte en un sistema,

copia la carga til al computador y empieza a

funcionar silenciosamente el archivo de recoleccin

y envo de datos. ste ltimo archiva la informacin

obtenida usando el formato RAR, establece una

conexin SSL a un servidor de correo SMTP y

enva los datos descargados a una direccin de

correo de Gmail; posteriormente, elimina los

documentos y archivos.

La herramienta se ha modificado rpidamente para

incluir otros propsitos malvolos, incluyendo el

funcionamiento de una versin especial de Nmap y

de otras exploraciones de vulnerabilidad y de envo

de datos a las posiciones remotas. Una versin ms

peligrosa lanzada recientemente incluye la

capacidad de instalar la carga til sobre cualquier

drive instalado, permitindole infectar otros

sistemas. ste es el primer caso reportado de un

gusano real del USB flash drive [14].

D. USB Switchblade

Switchblade es un proyecto desarrollado por

Hak5, un canal de televisin por Internet que desea

proveer a sus televidentes entretenimiento basado

en actividades de hacking.

Bsicamente, Switchblade es una tcnica que

recupera informacin silenciosamente de equipos

con Windows 2000 o posterior. Dicha informacin

incluye (aunque no solamente) informacin de IP

del computador, hashes de contraseas, y passwords

Pontificia Universidad Javeriana. Pea, Vsquez. Tcnicas de hacking a travs de USB.

LSA [15].

Para obtener sta informacin, Switchblade se

vale de mecanismos populares usados en un

ambiente de red, y es por esto que se llama

Switchblade4; Por tanto, la ejecucin de estos

programas puede ser identificada por sistemas

antivirus; sin embargo, se pueden utilizar

herramientas poco conocidas o relativamente

nuevas para realizar el levantamiento de la

informacin.

Aunque la tcnica inicialmente fue creada para

ser usada con dispositivos de almacenamiento

convencionales, la tecnologa U3 permite realizar

ataques Switchblade de manera mas silenciosa y

totalmente automatizada (no se debe abrir el

explorador de archivos, tan solo se debe conectar el

dispositivo a la maquina), y por eso es la mas

preferible. Se debe modificar la unidad de CDROM emulada por el dispositivo, tal que se ejecuten

los

scripts

de

Switchblade

al

iniciar

automticamente el Launchpad.

La ventaja (o desventaja, dependiendo del punto

de vista) que posee esta tcnica sobre Hacksaw es

que no enva informacin por la red, y por tanto no

genera trfico sospechoso. Sin embargo, existe una

variante de esta tcnica conocida como HackBlade,

la cual combina caractersticas de Hacksaw y

Switchblade. Esta variante es la utilizada en el

experimento descrito en la seccin IV, y es

explicada con detalle all.

E. USB Chainsaw

Al momento de publicacin de este documento,

Chainsaw aun se encuentra en etapas tempranas de

desarrollo [16].

Aunque no se han dado detalles acerca del

funcionamiento de esta tcnica, se espera que sea

posible aplicarla a diversos sistemas operativos,

llegando ms all que sus predecesoras (Hacksaw,

Switchblade), los cuales solo pueden ser utilizadas

sobre Windows.

4

Un SwitchBlade es una herramienta similar a una navaja suiza.

Introduccin a la Computacin Forense 2007

Aunque todava no existe, consideramos que es

importante tener en mente esta tcnica, debido al

impacto que muy probablemente tendr sobre

servidores y estaciones de trabajo.

F. Sistemas Operativos

Existe una manera de controlar por completo una

mquina a travs de USB, y esto se logra a travs de

un Sistema Operativo. Debido a su gran capacidad,

los dispositivos de almacenamiento USB actuales

permiten incluso instalar Sistemas Operativos

completos dentro de ellos.

Realizar un ataque basndose en un sistema

operativo instalado sobre una memoria USB puede

ser considerada como la mejor forma de realizar

actividades ilcitas sobre un computador. Al no

utilizar el sistema de archivos del disco duro, no se

dejan rastros sobre ste, dificultando en gran

manera la obtencin de evidencia forense. La nica

manera conocida por los autores de recolectar

evidencias en caso de haberse usado esta tcnica es

obtener el dispositivo como tal.

Existen mtodos para instalar Windows en un

dispositivo USB [17]; Sin embargo, los autores

consideran que es ms til instalar alguna

distribucin Linux, dado que este Sistema

Operativo es ms ligero que Windows (existe una

distribucin de Linux especializada en memorias

USB llamada damn small Linux que requiere tan

solo 64 MB de espacio libre en el dispositivo [18]).

Existen distribuciones Linux especializadas en

tcnicas de hacking (tico, por supuesto, pero esto

no significa que no pueda ser usado con otros fines)

que pueden instalarse dentro de un dispositivo USB;

tal es el caso de Backtrack y Nubuntu [19].

sta tcnica no es aplicable en todos los

computadores, ya que no todos cuentan con la

capacidad de arrancar la mquina sobre un

dispositivo USB. Sin embargo, la mayora de

maquinas modernas cuentan con dicha capacidad,

convirtiendo a esta tcnica en un importante riesgo

de seguridad.

Pontificia Universidad Javeriana. Pea, Vsquez. Tcnicas de hacking a travs de USB.

IV. TCNICA IMPLEMENTADA

La tcnica implementada fue Hackblade, la cual

fue mencionada brevemente en la seccin anterior.

Esta tcnica funciona sobre U3, y es capaz de

obtener informacin de IP del computador,

contraseas de Windows Messenger y MSN

Messenger, contraseas de los usuarios de

Windows, e incluso la clave de producto de

Microsoft Office y Windows. Adems, del mismo

modo que Hacksaw, deja un programa residente en

el computador que se encarga de enviar la

informacin recopilada a una cuenta de correo.

La implementacin de Hackblade usada fue la

versin publicada en el sitio web del grupo Hack5

[24]. Una de las grandes ventajas de de usar esta

implementacin en particular es que un programa

antivirus que detecte el programa, no podr eliminar

el archivo del sistema, dado que se instala todo

sobre la unidad de CD emulada. Al igual que con

algunas implementaciones de Switchblade, para

instalarlo apropiadamente en la memoria se debe

modificar la unidad de CD-ROM emulada.

Una vez se ha modificado la unidad emulada, se

procede a configurar la herramienta; sta tiene una

utilidad grfica que permite configurar muy

fcilmente las opciones con las que se va a realizar

el ataque.

Finalmente, se utiliza la herramienta sobre la

mquina deseada; no todas las opciones son veloces

(tal es el caso de la enumeracin de puertos), por

tanto se debe dejar conectado el dispositivo un rato

lo suficientemente largo para que pueda realizar

todas sus actividades cmodamente.

En cuanto al usuario, ste tan solo ve que se

ejecuta el Launchpad de U3, y no tiene idea alguna

de que esta siendo vctima de un ataque. La carpeta

en la cual se guardan los resultados de las acciones

de la herramienta (donde es aplicable) se muestra

como oculta; E inclusive si se muestran los archivos

ocultos, un usuario inexperto (o an, uno

medianamente experto) puede confundir la carpeta

con una carpeta del sistema U3.

Introduccin a la Computacin Forense 2007

Una vez realizado el ataque, se procede a verificar

la informacin recolectada por la herramienta; En

los prrafos subsiguientes se muestra una parte de

los resultados obtenidos al aplicar esta tcnica. Los

hashes, las claves y las contraseas no se muestran

completos con el fin de proteger las mquinas sobre

las cuales se hizo el experimento.

En primer lugar, la herramienta puede identificar

las contraseas del sistema; stas se obtienen desde

el la base de datos SAM (Security Account

Manager), en la cual estn todos los hashes de las

contraseas; para obtener las contraseas efectivas,

sin embargo, es necesario comparar estos hashes

con rainbowTables, es decir, tablas precalculadas de

hashes disponibles en Internet. Las contraseas

obtenidas se presentan en la figura IV.

FIGURA IV

CONTRASEAS DE USUARIO

Administrador:500:6BCC84******23682E9FB2*******DA516C7B2

29E0822*********A:::

Invitado:501:NOPASSWORD*********************:NO

PASSWORD*********************:::

A su vez, SAM e pueden obtener las contraseas de

varios programas de Microsoft. Tal es el caso de

MSN Messenger, que tambin guarda los hashes de

las cuentas guardadas. En la figura V se presentan

los resultados obtenidos en ste aspecto.

FIGURA V

MSN MESSENGER

ItemName :WindowsLive

name=ic_vasquez@hotmail.com

Type:Generic

User:ic_vasquez@hotmail.com

Password:***9***ld

LastWritten:25/08/200712:07:06p.m.

Tambin se obtuvieron las claves de producto de

Windows; stas se obtuvieron a partir del registro

de

Windows,

leyendo

la

llave

HKEY_LOCAL_MACHINE/Software/Microsoft/

Windows/CurrentVersion/ProductId. Las claves

aparecen en la figura VI.

FIGURA VI

CLAVES DE PRODUCTO

ProductName:MicrosoftWindowsXP

ProductID:55**0*****791*230***

ProductKey:PQ**M*****3B**W*****V**XQ

ComputerName:IVANDESKTOP

Pontificia Universidad Javeriana. Pea, Vsquez. Tcnicas de hacking a travs de USB.

La informacin de las cuentas de correo de la

vctima tambin puede ser obtenida, en caso de que

este las registre en programas como Outlook o

ThunderBird. Los resultados de esta parte se

muestran en la figura VII.

FIGURA VII

MICROSOFT OUTLOOK

Name:IvanCamiloVsquez

Application:MSOutlook2002/2003/2007

Email:i.vasquez@javeriana.edu.co

Server:pop.javeriana.edu.co

Type:POP3

User:i.vasquez

Password:***v******l******e

Profile:Outlook

Por ltimo, en la figura VIII se presentan los

procesos activos al momento de realizar el ataque.

sta informacin se obtiene ejecutando comandos

de sistema, tales como tasklist.

FIGURA VIII

PROCESOS ACTIVOS

ProcessID:1944(Apache.exe)

ServiceName:Apache2

DisplayName:Apache2

ServiceType:runsinitsownprocess

PID

Port

LocalIP

State

Remote

IP:Port

1944

TCP80

0.0.0.0

LISTENING

0.0.0.0:2128

ProcessID:1968(AdskScSrv.exe)

ServiceName:AutodeskLicensingService

V. DETECCIN Y PREVENCIN

Es importante saber que el objetivo de usar

herramientas basadas en dispositivos USB es el de

dificultar la recoleccin de evidencias a los

investigadores forenses. Esto se puede lograr debido

al poco uso que se le da al disco duro donde se

encuentra el Sistema Operativo y otros archivos al

momento de realizar acciones ilcitas. En estos

casos no se encuentran tantos rastros como se

encontraran en caso de usar mecanismos para

obtener los mismos resultados a travs de una red.

Por otra parte, su gran movilidad y pequeo

tamao hace aun ms difcil la recoleccin de

evidencias, debido a que para poder encontrarlas, se

Introduccin a la Computacin Forense 2007

debe tener acceso al dispositivo; siendo este tan

pequeo y portable, se puede esconder en muchos

sitios.

Adems, tambin existe la posibilidad de instalar

un sistema operativo totalmente funcional sobre un

dispositivo USB, como se mencion en secciones

anteriores; si se utiliza dicho sistema operativo,

usando el sistema de archivos instalado sobre el

dispositivo, no se deja rastro alguno de las

actividades realizadas.

A pesar de todas estas razones, se puede detectar

el uso de las herramientas mencionadas si se

conocen los mecanismos utilizados por ellas; por

ejemplo, generalmente las tcnicas descritas

anteriormente son tan solo una recopilacin de

tcnicas usadas a travs de la red, y por tanto

muchas soluciones antivirus son capaces de

detectarlos. Cuando se estaban realizando las

primeras prcticas de Hackblade, un computador

con Norton Antivirus 2007 detect un intento de

obtencin de claves de Windows. A su vez, en el

momento de realizar una investigacin forense,

puede ser identificado el uso de las herramientas si

se identifican las firmas de los ataques realizados

con stas.

Para poder realizar el seguimiento del uso de

estas herramientas hacia un dispositivo USB

especfico, en Windows se puede revisar el registro

de dispositivos a travs del comando regedit.

En la llave KEY_LOCAL_MACHINE/system/

/CurrentControlSet/Enum/USB se encuentran llaves

para cada uno de los dispositivos que se conectaron

al equipo. Para cada uno, existe un identificador

nico, permitiendo as relacionar un dispositivo en

particular con un equipo. As, si se tiene la certeza

de que se realiz un ataque con un dispositivo

determinado y se tiene acceso a ese dispositivo, es

posible comprobar que en efecto dicho dispositivo

estuvo conectado al equipo. Sin embargo, este es un

mecanismo muy rudimentario para identificar

dispositivos o ataques hechos con stos. Un ejemplo

de los datos obtenidos realizando esto se puede ver

en la figura IX.

Pontificia Universidad Javeriana. Pea, Vsquez. Tcnicas de hacking a travs de USB.

FIGURA IX

DISPOSITIVOS CONECTADOS

Nombredeclave:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTOR

\Disk&Ven_ChipsBnk&Prod_Flash_Disk&Rev_2.00\176119494270

&0

Nombredeclase:<Ningunaclase>

Horadeltimaescritura:12/03/200719:56

Valor3

Nombre:HardwareID

Tipo:REG_MULTI_SZ

Datos:

USBSTOR\DiskChipsBnkFlash_Disk______2.00

USBSTOR\DiskChipsBnkFlash_Disk______

USBSTOR\DiskChipsBnk

USBSTOR\ChipsBnkFlash_Disk______2

ChipsBnkFlash_Disk______2

USBSTOR\GenDisk

GenDisk

Valor8

Nombre:ParentIdPrefix

Tipo:REG_SZ

Windows no provee por defecto un mecanismo

para registrar las acciones realizadas a travs de un

dispositivo USB; sin embargo, existen herramientas

como DeviceLock Plug And Play Auditor, que

permiten llevar un registro de las acciones

realizadas a travs de dispositivos USB [25].

Para implementar un sistema de auditora sobre

dispositivos USB, se deben tener en cuenta los

aspectos de identificacin de stos. Segn [26], los

dispositivos de almacenamiento USB poseen un

descriptor, en el cual se encuentran entre otros

campos, un numero serial (iSerialNumber), un

identificador del fabricante (idVendor), y un

identificador del producto (idProduct). A travs de

estas estructuras de datos, se pueden identificar los

dispositivos. El paso siguiente es registrar los

accesos de lectura y escritura sobre el dispositivo;

esto se puede lograr monitoreando (sniffing) la

conexin con los dispositivos USB. Para lograr

esto, se pueden emplear utilidades como usbsnoop,

un sniffer de USB para Windows [27].

En cuanto a la prevencin, es un aspecto ms

relativo al entrenamiento de personal que al manejo

tcnico de los dispositivos, dado que la mayor parte

de las tcnicas descritas requieren en mayor o

menor medida el uso de ingeniera social para ser

aplicadas.

Introduccin a la Computacin Forense 2007

10

Adems, se deben implementar polticas

adecuadas en las organizaciones para el manejo de

medios digitales, dentro de los cuales se encuentran

los dispositivos USB. Una consideracin acerca de

este tema se puede encontrar en [28].

A su vez, existen herramientas que bloquean

completamente el acceso de dispositivos de

almacenamiento USB; tal es el caso de USB Lock

AP, que adems impide el uso de disquetes y CDs

[29].

VI. CONCLUSIN

En este documento fueron descritas diversas

herramientas que pueden ser utilizadas con

dispositivos USB; pero si se comparan stas con

tcnicas implementadas a travs de una red, se ver

que guardan un gran parecido.

En realidad, un dispositivo de almacenamiento

USB es tan solo un medio para distribuir una carga

til; por tanto los autores deseamos ayudar a los

administradores de red a conocer mas acerca de los

mecanismos de distribucin de una carga til a

travs de un dispositivo USB.

Consideramos que es muy fcil realizar un ataque

a travs de estos dispositivos, dada la serie de

caractersticas que posee y que son mencionadas a

lo largo del documento. Por esto, es muy importante

conocer estas tcnicas, y crear tcnicas que

permitan detectar y prevenir en una mejor manera

ataques de esta naturaleza.

REFERENCIAS

[1] D. P. Dern. (2005, Noviembre). Data at Hand. [Online].

Disponible:

http://www.biztechmagazine.com/article.asp?item_id=76

[2] T. Neumayr y C. Monaghan (2007, Abril). 100 Million iPods

sold [Online]. Apple Inc.

Disponible:

http://www.apple.com/pr/library/2007/04/09ipod.html

[3] J. Koon. (2005, Marzo). The USB Revolution. Disponible:

http://www.everythingusb.com/revolution.html

[4] M. Ward. (2006, Abril). ! Cuidado con la memoria USB!

[Online].

Disponible:

http://news.bbc.co.uk/hi/spanish/science/newsid_4951000/4951

160.stm

[5] S. Stasiukonis. (2006, Junio). Social Engineering, the USB Way.

[Online].

Disponible:

Pontificia Universidad Javeriana. Pea, Vsquez. Tcnicas de hacking a travs de USB.

http://www.darkreading.com/document.asp?doc_id=95556

[6] Zator Systems (2006). Tecnologa del PC. [Online].

Disponible: http://www.zator.com/Hardware/H6_4.htm

[7] Zator Systems (2006). Puertos E/S: Puertos USB. [Online].

Disponible:

http://www.zator.com/Hardware/H2_5_3.htm

[8] D. Anderson (1997). USB System Architecture. Boston :

Addison-Wesley.

[9] U3 (2006). What is a USB smart drive?. [Online].

Disponible :

http://www.u3.com/smart/default.aspx

[10] Merriam-Webster online dictionary. Slurp (verb). [Online].

Disponible :

http://mw1.merriam-webster.com/dictionary/slurping

[11] Endpoint Security. (2005). How to : Simple PodSlurping With a

USB flash drive. [Online].

Disponible :

http://www.usbhacks.com/2006/10/29/how-to-simplepodslurping-example-with-a-usb-flash-drive/

[12] W. Sturgeon. (2006, Febrero). Beware the 'pod slurping'

employee. [Online].

Disponible :

http://news.com.com/2100-1029_3-6039926.html

[13] J. M. Gomez. (2007, Junio). USBDumper: el enemigo est ah

fuera. [Online].

Disponible :

http://www.kriptopolis.org/usb-dumper

[14] EndPoint Security (2006). USB Hacksaw. [Online].

Disponible:

http://www.usbhacks.com/2006/10/page/2/

[15] Hak5 Group. (2006). USB SwitchBlade. [Online].

Disponible :

http://wiki.hak5.org/wiki/USB_Switchblade

[16] Hak5 Group. (2006). USB Chainsaw. [Online].

Disponible :

http://wiki.hak5.org/wiki/USB_Chainsaw

[17] B. M. Posey. (2005, Noviembre). SolutionBase: Boot Windows

XP from a USB flash drive. [Online].

Disponible :

http://articles.techrepublic.com.com/5100-6346-5928902.html

[18] Pendrivelinux Site. (2007). USB Damn Small Linux (DSL).

[Online].

Disponible :

http://www.pendrivelinux.com/2007/01/02/all-in-one-usb-dsl

[19] Pettingers Site. (2007). BackTrack -- Have you hugged your

firewall today? Procedures for Running BackTrack From a USB

Drive. [Online].

Disponible :

http://www.pettingers.org/code/backtrack-final-notes.html

[20] Counter Spy (2007) HTTP RAT [Online].

Disponible:

http://research.sunbeltsoftware.com/threatdisplay.aspx?name=HTTP%20RAT&threati

d=6338

[21] Endpoint Security. (2006). USB Drive Phone Home. [Online].

Disponible :

http://www.usbhacks.com/2006/10/21/usb-drive-phone-home/

[22] Endpoint Security. (2006). Wireshark for USB. [Online].

Disponible :

http://www.usbhacks.com/2006/09/25/ethereal/

[23] Endpoint Security. (2006). N-Map for USB. [Online].

Disponible :

http://www.usbhacks.com/2006/09/25/nmap-for-usb

[24] Gonzor. (2006). Switchblade. [Online].

Disponible :

http://www.users.on.net/~simmo_89/switchblade/about.html

Introduccin a la Computacin Forense 2007

11

[25] SmartLine (2007). DeviceLocker Plug And Play Editor.

[Online]

Disponible :

http://www.protectme.com/devicelock_plug_and_play_auditor.html

[26] Network Security Archive (2005, Febrero). USB Devices and

the Windows Registry. [Online]

Disponible :

http://www.networksecurityarchive.org/html/ComputerForensics/2005-02/index.html#00006

[27] SourceForge.net (2002, Octubre). Usb Sniffer for Windows.

[Online]

Disponible :

http://sourceforge.net/project/showfiles.php?group_id=34567

[28] J. Cano. (2007). Administrando la confidencialidad de la

informacin: Algunas consideraciones sobre el saneamiento de

medios de almacenamiento. [Online]

Disponible:

http://www.criptored.upm.es/paginas/docencia.htm

[29] PCWorld Magazine (2006, Marzo). USB Lock AP. [Online]

Disponible :

http://www.pcworld.com/

Autores

Paola Constanza Pea Melo

Estudiante de la carrera de Ingeniera de Sistemas de la

Pontificia Universidad Javeriana con nfasis en Redes y

Sistemas Distribuidos. Se encuentra prxima a concluir con

sus estudios universitarios que le han ayudado bastante para su

gran desarrollo personal y profesional. Las reas de mayor

inters en el tema de sistemas son: Gerencia y Gestin de

Proyectos, Administracin y Seguridad Informtica. Ha tenido

la oportunidad de estudiar en Repblica Dominicana y

Guatemala. As mismo la oportunidad de trabajar con

Teorema S.A Microsoft Certified Partner en la Repblica

Dominicana. Este tipo de experiencias laborales han hecho

crecer an ms el querer conocer ms acerca de todo lo

relacionado con la Ingeniera de Sistemas en el mundo entero.

Ivn Camilo Vsquez Giza

Estudiante de Ingeniera de Sistemas de la Pontificia

Universidad Javeriana. Actualmente est cursando VII

Semestre de sta carrera, haciendo nfasis en las reas de

redes y telecomunicaciones. Tambin es monitor de la

asignatura Estructuras de Datos, y actualmente est

realizando el sitio Web del circuito de maratones de

programacin de REDIS ACIS. Tambin est trabajando en

la apertura de un captulo de ACM para la Universidad

Javeriana.

Anda mungkin juga menyukai

- Diseño Puente Viga LosaDokumen12 halamanDiseño Puente Viga LosaFredy Tafur GBelum ada peringkat

- Exposición Ecosistema AnzoáteguiDokumen2 halamanExposición Ecosistema AnzoáteguiJeanerKix9335Belum ada peringkat

- Aries Horóscopo IDokumen12 halamanAries Horóscopo IErik F. SantillanBelum ada peringkat

- Reporte de Lectura - Logoterapia - Elva CalderonDokumen5 halamanReporte de Lectura - Logoterapia - Elva CalderonCalderon ElvaBelum ada peringkat

- DBC GUPO 4 Corregido PDFDokumen104 halamanDBC GUPO 4 Corregido PDFDario Yh ChBelum ada peringkat

- Manual Uso Del Logo CDC - Ultima VersionDokumen6 halamanManual Uso Del Logo CDC - Ultima VersionJose Luis Escobar OtaloraBelum ada peringkat

- La Divina Comedia en Pedro ParamoDokumen2 halamanLa Divina Comedia en Pedro ParamoSara LozanoBelum ada peringkat

- Corrección de Fonemas 2Dokumen189 halamanCorrección de Fonemas 2Julie Vivas100% (2)

- TESIS Requerimiento Hidrico de TaraDokumen57 halamanTESIS Requerimiento Hidrico de TaraRusmell M Amiquero Ñahui67% (3)

- Tabla de Calorías PDFDokumen6 halamanTabla de Calorías PDFMarian AmoresBelum ada peringkat

- Resistencia Al Fuego Volcan 07 2015Dokumen4 halamanResistencia Al Fuego Volcan 07 2015Aldo PazzaroBelum ada peringkat

- Uso y No Uso Del DrenajeDokumen153 halamanUso y No Uso Del Drenajejhon vBelum ada peringkat

- Principios ConstitucionelesDokumen54 halamanPrincipios ConstitucionelesPablo RiveraBelum ada peringkat

- Propiedades Periódicas de Los Elementos QuímicosDokumen2 halamanPropiedades Periódicas de Los Elementos QuímicosSalomé jaramillo grajalesBelum ada peringkat

- Práctica Calificada Biología HechaDokumen3 halamanPráctica Calificada Biología HechaJuan Manuel Hermoza TtitoBelum ada peringkat

- Verbal-Quinto-Oraciones IncompletasDokumen6 halamanVerbal-Quinto-Oraciones IncompletasEsther Montalvan CheroBelum ada peringkat

- Tratamientos Termicos 1Dokumen17 halamanTratamientos Termicos 1Cristian Rodriguez MirandaBelum ada peringkat

- Proyecto Final BiodigestoresDokumen28 halamanProyecto Final BiodigestoresCristian Reyes CastilloBelum ada peringkat

- Certificado BT RellenableDokumen1 halamanCertificado BT RellenableAndrésBelum ada peringkat

- Actividad La CelestinaDokumen3 halamanActividad La CelestinaFrancy MedinaBelum ada peringkat

- Toda La Historia Del PerúDokumen55 halamanToda La Historia Del PerúluliBelum ada peringkat

- El Cambio Climatico CompressedDokumen9 halamanEl Cambio Climatico CompressedGleidys RamirezBelum ada peringkat

- Proceso de Dafa PDFDokumen4 halamanProceso de Dafa PDFAkowe TI Ifa100% (2)

- Alcoholismo en Jovenes Adolescentes de La Universidad Andina Del CuscoDokumen8 halamanAlcoholismo en Jovenes Adolescentes de La Universidad Andina Del CuscoDayanitha FerratiBelum ada peringkat

- UNIDAD 1 PrehistoriaDokumen6 halamanUNIDAD 1 PrehistoriaJosefina GuglielminoBelum ada peringkat

- AmeDokumen104 halamanAmesergio honores0% (1)

- Ensayo EticaDokumen5 halamanEnsayo EticaOlinto Cerón MuñozBelum ada peringkat

- Memoria ITP 2006Dokumen31 halamanMemoria ITP 2006leydiangelinoBelum ada peringkat

- Menu Nuevo Flor de Loto NuevoDokumen2 halamanMenu Nuevo Flor de Loto NuevoJorge RestrepoBelum ada peringkat

- Tesis MariquitasDokumen142 halamanTesis Mariquitasgourmand05Belum ada peringkat