Auditoria e Segurança Informática

Diunggah oleh

Giovanni BugsJudul Asli

Hak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

Auditoria e Segurança Informática

Diunggah oleh

Giovanni BugsHak Cipta:

Format Tersedia

17 Bn

AUDITORIA E SEGURANA

INFORMTICA

Unidade III

TCNICAS E FERRAMENTAS DE AUDITORIA

Instituto Superior Monitor

Janeiro 2012

AUDITORIA E SEGURANA INFORMTICA

Ficha Tcnica:

Ttulo: AUDITORIA E SEGURANA INFORMTICA TCNICAS E FERRAMENTAS DE

AUDITORIA

Autor: Joseph Rafael Katame

Revisor: Edias Jambaia

Execuo grfica e paginao: Instituto Superior Monitor

1 Edio: 2012

Instituto Superior Monitor

Todos os direitos reservados por:

Instituto Superior Monitor

Av. Samora Machel, n 202 2. Andar

Caixa Postal 4388 Maputo

MOAMBIQUE

Nenhuma parte desta publicao pode ser reproduzida ou transmitida

por qualquer forma ou por qualquer processo, electrnico, mecnico

ou fotogrfico, incluindo fotocpia ou gravao, sem autorizao

prvia e escrita do Instituto Superior Monitor. Exceptua-se a

transcrio de pequenos textos ou passagens para apresentao ou

crtica do livro. Esta excepo no deve de modo nenhum ser

interpretada como sendo extensiva transcrio de textos em

recolhas antolgicas ou similares, de onde resulte prejuzo para o

interesse pela obra. Os transgressores so passveis de procedimento

judicial

ii

ndice

INTRODUO ............................................................................................................... iii

ESTRUTURA DA UNIDADE III .................................................................................... 5

CONTEXTUALIZAO ................................................................................................ 5

RESULTADOS DE APRENDIZAGEM DA UNIDADE III........................................... 6

CAPTULO I TCNICAS E FERRAMENTAS DE AUDITORIA ............................. 7

OBJECTIVOS ESPECFICOS DO CAPTULO .................................................... 7

1.1 TCNICAS DE AUDITORIA .......................................................................... 7

1.2 FERRAMENTAS DE AUDITORIA DE SISTEMAS ................................... 18

EXERCCIOS ....................................................................................................... 24

CAPTULO II TCNICAS DE AUDITORIA DE SISTEMAS ................................. 26

OBJECTIVOS ESPECFICOS DO CAPTULO .................................................. 26

2.1. CONTROLO AO NVEL DA ENTIDADE .................................................. 26

2.2. CENTROS DE DADOS E RECUPERAO DE DESASTRES ................. 29

2.3. SWITCHES, ROUTERS E FIREWALLS ..................................................... 36

2.4. SISTEMAS OPERATIVOS ........................................................................... 38

2.5. SERVIDORES WEB ..................................................................................... 40

2.6. BASES DE DADOS ...................................................................................... 41

2.7. APLICAES ............................................................................................... 42

2.8. WLAN E DISPOSITIVOS MVEIS ............................................................ 44

2.9. PROJECTOS .................................................................................................. 48

EXERCCIOS ....................................................................................................... 51

QUADRO SINPTICO ................................................................................................. 53

BIBLIOGRAFIA ............................................................................................................ 56

AVALIAO DA DISCIPLINA DE AUDITORIA E SEGURANA INFORMTICA58

ANEXO I - QUESTIONRIO

ESTUDANTES

DE

AVALIAO

DA

SATISFAO

ii

DO

60

AUDITORIA E SEGURANA INFORMTICA

TRODUO

Caro Estudante,

Seja Bem-vindo(a) unidade III da disciplina de Auditoria e Segurana

Informtica.

Para ter sucesso nesta unidade necessita de estudar com ateno todo o manual,

no deixando de rever as unidades anteriores.

Para complementar os seus conhecimentos recomenda-se que realize uma

leitura pelos recursos auxiliares recomendados ao longo desta unidade, no

s pela bibliografia indicada como pelos websites sugeridos. Para aceder a

outras bibliotecas faa-se acompanhar do seu carto de estudante.

A biblioteca virtual do ISM inclui livros digitalizados, artigos, websites e

outras referncias importantes para esta e outras disciplinas, que dever utilizar

na realizao de casos prticos. A biblioteca virtual pode ser consultada em

http://www.ismonitor.ac.mz/.

O aluno pode ainda recorrer a outras bibliotecas virtuais, como por exemplo

em:

www.saber.ac.mz

www.books.google.com

Recomenda-se que o aluno no guarde as suas dvidas para si e que as

apresente ao tutor, sempre que achar pertinente. Recomenda-se que entre em

contacto com a respectiva faculdade atravs do e-mail dir.gec@ismonitor.info

ou pelo contacto telefnico 82 36 99 885

Os exerccios prticos tm como objectivo a consolidao do conhecimento

dos temas apresentados nesta unidade. O Instituto Superior Monitor fornece as

solues de muitos desses exerccios de forma a facilitar o processo de

aprendizagem, mas ateno caro estudante, voc deve resolver os exerccios

de auto-avaliao antes de consultar as solues fornecidas.

No final desta unidade encontra-se o teste de avaliao. A avaliao deve ser

submetida ao Instituto Superior Monitor at 30 (trinta) dias aps a recepo da

unidade. A avaliao da unidade pode ser submetida por e-mail

(testes@ismonitor.info), fax, carta, entrega directa na instituio ou usando

outros meios de comunicao.

Esta unidade pressupe que a realizao de 37,5 horas de aprendizagem,

distribudas da seguinte forma:

Tempo para leituras da unidade: 22 horas;

Tempo para trabalhos de pesquisa: 5 horas;

Tempo para realizao de exerccios prticos: 8,5 horas;

Tempo para realizar avaliaes: 2 horas.

A presente unidade vlida por 12 (doze) meses. Os estudantes que no tenham

iv

obtido aproveitamento na disciplina (por terem interrompido o curso ou

reprovado) devem contactar o Instituto Superior Monitor. Esta recomendao

deve-se ao facto de os materiais serem periodicamente revistos e actualizados, de

forma a se adaptarem s mudanas do mundo actual e s dinmicas da produo

de conhecimento no seio da prpria disciplina.

iv

AUDITORIA E SEGURANA INFORMTICA

ESTRUTURA DA UNIDADE III

A presente unidade composta por dois captulos e aborda os elementos

necessrios para a compreenso das diferentes tcnicas e ferramentas usadas

no processo de auditoria informtica.

O primeiro captulo introduz os conceitos relacionados com tcnicas de

auditoria (programas de computador, questionrios, simulao de dados,

entrevistas, anlise de relatrios, etc.). Este captulo trata tambm das

ferramentas de auditoria de sistemas, que so softwares ou programas de

aplicao usados durante a actividade de auditoria de sistemas. So abordados

softwares generalistas, softwares por especialidade, programas aplicativos e

software de controlo.

Captulo dois, e ltimo, trata das tcnicas de auditoria de sistemas. O captulo

aborda aspectos sobre o controlo ao nvel da entidade, centro de dados e

recuperao de desastres, sistemas operativos, bases de dados, aplicaes, a

Web e projectos.

CONTEXTUALIZAO

Conforme aprendemos nas unidades anteriores, necessrio proteger os

sistemas e tecnologias da organizao, os meios de comunicao e as instalaes

que processam e armazenam as informaes de extrema importncia para essa

organizao (FFIEC, 2004). No entanto, preciso identificar as vulnerabilidades

e suas possveis alternativas para eliminar.

Podemos nos servir da auditoria para identificar essas vulnerabilidades. A

auditoria utiliza diversas tcnicas e ferramentas para a concretizao dos seus

objectivos.

Na Unidade I o estudante aprendeu conceitos fundamentais sobre auditoria,

auditoria informtica, funes de controlo interno e auditoria de sistemas de

gesto de tecnologias de informao e comunicao. Na unidade II abordamos

as metodologias de controlo interno, onde aprendemos as metodologias mais

comuns, o plano de auditoria, relatrio de auditoria, o perfil de um auditor

informtico e a organizao do departamento de auditoria informtica. Na

presente unidade o estudante ir aprender conceitos relacionados com as

tcnicas e ferramentas de auditoria informtica.

UNIDADE III TCNICAS E FERRAMENTAS DE AUDITORIA INFORMTICA

RESULTADOS DE APRENDIZAGEM DA UNIDADE III

No final da primeira unidade os alunos devero ser capazes de:

Compreender as vrias tcnicas de auditoria informtica;

Descrever as vrias ferramentas de auditoria de sistemas;

Compreender as tcnicas de auditoria de sistemas.

AUDITORIA E SEGURANA INFORMTICA

UNIDADE III TCNICAS E FERRAMENTAS DE

AUDITORIA INFORMTICA

CAPTULO I TCNICAS E FERRAMENTAS DE AUDITORIA

OBJECTIVOS ESPECFICOS DO CAPTULO

No final deste captulo, o estudante dever ser capaz de:

Compreender as diferentes tcnicas de auditoria informtica tais como

a entrevista, questionrio e anlise de dados;

Descrever as diferentes ferramentas de auditoria de sistemas.

1.1 TCNICAS DE AUDITORIA

A tcnica tem uma aplicao universal, ou seja, pode ser usada em vrias reas da

cincia. Sendo assim, a auditoria necessita da tcnica para efectivao de suas

actividades.

A tcnica constitui um subsdio extremamente importante no projecto de auditoria

numa determinada organizao, pois o auditor serve-se da tcnica durante o processo de

auditoria.

Programas de computador

Programas de computador fazem parte de uma categoria de tcnicas de

auditoria. Esta tcnica baseada em programas de computador (Magalhes,

2011), como veremos a seguir:

Simulao paralela

Programas de auditoria tm como funo realizar o cruzamento das informaes

de arquivos, analisando o contedo dos mesmos.

O mtodo que consiste na elaborao de programas de computador para

simular as funes da rotina do sistema em operao que est sendo

auditado.

Utilizam-se os mesmos dados de input, da rotina em produo, como

input do programa de simulao.

UNIDADE III TCNICAS E FERRAMENTAS DE AUDITORIA INFORMTICA

Passos:

Anlise do fluxo do sistema

Identificao do arquivo a ser auditado

Entrevista com o analista /utilizador

Identificao do cdigo / layout do arquivo

Elaborao do programa para auditoria

Cpia do arquivo a ser auditado

Aplicao do programa de auditoria

Anlise dos resultados

Emisso de relatrios

Documentao

Anlise de dados

Anlise de dados um mtodo que consiste na anlise de arquivos atravs de

programas de computador que podero realizar, entre outras, as seguintes

funes:

Seleco de registos;

Contagem de registos;

Soma, clculo da mdia, varincia, desvio padro, moda, mediana, etc;

Construo de histogramas;

Anlise horizontal = comparao entre campos de um mesmo registo;

Anlise vertical = comparao de campos entre registos.

Comparao de dados

O mtodo que consiste na comparao entre os registos de dois arquivos a e

b, diferentes, atravs de programas de computador, com o objectivo de

averiguar a existncia de possveis inconsistncias que podero realizar, entre

outras, as seguintes funes:

Seleco de registos (a que no est em b; b que no est em a ou

que est em a e em b).

Contagem de registos.

Soma, clculo da mdia, varincia, desvio padro, moda, mediana etc.

Confirmao de dados

O mtodo que consiste na confirmao dos dados armazenados em um

arquivo, atravs de programas de computador, possibilitando verificar a

veracidade dos mesmos.

8

AUDITORIA E SEGURANA INFORMTICA

Particularmente, neste caso, deve-se utilizar as tcnicas de anlise de dados e

de comparao de dados, de forma integrada e/ou complementar.

Questionrios

Questionrio uma tcnica de investigao composta por um nmero variado de

questes com o objectivo de propiciar determinado conhecimento ao

pesquisador.

No contexto de auditoria informtica corresponde elaborao de um conjunto

de perguntas com o objectivo de verificar um determinado ponto de controlo do

ambiente computacional.

Esses aspectos permitem verificar a adequao do ponto de controlo aos

parmetros de controlo interno (segurana lgica, segurana fsica, obedincia

legislao, eficcia, eficincia, etc.).

Dois aspectos so crticos na aplicao da tcnica de questionrio:

Caractersticas do ponto de controlo;

Momento histrico empresarial ou objectivos da verificao do ponto de

controlo.

Os objectivos de verificao do ponto de controlo vo determinar a nfase a ser

dada ao parmetro de controlo interno.

As caractersticas do ponto de controlo tm agregada a natureza da tecnologia

computacional e o correspondente perfil tcnico do auditor que ir aplicar o

questionrio.

Dessa forma, podemos ter questionrios voltados para pontos de controlo cujas

perguntas guardaro caractersticas intrnsecas referentes a:

Segurana em redes computacionais

Segurana do centro de computao

Eficincia no uso dos recursos computacionais

Eficcia de sistemas aplicativos

A tcnica do questionrio pode ser aplicada com outras tcnicas: entrevistas,

visita in loco entre outras. O questionrio pode ser aplicado distncia, pois

no necessita a presena fsica dos indivduos envolvidos.

Desta forma possvel que ocorra uma auditoria maior com menor nmero de

auditores.

A sequncia bsica de aplicao de questionrios distncia :

Analisar o ponto de controlo e elaborar o questionrio;

10

UNIDADE III TCNICAS E FERRAMENTAS DE AUDITORIA INFORMTICA

Seleccionar os profissionais auditados que devero responder ao

questionrio;

Elaborar um conjunto de instrues de como responder s questes;

Distribuir/remeter o questionrio para os profissionais seleccionados;

Controlar o recebimento dos questionrios respondidos;

Analisar as respostas s questes;

Formar uma opinio do ponto de controlo auditado em decorrncia das

respostas obtidas;

Elaborar relatrio de auditoria.

Simulao de dados

a tcnica aplicada para teste de processos computacionais. Corresponde

elaborao de um conjunto de dados de teste a ser submetido ao programa de

computador ou a determinada rotina que o compe, que necessita ser verificada

em sua lgica de processamento.

Evidentemente, uma vez comprovada a inadequao da lgica do processo

auditado, podemos decidir pela correco de todos os resultados que forem

gerados por aquela rotina irregular.

Os dados simulados de teste necessitam prever situaes correctas e situaes

incorrectas de natureza:

Transaces com campos invlidos;

Transaces com valores ou quantidades nos limites de tabelas de clculos

Transaces incompletas;

Transaces incompatveis;

Transaces em duplicidade.

Figura 1.1. Etapas de simulao de dados. Fonte: Magalhes (2011).

10

AUDITORIA E SEGURANA INFORMTICA

Algumas caractersticas para simulao de dados:

O auditor necessita conhecer computao em termos de anlise de sistemas;

A documentao dos sistemas deficiente, o que implica o auditor precisar

actualizar ou complementar a documentao existente, principalmente no

tocante a fluxos de informao e de programas. Muitas vezes a documentao

existente compreende somente listagens de programas e fluxos ou sequncia de

execuo de programas de produo;

A elaborao do ambiente de teste complexa, particularmente em

programas principais que manipulem grande quantidade de arquivos de entrada,

sada e de trabalho.

Visita in loco

a visita ao local onde as actividades efectivamente so realizadas para, junto

ao pessoal responsvel pela operao do sistema, determinar as prticas e rotinas

utilizadas.

Corresponde actuao pessoal do auditor junto aos sistemas, procedimentos e

instalaes do ambiente computorizado.

Normalmente, combina com outras tcnicas de auditoria de computador,

particularmente o questionrio. A visita in loco implica o cumprimento dos

seguintes procedimentos:

Marcar data e hora com o pessoal responsvel que ir acompanhar as

verificaes, ou convoc-la no momento da verificao.

Anotar procedimentos e acontecimentos, colectar documentos, caracterizar

graficamente a situao via elaborao de fluxo de rotinas e de layout de

instalaes.

Anotar nomes completos das pessoas e data/hora das visitas realizadas;

Analisar os papis de trabalhos obtidos, avaliar respostas e a situao

identificada;

Emitir opinio via relatrio de fraquezas de controlo interno.

Essa tcnica aplicada em vrios pontos de controlo clssicos de auditoria de

sistemas, como:

Inventrio de volume de arquivos magnticos (discos, fitas, disquetes,

CDs, DVDs);

Inventrio de insumos computacionais armazenados em almoxarifado

(fitas de impressora, formulrios);

Visita sala de operao/utilizao de computadores com o objectivo de

verificar problemas de controlo de acesso, etc.;

11

12

UNIDADE III TCNICAS E FERRAMENTAS DE AUDITORIA INFORMTICA

Acompanhamento da rotina de backup de arquivos magnticos (se todas as

etapas so feitas de forma correcta).

Mapeamento estatstico

Esta tcnica de computao que pode ser utilizada pelo auditor para efectuar

verificaes durante o processamento dos programas:

Rotinas no utilizadas;

Quantidade de vezes que cada rotina foi utilizada quando submetida a

processamento de uma quantidade de dados.

A anlise dos relatrios emitidos pela aplicao do mapeamento estatstico

permite a constatao de situaes:

Rotinas existentes em programas j desactivadas ou de uso espordico;

Rotinas mais utilizadas, normalmente a cada processamento do programa;

Rotinas fraudulentas e de uso em situaes irregulares;

Rotinas de controlo accionadas a cada processamento.

H necessidade de ser processado um software de apoio em conjunto com o

processamento do sistema aplicativo, ou rotinas especficas devero estar

embutidas no sistema.

Rastreamento de programas

Permite seguir a execuo do programa determinando todo o caminho que foi

seguido por uma transaco durante todo o processamento do programa a ser

auditado.

Seu principal objectivo identificar as inadequaes e ineficincia na lgica de

um programa.

Tcnica que possibilita seguir o caminho de uma transaco durante o

processamento do programa. Durante a aplicao da tcnica, a sequncia de

instrues executadas listada. Dessa forma, obtemos os nmeros das

instrues segundo sua ordem de execuo. Por exemplo

00001-00002-00003-001150-001151-001152- 90190-90191-90192- etc.

Quando o teste de alimentao de determinada transaco a um programa

realizado, podemos identificar as inadequaes e ineficincia na lgica de um

programa.

Esta abordagem viabiliza a identificao de rotinas fraudulentas pela

alimentao de transaces particulares.

12

AUDITORIA E SEGURANA INFORMTICA

Entrevista

O mtodo de trabalho que corresponde realizao de reunio entre o auditor e

os auditados profissionais e utilizadores envolvidos com o ambiente ou o

sistema de informao sob auditoria.

A sequncia de procedimentos corresponde a:

Analisar o ponto de controlo e planear a reunio com os profissionais

envolvidos.

Marcar antecipadamente a data, hora e local com os auditados bem como

comunicar a natureza do trabalho a ser desenvolvido.

Elaborar um questionrio para a realizao da entrevista.

As questes devem ser divididas por parmetro do controlo interno, por rea

ou por assunto de processamento electrnico de dados (PED).

Realizao da reunio com aplicao do questionrio e anotao das

respostas e comentrios dos entrevistados a cada questo efectuada.

Dependendo do nvel de sensibilidade das questes, as reunies devem ser

individuais;

Os nveis hierrquicos das reas auditadas devem ser respeitados,

comunicando aos superiores a natureza das entrevistas com os subordinados.

Elaborao de uma acta de reunio com o registo dos principais pontos

discutidos a cada questo apresentada.

Distribuir cpia da acta da reunio para cada participante da entrevista.

Anlise das respostas e formao de opinio acerca do nvel de controlo

interno do ponto de controlo.

Emisso do relatrio de fraquezas de controlo interno.

A tcnica de entrevistas frequentemente usada com outras tcnicas de

auditoria, visita in loco, questionrio, entre outros.

Anlise de relatrios/telas

Implica a anlise de documentos, relatrios e telas do sistema sob auditoria no

tocante a:

Nvel de utilizao pelo utilizador;

Esquema de distribuio e nmero de vias emitido;

Grau de confiabilidade do seu contedo;

Forma de utilizao e integrao entre relatrios/telas/documentos;

Distribuio das informaes segundo o layout vigente.

Implica no cumprimento das seguintes etapas:

13

14

UNIDADE III TCNICAS E FERRAMENTAS DE AUDITORIA INFORMTICA

Relacionar por utilizador todos os relatrios/telas/documentos que pertenam

ao ponto de controlo a ser analisado.

Poder ser feita uma classificao desses relatrios para efeito de

estabelecimento de prioridades na anlise;

Obteno de modelo ou cpia de cada relatrio/documento/tela para compor

a pasta de papis de trabalho;

Elaborar um questionrio para a realizao dos levantamentos acerca dos

relatrios/telas/documentos;

Marcar antecipadamente a data e hora com as pessoas que fornecero opinio

acerca dos relatrios;

Realizar as entrevistas e anotar as observaes e comentrios dos

utilizadores;

Analisar as respostas, formar e emitir opinio acerca do nvel de controlo

interno.

Principais fraquezas a identificar:

a)

b)

c)

d)

Relatrios/telas/documentos no mais utilizados;

Layout inadequado;

Distribuio indevida de vias;

Confidencialidade no estabelecida ou no respeitada.

Esta tcnica primordial para avaliao do parmetro eficcia do sistema. As

concluses do trabalho, frequentemente possibilitam reduo de custo com a

desactivao total ou parcial de relatrios/telas/documentos.

Anlise de log/accounting

O Log/Accounting um arquivo, gerado por uma rotina componente do sistema

operativo, que contm registos de utilizao do hardware e do software que

compem um ambiente computacional.

A tabulao destes arquivos Log/Accounting permite a verificao da

intensidade de uso dos dispositivos componentes de uma configurao ou rede

de computadores, bem como o uso do software aplicativo e de apoio.

Tanto a rotina quanto o correspondente arquivo de Log/Accounting foram

desenvolvidos para serem usados pelo pessoal de computao.

Excelente ferramenta para a auditoria de sistema para:

Identificao de ineficincia no uso do computador;

Apurar o problema de balanceamento da configurao do computador, pela

caracterizao de dispositivos (unidade de disco, fita magntica, impressora,

terminais) que esto com folga ou sobrecarregados;

14

AUDITORIA E SEGURANA INFORMTICA

Determinao de erros de programas ou de operao do computador;

Descobrir o uso de programas fraudulentos ou utilizao indevida do

computador;

Captar tentativas de acesso indevido a arquivos, ou seja, por senhas no

autorizadas.

O trabalho da rea de computao sobre Log/Accounting deve gerar Indicadores

de Qualidade (IQ) do monitoramento do computador, bem como estudos de

planeamento de capacidade da configurao/rede de equipamentos, com a

finalidade de obter maior rendimento do parque computacional dentro de um

nvel de segurana adequado.

O auditor poder construir um software para auditoria de Log/Accounting, o

qual trabalhar registos de:

a) Contabilizao

Quais utilizadores utilizam quais programas e por quanto tempo;

Identificao do utilizador, caractersticas do hardware necessrio para

trabalhar o Job (sequncia de programas) e como o Job foi completado.

b) Actividade dos arquivos

Quais arquivos de dados foram usados durante o processamento e que

utilizador solicitou o uso do arquivo;

Registo: nome do arquivo, tamanho do registo, nmero de srie do volume e

utilizador do arquivo.

Para esta tcnica o auditor dever:

a) Entrevistar o pessoal de software bsico e do planeamento e controlo da

produo para entender:

O sistema de monitorizao de uso de software e de hardware existente;

O layout dos registos gerados no arquivo log/accounting;

As opes possveis de rotina de job/accounting;

O tempo de reteno do arquivo log/accounting.

b) Decidir que tipos de verificaes sero efectuados nos dados do arquivo de

log com perodo de tempo que ser contemplado, quando ser efectuado o teste,

etc.

15

16

UNIDADE III TCNICAS E FERRAMENTAS DE AUDITORIA INFORMTICA

c) Elaborar e aplicar o programa de computador de auditoria de Log, ou utilizar

a mecnica de anlise do Log praticada pelos profissionais de computao;

d) Analisar os resultados da tabulao do Log;

e) Emitir opinio acerca da qualidade do uso do hardware e do software em

determinado perodo de tempo.

Existem dois tipos de Log:

1. Aqueles que registam o uso da CPU, dos arquivos, da carga e do nvel de

utilizao dos dispositivos computacionais.

2. Log de transaces, ou seja, um arquivo que regista todos os dados que foram

processados/transmitidos. Este tipo de arquivos de Log comum em ambiente

online no qual todas as transaces processadas ficam registadas em um

arquivo - log de transaces - para posterior uso ou anlise.

Anlise do programa fonte

Implica a anlise visual do cdigo fonte do programa de computador do sistema

sob auditoria.

O auditor de sistemas necessita assegurar-se de que est testando a verso

correcta do programa. O auditor pode verificar as instrues que efectivamente

compem o programa em linguagem de mquina executando os seguintes

procedimentos:

Preencher uma ordem de servio determinando produo que compile o

mdulo fonte que est na biblioteca fonte;

Executar um programa (software especfico) que compare o cdigo objecto

gerado com cdigo objecto do programa que est em produo;

Fazer as devidas verificaes no caso de divergncia dos cdigos

comparados.

importante ressaltar que esta tcnica exige profundos conhecimentos tcnicos

por parte do auditor de sistemas. Entretanto, a anlise visual do cdigo fonte do

programa auditado permite ao auditor:

Verificar se o programador cumpriu normas de padronizao do cdigo de

rotinas, arquivos, programas;

Analisar a qualidade da estruturao dos programas;

16

AUDITORIA E SEGURANA INFORMTICA

Detectar vcios de programao e o nvel de atendimento s caractersticas da

linguagem de programao utilizada.

Exibio parcial da memria snapshot

Snapshot o estado do sistema em um determinado ponto no tempo.

Esta tcnica fornece uma listagem ou gravao do contedo das variveis do

programa (acumuladores, chaves, reas de armazenamento) quando determinado

registo est sendo processado. A quantidade de situaes a serem extradas

predeterminada.

Corresponde na realidade a um dump parcial de memria das reas de dados.

uma tcnica usada como auxlio depurao de programas, quando h

problemas e exige fortes conhecimentos de processamento electrnico de dados

por parte do auditor de sistemas.

Ciclo PDCA (Plan DO Check and Action)

um ciclo de gesto a ser seguido para que seja feita a auditoria de forma mais

organizada.

Como podemos ver na figura 1.2, o ciclo PDCA abrange as seguintes etapas:

Planear - Plan (P), Executar - Do (D), Verificar Check (C) e

Actuar Action (A).

Figura 1.2. Ciclo PDCA. Fonte: Cannon (2008).

Apresenta as seguintes caractersticas:

Definir as metas (Planear P);

Definir os mtodos que permitiro atingir as metas propostas (Planejar P);

Educar e treinar (Executar D);

Executar a tarefa colectar dados (Executar D);

Verificar os resultados da tarefa executada (Verificar C);

Actuar correctivamente (Actuar A).

17

18

UNIDADE III TCNICAS E FERRAMENTAS DE AUDITORIA INFORMTICA

1.2 FERRAMENTAS DE AUDITORIA DE SISTEMAS

No processo de auditoria de sistemas importante termos ferramentas que

auxiliam o auditor de sistemas a alcanar os seus objectivos. Estas auxiliam na

extraco, sorteio, seleco de dados e transaces, para a anlise de

discrepncias e desvios.

As ferramentas de auditoria podem ser classificadas em generalistas,

especializadas e de uso geral (Teruel, 2010).

Softwares generalista de auditoria de tecnologia da informao

Envolve o uso de software aplicativo em ambiente batch, que pode processar,

alm de simulao paralela, uma variedade de funes de auditoria e nos

formatos que o auditor desejar.

As vantagens de uso deste tipo de ferramentas so:

Pode processar vrios arquivos ao mesmo tempo;

Pode processar vrios tipos de arquivos com formatos diferentes, por

exemplo EBCDIC (Extended Binary Coded Decimal Interchange Code) ou

ASCII (American Standard Code for Information Interchange);

Poder tambm fazer uma integrao sistmica com vrios tipos de

softwares e hardwares;

Reduz a dependncia do auditor do especialista de informtica para

desenvolver aplicativos especficos para todas as auditorias de sistemas de

informao.

As desvantagens so:

Como o processamento das aplicaes envolve gravao de dados (arquivos)

em separado para serem analisados, poucas aplicaes podem ser feitas em

ambiente on-line;

O software no consegue processar clculos complexos, pois como se trata

de um sistema generalista, no aprofunda na lgica e na matemtica muito

complexas.

A seguir apresentamos as principais ferramentas generalistas:

18

AUDITORIA E SEGURANA INFORMTICA

ACL (Audit Command Language)

um software de extraco e anlise de dados desenvolvido no Canad;

O sistema foi criado e fornecido pela empresa canadense ACL Business

Assurance. uma das ferramentas mais modernas para extraco de

informaes de banco de dados, tratamento e anlise, visando detectar erros e

riscos gerais do negcio associados a dados transaccionais incompletos,

imprecisos e inconsistentes. O diferencial em relao a softwares como Excel e

Access que a ACL pode trabalhar com grandes volumes de transaces

distribudas em diversas operaes e em sistemas diferentes.

IDEA (Interactive Data Extraction & Analysis)

um software para extraco e anlise de dados tambm desenvolvido no

Canad.

O IDEA pode ler, exibir, analisar e manipular a amostra ou extracto de

arquivos de dados a partir de praticamente qualquer fonte desde um

mainframe at um PC (Personal Computer), incluindo relatrios impressos em

um arquivo.

Dentre as vantagens, segundo o stio Web de IDEA, podem ser citadas:

Cria um registo de todas as alteraes feitas em um arquivo (banco de dados)

e mantm uma trilha de auditoria ou registo de todas as operaes, incluindo a

importao e todos os testes de auditoria, realizadas na base de dados;

Cada entrada identificada com o ID de utilizador a partir do login do

Windows;

Permite importar e exportar dados em uma variedade de formatos, incluindo

formatos para computadores de grande porte e software de contabilidade;

Pode ler e processar milhes de discos em poucos segundos;

No h limite para o nmero de registos que a IDEA pode processar;

Compara, junta, acrescenta, e conecta diferentes arquivos de diversas fontes.

Audimation

a verso norte-americana do IDEA, da Caseware-IDEA, que desenvolve

consultoria e d suporte para o produto.

O Audimation ajuda profissionais de contabilidade e da rea financeira a

aumentar suas capacidades analticas de auditoria, detectar fraudes e atender aos

padres de documentao. Permite importar rapidamente, juntar, analisar, a

amostra e extrair dados de quase qualquer fonte, incluindo relatrios impressos

19

20

UNIDADE III TCNICAS E FERRAMENTAS DE AUDITORIA INFORMTICA

em um arquivo. Este Possui recursos para detectar fraudes, avaliar riscos, testar

controlos internos em conformidade com as polticas internas e

regulamentaes.

Segundo o stio Web da AUDIMATION, essa ferramenta disponibiliza uma

interface com o utilizador projectada com assistentes para funes-chave.

baseada em caractersticas do padro Windows, o que significa que no precisa

ser um tcnico especializado para obter resultados.

Galileo

um software integrado de gesto de auditoria. Inclui gesto de riscos de

auditoria, documentao e emisso de relatrios para auditoria interna;

um gestor de auditoria integrada, desenvolvido pela Risk & Assurance, uma

empresa prestadora de servios de auditoria interna.

O Galileo disponibiliza um sistema de documentao e informao que pode ser

adaptado s necessidades especficas de uma auditoria interna, investigaes,

conformidade com as leis, etc.

O Teruel (2010) citando o stio Web da GALILEO, afirma que essa ferramenta

oferece uma metodologia baseada em auditoria completa dos riscos e cobre:

O planeamento estratgico anual, que garante orientao das reas de alto

risco, mantendo a cobertura;

Actividade de monitoramento e garantia de que problemas sejam

identificados e atendidos com a maior brevidade;

Levantamentos de auditoria para obter um feedback sobre o processo de

auditoria, indicadores de desempenho e gesto de informaes para todas as

actividades realizadas pelo departamento.

Pentana

um software de planeamento estratgico da auditoria, sistema de planeamento

e monitoramento de recursos, controlo de horas, registo de checklists e

programas de auditoria, inclusive de desenho e gesto de plano de aco.

O stio Web da PENTANA, afirma que as principais caractersticas dessa

ferramenta so:

Apresenta resultados em grficos coloridos com alta resoluo;

Produz relatrios sensveis ao contexto e popula automaticamente

documentos MS Office com base em relatrios de auditoria e formulrios;

20

AUDITORIA E SEGURANA INFORMTICA

Gera relatrios em tempo real em todas as linhas de negcios;

Proporciona acesso simultneo a todos os trabalhos de auditoria para reviso

do auditor lder para que ele possa gerir e aprovar sem a necessidade de

transferncia do documento;

Possui conformidade com padres internacionais de anlise de riscos e

auditoria; incluindo Sarbanes-Oxley, AS/NZS 4360, Basilia II e COSO;

Substitui planilhas pesadas por um robusto e flexvel sistema de banco de

dados, escalvel e facilmente acessvel.

Softwares especialistas de auditoria

Consistem em programas desenvolvidos especificamente para certas tarefas em

certas circunstncias. As vantagens de uso destas ferramentas so:

Pode atender sistemas ou transaces no contempladas por softwares

generalistas;

O auditor, quando consegue desenvolver softwares especficos numa rea

muito complexa, pode utilizar isso como vantagem competitiva.

As desvantagens so:

Pode ser muito caro, pois ter uso limitado e normalmente restrito a

determinado cliente;

Actualizao pode ser complicada devido a falta de recursos que

acompanhem as novas tecnologias.

Programas utilitrios

Segundo Magalhes (2011) existem softwares, embora no especficos para

actividade de auditoria, que tambm so utilizados com esse propsito, sendo

possvel citar como exemplos as planilhas electrnicas, como excel, softwares

de gesto de base dados, como Acess e MySQL, ferramentas de Business

Intelligence, como Business Objects, softwares estatsticos entre outros.

Nesta caso, o auditor utiliza softwares utilitrios para executar funes muito

comuns de processamento, como ordenar arquivo, sumarizar, concatenar, gerar

relatrios.

21

22

UNIDADE III TCNICAS E FERRAMENTAS DE AUDITORIA INFORMTICA

A principal vantagem dessa ferramenta : pode ser utilizado como alternativa na

ausncia de outros recursos. A desvantagem : sempre necessitar do auxlio do

funcionrio da empresa auditada para operar a ferramenta (no caso de

ferramentas complexas, como bancos de dados).

Softwares de controlo de actividades de funcionrios

Enquanto os softwares apresentados anteriormente so utilizados principalmente

na auditoria financeira, contbil e fiscal, h softwares especficos para auxiliar

na auditoria, principalmente no que diz respeito segurana da informao.

Esses softwares so utilizados para controlar as actividades dos funcionrios e

permitem a gesto da rede e comunicaes. Eles ajudam a evitar que a empresa

seja lesada atravs de espionagem industrial, da engenharia social, de

colaboradores enviando currculos e mantendo contacto com a concorrncia, ou

mesmo com envio displicente de informaes estratgicas da empresa, que nas

mos da concorrncia podem causar prejuzos irreparveis.

Os principais servios oferecidos por esses softwares so:

Rastreamento e registo automtico tanto de mudanas de localizao como de

configurao para dispositivos como alertas de mudanas, criando um rastro

preciso;

Auditoria das mquinas de utilizadores remotos atravs de qualquer conexo

IP;

Base de dados aberto compatvel com ODBC (Open Database Connectivity)

que permite fcil exportao dos dados de auditoria para outras solues

complementares;

Criao de regras de notificao para quando o sistema de um computador

com agente for alterado, tanto na parte de Hardware quanto de software;

Acesso a relatrios que mostram o nvel de acesso aos computadores, tais

como horrios de logins e logouts.

A seguir so apresentados alguns desses softwares:

Sute Trauma Zer0

O Sute Trauma Zer0, desenvolvido pela empresa gaucha iVirtua Solutions,

uma soluo para gesto de redes.

Possui recursos para realizar descoberta de software e tipos de arquivos,

22

AUDITORIA E SEGURANA INFORMTICA

rastreamento de localizao fsica de recursos, categorizao de utilizao de

software, auditoria remota, comunicao e acesso seguros, bloqueio de

aplicaes e URL, etc.

Dentre os recursos dessa ferramenta destaca-se o que permite auditar a mquina

de utilizadores remotos atravs de qualquer conexo IP (conexo remota rede,

VPN (Virtual Private Network), Internet discada, etc.).

De forma imperceptvel ao utilizador, o Tz0 E-mail Sondas, um mdulo do

Suite Trauma Zer0, monitora todas as mensagens que circulam pela rede da

empresa. Atravs de condies ligadas s aces, possvel filtrar, por exemplo:

assuntos, textos, pessoas, e documentos referenciados no ttulo, no corpo da

mensagem, e at mesmo dentro de anexos, dentre diversos outros cenrios. O

Tz0 E-mail Sondas age integrado com o sistema operacional, permitindo que emails assinados e encriptados (com qualquer tecnologia) sejam monitorados

como os demais, em um processo impossvel de ser burlado.

MailDetective

Segundo o sito Web da HENIQ, o MailDetective um software desenvolvido

pela empresa russa AdvSoft e comercializado no Brasil pela empresa HENIQ

NET.

uma ferramenta utilizada para o monitoramento do uso do correio electrnico

na organizao. Ele analisa os registos de utilizao (arquivos log) do servidor

de correio electrnico, fornecendo relatrios de utilizao, mensagens enviadas

e recebidas e volume de trfego (inclusive por utilizadores e endereos de

destinatrios).

O MailDetective permite controlar o percentual de e-mails pessoais e

profissionais, identificar quem so os interlocutores dos funcionrios, estimar o

trfego de e-mails gerado por cada utilizador e criar relatrios para intervalos de

tempo especficos.

A HENIQ.NET tambm comercializa o WebSpy, uma soluo que oferece

anlises detalhadas, monitoramento e relatrios a respeito da utilizao da

Internet e e-mail, individualmente, por departamentos ou toda organizao.

WebSpy oferece tambm solues para captura de dados completos e alerta em

tempo real.

Velop Escudo

A Inova desenvolve e fornece sistemas de e-mail e colaborao, auditoria no

trfego de e-mails e produtos que agregam valor a conectividade para empresas,

provedores, e operadoras de celular. Possui uma ferramenta para realizar

auditoria no trfego de e-mails que permite auditar, controlar, proteger e

monitorar em tempo real os utilizadores de e-mail.

23

24

UNIDADE III TCNICAS E FERRAMENTAS DE AUDITORIA INFORMTICA

Permite um monitoramento on-line, dando uma melhor visibilidade na utilizao

dos e-mails.

Segundo o stio Web da INOVA, essa ferramenta importante para evitar perda

de produtividade, bloquear as malas directas (spam), prevenir ataques de vrus,

prevenir interrupes nos negcios e congestes na rede, racionalizar recursos

de computao, minimizar o risco potencial de infraces legais e de

aces judiciais no trabalho, acompanhar e quantificar os resultados em tempo

real, controlar e fazer cumprir a poltica de e-mail da empresa e limitar o abuso

do e- mail (por exemplo, arquivos de udio, vdeo, executveis etc.).

MailMarshal Exchange e IQ.Suite for Domino

O MailMarshal Exchange uma soluo comercializada pela Gaia Informtica,

que monitora e controla a troca de mensagens interna de corporaes que

utilizam o Microsoft Exchange 2003/2000, auxiliando na garantia de um

ambiente de trabalho seguro e produtivo, na implementao de Polticas de Uso

Aceitvel (AUP), e na proteco contra spams e vrus.

A Gaia comercializa tambm o Q.Suite for Domino, uma soluo que

disponibiliza a funcionalidade de segurana e gesto para uma implementao

de estratgias de ciclo de vida de e-mails. Desde criptografia, proteco contra

vrus, e filtro de contedo, at classificao e armazenamento, os e-mails so

submetidos a todos estes processos em uma nica plataforma, sem alterar o seu

ciclo de vida.

Outra soluo comercializada pela Gaia Informtica o WebMarshal, um

software para controlar o acesso dos funcionrios Internet: combinando filtro

de URL, antivrus, antispyware, controlo de contedo e gesto de produtividade

em uma nica soluo, de fcil gesto. Segundo o stio Web da GAIA,

WebMarshal permite a implementao de polticas de segurana, e uso aceitvel

da Internet a partir do gateway corporativo, provendo um ambiente de trabalho

seguro e eficiente.

WebMarshal permite controlar o acesso dos funcionrios ao contedo

inapropriado, gerir o uso pessoal da Internet por parte dos funcionrios e

proteger a organizao contra vrus, spyware e outras formas de cdigo

malicioso.

EXERCCIOS

1) Diga para que servem os programas de auditoria e em que consiste a

simulao paralela

2) Em que consiste o questionrio de uma auditoria informtica?

3) O que entende por simulao de dados?

4) Liste quatro tcnicas de auditoria informtica

5) O que e para que serve o ciclo PDCA?

24

AUDITORIA E SEGURANA INFORMTICA

6) Classifique as ferramentas de auditoria e liste as vantagens de uma delas

RESPOSTAS

1) Programas de auditoria tm como funo realizar o cruzamento das

informaes de arquivos, analisando o contedo dos mesmos. A simulao

paralela consiste na elaborao de programas de computador para simular as

funes da rotina do sistema em operao que est sendo auditado.

2) O questionrio de auditoria informtica corresponde elaborao de um

conjunto de perguntas com o objectivo de verificar um determinado ponto de

controlo do ambiente computacional.

3) a tcnica aplicada para o teste de processos computacionais que consiste na

elaborao de um conjunto de dados de teste a ser submetido ao programa de

computador ou a determinada rotina que o compe, que necessita ser verificada

em sua lgica de processamento.

4) Simulao paralela, questionrio, simulao de dados, e mapeamento

estatstico.

5) um ciclo de gesto a ser seguido para que seja feita a auditoria de forma

mais organizada. Apresenta as seguintes caractersticas:

Definir as metas (Planear P);

Definir os mtodos que permitiro atingir as metas propostas (Planejar P);

Educar e treinar (Executar D);

Executar a tarefa colectar dados (Executar D);

Verificar os resultados da tarefa executada (Verificar C);

Actuar correctivamente (Actuar A).

6) As ferramentas de auditoria podem ser classificadas em generalistas,

especializadas e de uso geral. As ferramentas generalistas possuem as seguintes

vantagens:

Pode processar vrios arquivos ao mesmo tempo;

Pode processar vrios tipos de arquivos com formatos diferentes, por

exemplo EBCDIC (Extended Binary Coded Decimal Interchange Code) ou

ASCII (American Standard Code for Information Interchange);

Poder tambm fazer uma integrao sistmica com vrios tipos de softwares

e hardwares;

25

26

UNIDADE III TCNICAS E FERRAMENTAS DE AUDITORIA INFORMTICA

Reduz a dependncia do auditor do especialista de informtica para

desenvolver aplicativos especficos para todas as auditorias de sistemas de

informao.

CAPTULO II TCNICAS DE AUDITORIA DE SISTEMAS

OBJECTIVOS ESPECFICOS DO CAPTULO

No final deste captulo o estudante dever ser capaz de:

Compreender os mecanismos de controlo ao nvel da entidade auditada;

Compreender a anatomia de um desastre e formas de sua recuperao;

Compreender as tcnicas de auditoria de vrias categorias de sistemas;

2.1. CONTROLO AO NVEL DA ENTIDADE

Para garantir a uniformidade de controlo interno, necessrio estabelecer e

promover uma viso generalizada dos elementos envolvidos na organizao.

Avalia-se detalhadamente as actividades ao nvel de processos, neste caso

necessrio tambm levar em considerao as aplicaes menos tangveis, mas

indispensveis no processo em geral.

Segundo Santos e tal. (2008), os controlos de entidade podem/devem estenderse a todas as reas da organizao de forma a obter um melhor resultado. Um

dos constrangimentos que o auditor se depara neste item a definio do que

deve ou no ser considerado uma entidade, isso depende de organizao para

organizao.

Uma estrutura organizacional mal definida pode levar a uma indefinio das

responsabilidades e/ou das funes causando falhas em algumas actividades que

podero ser executadas de forma redundante ou suprimida.

Para melhor definir quais os controlos de entidade a aplicar s entidades da

organizao, so indicados a seguir alguns controlos que o auditor dever ter em

conta (Champlain, 2003):

Analisar a estrutura organizacional para compreender se esta fornece uma

clara distribuio de poderes e responsabilidades nas operaes efectuadas. A

26

AUDITORIA E SEGURANA INFORMTICA

indefinio destas funes pode levar ao aparecimento de actividades

fraudulentas.

Analisar o planeamento de processos para ter a certeza de que estes vo ao

encontro dos objectivos da organizao. Ao reavaliar estes processos o

auditor est a monitorar se estes convergem de acordo com o plano

estratgico da organizao.

Avaliar se as tecnologias e as aplicaes existentes assim como o

manuseamento das mesmas esto a evoluir de acordo com um plano

estratgico de longo prazo. A rea das tecnologias de informao uma rea

em rpida e constante evoluo, pelo que necessrio que as organizaes

tenham planos de mudana para compreender antecipadamente as suas

necessidades.

Avaliar indicadores de performance e comparar com os Service Level

Agreements (SLAs) (em portugus pode traduzir-se para nveis de aceitao

do servio) existentes para cada processo na rea das TI (Tecnologia de

Informao). As TIs so a base de muitos processos existentes nas

organizaes e se no existirem medidores de performance e SLAs

adequados difcil determinar se a infra-estrutura de TI est a dar uma boa

resposta s necessidades impostas.

Verificar os processos existentes de forma a estabelecer necessidades e

prioridades para novos projectos. Esta verificao e atribuio de prioridades

devem ser feitas de uma forma estruturada para que os recursos sejam

disponibilizados de forma eficiente satisfazendo as necessidades e objectivos

estabelecidos.

Avaliar normas de deciso da execuo de projectos na rea das TIs

garantido a boa qualidade dos produtos adquiridos pela organizao.

Garantir que as polticas de segurana existentes so eficazes e aplicadas

correctamente, para isso importante definir mecanismos que garantam o

conhecimento e o cumprimento das mesmas dentro da organizao.

Analisar os processos de avaliao de riscos inerentes s TIs. Sem esta

avaliao a organizao desconhece os riscos que corre para atingir os seus

objectivos. A tomada de conscincia destes riscos dever influenciar a

tomada de decises para atenuar esses mesmos riscos.

Avaliar processos para se assegurar que os colaboradores da organizao

tm as competncias e o conhecimento necessrios execuo das suas

funes. Colaboradores indevidamente preparados e qualificados vo ter uma

influncia negativa sobre o desempenho das TIs na organizao.

27

28

UNIDADE III TCNICAS E FERRAMENTAS DE AUDITORIA INFORMTICA

Analisar as polticas e processos de atribuio de responsabilidades sobre

os dados da empresa com os quais cada colaborador vai lidar. A classificao

correcta dos dados, a sua proteco de acordo com a importncia e ainda a

definio do seu ciclo de vida, leva a uma racionalizao dos custos

necessrios manuteno e preveno de extravio.

Assegurar que existem processos eficazes que obrigam ao cumprimento

das regras existentes para a rea das TIs.

Analisar, avaliar e criar processos que garantam que os utilizadores

tenham a capacidade de reportar os problemas encontrados na execuo das

suas tarefas de interaco com as TIs. Estes utilizadores devem estar em

consonncia com as decises tomadas nesta rea e satisfeitos com o servio

prestado pela mesma.

Avaliar processos de gesto de servios prestados por outras organizaes

na rea das TIs, garantido que as suas funes e responsabilidades esto

claramente definidas.

Analisar e avaliar acessos efectuados por organizaes externas ao SI

(Sistema de Informao). Estes acessos esto normalmente associados ao

suporte de alguns servios na rea das TIs. Tratando-se de entidades externas

organizao estas podem no conhecer ou no compactuar com as polticas

da organizao colocando em risco o seu bom funcionamento.

Avaliar os processos que garantam que a organizao tenha as licenas de

software regularizadas. A facilidade com que um colaborador pode copiar um

software a partir da Internet ou de qualquer tipo de suporte de

armazenamento de dados imensa. Para prevenir necessrio que exista uma

listagem das licenas vlidas na organizao e efectuar uma procura de

software no listado numa amostra de computadores permitindo assim avaliar

todo o universo da empresa. Em caso de falha os processos devem ser

novamente revistos.

Analisar e avaliar os processos de controlo sobre os acessos remotos

efectuados organizao. Ao disponibilizar este tipo de acessos, a rede da

organizao alarga-se para alm do permetro normal de funcionamento. Este

tipo de acessos deve ser alvo de uma especial ateno, porque o uso indevido

dos mesmos pode levar ao comprometimento da segurana na rede.

28

AUDITORIA E SEGURANA INFORMTICA

Assegurar que os processos de contratao e cessao de servios so

claros e esto de acordo com o objectivo dos mesmos. A falha num destes

processos pode levar a que a organizao seja alvo de acessos indevidos e

abuso de privilgios que podem comprometer a segurana da informao.

Avaliar as polticas de gesto que controlam as mudanas e aquisies de

hardware. Esta gesto deve monitorar os movimentos do hardware e tambm

prevenir a acumulao de recursos desnecessrios e alocao ou aquisio de

novos onde estes so mais necessrios.

Assegurar o controlo e a gesto de configuraes de todos os SIs de acordo

com as mudanas efectuadas na estrutura de forma a evitar

indisponibilidades.

Garantir que os meios de transporte, armazenamento e reutilizao e

eliminao de dados sejam efectuados de acordo com as polticas da

organizao. Os dados de uma Organizao so vitais para a sua

sobrevivncia, a sua perda ou extravio pode ter graves consequncias.

Verificar se os processos de monitorizao e planeamento de mudanas

dos processos na rea das TIs vo ao encontro das polticas e necessidades da

organizao.

2.2. CENTROS

DESASTRES

DE

DADOS

RECUPERAO

DE

Anatomia de um Desastre

Todo cuidado pouco no que diz respeito s tecnologias de informao

envolvidas numa organizao. Nas organizaes podemos encontrar servidores

de base dados, de aplicaes, de ficheiros entre outros. Para um pleno

funcionamento desses servidores imprescindvel a segurana dos mesmos, ou

seja, deve-se garantir a segurana lgica e fsica. Neste caso, o no cumprimento

da segurana pode originar desastres.

Tavares et al. (2003), afirma que um desastre consiste num acontecimento

imprevisto que origina perdas e dificuldades organizao, afectando

significativamente, de forma negativa, a sua capacidade para executar servios

essenciais.

A quantidade de possibilidades de concretizao destes acontecimentos

encontra-se em paralelo na variedade das formas como os danos so produzidos.

Tipos de Desastre

Os desastres podem ter as mais diversas origens, embora estas se enquadrem

29

30

UNIDADE III TCNICAS E FERRAMENTAS DE AUDITORIA INFORMTICA

tipicamente no seguinte conjunto (Tavares et al., 2003):

Fenmenos ou outras causas naturais (ventos ciclnicos, terramotos,

inundaes, etc.);

Incndios;

Exploses;

Falhas de energia;

Falhas mecnicas;

Falhas infra-estruturais;

Distrbios sociais (tumultos, manifestaes, guerras, etc.);

Erros humanos;

Crimes;

Acidentes biolgicos ou qumicos;

Impactos de veculos terrestres/areos/navais.

Cronologia

Um incidente no resulta automaticamente ao desastre, preciso avaliar as

consequncias do tal incidente. Muitos dos casos provocam apenas um pequeno

perodo de indisponibilidade, ou seja uma emergncia. Por exemplo, a

indisponibilidade de sistema por motivo de manuteno do mesmo, trata-se de

emergncia.

Um desastre resulta de um incidente que afecte a capacidade da organizao em

realizar as actividades de suporte aos seus processos crticos, durante um

perodo superior ao limite mximo tolerado pelas funes do negcio (Tavares

et al., 2003):

O ideal termos um sistema que funciona 24 horas por dia, mas por inrcia

pode ocorrer um desastre. Neste processo, vrios sistemas da organizao ficam

inoperacionais. Por exemplo, quando h falhas de sistema de um servidor de

endereos IP, ou simplesmente servidor DHCP, nesta situao no h

comunicao na organizao.

Uma vez ocorrido o desastre, o principal objectivo do negcio ser, ento, o de

retomar todas as suas actividades crticas o mais rapidamente possvel, o que

acontecer no perodo de recuperao.

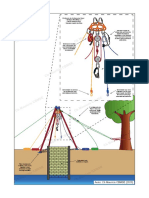

A figura 2.1. apresenta o esquema do desenrolar cronolgico de um acidente,

representando as vrias fases: perda de funes crticas, declarao de desastre,

recuperao das funes crticas e regresso normalidade.

O objectivo da criao de um plano de recuperao ou continuidade do negcio

, ento, o de garantir que a recuperao das funes crticas da organizao

ocorra de forma suficientemente rpida, de modo a garantir que a sua

30

AUDITORIA E SEGURANA INFORMTICA

viabilidade no seja comprometida.

Figura 2.1. Fases de um desastre. Fonte: Tavares et al. (2003).

extremamente importante manter a disponibilidade dos sistemas de

informao, podendo funcionar 24 horas por dia e 7 dias por semana. Alm de

manter os servios sempre a funcionar, a segurana da informao tambm

uma preocupao.

Segundo Santos et al. (2008), centros de dados representam uma boa resposta,

uma vez que estes garantem um ambiente seguro o que minimiza as

possibilidades de surgir uma quebra de segurana. Um centro de dados deve,

portanto, seguir e manter altos padres de segurana de forma a garantir a

integridade e a funcionalidade dos seus servidores e dos servios mantidos por

estes.

O objectivo de um centro de dados hospedar os sistemas de informao que

so crticos para a organizao. Estes sistemas so constitudos pelo hardware e

software (sistema operativo e aplicaes) e estes podem ser afectados por todo o

ambiente que os rodeiam (rede, edifcio, etc). As maiores ameaas que podem

surgir so (Champlain, 2003):

Naturais: acontecimentos meteorolgicos, inundaes, sismos ou incndio;

Causadas pelo homem: tais como actos terroristas, roubo, sabotagem;

Causadas devido ao ambiente que rodeia o centro de dados, tais como

temperaturas extremas ou humidade;

Falha de utilitrios como a electricidade ou telecomunicaes.

O auditor deve analisar o ambiente do centro de dados ou seja a vizinhana do

31

32

UNIDADE III TCNICAS E FERRAMENTAS DE AUDITORIA INFORMTICA

centro de dados. A meta a atingir ser identificar as ameaas mais crticas que

podero surgir; para conseguir o auditor dever seguir as seguintes

recomendaes (Santos et al., 2008):

A orientao do edifcio, sinalizao, vizinhana, iluminao externa,

perigos ambientais e a proximidade com servios de emergncia.

Verificar se existem limites e controlo na proximidade de veculos e

entrada de pessoas no edifcio, o recinto externo dever ter barreiras para os

veculos. As barreiras devero tambm limitar os acidentes ou ataques com

carros bomba.

A sinalizao no dever existir, pois os centros de dados devem ser

annimos, longe das vias de comunicao principais e sem serem (ou

evitarem ser) visveis, i.e., passarem despercebidos.

Vizinhana, aqui a questo , que entidades esto localizadas na zona do

edifcio. Esto perto do edifcio? A que tipo de servios/produtos esto

associados? O facto de estar perto de uma fbrica ou armazm, por exemplo,

pode aumentar o risco do centro de dados ser afecto por fugas de materiais

venenosos ou incndios. O ideal seria um edifcio s para esse efeito e

isolado.

Outra situao a analisar a iluminao exterior. Uma iluminao

adequada pode evitar crimes e mesmo que as pessoas vagueiem por perto.

Edifcios crticos devem ter muros/vedaes e o seu permetro ser bem

iluminado e com uma boa intensidade de modo a permitir boa visibilidade a

uma distncia razovel.

O edifcio deve estar preparado para lidar com inundaes, mais uma vez

evitar reas de risco alm de evitar que o piso de entrada no edifcio esteja ao

nvel do solo. Deve igualmente evitar colocar um centro de dados em reas

com elevado risco de sismos ou de tempo inconstante, que permita

tempestades e furaces. Aconselhvel, como j se referiu, localizar o centro

de dados numa rea que seja possvel um rpido socorro pelos servios de

emergncia.

Existem muitos acessos a informao crtica e acidentes no centro de

dados devido a um deficiente controlo ao acesso do mesmo. Logo a forma

como feito o controlo e identificao das pessoas que acedem ao centro de

dados fundamental. Podemos identificar os seguintes mecanismos de

controlo de acesso: portas e paredes exteriores; procedimento de acesso;

mecanismos de autenticao fsica; seguranas e outros usados para proteco

de zonas especficas e sensveis.

32

AUDITORIA E SEGURANA INFORMTICA

A primeira linha de defesa so as paredes e portas usadas na construo do

edifcio, logo os auditores tm que analisar de forma aprofundada se estas

protegem contra intruso. As paredes devem ser feitas de cimento e

reforadas com ao. O auditor deve ter especial ateno s condutas de ar

condicionado e de cablagens e verificar se esto devidamente protegidas

contra tentativas de acesso ao centro de dados.

Devem ser usadas armadilhas do tipo corredores, onde h uma porta de

entrada onde se deve autenticar, quando entra a porta fecha-se. Apresenta-se

ento outra porta, onde a pessoa ter de autenticar-se novamente, se no

conseguir fica presa no corredor.

Para autenticao da pessoa devem-se usar tecnologias como cartes

magnticos, biometria, leitores de impresses digitais, leitura da ris, cartes

de proximidade (usando o raio frequncia para autenticao) etc. O auditor

deve validar os registos dessas entradas, que alm da identificao das

pessoas que entraram, deve verificar horas de entrada, stio onde entrou e se

houve falhas na autenticao.

Como sabido, os computadores e material informtico requerem

condies ambientais especficas para o seu funcionamento, como a

temperatura e humidade. O auditor deve verificar o aquecimento, ventilao e

o ar condicionado e garantir que se conseguem manter temperaturas

constantes. H que ter em ateno a humidade, se for alta pode corroer os

aparelhos, por outro lado se for baixa pode causar o aparecimento de

electricidade esttica.

Dever analisar tambm se existe proteco electrnica dos equipamentos

que impeam a ocorrncia de interferncias magnticas/elctricas.

Os sistemas informticos necessitam de alimentao elctrica contnua e

limpa (sem picos de tenso). Os centros de dados usam diferentes tipos de

controlos para garantir esse tipo de alimentao elctrica:

Fontes de alimentao redundantes alimentadas partir de duas ou mais

centrais elctricas;

Ligao terra para escoar excessos de corrente;

Transformadores para controlar picos de tenses elctricas;

UPS para garantir corrente por perodos curtos;

33

34

UNIDADE III TCNICAS E FERRAMENTAS DE AUDITORIA INFORMTICA

Geradores para produzirem energia elctrica na existncia de falhas mais

prolongadas da energia pblica.

Os centros de dados devem estar equipados com diversos tipos de alarme que

permitam monitorar e evitar o acesso aos sistemas, incndios, gua, temperatura

e humidade.

Provavelmente o alarme mais importante ser o que impede o acesso fsico ao

centro de dados, para isso podemos ter sensores em stios estratgicos e nas

portas e entradas. Poderemos ter tambm detectores de movimento, sensores por

contacto, por exemplo nas portas e janelas, e udio sensores que detectam

quebra de vidros, por exemplo, e outras alteraes ao nvel do ambiente sonoro

normal.

Quanto aos sensores de incndio o auditor poder ter que analisar:

Sensores de calor que so activados quando se atinge determinada

temperatura;

Sensores de fumo activados assim que seja detectado fumo;

Sensores de chamas activados quando acusam energia de infravermelhos

ou a vacilao de uma chama.

Outras recomendaes:

Os sensores de calor e fumo so os mais comuns. Quando o auditor

proceder auditoria dos sensores deve verificar o tipo usado, a sua

colocao, a manuteno dos registos e os procedimentos de testes. Estes

devem ser colocados em stios estratgicos e lgicos, sensores de gua

para assim tentar evitar inundaes. Neste caso o auditor dever detectar

e se necessrio indicar stios onde estes sensores devem ser colocados.

Tambm no que diz respeito humidade, dever ser verificada atravs

de sensores. Os sensores de humidade devem ser configurados de modo

que enviem alertas para as pessoas que estaro de preveno. Mais uma

vez, cabe ao auditor verificar que estes alarmes esto colocados no stio

correcto.

Devido ao grande risco de incndios num centro de dados, este dever

possuir um sofisticado sistema de preveno contra incndios, baseado

na construo do edifcio, na existncia de extintores nos pontos-chave, e

lidar eficazmente com materiais perigosos.

34

AUDITORIA E SEGURANA INFORMTICA

O auditor nesta situao deve verificar as portas e paredes (no devem

deixar passar o fogo para outras divises), verificar a localizao e a

validade dos extintores. Se necessrio poder efectuar testes.

A maior parte dos centros de dados possuem vigilncia por vdeo, mas

podero ter tambm vigilncia udio ou uma combinao dos dois. O

auditor tem que validar a qualidade do vdeo/som, a posio da cmara e

o arquivo do vdeo/som.

As tarefas a executar no centro de dados devem ter procedimentos,

polticas e planos bem definidos e cumpridos. Deve estar documentado

quem tem acesso, ao que tem acesso e procedimentos de segurana e de

emergncia a seguir. As reas que devero ter processos bem definidos

so: o acesso fsico, a monitorao do edifcio, funes e

responsabilidade do pessoal, os deveres de cada pessoa, a forma de

responder a desastres e emergncias, a manuteno do edifcio e do

equipamento, planeamento da capacidade do centro de dados e a

coordenao/gesto do centro de dados. O auditor dever verificar todos

estes procedimentos e verificar na prtica, por exemplo atravs de

registos, que estes esto a ser cumpridos.

Qualquer centro de dados que cumpra todas as regras e procedimentos,

est sempre sujeito a desastres naturais ou humanos. Anteriormente foi

analisada a forma de prevenir desastres, mas se estes acontecem como

proceder? Analisam-se em seguida as formas de recuperao de

desastres, sistemas com redundncia, cpia e restaurao de dados

(backup e restore), plano de recuperao de desastres.

Os centros de dados devem possuir sistemas redundantes, de forma a

recuperar-se rapidamente de problemas. Exemplos de redundncia so os

sistemas de discos em RAID e mais do que uma fonte de alimentao. O

auditor dever validar que os componentes crticos do sistema possuem

redundncia. Em situaes em que os sistemas so muito crticos, onde

no permitido nenhum tempo de espera para recuperao de avarias,

deve-se ter redundncia dos sistemas em localizaes diferentes.

A cpia de dados dever ser realizada regularmente, e deve ser validada,

para assegurar que no houve falhas na cpia. Devido a tarefas crticas,

devem ter associado um procedimento que dever ser sempre seguido. O

auditor deve comear por validar os referidos procedimentos (de cpia e

restaurao de dados), depois dever verificar que a periodicidade de

execuo da cpia de segurana a ideal para determinado sistema

(sistemas crticos devem ter uma periodicidade menor). Dever ser

validada o tempo de armazenamento das cpias. O auditor poder

solicitar que se efectue um teste de recuperao de dados, validar a

35

36

UNIDADE III TCNICAS E FERRAMENTAS DE AUDITORIA INFORMTICA

qualidade da cpia e validar o procedimento na prtica.

O objectivo do plano de recuperao de desastres de uma forma

eficiente e rpida conseguir repor os sistemas depois de desastres como

furaces ou cheias por exemplo. Para o auditor a tarefa de auditar um

plano de recuperao de desastres muito complexa, mas poder seguir

o seguinte:

a) Assegurar que o plano existe;

b) Verificar que o plano cobre todos os sistemas e reas;

c) Verificar se na ltima ameaa o plano correspondeu ao

pretendido e assim validar se continua relevante;

d) Assegurar que as responsabilidades e funes descritas no

plano esto bem definidas;

e) Verificar se os procedimentos de reconstituio e

recuperao so abordados;

f) Assegurar que as operaes de emergncia tm o material

necessrio (computadores, rede, etc.) para serem executadas;

g) Verificar que as comunicaes de emergncia esto

garantidas;

h) Verificar os resultados do ltimo exerccio de recuperao

de desastres.

Deve ser assegurado que os planos so sempre actualizados e mantm-se

vlidos, efectuando testes regularmente.

2.3. SWITCHES, ROUTERS E FIREWALLS

Actualmente frequente encontrarmos switches, routers, e firewalls nas

organizaes onde a comunicao imprescindvel para a efectivao de

actividades da organizao. Estes elementos so essenciais para permitir a

comunicao entre vrios sites, em situaes em que uma organizao tem

mais sucursais.

Para auditar equipamentos de rede o auditor no precisa de ser um especialista

mas tem de ter alguma base terica em relao ao seu funcionamento. O modelo

36

AUDITORIA E SEGURANA INFORMTICA

de camadas OSI (Open System Interconnection) da ISO (International Standard

Organization) pode ajudar a compreender melhor como funciona uma rede de

computadores e como que estes comunicam entre si.

Os switches actuam normalmente na camada 2 do modelo OSI (ligao) e a sua

funo bsica a de comutao das tramas que lhe chegam atravs da rede e a

segmentao das mesmas. Nos switches mais modernos j podemos fazer uma

segmentao virtual da rede ou criar VLANs (Virtual Local Area Networks) em

que um nico switch pode comportar vrios domnios de difuso de tramas de

broadcast. Se a comunicao entre as mesmas for possvel ainda com o mesmo

switch ento este switch passa a actuar tambm na camada 3 (rede) que onde

actuam os routers.

Os routers por sua vez actuam sobretudo na camada 3 e tm como funo o

encaminhamento de pacotes entre redes distintas ou domnios diferentes. Para

melhor desempenhar estas funes os routers utilizam tabelas de

encaminhamento (dinmicas nalguns casos) de pacotes, e usam protocolos como

o OSP (Open Shortest Path First) ou o BGP (Border Gateway Protocol) para as

manter actualizadas.

As firewalls servem essencialmente para estabelecer polticas de segurana

distintas para cada segmento de rede, delimitando zonas em que o nvel de

segurana semelhante. Para garantir segurana uma firewall necessita de filtrar

o trfego que lhe chega e atravs de ACLs (Access Control Lists)

Vamos enumerar algumas tarefas gerais que o auditor dever ter em conta neste

processo (Champlain, 2003):

Avaliar os controlos sobre o desenvolvimento e manuteno das

configuraes dos equipamentos;

Assegurar o controlo de vulnerabilidades associadas com as verses de

software. Estes controlos podem incluir actualizaes de software,

mudanas de configurao, ou outros processos que se julguem

pertinentes de serem monitorados;

Verificar se todos os servios desnecessrios esto desabilitados;

Assegurar que uma boa gesto via SNMP (Simple Network Management

Protocol) est sendo realizada;

Avaliar os processos de criao e eliminao de utilizadores, e assegurar

que essa criao/eliminao s feita quando necessrio;

Garantir o processo de validao e controlo de passwords;

37

38

UNIDADE III TCNICAS E FERRAMENTAS DE AUDITORIA INFORMTICA

Verificar se a gesto da segurana a mais correcta e eficaz;

Garantir que existe salvaguarda dos ficheiros de configurao;

Verificar se os logs esto sendo criados e activos na rede. Os logs devem

depois ser centralizados de forma a obter uma maior uniformidade;

Verificar o uso e funcionamento do protocolo NTP (Network time

protocol);

Verificar se as ACLs esto a funcionar de acordo com o esperado;

Verificar se todos os equipamentos de rede esto localizados em reas de

segurana apropriadas;

Garantir normas de conveno de nomes a usar para todos os

dispositivos na rede;

Verificar as normas e documentar os processos existentes para expandir

a rede.

2.4. SISTEMAS OPERATIVOS

Sistema operativo (SO) um programa que intermdia a comunicao entre o

software e hardware. Podemos usar uma analogia; a linha-frrea, podemos

considerar de um sistema operativo, pois constitui uma plataforma que permite a

passagem de comboio, este comboio por sua vez manipulado por pessoas

Os sistemas operativos fazem a interaco entre todas as aplicaes da

organizao e os respectivos hardwares onde esto instalados e como tal deve-se

garantir o seu bom funcionamento.

Para assegurar um bom desempenho dos SO estes tm de estar actualizados e

correctamente configurados para o fim a que se destinam.

A seguir so enumerados os controlos gerais que o auditor deve ter em conta

neste processo (Champlain, 2003):

Obter as configuraes do sistema e quais as actualizaes que esto

instaladas e verificar se estas se encontram de acordo com as normas e

polticas estabelecidas para que o SO seja mais seguro, fcil de gerir e de

auditar.

38

AUDITORIA E SEGURANA INFORMTICA

Determinar se o SO tem instalado, configurado e actualizado um

software de firewall e aprovado pelas polticas da organizao e do

fornecedor do SO.

Determinar se o SO tem instalado, configurado e actualizado um

software de antivrus e aprovado pelas polticas da organizao e do

fornecedor do SO.

Garantir que todas as actualizaes previamente aprovadas esto

instaladas.

Determinar se o SO est a executar um gestor de actualizaes

acreditado pela organizao.

Analisar toda a informao relativa ao processo de iniciao do SO para

verificar se h comportamentos incorrectos em alguma fase.

Determinar quais os servios que esto activos no sistema e validar a sua

pertinncia junto do administrador do sistema. Nos servios necessrios

tero de ser analisados os procedimentos de avaliao de

vulnerabilidades associados a esses servios e fazer a sua manuteno

caso seja necessrio.

Garantir que esto instaladas todas e apenas as aplicaes necessrias e

aprovadas pela organizao, evitando conflitos entre aplicaes e

problemas de dependncias.

Analisar e avaliar procedimentos de criao de utilizadores assegurar que

esses utilizadores apenas so criados quando h uma razo legtima

para tal. Devem ser revistos tambm os processos que garantem que os

utilizadores so removidos logo que no haja necessidade de existirem.

Analisar e avaliar o uso de grupos de utilizadores e ainda determinar as

permisses que esse grupo necessita.

Analisar e avaliar a resistncia das passwords existentes.

Avaliar e estabelecer polticas que previnam o uso de passwords frgeis

a ataques. Caractersticas como o tempo de validade, o nmero de

caracteres, complexidade e passwords no baseadas num histrico

recente de uso das mesmas.

Analisar e avaliar o uso e as necessidades de acesso remoto como o RAS

(Remote Access Service), FTP (File Transfer Protocol), SSH (Secure

Shell), VPN (Virtual Private Network) e outros.

39

40

UNIDADE III TCNICAS E FERRAMENTAS DE AUDITORIA INFORMTICA

Garantir que o SO tem configurado polticas que permitam que o mesmo

seja auditado de acordo com o que definido pela organizao.

Analisar e avaliar os procedimentos de administrao do SO para que

este seja monitorizado adequadamente.

2.5. SERVIDORES WEB

No que diz respeito a servidores Web, estes so normalmente diferentes uns dos

outros, embora haja semelhanas que um auditor dever cuidadosamente

verificar, segundo algumas normas. A seguir so apresentados alguns passos que

um auditor (aps analisar a sua situao em concreto) poder ou no seguir,

dependendo do caso com que se depara (Santos et al., 2008):

Verificar se o servidor Web est a executar num sistema dedicado e

no em conjunto com outras aplicaes crticas;

Verificar se o servidor Web est totalmente corrigido e actualizado

com as ltimas actualizaes aprovadas;

Determinar se o servidor Web deve estar a executar ferramentas

adicionais para auxiliar na proteco;

Verificar se servios ou mdulos desnecessrios esto desactivados.

Ao executar servios e mdulos, devem operar sob as contas menos

privilegiadas;

Verificar se apenas portas e protocolos adequados, esto autorizados a

aceder ao servidor Web.