Metodologia de Analisis de Riesgo

Diunggah oleh

Antonio CardonaHak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

Metodologia de Analisis de Riesgo

Diunggah oleh

Antonio CardonaHak Cipta:

Format Tersedia

METODOLOGIA PARA ANALISIS DE RIESGOS

INFORMACIN PRELIMINAR DEL DOCUMENTO

Titulo

METODOLOGIA PARA ANALISIS DE RIESGO

Dependencia

SOPORTE Y SISTEMAS

Autor(es)

CONTROL DE CAMBIOS

FECHA

3 JUL 2014

CAMBIO

Primera Versin

VERSIN

1.1

ELABOR

REVIS Y APROB

Olagibel Antonio Cardona Dominguez

Supervisor NOC

Ing. Mario Alberto Almaguer Cavazos

Direccion de Operaciones

Version 1.1

Fecha: 3 de Julio de 2014

METODOLOGIA PARA ANALISIS DE RIESGOS

Informacin del Documento

Identificacin Documento

Autor del Documento

Ubicacin

ltima Fecha Actualizado

Nombre del Archivo

Palabras Claves

Version 1.1

Fecha: 3 de Julio de 2014

28 Julio 2014

METODOLOGIA PARA ANALISIS DE RIESGOS

Metodologia, Riesgo

METODOLOGIA PARA ANALISIS DE RIESGOS

METODOLOGIA DE ANALISIS DE RIESGO

A continuacin haremos una descripcin detallada de los pasos con que cuenta

nuestra

Metodologa de anlisis de riesgo, la cual consideramos el punto central de la

definicin

de una estrategia de seguridad, perfectamente alineada con la visin de la

organizacin,

dentro de su entorno de operacin y con el alcance definido

. Esta metodologa es el resultado de la combinacin de diferentes propuestas

existentes en la industria, y utiliza mtodos cualitativos ya que permiten agilidad en

el proceso y facilidad en la asignacin de valores de impacto o riesgo.

Definiciones:

Activo de Informacin: Los activos de informacin son aquellos activos tomados

del inventario de activos que intervienen en la recepcin, procesamiento y entrega

de informacin dentro de las operaciones ya sea del cliente o de nuestra

organizacin.

Anlisis de Riesgo: Us sistemtico de la informacin para identificar fuentes y

para estimar el riesgo.

Evaluacin de Riesgo: Proceso para comparar el riesgo estimado con el criterio de

riesgo dado para determinar la importancia del riesgo

Gestin de Riesgo: Actividades coordinadas para dirigir y controlar una

organizacin con respecto al riesgo.

Tratamiento de Riesgo: proceso del tratamiento de la seleccin e implementacin

de medidas para modificar el riesgo .

Enunciado de Aplicabilidad: Enunciado documentado que describe los objetivos

de control y los controles que son relevantes y aplicables al SGSI de la organizacin.

Vulnerabilidad: es una debilidad en el sistema que puede ser explotada por una

amenaza.

Version 1.1

Fecha: 3 de Julio de 2014

METODOLOGIA PARA ANALISIS DE RIESGOS

Amenaza: es un evento que puede materializarse al existir una vulnerabilidad

1.1 Entrevistas

Mediante este tipo de aproximacin a la organizacin, se busca entender los

diferentes

aspectos que la conforman, tanto en el aspecto tecnolgico, como en los procesos

crticos, los cuales a su vez, son soportados por las aplicaciones y la infraestructura

tecnolgica.

ORBEN identificar los siguientes elementos en el marco de la norma de seguridad

ISO 27001:

Descripcin de la Organizacin y sus Objetivo. Entendimiento de la

organizacin, sus

reas funcionales y su ubicacin geogrfica.

El levantamiento del detalle topolgico de la infraestructura de tecnologa

existente, en

el cual se especificar y detallar la plataforma de hardware, software,

comunicaciones y procesos utilizados.

Listas de verificacin de la Infraestructura Tecnolgica: El objetivo de las

listas de

chequeo es identificar las vulnerabilidades de las plataformas tecnolgicas.

1.2 Definicin de activos de Informacin.

Los activos que se evaluaran en el anlisis de riesgo son los siguientes:

DE INFORMACION

BASE DE DATOS HEAT

BASE DE DATOS SAO

CONTRATO DE CLIENTES VERSION ELECTRONICA

DE SOFTWARE

APLICACIN HEAT

APLICACIN WEB PARA GENERAR REPORTES

APLICACIN SAO

Version 1.1

Fecha: 3 de Julio de 2014

METODOLOGIA PARA ANALISIS DE RIESGOS

SISTEMA OPERATIVO PARA EQUIPO DE CMPUTO

APLICACIONES DE ACCESO REMOTO

OFFICE

CORREO ELECTRONICO

EXPLORADOR DE INTERNET

FISICOS

SITE

EQUIPOS DE CMPUTO

EQUIPOS CELULARES

TELEFONOS

PANTALLA DE MONITOREO

AIRE ACONDICIONADO

RECURSO HUMANO

RECURSO HUMANO

SERVICIOS

SERVICIO DE INTERNET

SERVICIO DE TELEFONIA

SERVICIO DE CONEXIN

SERVICIO DE ELECTRICIDAD

1.3 Evaluacin de Riesgo.

La evaluacin de riesgos identifica las amenazas, vulnerabilidades y riesgos de la

Informacin, sobre la plataforma tecnolgica de una organizacin, con el fin de

generar

un plan de implementacin de los controles que aseguren un ambiente informtico

seguro, bajo los criterios de disponibilidad, confidencialidad e integridad de la

Informacin .

Los dos puntos importantes a considerar son:

La probabilidad de una amenaza

La magnitud del impacto sobre el sistema, la cual se mide por el nivel de

degradacin de uno o combinacin de alguno de los siguientes elementos:

confidencialidad, disponibilidad, integridad.

1.4 Determinacin de la probabilidad.

Con el fin de poder determinar la probabilidad de ocurrencia de ciertos eventos,

como el

Version 1.1

Fecha: 3 de Julio de 2014

METODOLOGIA PARA ANALISIS DE RIESGOS

caso de una prdida de energa, falla en las comunicaciones, utilizamos la siguiente

escala:

PROBABILIDAD

21%

41%

40%

60%

0%

20%

VAL

OR

61%

80%

81%

100%

5

En la cual, a una probabilidad alta del 91% al 100% al menos 12 veces al ao, le

asignamos el valor P=5, para una probabilidad intermedia con porcentaje de 61% al

80%al menos 8 veces al ao le asignamos el valor P=4, para una probabilidad

media pero menos frecuente con porcentaje de 41% al 60% al menos 6 veces al ao

le asignamos el valor P=3, para una probabilidad menor asignamos el porcentaje

21% al 40% al menos 4 veces al ao con un valor de P=2 y por ltimo para una

probabilidad baja de 0% a 20% al menos 2 veces al ao le asignamos el valor P=1,

esta asignacin se define en proporcin directa al numero de veces que el evento

puede ocurrir en un periodo de un ao. Para el caso P=5 se considera que ocurre al

menos 12 veces al ao.

1.5 Identificacin de Vulnerabilidades.

Para la identificacin de vulnerabilidades sobre la plataforma de tecnologa, se

utiliza el mtodo de la observacin y el historial de eventos para determinar las

vulnerabilidades.

Ejemplos:

Seguridad Fsica.

o Falta de control de Acceso

o Falta de preparacin en control de incendios

Seguridad en las conexiones a Internet.

o Puertos abiertos en Firewall

o Falta de monitoreo para Deteccin de intrusos

Seguridad en SITE.

o Contraseas sencillas Routers

Version 1.1

Fecha: 3 de Julio de 2014

METODOLOGIA PARA ANALISIS DE RIESGOS

o Contraseas sencillas Switches

Acceso sin contrasea al (S.O.)

Recepcion de Spam en Correo Electrnico

Seguridad en las aplicaciones Crticas (SAO, HEAT)

2 Procedimiento de Anlisis de Riesgo

El objetivo del procedimiento es indicar las actividades a realizar para generar el

documento de forma reproducible para actualizaciones y futuras revisiones y

anlisis. *

a) Definir Activos de Informacin

Los Activos de informacin son extrados del catlogo de Activos y se toma

como parmetro de seleccin aquellos por donde pasa informacin del cliente

o de la organizacin, adems de participar en los servicios mencionados en el

alcance.Los Activos de Informacion los agruparemos de la siguiente forma

segn su naturaleza:

De informacin: Informacion recibida, generada o procesada

De Software: Aplicaciones que intervienen en el proceso de

informacin

Fisicos: Todo el Hardware que utilizamos para que funcione el SGSI

Recurso Humano: Las personas o posiciones de trabajo de las reas

definidas en el alcance.

Servicios: Servicios involucrados en el desarrollo y cumplimiento del

SGSI

b) Definir propietario del Activo

Cada activo tiene un responsable de su correcto uso a esta persona la

llamaremos Propietario del Activo.

c) Definir Importancia de Activo

Version 1.1

Fecha: 3 de Julio de 2014

METODOLOGIA PARA ANALISIS DE RIESGOS

Para definir el impacto que genera la afectacin de un activo bajo los criterios

de la norma ISO 27001-2005 se evala la importancia de cada activo con

respecto a los conceptos de CONFIDENCIALIDAD, INTEGRIDAD y

DISPONIBILIDAD, posteriormente se realiza un promedio de esta evaluacin

para encontrar el valor IMPORTANCIA DE ACTIVO que en anlisis de riesgo

lo utilizaremos como IMPACTO.

Tomaremos una escala de evaluacin del 1 al 5 donde 1 es el valor de

impacto menor y el 5 es el valor de impacto mayor.

Valor

5

Nivel de impacto

Impacto total Clientes y

Organizacin

4

3

Impacto alto

Impacto intermedio alto

2

1

Impacto intermedio

Impacto bajo

Ejemplo

Servicio de voz

Falla en servicio de

internet

Falla en las baes de satos

Falla en equipo de

computo

Telefono desconfigurado

*Vase Anexo A1 y A2 de Metodologa de Anlisis de Riesgo

d) Para continuar nos dirigimos a la matriz de anlisis de riesgo y registramos

los activos .

e) Definimos las vulnerabilidades, Una vulnerabilidad es una debilidad en el

sistema que puede ser explotada por una amenaza. Una vez definidos los

activos definiremos las vulnerabilidades

f) Definir Amenazas

Una vez identificados los activos se definen las amenazas que podran

afectarlos a travs de las vulnerabilidades

g) Identificar cul de los conceptos est siendo afectado

Los conceptos que estamos evaluando son CONFIDENCIALIDAD,

INTEGRIDAD, DISPONIBILIDAD. Evaluaremos cul de ellos es afectado y lo

mencionaremos en la columna correspondiente.

h) Definir Probabilidad

La probabilidad la obtendremos repitiendo el punto 1.4 del presente

documento

i) Capturar Probabilidad

Version 1.1

Fecha: 3 de Julio de 2014

METODOLOGIA PARA ANALISIS DE RIESGOS

Llenar la columna PROBABILIDAD con la informacin obtenida de evaluar cual

es la probabilidad de que se materialice una amenaza segn la escala

descrita en el punto 1.4

j) Capturar IMPACTO

La informacin del Impacto la obtendremos al realizar el inciso C y lo

registraremos en la columna correspondiente.

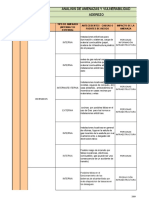

k) Priorizacin de Riesgo

Este concepto se llena con la informacin obtenida de la multiplicacin de

PROBABILIDAD e IMPACTO y lo acomodaremos en escala de mayor a

menor para tomar decisiones de accin al obtener el resultado.

l) Gestin de Riesgo

Despus de priorizar los riesgos la Direccin de Operaciones se presentara la

informacin a la Direccin de operaciones para tomar decisiones sobre la

gestin de riesgo.

Las opciones a tomar son las siguientes:

Mitigar: Esta opcin se toma al encontrarse el Riesgo Total dentro del

rango de 3 a 5. Atacar la amenaza con procedimientos, polticas dentro

de la organizacin.

Transferir: Al igual que al mitigar, esta opcin se toma al encontrarse

el Riesgo Total dentro del rango de 3 a 5 solo que la forma de atacar

esta amenaza es a travs de un tercero para realizar la actividad ya

sea por algn contrato que nos ampare o algn servicio que

necesitemos contratar.

Aceptar: Esta opcin se tomara si el Riesgo Total se encuentra dentro

del rango de 1 a 2 en donde adoptamos el riesgo en su estado natural

sin tratamiento.

Criterio de Tratamiento

Riesgo Total

Tratamiento

Accion a Ejecutar

Interno/Externo

Nivel de 3 a 5

Externo

Transferir

Nivel e 3 a 5

Interno

Mitigar

Nivel de 1 a 2

Interno/Externo

Aceptar

NotaUnUna vez definido el valor de RIESGO TOTAL se aplicara el Criterio de Tratamiento

m) Tratamiento de riesgo

Version 1.1

Fecha: 3 de Julio de 2014

METODOLOGIA PARA ANALISIS DE RIESGOS

Al definir cuales riesgos se atacaran definiremos cules sern las actividades

a realizar para dar tratamiento a ese riesgo.

Para el tratamiento de riesgo trabajaremos en conjunto con el propietario del

activo y analizaremos las amenazas para encontrar la mejor solucin y

definiremos el procedimiento a cumplir.

Una vez definido el procedimiento el propietario de activo lo llevara a cabo

para proteger el activo de la amenaza para minimizar el riesgo. Todo esto

ser nuestro tratamiento de riesgo el cual registraremos en la matriz de

riesgo.

n) Riesgo Residual

Una vez realizado el tratamiento del riesgo evaluaremos el riesgo residual

para analizar el resultado del tratamiento de riesgo reflejado en la

probabilidad y que al realizar el clculo se ver reflejado en este campo. Este

es el resultado del tratamiento de riesgo.

o) Relacionar Controles de la norma con los tratamientos de riesgo.

Relacionaremos el tratamiento de riesgo con los controles de la norma ISO

27001-2005 que apliquen para la actividad seleccionada

p) Enunciado de aplicabilidad

El enunciado de aplicabilidad es la relacin del tratamiento de riesgo con los

controles requeridos por la norma. Aqu indicaremos cuales son los controles

que aplicamos y como los aplicamos comparndolos con el Anexo A de la

norma ISO 27001-2005 justificando si aplican o no en nuestro sistema.

Version 1.1

Fecha: 3 de Julio de 2014

Anda mungkin juga menyukai

- Plan Anual de SST 2018 - Inversiones Scherma SacDokumen18 halamanPlan Anual de SST 2018 - Inversiones Scherma SacJulioMedinaBelum ada peringkat

- Metodologia de Matriz de RiesgosDokumen10 halamanMetodologia de Matriz de RiesgosfabianBelum ada peringkat

- Induccion A La SeguridadDokumen45 halamanInduccion A La SeguridadERNESTO SALASBelum ada peringkat

- Me U Iv Principios Del TraficoDokumen24 halamanMe U Iv Principios Del TraficoRetroceder Nunca Rendirse JamasBelum ada peringkat

- ProyectoDokumen22 halamanProyectoIsabella PerezBelum ada peringkat

- TESIS FINAL - Tatiana SalcedoDokumen81 halamanTESIS FINAL - Tatiana SalcedoNayda Arancibia SalgueroBelum ada peringkat

- Hospital de Piura Vulnerabilidad SismicaDokumen263 halamanHospital de Piura Vulnerabilidad SismicaLoli TorresBelum ada peringkat

- Pde City Gate - Yumbo (Move S.a.s)Dokumen68 halamanPde City Gate - Yumbo (Move S.a.s)Max GarffeBelum ada peringkat

- Gestion de Riesgos Huayllacancha 20220617 125651 912Dokumen32 halamanGestion de Riesgos Huayllacancha 20220617 125651 912William Lara LuisBelum ada peringkat

- Presentación Seminario Api 1160Dokumen46 halamanPresentación Seminario Api 1160jhsanchezgBelum ada peringkat

- 2021 - Plan Manejo PlantacionesDokumen17 halaman2021 - Plan Manejo PlantacionestiloBelum ada peringkat

- Salud Ocup - Trabajo Mod.3 EV.3 Reyna Bautista, Pedro RubenDokumen11 halamanSalud Ocup - Trabajo Mod.3 EV.3 Reyna Bautista, Pedro RubenPedro ReynaBelum ada peringkat

- Plan de Emergencia Hotl RoyalDokumen72 halamanPlan de Emergencia Hotl RoyalHotel Royal Park Crow Asistente100% (1)

- Gerencia Integral Riesgos PDFDokumen48 halamanGerencia Integral Riesgos PDFjoschirinoBelum ada peringkat

- Riesgo OperacionalDokumen36 halamanRiesgo OperacionalAbel Vega100% (2)

- Matriz de Rendicion de Cuentas BuenaDokumen15 halamanMatriz de Rendicion de Cuentas Buenacamila quiñonezBelum ada peringkat

- Flores Cahuana Joseph EddyDokumen104 halamanFlores Cahuana Joseph EddyMil ChBelum ada peringkat

- Pts Inspección ContenedoresDokumen24 halamanPts Inspección ContenedoresNydia FuentesBelum ada peringkat

- Pip Laredo 81526.okDokumen69 halamanPip Laredo 81526.okEgas EgasBelum ada peringkat

- Anexo1 - Matriz de Analisis de VulnerabilidadDokumen25 halamanAnexo1 - Matriz de Analisis de VulnerabilidadFundacion HarrysBelum ada peringkat

- SGSST-PR-007 Procedimiento Identificación de Peligros y Evaluación de RiesgosDokumen15 halamanSGSST-PR-007 Procedimiento Identificación de Peligros y Evaluación de Riesgosyissel9Belum ada peringkat

- Gestion de Riesgos LaboralesDokumen13 halamanGestion de Riesgos LaboralesDILBH100% (4)

- Funciones Económicas Del Seguro, Hugo A. Acciarri y Pamela C. Tolosa.Dokumen12 halamanFunciones Económicas Del Seguro, Hugo A. Acciarri y Pamela C. Tolosa.RodrigoBelum ada peringkat

- Evaluación del Riesgo y Vulnerabilidad del PIP “Mejoramiento de la Carretera Departamental Ruta N° PI 126, Tramo: Intersección Av. Andrés Avelino Cáceres - Miraflores, Distrito de Castilla, Provincia y Departamento de Piura”Dokumen82 halamanEvaluación del Riesgo y Vulnerabilidad del PIP “Mejoramiento de la Carretera Departamental Ruta N° PI 126, Tramo: Intersección Av. Andrés Avelino Cáceres - Miraflores, Distrito de Castilla, Provincia y Departamento de Piura”Anonymous ytDgZHU070% (1)

- G01. Sistemas Integrados de Gestión. Fundamentos SSO - Evaluación RiesgosDokumen11 halamanG01. Sistemas Integrados de Gestión. Fundamentos SSO - Evaluación RiesgosJavier Esteban Varas RiveraBelum ada peringkat

- Mapa MentalDokumen1 halamanMapa MentalJimmy Salcedo100% (1)

- Tema 2Dokumen25 halamanTema 2Noelia Sanchez DelgadoBelum ada peringkat

- Manual Obras de Mitigaciã NDokumen60 halamanManual Obras de Mitigaciã NJaneth UrrutiaBelum ada peringkat

- Tabla Evaluacion de Riesgos y Medidas PreventivasDokumen3 halamanTabla Evaluacion de Riesgos y Medidas PreventivassoportepsamperBelum ada peringkat

- Unicef - Niños en Un Mundo DigitalDokumen55 halamanUnicef - Niños en Un Mundo DigitalFernanda GomezzBelum ada peringkat