Instalacion IDS y Verificacion de Alerts

Diunggah oleh

InformationSecurityJudul Asli

Hak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

Instalacion IDS y Verificacion de Alerts

Diunggah oleh

InformationSecurityHak Cipta:

Format Tersedia

2.

Instalacion IDS y verificacion de alerts

Primero instalaremos el snort y nmarp para la realizacion de las pruebas.

Aptitude -y install nmap snort

Tenga en cuanta que snort le pide que configure la interfaz de red por la cual

desea escuchar el trafico. Para ver cual es su interfaz de red ejecute.

route -n

Y seleccione la interfaz (ultima columna) para el destino 0.0.0.0. Cuando pregunte

por la red en formato CIDR cambie el valor especificado por any.

Instalar apache2 y openssh-server para tener servidores de prueba.

Aptitude -y install apache2 openssh-server

Pare el servicio de snort ya que estaremos ejecutandolo manualmente y la interfaz

local.

/etc/ini.d/snort stop

Desactivemos las alertas de trafico local en el archivo

/etc/snort/rules/bad-traffic.rules, comente con # al principio de la linea a la alerta

que esta descrita de la siguiente manera

'alert ip any any <> 127.0.0.0/8 any (msg:"BAD-TRAFFIC loopback traffic"...'

(línea 10)

Para que no siga generando alertas a trafico con destino el equipo local.

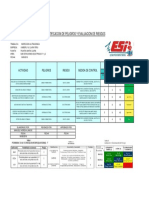

Ahora vamos a crear alertas en el IDS (snort) que nos notificara cuando sucedan

los siguientes sucesos:

− Una alerta que detecte cuando se está intentando acceder al script

http://hacer.com/script.js

alert tcp any any -> any any (content:"http://hacer.com/script.js"; msg:"Acceso

http://hacer.com/script.js detectado";sid:1000000;)

− Una alerta que detecte cuando se esté recibiendo mensajes icmp de timestap-

request.

alert icmp any any -> any any (itype: 13; msg:"Timestap-request

detectado";sid:1000001;)

− Una alerta que detecte cuando se esté recibiendo mensajes icmp de netmask-

request.

alert icmp any any -> any any (itype: 17; msg:"netmask-request

detectado";sid:1000002;)

− Una alerta que detecte cuando se esté enviando una petición http tipo POST a un

archivo .html.

alert tcp any any -> any any (content:"POST"; msg:"POST

Encontrado";sid:1000003;)

Estas condiciones de alerta hay que subirlas al IDS (snort) en el archivo

/etc/snort/rules/local.rules o dentro del archivo /etc/snort/rules/bad-

traffic.rules si lo prefiere.

Cuando tengamos los alerts creados activaremos el snort manualmente de la

siguiente manera:

snort -i lo -c /etc/snort/snort.conf

Abrimos otra terminal para probar si las alertas estan bien configuradas usando el

nmap (herramienta de escaneo de red y puertos). El orden que seguiremos sera

para verficar las alerts creadas anteriormente.

Alerta de script: Escribir en el navegador http://hacer.com/script.js

Timestamp: nmap -sP -PM localhost o ping -tstamp localhost

Netmask: nmap -sP -PP localhsot

POST: Realizar una peticion post en cualquier sitio web, la mayoria lo hace con

un simple click.

Todos los mensajes activados seran guardados en el archivo /var/log/snort/alert

cuando un cliente o usuario realice alguna accion que cumpla con requerimientos

que dispusimos en los alerts.

Anda mungkin juga menyukai

- Estudio Del Programa Gubernamental de DesarrolloDokumen8 halamanEstudio Del Programa Gubernamental de DesarrolloJosué BarónBelum ada peringkat

- Atención y MemoriaDokumen31 halamanAtención y MemoriaJesus Smith Atocha CalleBelum ada peringkat

- Informe Pasantia BarivenDokumen90 halamanInforme Pasantia BarivenNoel HerreraBelum ada peringkat

- AtaguiasDokumen10 halamanAtaguiasJorge Perez100% (1)

- Plan2° 2012-2013Dokumen17 halamanPlan2° 2012-2013Miguel Eduardo Sanchez Frias100% (1)

- Pruebas en Derecho PenalDokumen64 halamanPruebas en Derecho PenalELICARMEN HURTADO PACHECO100% (1)

- Apoyos Requeridos 3er BimDokumen3 halamanApoyos Requeridos 3er BimpopokatlBelum ada peringkat

- Como El Guia Escapa de Los Brazos Del Protagonista Obsesionado 1Dokumen299 halamanComo El Guia Escapa de Los Brazos Del Protagonista Obsesionado 1mddgrcvBelum ada peringkat

- Kimbell Art Museum-Grupo Analisis de Espacio, Forma y Funcion - Utp 2 Ciclo ArquitecturaDokumen38 halamanKimbell Art Museum-Grupo Analisis de Espacio, Forma y Funcion - Utp 2 Ciclo ArquitecturaLeo SactumBelum ada peringkat

- Guia Rapida TPV 070214Dokumen9 halamanGuia Rapida TPV 070214Juegade10Belum ada peringkat

- Google MapsDokumen31 halamanGoogle MapsJosé lenin López Pérez 3ABelum ada peringkat

- Guia Separación de PanamáDokumen5 halamanGuia Separación de PanamáJuana Gongora GuevaraBelum ada peringkat

- Ciudad Lineal. Análisis ChingDokumen3 halamanCiudad Lineal. Análisis ChingSuzettyParedesBelum ada peringkat

- Informe Avance 2 FIP 2014-48Dokumen642 halamanInforme Avance 2 FIP 2014-48Miguel EspindolaBelum ada peringkat

- Estudio de Mercado - InvestigacionDokumen64 halamanEstudio de Mercado - Investigacionloloxd100% (5)

- Tablero Arrancador Electronico UltimoDokumen11 halamanTablero Arrancador Electronico UltimoDavid UmasiBelum ada peringkat

- Z9 Manual BlueAnt EspDokumen23 halamanZ9 Manual BlueAnt Esph_abifBelum ada peringkat

- Prueba de Ciencias Unidad °1 - ADAPTACIÓN OkDokumen4 halamanPrueba de Ciencias Unidad °1 - ADAPTACIÓN OkElbita PerezBelum ada peringkat

- Puente y Tipos de PuentesDokumen4 halamanPuente y Tipos de PuentesVictor ReyesBelum ada peringkat

- Infografía de Areas Naturales ProtegidasDokumen1 halamanInfografía de Areas Naturales Protegidas60347153Belum ada peringkat

- Los Fundamentos de La LibertadDokumen7 halamanLos Fundamentos de La LibertadIván Arnulfo Rojas HernándezBelum ada peringkat

- Gómez Pérez Rafael - El Abc de Las Buenas Costumbres PDFDokumen126 halamanGómez Pérez Rafael - El Abc de Las Buenas Costumbres PDFCarlos TrellesBelum ada peringkat

- Matriz Iper Kimberly & Clark Santa Clara UltrasonidoDokumen1 halamanMatriz Iper Kimberly & Clark Santa Clara UltrasonidoPedro Martín0% (1)

- Transporte MarítimoDokumen30 halamanTransporte MarítimoEngel Quellwasser LariselBelum ada peringkat

- PEC4 - Marta BattistellaDokumen3 halamanPEC4 - Marta BattistellaKevin SarmientoBelum ada peringkat

- Rigor Mortis y Calidad de La CarneDokumen11 halamanRigor Mortis y Calidad de La CarneJustino Ovalle Focori50% (2)

- Caso Diabetes PracticaDokumen15 halamanCaso Diabetes PracticaLuz Chumbiauca HuamaniBelum ada peringkat

- Mercado de Derivados - FinalDokumen15 halamanMercado de Derivados - FinalStefany Diana Hilario GutierrezBelum ada peringkat

- Guia 1-Caracteristicas Del Diodo de UnionDokumen14 halamanGuia 1-Caracteristicas Del Diodo de UnionAuly De Jesus Cortes CastañoBelum ada peringkat

- 9 GruDokumen4 halaman9 GruAstrid AracelyBelum ada peringkat