Planeación AdmonRedes 1 5 PDF

Diunggah oleh

Steve Castle0 penilaian0% menganggap dokumen ini bermanfaat (0 suara)

12 tayangan48 halamanJudul Asli

Planeación_AdmonRedes_1_5.pdf

Hak Cipta

© © All Rights Reserved

Format Tersedia

PDF, TXT atau baca online dari Scribd

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

© All Rights Reserved

Format Tersedia

Unduh sebagai PDF, TXT atau baca online dari Scribd

0 penilaian0% menganggap dokumen ini bermanfaat (0 suara)

12 tayangan48 halamanPlaneación AdmonRedes 1 5 PDF

Diunggah oleh

Steve CastleHak Cipta:

© All Rights Reserved

Format Tersedia

Unduh sebagai PDF, TXT atau baca online dari Scribd

Anda di halaman 1dari 48

1.

5 Diseo de Polticas de

Computo.

La seguridad se ha convertido en

un aspecto primordial en la

implementacin y la

administracin de red.

1 Elabor: Ing. Ma. Eugenia Macas Ros

Requisitos de seguridad:

autenticacin

control de acceso

confidencialidad

integridad

no repudio

disponibilidad

privacidad

2 Elabor: Ing. Ma. Eugenia Macas Ros

Acciones

El primer paso que

debe dar una

organizacin para

proteger sus datos, por

ende, debe desarrollar

polticas de seguridad.

3 Elabor: Ing. Ma. Eugenia Macas Ros

Definicin

Poltica:

Conjunto de reglas que

gobiernan una identidad.

Cada regla define una accin

o mecanismo.

4 Elabor: Ing. Ma. Eugenia Macas Ros

Una poltica

es un conjunto de principios que guan

los procesos de toma de decisiones y

permiten que los lderes de una

organizacin distribuyan la autoridad con

confianza.

5 Elabor: Ing. Ma. Eugenia Macas Ros

RFC2196 establece que

"una poltica de seguridad es una declaracin formal de

las normas por las que se deben regir las personas que

obtienen acceso a los bienes de tecnologa e informacin

de una organizacin

6 Elabor: Ing. Ma. Eugenia Macas Ros

Una poltica de seguridad, puede ser tan simple como una

breve poltica de uso aceptable, para recursos de red o

puede contener varios cientos de pginas (detallar cada

aspecto de conectividad y las polticas asociadas).

7 Elabor: Ing. Ma. Eugenia Macas Ros

Una poltica de seguridad debe

cumplir los siguientes objetivo:

Informar a los usuarios, al personal y a los gerentes

acerca de los requisitos obligatorios para proteger los bienes

de tecnologa e informacin

Especificar los mecanismos a travs de los cuales se

pueden cumplir estos requisitos

Proporcionar una lnea de base a partir de la que se pueda

adquirir, configurar y auditar redes y sistemas

informticos para que cumplan la poltica

8 Elabor: Ing. Ma. Eugenia Macas Ros

Definir una poltica de seguridad

puede ser desalentador si se hace sin

orientacin.

Es por ello que la ISO y IEC han

publicado un documento norma de

seguridad denominado ISO/IEC

27002.

Este documento hace referencia

especficamente a la tecnologa de la

informacin y esboza un cdigo de

prcticas para la administracin de

la seguridad de la informacin.

9 Elabor: Ing. Ma. Eugenia Macas Ros

Aspectos importantes a considerar:

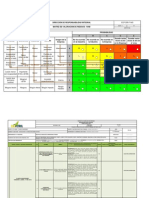

Polticas de Seguridad en Cmputo (PSC)

Documento

Reglas y principios

Lograr

Seguridad

Orden

Buen uso de las variables de red

Especificar

Condiciones

Derechos

Obligaciones

10 Elabor: Ing. Ma. Eugenia Macas Ros

Por que es importante PSC

11 Elabor: Ing. Ma. Eugenia Macas Ros

Por que es importante PSC

La aplicacin de PSC, es el paso ms importante que puede

dar una organizacin para proteger su red.

Estas brinda pautas acerca de las actividades que deben

llevarse a cabo y los recursos que deben utilizarse para

proporcionar seguridad a la red de una organizacin.

12 Elabor: Ing. Ma. Eugenia Macas Ros

Porqu es importante la seguridad

en la red?

El desafo general de seguridad al que se

enfrentan los administradores de redes es

equilibrar dos necesidades importantes:

mantener las redes abiertas para respaldar

los requisitos comerciales en evolucin.

proteger la informacin comercial privada,

personal y estratgica.

13 Elabor: Ing. Ma. Eugenia Macas Ros

14 Elabor: Ing. Ma. Eugenia Macas Ros

Permitir todo lo que no est explictame denegado:

Fcil de configurar y administrar

Fcil para los usuarios finales acceder a los recursos de la red.

Costos de seguridad: el menos costoso.

15 Elabor: Ing. Ma. Eugenia Macas Ros

Combinacin de permisos especficos y restricciones

especificas:

Ms difcil de configurar y administrar

Ms difcil de acceder a los recursos para usuarios finales

Costos de seguridad: ms costoso

16 Elabor: Ing. Ma. Eugenia Macas Ros

Aquello que no est explcitamente permitido se deniega:

Ms difcil de configurar y administrar

Ms difcil para los usuarios finales acceder a los recursos

Costos de seguridad: el ms costoso

17 Elabor: Ing. Ma. Eugenia Macas Ros

Factores comunes de la seguridad

En el anlisis de la seguridad de la red, los tres factores

comunes son:

vulnerabilidad,

amenaza

ataque.

18 Elabor: Ing. Ma. Eugenia Macas Ros

Vulnerabilidad

19 Elabor: Ing. Ma. Eugenia Macas Ros

Vulnerabilidad

La vulnerabilidad es el grado de debilidad inherente a cada

red y cada dispositivo.

Esto incluye routers, switches, equipos de escritorio,

servidores e, incluso dispositivos de seguridad.

20 Elabor: Ing. Ma. Eugenia Macas Ros

Hay tres vulnerabilidades o debilidades principales:

Debilidades tecnolgicas

Debilidades en la configuracin

Debilidades en la poltica de seguridad

21 Elabor: Ing. Ma. Eugenia Macas Ros

Debilidades tecnolgicas

Del protocolo TCP/IP

De los sistemas operativos

De los equipos de red

22 Elabor: Ing. Ma. Eugenia Macas Ros

Debilidades en la configuracin

Cuentas de usuarios no seguras

Cuentas del sistema con contraseas fciles de adivinar

Servicio de Internet mal configurado

Configuraciones predeterminadas

Equipos de red mal configurados

23 Elabor: Ing. Ma. Eugenia Macas Ros

Debilidades de la poltica de

seguridad

Falta de polticas de seguridad

Poltica

Falta de continuidad

Controles de acceso lgico y fsico

Instalacin de hardware y software, los cambios no

respetan la poltica

No existe un plan de recuperacin de desastres

24 Elabor: Ing. Ma. Eugenia Macas Ros

Amenaza

25 Elabor: Ing. Ma. Eugenia Macas Ros

Amenaza

Las amenazas son las personas interesadas y calificadas

para aprovechar cada una de las debilidades en materia de

seguridad. De dichas personas se puede esperar que

busquen continuamente nuevas explotaciones y

debilidades.

26 Elabor: Ing. Ma. Eugenia Macas Ros

Amenazas comunes de la seguridad

A la infraestructura fsica

Al hardware

Ambientales

Elctricas

Mantenimiento

A las redes

No estructuradas

Estructuradas

Externas

Internas

Ingeniera social

27 Elabor: Ing. Ma. Eugenia Macas Ros

Amenaza fsica: al hardware

28 Elabor: Ing. Ma. Eugenia Macas Ros

Amenaza fsica: al ambientales

29 Elabor: Ing. Ma. Eugenia Macas Ros

Amenaza fsica: elctricas

30 Elabor: Ing. Ma. Eugenia Macas Ros

Amenaza fsica: alimentacin

31 Elabor: Ing. Ma. Eugenia Macas Ros

Amenaza a las redes: No estructuradas

Las amenazas no

estructuradas: consisten

principalmente en personas

sin experiencia que usan

herramientas de piratera

informtica de fcil acceso,

como secuencias de

comandos de shell y

crackers de contraseas.

32 Elabor: Ing. Ma. Eugenia Macas Ros

Amenaza a las redes: estructuradas

Estas personas conocen las

vulnerabilidades del sistema y

utilizan tcnicas de piratera

informtica sofisticadas para

introducirse en las empresas

confiadas. Ingresan en

computadoras de empresas y

del gobierno para cometer

fraude, destruir o alterar

registros o, simplemente, para

crear confusin.

33 Elabor: Ing. Ma. Eugenia Macas Ros

Amenaza a las redes: externas

Las amenazas externas pueden

provenir de personas u

organizaciones que trabajan

fuera de una empresa y que no

tienen acceso autorizado a los

sistemas informticos ni a la red.

Ingresan a una red

principalmente desde Internet o

desde servidores de acceso

telefnico.

34 Elabor: Ing. Ma. Eugenia Macas Ros

Amenaza a las redes: internas

Las amenazas internas son las

provocadas por una persona

que tiene acceso autorizado

a la red, ya sea mediante una

cuenta o acceso fsico. Al

igual que en el caso de las

amenazas externas, la

gravedad de una amenaza

interna depende de la

experiencia del agresor

35 Elabor: Ing. Ma. Eugenia Macas Ros

Amenaza a las redes: ingeniera social

Si un intruso puede engaar a un miembro

de una organizacin para que le proporcione

informacin valiosa, como la ubicacin de los

archivos o de las contraseas, el proceso de

piratera informtica se torna mucho ms

fcil.

36 Elabor: Ing. Ma. Eugenia Macas Ros

Ataques

37 Elabor: Ing. Ma. Eugenia Macas Ros

Ataques de reconocimiento

Es el descubrimiento y la

asignacin no autorizados de

sistemas, servicios o

vulnerabilidades. Tambin se

conoce como recopilacin

de informacin y en la

mayora de los casos, precede

a otro tipo de ataque.

38 Elabor: Ing. Ma. Eugenia Macas Ros

Ataques de acceso

El acceso a los sistemas

es la capacidad de un

intruso de obtener

acceso a un dispositivo

respecto del cual no

tiene cuenta ni

contrasea.

39 Elabor: Ing. Ma. Eugenia Macas Ros

Ataques de denegacin de servicios

La denegacin de servicio (DoS) se lleva a cabo cuando un

agresor desactiva o daa redes, sistemas o servicios, con el

propsito de denegar servicios a los usuarios a quienes estn

dirigidos.

Los ataques de DoS incluyen colapsar el sistema o

desacelerarlo hasta el punto en que queda inutilizable.

40 Elabor: Ing. Ma. Eugenia Macas Ros

Ataques de cdigos maliciosos

Las principales vulnerabilidades de las estaciones de

trabajo de los usuarios finales son los ataques de gusanos,

virus y caballos de Troya.

Un gusano ejecuta un cdigo e instala copias de s

mismo en la memoria de la computadora infectada, lo que,

a su vez, puede infectar a otros hosts.

Un virus es software malicioso asociado a otro

programa, con el propsito de ejecutar una funcin

particular no deseada en una estacin de trabajo.

Un caballo de Troya es distinto de un gusano o de un

virus slo en el sentido de que toda la aplicacin fue

escrita para que tenga la apariencia de otra cosa, cuando

en realidad es una herramienta de ataque.

41 Elabor: Ing. Ma. Eugenia Macas Ros

La rueda de la seguridad

42 Elabor: Ing. Ma. Eugenia Macas Ros

Para comenzar con el proceso de la Rueda de seguridad,

en primer lugar, hay que desarrollar una poltica de

seguridad que permita la aplicacin de medidas de

seguridad. Una poltica de seguridad tiene las

siguientes funciones:

Identificar los objetivos de seguridad de la organizacin.

Documentar los recursos que se deben proteger.

Identificar la infraestructura de la red con mapas e inventarios

actuales.

Identificar los recursos crticos que deben protegerse, como

recursos de investigacin y desarrollo, financieros y humanos.

Esto se denomina anlisis de riesgo.

43 Elabor: Ing. Ma. Eugenia Macas Ros

Cmo realizar una PSC

Quin puede usar los recursos?

Qu constituye un uso adecuado de los recursos?

Quin debe proporcionar acceso al sistema?

Quin debe tener privilegios de administrador?

Cules son los derechos y responsabilidades de los usuarios?

Cules son los derechos y responsabilidades de los

administradores?

Cmo debe manejarse la informacin sensible?

44 Elabor: Ing. Ma. Eugenia Macas Ros

Quienes participan

Administradores de sistemas

Personas con autoridad

Representante jurdico

Editor / Redactor

Usuarios tpicos

45 Elabor: Ing. Ma. Eugenia Macas Ros

Informacin de Copias

Qu es una poltica de seguridad?

46 Elabor: Ing. Ma. Eugenia Macas Ros

Cuando no ocurre nada, nos quejamos de lo

mucho que gastamos en seguridad. Cuando

algo sucede, nos lamentamos de no haber

invertido ms Ms vale dedicar recursos a la

seguridad que convertirse en una estadstica

ms

47 Elabor: Ing. Ma. Eugenia Macas Ros

http://www.sans.org/

Critical Security Controls for Effective Cyber Defense

48 Elabor: Ing. Ma. Eugenia Macas Ros

Anda mungkin juga menyukai

- Prefectura de Nagano PDFDokumen2 halamanPrefectura de Nagano PDFSteve CastleBelum ada peringkat

- Contenido BoletinesDokumen30 halamanContenido BoletinesSteve CastleBelum ada peringkat

- Desing Thinking BasicsDokumen60 halamanDesing Thinking BasicsSteve Castle100% (2)

- CreatividadDokumen153 halamanCreatividadSteve Castle100% (4)

- Boletin 328Dokumen6 halamanBoletin 328Steve CastleBelum ada peringkat

- Equipos Activos de RedDokumen5 halamanEquipos Activos de RedSteve CastleBelum ada peringkat

- Dispositivos Activos y PasivosDokumen5 halamanDispositivos Activos y PasivosSteve CastleBelum ada peringkat

- Cortina de PVCDokumen12 halamanCortina de PVCclerey matos ramirezBelum ada peringkat

- Recomendaciones (04-09-23)Dokumen26 halamanRecomendaciones (04-09-23)Brayan perezBelum ada peringkat

- Iso 45001 - Sesion 02Dokumen23 halamanIso 45001 - Sesion 02Deyvi pedro unsihuay CastañedaBelum ada peringkat

- Analisis MulticriterioDokumen22 halamanAnalisis MulticriterioLeón de AguaBelum ada peringkat

- E-Cm-042 Determinación de Terrones de Arcilla y Partículas Deleznables en Los AgregadosDokumen3 halamanE-Cm-042 Determinación de Terrones de Arcilla y Partículas Deleznables en Los AgregadosKrolina VillaBel100% (1)

- Loma de Pajarito-Metrocable La Aurora-Restaurante Las HamacasDokumen3 halamanLoma de Pajarito-Metrocable La Aurora-Restaurante Las HamacasDaniel Santiago Zuñiga PeñaBelum ada peringkat

- Fallas en Columnas de ViviendasDokumen7 halamanFallas en Columnas de ViviendasJoel Perez CruzBelum ada peringkat

- Promart - Sandra - Rony y PauloDokumen28 halamanPromart - Sandra - Rony y PauloViza Ronny33% (3)

- Tips AuditoriaDokumen2 halamanTips Auditorianelson gonzalezBelum ada peringkat

- El Control Fiscal en VenezuelaDokumen3 halamanEl Control Fiscal en VenezuelaDelvalle Sanchez100% (1)

- Evaporadores Multiple EfectoDokumen25 halamanEvaporadores Multiple EfectoAarón M. CruzBelum ada peringkat

- Características Principales Geográficas de Arabia SauditaDokumen1 halamanCaracterísticas Principales Geográficas de Arabia SauditaLeticia Martinez100% (1)

- Pract - Equilibrio Del Cuerpo RigidoDokumen3 halamanPract - Equilibrio Del Cuerpo RigidoGabriel Ponce RiveraBelum ada peringkat

- ExposixionDokumen2 halamanExposixionXiomi GomezBelum ada peringkat

- Resumen Vídeo Evolución Del MarketingDokumen2 halamanResumen Vídeo Evolución Del MarketingXIMENABelum ada peringkat

- Direct - Elab. Trab. Investigacion. Microeconomia 2022-II.Dokumen9 halamanDirect - Elab. Trab. Investigacion. Microeconomia 2022-II.ARACELI FABIOLA TORRES VASQUEZBelum ada peringkat

- Nivel - Medidor de Desplazador Con Tubo de TorsiónDokumen10 halamanNivel - Medidor de Desplazador Con Tubo de TorsiónMaikol MorenoBelum ada peringkat

- Christian HornerDokumen5 halamanChristian HornerAlbertoBelum ada peringkat

- Afpt1 U2 A2 DadaDokumen4 halamanAfpt1 U2 A2 Dadareyna de corazonesBelum ada peringkat

- Toxocinetica IVDokumen135 halamanToxocinetica IVFernando Gustav Rojas PerezBelum ada peringkat

- Dirigir Las TI Como Un NegocioDokumen22 halamanDirigir Las TI Como Un NegociojiortolaBelum ada peringkat

- Capitulo 3Dokumen5 halamanCapitulo 3Sander QcBelum ada peringkat

- If 2018 18424188 Gdeba CpeytdgcyeDokumen21 halamanIf 2018 18424188 Gdeba CpeytdgcyeSilvia CoriaBelum ada peringkat

- Hoja de Vida Luisa Sarmiento BDokumen10 halamanHoja de Vida Luisa Sarmiento Bkorsun46Belum ada peringkat

- Dónde o Cómo Surgió El Interes de Ser DocenteDokumen2 halamanDónde o Cómo Surgió El Interes de Ser DocenteMayra XaviraBelum ada peringkat

- Los Negocios en Un Ambiente GlobalizadoDokumen6 halamanLos Negocios en Un Ambiente GlobalizadovalBelum ada peringkat

- Canal de BardenasDokumen6 halamanCanal de Bardenasmelani danielaBelum ada peringkat

- Semana 7 - Tema 4 - Matriz de Comunicaciones, Riesgos e InteresadosDokumen11 halamanSemana 7 - Tema 4 - Matriz de Comunicaciones, Riesgos e Interesadossebastian sanchez alvarez100% (2)

- A.R - Nivelacion y Alineacion Bomba MotorDokumen11 halamanA.R - Nivelacion y Alineacion Bomba MotorGonzalo Rodriguez GutierrezBelum ada peringkat

- Cuarzo PanDokumen101 halamanCuarzo PanPau OlazabalBelum ada peringkat

- Cultura y clima: fundamentos para el cambio en la organizaciónDari EverandCultura y clima: fundamentos para el cambio en la organizaciónBelum ada peringkat

- Toma de decisiones en las empresas: Entre el arte y la técnica: Metodologías, modelos y herramientasDari EverandToma de decisiones en las empresas: Entre el arte y la técnica: Metodologías, modelos y herramientasBelum ada peringkat

- Sistema de gestión lean para principiantes: Fundamentos del sistema de gestión lean para pequeñas y medianas empresas - con muchos ejemplos prácticosDari EverandSistema de gestión lean para principiantes: Fundamentos del sistema de gestión lean para pequeñas y medianas empresas - con muchos ejemplos prácticosPenilaian: 4 dari 5 bintang4/5 (16)

- Inteligencia artificial: Lo que usted necesita saber sobre el aprendizaje automático, robótica, aprendizaje profundo, Internet de las cosas, redes neuronales, y nuestro futuroDari EverandInteligencia artificial: Lo que usted necesita saber sobre el aprendizaje automático, robótica, aprendizaje profundo, Internet de las cosas, redes neuronales, y nuestro futuroPenilaian: 4 dari 5 bintang4/5 (1)

- 7 tendencias digitales que cambiarán el mundoDari Everand7 tendencias digitales que cambiarán el mundoPenilaian: 4.5 dari 5 bintang4.5/5 (87)

- Prácticas de refrigeración y aire acondicionadoDari EverandPrácticas de refrigeración y aire acondicionadoPenilaian: 5 dari 5 bintang5/5 (6)

- Excel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másDari EverandExcel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másPenilaian: 2.5 dari 5 bintang2.5/5 (3)

- 44 Apps Inteligentes para Ejercitar su Cerebro: Apps Gratuitas, Juegos, y Herramientas para iPhone, iPad, Google Play, Kindle Fire, Navegadores de Internet, Windows Phone, & Apple WatchDari Everand44 Apps Inteligentes para Ejercitar su Cerebro: Apps Gratuitas, Juegos, y Herramientas para iPhone, iPad, Google Play, Kindle Fire, Navegadores de Internet, Windows Phone, & Apple WatchPenilaian: 3.5 dari 5 bintang3.5/5 (2)

- Ciencia de datos: La serie de conocimientos esenciales de MIT PressDari EverandCiencia de datos: La serie de conocimientos esenciales de MIT PressPenilaian: 5 dari 5 bintang5/5 (1)

- EL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.Dari EverandEL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.Penilaian: 4 dari 5 bintang4/5 (51)

- Excel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficienteDari EverandExcel y SQL de la mano: Trabajo con bases de datos en Excel de forma eficientePenilaian: 1 dari 5 bintang1/5 (1)

- Reparar (casi) cualquier cosa: Cómo ajustar los objetos de uso cotidiano con la electrónica y la impresora 3DDari EverandReparar (casi) cualquier cosa: Cómo ajustar los objetos de uso cotidiano con la electrónica y la impresora 3DPenilaian: 5 dari 5 bintang5/5 (6)

- Clics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaDari EverandClics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaPenilaian: 4.5 dari 5 bintang4.5/5 (117)