El Delito de Fraude Informatico

Diunggah oleh

alejandraHak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

El Delito de Fraude Informatico

Diunggah oleh

alejandraHak Cipta:

Format Tersedia

Actualidad

Penal Derecho penal - Parte especial

DOCTRINA PRACTICA

El delito de fraude informático

César A. Franco Gonzales

Fiscal a d j u n t o provincial pena! titular de L i m a

Magíster c o n mención e n C i e n c i a s P e n a l e s p o r l a U N M S M

1. Introducción

2. Evolución d e l a legislación s o b r e e l u s o d e tecnologías d e información e n

e l Perú

3. Estadística d e l o s d e l i t o s informáticos

4. Antecedentes mundiales dela lucha contra la ciberdelincuencia

5. ¿Delito informático o c i b e r c r i m e n ?

g 6. B i e n jurídico p r o t e g i d o e n l o s d e l i t o s informáticos

7. O r i g e n d e l n u e v o d e l i t o d e f r a u d e informático

< 8. D i f e r e n c i a s d e l f r a u d e informático c o n e l d e l i t o d e h u r t o y e s t a f a

9. C o n v e n i o de Budapest

</3

1 0 . Tipificación d e l d e l i t o d e f r a u d e informático

1 1 . Características d e l d e l i t o d e f r a u d e informático

1 2 . Técnicas y m o d a l i d a d e s c o m p r e n d i d a s d e n t r o d e l d e l i t o d e f r a u d e i n f o r -

mático

1 3 . O b j e t o m a t e r i a l d e l d e l i t o d e l fraude informático

14. Aportes d el anueva ley

15. Conclusiones

16. Bibliografr'a

1. Introducción e n común: el u s o d e l a tecnología d e l a

E l presente artículo p r e t e n d e a b o r - información y comunicación p a r a s u

dar e l e s t u d i o d e l f r a u d e informático, comisión, sobre l o s cuales, e n e l Perú,

novísima figura p e n a l , regulada d e n t r o existe m e n u d a bibliografía p o r c u a n t o

de l a l e y especial d e n o m i n a d a : L e y d e se h a t r a t a d o m u y p o c o o casi nada. E n

d e l i t o s informáticos, l a c u a l , r e g i d a ese s e n t i d o , p o d e m o s a d v e r t i r q u e e l

otras tantas figuras penales q u e t i e n e n d e l i t o d e f r a u d e informático, t e m a es-

142 Instituto Pacífico Voiumcn 13 • Julio 2015

INSTITUTO

PACÍFICO

Doctrina práctica

pecífico d e l presente artícido, h a v e n i d o

a r e e m p l a z a r l a d e r o g a d a figura p e n a l f f§ RESUMEN

d e l h u r t o agravado c o m e t i d o m e d i a n t e

E l a u t o r , d e m a n e r a ágil, n o s i n t r o d u -

t r a n s f e r e n c i a electrónica ( i n c i s o 4 d e l

c e e n e l análisis d e u n a figura p e n a l

s e g u n d o párrafo d e l artículo 1 8 6 d e l m u y poco estudiada hasta l a fecha, e l

Código P e n a l ) . A s i m p l e vista, este c a m - d e l i t o d e f r a u d e informático, p r e s e n -

b i o d e p o s t u r a d e l legislador (regular e n tándola c o m o t m a d e las m o d a l i d a -

des d e l c i b e r c r i m e n - , r e g u l a d o e n e l

u n a l e y especial e l d e l i t o informático),

C o n v e n i o de Budapest y recogido e n

pese a n o t e n e r u n a técnica legislativa n u e s t r a l e g i s l a c i ó n a través d e l a l e y

óptima, podría a opinión d e a l g u n o s , d e d e l i t o s informáticos - L e y 3 0 0 9 6 - .

resultar innecesaria; p o r c u a n t o el h u r t o , Realiza u n recorrido p u n t u a l respecto d e

m e d i a n t e transferencia electrónica, pese a l a evolución d e l a legislación s o b r e e l u s o

d e l a s tecnologías d e l a información e n e l

tratarse de u n a figura p e n a l discutida, era

Perú y d e l o s a n t e c e d e n t e s m u n d i a l e s d e

de fácil m a n e j o y a s u m i d a t a n t o p o r l a la lucha contra l a ciberdelincuencia. N o s

d o c t r i n a y los t r i b u n a l e s nacionales. S i n p r o p o r c i o n a d a t o s estadísticos r e s p e c t o

e m b a r g o , c o n s i d e r a m o s q u e a l a l u z de l a d e l a i n c i d e n c i a y d e las pérdidas econó-

m i c a s q u e r e p r e s e n t a este d e l i t o . A n a l i z a

globalización, e n e l q u e los avances de l a

de m a n e r a p u n t u a l algunas diferencias

tecnología d e l a información y c o m u n i - d o g m á t i c a s d e e s t a n u e v a figura p e n a l

cación h a n a s u m i d o u n r o l f u n d a m e n t a l c o n l o s d e l i t o s clásicos d e h u r t o y e s t a f a ,

e n el d e s e n v o l v i m i e n t o y d e s a r r o l l o de l a advirtiendo la presencia de u n n u e v o

v i d a c o t i d i a n a e n t o d o s los c a m p o s y es- b i e n jurídico p r o t e g i d o . F i n a l m e n t e n o s

da u n alcance d e los aportes procesales

p e c i a l m e n t e e n e l de l a economía, d o n d e q u e n o s trae l a n u e v a l e ypara lograr d e

el p a t r i m o n i o i n t a n g i b l e circula, a p a r t i r m a n e r a eficaz c o m b a t i r e l c i b e r c r i m e n .

de las transacciones comerciales, p o r e l

ciberespacio, resultaba necesario c o n t a r

CONTEXTO NORMATIVO

c o n u n a l e y especial q u e i m p l e m e n t e los

m e c a n i s m o s procesales idóneos capaz de • Código Penalperuano: Art. 1 8 6 . "

c o m b a t i r eficazmente u n n u e v o tipo de • Constitución Política del Perú: A r t s . 2 .

c r i m i n a l i d a d organizada: l a c i b e r d e l i n - (incisos 6, 7 , 9 y 1 0 ) y 2 0 0 .

cuencia. • Convenio de Budapest

PALABRAS CLAVE

2. Evolución de la legislación sobre el

uso de tecnologías de información Cibercriminalidad /C o n v e n i o de Buda-

en e l Perú p e s t / D e l i t o s informáticos / F r a u d e

informático / Tecnología

E n e l Perú, a p a r t i r d e n u e s t r a

legislación c o n s t i t u c i o n a l (artículo 2

incisos 6 , 7 , 9 , 1 0 y e l artículo 2 0 0 ) se ha

v e n i d o r e g u l a n d o u n a serie de n o r m a s el m a n e j o d e l u s o d e l a tecnología d e 1

que, d e a l g u n a m a n e r a , h a n n o r m a d o información. E n ese s e n t i d o , p o r e j e m

Voiumcn 13 • ' ^ 2015 AcCualidad Penal

Penal Derecho penal - Parte especial

pío, t e n e m o s l a promulgación d e l a l e y recuperación d e datos, b o r r a d o seguro y

de l a acción c o n s t i t u c i o n a l d e hábeas p e r i t a j e informático, señálalo siguiente:

data ( L e y N.» 2 6 3 0 1 ) ; la l e y sobre el de- de los delitos informáticos u n 4 7 % s o n

r e c h o d e a u t o r o protección jurídica d e l delitos informáticos c o m o l a falsificación

software ( L e y N.° 8 2 2 ) ; l a l e y de firmas y o f r a u d e informático m e d i a n t e l a i n t r o -

certificados digitales ( L e y N . o 2 7 2 6 9 ) ; l a ducción, b o r r a d o o supresión d e datos

l e y q u e p e r m i t e l a utilización d e los m e - informáticos, o l a i n t e r f e r e n c i a e n siste-

dios electrónicos para l a comunicación m a s informáticos; u n 4 3 . 1 1 % s o n delitos

de l a manifestación d e v o l u n t a d ( L e y contra la confidencialidad, l a integridad

N.° 2 7 2 9 1 ) ; l a ley q u e r e g u l a e l uso d e y la d i s p o n i b i h d a d de los datos y sistemas

tecnologías a v a n z a d a s e n m a t e r i a d e informáticos ( d e n t r o de esta categoría las

a r c h i v o d e d o c u m e n t o s e información c o n d u c t a s q u e más se r e p i t e n s o n c o n

( D e c r e t o L e g i s l a t i v o N . " 6 8 1 ) ; l a ley q u e u n 6 3 . 8 9 % d e l i t o s relacionados c o n e l

f o m e n t a el uso d e f o r m a t o s electrónicos acceso ilícito a sistemas informáticos, y

e n las entidades d e l a Administración c o n u n 3 6 . 1 1 % todas aquellas conductas

Pública e s p e c i a l m e n t e e n l a a d u a n a s ; delictivas relativas a l a i n t e r f e r e n c i a e n

l a l e y q u e regula l e implementación d e el f u n c i o n a m i e n t o d e u n sistema i n f o r -

las n o t i f i c a c i o n e s p o r c o r r e o electrónico mático. P o r o t r o l a d o , t e n e m o s q u e u n

e n l a administración d e j u s t i c i a ( L e y 1 0 . 1 8 % s o n d e l i t o s relacionados c o n e l

N.° 2 7 4 1 9 ) . E n m a t e r i a p e n a l , p o r c o n t e n i d o , c o m o l a producción, o f e r t a ,

p r i m e r a vez, e n e l Perú, m e d i a n t e l a difiisión, adquisición d e c o n t e n i d o s d e

L e y N . o 2 7 3 0 9 , e l 1 5 - 0 7 - 0 0 , se i n c o r - pornografía i n f a n t i l , p o r m e d i o d e u n

poró e n e l Código P e n a l a través d e los sistema informático o posesión de dichos

artículos 2 0 7 - A , 2 0 7 - B , 2 0 7 - C y 2 0 8 , c o n t e n i d o s e n u n s i s t e m a informático

los d e n o m i n a d o s d e l i t o s informáticos, o m e d i o de a l m a c e n a m i e n t o de datos^.

n o r m a q u e finalmente h a s i d o superada,

E n e l Perú, l a c o n s u l t o r a K P M G

c u a n d o , c o n fecha 2 2 - 1 0 - 1 3 , se publicó

reveló q u e más d e l 6 0 % d e las empresas

e n el d i a r i o El Peruano la L e y N.° 3 0 0 9 6 ,

h a sido víctima d e u n f r a u d e informáti-

d e n o m i n a d a ley de d e h t o s informáticos,

co; a s i m i s m o informó q u e las empresas

la m i s m a q u e f u e r a m o d i f i c a d a p o r l a

p i e r d e n e n t r e 1 0 0 0 0 y 5 0 0 0 0 0 dólares

L e y N.° 3 0 1 7 1 , e l 1 0 - 0 3 - 1 4 (vigente a

p o r cada i n c i d e n t e de f r a u d e c o m e t i d o

l a fecha), e n adelante iaJLey.

e n s u organización. A g r e g a q u e según

el s o n d e o realizado e n 7 3 ejecutivos d e

3. Estadística de los delitos informáticos empresas d e más d e 1 3 sectores, e l 4 9 %

Según l a e m p r e s a R e c o v e r y L a b s , de las compañías n o recupera las pérdi-

e m p r e s a española q u e h a s i d o la p r i m e r a das. E l 4 3 % d e los fraudes es c o n t r a los

en d i c h o país e n conseguir l a certifica- activos de la empresa; el 3 0 % casos de co-

ción d e s u s i s t e m a d e gestión d e calidad

I S O 9 0 0 1 : 2 0 0 8 p a r a sus servicios d e 1 http://lnt.ly/lHaYX3c.

Instituto Pacífico Volumen 13 • Julio 2015

144

INSTITUTO

PACÍFICO I

Doctrina práctica

rrupción; e l 1 4 % a r o b o de información p r i m e r t r a t a d o i n t e r n a c i o n a l q u e busca

c o n f i d e n c i a l ; y e l 1 3 % a falsificación de hacer f r e n t e a l o s d e l i t o s informáticos

d o c u m e n t o s . S i e n d o los más afectados el y los d e l i t o s c o m e t i d o s e n I n t e r n e t ; e l

sistema bancario, el de seguros y el retaiP. m i s m o busca l a armonización d e leyes

nacionales, l a m e j o r a d e las técnicas d e

investigación y el a u m e n t o d e l a c o o p e -

¿SABIA USTED QUE?

ración e n t r e las n a c i o n e s ; s i n e m b a r g o ,

En el convenio de Budapest se ti- a l a fecha, el Perú aún n o se h a a d h e r i d o

pifican como delitos los actos que al m i s m o , m i e n t r a s q u e l o s países d e

pongan en peligro la confidenciali- A r g e n t i n a , C h i l e , C o s t a R i c a , República

dad, la integridad y la disponibili- D o m i n i c a n a y México, e n t r e o t r o s , y a

dad de los sistemas, redes y datos lo hicieron.

informáticos, así como el abuso de

dichos sistemas, redes y datos por

un nuevo fenómeno denominado 5. ¿Delito informático o c i b e r c r i m e n ?

"la ciberdelincuencia".

A p a r t i r d e u n a l e c t u r a d e l a ley,

siguiendo al D r . R o m e o Casabona, p o -

4 . A n t e c e d e n t e s m u n d i a l e s de l a l u c h a d e m o s a d v e r t i r q u e n o se p u e d e h a b l a r

contra l a ciberdelincuencia de delito informático e n singular, t o d a

vez que, tantas s o n las m o d a l i d a d e s d e

E l 2 8 - 0 5 - 1 4 , e n l a sede d e l a c o n -

los m i s m o s , c o m o l o s bienes jurídicos

ferencia d e m i n i s t r o s de j u s t i c i a d e l o s

afectados q u e l o a p r o p i a d o sería decir

países i b e r o a m e r i c a n o s e n M a d r i d ,

delitos informáticos, nomen juris a s u m i -

l o s representantes d e l o s g o b i e r n o s d e

d o finalmente p o r l a l e y q u e l l e v a e l

G u a t e m a l a , N i c a r a g u a , P o r t u g a l y Perú

m i s m o n o m b r e . S i n embargo, ambas

firmaron el C o n v e n i o I b e r o a m e r i c a n o

d e n o m i n a c i o n e s , c o n f o r m e l o advierte el

de Cooperación s o b r e Investigación,

m a e s t r o , apenas a p o r t a n e n la a c t u a l i d a d

A s e g u r a m i e n t o y Obtención d e P r u e -

u n a mínima precisión u n i f i c a d o r a desde

ba e n M a t e r i a de Ciberdelincuencia.

los p u n t o s d e v i s t a criminológico, d o g -

Además s u s c r i b i e r o n l a recomendación

mático, político-criminal y d e política

de C O M J I B relativa a l a tipificación y

legislativa^'; es p o r e l l o q u e , c o n e l fin

sanción de la c i b e r d e l i n c u e n c i a . P o r o t r o

de d i s t i n g u i r u n a u l t e r i o r generación

l a d o , p o d e m o s señalar q u e e l C o n v e n i o

de d e l i n c u e n c i a v i n c i d a d a a l uso d e las

sobre l a C i b e r d e l i n c u e n c i a o c o n o c i d o

nuevas tecnologías de la información y de

c o m o e l C o n v e n i o d e B u d a p e s t , ela-

borado p o r el Cconsejo de E u r o p a e n

R O M E O C A S A B O N A , Carlos-María, " D e l o s

Estrasburgo, aprobado el 0 8 - 1 1 - 0 1 ,

d e l i t o s informáticos a l c i b e r c r i m e n . u n a a p r o -

y e n v i g o r a p a r t i r d e l 0 1 - 0 7 - 0 4 , es e l ximación c o n c e p t u a l y político-criminal", e n El

cibercrimen. Nuevos retosjurídicos-penales, nuevas

respuestas político-crimínales, Gomares, Granada,

2 httpMtt.lyllCozCWZ. 2006, p. 08.

Volumen 13 • Julio 2015 Actualidad Penal

Actualidad

^^^1

Penal Derecho penal - Parte especial

la comunicación, se h a a d o p t a d o c o m o o u t i l i z a n d o información d e c o n t e n i d o

n u e v o término el cibercrimen, término ilícito, p u d i e n d o afectar bienes jurídi-

q u e h a sido i n c o r p o r a d o a l a legislación cos diversos d e n a t u r a l e z a i n d i v i d u a l o

i n t e r n a c i o n a l y fiie finalmente a s u m i d a s u p r a i n d i v i d u a l " ^ . E n consecuencia, e l

por el C o n v e n i o de Budapest. c i t a d o a u t o r sostiene que los ciberdelitos,

aunque coexistan e n el t i e m p o c o n los

l l a m a d o s d e l i t o s informáticos, c o n f i -

g u r a n u n a generación p o s t e r i o r c u y o s

E l d e l i t o d e f r a u d e informático n o p r o b l e m a s jurídicos están relacionados

es n i h u r t o n i estafa, s i n o q u e n o s c o n las insuficiencias de l a aplicación d e

encontramos frente al nacimiento la l e y p e n a l e n e l ámbito espacial d e s u

de u n n u e v o d e l i t o c u a l i t a t i v a m e n - v i g e n c i a y superar los límites de l a e x t r a -

te d i s t i n t o , m o d e r n o , c o n caracte- t e r r i t o r i a l i d a d q u e los m i s m o s p l a n t e a n ,

rísticas p r o p i a s , d e t r a s c e n d e n c i a a d v i r t i e n d o q u e las nuevas m a n i f e s t a c i o -

i n t e r n a c i o n a l y c u y o b i e n jurídico

p r o t e g i d o v a más allá d e l p a t r i m o - nes d e c r i m i n a l i d a d e n e l ciberespacio

nio. e x i g e n s u t r a t a m i e n t o jurídico p e n a l

desde u n a perspectiva i n t e r n a c i o n a l , pues

Estas observaciones terminológicas l a sola acción de los estados, l a aplicación

r e s u l t a n i m p o r t a n t e s p o r c u a n t o l a l e y de las leyes penales nacionales, se agota

de d e l i t o s informáticos, a l extraer cada en s u p r o p i o espacio t e r r i t o r i a l ; m i e n t r a s

u n o d e l o s v e r b o s rectores p r o p u e s t o s q u e l a r e d es g l o b a l y t r a n s n a c i o n a l ^

p o r d i c h o c o n v e n i o para la configuración

d e l d e l i t o d e f r a u d e informático, u b i c a 6. Bien jurídico protegido en los delitos

a este, d e n t r o d e u n c o n t e x t o m a y o r , e l informáticos

c i b e r c r i m e n ; p o r ello, e n t e n d e m o s q u e D e s d e s u o r i g e n , t a n t o e n el m u n d o

el d e l i t o d e firaude informático, c u a l i - c o m o e n e l Perú, se h a cüscutido s i e l

t a t i v a m e n t e supera e n exceso el c a m p o d e h t o informático debe ser c o n s i d e r a d o

n o r m a t i v o r e g u l a d o d e n t r o del d e r o g a d o c o m o u n a infracción p e n a l i n d e p e n d i e n -

d e h t o de h u r t o agravado. E n ese s e n t i d o , te y, e n consecuencia, c o n u n b i e n jurídi-

h a b i e n d o u b i c a d o el d e l i t o de f r a u d e i n - co p a r t i c u l a r , o , si se t r a t a b a únicamente

formático c o m o u n a de las m o d a l i d a d e s de u n a n u e v a f o r m a o m e d i o de comisión

del c i b e r c r i m e n , d e b e m o s e n t e n d e r p o r de d e l i t o s q u e y a se e n c o n t r a b a n regula-

este, s i g u i e n d o al D r . R o m e r o Casabona, dos e n l a ley p e n a l .

" c o m o el c o n j u n t o de conductas relativas

ai acceso, apropiación, i n t e r c a m b i o y 4 R O M E O C A S A B O N A , " D e los d e l i t o s informádcos

puesta a disposición d e información e n al c i b e r c r i m e n . U n a aproximación c o n c e p t u a l y

político-criminal", cit. p . 0 9 .

redes telemáticas, las cuales c o n s t i t u y e n

5 R O M E O C A S A B O N A , " D e los d e l i t o s informáticos

su e n t o r n o c o m i s i v o , perpetradas s i n e l al c i b e r c r i m e n . U n a aproximación c o n c e p t u a l

c o n s e n t i m i e n t o o autorización exigibles y político-criminal", c i t . p . 3 9 .

Instituto Pacífico Volumen 13 • Julio 2015

6

Doctrina práctica

L a d o c t o r a García C a n t i z a n o e n E d u a r d o A b o s o , el b i e n jurídico p r o t e g i -

s u m o m e n t o , afiliándose a l a s e g u n d a d o sería "la información y su transmisión

p o s t u r a señaló que, si b i e n es c i e r t o , e n a través de los sistemas telemáticos". P o r

el d e r e c h o p e n a l n o existe u n c o n c e p t o o t r o l a d o , la L e y N.» 1 9 . 2 2 3 sobre delitos

unánime q u e d e f i n a l a d e l i n c u e n c i a i n - informáticos c h i l e n o , e n s u m o m e n t o ,

fiarmática, este es a q u e l d e l i t o e n e l q u e , señaló c o m o o b j e t o d e l a m i s m a " e l

para s u comisión, se e m p l e a u n sistema p r o t e g e r u n n u e v o b i e n jurídico s u r g i d o

automático de p r o c e s a m i e n t o de datos o c o n e l u s o d e las m o d e r n a s tecnologías

de transmisión de datos. E l D r . B r a m o n t - c o m p u t a c i o n a l e s : l a c a l i d a d , p u r e z a e

A r i a s T o r r e s h i z o l o p r o p i o c u a n d o refirió i d o n e i d a d d e l a información e n c u a n t o

q u e " e n r e a h d a d n o existe u n b i e n jurí- a t a l , c o n t e n i d a e n u n s i s t e m a a u t o m a -

d i c o p r o t e g i d o e n e l d e h t o informático, t i z a d o d e t r a t a m i e n t o d e las m i s m a y

p o r q u e e n v e r d a d n o h a y c o m o t a l u n de los p r o d u c t o s q u e d e s u operación se

d e l i t o informático. Agregó q u e esté, o b t e n g a n " .

n o es más q u e u n a forma o método d e \

Por nuestra parte, siguiendo al

ejecución d e c o n d u c t a s delictivas q u e

D r . R e y n a A l f a r o , p o d e m o s señalar q u e

afectan a bienes jurídicos q u e y a g o z a n de

respecto d e l r e c o n o c i m i e n t o d e l b i e n

u n a específica protección p o r el derecho

jurídico e n estos d e l i t o s , e x i s t e n tres

penal"''; p o s t e r i o r m e n t e , el m i s m o a u t o r

sectores b i e n diferenciados. E l p r i m e r o ,

reconoció q u e n o existe u n c o n c e p t o

rechaza l a existencia d e u n d e l i t o i n f o r -

unánimemente aceptado d e l o q u e sea

mático, e n l a m e d i d a q u e , tras estos,

el d e l i t o informático d e b i d o a q u e l a

n o existe u n b i e n jurídico autónomo,

d e l i n c u e n c i a informática c o m p r e n d e u n a

c o n s i d e r a n d o al " d e l i t o informático" solo

serie d e c o m p o r t a m i e n t o s difícilmente

c o m o u n a n u e v a f o r m a d e delitos q u e

reductibles o agrupables e n u n a sola

afectan a bienes jurídicos y a r e c o n o c i -

definición, "de m a n e r a general, se p u e d e

dos p o r e l o r d e n a m i e n t o p u n i t i v o . U n a

d e f i n i r el dehco informático c o m o a q u e l

s e g i m d a posición, s i n e m b a r g o , a d v i e r t e

e n e l q u e , p a r a s u comisión, se e m p l e a

q u e habría q u e d i f e r e n c i a r l o s d e l i t o s

u n sistema automático de p r o c e s a m i e n t o

c o m p u t a c i o n a l e s ( d o n d e se u t i l i z a c o m o

de datos o d e transmisión d e datos [..

m e d i a u n a c o m p u t a d o r a o afines), de los

l a aparición d e estas nuevas c o n d u c t a s

delitos informáticos p r o p i a m e n t e dichos,

m e r e c e , n o o b s t a n t e , d e t e r m i n a r si las

los q u e sí, t i e n e n u n n u e v o b i e n jurídico,

figuras delictivas tradicionales contenidas

q u e debe ser r e g u l a d o l e g i s l a t i v a m e n t e .

e n e l Código P e n a l s o n suficientes p a r a

E l m a e s t r o a r g e n t i n o , s i g u i e n d o a s u vez

dar acogida a l d e l i t o informático". P o r su

a Andrzej A d a m s k i , propone como bien

parte para el doctor argentino, Gustavo

7 G U S T A V O E D U A R D O , A b o s o y María, F L O R R N C T A

6 B R A M O N T - A R I A S T O R R E S , L u i s , El delito infor- Z A P A T A , Cibercriminalidad y derecho penal.

mático en el código penalpeniano, l.^'ed., P U C P , Editorial Montevideo, Buenos Aires, 2006,

L i m a , 1997, p. 5 8 . p. 1 6 .

Volumen 13 • Julio 2015 Actualidad Penal 147

Actualidad

^Penal

^ffl Derecho penal - Parte especial

jurídico e n esta ciase especifica de d e l i t o s 7. O r i g e n d e l n u e v o d e l i t o d e f r a u d e

la información como valor económico de informático

empresa, clasificando e n tres las c o n d u c - E l p r o f e s o r G o n z a l e s R u s advierte

tas c r i m i n a l e s q u e afectan este n o v e d o s o que "la informatización de las transaccio-

b i e n jurídico e n sus tres propiedades con- nes financieras, comerciales y bancarias,

fidencialidad, integridady disponibilidad:la generalización d e l p a g o a través d e

a. C o n d u c t a s lesivas a l a c o n f i d e n c i a - p r o c e d i m i e n t o s electrónicos, el desarrollo

l i d a d d e l a información (espionaje e de l a gestión y d e los procesos contables

i n t r u s i s m o informático), m e d i a n t e sistemas d e esta naturaleza, h a

b. C o n d u c t a s lesivas a l a i n t e g r i d a d d e a b i e r t o f o r m a s inéditas d e comisión a

l a información ( b o m b a s lógicas y los d e l i t o s p a t r i m o n i a l e s y económicos

v i r u s informáticos), q u e hasta hace p o c o n o h a n m e r e c i d o

n i d o c t r i n a l n i l e g a l m e n t e el interés q u e

c. C o n d u c t a s lesivas a l a información

por s u i m p o r t a n c i a merecían. L a s redes

(electronic m a i l , b o m b i n g y spam). de transmisión d e d a t o s , i g u a l m e n t e ,

U n a t e r c e r a p o s t u r a , q u e señala facilitan aún más la p o s i b i l i d a d de d e l i t o ,

q u e e l d e l i t o informático t i e n e tres d i - al p e r m i t i r que el a u t o r p u e d a efectuar las

mensiones: la primera, la computadora modificaciones desde su p r o p i o d o m i c i l i o ,

es e l m e d i o para c o m e t e r e l d e l i t o ; e n si d i s p o n e de u n t e r m i n a l y u n i n s t r u m e n -

l a s e g u n d a , e l o b j e t o d e l d e l i t o es l a to d e transferencia de datos adecuado^".

información c o n t e n i d a e n l o s sistemas

informáticos; finalmente l a tercera d i - E n e l Perú, e l C o n g r e s o d e l a R e -

mensión, l o s o r d e n a d o r e s tendrán u n a pública m e d i a n t e l a única disposición

transcendencia probatoria. c o m p l e m e n t a r i a d e r o g a t o r i a de la L e y de

D e l i t o s Informáticos o L e y N.° 30096'^

E n e l Perú, m e d i a n t e l a l e y , a l

establecerse q u e e l o b j e t o d e l a m i s m a

8 G O N Z A L E S R u s , Juan-José, "Protección p e n a l

es p r e v e n i r y s a n c i o n a r las c o n d u c t a s d e sistemas, e l e m e n t o s , d a t o s , d o c u m e n t o s y

ilícitas q u e afecten los sistemas y datos p r o g r a m a s informáticos e n el d e r e c h o español",

informáticos y o t r o s bienes jurídicos d e en R E Y N A A L F A R O , L u i s M i g u e l , De los delitos

informáticos. Aspectos criminológicos, dogmáticos

relevancia p e n a l , c o m e t i d a s m e d i a n t e el

y de política criminal, ed. mes de enero. J u r i s t a ,

uso d e tecnologías d e l a información o Lima, 2 0 0 2 , p. 6 7 .

de l a comunicación, c o n l a finalidad d e 9 E n dicha n o r m a se regula los delitos c o n t r a los

garantizar la l u c h a eficaz c o n t r a la ciber- sistemas informáticos d e n t r o d e los cuales, se

e n c u e n t r a el acceso Üicito, e l a t e n t a d o c o n t r a l a

d e l i n c u e n c i a , q u e d a claro q u e e l b i e n

i n t e g r i d a d d e datos informádcos y el a t e n t a d o

jurídico establecido p o r el legislador s o n c o n t r a l a i n t e g r i d a d d e sistemas informáticos.

los sistemas y datos informáticos, además L u e g o e n el capítulo tercero se regula los delitos

de o t r o s bienes jurídicos d e relevancia informáticos c o n t r a l a i n d e m n i d a d y l i b e r t a d

sexuales. E n el capítulo c u a r t o se regula los delitos

p e n a l , tales c o m o e l p a t r i m o n i o , l a f e informáticos c o n t r a la i n t i m i d a d y el secreto de l;is

pública, etc. c o m u n i c a c i o n e s : tráfico ilegal de datos e intercep-

148 Instituto Pacífico Volumen 13 • Julio 2015

INSTITUTO

PACÍFICO |

Doctrina práctica

( e n adelante la ley) el 2 2 - 1 0 - 1 3 , procedió efectos de los dehtos d e a p o d e r a m i e n t o ,

a derogar el i n c i s o 4 del s e g u n d o párrafo a fin de i n c l u i r también los intangibles'°.

d e l artículo 1 8 6 del Código P e n a l , el c u a l

regulaba e n t r e las m o d a l i d a d e s de h u r t o

ROMEO CASABONA dice:

agravado, c u a n d o e l agente efectuaba e l

h u r t o del d i n e r o mediante la utilización

de sistemas de transferencia electrónica Entendemos al

de fondos de la telemática en general o cibercrimen como

la violación del empleo de claves secretas. el c o n j u n t o de

conductas r e l a t i -

E n s u r e e m p l a z o , e n u n a m e j o r técnica vas a l acceso, a p r o -

legislativa, d e n t r o de u n a n o r m a especial, piación, i n t e r c a m -

puso e n vigencia el delito de fraude i n - b i o y puesta a

formático, m a t e r i a del presente artículo, disposición de información e n redes

r e g u l a d o e n s u artículo 8. telemáticas, las cuales c o n s t i t u y e n s u

e n t o r n o c o m i s i v o , perpetrados sin el

c o n s e n t i m i e n t o o autorización exigi-

8. D i f e r e n c i a s d e l fraude informático bles o u t i h z a n d o información de c o n -

c o n e l d e l i t o d e h u r t o y estafa t e n i d o ilícito, p u d i e n d o afectar bienes

jurídicos diversos de naturaleza i n d i -

P a r a e n t e n d e r este fenómeno ( c a m -

vidual o supraindividual".

b i o d e nomen juris) l a d o c t o r a M a r i l u z [ D e los delitos informáticos al ciber-

Gutiérrez Francés, p r o f e s o r a de D e r e c h o c r i m e n . U n a aproximación concep-

P e n a l d e l a U n i v e r s i d a d d e Salamanca, t u a l y política c r i m i n a l , p . 09..

e n s u m o m e n t o advirtió q u e se obser-

vaba q u e e n todos los ordenamientos

1 0 R e s u l t a o b v i o q u e f u e e l l o , l o q u e venía o c u -

jurídicos tradicionales, cuyas figuras d e r r i e n d o e n e l Perú, t o d a v e z q u e el artícido 1 8 5

a p o d e r a m i e n t o están c o n c e b i d a s p a r a d e l Código P e n a l r e g u l a el d e l i t o de h u r t o , d e f i -

la protección d e l a p r o p i e d a d de cosas n i e n d o p o r este: e l que, p a r a o b t e n e r p r o v e c h o ,

corporales, aprehensibles, susceptibles d e se a p o d e r a ilegítimamente d e u n b i e n m u e b l e ,

t o t a l o p a r c i a l m e n t e a j e n o , sustrayéndolo d e l

d e s p l a z a m i e n t o -características q u e n o l u g a r d o n d e se e n c u e n t r a será r e p r i m i d o . L u e g o

puede predicarse de los e l e m e n t o s lógicos e n e l i n c i s o 4 d e l s e g u n d o párrafo d e l artículo

de l o s sistemas i n f o r m a t i v o s - se había 1 8 6 , r e i n t e r p r e c a n d o el c o n c e p t o d e a p o d e r a -

m i e n t o y equiparando u n objeto inmaterial a

p r o d u c i d o u n a adaptación legislativa a la

u n b i e n m u e b l e , se reguló c o m o h u r t o agravado,

n u e v a realidad a c u d i e n d o a la r e i n t e r p r e - c u a n d o era c o m e t i d o ' m e d i a n t e l a utilización de

tación d e l c o n c e p t o d e p r o p i e d a d a los s i s t e m a d e t r a n s f e r e n c i a electrónica de f o n d o s ,

de l a telemática e n general o la violación d e l

e m p l e o de claves secretas". G U T I É R R E Z FRANCÉS,

tación de daros informáticos. Recién en el capítulo M a r i l u z , " N o t a s sobre la delincuencia i n f o r -

q u i n t o se regulan los delitos informáticos c o n t r a el mática: A t e n t a d o s c o n t r a l a información c o m o

p a t r i m o n i o . D e n t r o de la m i s m a se regula el fraude v a l o r económico d e l a e m p r e s a ' , e n M A Z U E L O S

informático. P o r último en el capítulo seis se regula C U E L L O , J u l i o , Derecho penal económico y de

los delitos informáticos c o n t r a la fe pública, d o n d e la empresa, 1." e d . , S a n M a r c o s , L i m a , 1 9 9 6 ,

se regula l a suplantación de i d e n t i d a d . p. 3 9 0 .

Volumen 13 • Ju!;:, 2015 Actualidad Penal 149

Actualidad

Penal Derecho penal - Parte especial

E n e f e c t o , p a r a h u r t a r , decía e l esto, m u c h a s veces n o o c u r r e p o r c u a n t o ,

m a e s t r o R o y F r e y r e , h a y q u e apoderarse; el a s i e n t o b a n c a r i o a f a v o r d e l agente, o b -

para apoderarse h a y q u e substraer; y p a r a t e n i d o ilícitamente, p u e d e ser realizado

substraer es necesario sacar l a cosa m u e - compensándolo, p o r este, m e d i a n t e o t r o s

ble d e l ámbito de v i g i l a n c i a a j e n o d o n d e débitos, o p u e d e ser t r a n s f e r i d o a otras

se e n c o n t r a b a , p a r a l u e g o colocarla d e cuentas d e terceros t o t a l m e n t e ajenos a

f o r m a ilegítima, c o n ánimo d e o b t e n e r t o d a l a operación d o l o s a d e l firaude^^. Y a

p r o v e c h o p a r a sí o p a r a o t r o , d e n t r o de l a el profesor A n t o n i o - E n r i q u e Pérez Luño,

p r o p i a esfera de disposición del agente^'. a n o t a n d o todas estas nuevas caracterís-

H e aquí, l a esencia d e l h u r t o , s u n a t u - ticas p r o p i a s d e ios d e l i t o s informáticos,

raleza. E n el f r a u d e informático m u c h a s había señalado q u e estos c o m p o r t a b a n

veces n o se exige q u e e l a p o d e r a m i e n t o una auténtica revolución de las categorías

sea p r o d u c t o de u n a sustracción, i n c l u s o dogmáticas heredadas d e l pasado'^.

m u c h a s veces n o h a y a p o d e r a m i e n t o . E l

E n consecuencia, r e s u l t a o b v i o q u e

profesor Blossiers H u m e advierte que, e n

lo se venía r e g u l a n d o e n realidad e n el

el f r a u d e informático p o r transferencia

i n c i s o 4 d e l s e g u n d o párrafo del artículo

electrónica d e f o n d o s , n o se d a l a sus-

1 8 6 d e l Código P e n a l p e r u a n o —como

tracción d e l b i e n m u e b l e c o r p o r a l d e l

delito de h u r t o agravado- era e n reali-

lugar d o n d e se e n c u e n t r a , t o d a vez q u e

dad, u n a d e las tantas m o d a l i d a d e s d e l

n o hace falta, e l d e s p l a z a m i e n t o físico o

d e l i t o d e f r a u d e informático; p o r ello,

m a t e r i a l para la configuración del fraude,

se p u e d e e n t e n d e r q u e e n d i c h a n o r m a

por c u a n t o el a p o d e r a m i e n t o se l o g r a c o n

se e q u i p a r a b a a u n a cosa m u e b l e c o n

la alteración d e datos, d e l a información

u n a s i e n t o c o n t a b l e , r e c u r r i e n d o d e esta

del sojiware^^.

m a n e r a a l a analogía p r o h i b i d a p o r ley'^.

E l p r o f e s o r G o n z a l e s R u s vas más E n ese s e n t i d o , e l d e l i t o d e f r a u d e

allá al sostener q u e e n el f r a u d e informá- informático - e n t e n d i d a esta c o m o la u t i -

t i c o n o se requiere p a r a s u configuración lización i n d e b i d a de u n sistema informá-

del a p o d e r a m i e n t o ; e n e l h u r t o sí. E l tico— n o requiere para s u configuración,

c i t a d o a u t o r español a d v i e r t e q u e se la c o n c u r r e n c i a de los e l e m e n t o s p r o p i o s

p u e d e pensar que, el hurto informático se

c o n s u m a c u a n d o el agente se llega a "apo- 13 G O N Z A L E S R U S , J u a n José, "Protección p e n a l

derar" del d i n e r o al m o m e n t o q u e realiza de sistemas, e l e m e n t o s , d a t o s , d o c u m e n t o s y

la extracción física d e l d i n e r o , l u i a vez p r o g r a m a s informáticos e n el d e r e c h o español",

cit., p . 6 9 .

concluidas las transferencias electrónicas;

14 P É R E Z LuÑO, A n t o n i o - E n r i q u e , Manual de

sin e m b a r g o , e n e l d e l i t o informático, informática y derecho, e d . , A r i e l , España,

1996, p . 7 5 .

11 S A L I N A S S I C C H A , R a m i r o , Delito contra el 15 G O N Z A L E S R U S , J u a n José, "Protección p e n a l

patrimonio, 4.'' e d . , G r i j l e y L i m a , 2 0 1 0 , p . 4 6 . d e sistemas, e l e m e n t o s , d a t o s , d o c u m e n t o s y

12 B L O S S I E R S H U M E , Juan-José, Criminalidad p r o g r a m a s informáticos e n el d e r e c h o español",

ififormática, P o r t o c a r r e r o , L i m a , 2 0 0 3 , p . l 6 2 . cit., p . 6 9 .

1 50 Instituto Pacífico Volumeii 13 •Julio 2015

Doctrina práctica

de l a estafa, tales c o m o e l engaño, e l ar- v e r g e n c i a y l a globalización c o n t i n u a s

d i d y e l e r r o r ; t o d a vez q u e l a actuación de las redes informáticas, surge e l C o n -

d e l a g e n t e es sobre u n o r d e n a d o r , u n venio de Budapest q u e tipifica c o m o

sistema, u n a máquina y n o se requiere d e l i t o s los actos q u e p o n g a n e n p e l i g r o

l a participación, e n e l o t r o e x t r e m o , la confidencialidad, l a integridad y l a

de u n a p e r s o n a h u m a n a , p o r c u a n t o l a d i s p o n i b i l i d a d d e los sistemas, redes y

transferencia de datos y el d e s p l a z a m i e n - d a t o s informáticos, así c o m o e l a b u s o

to p a t r i m o n i a l e n perjuicio del sujeto de d i c h o s sistemas, redes y d a t o s p o r

pasivo, se p r o d u c e de f o r m a automática, u n n u e v o fenómeno d e n o m i n a d o " l a

s i n s u participación o c o n s e n t i m i e n t o ' c i b e r d e l i n c u e n c i a " . E n ese s e n t i d o , e l

E l p r o f e s o r G o n z a l e s R u s señala q u e C o n v e n i o es u n c u e r p o n o r m a t i v o q u e

"el m e d i o e m p l e a d o y l a actuación c o n busca aplicar u n a política p e n a l común,

y sobre máquinas y n o sobre personas, e n l o s estados m i e m b r o s y s i g n a t a r i o s ,

j u n t o c o n el hecho de que l a conducta c o n e l o b j e t o d e p r o t e g e r a l a sociedad

utilice e incida en elementos incorpora- f r e n t e a este fenómeno m e d i a n t e l a

les, s o n los caracteres d e f i n i d o r e s de estos adopción d e u n a legislación común,

s u p u e s t o s y los q u e les d a n i d e n t i d a d a d e c u a d a q u e p e r m i t a l a cooperación

p r o p i a desde e l p u n t o d e v i s t a penal"'''. internacional c o n el objeto de lograr

l o s m e c a n i s m o s necesarios p a r a l a d e -

E n ese s e n t i d o , p o d e m o s señalar tección, investigación y sanción t a n t o

q u e e l d e l i t o d e f r a u d e informático n o a nivel nacional c o m o internacional'^.

es n i h u r t o n i estafa, s i n o q u e n o s e n -

c o n t r a m o s f r e n t e a l n a c i m i e n t o d e u n \n ese s e n t i d o , d e b e m o s i n d i c a r ,

n u e v o d e l i t o c u a l i t a t i v a m e n t e d i s t i n t o , centrándonos e n e l t e m a específico d e l

m o d e r n o , c o n características p r o p i a s , presente artículo, q u e el d e l i t o de f r a u d e

de t r a s c e n d e n c i a i n t e r n a c i o n a l y c u y o informático se e n c u e n t r a r e g u l a d o e n el

b i e n jurídico p r o t e g i d o v a más allá d e l artículo 0 8 d e l p r e s e n t e c o n v e n i o ; e n

patrimonio. el m i s m o se i n v o c a a los E s t a d o s partes

p a r a l o s e f e c t o s d e q u e a d o p t e n las

m e d i d a s legislativas o d e o t r o t i p o q u e

9. C o n v e n i o d e B u d a p e s t

r e s u l t e n necesarias p a r a t i p i f i c a r c o m o

A n t e l o s p r o f u n d o s c a m b i o s p r o - d e l i t o e n s u d e r e c h o i n t e r n o l o s actos

v o c a d o s p o r l a digit^ización, l a c o n - d e l i b e r a d o s e ilegítimos q u e c a u s e n

I perjuicio p a t r i m o n i a l a otra persona

1 6 C H O C L A N M O N T A L V O , José-Antonio, " I n f r a c - mediante:

c i o n e s p a t r i m o n i a l e s e n los procesos d e t r a n s -

f e r e n c i a d e d a t o s " , e n El cibercrimen. Nuevos a. L a introducción, alteración, b o r r a d o

retos jurtdicos-penaUs, nuevas respuestas político- o supresión d e datos informáticos y

criminales. G o m a r e s , G r a n a d a , 2 0 0 6 , p . 0 8 .

17 GoNZUES R u s , Juan José, "Protección penal de sis-

temas, elementos, datos, d o c u m e n t o s y programas 18 Véase: E l c o n v e n i o sobre l a c i b e r d e l i n c u e n c i a

informáticos e n el derecho espatíol", cit., p. 6 7 . (Budapest, 2 3 . X I . 2 0 0 1 ) .

Voiumcn 13 • Julio 2015 Actualidad Penal 5

Actualidad

Penal Derecho penal - Parte especial

b. C u a l q u i e r i n t e r f e r e n c i a e n el f u n c i o - - P r o y e c t o d e L e y d e l n u e v o Código

n a m i e n t o de u n sistema informático, Penal]

c o m e t i d o s c o n l a intención d o l o s a o P o s t e r i o r m e n t e c o n fecha 1 0 - 0 3 - 1 4 ,

d e h c t i v a de o b t e n e r de f o r m a ilegíti- m e d i a n t e l a L e y N.« 3 0 1 7 1 se modificó

m a u n beneficio económico para u n o e n t r e otras n o r m a s el artículo 8 d e l a l e y

m i s m o o para o t r a p e r s o n a . | d e d e l i t o s informáticos, e s t a b l e c i e n d o

c o m o n u e v o tipo penal el siguiente:

DATOS

Artículo 08-Fraude Informático.- E l q u e

d e l i b e r a d a e ilegítimamente, p r o c u r a p a r a sí

En el Perú, la consiütora KPMG

o p a r a o t r o u n p r o v e c h o ilícito e n p e r j u i c i o

reveló que más del 60 % de las em-

d e t e r c e r o m e d i a n t e e l diseño, inuoducción,

presas han sido víctima de un frau- alteración, b o r r a d o , supresión, clonación d e

de informático; asimismo informó d a t o s informáticos o c u a l q u i e r i n t e r f e r e n c i a

que las empresas pierden entre 10 o manipidación e n e l f u n c i o n a m i e n t o d e u n

mil y 500 mil dólares por cada in- s i s t e m a informático, será r e p r i m i d o . ( 3 - 8 )

cidente de fraude cometido en su e s t a b l e c i e n d o l a a g r a v a n t e c u a n d o se a f e c t e

organización. Agrega que según el el p a t r i m o n i o d e l E s t a d o , s i e m p r e y c u a n d o

sondeo realizado en 73 ejecutivos esté d e s t i n a d o p a r a fines a s i s t e n c i a l e s o

de empresas de más de 13 sectores, p r o g r a m a s d e a p o y o social.

el 49 % de las compañías no recu-

pera las pérdidas.

11. Características d e l d e l i t o d e fi-aude

informático

10. Tipificación del delito de fraude

U n a de las características p r i m o r d i a -

informático

les d e este d e l i t o , c o m o m o d a l i d a d d e

"la d e l i n c u e n c i a informática, es q u e se

• Ley 30096 [ t e x t o o r i g i n a l ]

c o m e t e e n ese 'lugar' i n d e t e r m i n a d o q u e

Artículo 8.- F r a u d e Informático, r e g u l a

se c o n o c e c o m o ciberespacio, p e r o cuyas

a e l q u e , a través d e l a s tecnologías d e

l a información o d e l a comunicación, m a g n i t u d e s se d e s c o n o c e n . E n p r i n c i p i o

p r o c u r a p a r a sí o p a r a o t r o u n p r o v e c h o p u e d e perpetrarse desde c u a l q u i e r lugar,

ilícito e n p e r j u i c i o d e t e r c e r o m e d i a n t e y c o n t r a c u a l q u i e r a , n o deteniéndose

e l diseño, introducción, alteración, a n t e n i n g i m a f r o n t e r a . E l ámbito geográ-

b o r r a d o , supresión, clonación d e d a t o s

fico, es e l m u n d o v i r t u a l q u e n a d a t i e n e

informáticos o c u a l q u i e r i n t e r f e r e n c i a o

q u e v e r c o n e l m u n d o físico o espacio

manipulación e n e l f u n c i o n a m i e n t o d e

u n s i s t e m a informático. ( 3 - 8 ) e s t a b l e - físico i.r'.

c i e n d o l a a g r a v a n t e c u a n d o se a f e c t e e l

p a t r i m o n i o del Estado, siempre y cuan-

d o e s t e d e s t i n a d o p a r a fines a s i s t e n c i a l e s 1 9 RooRÍGUEZ G Ó M E Z , C a r m e n , " C r i m i n a l i d a d y

o programas d e apoyo sociai. sistemas informáticos. C o n t e n i d o e n e l s i s t e m a

p e n a l f r e n t e a los retos d e las n u e v a sociedad", e n

• Ley 30171 [ t e x t o idéntico a l c o n t e n i d o XV congreso de alumnos de derecho penal, C o l e x ,

en el proyecto de Ley 3 4 9 1 / 2 0 1 3 - C R S a l a m a n c a , 2 0 0 3 , p. 1 3 4 .

52 Instituto Pacífico Volumen 13 • Ju¡io2015

Doctrina práctica

E s u n d e l i t o d o l o s o , es decir, e l 12. Técnicas y m o d a l i d a d e s c o m p r e n -

a g e n t e d e b e estar c o n s c i e n t e d e estar didas d e n t r o d e l d e l i t o de fraude

r e a l i z a n d o e l diseño, l a introducción, informático

l a alteración, e l b o r r a d o , l a supresión, D e n t r o d e las técnicas u t i l i z a d a s

clonación d e datos informáticos o c u a l - p a r a l a comisión d e l d e l i t o d e f r a u d e

q u i e r i n t e r f e r e n c i a o manipulación e n el informático - e n t e n d i e n d o p o r estas, a l

f u n c i o n a m i e n t o de u n sistema de dicha diseño, introducción, alteración, b o -

n a t u r a l e z a , requiriéndose además c o m o r r a d o , supresión, clonación d e datos o

e l e m e n t o s u b j e t i v o a d i c i o n a l - e n el agen- c u a l q u i e r i n t e r f e r e n c i a o manipulación

t e - l a i n t e n c i o n a l i d a d o e l propósito d e en e l f u n c i o n a m i e n t o de u n sistema

p r o c u r a r s e - c o n dichas c o n d u c t a s - p a r a informático-, destacan^' las siguientes:

sí o p a r a o t r o s , d e u n p r o v e c h o ilícito.

Este último e l e m e n t o diferencia al fraude a) B o m b a s lógicas ( l o g i c b o m b ) : R u -

informático del " h a c k i n g ético", t o d a vez tina n o autorizada de u n programa

que, este último, e l agente i n c u r r e e n q u e p r o d u c e consecuencias destruc-

las c o n d u c t a s descritas e n l o s artículos tivas e n u n sistema e n u n m o m e n t o

2 , 3 , 4 y 1 0 d e l a ley, p e r o c o n e l p r o - determinado;

pósito d e llevar a cabo pruebas y o t r o s b) C a b a l l o de T r o y a : ( T r o j a n h o r s e ) : I n -

p r o c e d i m i e n t o s a u t o r i z a d o s destinados troduce en u n programa i m conjunto

a p r o t e g e r sistemas informáticos ilícitos. de i n s t r u c c i o n e s o r u t i n a o c a s i o n a n -

d o q u e actúe de u n a f o r m a d i s t i n t a a

E l b i e n jurídico específico, además

l a prevista e n d e t e r m i n a d o s casos;

d e l b i e n jurídico general p r o p i o de l o s

delitos informáticos, e n este caso, es e l c) P u e r t a s falsas: I n t r o d u c e p u n t o s

p a t r i m o n i o . E l s u j e t o pasivo p u e d e ser de c o n t r o l para c o m p r o b a r q u e l o s

tanto una persona individual c o m o u n a resultados i n t e r m e d i o s s o n correctos,

colectiva d e derecho p r i v a d o o público. q u e l u e g o , a l n o ser cerrados s o n

E n efecto, e l t i p o p e n a l e n c o m e n t o n o utilizadas para fines ilícitos;

se l i m i t a a t u t e l a r intereses i n d i v i d u a - d) F u g a d e información (data leakage):

les d e carácter p a t r i m o n i a l , s i n o q u e , Divulgación n o a u t o r i z a d a d e datos

c o m p r e n d e los ataques d e bienes supra- reservados;

individuales. Finalmente, consideramos e) Acceso n o a u t o r i z a d o ( p i ^ y b a c k i n g ) :

c o n e l D r . L o r e n z o P i c o t t i , q u e para s u Acceso a áreas restringidas;

consumación, se r e q u i e r e l a existencia f) P i n c h a z o e n línea ( W i r e t a p p i n g ) :

- o b j e t i v a - de u n daño patrimonial^'^. P i n c h a z o s de líneas de comunicación

c o n el objeto de obtener i n f o r m a -

ción;

2 0 P I C O T T I , L o r e n z o , " I n t e r n e t y derecho p e n a l : u n

empujón únicamente tecnológico a l a a r m o n i -

zación i n t e r n a c i o n a l " , e n El cibercrimen. Nuevos

retos jurtdicos-penales, nuevas respuestas poUtico-

mminales. G o m a r e s S . L , G r a n a d a , 2 0 0 6 , p . 3 5 6 . 2 1 http://bit.ly/lHijtidO.

Volumen 13 • Julio 2015 Actualidad Penal 53

Actualidad

Penal Derecho penal - Parte especial

g) Simulación y Modelación: Utilizar u n L a t r a n s f e r e n c i a electrónica es e l

o r d e n a d o r para planificar y s i m u l a r un p r o c e d i m i e n t o q u e se realiza a través d e

d e l i t o q u e luego es llevado a cabo; u n t e r m i n a l electrónico, i n s t r u m e n t o

h) E l S a l a m i : Manipulación de u n g r a n telefónico u o r d e n a d o r , p o r e l c u a l se

número d e pequeños i m p o r t e s d e a u t o r i z a u n crédito o u n débito c o n t r a

dinero; u n a c u e n t a o institución financiera.

i) S k i m m i n g : R o b o d e información Este sistema de transferencia de fondos

c o n t e n i d a e n u n a t a r j e t a de crédito; está r e f e r i d o a l a colocación d e s u m a s

de d i n e r o d e u n a c u e n t a a o t r a , y a sea

j) R e c o j o d e información d e s e c h a d a

d e n t r o de la m i s m a e n t i d a d financiera, y a

( S c a v e n g i n g ) : obtención d e i n f o r -

a u n a cuenta de otra entidad financiera,

mación desechada e n l a papelera d e

o e n t i d a d de o t r o t i p o , y a sea pública o

reciclaje;

p r i v a d a , manifestándose t a l h e c h o e n e l

k) Superzapping: Permite modificar reflejo d e u n a s i e n t o contable'^^.

a r c h i v o s y bases d e datos s i n acceder

a ellos;

1) E l p h a r m i n g : U n a m o d a l i d a d d e b a n c a r i o s m e d i a n t e l a manipulación d e l a r e d

de T E F , u t i l i z a n d o e l código d e t r a n s f e r e n c i a

f r a u d e electrónico q u e consiste e n

bancaria s i n soporte d e papel y acreditarse

i n f i l t r a r u n p r o g r a m a e n la c o m p u t a - m o n t o s d e d i n e r o e n c u e n t a s exprofesas p a r a

d o r a del u s u a r i o - p o r e - m a i l o c u a n - ser r e t i r a d o s p o r cómplices. O t r a f o r m a es l a

do v i s i t a u n s i t i o - p a r a registrar e l transferencia de dinero de u n a cuenta a otra

q u e se ejecuta desde u n o r d e n a d o r electrónico

m o v i m i e n t o de las teclas y t r a n s m i t i r

(celular, c o m p u t a d o r a , l a p t o p , tablet) e n e l

la información recopilada: número de q u e e l d e l i n c u e n t e l o g r a ingresar a l a c u e n t a d e

tarjeta d e crédito, contraseñas, etc.; a h o r r o s , c o r r i e n t e s , y c o n e l acceso d e l a clave

secreta l o g r a n t r a n s f e r i r d i n e r o d e u n a c u e n t a a

m ) E l p h i s h i n g : U n a técnica d e cap- o t r a , a p a r e n t a n d o a n t e l a institución financiera,

tación ilícita d e d a t o s p e r s o n a l e s , ser c l i e n t e d e l a m i s m a .

relacionados c o n claves para el acceso 2 3 S A L I N A S S I C C H A , R a m i r o , Derecho penal. Parte

a servicios bancarios y financieros, especial, G r i j l e y , L i m a , 2 0 1 3 , p p . 9 5 6 - 9 5 7 , c i -

t a n d o a B R A M O N T - A I U A S dice: " [ . . . ] p o r s u p a r t e

a través d e c o r r e o s electrónicos o BLOSSIERS H U M E , citando a A L F R E D O SNEYERS

páginas w e b que i m i t a n o c o p i a n l a ( O b . c i t . p . 2 1 5 ) , señala q u e e x i s t e n a l g u n a s

i m a g e n o apariencia d e u n a e n t i d a d c o n d u c t a s ilícitas e n el s i s t e m a b a n c a r i o , e n t r e

bancaria-financiera, o cualquier los q u e destacan: a. R e a l i z a r r e t i r o s n o a u t o r i z a -

dos d e cajeros automáticos, b . C r e a r préstamos

o t r o t i p o de empresa d e r e c o n o c i d o f i c d c i o s , c. Falsificar d o c u m e n t o s d e i n p u t d e

prestigio, l u e g o t m a vez obtenidas las c l i e n t e s (cheques y r e t i r o s ) , d . R e a l i z a r ajustes

claves secretas se procede a d i s p o n e r a depósitos d e clientes, e. R e t r a s a r e l r e g i s t r o

del d i n e r o m e d i a n t e transferencias de los cheques y gastos d e l p r o p i o p e r p e t r a d o r ,

f D e s v i a r intereses a la p r o p i a c u e n t a d e l p e r p e -

electrónicas^". t r a d o r , g. Rcíilizar e x t e n s i o n e s n o a u t o r i z a d a s d e

los límites d e crédito, d e fecha d e v e n c i m i e n t o

2 2 E n t e n d i e n d o p o r estas, a a q u e l l a operación q u e d e préstamos, h . D e s v i a f o n d o s de los b a n c o s a

se e j e c u t a a l t e r a n d o las n o r m a s y p r o t o c o l o la p r o p i a c u e n t a d e l p e r p e t r a d o r [ . . . ] " .

5 instituto Pacífico Volumen 13 • Julio 2015

INSTITUTO

PACÍFICO I

Doctrina práctica

P o r o t r o l a d o , t e n e m o s el c o n s u m o

o r e t i r o c o n t a r j e t a s c l o n a d a s q u e se CONCLUSION MAS IMPORTANTE

realiza u t i l i z a n d o tarjetas d e débito o d e E l d e l i t o de fi-aude informático - e n -

c o n s u m o p r e v i a m e n t e clonadas, usadas t e n d i d a esta c o m o l a utilización i n -

en centros comerciales para adquirir d e b i d a d e u n s i s t e m a informático-

o c o n s u m i r diversos productos los n o r e q u i e r e p a r a s u configuración,

cuales s o n c a n c e l a d o s m e d i a n t e estos la concurrencia de los elementos

m e c a n i s m o s electrónicos, a s u m i e n d o p r o p i o s d e l a estafa, tales c o m o e l

engaño, e l a r d i d y el e r r o r ; t o d a vez

para ello (el agente) l a i d e n t i d a d d e l q u e l a actuación d e l a g e n t e es s o -

usuario clonado. E l retiro de dinero, bre u n ordenador, u n sistema, u n a

e n c a j e r o s o t i e n d a s c o m e r c i a l e s , se máquina y n o se r e q u i e r e l a p a r t i -

realiza también c o n e l u s o d e las cla- cipación, e n e l o t r o e x t r e m o , d e

ves secretas o b t e n i d a s , además d e l o s ima persona h u m a n a , p o r cuanto la

mecanismos ya mencionados, muchas t r a n s f e r e n c i a de datos y el desplaza-

m i e n t o p a t r i m o n i a l e n p e r j u i c i o del

veces c o n l a i n f i d e n c i a d e l i n t e r i o r d e l s u j e t o p a s i v o , se p r o d u c e de f o r m a

b a n c o afectado^'^. automática, s i n s u participación o

consentimiento.

13. O b j e t o m a t e r i a l del d e l i t o d e l fi-aude

informático

14. A p o r t e s d e l a n u e v a l e y

T o d a vez q u e l a finalidad del agente

será s i e m p r e o b t e n e r u n b e n e f i c i o o p r o - I M e d i a n t e l a p r i m e r a disposición

v e c h o ilícito a s u f a v o r o d e u n tercero; complementaria y modificatoria de la

en e l d e l i t o d e f r a u d e informático, e l Ley, se i n t r o d u j o al d e l i t o informático

o b j e t o " m a t e r i a l " o " i n m a t e r i a l " será l a c o m o u n o d e l o s d e l i t o s pasibles d e l

sustracción de d i n e r o o d o c u m e n t o s ; l a l e v a n t a m i e n t o d e l secreto d e las c o m u -

sustracción de mercancías; l a sustracción nicaciones^'', establecido e n el artículo 1

de valores negociables o d o c u m e n t o s q u e de l a L e y N.° 2 7 6 9 7 para u n a b a n i c o de

s i r v a n d e s o p o r t e para el i n t e r c a m b i o d e d e h t o s graves. P o r o t r o l a d o , m e d i a n t e la

mercancías o d e d i n e r o ; l a sustracción m o d i f i c a t o r i a d e l n u m e r a l 0 9 del artícu-

de servicios y finalmente l a sustracción l o 3 d e l a L e y N.« 3 0 0 7 7 , se estableció

de sojtivarr^. T o d o s ellos, c o n u n v a l o r además q u e , p a r a s u investigación, l e

p a t r i m o n i a l o d e i n t e f c a m b i o para sus

t i t u l a r e s y p e r f e c t a m e n t e negociables e n 2 6 A h o r a el d e l i t o informático t i e n e el status de

el m e r c a d o n e g r o . g r a v e d a d d e los d e h t o s c o m o el secuestro, t r a t a

d e personas, pornografía i n f a n t i l , r o b o agravado,

extorsión, tráfico ilícito de drogas, tráfico ilícito

de m i g r a n t e s , dehtos c o n t r a la h u m a n i d a d , a t e n -

tados c o n t r a l a s e g u r i d a d n a c i o n a l y traición a

2 4 S A L I N A S S I C C : H A , R a m i r o , Derecho penal parte la p a t r i a , p e c u l a d o , corrupción de f u n c i o n a r i o s ,

especial, c i t . , p . 2 0 1 3 . terrorismo, delitos tributarios y aduaneros,

2 5 http://bit.ly/lHiindO. l a v a d o de activos.

Volumen 13 • Julio 2015 Actualidad Penal 55

Actualidad

Penal Derecho penal - Parte especial

son aplicables las n o r m a s q u e r e g u l a n l a 16. Bibliografr'a

investigación e n los d e l i t o s d e c r i m i n a - B R A M O N T - A R I A S T O R R E S , L u i s , El delito infor-

l i d a d organizada. E n consecuencia, estos mático en el Código Penal peruano, 1 . ' e d . ,

delitos v i e n e n s i e n d o investigados a l a PUCP, Lima, 1997.

fecha p o r las Fiscalías Especializadas e n B L O S S I E R S H U M E , J u a n José, Criminalidad infor-

mática. E d i c i o n e s P o r t o c a r r e r o , L i m a , 2 0 0 3 .

C r i m i n a l i d a d O r g a n i z a d a c o n las exigen-

C H O C L A N M O N T A L V O , José A n t o n i o , " I n f r a c -

cias establecidas p o r l a n o r m a , b a j o las ciones p a t r i m o n i a l e s e n l o s procesos d e

reglas d e l n u e v o Código Procesal P e n a l . t r a n s f e r e n c i a d e d a t o s " , e n El cibercrimen.

C o n estas m o d i f i c a c i o n e s , s i n l u g a r a Nuevos retosjurídicos-penales, nuevas respues-

tas político-criminales, Comares, Granada,

dudas, se h a o t o r g a d o d e n u e v o s m e c a - 2006.

n i s m o s procesales idóneos y eficaces q u e E D U A R D O A B O S O , G u s t a v o y María F L O R E N C I A

buscan c o m b a t i r esta n u e v a d e l i n c u e n c i a Z A P A T A , Cibercriminalidad y derecho penal,

moderna. Editorial M o n t e v i d e o , Buenos Aires, 2 0 0 6 .

G O N Z A L E S R u s , J u a n José, Protección penal

de sistemas, elementos, datos, documentos y

15. C o n c l u s i o n e s programas informáticos en el derecho español.

E l d e h t o de fraude informático, u n a G U T I É R R E Z FRANCÉS, M a r i l u z , " N o t a s sobre l a

d e l i n c u e n c i a informática: a t e n t a d o s c o n t r a

d e las m o d a l i d a d e s d e l c i b e r c r i m e n

l a información c o m o v a l o r económico d e

es c u a l i t a t i v a m e n t e d i f e r e n t e a la empresa", e n M A Z U E L O S C O E L L O , J u l i o ,

l o s d e l i t o s d e h u r t o y estafa, d e Derecho penal económico y déla, empresa, S a n

t r a s c e n d e n c i a i n t e r n a c i o n a l q u e se Marcos, Lima, 1 9 9 6 .

ORTS BERENGUER, Enrique y R O I G TORRES, Mar-

c o m e t e e n el ciberespacio, el c u a l n o

g a r i t a . Delitos informáticos y delitos comunes

r e c o n o c e fronteras geográficas. cometidos a través de la infoimática, Tirant

C o m p a r t e c o n l o s demás d e l i t o s l o B l a n c h , España, 2 0 0 1 .

informáticos u n b i e n jurídico e n M A Ñ E R O F O N T , E u l a l i a , " E l f r a u d e informático",

e n http://bit.ly/lHijndO.

común ( e l c u i d a d o d e los sistemas

M A Z U E L O S C O E L L O , Julio E , "Los delitos infor-

y d a t o s informáticos e n s u s tres máticos: U n a aproximación a l a regulación

propiedades: confidencialidad, i n - d e l C ó d i g o P e n a l p e r u a n o " , e n Revista

t e g r i d a d y d i s p o n i b i l i d a d ) además peruana de doctrina y jurisprudencia penales,

N.° 0 2 , Grijley, L i m a , 2 0 0 1 .

p r o t e g e e n e l caso específico e l

P É R E Z L U Ñ O , A n t o n i o - E n r i q u e , Manual de infor-

patrimonio.

mática y derecho, 1 e d . , A r i e l , España, 1 9 9 6 .

Es u n d e l i t o doloso^ c o n u n e l e m e n - Libro de ponencias del VII Congreso Iberoamerica-

t o s u b j e t i v o a d i c i o n a l - e l propósito no de Derecho e Informática (Universidad de

L i m a , 2 4 al 2 9 d e abril del 2 0 0 0 ) .

de p r o c u r a r s e p a r a sí o p a r a o t r o s

R E \ ' N A A L F A R O , L u i s M i g u e l , De los delitos infor-

u n p r o v e c h o ilícito-, q u e l o d i f e -

máticos. Aspectos criminológicos, dogmáticos

r e n c i a d e l " h a c k i n g ético". P a r a s u y de política aíminal. J u r i s t a , L i m a , 2 0 0 2 .

consumación r e q u i e r e l a e x i s t e n c i a RODRÍGUEZ GÓMEZ, Carmen, "Criminalidad y

- o b j e t i v a - de u n daño p a t r i m o n i a l . s i s t e m a s informáticos", e n E l sistema penal

Instituto Pacífico Volumen 13 • Juiio2015

56

INSTITUTO

PACÍFICO |

Doctrina práctica

frente a los retos de las nueva sociedad, C o l e x , S A L I N A S S I C C H A , R a m i r o , Delitos contra elpatri-

Madrid, 2003. monio, 4 . ' ' e d . , G r i j l e y , L i m a , 2 0 1 0 .

R O M E O C A S A B O N A , C a r l o s - María, " D e los d e l i - P I C O T T I , L o r e n z o , "Internet y derecho penal:

t o s informáticos al c i b e r c r i m e n . U n a a p r o x i - U n empujón únicamente tecnológico a l a

mación c o n c e p t u a l y político-criminal", e n armonización i n t e r n a c i o n a l " , e n El ciber-

El cibercrimen. Nuevos retos jurídicos-penales, crimen. Nuevos retosjurídicos-penales, nuevas

nuevas respuestas político-criminales. Coma- respuestas político-criminales, Comares, Gra-

res, G r a n a d a , 2 0 0 6 . nada, 2 0 0 6 .

Volumen 13 • Juib2015 Actualidad Penal 5

Anda mungkin juga menyukai

- El derecho a la doble conformidad judicial como garantía convencional en el ordenamiento jurídico colombiano: Tesis de grado N. 117Dari EverandEl derecho a la doble conformidad judicial como garantía convencional en el ordenamiento jurídico colombiano: Tesis de grado N. 117Belum ada peringkat

- Jhuliana Atahuaman "Cohecho y Compliance"Dokumen9 halamanJhuliana Atahuaman "Cohecho y Compliance"Jhuliana AtahuamánBelum ada peringkat

- Imputación concreta clave proceso penalDokumen18 halamanImputación concreta clave proceso penalerick_llerena_4Belum ada peringkat

- Sentencia de VistaDokumen10 halamanSentencia de VistaYessenia MaribelBelum ada peringkat

- Ingreso Indebido A PenalDokumen8 halamanIngreso Indebido A PenalAngelaCalizaya100% (2)

- Delitos Contra La Administracion Publica JurisprudenciaDokumen292 halamanDelitos Contra La Administracion Publica JurisprudenciaEVER VICTORIOBelum ada peringkat

- 1 5107329698266874169 UnlockedDokumen6 halaman1 5107329698266874169 UnlockedRedaccion La Ley - PerúBelum ada peringkat

- ESCRITO - 247 Caso HinostrozaDokumen308 halamanESCRITO - 247 Caso HinostrozaIzabec CorpBelum ada peringkat

- Tipos de Habeas Corpus PDFDokumen207 halamanTipos de Habeas Corpus PDFJOSE100% (2)

- Cuestiones Problematicas de La Terminación Anticipada.Dokumen17 halamanCuestiones Problematicas de La Terminación Anticipada.Renato Vargas Ysla100% (1)

- Como Se Configura El Delito de Peculado Por ExtensionDokumen7 halamanComo Se Configura El Delito de Peculado Por ExtensionLinder BlasBelum ada peringkat

- Fusión CompañíasDokumen2 halamanFusión Compañíassebastian velasteguiBelum ada peringkat

- Disp. N.° 23 JUL 2015. QUEJA #75-2015. CF N.° 65-2015 (FALSEDAD IDEOLÓGICA, RAFO CONTRA JORGE APARICIO Z. Y SORAYA MUAQQAT V.)Dokumen2 halamanDisp. N.° 23 JUL 2015. QUEJA #75-2015. CF N.° 65-2015 (FALSEDAD IDEOLÓGICA, RAFO CONTRA JORGE APARICIO Z. Y SORAYA MUAQQAT V.)Dylan Ezequiel López EncarnaciónBelum ada peringkat

- Sobreseimiento PUCP 2013Dokumen14 halamanSobreseimiento PUCP 2013johnny mendoza huertaBelum ada peringkat

- Imputación Personal CulpabilidadDokumen9 halamanImputación Personal CulpabilidadDarwin CarlosBelum ada peringkat

- 6663 Prision Preventiva Asencio MelladoDokumen17 halaman6663 Prision Preventiva Asencio MelladojoséBelum ada peringkat

- El Dolo EventualDokumen16 halamanEl Dolo EventualSairo G Luna100% (1)

- 336 - 2018 Extorsion Chantaje ViolacionDokumen10 halaman336 - 2018 Extorsion Chantaje ViolacionBeto BltBelum ada peringkat

- Theodor ViehwegDokumen7 halamanTheodor ViehwegLu MosqueraBelum ada peringkat

- 4.1.a. Adrian, Javier - La Jurisprudencia Vinculante de Los Altos Tribunales Como Límite Al Principio de Independencia JudicialDokumen17 halaman4.1.a. Adrian, Javier - La Jurisprudencia Vinculante de Los Altos Tribunales Como Límite Al Principio de Independencia JudicialJulio Cesar Vasquez DiazBelum ada peringkat

- Amag Razonamiento y ArgumentacionDokumen12 halamanAmag Razonamiento y ArgumentacionwarnernBelum ada peringkat

- Derecho Procesal Penal I - Cuarta SemanaDokumen12 halamanDerecho Procesal Penal I - Cuarta SemanaRodrigoTaipe93Belum ada peringkat

- Delitos Informaticos - Ley ComentadaDokumen4 halamanDelitos Informaticos - Ley ComentadaCristelMendozaBelum ada peringkat

- Tesis Tecnicas para Realizar Un Interrogatorio en El Juicio PenalDokumen190 halamanTesis Tecnicas para Realizar Un Interrogatorio en El Juicio Penalyinni13Belum ada peringkat

- Delito de Colusion y Organización Criminal - Raúl MartínezDokumen14 halamanDelito de Colusion y Organización Criminal - Raúl MartínezRaul Martinez HuamanBelum ada peringkat

- Iván Meini - La Disyuntiva Entre Honor y ExpresiónDokumen16 halamanIván Meini - La Disyuntiva Entre Honor y ExpresiónGiorgio BreaBelum ada peringkat

- Casacion 341 2021 Ancash LaLeyDokumen10 halamanCasacion 341 2021 Ancash LaLeyRedaccion La Ley - PerúBelum ada peringkat

- Dr. Frank Almanza Principios - Curso InpeDokumen78 halamanDr. Frank Almanza Principios - Curso Inpejoan ccoyori poccoBelum ada peringkat

- La asunción de categorías civiles en la dogmática penal de los delitos de omisiónDokumen20 halamanLa asunción de categorías civiles en la dogmática penal de los delitos de omisiónGuly SP100% (1)

- Colegios No Pueden Pedir Papel Higiénico, Vasos Ni Platos Descartables en Lista de Útiles EscolaresDokumen25 halamanColegios No Pueden Pedir Papel Higiénico, Vasos Ni Platos Descartables en Lista de Útiles EscolaresRedaccion La Ley - PerúBelum ada peringkat

- 220 2018Dokumen3 halaman220 2018Carlos QuillahuamanBelum ada peringkat

- Consideraciones Sobre La Prisión PreventivaDokumen16 halamanConsideraciones Sobre La Prisión PreventivaXiomara Naomi Ramos PolleraBelum ada peringkat

- Caro John - Imputación ObjetivaDokumen68 halamanCaro John - Imputación ObjetivaMARVIN JUAN VEGA RAMOS100% (1)

- Actos de Investigación, Prueba y UIF PDF Gratis - Frank AlmanzaDokumen36 halamanActos de Investigación, Prueba y UIF PDF Gratis - Frank AlmanzaRaul Montesinos Carrasco100% (1)

- El Principio de Culpabilidad en El Derecho Administrativo SancionadorDokumen28 halamanEl Principio de Culpabilidad en El Derecho Administrativo SancionadorLEONARDO CESAR ARTUROBelum ada peringkat

- Habeas DataDokumen3 halamanHabeas DataJacky Muñoz AguirreBelum ada peringkat

- 5Dokumen7 halaman5nilton26v100% (1)

- James Reategui Trafico de InfluenciasDokumen100 halamanJames Reategui Trafico de Influenciashenrry morocho mendo100% (1)

- Acusacion ConstitucionalDokumen15 halamanAcusacion ConstitucionalSheyla LilibethBelum ada peringkat

- 45 100 PB PDFDokumen142 halaman45 100 PB PDFJeyson JuniorBelum ada peringkat

- 7.-Robo AgravadoDokumen4 halaman7.-Robo AgravadoBrinsley Alonso Mayorga GamboaBelum ada peringkat

- Minería ilegal en Perú: análisis del delito tras un año de su tipificaciónDokumen10 halamanMinería ilegal en Perú: análisis del delito tras un año de su tipificaciónRodolfo Mancilla GonzalesBelum ada peringkat

- San Martín Castro - El Imputado y El Abogado DefensorDokumen15 halamanSan Martín Castro - El Imputado y El Abogado DefensorNat CBelum ada peringkat

- Jiménez Niño-Determinación de La Pena Ley 30076Dokumen5 halamanJiménez Niño-Determinación de La Pena Ley 30076JuanMontesinosAlvarezBelum ada peringkat

- Derecho procesal penal: Análisis de la incorporación del tercero civil responsableDokumen11 halamanDerecho procesal penal: Análisis de la incorporación del tercero civil responsableSergioBelum ada peringkat

- Defraudación tributaria: aspectos sustantivos y procesalesDokumen33 halamanDefraudación tributaria: aspectos sustantivos y procesalesArmando CamposBelum ada peringkat

- Requerimiento de Acusacion FiscalDokumen8 halamanRequerimiento de Acusacion FiscalHenry W. Montesinos LimaBelum ada peringkat

- Capacidad CivilDokumen21 halamanCapacidad CivilJose Luis Quiroz Alvirena100% (2)

- Proceso Inmediato - Nuevo Codigo Procesal Penal - Tenencia Ilegal de Armas de Fuego de GuerraDokumen4 halamanProceso Inmediato - Nuevo Codigo Procesal Penal - Tenencia Ilegal de Armas de Fuego de Guerraacabani1Belum ada peringkat

- Res. Judiciales Sobre Imputación ObjetivaDokumen32 halamanRes. Judiciales Sobre Imputación ObjetivaLucero BuenoBelum ada peringkat

- R.N. #3044 - 2004 Lima (Criterios para Valorar Declaraciones Brindadas en Las Etapas de Instruccion y Juicio Oral)Dokumen7 halamanR.N. #3044 - 2004 Lima (Criterios para Valorar Declaraciones Brindadas en Las Etapas de Instruccion y Juicio Oral)Jorge GrBelum ada peringkat

- Los Hechos en Los Límites Mínimos Del PrincipioDokumen8 halamanLos Hechos en Los Límites Mínimos Del PrincipioMatthew HendersonBelum ada peringkat

- Formalización y Requerimineto de AcusaciónDokumen17 halamanFormalización y Requerimineto de Acusaciónpatriotaxx100% (2)

- Semana 03 Informes Derecho Normas 2023Dokumen39 halamanSemana 03 Informes Derecho Normas 2023PABLO JAVIER MIRANDA GODINEZBelum ada peringkat

- Ordenanza Reformada para La Organizacion, Administracion y Funcionamiento Del Registro de La Propiedad Del Canton Jama PDFDokumen15 halamanOrdenanza Reformada para La Organizacion, Administracion y Funcionamiento Del Registro de La Propiedad Del Canton Jama PDFOvidio MiniBelum ada peringkat

- III - Guía para La Realización de Audiencias Penales Virtuales en Época de Pandemia 1Dokumen32 halamanIII - Guía para La Realización de Audiencias Penales Virtuales en Época de Pandemia 1Andrés AlarcónBelum ada peringkat

- PDFDokumen136 halamanPDFCarmen LopezBelum ada peringkat

- Capítulo II. La Tutela Jurisdiccional de La PropiedadDokumen16 halamanCapítulo II. La Tutela Jurisdiccional de La PropiedadYsabel PrietoBelum ada peringkat

- PGN-0040-2019-001. ACTAS EN EL CPFPDF PDFDokumen35 halamanPGN-0040-2019-001. ACTAS EN EL CPFPDF PDFAle FerreiraBelum ada peringkat

- Cassagne Acerca de La Conexión y Diferencias Entre El Procedimiento Adm. y El Proceso CivilDokumen9 halamanCassagne Acerca de La Conexión y Diferencias Entre El Procedimiento Adm. y El Proceso CivilSebastián EspósitoBelum ada peringkat

- Dignidad PucpDokumen16 halamanDignidad PucpMagaly Chayña PaccoBelum ada peringkat

- Ficha de Aplicación 01Dokumen6 halamanFicha de Aplicación 01alejandraBelum ada peringkat

- DS.004 2019 JUS TUO Ley 27444 PDFDokumen44 halamanDS.004 2019 JUS TUO Ley 27444 PDFLa Ley100% (1)

- El Objeto de Estudio de La Teoria Del Estado PDFDokumen23 halamanEl Objeto de Estudio de La Teoria Del Estado PDFBruno DominguezBelum ada peringkat

- Sistemas de Partidos Políticos en El Perú 1978-1995Dokumen89 halamanSistemas de Partidos Políticos en El Perú 1978-1995Kevin Maguiña100% (1)

- Contratacion LaboralDokumen43 halamanContratacion LaboralalejandraBelum ada peringkat

- 1277 4257 1 PBDokumen11 halaman1277 4257 1 PBRenzo EspinozaBelum ada peringkat

- Partidos Políticos: UNA Revisión: ConceptualDokumen19 halamanPartidos Políticos: UNA Revisión: ConceptualalejandraBelum ada peringkat

- Los Partidos PoliticosDokumen15 halamanLos Partidos PoliticosgabrielharrisvBelum ada peringkat

- Decreto Legislativo #1272Dokumen35 halamanDecreto Legislativo #1272alejandraBelum ada peringkat

- El Objeto de Estudio de La Teoria Del Estado PDFDokumen23 halamanEl Objeto de Estudio de La Teoria Del Estado PDFBruno DominguezBelum ada peringkat

- Sistema Transferencia Propiedad Derecho Civil Peruano PDFDokumen39 halamanSistema Transferencia Propiedad Derecho Civil Peruano PDFEdinson CastroBelum ada peringkat

- Lineamientos Del Sistema Tributario PeruanoDokumen11 halamanLineamientos Del Sistema Tributario PeruanoalejandraBelum ada peringkat

- La Ciencia Politica en Su Encrucijada Entrevista Con David EastonDokumen12 halamanLa Ciencia Politica en Su Encrucijada Entrevista Con David EastonalejandraBelum ada peringkat

- Clase 2Dokumen4 halamanClase 2alejandraBelum ada peringkat

- Derecho CivilDokumen6 halamanDerecho CivilalejandraBelum ada peringkat

- Derecho CivilDokumen4 halamanDerecho CivilalejandraBelum ada peringkat

- Clase 4Dokumen4 halamanClase 4alejandraBelum ada peringkat

- Derecho de SucesionesDokumen6 halamanDerecho de SucesionesalejandraBelum ada peringkat

- Felipe Villavicencio Imputacion ObjetivaDokumen19 halamanFelipe Villavicencio Imputacion Objetivahfbv2Belum ada peringkat

- Felipe Villavicencio Imputacion ObjetivaDokumen19 halamanFelipe Villavicencio Imputacion Objetivahfbv2Belum ada peringkat

- Crímenes de Lesa Humanidad y La Corte Penal InternacionalDokumen30 halamanCrímenes de Lesa Humanidad y La Corte Penal InternacionalAnonymous IrandLxcBelum ada peringkat

- DerechoDokumen18 halamanDerechoalejandraBelum ada peringkat

- Lavado de Dinero en El Peru Decreto LegislativoDokumen21 halamanLavado de Dinero en El Peru Decreto LegislativoAmerico CruzattiBelum ada peringkat

- Lavado de Dinero en El Peru Decreto LegislativoDokumen21 halamanLavado de Dinero en El Peru Decreto LegislativoAmerico CruzattiBelum ada peringkat

- Tratamiento Del Robo AgravadoDokumen54 halamanTratamiento Del Robo AgravadoSilvia PuellesBelum ada peringkat

- DL 1244Dokumen4 halamanDL 1244alejandraBelum ada peringkat

- Crímenes de Lesa Humanidad y La Corte Penal InternacionalDokumen30 halamanCrímenes de Lesa Humanidad y La Corte Penal InternacionalAnonymous IrandLxcBelum ada peringkat

- 285 20 Análisis Normas Criminalidad Organizada DR FallaDokumen65 halaman285 20 Análisis Normas Criminalidad Organizada DR FallayiselaadrianaBelum ada peringkat

- Crimen OrganizadDokumen20 halamanCrimen OrganizadMixiRCBelum ada peringkat

- Syllabus Seguridad en Redes - Ver. 10-2-2019Dokumen8 halamanSyllabus Seguridad en Redes - Ver. 10-2-2019Brayan Camilo Ibañez GarciaBelum ada peringkat

- 33 Analizadores de ProtocolosDokumen7 halaman33 Analizadores de ProtocoloslecgugaBelum ada peringkat

- Taller Base de Datos 2Dokumen12 halamanTaller Base de Datos 2LEONARDO VILLAMIZAR MOTTABelum ada peringkat

- 2.1.1.6 Lab - Configuring Basic Switch Settings - CésarDokumen37 halaman2.1.1.6 Lab - Configuring Basic Switch Settings - Césarunad gatoBelum ada peringkat

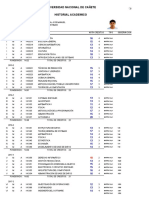

- Historial AcadémicoDokumen2 halamanHistorial AcadémicoCañete CañeteBelum ada peringkat

- Monografia Componentes de La PC y ChatbotDokumen14 halamanMonografia Componentes de La PC y ChatbotSynthia NelidaBelum ada peringkat

- Mejorar Windows Defender en W10Dokumen6 halamanMejorar Windows Defender en W10EsperanzaBelum ada peringkat

- MONOGRAFIADokumen13 halamanMONOGRAFIACph Christian Eddy100% (1)

- Gestión de Identidad y AccesoDokumen5 halamanGestión de Identidad y AccesoElisenda BonetBelum ada peringkat

- Dominios y Hosting para Publicaciones WebDokumen37 halamanDominios y Hosting para Publicaciones WebManuel Gértrudix BarrioBelum ada peringkat

- Protocolos TCP, UDP, ICMP y ARP en Packet TracerDokumen39 halamanProtocolos TCP, UDP, ICMP y ARP en Packet TracerdarwindolllerBelum ada peringkat

- ActividadesDokumen2 halamanActividadessalekmustafaBelum ada peringkat

- Clase Civer1Dokumen4 halamanClase Civer1Cristian PinaBelum ada peringkat

- Herramienta OfimaticasDokumen24 halamanHerramienta OfimaticasAna Maria Echeverria AvellaBelum ada peringkat

- BaseDatosSIG-FundamentosCartografia3Dokumen11 halamanBaseDatosSIG-FundamentosCartografia3Alvaro Eduardo Ortiz VillegasBelum ada peringkat

- Sysweb DirectorioDokumen3 halamanSysweb DirectorioSergio SánchezBelum ada peringkat

- MedArdAgua-NivDokumen16 halamanMedArdAgua-Nivcarolei capbeBelum ada peringkat

- Solución A Los Problemas Frecuentes Con Los Marco de Trabajo PHP Solution To The Frequent Problems With The Framework PHPDokumen12 halamanSolución A Los Problemas Frecuentes Con Los Marco de Trabajo PHP Solution To The Frequent Problems With The Framework PHPmartinBelum ada peringkat

- Practica #4 FundamentoDokumen7 halamanPractica #4 Fundamentovictoria BelloBelum ada peringkat

- PilotoDokumen7 halamanPilotoDiego Andres BaracaldoBelum ada peringkat

- Taller Lógica ProgramaciónDokumen4 halamanTaller Lógica ProgramaciónCAMILA SUAZABelum ada peringkat

- Abd Trabajo Auditoria de Base de DatosDokumen11 halamanAbd Trabajo Auditoria de Base de DatosJuan SuarezBelum ada peringkat

- Cuestionario CuatroDokumen6 halamanCuestionario CuatroAvan SolracBelum ada peringkat

- Ccna Exploration 4Dokumen310 halamanCcna Exploration 4rimageniero97% (29)

- AyDS2022 Guia02 - IngSW Participantes Producto y Procesos de DesarrolloDokumen69 halamanAyDS2022 Guia02 - IngSW Participantes Producto y Procesos de DesarrolloMatiasilz1998Belum ada peringkat

- Entrega Previa 2 - Escenario 5Dokumen3 halamanEntrega Previa 2 - Escenario 5Juan Andres Diaz GomezBelum ada peringkat

- Proyecto Arenal Alto - Sistema de ComunicacionesDokumen2 halamanProyecto Arenal Alto - Sistema de ComunicacionesopoooooBelum ada peringkat

- Manual de Utilidades y Trucos de PC 6 (159 Pag)Dokumen159 halamanManual de Utilidades y Trucos de PC 6 (159 Pag)guillermolgBelum ada peringkat