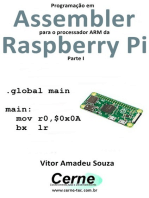

Conhecimentos de Informática PDF

Diunggah oleh

Rogenia X Carlos HenriqueJudul Asli

Hak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

Conhecimentos de Informática PDF

Diunggah oleh

Rogenia X Carlos HenriqueHak Cipta:

Format Tersedia

Apostilas Aprendizado Urbano 1

CONHECIMENTOS DE INFORMÁTICA

Conceitos básicos do hardware e periféricos de um microcomputador. Browsers Internet Explorer, Firefox.

Ferramentas e aplicações de informática. Ambientes Windows. Correio eletrônico. Procedimento para a

realização de cópia de segurança (backup). Microsoft Office - Word e Excel. Conceitos de organização de

arquivos e métodos de acesso. Conceitos e tecnologias.

Apostilas Aprendizado Urbano 2

O conteúdo desta apostila é de uso exclusivo do aluno que efetuou a compra e o respectivo download no

site, cujo ID de cliente e dados de I.P. constam do texto apresentado em formato de código de barras, sendo

vedada, por quaisquer meios e a qualquer título, a sua reprodução, cópia, divulgação e distribuição.

É vedado, também, o fornecimento de informações cadastrais inexatas ou incompletas – nome, endereço, e-

mail - no ato da compra, qualificando assim o ato de falsidade ideológica.

O descumprimento dessas vedações implicará na imediata ação por parte de nosso conselho jurídico.

O conteúdo desta apostila é de uso exclusivo de

sendo vedada, por quaisquer meios e a qualquer título, a sua reprodução, cópia, divulgação e distribuição,

sujeitando-se os infratores à responsabilização civil e criminal.

Apostilas Aprendizado Urbano 3

Conceitos de hardware e software

Quando falamos em Hardware, estamos falando também em componentes físicos que compõe toda a

estrutura do nosso computador, interno ou externo, como é o caso do Periféricos.

A estrutura física do nosso computador é composta pela:

• UCP: Unidade Central de Processamento ou CPU, o cérebro do computador. Componente principal

por processar as informações que são enviadas por meio de periféricos. Podemos dizer

então, que a CPU é o Microprocessador que já conhecemos. Exemplos:

Intel Celerom, Dual Core, Core2Duo, QuadCore, e outros.

Atenção: O desempenho, a velocidade de um processador é medida por meio de Hertz.

Exemplo de velocidades atuais: 1Ghz, 2Ghz, 3Ghz. O termo usado quando falamos em

velocidade de processador é Clock.

• MEMÓRIAS PRIMÁRIAS / PRINCIPAIS que são:

RAM (Randon Access Memory) ou Memória de Acesso aletório e volátil, é a principal das memórias físicas

do computador. É a memória usada pelo processador na execução de tarefas. O processador tem acesso a

esta memória para ler suas informações e gravar temporariamente dados na mesma. Quando o computador

é desligado, tais informações são perdidas.

Capacidades atuais: 512MB, 1GB (1024MB), 2GB (2048MB), 3GB (3072MB)...

ROM (Read Only Memory) ou Memória de apenas leitura é específica para armazenar informações da BIOS

(Sistema de Entrada e Saída), configurações da placa-mãe onde são conectados os dispositivos e periféricos

do computador. Além da BIOS, encontramos: SETUP (software de configuração da BIOS) e POST

(programa que verifica o funcionamento dos componentes).

• MEMÓRIAS SECUNDÁRIAS ou Memórias de Massa são aqueles que utilizamos para armazenar

uma grande quantidade de coesrmações e principalmente realizar cópia de segurança (backup) de

informações do nosso computador. Vejamos algumas e suas capacidades:

HD (HARD DISK) / Disco Rígido / Winchester – Possui atualmente as

seguintes capacidades: 40GB, 80GB, 120GB, 160GB, 200GB, 250GB,

300GB, 500GB, 750GB, 1TB, 1,5TB, 2TB

DISQUETE 31/2 ou FLOPPY DISK muito usado, hoje em desuso, permite

armazenamento de apenas 1,36MB (1,44MB) de dados.

ZIPDISK era para ser o sucessor do disquete, pois permite armazenamento

de dados de 100MB até 750MB.

CD-R / CD-RW – Compact Disk – Gravação e Regravação – Capacidade

máxima limitada 700MB

Apostilas Aprendizado Urbano 4

DVD – As capacidades variam:

DVD5 tem 4.7GB – Face simples

DVD9 tem 8.5GB – Face Dupla

DVD10 tem 9.5GB – Face Simples

DVD18 tem 17GB – Face Dupla

BLUE-RAY – Gravação de vídeos em alta definição – Hi-Definition

Capacidade de uma camada Capacidade com camada dupla

25GB (23.3GiB) 50GB (46.6GiB)

50GB (46.6GiB) 100GB (93.2GiB)

7.8GB (7.3GiB) 15.6GB (14.5GiB)

15.06GB (14.5GiB) 30.12GB (29GiB)

Capacidade de Capacidade de dupla Capacidade de tripla

camada única camada camada

15 GB 30 GB 45 GB, 51 GB

30 GB 60 GB 90 GB

4.7 GB 9.4 GB

9.4 GB 18.8 GB

PENDRIVE – Um tipo de memória Flash que se conecta através da porta

USB. As capacidades variam de 128MB à 256GB aproximadamente.

FITAS MAGNÉTICAS (DAT) – Comuns para utilização em cópias de

segurança (Backup) – Sua capacidade varia em torno de 10GB a 80GB.

• PERIFÉRICOS DE ENTRADA que são:

- Mouse;

- Teclado;

- Scanner;

- Microfone;

Apostilas Aprendizado Urbano 5

- Leitor de CD/DVD

- Leitores de Códigos de Barra

• PERIFÉRICOS DE SAÍDA que são:

- Impressoras;

- Monitores de Vídeo Padrão;

- Caixa de Som;

• PERIFÉRICOS ENTRADA/SAÍDA que são aqueles que servem para enviar informações para CPU

ou são usados pela CPU para sair as informações, exemplo:

- Multifuncionais;

- Monitores TouchScreen;

- Gravadores de CD/DVD/Blu-Ray;

- Drive Disquete;

- Modem e Fax/modem.

• PLACA-MÃE, Motherboard ou Mainboard é o componente base para os demais dispositivos do

computador, como o processador, a memória RAM e outros.

A conexão das peças componentes do computador como o processador, memória, placa de vídeo, HD,

teclado e mouse são feitas diretamente na placa-mãe. Por isso ela possui componentes eletrônicos e

entradas especiais (slots) para a conexão de diversos dispositivos. Vejamos os principals conectores:

- Slots de Expansão (AGP, ISA, PCI, PCI-e ou PCI Express, AMR, CNR)

- Conector IDE / SATA usado principalmente para conectar discos rígidos, drives de disquete,

CD/DVD, Zip e outros.

Apostilas Aprendizado Urbano 6

Outros conectores para dispositivos externos:

USB (Universal Serial Bus) ou Barramento Serial Universal. Já nas versões: USB 1.0, USB 2.0 e USB 3.0 para

conexão de inúmeros componentes como: Mouse, Teclado, Monitores, Câmeras Digitais, Celulares,

Modems e outros.

PS/2 que são conectores para Mouse e Teclado.

FIREWIRE que, como o USB, permite a conexão de diversos dispositivos e oferece rapidez na transferência

de dados.

HDMI conexão para transmitir áudio e vídeo totalmente digitais. É uma versão melhorada da antiga VGA,

S-Video e outros.

SERIAL (RS-232) para conexão de Mouse e outros componentes que exigem baixa velocidade de

transmissão.

PARALELO (LPT) para conexão de impressoras e scanners que também, não exigiam alta velocidade de

transferência de dados.

• CONCEITO DE BIT & BYTE

Bit é a menor unidade computacional usada para armazenamento de informações digitais. Um bit pode

ser representador por dois valores: 0 ou 1, verdadeiro ou falso.

Porém, as informações no computador, são armazenadas em formas de Byte, que são múltiplos de bits.

Um byte armazena 8 bits, chamado de octetos.

Na hora de representá-los, o Byte usa a letra (B) em maiúsculo e bit (b) minúsculo. Vejamos a tabela

abaixo:

1 Byte = 8bits

1 Kilobyte = 1024 bytes

1 Megabyte = 1024 Kilobytes

1 Gigabyte = 1024 Megabytes

1 Terabyte = 1024 Gigabytes

1 Petabyte = 1024 Terabytes

Apostilas Aprendizado Urbano 7

Softwares

São instruções enviadas para o processador que são interpretadas para execução de tarefas no computador.

Software são programas que são desenvolvidos e que permitem a interface do usuário com a máquina.

Exemplos de Softwares:

Softwares básicos ou do sistema são aqueles essenciais para o funcionamento e uso do computador. São

eles: Os sistemas operacionais Windows, Linux e outros. A Bios, SETUP e Post encontrados no

computador. Os firmwares encontrados em dispositivos eletrônicos como celulares, drivers de

computadores, etc.

Softwares Aplicativos são aqueles de uso específico do usuário que visa atender as necessidades

particulares e executar tarefas de escritório. Exemplo: Os Editores de Textos, Word e Writer, Planilha

eletrônica Calc e Excel, Apresentação de Slides Power Point e Impress, Tratamento de Imagens

Photoshop, e outros.

QUANTO A LICENÇAS DE USO cada software, quando desenvolvido, escolhe a licença que deseja

adotar. Exemplo:

Freeware: Software de uso gratuito, onde é permitido a cópia e redistribuição para outros usuários.

Shareware: O usuário deste software têm um período de uso gratuito do software estipulado pelo

fabricante. Após excedido este limite, o mesmo é bloqueado para uso, exigindo assim, que o usuário,

caso queira continuar usando o software compre uma licença de uso ou adquiria por meio de cadastros

junto ao desenvolvedor.

Demo: Software de demonstração. Não existem tempo de uso estipulado, é gratuito, porém suas

funcionalidades estão limitadas, ou seja, é um programa incompleto.

Software Livre: É um software que pode ser Gratuito ou não, onde o desenvolvedor deixa o seu código

de criação (código-fonte) aberto para modificações por outros usuários. Um software livre permite o

usuário: Usá-lo em qualquer e quantas máquinas quiser, redistribui-lo para outros usuários, modifica-lo

para atender necessidades próprias e coletivas, estudá-lo seu funcionamento.

Noções de sistema operacional (Windows XP e Windows Seven)

Todo computador precisa, além das partes físicas, de programas que façam essa parte física funcionar

corretamente. Como sabemos, existem vários programas para várias funções, como digitar textos, desenhar,

calcular, e muitas outras...

Para poder utilizar os programas que têm função definida (como os citados acima), é necessário que o

Apostilas Aprendizado Urbano 8

computador tenha um programa chamado Sistema Operacional.

O SO (Sistema Operacional) é o primeiro programa a “acordar” no computador quando este é ligado, ou

seja, quando ligamos o computador, o Sistema Operacional é automaticamente iniciado, fazendo com que o

usuário possa dar seus comandos ao computador.

Entre as atribuições do SO, estão:

o reconhecimento dos comandos do usuário

o controle do processamento do computador

o gerenciamento da memória, etc.

Resumindo, quem controla todos os processos do computador é o Sistema Operacional, sem ele o

computador não funcionaria.

Existem diversos tipos e versões de Sistemas Operacionais no mundo, entre eles podemos citar, para

conhecimento: Windows, Linux, Unix, Netware, Windows NT ,2000, Vista, Seven (7), OS 2, MacOS, entre

outros.

Os mais cobrados nos concursos da atualidade são o Windows XP, Windows Vista, Windows 7 e Linux.

Sistema Operacional Windows

Conceitos Básicos

Vamos apresentar agora algumas informações básicas a respeito do ambiente gráfico do Windows e suas

principais telas como: Área de Trabalho, Menu Iniciar, Painel de Controle, Pastas e Arquivos e Windows

Explorer.

Ao Iniciar o Windows encontramos a primeira tela de apresentação: Área de Trabalho ou Desktop.

Apostilas Aprendizado Urbano 9

Na área de trabalho encontramos alguns ítens como:

a) Barra de Tarefas : exibe as janelas dos programas e pastas que estão em execução.

Relógio do Windows. Barra de acesso rápido e menu inicar.

b) Menu Iniciar: Atalhos para programas e aplicativos e ferramentas do Windows

c) Atalhos para programas, pastas e aplicativos.

d) A principais pastas do sistema windows. Lixeira, Meus locais de REDE, Meus

Documentos, Internet Explorer e Meu Computador

e) Atalho para acessar as propriedades de vídeo que permite mudar a cor e formato da

área de trabalho e das janelas do Windows.

USANDO O MOUSE

As operações no Windows são facilmente realizadas utilizando o mouse. Por exemplo:

Apostilas Aprendizado Urbano 10

LIXEIRA

A Lixeira é uma pasta do Windows usada para armazenar temporariamente documentos, pastas e arquivos

que não são mais utilizados pelo usuário. Existem duas situações exibidas através do seu ícone:

LIXEIRA CHEIA

LIXEIRA VAZIA

• É possível restaurar todos ou alguns arquivos enviados pela lixeira

• É possível esvaziar a lixeira clicando com o botão direito do mouse e escolhendo a opção Esvaziar

Lixeira.

• Para excluir um arquivo e não enviá-lo para a lixeira, é suficiente pressionar no teclado as teclas

SHIFT + DEL.

• Para que um documento excluido não seja enviado para a lixeira, de forma automática, é suficiente

clicar com o botão direito sobre o ícone Lixeira e escolher a opção Propriedades.

• Caso a lixeira esteja com sua capacidade de armazenamento completa, os próximos documentos ou

arquivos excluidos pelo usuário serão automaticamente apagados permanentemente e não enviados

para a lixeira

• A Lixeira é uma pasta que não pode ser compartilhada em uma rede de Computadores.

• Não é possível excluir a Pasta Lixeira do windows por ser uma pasta do sistema.

Apostilas Aprendizado Urbano 11

OUTRAS PASTAS DO SISTEMA WINDOWS

MEUS LOCAIS DE REDE: Mostra as unidades e pastas compartilhadas na Rede de

computadores. Exibe a lista de computadores conectados na Rede

MEU COMPUTADOR: Exibe as unidades de discos locais e removíveis do computador. Mostra

também algumas pastas.

MEUS DOCUMENTOS: Pasta pessoal para armazenamento de arquivos do usuário. Na pasta

meus documentos temos as pastas: MINHAS MÚSICAS, MEUS VÍDEOS e MINHAS IMAGENS

MINHAS MÚSICAS

Pasta com recursos para cópia, gravação e reprodução de áudio no computador.

MINHAS IMAGENS

Pasta com recursos de Álbum para imagens nela armazenadas.

DOCUMENTOS RECENTES

Histórico dos últimos documentos e arquivos executados no computador.

DIFERENÇAS ENTRE “PASTAS” E “ARQUIVOS”

No Windows é possível criar novas pastas e arquivos através do botão direito do mouse, na opção NOVO:

PASTA COMPACTADA (ZIPADA)

Faz a compressão de arquivos. É possível diminuir o “peso” de um ou mais arquivos

colocando-os nesta pasta

PASTA PADRÃO DO WINDOWS

Usada para armazenamento de arquivos e de outras pastas a qual chamamos “Subpastas” –

Apostilas Aprendizado Urbano 12

Uma subpasta é simplesmente uma pasta dentro de outra.

PASTA COMPARTILHADA

É uma pasta que pode ser acessada remotamente através de outro computador.

ARQUIVO ATALHO

Um documento ou pasta que possui uma seta sobreposta é um atalho de um arquivo real.

MENU INICIAR

No Menu Iniciar do windows encontramos diversos programas e atalhos. Acima observamos que o menu do

Windows possui duas colunas. Do lado esquerdo podemos encontrar a lista de programas mais acessados e

do lado direito atalho para pastas, arquivos e programas. É possível no menu iniciar:

• Desligar, Fazer Logoff

• Acessar “todos os programas”

• Pesquisar pastas e arquivos

• Solicitar Ajuda do Windows

• Acessar o Painel de Controle

• Alterar a forma de exibição do Menu Iniciar

• Configurar Impressoras e Aparelhos de Fax

• Acessar a lista do últimos documentos abertos. (PASTA DOCUMENTOS RECENTES)

• Conectar a Internet através de um provedor, caso assim esteja configurado.

PAINEL DE CONTROLE

Apostilas Aprendizado Urbano 13

As configurações de Hardware e Software são realizadas através de ferramentas encontradas facilmente na

janela Painel de Controle acessada através do botão do Windows.

Opções encontradas no Painel de Controle:

Adicionar Hardware: Você pode usar Adicionar hardware para detectar e configurar

dispositivos conectados ao seu computador, como impressoras, modems, discos rígidos,

unidades de CD-ROM, controladores de jogo, adaptadores de rede, teclados e

adaptadores de vídeo.

Adicionar ou remover programas: Você pode usar Adicionar ou remover programas para

gerenciar programas no seu computador. Essa opção permite que você adicione um novo

programa ou altere ou remova um programa existente.

Atualizações automáticas: Essa ferramenta é utilizada para configurar a atualização do

sistema operacional Windows, via internet.

Barra de tarefas e menu Iniciar: Essa opção serve para configurar a barra de tarefas, que

está localizada na parte inferior do seu monitor, junto com o botão Iniciar do Windows,

nela você pode alternar os modos de exibição do menu Iniciar, tal como exibição no

modo clássico, ou WinXP, também pode alterar os ícones que irão ou não aparecer no

Menu Iniciar.

Central de Segurança: Exibe, status da Segurança do seu computador. Anti vírus

Apostilas Aprendizado Urbano 14

instalado ou não, se está funcionando corretamente, se está atualizado.A Central de

Segurança ajuda a gerenciar as configurações de segurança do Windows.

Conexões de Rede: Você pode usar Conexões de rede para configurar a conectividade

entre o seu computador e a Internet, uma rede ou outro computador. A opção Conexões

de rede permite que você

defina as configurações para acessar funções ou recursos de rede locais ou remotos.

Configuração de Rede: Como o próprio nome já diz, com essa ferramenta você configura

a Rede Local de seu computador. Configurar o FireWall do Windows, configurar uma

conexão remota, entre outras coisas.

Configuração de Rede sem Fio: Esta ferramenta o ajuda a configurar uma rede sem fio

com segurança na qual todos os seus computadores e dispositivos se conectam por um

ponto de acesso sem fio (isto se chama rede de Infra-Estrutura sem fio).

Contas de Usuário: Com as contas de usuário, é possível personalizar a apar6encia do

Windows e da área de trabalho para cada usuário do computador.

Data e hora: Ajuste a data e a hora do seu computador

Ferramentas Administrativas: Essa opção te fornece diversas opções de acessibilidade do

Windows, tais como velocidade de animação do menu inciar

Firewall do Windows: O Firewall do

Windows, ajuda a proteger seu computador evitando que pessoas desconhecidas acessem

seu computador ou pela Internet, ou por uma Rede local.

Fontes: Aqui você encontra todas as fontes (estilos de letras) instaladas no seu

computador, podendo adicionar ou remover algumas se desejar.

Impressoras e aparelhos de fax: Aqui você poderá adicionar uma nova impressora, ou

aparelho de fax ao seu computador.

MOUSE: Permite a configuração do mouse no computador. Inverter botões padrões e

velocidade de clique.

Opções da Internet: Em Opções da Internet, você poderá configurar o programa Internet

Explorer.

Opções de Acessibilidade: Aqui você pode alterar algumas configurações do computador,

tais como, inverter o botão do mouse de

Destro para Canhoto, exibir Teclado Virtual na tela caso você esteja com o Teclado

quebrado.

Opções de Energia permite configurar o computador para desligar o monitor

automaticamente após alguns minutos ocioso

Opções de Pasta: Essa ferramenta serve para você alterar a forma em que as pastas são

exibidas no computador.

Opções de telefone e modem: Essa ferramenta serve para você configurar a placa de Fax-

Modem,

Opções Regionais e de Idioma: Configura idioma do Teclado, Moeda e fuso horário

Scanners e Câmeras: Permite instalar e remover scanners e câmeras digitais.

Sistema: Exibe informações de hardware instalado.

Sons e dispositivos de Áudio: Altera sistemas de som do computador.

Tarefas Agendadas: Permite executar automaticamente qualquer tarefa no computador.

Teclado: Permite a configuração do teclado, velocidade...

Apostilas Aprendizado Urbano 15

Propriedades de Vídeo: Permite alterar resoluções e proteção de tela... entre outras

funções.

Fala: Configura dispositivo de fala do computador

Dispositivos de Mídia Portáteis: Permite visualizar dispositivos com os pendrives e mp3

players...

WINDOWS EXPLORER

O Windows Explorer é também conhecido como gerenciador de arquivos e pastas do Windows. Existem

vários caminhos que podem levar ao Windows Explorer.

• Através do Menu Iniciar

• Tecla de atalho: “Windows+E”

Caixa de Comandos que permite: Fechar, maximizar. Restaurar, fechar e mover uma janela

da pasta

Comandos: MINIMIZAR. MAXIMIZAR/RESTAURAR e FECHAR

Através da Janela “Windows Explorer” é possível a visualização dos diretórios e unidades. Caso o diretório

ou pasta esteja ocupado por outras pastas ou subpastas, é possível visualizar clicando no sinal para

expandir pastas e no sinal para ocultar pastas.

Podemos encontrar os seguintes botões/comandos da Barra de Menus:

Apostilas Aprendizado Urbano 16

MENU ARQUIVO

MENU EDITAR

MENU EXIBIR

Apostilas Aprendizado Urbano 17

BARRA DE BOTÕES DAS PASTAS

Apostilas Aprendizado Urbano 18

BARRA DE ENDEREÇOS

A barra de endereços presente nas pastas do Windows, exibe outras pastas do Sistema e permite também

que através dela, tais pastas sejam acessadas. Também é possível através desta mesma barra de endereços

acessar um determinado site por meio do seu endereço URL (http://www.site.com.br), por exemplo, sem a

necessidade de abrir o programa navegador desejado.

É possível também, visualizar a lista dos últimos sites acessados por meio desta barra de endereços, presente

no Windows

Sistema Operacional Windows não tem nenhum mistério, você já deve até dominar o assunto não é

mesmo?

Então vamos treinar um pouco o seu conhecimento com algumas questões de concursos e ir se

familiarizando com a maneira como é cobrado o conteúdo nas provas.

Apostilas Aprendizado Urbano 19

1 - ( MS CONCURSOS - 2009 - TRE-SC - Técnico Judiciário)

No Windows através do Menu Iniciar , qual das opções abaixo é utilizada para se configurar

impressoras?

• a) Pesquisar;

• b) Configurações;

• c) Documentos;

• d) Programas.

2 - ( CESPE - 2008 - TST - Analista Judiciário - Área Judiciária )

Com relação ao Windows , julgue os itens que se seguem.

Quando devidamente configurado, o Windows pode permitir que um arquivo excluído e enviado para a

Lixeira seja restaurado. Existe, entretanto, a possibilidade de se configurar a Lixeira de forma que os

arquivos excluídos não sejam para ela movidos.

• ( ) Certo ( ) Errado

3 - ( CESPE - 2008 - TST - Analista Judiciário - Área Judiciária )

No Windows , ao se clicar o botão Iniciar, é exibido um menu. O Windows XP permite a exibição desse

menu em mais de um estilo, e o usuário pode, por meio de operações com o mouse, definir o estilo a ser

usado no computador.

• ( ) Certo ( ) Errado

4 - ( CESPE - 2008 - TST - Analista Judiciário - Área Judiciária)

Ao se clicar o ícone correspondente a um arquivo que armazena um documento Word presente na desktop

do Windows , o Word não será aberto. Por outro lado, se for aplicado um clique simples com o botão

direito do mouse sobre o referido ícone, o Word será aberto e o conteúdo do arquivo associado ao ícone

será exibido na tela do computador.

• ( ) Certo ( ) Errado

5 - ( FCC - 2011 - TRE-RN - Analista Judiciário - Biblioteconomia )

Em relação ao Windows Explorer, do Windows , é INCORRETO afirmar:

• a) Tela de trabalho pode ser dividida em três partes, sendo que a estrutura de pastas e sub-pastas do

sistema são exibidas na porção esquerda da tela.

• b) Os botões Voltar, Avançar e Acima, presentes na Barra de Título, permitem a navegação entre as

diversas pastas criadas no sistema.

• c) Barra de Título, Barra de Menu e Barra de Ferramentas estão localizadas na área superior da

janela.

• d) No lado esquerdo, logo abaixo da Barra de Menu, aparecem as unidades dos drives existentes,

Apostilas Aprendizado Urbano 20

sendo os mais comuns simbolizados por letras.

• e) À direita da tela, uma área de apresentação de informações exibe o conteúdo da pasta selecionada

na porção esquerda da tela.

6 - ( FCC - 2011 - NOSSA CAIXA DESENVOLVIMENTO - Advogado )

No Windows Explorer, do Windows , ao se clicar com o botão direito do mouse numa mesma pasta, tanto

do lado esquerdo quanto do lado direito da área de trabalho, serão exibidas as mesmas opções de menu,

EXCETO

• a) Abrir.

• b) Explorar.

• c) Enviar para.

• d) Criar atalho.

• e) Excluir.

7 - ( VUNESP - 2010 - FUNDAÇÃO CASA ) Quanto à ferramenta de Restauração do Sistema, no Windows

Profissional, em sua configuração padrão, é correto afirmar que

• a) a restauração do sistema é um processo irreversível.

• b) o computador cria um ponto de restauração quando ele é ligado.

• c) desativar a restauração do sistema reduz o espaço disponível em disco.

• d) o usuário pode criar um ponto de restauração no momento que julgar necessário.

• e) o ponto de restauração é automaticamente eliminado 90 dias após a sua criação.

GABARITO:

1-B 2-C 3-C 4-E 5-B 6-D 7-D

Microsoft Office - Word e Excel

Não existiria nenhuma função útil no computador se este não possuísse programas que pudéssemos usar na

vida profissional e pessoal, estes programas que têm funções definidas para nosso uso são chamados de

APLICATIVOS.

Os aplicativos estão divididos em várias categorias, como: Processadores de texto, Planilhas, Bancos de

Dados, Linguagens de Programação, Jogos, Ilustradores gráficos, Animadores, Programas de Comunicação,

etc...

Abaixo estão listados alguns dos programas mais comuns:

Apostilas Aprendizado Urbano 21

Processadores de Texto: Microsoft Word, Write...

Planilha de Cálculos: Microsoft Excel, Quattro Pro, Lotus...

Bancos de Dados: Microsoft Access, Paradox, SQL, Oracle, dBase...

Programação: Microsoft Visual Basic, Delphi, Clipper, C++, Java...

Gráficos: Corel Draw, Adobe Illustrator, Macromedia Freehand...

Animação: Macromedia Flash, Macromedia Director...

Quando falamos em texto (cartas, memorandos, ofícios, livros, apostilas), o programa que precisamos é um

processador de textos.

O mais famoso processador de textos do mundo é o Microsoft Word. Fabricado pela mesma empresa que

fabrica o Windows, este programa já teve várias versões as quais abordaremos as principais na apostila.

Vamos aos estudos do Word?

O Word abre e cria documentos em diversos formatos/Extensões. Vejamos alguns formatos suportados por

este aplicativo.

.DOC = Formato padrão de documentos do Word

.DOT = Modelo de Documento do Word

.HTM/HTML = Modelo de documento para Web

.XML = Arquivos XML

.RTF = Modelo de Documento do WordPAD

.TXT = Documento de Bloco de Notas (Notepad)

Barra de Ferramentas Padrão

Novo – Inicia um novo documento em branco

Abrir – Abre um documento existente

Salvar – Permite salvar um documento em edição

Permissão (Irrestrito) – Permite proteger os direitos autorais do documento em edição

Imprimir – Envia diretamente o documento em edição para a impressora

Visualizar Impressão – Permite a visualização do documento antes da impressão

Apostilas Aprendizado Urbano 22

Ortografia e Gramática – Realiza a busca por erros de grafia e gramática no documento em

edição

Pesquisar – Permite pesquisa de termos sinônimos ou em outro idiomas.

Recortar

Copiar

Colar

Pincel – Permite copiar a formatação usada em uma palavra/texto e colar em outra

palavra/texto

Desfazer Ações

Refazer Ações

Inserir Hiperlinks

Tabelas e Bordas

Inserir Tabela

Inserir Planilha do Excel

Colunas Formatar Documento para Duas ou Mais colunas

Desenho – Exibe / Oculta a barra de ferramentas Desenho

Estrutura do Documento

Mostrar / Ocultar caracteres não imprimíveis

ZOOM - Aumentar / Diminuir Zoom da Área de Trabalho do Word

Ajuda do Word

LER – Permite o usuário visualizar o documento como se fosse um livro.

Barra de Ferramentas Formatação

Apostilas Aprendizado Urbano 23

Estilos e Formatação – Exibe a coluna de Estilos

Caixa de Estilos e Formatação

Caixa de Fontes

Caixa Tamanho da Fonte

Negrito

Itálico

Sublinhado

Alinhar texto à Esquerda

Centralizar Texto

Alinhar texto à Direita

Justificar Texto – Alinhar simultaneamente à direita e a Esquerda

Espaçamento entre linhas

Numeração

Marcadores

Diminuir Recuo

Aumentar Recuo

Bordas

Realçar

Cor da Fonte

Apostilas Aprendizado Urbano 24

BARRA DE MENUS

Na Barra de Menus do Word, encontramos diversos comandos utilizados na formatação, configuração e

edição de um documento do Word. Vejamos algumas opções encontradas:

MENU ARQUIVO

Através do Menu Arquivo, por exemplo, é possível abrir um documento existente, iniciar um novo

documento, salvar um documento em edição, imprimir e visualizar os últimos documentos abertos no

Word.

É possível também realizar pesquisas de arquivos compatíveis com o Word.

Apostilas Aprendizado Urbano 25

MENU EDITAR

MENU EXIBIR

Apostilas Aprendizado Urbano 26

MENU INSERIR

Apostilas Aprendizado Urbano 27

MENU FORMATAR

MENU FERRAMENTAS

Apostilas Aprendizado Urbano 28

MENU TABELA

MENU JANELA

MENU AJUDA

Apostilas Aprendizado Urbano 29

RÉGUA DO WORD

Através da Régua Horizontal podemos ajustar as margens direita e esquerda e as Margens Superior e

Inferior por meio da Régua Vertical do Word.

BARRA DE ROLAGEM

Além de ter a função de movimentar a tela ou área de trabalho do Word, na barra de rolagem

podemos encontrar diversas funções. Através do botão “Selecionar Objeto de Procura” é possível

localizar um página, texto, expressão, tabela, figura, objeto que estão dentro do documento em

edição.

LOCALIZAR E SUBSTITUIR

Apostilas Aprendizado Urbano 30

Para Localizar uma palavra ou expressão dentro de um documento, você poderá faze-lo utilizando a tecla de

atalho CTRL + L, para Substituir CTRL+U e para Ir Para outra página CTRL+Y ou acessar estas mesmas

opções por meio do menu Editar.

SELECIONANDO TEXTO COM O TECLADO

Você pode facilmente selecionar uma linha, uma palavra ou o texto inteiro por meio de comandos

realizados com auxílio do Teclado. Vejamos alguns exemplos:

TECLAS POSIÇÃO DO CURSOR

Shift + Seleciona um caractere à direita, um a um

Shift + Seleciona caractere à esquerda, um a um

Seleciona para as linhas abaixo, selecionando, ao mesmo tempo, tudo o que

Shift + ↓

estiver à direita do posicionamento do cursor e à esquerda da última linha.

Seleciona para as linhas acima, selecionando, ao mesmo tempo, tudo o que

Shift + ↑

estiver à esquerda do posicionamento do cursor e à direita da primeira linha.

“Ctrl” + “Shift” + “” Seleciona palavra à direita.

“Ctrl” + “Shift” + “” Seleciona palavra à esquerda.

“Ctrl” + “Shift” + “↓” Seleciona parágrafo abaixo.

“Ctrl” + “Shift” + “↑” Seleciona parágrafo acima.

“Shift” + “End” Seleciona até o fim da linha.

“Shift” + “Home” Seleciona até o início da linha

“Shift” + “Page Up” Seleciona página acima

“Shift” + “Page Down” Seleciona página abaixo.

“Ctrl” + “T” Seleciona todo o texto.

“F8” (duas vezes) Seleciona palavra atual.

“F8” (três vezes) Seleciona a linha atual.

“F8” (quatro vezes) Seleciona o parágrafo atual.

“F8” (cinco vezes) Seleciona todos o texto.

SELECIONANDO TEXTO COM O MOUSE

Para selecionarmos uma palavra é suficiente aplicar um Clique Duplo sobre a palavra que se deseja

selecionar.

Para selecionar um parágrafo, é suficiente aplicar um Clique Triplo sobre qualquer palavra do parágrafo

desejado. Você ainda pode usar teclas auxiliares para selecionar parcialmente um parágrafo ou uma palavra.

As teclas auxiliares são: CTRL, SHIFT e ALT.

Apostilas Aprendizado Urbano 31

FORMATANDO TEXTOS

Caso desejarmos alterar o formato dos caracteres e suas respectivas cores, seja parcialmente ou total de um

texto, devemos selecionar o trecho ou a palavra que iremos “formatar” antes de qualquer ação.

Para alterar a cor da fonte, além dos comandos encontramos na Barra de Ferramentas de Formatação.

Você pode aplicar outros formatos de fontes (letras), espaçamento de caracteres e efeitos animados no texto.

MARCADORES E NUMERAÇÃO

Na janela Marcadores e Numeração podemos enumerar (Numeração) ou ordenar (Marcadores) uma lista no

texto em edição ou ainda podemos personalizar utilizando o botão Personalizar.... ´

É possível utilizar esta ferramenta antes de iniciarmos a digitação de um texto ou após. Para atribuir estes

formatos o texto ou parágrafo deverá ser selecionado.

CONFIGURAÇÃO & IMPRESSÃO

Antes de fazermos um documento devemos realizar configurações para que o texto não esteja desalinhado e

não ocorra problemas durante a impressão deste documento. Para configurar as margens, o papel que será

usado na impressão e o Layout do documento, temos acima a janela Configurar Página que encontramos no

Menu Arquivo > Configurar Página.

As configurações feitas por meio desta janela, poderão ser aplicadas em todo o documento ou em apenas

uma seção deste mesmo documento.

IMPRIMIR

O caminho para realizar a impressão de um texto é através do Menu arquivo > imprimir... ou também

podemos utilizar a tecla de atalho CTRL + P, ou na barra de ferramentas padrão acionarmos o botão .

Nas duas primeiras alternativas, a janela de configuração de impressão é aberta antes da impressão do

documento.

CABEÇALHO E RODAPÉ

São recursos de extrema importância para a criação de livros, revistas, jornais ou documentos com mais de

uma página. Para criarmos cabeçalhos e rodapé basta selecionarmos no menu “Exibir” a opção “Cabeçalho e

rodapé”.

Apostilas Aprendizado Urbano 32

Barra de Ferramentas – Cabeçalho e Rodapé

1. Insere textos prontos (leia mais em “comandos automáticos” e “auto-textos”)

2. Insere número de página

3. Insere número total de página

4. Formatar número das páginas

5. Insere data e atualiza automaticamente

6. Insere hora e atualiza automaticamente

7. Exibe a caixa de diálogo de configuração de página

8. Mostra / oculta texto do documento

9. Vincula ao anterior (mesmo que a seção anterior – leia mais em “seções”)

10. Alterna entre cabeçalho e rodapé

11. Mostra cabeçalho ou rodapé da seção anterior

12. Mostra cabeçalho ou rodapé da próxima seção

13. Fecha cabeçalho e rodapé e volta para área de trabalho do Word.

COLUNAS

Podemos dividir o texto em colunas (com em jornais e revistas) é muito simples e pode ser realizado através

do menu “Formatar” e da opção “Colunas...” ou ainda utilizando o ícone atalho da barra de ferramentas

padrão . podemos criar até seis colunas automáticas.

NUMERAÇÃO DE PÁGINAS

A numeração de página permite o usuário identificar facilmente as páginas de um documento que está

sendo editado sem ter que usar o recurso cabeçalho e rodapé. Para inserir números de páginas em um

documento do Word é suficiente acessar o Menu Inserir > Números de Páginas. Você ainda pode escolher a

posição onde a numeração deverá ficar na página do documento.

INSERIR TABELA

Durante a criação de um documento, poderemos inserir uma tabela com diversas células que poderão ser

preenchidas por u texto, figura ou gráfico. Para isso, basta acessar o menu Tabela ou pressionar o botão

na barra de ferramentas padrão.

Apostilas Aprendizado Urbano 33

WORDART

É um recurso do pacote Microsoft Office que permite a criação de um texto baseado em um formato

predefinido pelo programa.

INSERIR IMAGEM

Para inserir uma imagem no Word, você poderá acessar através do menu Inserir > Imagem e escolher uma

das opções abaixo.

TECLAS DE ATALHO

AÇÕES ATALHO

Abrir CTRL + A

Abrir o dicionário de sinónimos SHIFT + F7

Alterar maiúsculas e minúsculas SHIFT + F3

Colar CTRL + V

Copiar CTRL + C

Cortar CTRL + X

Desfazer CTRL + Z

Excluir uma palavra CTRL + BACKSPACE

Imprimir CTRL + P

Inserir um hiperlink CTRL + K

Ir para o fim do documento CTRL + END

Ir para o início do documento CTRL + HOME

Itálico CTRL + I

Localizar e substituir CTRL + L ou U

Negrito CTRL + N

Repetir a última ação F4

Salvar CTRL + B

Apostilas Aprendizado Urbano 34

Selecionar até o fim do documento CTRL + SHIFT + END

Selecionar até o início do documento CTRL + SHIFT + HOME

Selecionar tudo CTRL + T

Vai para início da página seguinte ALT + CTRL + Y

Abre caixa de formatação de tipo de letra CTRL + D

Excel

Planilha eletrônica, é um tipo de programa de computador que utiliza tabelas para realização de cálculos ou

apresentação de dados. Cada tabela é formada por uma grade composta de linhas e colunas. O nome

eletrônica se deve à sua implementação por meio de programas de computador.

Existem no mercado diversos aplicativos de planilha eletrônica. Os mais conhecidos são Microsoft Excel,

Lotus123 e o OpenOffice.org Calc.

Vamos as estudos!

As Planilhas Eletrônicas são utilizadas para criação de gráficos, cálculos financeiros e matemáticos, criação

de listas, entre outras diversas finalidades.

Podemos dividir este programas em algumas partes como:

PASTAS: Janela onde estão localizadas as planilhas que serão utilizadas.

PLANILHAS: Local onde estão as células, onde os dados serão digitados

CÉLULAS: Onde os dados são digitados pelo usuário. As mesmas podem ser mescladas.

Confira na próxima página a tela principal do Excel:

Apostilas Aprendizado Urbano 35

Nome Finalidade

Nova Pasta de Trabalho cria uma nova pasta de trabalho

Abrir abre uma pasta de trabalho existente

Salvar salva a planilha da janela ativa

Imprimir imprime a planilha ou gráfico da janela ativa

Visualizar Impressão inicia visualização de prévia de impressão da planilha ativa

Apostilas Aprendizado Urbano 36

Verificar Ortografia inicia a verificação ortográfica da planilha ativa

Recortar remove a área selecionada e a insere na Área de Transferência

Copiar copia a área selecionada e a insere na Área de Transferência

Colar insere o conteúdo que fora recortado ou copiado para a Área de

Transferência na seleção.

Pincel copia o formato das células selecionadas. Um clique permite colar

uma única vez o formato. Duplo clique permite colar inúmeras

vezes esse formato.

Desfazer desfaz as últimas ações ou comandos: um comando efetuado ou

uma entrada digitada

Repetir repete a última ação ou comando

Inserir Hyperlink Efetua vínculos com endereço URL (Internet)

Barra de Ferramentas WEB Contém ícones para abrir, pesquisar e procurar em qualquer

documento, inclusive páginas na WEB

AutoSoma Aciona automaticamente a função SOMA. Se houver dados

numéricos acima ou à esquerda, irá sugerir o intervalo de células a

serem somadas.

Colar Função para escolher função a ser inserida na célula ou na barra de

fórmulas

Classificação Crescente ordena a lista selecionada do menor para o maior valor, usando a

coluna que contém a célula ativa

Classificação Decrescente ordena a lista selecionada do maior para o menor, usando a coluna

que contém a célula ativa

Apostilas Aprendizado Urbano 37

Assistente de Gráfico tutorial para auxiliar a criação de um gráfico

Mapa cria um mapa com recursos geográficos e dados associados.

Desenho exibe a barra de ferramentas de Desenho

Controle de Zoom amplia ou reduz a visualização da planilha

Assistente do Office Para auxiliar no esclarecimento de dúvidas sobre as ações e

comandos do Excel.

Barra de Ferramentas PADRÃO

Contém os ícones daqueles comandos que são frequentemente usados. Podem ser utilizados em lugar dos

comandos dos menus.

Barra de Formatação

Assim como a Barra de Ferramentas, contém os ícones daqueles comandos que são freqüentemente usados,

podendo ser utilizados em lugar dos comandos dos menus.

Nome Finalidade

Fonte exibe a lista de fontes disponíveis

Tamanho da fonte exibe a lista de tamanhos de fontes

Negrito transforma o trecho selecionado em negrito

Itálico transforma o trecho selecionado em itálico

Sublinhado sublinha o trecho selecionado

Alinhamento a esquerda alinha à esquerda os caracteres da seleção

Alinhamento centralizado centraliza os caracteres da seleção

Apostilas Aprendizado Urbano 38

Alinhamento a direita alinha à direita os caracteres da seleção

Mesclar e centralizar Mescla e Centraliza colunas

Formato de Moeda formata a seleção como R$ ###.###,##

Formato de porcentagem formata a seleção como ## % (sem casas

decimais)

Separador de milhares formata a seleção como ###.###,## (com duas

casas decimais)

Aumentar casas decimais aumenta em uma unidade as casas decimais

da seleção

Diminuir casas decimais diminui uma casa decimal na seleção

Diminuir recuo diminui a distância entre o texto e a margem

esquerda da planilha

Aumentar recuo aumenta a distância entre o texto e a margem

esquerda da planilha

Bordas aplica o tipo escolhido ao redor da área

selecionada da planilha

Cor do Preenchimento aplica a cor escolhida ao fundo da seleção

Cor da Fonte aplica a cor escolhida ao conteúdo da seleção

INICIANDO UMA PLANILHA

Ao iniciamos o Excel percebemos que sua área de trabalho nos sugere uma planilha, que é identificada por

letras na parte superior, fazendo referência às colunas e por números no lado esquerdo da tela como

referência às linhas. Cada célula será identificada pelo cruzamento destas letras e números, como, por

exemplo, A10, B12, G2, F1 etc.

Apostilas Aprendizado Urbano 39

SALVANDO UMA PASTA

Podemos salvar uma pasta do Excel através do Menu Arquivo, escolhendo as opções: Salvar e Salvar como...

ou através do botão encontrado na barra de ferramentas padrão do Excel. Também temos a opção de

tecla de Atalho: (CTRL+B para Salvar) e (F12 para Salvar como...)

LOCALIZAR OU SUBSTITUIR

Para substituir ou pesquisar dados na planilha é suficiente pressionarmos a tecla CTRL + L.

INTERVALO

É uma região da planilha que é representada pelo endereço da primeira

célula (canto superior esquerdo), dois pontos (:) e o endereço da última

célula (canto inferior direito). Usamos os intervalos para calcular uma

seqüência de células sem precisar digitar repetidamente. Exemplo. Caso

desejamos somar os números das seguintes células: A1, A2, A3, A4, A5,

A6 e A7, podemos resumidamente digitar a fórmula: =soma(A1:A7).

Para somar número em intervalos, podemos realizar a seguinte ação:

=soma(A1;A4;A7). Assim, estaremos somando apenas os números das

células A1, A4 e A7.

( : ) Dois pontos = Indica intervalo e lemos “ATÉ”.

( ; ) Ponto-e-Vírgula = Intervalos separados. Lemos “E”

ARRASTANDO / MOVENDO UMA CÉLULA

Movimentamos uma célula e seu conteúdo e arrastamos em outra posição através da figura

exibida ao lado. Uma célula também pode ser movida para outra planilha ou até outra pasta do

Excel.

DIGITANDO DADOS NAS CÉLULAS

Textos: É interpretado como texto toda a informação que se inicia com uma letra ficando alinhados à

esquerda. Utilizamos o texto em títulos e definições.

Números: É interpretado como número todo dado precedido pelos seguintes caracteres: 0 1 2 3 4 5 6 7 8 9 +

menos, abre e fecha parênteses, / $ %. Utilizamos os números para cálculos. Os valores numéricos sempre

são alinhados à direita e podem assumir vários formatos como: número fixo de casas decimais, percentual

entre outros.

Fórmulas: são compostas por números, operadores matemáticos, referências de células etc.

Funções: são as fórmulas criadas pelo Excel. Existem funções estatísticas, matemáticas, financeiras etc.

Apostilas Aprendizado Urbano 40

BARRA DE FÓRMULAS

Na Barra de Fórmulas estão os dados que digitamos dentro das células. Portanto, quando há a necessidade

alterar estes dados, podemos faze-lo efetuando um duplo clique sobre a célula desejada, ou clicando na

barra de fórmulas. Encontramos na barra de fórmula o botão de Inserir Funções.

OPERAÇÕES BÁSICAS

As Fórmulas do Excel são iniciadas através sinal igual (=) seguido dos elementos que serão calculados.

Exemplo: =5+2*3. O resultado é 11.

O Excel calcula os elementos da Esquerda para a direita, obedecendo os seguintes critérios:

1º Parênteses ( )

2º Expoentes ^

3º Multiplicação e/ou Divisão

3º Soma e/ou Subtração

Uma fórmula também pode conter uma célula referenciada, exemplo: =A2+B3*C4

SÍMBOLOS UTILIZADOS

MATEMÁTICOS LÓGICOS

^ Exponenciação = Igual

- Subtração < Menor que

+ Adição > Maior que

* Multiplicação <= Menor ou igual a

/ Divisão >= Maior ou igual a

Estes elementos são usados para especificar a operação que irá ser utilizada.

Exemplo: =10^2*25% (eleva 10 ao quadrado e multiplica o resultado por 0,25).

OPERADORES DE COMPARAÇÃO

São utilizados para realizar a comparação do conteúdo de uma célula com outra. A comparação produz um

valor lógico que será: Verdadeiro ou Falso.

Ex.: =A2<=F6

OUTRAS FUNÇÕES DO EXCEL

Apostilas Aprendizado Urbano 41

Nome da

Exemplo Descrição da Fórmula

Fórmula

O resultado será o 2º maior. O 2 na formula é um parâmetro

MAIOR =MAIOR(B3:C3;2)

obrigatório

MENOR =MENOR(B3:C3;2) Mostrará o 2º menor número do intervalo.

Máximo =MÁXIMO(A1:A4) Calcula o maior valor dentro de um intervalo

Mínimo =MINIMO(A1:A4) Calcula o menor valor dentro de um intervalo

DESCONTO =B3-(B3*20%) Aplica um desconto à um valor especificado

MÉDIA =MÉDIA(A1:A7) Calcula a Média entre os intervalos referenciados.

Retira o valor em porcentagem de um valor

Porcentagem =(B3*25%)

qualquer

Subtração =(B3-C3-D3) Subtrai quantos valores forem necessários

Multiplicação =(B3*C3) Multiplica apenas dois valores

Divisão =(B3/C3) Divide quantos valores forem necessários

Moda =MODO(B3:C3) Busca por valores repetidos e o exibe na célula

MOD =MOD(B3;7) Realiza uma divisão, porém o resultado será o resto.

FUNÇÃO CONT.SE

Basicamente, usamos a função cont.se para contar o número de células que possui o conteúdo especificado

na fórmula.

Exemplo: =cont.se(A1:A3;"amor"). Nesta fórmula, a função calcula o número de células entre os intervalos

A1 até A3 que contém a palavra Amor. O resultado será: 2.

FUNÇÃO SE( )

Diferentemente da função cont.se, a função lógica SE calcula um conjunto de células a fim de detectar se o

conteúdo de uma célula é maior, menor, igual ou diferente de outra. Vamos analisar o exemplo abaixo:

A fórmula: =se(A1<SOMA(B1;B2); "APROVADO "; "REPROVADO")

A sintaxe da fómula é: =se(teste_lógico;Valor_se_verdadeiro;valor_se_falso).

Apostilas Aprendizado Urbano 42

Então: Se o valor da célula A1 for menor que o valor da soma das células B1 e B2, o resultado final será

Aprovado. Caso contrário será Reprovado.

FUNÇÃO SOMASE

A Função SOMASE adiciona as células especificadas por um determinado critério.

Exemplo: =SOMASE(A1:A3;"aprovado";B1:B3)

AUTO-PREENCHIMENTO

Este recurso é de grande utilidade no Excel, pois permite a continuação de dados digitação sem a

necessidade de repetição dos mesmos. A ferramenta de “Auto-Preenchimento” está na alça da célula.

Vejamos abaixo na figura:

AUTO-PREENCHIMENTO EM FUNÇÕES

Fazemos a soma da primeira linha (Linha 3), clicamos e arrastamos a alça para baixo e vejamos o que ocorre:

Apostilas Aprendizado Urbano 43

SIGNIFICADO DOS ERROS DE DADOS

##### A coluna não é larga o suficiente para exibir o conteúdo. Aumente a largura da coluna, diminua o

conteúdo para ajustá-lo à coluna ou aplique um formato numérico diferente.

#REF! Uma referência de célula não é válida. Células podem ter sido excluídas ou sobrepostas.

#NOME? Você pode ter digitado o nome de uma função incorretamente.

#DIV/0! Está dividindo um número por zero

#VALOR! Introduziu uma fórmula matemática e está usando um operando que é texto, ou está a indicando

um intervalo de células quando é esperado um valor único

#N/D Não está disponível a informação para o cálculo que quer executar

#NÚM! Está utilizando um argumento que não é valido para a função, ou a função que está usando não

encontrou resultado nenhum, ou introduziu uma fórmula cujo o resultado é demasiado pequeno ou

demasiado grande para ser representado na folha de cálculo

#NULO! Utilização de um operador de intervalos ou de uma referência de célula incorretos. Por exemplo

na intersecção de intervalos quando não há células comuns

PLANILHAS DO EXCEL

Normalmente quando iniciamos uma pasta nova do Excel, esta pasta já possui 3 planilhas. Veja na figura

abaixo:

Você pode ter quantas planilhas puder. Quanto mais planilhas, mais memória RAM você irá precisar. É

possível portanto, mudar o nome da planilha e inserir novas planilhas pressionando o botão direito do

mouse sobre qualquer uma delas e escolher as opções abaixo:

Podemos efetuar a soma dos valores que estão em planilhas diferentes. Exemplo:

Apostilas Aprendizado Urbano 44

Selecione a planilha e após a célula que irá receber o valor; Digite: =Plan1!A10+Plan2!B20+Plan4!A15

Esta fórmula irá somar a célula A10 da planilha 1 com a célula B20 da planilha 2 e também com a célula

A15 da planilha 4. Se você renomear as planilhas, a fórmula deverá conter os nomes corretos das planilhas.

Veja o exemplo. =ContasReceber!A10-ContasPagar!B20

Esta fórmula irá subtrair o valor da célula A10 da planilha “ContasReceber” com o valor da célula B20 da

planilha “ContasPagar”.

AUTO-FORMATAÇÃO

A Auto-Formação é um recurso do Excel que permite a criação automática de modelos prontos de células

para agilizar o desenvolvimento da estética de uma planilha.

CÉLULAS RELATIVAS E ABSOLUTAS

Relativa: Cada referência de célula relativa em uma fórmula é automaticamente alterada quando essa

fórmula é copiada verticalmente em uma coluna ou transversalmente em uma linha. Ex.: =C4*$D$9 é

copiada de uma linha para a outra, as referências de célula relativas são alteradas de C4 para C5 e para C6.

Absoluta: Uma referência de célula absoluta é fixa. Referências absolutas não serão alteradas se você copiar

uma fórmula de uma célula para a outra. Referências absolutas apresentam cifrões ($) como este: $D$9.

Como mostra a imagem, quando a fórmula =C4*$D$9 é copiada de uma linha para a outra, a referência de

célula absoluta permanece como $D$9.

Mista: Uma referência de célula mista possui uma coluna absoluta e uma linha relativa ou uma linha

absoluta e uma coluna relativa. Por exemplo, $A1 é uma referência absoluta para a coluna A e uma

referência relativa para a linha 1. À medida que uma referência mista é copiada de uma célula para a outra,

a referência absoluta permanece a mesma, mas a referência relativa é alterada. A figura a seguir mostra um

exemplo de fórmulas usando referências constantes e variáveis (absoluta, relativa e mista).

CRIANDO UM GRÁFICO

Podemos criar um gráfico no Excel da seguinte maneira: Selecionando primeiro os dados que farão parte do

gráfico ou iniciar o “Assistente de Criação de Gráfico” por meio do botão e depois selecionar os dados

do Gráfico.

PASSOS PARA CRIAÇÃO DO GRÁFICO

1º Passo: Tipos de Gráfico

2º Passo: Dados de Origem

3º Passo: Opções do Gráfico

4º Passo: Escolha do Local onde o gráfica ficará

Apostilas Aprendizado Urbano 45

FILTRO DE DADOS

Este permite que você visualize rapidamente conteúdos de uma planilha e um modo bem rápido prático de

defini-los é através do auto-filtro.

AUTO FILTRO

Caso queira fazer a filtragem automática de dados, você poderá utilizar o recurso chamado Auto-Filtro que

pode ser encontrado no menu DADOS.

FORMATAÇÃO CONDICIONAL

O Excel possui uma função que permite ao usuário aplicar formatos especiais na planilha, dependendo do

seu resultado. Esta função se chama Formatação Condicional. Para adicionar um formato condicional,

clique no menu Formatar/Formatação Condicional.

Apostilas Aprendizado Urbano 46

PROTEGENDO UMA PLANILHA

Através do menu Ferramentas, encontramos uma opção que permite você proteger uma pasta, planilha ou

célula contra formatação ou edição por meio de uma senha, por exemplo.

SALVANDO UMA PLANILHA / PASTA

Através da Janela Salvar Como... é possível salvar a pasta utilizada no excel em outros formatos. Por

exemplo: XLS, XML, HTML, HTM, DBF, CSV e outras extensões.

Se você quiser salvar as modificações feitas na planilha pelo navegador de Internet, terá de editá-la no Excel

usando o botão Exportar para o Excel.

Questões

1 - ( TJ-SC - 2010 - TJ-SC - Técnico Judiciário - Auxiliar )

Considere que um usuário realize a seguinte sequência de operações:

I. Selecionar toda a linha 2.

II. Com a linha ainda selecionada, clicar com o botão direito do mouse em uma das células dessa linha.

III. No menu que aparece, clicar em “Excluir”.

Ao final dessas operações, o conteúdo da célula B4 será:

• a) 180

Apostilas Aprendizado Urbano 47

• b) 600

• c) #REF

• d) 165

• e) 470

2 - ( TJ-SC - 2010 - TJ-SC - Técnico Judiciário - Auxiliar )

Em uma planilha do Excel 2007, a aplicação da fórmula =MAIÚSCULA("justiça") fornece como resultado:

• a) Justiça

• b) justiça

• c) JuStIçA

• d) JUSTIÇA

• e) #ERRO

3 - ( FCC - 2010 - TCE-SP - Agente da Fiscalização Financeira )

Para responder a questão considere que os aplicativos devem ser reputados sempre na originalidade da

versão referenciada e não quaisquer outras passíveis de modificação (customização, parametrização, etc.)

feita pelo usuário. Quando não explicitados nas questões, as versões dos aplicativos são: Windows XP edição

doméstica

(Português), Microsoft Office 2000, SGBD MS-SQL Server 2000 e navegador Internet Explorer 8.

Mouse padrão destro.

No Excel, a função que retorna a depreciação de um ativo para um período específico, incluindo o período

parcial, utilizando o método de balanço decrescente duplo ou qualquer outro especificado, é

• a) BD.

• b) BDD.

• c) BDV.

• d) DPD.

• e) PGTO.

GABARITO:

1 -D 2-D 3-C

Internet. Browsers Internet Explorer, Firefox. Correio eletrônico

Uma rede de computador consiste em 2 ou mais computadores e outros dispositivos interligados entre si de

Apostilas Aprendizado Urbano 48

modo a poderem compartilhar recursos físicos e lógicos, estes podem ser do tipo: dados, impressoras,

mensagens (e-mails),entre outros.

A Internet é um amplo sistema de comunicação que conecta muitas redes de computadores. Existem várias

formas e recursos de vários equipamentos que podem ser interligados e compartilhados, mediante meios de

acesso, protocolos e requisitos de segurança.

Para conectar os computadores em uma rede, é necessário, além da estrutura física de conexão (como cabos,

fios, antenas, linhas telefônicas, etc.), que cada computador possua o equipamento correto que o fará se

conectar ao meio de transmissão.

O equipamento que os computadores precisam possuir para se conectarem a uma rede local (LAN) é a Placa

de Rede, cujas velocidades padrão são 10Mbps e 100Mbps (Megabits por segundo).

Ainda nas redes locais, muitas vezes há a necessidade do uso de um equipamento chamado HUB (lê-se

“Râbi”), que na verdade é um ponto de convergência dos cabos provenientes dos computadores e que

permitem que estes possam estar conectados.

O Hub não é um computador, é apenas uma pequena caixinha onde todos os cabos de rede, provenientes

dos computadores, serão encaixados para que a conexão física aconteça.

Quando a rede é maior e não se restringe apenas a um prédio, ou seja, quando não se trata apenas de uma

LAN, são usados outros equipamentos diferentes, como Switchs e Roteadores, que funcionam de forma

semelhante a um HUB, ou seja, com a função de fazer convergir as conexões físicas, mas com algumas

características técnicas (como velocidade e quantidade de conexões simultâneas) diferentes dos primos mais

fracos (HUBS).

Conceitos básicos, ferramentas, aplicativos e procedimentos de Internet e intranet

Existem basicamente dois tipos de redes de computadores. A rede INTERNET e a rede INTRANET.

Internet significa entre-redes, é o conglomerado de redes de computadores formado por todo o mundo,

interligados e que compartilham entre si informações, serviços e recursos por meio de diversos mecanismos

de comunicação. Com o surgimento da internet inúmeros serviços online foram criados. Vejamos alguns:

• Correio Eletrônico que é o serviço mais usado, onde há troca de mensagens eletrônicas entre pessoas

do mundo todo. O emissor e o receptor das mensagens devem possuir, cada um, endereço eletrônico

(caixa postal), nome@provedor.com.br.

• E-Commerce (Comércio Eletrônico). A praticidade de realizar comprar sem sair de casa, da cidade

ou do país é uma realidade cada vez mais comum entre usuários da grande rede mundial. Hoje as

lojas virtuais oferecem segurança durante as transações que ocorrem entre compradores e

vendedores.

• Serviços de Páginas (Website, Home-Pages). Bibliotecas virtuais, sites de relacionamento, moda,

comportamente, faculdades e escolas virtuais, são exemplos de páginas que podem ser encontradas

Apostilas Aprendizado Urbano 49

na grande rede mundial.

•Bate-Papo. Comunicação instantânea é a moda. MSN, Google Talk, Skype, YahooMessenger e

muitos outros softwares gratuitos que podem ser copiados da internet e que permitem que usuários

do mundo todo conversem, compartilhem conhecimentos, perfis sem pagar* um centavo.

*depende do provedor de serviços

A Intranet também pode oferecer todos os serviços citados acima e muitos outros, porém, estão restritos à

uma organização. Desenvolvida apenas para atender um público de usuários interno, a Intranet é uma rede

de acesso para uso local, também podendo ser acessada externamente por funcionários de uma empresa, por

exemplo. Neste caso, a intranet pode ser denominada Extranet que é, justamente, o acessa externo de uma

intranet.

A intranet também permite um melhor gerenciamento de rede, controle de usuários e dados que serão

transmitidos para a internet ou que são recebidos da internet. Existem alguns softwares e equipamentos de

gerenciamento de rede, exemplo: Proxy e Firewalls.

A intranet oferece esta solução. Existem outros benefícios:

• Unifica as informações

• Fácil instalação e administração

• Arquitetura Aberta

• Interface Universal

• Baixo custo de implementação

• Conecta todas as plataformas de sistemas operacionais

• Compartilha conhecimento

• Reduz tempo e custo de desenvolvimento de novas aplicações

• Melhora tomada de decisões.

Apostilas Aprendizado Urbano 50

Questão rápida

1 - ( FCC - 2010 - TCE-SP - Agente da Fiscalização Financeira )

Uma rede restrita que utiliza protocolos e tecnologias da Internet, para a troca e o processamento de dados

internos de uma empresa, é denominada

• a) RSS/FEED.

• b) Voip.

• c) Intranet.

• d) Webjet.

• e) Extranet.

GABARITO:

1-B

APLICATIVOS COMERCIAIS DE NAVEGAÇÃO

Também chamados de Browsers, os Navegadores Web são aplicativos úteis na busca, acesso e leitura de

informações que se encontram na internet e na intranet. Vamos citar alguns exemplos de navegadores:

Apostilas Aprendizado Urbano 51

Nos últimos anos, os navegadores evoluíram e aperfeiçoaram suas ferramentas, principalmente quando se

trata em segurança da informação. Como existem inúmeros sites piratas em todo o mundo, a internet passa

a ser um campo minado, onde o usuário pode ser incluído na lista de vítimas de hackers e crackers que

atacam diariamente por meio de vírus e outras ameaças que surgem na grande nuvem computacional, a

WWW.

Como detectar um site falso, pirata e que oferece riscos ao internauta? Os navegadores emitem avisos que

pode servir de alerta à estes vilões, vejamos alguns:

HTTPs que é um protocolo de transferência de documentos de hipertextos Seguro. Este protocolo,

semelhante ao HTTP, é muito importante durante uma transação entre sítios(sites) da Web, pois, garante

que as informações que estão sendo transmitidas entre a página (servidora) e o usuário (cliente) são

criptografadas, se tornando ilegível aos usuários maliciosos (hackers / Crackers). Portanto, é importante

observarmos que o uso deste protocolo não impede que o “pirata” obtenha informações do cliente

(internauta) por meio de outros recursos.

E o Cadeado na parte inferior ou superior do Browser?

Apostilas Aprendizado Urbano 52

É como se fosse um Selo Digital que comprova que a cópia da página acessada e transferida para seu

computador é uma versão legítima da original,ou seja, não se está acessando uma página pirata ou

falsificada. Ao clica sobre este ícone de bloqueio (o Cadeado), surge na tela do usuário um Certificado de

Segurança registrado por uma empresa Certificadora contratada pela organização que está divulgando a

página. Vejamos um exemplo:

Nas versões mais recentes dos navegadores, ainda existem recursos que avisam o usuário que uma

determinada página oferecerá riscos ao computador, antes mesmo do site ser aberto. Este recurso pode ser

chamado de Anti-Phishing ou Filtro Smart Screen.

COOKIES – Todas as vezes que uma página na internet ou intranet é visitada, o servidor que está recebendo

aquela acesso, solicita ao navegador usada que a gravação de cookies seja feita. Os cookies são documentos

de poucos Bytes que são armazenados no computador do internauta, durante a visita a página. Nestes

documentos são encontrados informações pessoais, preferências e perfil do usuário, bem como o país, ip,

senha, nome de usuário, dados de formulário e muitas outras informações que são úteis ao servidor. Quando

o mesmo usuário volta a visitar a mesma página, o servidor consegue então, detectar que está havendo uma

segundo acessado por parte do mesmo internauta. A gravação de cookies pode ser impedida, caso o usuário

queira preservar sua PRIVACIDADE, porém, existem páginas na internet que não irão funcionar ou não

irão exibir seu conteúdo se tais cookies forem impedidos de ser armazenados. Vejamos algumas teclas dos

principais navegadores.

Apostilas Aprendizado Urbano 53

Veremos agora os navegadores mais cobrados nas provas de concursos públicos. Perceba que ainda não

incluímos o último lançamento da Microsoft, o Internet Explorer 9.

MICROSOFT INTERNET EXPLORER 7

O Microsoft Internet Explorer é um aplicativo utilizado para navegação de páginas Web e também

utilizado para transferências de arquivos via protocolo FTP. O Internet Explorer já vem incorporado ao

Sistema Operacional Windows 95, 98, ME, NT, 2000, XP, Vista.

BARRA DE BOTÕES DE NAVEGAÇÃO

Volta para o último conteúdo acessado

Avança para o conteúdo acessado

Parar – Interrompe o carregamento do site

Atualizar – Atualiza o conteúdo atual

Página Inicial – Abre a página inicial configurada

Pesquisar – Buscar por site, informações em um site na internet

Favoritos – Exibe, Adiciona ou remove sites favoritos

Histórico – Exibe a lista dos últimos sites acessados por data, por site, por visitação.

Correio – Atalho para ler ou enviar mensagens através de um software de E-Mail configurado no

navegador

Imprimir

Editar – Abre o programa de edição de sites configurado no navegador.

Discussão

Dicionário de sinônimos e tradutor de palavras

MSN Messenger – Programa de comunicação instantânea.

OPÇÕES DA BARRA DE MENUS

Apostilas Aprendizado Urbano 54

MENU ARQUIVO

No menu Arquivo o usuário tem a opção de:

• Abrir um arquivo no formato HTM e HTML.

• Salvar o um site no computador

• Editar uma página da WEB

• Configurar página

• Imprimir página Web

• Vizualizar impressão

• Enviar o site, o link ou um atralho por E-Mail

• Importar ou Exportar Favoritos e Cookies.

Apostilas Aprendizado Urbano 55

• Trabalhar Off-line: Acessar o conteúdo que se encontra no computador local.

MENU EDITAR

Encontramos no menu Editar opções para:

• Recortar (CTRL+X)

• Copiar (CTRL+C)

• Colar (CTRL+V)

• Selecionar todo o conteúdo do site (CTRL+T)

• Localizar trechos e palavras no site (CTRL+F)

MENU EXIBIR

Neste menu as opções são:

• Exibir ou ocultar opções da barra de ferramentas

• Ativar ou desativar a Barra de Status

• Ativar ou Desativar barras de Histórico, Pesquisa e Favoritos...

• Ir para outro site, Parar carregamento e atualizar conteúdo.

• Aumentar o tamanho do texto do site

• Exibir o Código-Fonte do site

• Exibir o site em Tela Inteira. (F11)

MENU FAVORITOS

• Acionar sites favoritos (CTRL+D)

• Remove sites favoritos.

• Exibe a lista de sites favoritos.

MENU FERRAMENTAS

O menu ferramentas oferece uma lista de opções que permite o usuário do navegador ferramentas para

configurar e personalizar o browser.

• Permite ler e enviar e-mails e notícias

• Bloquear e desbloquear janelas pop-ups

• Gerenciar complementos para melhorar o navegador

• Windows Update – Atualizar o programa

• Opções da Internet – Configurações no navegador

OPÇÕES DA INTERNET

Existem algumas opções que nos permitem personalizar o navegador Internet Explorer.

Através desta opção encontrada no menu ferramentas, o usuário pode configurar a página inicial, bloquear

Apostilas Aprendizado Urbano 56

pop-ups, apagar os arquivos temporários da internet e histórico.

INTERNET EXPLORER 8.0

O Internet Explorer 8 trouxe consigo algumas novidades que não encontramos na versão anterior e que são

úteis para a segurança do computador do usuário que navega à internet por meio deste software. Vejamos

alguns dos recursos novos:

Não há mais integração com o Shell do Windows: Agora o Windows Explorer e Internet Explorer são

aplicativos independentes.

Recursos de Privacidade e Segurança bem mais elaborados

Navegação In Private que permite que os cookies, senhas, dados de formulários e sites visitados não sejam

armazenados, por exemplo no Historico e Arquivos Temporários da Internet (Privacidade Total).

Modo de segurança opcional, que permite ao utilizador rodar o navegador sem nenhum complemento

ativo. Modo protegido (recurso exclusivo da versão para Windows Vista) que impede que códigos rodem

fora de um ambiente protegido e com privilégios administrativos, minimizando riscos.

Mudanças drásticas na interface, tornando-a mais atraente e simples.

Suporte à navegação em abas (guias), com uma novidade chamada de "Guias rápidas" que permite ao usuário

Apostilas Aprendizado Urbano 57

ver miniaturas de todas as abas abertas em tempo real.

Tecnologia Anti-Phishing, agora chamado de Filtro SmartScreen.

Suporte à linguagem RSS 2.0 (Really Simple Syndication).

Mecanismo de pesquisa embutido na interface com suporte a diferentes provedores de busca.

Ferramenta de impressão drasticamente melhorada e com novos recursos inclusos.

Ferramenta de zoom para facilitar a visualização de páginas e imagens.

Maior suporte aos padrões da Web especificados pela W3C.

Mozilla Firefox

O Browser (Navegador) Mozilla Firefox é o segundo mais usado no mundo e possui diversas vantagens

funcionais. Uma das vantagem é o Recurso de Abas (Que atualmente já foi copiado por todos os outros

navegadores) que permite que sejam abertos vários sites usando uma mesma janela do navegador. O Mozilla

Firefox é compatível com qualquer site da Web, não havendo assim, distinção quando acessar um site na

internet.

BARRA DE BOTÕES DE NAVEGAÇÃO

Voltar a página anterior acessada

Avançar para a página acessada

Recarregar (Atualizar) site atual

Parar o carregamento do site atual

Exibe a coluna com sites Favoritos

Exibe o Histórico de sites acessados

Página Inicial configurada no Browser

RSS – É um recurso já presente no Firefox e permite que você leia notícias através no botão

. As notícias são exibidas quando o usuário está conectado à internet e são atualizadas

minuto-a-minuto*. *Depende da Agência de Notícias.

OPÇÕES DO MENU DO FIREFOX

FERRAMENTAS > OPÇÕES (FIREFOX)

As configurações e personalizações são realizadas através desta opção do Firefox. Vejamos algumas telas de

configuração:

::. PRINCIPAL

Apostilas Aprendizado Urbano 58

Uma das principais opções é aquela que permite alterar a página inicial que é aberto quando o programa é

inicial ou quando o botão de página inicial é pressionado pelo usuário.

::. ABA

Permite o usuário personalizar a utilização das Abas de Navegação quando clicar em um link ou quando um

endereço URL for digitado, por exemplo.

::. CONTEÚDO

Apostilas Aprendizado Urbano 59

Através desta janela o usuário tem a opção de impedir que janelas pop-up’s sejam abertas automaticamente

ao acessar um site na internet. Permite também a utilização de recursos Java e personalizar fontes do

navegador.

::. RSS

Notícias diárias, minuto-a-minuto podem ser lidas rapidamente através deste recurso já incluso no Mozilla

Firefox. A escolha de qual site você deseja que a notícia chegue poderá ser feita através da janela RSS. É só

escolher as “Agências” e automaticamente são atualizadas as notícias direto no seu navegador.

::. PRIVACIDADE

Apostilas Aprendizado Urbano 60

Histórico, Cookies e Dados Pessoais podem ser facilmente configurados através da janela Privacidade. O

usuário tem a opção de excluir todos os cookies, o histórico de navegação e limpar os dados pessoais que são

digitados em determinados sites. Há também opção que permite que todos estes dados não sejam gravados.

::. SEGURANÇA

Através desta janela o usuário tem opções de:

o Receber alertas quando houver atualizações para o Browser

o Alertas quando um site que está visitando for uma “Fraude”

o Memorizar ou excluir senhas digitadas nos sites.

o Outros tipos de alertas para a segurança da nevagação.

::. AVANÇADO

Apostilas Aprendizado Urbano 61

São feitas configurações Gerais:

Configurações de Rede:

Configurações de Atualizações:

Configurações de Criptografia:

Apostilas Aprendizado Urbano 62

BARRA DE PESQUISA

A Barra de Pesquisas fica próximo a barra de endereço e oferece a comodidade para o usuário realizar

pesquisa de sites no mecanismo de busca automática de sua escolhe. E ainda poderá adicionar novos

mecanismos de pesquisas de Livros, Compras, Produtos e serviços, traduções de músicas, etc., através da

opção Organizar.

BUSCA E PESQUISA

Você sabe o que é, Chipset? Se você não sabe, o WIKIPEDIA sabe. WIKIPEDIA é uma enciclopédia virtua

livre e gratuita desenvolvida pela Wikimedia Foundation, organização beneficente, sem fins lucrativos,

dedicada no desenvolvimento de distribuição de conteúdo livre e multilíngüe. O endereço é:

http://pt.wikipedia.org e pode ser acessado de qualquer browser. O usuário poderá, nesta página, pesquisar

sobre qualquer tema, palavra e se não encontrar e souber sobre o assunto, poderá “contribuir” no site, com

seus conhecimentos.

Já se você deseja realizar outros tipos de pesquisas, como, páginas de compra e venda, produtos e serviços,

histórias ou qualquer outro assunto, poderá acessar então, sites específicos de buscas. Vejamos alguns:

- GOOGLE

- YAHOO

- BING (da Microsoft)

- AONDE

Apostilas Aprendizado Urbano 63

A Google é um dos maiores buscadores do mundo. O usuário tem inúmeras opções de pesquisas e serviços

que compõe o Google Search.

Google Maps pesquisa de ruas, endereços e cidades.

Google Earth pesquisa avançada de endereços, países com acesso a vídeo e fotos do local desejado, podendo

até, “ir à Lua” virtualmente. O serviço de buscas da Google permite pesquisa simples e avançados, por meio

de palavras-chaves, como por exemplo:

OR: procura por um termo ou outro. Exemplo:

Cachorro or Gato

NOT: se você deseja excluir uma palavra de uma pesquisa. Exemplo, pesquisar sobre carro e não caminhões,

motos, aviões, use o sinal de subtração (-):

Carro - avião moto caminhões

Questões

1 - ( FCC - 2011 - Banco do Brasil - Escriturário )

Em pesquisas feitas no Google, por vezes aparecem opções de refinamento do tipo Em cache e/ou Similares.

É correto que

• a) essas opções aparecem tanto no Mozilla Firefox quanto no Windows Internet Explorer.

• b) essas opções aparecem apenas no Windows Internet Explorer.

• c) essas opções aparecem apenas no Mozilla Firefox.

• d) a opção Em cache é exclusiva do Windows Internet Explorer.

• e) a opção Similares é exclusiva do Mozilla Firefox.

2 - ( CESPE - 2006 - DATAPREV - Analista de Tecnologia da Informação )

ftp://www.cespe.unb.br/default.html?vacao=1

Considerando a URL acima, julgue os itens a seguir.

Caso existisse, essa URL não poderia ser aberta em navegadores como o Internet Explorer e o Firefox,

Apostilas Aprendizado Urbano 64

devido o uso do protocolo ftp.

• ( ) Certo ( ) Errado

GABARITO:

1-A 2-E

PROTOCOLOS WEB

Os protocolos sãos normas utilizados para a comunicação entre computadores. O Principal protocolo de

comunicação utilizado em REDES é o TCP/IP.

PROTOCOLO IP

Conhecido como “Protocolo Internet” ou em inglês Internet Protocol, o IP é a dos protocolos mais

importantes do conjunto de protocolos da Internet. Responsável pela identificação das maquinas e redes e

encaminhamento correto das mensagens entre elas. É o onjunto de quatro números separados por pontos

que identifica cada um dos computadores ligados à Internet em todo o planeta. Exemplo: 192.168.10.15. As

informações enviadas para a internet são fragmentadas em pedaços, a qual chamamos de “Datagramas”. Os

datagramas são dividos em Cabeçalho e Corpo. É no cabeçalho que se encontram as informações de Destino

e Origem e no corpo os dados que serão transmitidos.

IP DADOS

Figura: Datagrama

Importante!:

• Todo computador possui um número IP.

• O número IP pode ser um número fixo ou dinâmico(alternativo)

• Existe o número IP para Redes Locais e o Número IP para Redes Mundiais.

• A cada nova sessão de uso da internet, o número IP de um computador, quando dinâmico, é

renovado e alterado para outro disponível na internet.

• Existem números IPs inválidos. São aqueles em que a numeração ultrapassa o valor “255”. Ex.:

255.255.255.256 / 192.168.300.240

HTTP: é a sigla em língua inglesa de HyperText Transfer Protocol (Protocolo de Transferência de

Hipertexto), um protocolo de Aplicação do Modelo OSI utilizado para transferência de dados na rede

mundial de computadores, a World Wide Web. Também transfere dados de hiper-mídia (imagens, sons e

textos).

Normalmente, este protocolo utiliza o porta 80 e é usado para a comunicação de "sites" (sítios),

comunicando na linguagem HTML (Hipertext Markup Language, ou Linguagem de Marcação de

Apostilas Aprendizado Urbano 65

Hipertexto). Contudo, para haver comunicação com o servidor do site é necessário utilizar comandos

adequados, que não estão em linguagem HTML.

FTP: significa File Transfer Protocol (Protocolo de Transferência de Arquivos), e é uma forma bastante