Opinión Rastro Ocult o

Diunggah oleh

MiguelArizaVegaHak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

Opinión Rastro Ocult o

Diunggah oleh

MiguelArizaVegaHak Cipta:

Format Tersedia

Temática

OPINION SOBRE PELICULA RASTRO OCULTO

MIGUEL ARIZA VEGA

SERVICIO NACIONAL DE APRENDIZAJE “SENA”

PROGRAMA: ESPECIALIZACION TECNOLOGICA SEGURIDAD EN REDES DE

COMPUTADORES

2010

MENCIONE EJEMPLOS ESPECÍFICOS DE LAS ACTIVIDADES QUE HACÍAN LOS AGENTES

DE SEGURIDAD INFORMÁTICA QUE VIMOS EN LA PELÍCULA.

.

Investigar y perseguir a los delincuentes que actúan en Internet.

Supervisar y controlar software o sitios web que atenten contra la integridad de

las personas o su información.

Proteger la web de delincuentes y piratas informáticos.

Ubicar y judicializar a personas malintencionadas que cometen delitos

informáticos.

¿CUAL ES LA PRINCIPAL CONTRADICCIÓN QUE SE PUEDE APRECIAR EN ESTA

PELÍCULA?

Teniendo en cuenta que El FBI cuenta con un departamento que se dedica únicamente

a investigar y perseguir a los delincuentes que actúan en Internet, con agentes

especiales, como es el caso de Jennifer Marsh, equipos de cómputos y software

sofisticados se haya visto imponente al momento de ubicar y capturar a este

depredador cibernético.

¿DENTRO DE LA ESTRATEGIA QUE SEGUÍA EL ASESINO CUAL LE PARECE A UD EL

MÉTODO DE VIOLACIÓN DE SEGURIDAD MÁS IMPORTANTE QUE APLICÓ?

La ingeniería social; que realizo para realizar las muertes selectivas, lograr manipular

en cierta forma al departamento de delitos informáticos del FBI, engañar al compañero

de la agente y infiltrar el troyano en la computadora de la casa de la agente.

¿EN SU OPINIÓN QUE COSAS LE PARECIERON POCO CREÍBLES Y CUÁLES LE PARECEN

MUY PROBABLES DE LO VISTO EN LA PELÍCULA?

Eventos o situaciones probables:

Manipulación de los servidores DNS y direcciones IP cambiantes en dichos

servidores.

La tecnología que se mostraba en la película está vigente en la actualidad.

Inserción de troyanos para accesar de manera remota a una computadora.

Maquina virtual ficticia.

Sincronización del Hardware, software y la internet.

Eventos o situaciones No probables:

Como una sola persona era capaz de lograr todos sus objetivos (asesinatos) y

no dejar ninguna huella o prueba alguna; teniendo en cuenta su condición

física.

Tener el control absoluto del automóvil de la agente del FBI.

¿APLICANDO LOS CONCEPTOS DE SEGURIDAD VISTOS HASTA EL MOMENTO QUE

ANÁLISIS DE RIESGO HARÍA UD?

Generar una estrategia masiva de información por todo los medios de

comunicación con la finalidad de dar a conocer las intenciones del delincuente.

Pensar como el delincuente

Estandarizar normas que se deben seguir en estos casos.

Contar con elementos de cómputos (hardware y software) de alta tecnología,

que les permita una rápida respuesta frente a tales situaciones.

Nota: Quisiera anotar que la ignorancia en el campo de la informática por parte del

jefe del FBI, también fue un factor determinante para evitar la pronta captura de este

personaje. Cuando el juego del gato y el ratón se convierte en algo personal, Jennifer

Marsh y su equipo deberán lanzarse a una carrera contrarreloj para encontrar a este

genio de la técnica prácticamente ilocalizable.

Anda mungkin juga menyukai

- Avanzando OROGENIAS Y PRINCIPALES METALOTECTOS EN EL PERÚDokumen4 halamanAvanzando OROGENIAS Y PRINCIPALES METALOTECTOS EN EL PERÚIvanm Otazu MaytaBelum ada peringkat

- SESIÓN N°013 TUTORIA Nos Escuchamos para Entendernos Mejor.Dokumen4 halamanSESIÓN N°013 TUTORIA Nos Escuchamos para Entendernos Mejor.ricardo100% (2)

- Recetas de pastelería: chiffon, torta helada y cake de piñaDokumen2 halamanRecetas de pastelería: chiffon, torta helada y cake de piñaYubel YbañaBelum ada peringkat

- Copia de FICHA DE SEGURIDAD GRANALLA ECOLOGICADokumen3 halamanCopia de FICHA DE SEGURIDAD GRANALLA ECOLOGICAIgnacio OneilBelum ada peringkat

- Naruto: La leyenda del HokageDokumen116 halamanNaruto: La leyenda del HokageAngela Fernandez GomezBelum ada peringkat

- Codecs PDFDokumen17 halamanCodecs PDFEmil KamadaBelum ada peringkat

- Ambroise ParéDokumen1 halamanAmbroise ParéAdrian PammoBelum ada peringkat

- Universidad Del Azuay: Facultad de Diseño, Arquitectura Y ArteDokumen112 halamanUniversidad Del Azuay: Facultad de Diseño, Arquitectura Y ArteAlejandro O. Cárdenas GarcíaBelum ada peringkat

- Conceptos Básicos de EnrutamientoDokumen9 halamanConceptos Básicos de EnrutamientoAlexis Sempertegui ToctoBelum ada peringkat

- Eca 5º .....Dokumen11 halamanEca 5º .....Jeni AragundyBelum ada peringkat

- CIENCIAS. GUÍA 2. Grado Primero. SEGUNDO PERÍODO PDFDokumen5 halamanCIENCIAS. GUÍA 2. Grado Primero. SEGUNDO PERÍODO PDFNatalia Hernández ArteagaBelum ada peringkat

- Fuentes Del Derecho RomanoDokumen64 halamanFuentes Del Derecho RomanoGene P. BurgosBelum ada peringkat

- Practica Previa Parcial 3Dokumen8 halamanPractica Previa Parcial 3Miguel A. MejiaBelum ada peringkat

- EVALUACIÓN FORMATIVA INICIAL DIAGNÓSTICA, INTRODUCCIÓN A LA PSICOPEDAGOGÍA, Año 2022.Dokumen4 halamanEVALUACIÓN FORMATIVA INICIAL DIAGNÓSTICA, INTRODUCCIÓN A LA PSICOPEDAGOGÍA, Año 2022.María José VegaBelum ada peringkat

- Ensayo de PsicoanalisisDokumen4 halamanEnsayo de PsicoanalisisFederico RolandiBelum ada peringkat

- Maquinaria PesadaDokumen18 halamanMaquinaria PesadaJorge Luis Medina ManzanoBelum ada peringkat

- Manual Servicio PerforadoraDokumen431 halamanManual Servicio Perforadorapdiazgodoy100% (1)

- Clase 01 ShockDokumen41 halamanClase 01 ShockAleksandar Cvetković VegaBelum ada peringkat

- Plan IndividualizadofebreroDokumen26 halamanPlan IndividualizadofebreroYudith Ramos MendozaBelum ada peringkat

- Transformación de la austenita y velocidad crítica de templeDokumen243 halamanTransformación de la austenita y velocidad crítica de templePedro PerezBelum ada peringkat

- La Mujer en La Biblia - Opresión y LiberaciónDokumen21 halamanLa Mujer en La Biblia - Opresión y LiberaciónByron Albizures GonzálezBelum ada peringkat

- Nuevo Documento de Microsoft WordDokumen3 halamanNuevo Documento de Microsoft WordDanny Kiqui EscamillaBelum ada peringkat

- Cosmovisión MayaDokumen3 halamanCosmovisión MayaMayki GarciaBelum ada peringkat

- Medicina Alternativa Origen de La Medicina Naturista y Su Papel en El Mundo ContemporáneoDokumen3 halamanMedicina Alternativa Origen de La Medicina Naturista y Su Papel en El Mundo ContemporáneoIjo_Barapetu100% (1)

- Semana 7 Dia 5 MatematicaDokumen2 halamanSemana 7 Dia 5 MatematicaWilson FredyBelum ada peringkat

- Antologia de Los Documentos Reales de La Dinastia Carlista - Melchor Ferrer (Org.), 1951Dokumen104 halamanAntologia de Los Documentos Reales de La Dinastia Carlista - Melchor Ferrer (Org.), 1951Eduardo CruzBelum ada peringkat

- Informe Práctica 2 EnzimasDokumen3 halamanInforme Práctica 2 EnzimasIsabella RendónBelum ada peringkat

- Fisica y MedicionesDokumen14 halamanFisica y Medicionesangel reyesBelum ada peringkat

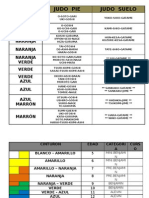

- Programa de Tecnicas y Edad MinimaDokumen13 halamanPrograma de Tecnicas y Edad Minimajuanma.prados1543Belum ada peringkat

- Elación de Pertenencia Y No Pertenencia: ActividadesDokumen6 halamanElación de Pertenencia Y No Pertenencia: ActividadesAfulitoBelum ada peringkat