¿Que Es SSH y Cómo Funciona - La Importancia Del Cifrado

Diunggah oleh

scriptJudul Asli

Hak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

¿Que Es SSH y Cómo Funciona - La Importancia Del Cifrado

Diunggah oleh

scriptHak Cipta:

Format Tersedia

Tutoriales Gana con nosotros A liados Inicia sesión

HOSTING BARATO HOSTING VPS DOMINIO BARATO CREADOR DE SITIOS COMENZAR AHORA

WORDPRESS HOSTING OPTIMIZACION LINUX CLIENTE FTP OPENCART MAGENTO JOOMLA GLOSARIO

Buscar aquí...

VPS

¿Cómo funciona el SSH?

Last Updated on: septiembre 14th, 2017 Diana C. 12 Min. Tiempo de lectura

OFERTA ×

POR 90% 00 16 58 23 EMPIEZA YA

TIEMPO DESCUENTO DÍAS HORAS MINUTOS SEGUNDOS

LIMITADO

Utilizamos cookies para personalizar el contenido proporcionado por socios publicitarios y para analíticas, con el n de ofrecerte la mejor experiencia de servicio. Más.

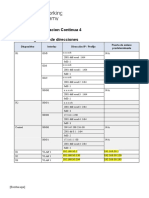

Contenido

¿Qué es SSH?

¿Cómo funciona SSH?

Comprendiendo las diferentes técnicas de cifrado

¿Cómo funciona SSH con estas técnicas de cifrado?

¿Qué es SSH?

SSH o Secure Shell, es un protocolo de administración remota que permite a los usuarios controlar y

modi car sus servidores remotos a través de Internet. El servicio se creó como un reemplazo seguro para

el Telnet sin cifrar y utiliza técnicas criptográ cas para garantizar que todas las comunicaciones hacia y

desde el servidor remoto sucedan de manera encriptada. Proporciona un mecanismo para autenticar un

usuario remoto, transferir entradas desde el cliente al host y retransmitir la salida de vuelta al cliente.

La imagen de abajo muestra una ventana típica de SSH. Cualquier usuario de Linux o macOS puede hacer

SSH en su servidor remoto directamente desde la ventana del terminal. Los usuarios de Windows pueden

aprovechar los clientes SSH como Putty. Puede ejecutar comandos shell de la misma manera que lo haría

si estuviera operando físicamente el equipo remoto.

Este tutorial de SSH cubrirá los conceptos básicos de cómo funciona ssh, junto con las tecnologías

subyacentes utilizadas por el protocolo para ofrecer un método seguro de acceso remoto. Cubrirá las

diferentes capas y tipos de cifrado utilizados, junto con el propósito de cada capa.

¿Cómo funciona SSH?

Si está usando Linux o Mac, entonces usar SSH es muy simple. Si utiliza Windows, deberá utilizar un cliente

SSH para abrir conexiones SSH. El cliente SSH más popular es PuTTY, puedes aprender más acerca de el

aquí.

Para usuarios de Mac y Linux, dirígete a tu programa de terminal y sigue el procedimiento siguiente:

El comando SSH consta de 3 partes distintas:

ssh {user}@{host}

El comando de clave SSH le indica a su sistema que desea abrir una Conexión de Shell Segura y cifrada.

{user} representa la cuenta a la que deses acceder. Por ejemplo, puede que desees acceder al usuario

root, que es básicamente para el administrador del sistema con derechos completos para modi car

cualquier cosa en el sistema. {host} hace referencia al equipo al que deses acceder. Esto puede ser una

dirección IP (por ejemplo, 244.235.23.19) o un nombre de dominio (por ejemplo, www.xyzdomain.com).

Cuando pulsa enter, se te pedirá que introduzcas la contraseña de la cuenta solicitada. Al escribirla, nada

aparecerá en la pantalla, pero tu contraseña, de hecho, se está transmitiendo. Una vez que hayas

terminado de escribir, pulsea ener una vez más. Si su contraseña es correcta, recibirá una ventana de

terminal remota.

Comprendiendo las diferentes técnicas de cifrado

La ventaja signi cativa ofrecida por SSH sobre sus predecesores es el uso del cifrado para asegurar la

transferencia segura de información entre el host y el cliente (client). Host se re ere al servidor remoto al

que está intentando acceder, mientras que el cliente es el equipo que está utilizando para acceder al host.

Hay tres tecnologías de cifrado diferentes utilizadas por SSH:

1- Encriptación simétrica

2- Encriptación asimétrica

3- Hashing

Cifrado Simétrico

El cifrado simétrico es una forma de encriptación en la que se utiliza una clave secreta tanto para el

cifrado como para el descifrado de un mensaje tanto por el cliente como por el host. Efectivamente,

cualquiera que posea la clave puede descifrar el mensaje que se trans ere.

El cifrado simétrico a menudo se llama clave compartida (shared key) o cifrado secreto compartido

(shared secret). Normalmente sólo hay una clave que se utiliza, o a veces un par de claves donde una clave

se puede calcular fácilmente con la otra clave.

Las claves simétricas se utilizan para cifrar toda la comunicación durante una sesión SSH. Tanto el cliente

como el servidor derivan la clave secreta utilizando un método acordado, y la clave resultante nunca se

revela a terceros. El proceso de creación de una clave simétrica se lleva a cabo mediante un algoritmo de

intercambio de claves. Lo que hace que este algoritmo sea particularmente seguro es el hecho de que la

clave nunca se transmite entre el cliente y el host. En su lugar, los dos equipos comparten partes públicas

de datos y luego manipularlo para calcular de forma independiente la clave secreta. Incluso si otra

máquina captura los datos públicamente compartidos, no será capaz de calcular la clave porque el

algoritmo de cambio de clave no se conoce.

Debe tenerse en cuenta, sin embargo, que el token secreto es especí co para cada sesión SSH, y se genera

antes de la autenticación del cliente. Una vez generada la clave, todos los paquetes que se mueven entre

las dos máquinas deben ser cifrados por la clave privada. Esto incluye la contraseña escrita en la consola

por el usuario, por lo que las credenciales siempre están protegidas de los sni ers de paquetes de red.

Existen varios códigos cifrados simétricos, incluyendo, pero no limitado a, AES (Advanced Encryption

Standard), CAST128, Blow sh, etc. Antes de establecer una conexión segura, el cliente y un host deciden

qué cifra usar, publicando una lista de soportados por orden de preferencia. El cifrado más preferido de

los cifrados soportados por los clientes que está presente en la lista del host se utiliza como el cifrado

bidireccional.

Por ejemplo, si dos máquinas Ubuntu 14.04 LTS se comunican entre sí a través de SSH, utilizarán aes128-

ctr como su cifrado predeterminado.

Cifrado Asimétrico

A diferencia del cifrado simétrico, el cifrado asimétrico utiliza dos claves separadas para el cifrado y el

descifrado. Estas dos claves se conocen como la clave pública (public key) y la clave privada (private key).

Juntas, ambas claves forman un par de claves público-privado (public-private key pair).

La clave pública, como sugiere el nombre, se distribuye abiertamente y se comparte con todas las partes.

Si bien está estrechamente vinculado con la clave privada en términos de funcionalidad, la clave privada no

se puede calcular matemáticamente desde la clave pública. La relación entre las dos claves es altamente

compleja: un mensaje cifrado por la clave pública de una máquina, sólo puede ser descifrado por la misma

clave privada de la máquina. Esta relación unidireccional signi ca que la clave pública no puede descifrar

sus propios mensajes ni descifrar nada cifrado por la clave privada.

La clave privada debe permanecer privada, es decir, para que la conexión sea asegura, ningún tercero

debe conocerla. La fuerza de toda la conexión reside en el hecho de que la clave privada nunca se revela,

ya que es el único componente capaz de descifrar mensajes que fueron cifrados usando su propia clave

pública. Por lo tanto, cualquier parte con la capacidad de descifrar mensajes rmados públicamente debe

poseer la clave privada correspondiente.

A diferencia de la percepción general, el cifrado asimétrico no se utiliza para cifrar toda la sesión SSH. En

su lugar, sólo se utiliza durante el algoritmo de intercambio de claves de cifrado simétrico. Antes de iniciar

una conexión segura, ambas partes generan pares de claves públicas-privadas temporales y comparten

sus respectivas claves privadas para producir la clave secreta compartida.

Una vez que se ha establecido una comunicación simétrica segura, el servidor utiliza la clave pública de los

clientes para generar y desa ar y transmitirla al cliente para su autenticación. Si el cliente puede descifrar

correctamente el mensaje, signi ca que contiene la clave privada necesaria para la conexión. Comienza

entonces la sesión SSH.

Hashing

El hashing unidireccional es otra forma de criptografía utilizada en Secure Shell Connections. Las funciones

de hash unidireccionales di eren de las dos formas anteriores de encriptación en el sentido de que nunca

están destinadas a ser descifradas. Generan un valor único de una longitud ja para cada entrada que no

muestra una tendencia clara que pueda explotarse. Esto los hace prácticamente imposibles de revertir.

Es fácil generar un hash criptográ co de una entrada dada, pero imposible de generar la entrada del hash.

Esto signi ca que si un cliente tiene la entrada correcta, pueden generar el hash criptográ co y comparar

su valor para veri car si poseen la entrada correcta.

SSH utiliza hashes para veri car la autenticidad de los mensajes. Esto se hace usando HMACs, o códigos de

autenticación de mensajes basados en hash. Esto asegura que el comando recibido no se altera de

ninguna manera.

Mientras se selecciona el algoritmo de cifrado simétrico, también se selecciona un algoritmo de

autenticación de mensajes adecuado. Esto funciona de manera similar a cómo se selecciona el cifrado,

como se explica en la sección de cifrado simétrico.

Cada mensaje que se transmite debe contener un MAC, que se calcula utilizando la clave simétrica, el

número de secuencia de paquetes y el contenido del mensaje. Se envía fuera de los datos cifrados

simétricamente como la sección nal del paquete de comunicaciones.

¿Cómo funciona SSH con estas técnicas de cifrado?

La forma en que funciona SSH es mediante el uso de un modelo cliente-servidor para permitir la

autenticación de dos sistemas remotos y el cifrado de los datos que pasa entre ellos.

SSH opera en el puerto TCP 22 de forma predeterminada (aunque esto se puede cambiar si es necesario).

El host (servidor) escucha en el puerto 22 (o cualquier otro puerto SSH asignado) para las conexiones

entrantes. Organiza la conexión segura mediante la autenticación del cliente y la apertura del entorno de

shell correcto si la veri cación tiene éxito.

El cliente debe iniciar la conexión SSH iniciando el protocolo TCP con el servidor, asegurando una conexión

simétrica segura, veri cando si la identidad mostrada por el servidor coincide con los registros anteriores

(normalmente grabados en un archivo de almacén de claves RSA) y presenta las credenciales de usuario

necesarias para autenticar la conexión.

Hay dos etapas para establecer una conexión: primero ambos sistemas deben acordar estándares de

encriptación para proteger futuras comunicaciones, y segundo, el usuario debe autenticarse. Si las

credenciales coinciden, se concede acceso al usuario.

Negociación de cifrado de sesión

Cuando un cliente intenta conectarse al servidor a través de TCP, el servidor presenta los protocolos de

cifrado y las versiones respectivas que soporta. Si el cliente tiene un parecido similar de protocolo y

versión, se alcanza un acuerdo y se inicia la conexión con el protocolo aceptado. El servidor también utiliza

una clave pública asimétrica que el cliente puede utilizar para veri car la autenticidad del host.

Una vez que esto se establece, las dos partes usan lo que se conoce como Algoritmo de Intercambio de

Claves Di e-Hellman para crear una clave simétrica. Este algoritmo permite que tanto el cliente como el

servidor lleguen a una clave de cifrado compartida que se utilizará en adelante para cifrar toda la sesión de

comunicación.

Aquí es cómo el algoritmo trabaja en un nivel muy básico:

1- Tanto el cliente como el servidor coinciden en un número primo muy grande, que por supuesto no tiene

ningún factor en común. Este valor de número primo también se conoce como el valor de la semilla (seed

value).

2- Luego, las dos partes acuerdan un mecanismo de cifrado común para generar otro conjunto de valores

manipulando los valores de semilla de una manera algorítmica especí ca. Estos mecanismos, también

conocidos como generadores de cifrado, realizan grandes operaciones sobre la semilla. Un ejemplo de

dicho generador es AES (Advanced Encryption Standard).

3- Ambas partes generan independientemente otro número primo. Esto se utiliza como una clave privada

secreta para la interacción.

4- Esta clave privada recién generada, con el número compartido y el algoritmo de cifrado (por ejemplo,

AES), se utiliza para calcular una clave pública que se distribuye a la otra computadora.

5- A continuación, las partes utilizan su clave privada personal, la clave pública compartida de la otra

máquina y el número primo original para crear una clave compartida nal. Esta clave se calcula de forma

independiente por ambos equipos, pero creará la misma clave de cifrado en ambos lados.

6- Ahora que ambas partes tienen una clave compartida, pueden encriptar simétricamente toda la sesión

SSH. La misma clave se puede utilizar para cifrar y descifrar mensajes (leer: sección sobre cifrado

simétrico).

Ahora que se ha establecido la sesión cifrada segura simétricamente, el usuario debe ser autenticado.

Autenticación del usuario

La etapa nal antes de que se conceda al usuario acceso al servidor es la autenticación de sus

credenciales. Para ello, la mayoría de los usuarios de SSH utilizan una contraseña. Se le pide al usuario que

introduzca el nombre de usuario, seguido de la contraseña. Estas credenciales pasan con seguridad a

través del túnel cifrado simétricamente, así que no hay ninguna posibilidad de que sean capturadas por un

tercero.

Aunque las contraseñas se cifran, todavía no se recomienda usar contraseñas para conexiones seguras.

Esto se debe a que muchos robots pueden simplemente activar las contraseñas fáciles o predeterminadas

y obtener acceso a su cuenta. En su lugar, la alternativa recomendada es SSH Key Pairs.

Se trata de un conjunto de claves asimétricas utilizadas para autenticar al usuario sin necesidad de

introducir ninguna contraseña.

Conclusión

Obtener una comprensión en profundidad de la forma subyacente de funcionamiento de SSH puede

ayudar a los usuarios a comprender los aspectos de seguridad de esta tecnología. La mayoría de la gente

considera este proceso extremadamente complejo y poco comprensible, pero es mucho más simple de lo

que la mayoría de la gente piensa. Si te estás preguntando cuánto tiempo toma una computadora para

calcular un hash y autenticar a un usuario, bueno, sucede en menos de un segundo. De hecho, la cantidad

máxima de tiempo se gasta en la transferencia de datos a través de Internet.

Con suerte, este tutorial de SSH te ha ayudado a ver la forma en que se pueden combinar diferentes

tecnologías para crear un sistema robusto en el que cada mecanismo tiene un papel muy importante que

desempeñar. Además, ahora ya sabes por qué Telnet se convirtió en una cosa del pasado tan pronto SSH

apareció.

Para más tutoriales de Linux, asegúrese de revisar nuestra sección de tutoriales de VPS.

Puede que también te guste

VPS VPS DNS • VPS

Cuándo deberías elegir un Aprende a con gurar tu nuevo Cómo apuntar un dominio a un

servidor VPS (y cómo empezar) servidor VPS en 5 pasos VPS

diciembre 17th, 2018 diciembre 3rd, 2018 junio 27th, 2018

Sobre el autor VER TODAS LAS ENTRADAS

Diana C.

Diana cuenta con más de 10 años de experience en el desarrollo y gestión de sitios en WordPress.

Comenzó su aventura con un blog y hoy en día es: experta en online marketing, marketing de a liados,

hosting, profesora, diseñador web.

3 de Comentarios

Comentario

Nombre * Correo Electrónico *

Al usar este formulario, aceptas el almacenamiento y manejo de tus datos por este sitio web. *

PUBLICAR UN COMENTARIO

Este sitio usa Akismet para reducir el spam. Aprende cómo se procesan los datos de tus comentarios.

GIbertCarrera

abril 22, 2018 a las 10:36 pm

ESO FUE GENIAL, ME ENCANTO EL NIVEL SE LES AGRADECE!

RESPONDER

Juan Villaggi

marzo 3, 2019 a las 9:59 pm

Diana C. :

Gracias por tu aporte de conocimiento. Muy buena la base que nos dejas sobre el tema, lo demás depende de las

“horas culo” que le dediquemos. Saludos.

Juan Villaggi

dni 13093762

PD: Te dejo una frase que creo que hoy deberia estar mas vigente que nunca para el Homo-sapiens: ….”El

conocimiento protege, la ignorancia mata..!”

RESPONDER

Gustavo B.

marzo 4, 2019 a las 8:50 am

Hola Juan,

qué bueno que te haya resultado útil este aporte.

Saludos!

RESPONDER

Articulos

Relacionados

Cómo crear un servidor

TeamSpeak 3 – Guía

completa

Cómo Usar el Comando

Wget

Cómo con gurar el

servidor FTP en Ubuntu

VPS

¿Cómo Migrar un Sitio Web

de Alojamiento

Compartido a VPS?

¡Comienza a ahorrar hoy mismo!

Alojamientos con todo incluido y nombre de dominio por

€

0

96

/mes

Comienza Ahora

SERVICIOS INFORMACIÓN

El mejor web hosting Programa de A liado

Mejor Hosting VPS Recomendar Hostinger

Cloud Hosting Métodos de Pago

WordPress Hosting Barato Precio de Dominios

Veri cador de Dominio Gratis Muro de la Fama

Constructor de Paginas Gratis

Transferir Dominio EMPRESA

Dominio Gratis

Acerca de Hostinger

Dominio XYZ

Contáctenos

Hosting Web Gratis

Trabajos

AYUDA

Reportar Abuso

Base de Conocimiento

Tutorial

Blog (en Inglés)

LEGAL

Política de Privacidad

Términos de Servicio

© 2004-2019 Hostinger - Hosting Premium Barato & Servicio de Dominios Baratos.

Anda mungkin juga menyukai

- Practica 3 - Administración y Monitoreo de Una Red de DatosDokumen10 halamanPractica 3 - Administración y Monitoreo de Una Red de DatosMOISÉS ARON100% (1)

- Laboratorio HuaweiDokumen3 halamanLaboratorio HuaweiRaquel JerónimoBelum ada peringkat

- MB ToolkitDokumen47 halamanMB ToolkitNett2kBelum ada peringkat

- Protocolos de SeguridadDokumen21 halamanProtocolos de Seguridaddanielsf1337Belum ada peringkat

- 2.2.1.4 Packet Tracer - Configuring SSH InstructionDokumen3 halaman2.2.1.4 Packet Tracer - Configuring SSH InstructionElia Hernández De JesusBelum ada peringkat

- Taller 5Dokumen14 halamanTaller 5JUAN DAVID MONTES MARTINEZBelum ada peringkat

- BVMS Viewer 9.0 Operation Manual esES 63357691147Dokumen82 halamanBVMS Viewer 9.0 Operation Manual esES 63357691147Cristian EspinozaBelum ada peringkat

- Capitulo 2Dokumen5 halamanCapitulo 2Marce L YungaBelum ada peringkat

- Informe SparkleShare Con GitHubDokumen5 halamanInforme SparkleShare Con GitHubMarcelo OlallaBelum ada peringkat

- Siem ManualDokumen59 halamanSiem ManualFernando AlarcónBelum ada peringkat

- Clonar Discos Duros Con Clonezilla Live Por Medio de SSH PDFDokumen15 halamanClonar Discos Duros Con Clonezilla Live Por Medio de SSH PDFcesaraugustosalasBelum ada peringkat

- Funciones Del Cisco IosDokumen5 halamanFunciones Del Cisco IosLISETH VASQUEZBelum ada peringkat

- Protección MikroTikDokumen6 halamanProtección MikroTikSoporte SaitelBelum ada peringkat

- Módulos 16 17examend de Crear y Asegurar Una Red PequeñaDokumen19 halamanMódulos 16 17examend de Crear y Asegurar Una Red PequeñaOlvera CYBelum ada peringkat

- CursoheroDokumen5 halamanCursoheroXibalvaBelum ada peringkat

- Acción de Mejora U1 y U2 Interconexión de RedesDokumen4 halamanAcción de Mejora U1 y U2 Interconexión de RedesiarlinBelum ada peringkat

- Resumen para El Examen Final de Cisco: Seguridad InterferenciaDokumen76 halamanResumen para El Examen Final de Cisco: Seguridad InterferenciaKaletha VBelum ada peringkat

- Gestores ChasisDokumen13 halamanGestores ChasisCésar GarcíaBelum ada peringkat

- Pentesting Con Kali IDokumen13 halamanPentesting Con Kali IManuel TorilBelum ada peringkat

- Modulo 8,9,10Dokumen12 halamanModulo 8,9,10Luis Angel ReynaBelum ada peringkat

- CCNA1 ITN - Módulos 1 - 3 Respuestas Preguntas 200-301 v7Dokumen51 halamanCCNA1 ITN - Módulos 1 - 3 Respuestas Preguntas 200-301 v7Carla SanchezBelum ada peringkat

- SSH Tunneling - Manual para Crear Un Túnel SSH y Navegar SeguroDokumen12 halamanSSH Tunneling - Manual para Crear Un Túnel SSH y Navegar SeguroSergio Echaiz GamboaBelum ada peringkat

- Instalación de SSHDokumen20 halamanInstalación de SSHAngel Vázquez PatiñoBelum ada peringkat

- SI10Dokumen26 halamanSI10pp el joputaBelum ada peringkat

- Manual Gnu Linux Chiper Triper PDFDokumen24 halamanManual Gnu Linux Chiper Triper PDF4pl4570k4k0745Belum ada peringkat

- Trabajo Telnet - SSHDokumen26 halamanTrabajo Telnet - SSHBoris SuquilandaBelum ada peringkat

- Seguridad en Servidores Elastix (Asterisk)Dokumen13 halamanSeguridad en Servidores Elastix (Asterisk)Eduardo A. Lizama TéllezBelum ada peringkat

- KDSM U3 T2 2023Dokumen4 halamanKDSM U3 T2 2023SAENZ MONTELONGO KEVIN DARIEL SistemasBelum ada peringkat

- CCN-STIC 1104 Procedimiento de Empleo Seguro - CISCO ISE 2.6Dokumen52 halamanCCN-STIC 1104 Procedimiento de Empleo Seguro - CISCO ISE 2.6Santiago Castro MartinezBelum ada peringkat

- MÓDULO 1 - Configuración Básica Del DispositivoDokumen72 halamanMÓDULO 1 - Configuración Básica Del DispositivoLUIS EDINSON COLOMA UCHUYABelum ada peringkat