Gu¡a para Proteger ISA Server 2006

Diunggah oleh

Oscar PiñerosJudul Asli

Hak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

Gu¡a para Proteger ISA Server 2006

Diunggah oleh

Oscar PiñerosHak Cipta:

Format Tersedia

Mientras muchos profesionales de TI confan en ISA Server 2006 (Internet Security and Acceleration Server 2006) para proteger

sus activos tecnolgicos, pocos van ms all y se preocupan de proteger el propio servidor ISA.

Si usted ha instalado recientemente ISA Server 2006, seguramente recordar que aparece un recordatorio para hacer esto inmediatamente despus de que la instalacin finaliza. Por desgracia, muchos de los profesionales de TI como nosotros raramente se toman (o tienen) el tiempo de realizar este paso importante y esta tarea suele acabar en esa lista de cosas para hacer pero que nunca se hacen. En el panorama actual de la seguridad en constante cambio, no proteger el servidor ISA ya no es algo aceptable. Por suerte, las herramientas usadas para proteger el servidor ISA han avanzado mucho. Ya no hace falta enfrentarse a muchos de los retos que presentaban los asistentes para reforzar la seguridad de versiones anteriores a ISA Server 2004. Puede seguir los pasos y las herramientas tranquilamente, como los del Asistente para configuracin de seguridad (SCW) que se incluye con Windows Server 2003. En este artculo proporcionar un resumen breve de las prcticas recomendadas generales para proteger servidores. A continuacin echaremos un vistazo detallado a las estrategias para reforzar la seguridad en el propio servidor ISA, usando el Asistente para configuracin de seguridad para reducir el rea expuesta a ataques del servidor ISA y las funciones administrativas para restringir el acceso al servidor ISA. Proteccin de los servidores Hay muchos elementos y prcticas recomendadas implicados en la proteccin de servidores, tanto si estn situados en un centro de datos, como si estn en el cuarto de servidores junto a su oficina. Como administrador, es su responsabilidad conocer estas prcticas recomendadas y hacer lo que pueda para implementar estos requisitos de una forma prctica para su organizacin. Como la importancia de la seguridad ha ido creciendo en los ltimos aos, muchos de nosotros nos hemos familiarizado bastante con las tareas que forman el ncleo de estos requisitos, as que no detallar todos los puntos, sino que slo har una introduccin breve. El primer paso que se debe tomar para proteger el entorno es garantizar que los servidores estn seguros fsicamente. Lo que esto significa en trminos prcticos es que debe restringir el acceso fsico a los servidores. En entornos ms pequeos esto significa asegurarse de que la puerta del cuarto de servidores permanece bloqueada y que la lista de personas con acceso al cuarto es muy reducida. En entornos ms grandes este requisito bsico es prcticamente el mismo, pero se puede implementar de una forma ms sofisticada. Muchas organizaciones usan supervisin electrnica, por ejemplo. Esto les permite auditar la entrada a las ubicaciones de los servidores e incluso restringir el acceso a estantes o jaulas individuales, segn cmo estn estructuradas las responsabilidades de trabajo. Hay algunos factores especiales a considerar cuando se trata con el robo o el riesgo fsico de un servidor ISA o un servidor de Almacenamiento de configuracin ISA. La naturaleza de la informacin que puede obtener del servidor robado puede potencialmente poner en peligro a todos los servidores ISA y al trfico (incluido el trfico cifrado) de su entorno. Si sospecha que se ha puesto en peligro o se ha sustrado un servidor, retire el servidor afectado inmediatamente (si todava est en la ubicacin) y siga los procedimientos

estndar para proteger las pruebas. Despus de haber realizado los pasos necesarios, deber empezar a cambiar toda la informacin confidencial (se deben revocar todos los certificados instalados en el servidor y se deben modificar todas las claves precompartidas y los secretos compartidos). Adems, si mantiene un servidor de Almacenamiento de configuracin de rplica, asegrese de eliminar cualquier dato relacionado con el servidor comprometido. Una vez que los servidores estn seguros fsicamente, el siguiente paso consiste en asegurarse de que hay una metodologa estructurada para aplicar revisiones a todo el software, incluidos la capa de virtualizacin, el sistema operativo y las aplicaciones. Las actualizaciones y revisiones deben revisarse y aplicarse regularmente. Pero no olvide probar estas actualizaciones antes de aplicarlas a sistemas de produccin. Una revisin no har ningn bien si termina causando un problema que pueda poner en peligro la aplicacin o la integridad de los datos. Si se compromete la integridad de los datos, necesitar recurrir a las copias de seguridad. Esto me recuerda a otro elemento clave para proteger la infraestructura. Si no puede restaurar completa y rpidamente los datos cuando tenga necesidad de ello, el tiempo de inactividad puede tener una repercusin considerable en sus operaciones y, como resultado, aumentar el costo de una intrusin. Otros dos elementos que considerar son la supervisin y la auditora. Supervisar las aplicaciones y los sistemas es una pieza fundamental del cualquier buen plan de seguridad. Si no se toma el tiempo de revisar los registros, en especial los relacionados con la seguridad, es poco probable que pueda detectar los intentos de intrusin antes de que el dao est hecho. De igual forma, las auditoras son fundamentales. En muchas organizaciones, en especial en entornos grandes, esta actividad a menudo est regulada e incluso es necesario realizarla por ley. Aunque no fuera as, es importante en cualquier entorno revisar peridicamente los controles y la metodologa usados para proteger los activos y que sus esfuerzos resulten eficaces. Por ltimo, como se est ejecutando ISA Server 2006 en Windows Server 2003, es importante que revise la Gua de seguridad de Windows Server 2003 e implemente las recomendaciones necesarias. Puede encontrar la Gua de seguridad de Windows Server 2003 en microsoft.com/technet/security/prodtech/windowsserver2003/w2003hg/sgch00.mspx. Microsoft recomienda actualmente implementar la plantilla de la directiva de seguridad de lnea de base, pero no debe implementar ningn filtro del protocolo de seguridad de Internet (IPsec). Configuracin del Asistente para configuracin de seguridad Cmo puede hacer que el servidor ISA sea ms seguro? La herramienta principal para proteger ISA es el SCW. Es una herramienta para reducir la exposicin a los ataques. Crea directivas de seguridad dirigidas a servicios de un servidor, seguridad de red, registro y directivas de auditora, configurando el sistema slo para los servicios que requiere. Es importante tener en cuenta que slo debe configurar los servicios del servidor ISA que tenga pensado usar. Por ejemplo, el servicio web proxy est habilitado de forma predeterminada, pero si no se tiene pensado usarlo debera inhabilitarse. As, es necesario prestar mucha atencin a las opciones de configuracin que SCW presenta. SCW no est instalado de forma predeterminada en Windows Server 2003, as que el primer paso es instalarlo con el applet Agregar o quitar componentes de Windows del panel de control de Agregar o quitar programas. (Tenga en cuenta que SCW est instalado de forma predeterminada en Windows Server 2008.) Cuando se haya cargado

la pantalla Componentes de Windows, desplcese hacia abajo y marque la casilla de SCW. Cuando se haya finalizado la instalacin, la aplicacin se puede encontrar en Herramientas administrativas. Antes de empezar a usar el asistente debe actualizar SCW descargando una actualizacin para ISA Server 2006 (disponible en go.microsoft.com/fwlink/?LinkId=122532). Esta actualizacin aade las funciones para ISA Server 2006 Standard Edition, ISA Server 2006 Enterprise Edition e ISA Server Configuration Storage Server. Despus de descargar la actualizacin, necesitar ejecutar el paquete y extraer los archivos del mismo. Despus de extraer estos archivos, copie los dos archivos .xml (isa.xml e isaloc.xml) en la carpeta kbs de SCW (en una instalacin predeterminada de Windows Server, sta ser c:\windows\security\msscw\kbs). Cuando copie los archivos, se le pedir que sobrescriba dos archivos existentes con el mismo nombre. Estos dos archivos son para ISA Server 2004, as que debera copiarlos antes de sobrescribirlos. El paso final consiste en copiar el archivo isascwhlp.dll en la carpeta bin, que normalmente se encuentra en c:\windows\security\msscw\bin. Cuando haya completado la incorporacin de las funciones de ISA en SCW, estar listo para empezar la instalacin. Microsoft normalmente recomienda que slo se ejecute el SCW cuando se haya completado la configuracin del servidor ISA. Si est ejecutando la versin Enterprise Edition, se incluye la configuracin de todas las matrices y todos sus miembros. Ejecucin del SCW El primer paso es iniciar SCW desde Herramientas administrativas (recuerde que necesitar permisos de administrador para completar correctamente el proceso de SCW). La figura 1 muestra la primera pantalla del asistente. Si lee el texto de esta pantalla, en especial la advertencia que dice "este asistente detecta los puertos de entrada a los que est atento este servidor", puede comprender por qu es importantes tener el servidor ISA y las matrices completamente configurados antes de empezar este proceso.

Figura 1 Inicio del Asistente para configuracin de seguridad (haga clic en la imagen para ampliarla)

Si no se ha configurado completamente el entorno, hay muchas posibilidades de que sea necesario revisar la configuracin de SCW despus de completar la configuracin de ISA. La pantalla siguiente, que se muestra en la figura 2, pregunta qu accin realizar. Debe seleccionarse la opcin Crear una nueva directiva de seguridad.

Figura 2 Crear una directiva de seguridad nueva (haga clic en la imagen para ampliarla) A continuacin se le indica que seleccione el servidor que se usar como lnea de base para la directiva. Como est creando una directiva nueva, la seleccin predeterminada consiste en usar el equipo en el que se ejecuta SCW. Sin embargo, este comportamiento cambia en funcin de la accin que elija realizar en la pantalla anterior. A pesar de todo, una prctica recomendada sera tener SCW instalado en el servidor que se desea usar como lnea de base. Si SCW no est instalado en el servidor de destino, faltar la informacin usada para completar la directiva. As que, para facilitar el trabajo, instale y ejecute SCW desde el servidor que quiere usar como lnea de base. Cuando se pulse Siguiente, SCW empezar el anlisis del servidor ISA. Este anlisis incluye la determinacin de las funciones instaladas en el servidor, funciones que probablemente estn instaladas en el servidor, servicios instalados e informacin de red bsica. Cuando el procesamiento finaliza, se puede ver la base de datos seleccionando la opcin Ver la base de datos de configuracin. La base de datos de configuracin contiene mucha informacin, incluidas todas las funciones de servidor compatibles, las caractersticas de cliente y los puertos. A continuacin, SCW le gua a travs de la Configuracin de servicio basado en funciones. Al pulsar Siguiente se abrir la pantalla siguiente, donde se le pedir que seleccione las funciones de servidor, tal como se muestra en la figura 3. La exploracin inicial que realiza SCW suele ser confiable. Podr comprobar que ya se han identificado las funciones del servidor correctas. Sin embargo, es muy importante que lo compruebe dos veces y que elimine cualquier funcin innecesaria. Y si el servidor cumple varias funciones, asegrese de que se han marcado todas las funciones apropiadas.

Figura 3 Especificacin de funciones de servidor (haga clic en la imagen para ampliarla) Un punto importante que recordar si se ejecuta ISA Server 2006 Enterprise Edition es que se tiene que considerar el servidor de Almacenamiento de configuracin. Si el servidor de Almacenamiento de configuracin est instalado en un servidor que tambin acta como servidor ISA (lo cual, por cierto, no seguira las prcticas recomendadas, aunque muchas veces sea el caso), necesitar asegurarse de que tambin se selecciona la funcin del servidor de Almacenamiento de configuracin. No debera usar una exploracin de lnea de base de un servidor que hospede ambas funciones para servidores que realmente slo tengan la funcin de ISA Server 2006. A continuacin se le pedir que seleccione las caractersticas de cliente del servidor. Es decir, necesitar especificar los servicios que necesita el servidor. Por ejemplo, casi todos los servidores necesitarn el cliente DNS, y si un servidor es un miembro de un dominio, entonces requerir la caracterstica Miembro del dominio. Despus de hacer esto, se mostrar la pantalla Opciones de administracin y otras. Aqu es donde usted indica las opciones de aplicacin, administracin y sistema operativo que usan servicios o dependen de la conectividad de red. Se inhabilitarn todos los servicios que no se seleccionen aqu. Sin embargo, despus de hacer sus selecciones y de pulsar Siguiente, se le ofrecer la opcin de seleccionar servicios adicionales que desee permitir. A continuacin pasar a configurar cmo deben tratarse los servicios no especificados. Esto le permite definir lo que debe suceder cuando, al aplicar la directiva, se encuentran servicios no incluidos en la base de datos principal ni instalados en el servidor de lnea base. Como prctica recomendada general, debe elegir inhabilitar los servicios no especificados porque esto limitar los frentes de ataque imprevistos. Desafortunadamente, esta opcin puede tener consecuencias negativas si sus servidores se apartan de lo normal en algunas cuestiones; tambin necesita recordar esta configuracin si agrega cualquier aplicacin o servicio de red en el futuro. La seccin siguiente del asistente, que se muestra en la figura 4, permite revisar los servicios que SCW est modificando. Esta pantalla de confirmacin le ofrece una vista comparada del estado actual y del estado modificado de los servicios despus de que se aplique la directiva.

Figura 4 Revisin y confirmacin de los cambios de servicios (haga clic en la imagen para ampliarla) Despus de confirmar los servicios que se van a cambiar, se pasar a la seccin Seguridad de red. Aqu es donde SCW normalmente permite modificar la configuracin del firewall y de IPSec de Windows. Pero como est configurando ISA Server 2006, no tendr ms remedio que saltarse esta seccin, tal y como se muestra en la figura 5.

Figura 5 Saltarse la configuracin de Seguridad de red (haga clic en la imagen para ampliarla) A continuacin, el asistente pasa a la configuracin de valores de registro relacionados con los mtodos de autenticacin y seguridad de red. La primera pantalla de esta seccin trata sobre las firmas de bloques de mensajes de servidor (SMB). El protocolo SMB es un protocolo de red central de Microsoft y estos valores de configuracin permiten las comunicaciones firmadas para reducir la probabilidad de ataques de intermediario.

La configuracin predeterminada, como se muestra en la figura 6, ofrece un buen nivel de seguridad para las comunicaciones SMB del servidor ISA. Pero debe tener en cuenta las repercusiones que tendr si se firman todas las comunicaciones. Si no le sobran ciclos de CPU, debera desmarcar la segunda opcin. Y no olvide pensar en todos los servidores a los que se aplicar esta directiva; si tiene servidores con distintas cargas de trabajo, deber usar el servidor con la utilizacin de unidad de procesamiento central ms alta como gua para saber si debe seleccionar o no esta opcin.

Figura 6 Especificando si se deben requerir comunicaciones firmadas (haga clic en la imagen para ampliarla) El siguiente conjunto de pantallas trata sobre el nivel de LMCompatibility que debe usar el servidor ISA. La primera de estas pantallas presenta tres opciones. A menos que tenga clientes heredados de Windows (como Windows 95 o Windows 98) o si usa cuentas locales para el control de acceso, debera dejar seleccionada la opcin predeterminada Cuentas de dominio. En la segunda pantalla sobre el nivel de LMCompatibility deber proporcionar informacin acerca de sus controladores de dominio. Si no tiene ningn dominio de Windows NT 4.0, puede dejar seleccionada la opcin predeterminada (Sistemas operativos Windows NT 4.0 Service Pack 6a o posteriores). En este cuadro de dilogo tambin debe seleccionar la opcin para que los relojes se sincronicen con el del servidor seleccionado. Al seleccionar Siguiente se mostrarn opciones de configuracin adicionales para la comunicacin entrante de LAN Manager (LM), como se muestra en la figura 7.

Figura 7 Indicacin de mtodos de autenticacin entrantes (haga clic en la imagen para ampliarla) Esta tercera pantalla que pertenece al nivel de compatibilidad de LM determinar si se necesita la versin 2 de LAN Manager de Windows NT (NTLM) y si se almacenan algoritmos hash de LM. Debe asegurarse de que ninguna de estas opciones est seleccionada si su entorno es compatible con esta configuracin, ya que al anular la seleccin de estas dos opciones se mejorar la seguridad significativamente. Ahora se le presentar el Resumen de configuracin del Registro. Revise todas las entradas y confirme que la configuracin de la directiva es correcta. A continuacin, el asistente le llevar a la seccin final: Auditora. Un punto importante a tener en cuenta acerca de cualquiera de las opciones de configuracin de esta seccin es que no se pueden revertir. Pero como la auditora no afecta a la funcionalidad del sistema, no debe saltarse esta seccin. Si mantiene seleccionada la opcin predeterminada "Auditar actividades correctas", no se incluirn entradas en el registro de eventos cuando se produzca un error del inicio de sesin. Sin embargo, la informacin relativa a errores de inicio de sesin puede ofrecer informacin valiosa sobre intentos de intrusin. Adems, como prctica general recomendada, se debe seleccionar "Auditar actividades correctas e incorrectas". Despus, revise la configuracin de auditora y haga clic en Siguiente dos veces para guardar la directiva de seguridad. La informacin que se debe introducir en esta pantalla, que se muestra en la figura 8, es slo el nombre del archivo; aunque tambin se puede incluir una descripcin breve. Esta descripcin puede resultar til en entornos grandes donde diferentes administradores comparten las responsabilidades de seguridad.

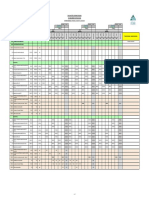

Figura 8 Introduccin de un nombre y una descripcin para la directiva de seguridad (haga clic en la imagen para ampliarla) Cuando el archivo se ha guardado, se le ofrece la opcin de aplicar la directiva inmediatamente o ms tarde. Si elige aplicar la directiva ms tarde, el proceso ha terminado. Si descubre que ha cometido algn error en la configuracin de la directiva, puede revertir la directiva, a excepcin de la configuracin de la auditora. Funciones administrativas La reduccin de la superficie expuesta a ataques del servidor ISA es un paso fundamental para disminuir la probabilidad de que se produzcan infracciones de origen externo. Sin embargo, tambin es importante revisar la asignacin de funciones administrativas dentro del servidor ISA para limitar las posibles amenazas de origen interno. En las figuras 9 y 10 se muestran las funciones administrativas y una lista parcial de tareas comunes asociadas. Figura 9 Funciones y tareas asociadas a la versin Standard Edition Auditor de Administrador Tarea Auditor supervisin total Ver panel, alertas, conectividad, Permitido Permitido Permitido sesiones y servicios Reconocer alertas Permitido Permitido Permitido Ver informacin de registro Permitido Permitido Crear definiciones de alerta Permitido Crear informes Permitido Permitido Detener e iniciar sesiones y servicio Permitido Permitido Ver directiva de firewall Permitido Permitido Configurar directiva de firewall Permitido Configurar memoria cach Permitido Configurar una red privada virtual Permitido (VPN) Figura 10 Funciones y tareas asociadas a la versin Enterprise Edition Auditor de Auditor de Administrador de Actividad supervisin de matriz matriz matriz

Ver panel, alertas, conectividad y Permitido Permitido Permitido sesiones Reconocer y restablecer alertas Permitido Permitido Permitido Ver informacin de registro Permitido Permitido Crear definiciones de alerta Permitido Crear informes Permitido Permitido Detener e iniciar sesiones y Permitido Permitido servicio Ver directiva de firewall Permitido Permitido Configurar directiva de firewall Permitido Configurar memoria cach Permitido Configurar una red privada Permitido virtual (VPN) Purgar/Detener NLB Permitido Permitido Ver configuracin local (en el Permitido Permitido registro de un miembro de la matriz) Cambiar configuracin local (en el registro de un miembro de la matriz) Como puede ver, existe un grado alto de segmentacin en las tareas administrativas asociadas con el servidor ISA. Esto, a su vez, debera facilitarle la asignacin de funciones correctas a usuarios de su organizacin. Ms all de esto, lo que necesita recordar es que el mejor enfoque para asignar funciones es emplear el concepto del privilegio menor. Cualquier usuario dado debe tener slo los privilegios imprescindibles para que pueda hacer su trabajo. Tambin es importante recordar que los miembros del grupo de administradores locales en ISA Server 2006 Standard Edition tienen los mismos derechos que un administrador total del servidor ISA. En la versin Enterprise Edition, los miembros del grupo de administradores locales del servidor con la funcin de servidor de Almacenamiento de configuracin tienen el control completo sobre la configuracin de la versin Enterprise. Esto significa que resulta necesario revisar con cuidado la pertenencia al grupo de administradores del dominio, siempre que el servidor ISA sea miembro de un dominio, as como a cualquier otro grupo que sea miembro del grupo de administradores locales del servidor ISA.

Anda mungkin juga menyukai

- Redes en LinuxDokumen437 halamanRedes en LinuxRenito FivBelum ada peringkat

- El Gran Libro de Windows Server 2008 - Javier Angel Vega - AlfaomegaDokumen348 halamanEl Gran Libro de Windows Server 2008 - Javier Angel Vega - Alfaomegayselacrello456987100% (4)

- Canon Mg5200 EsDokumen1.098 halamanCanon Mg5200 EsOscar PiñerosBelum ada peringkat

- Lpi 101Dokumen30 halamanLpi 101Diego MendozaBelum ada peringkat

- El Gran Libro de Windows Server 2008 - Javier Angel Vega - AlfaomegaDokumen348 halamanEl Gran Libro de Windows Server 2008 - Javier Angel Vega - Alfaomegayselacrello456987100% (4)

- Redes en LinuxDokumen437 halamanRedes en LinuxRenito FivBelum ada peringkat

- 4656 PDFDokumen31 halaman4656 PDFManuel CarrizalesBelum ada peringkat

- Redes en LinuxDokumen437 halamanRedes en LinuxRenito FivBelum ada peringkat

- Crear Imagen Con Norton Ghost Paso A PasoDokumen15 halamanCrear Imagen Con Norton Ghost Paso A Pasoregisters100% (3)

- Tema 6 Parte 19 Configuracion de Un Servidor Ris en Windows 2003 ServerDokumen13 halamanTema 6 Parte 19 Configuracion de Un Servidor Ris en Windows 2003 ServerOscar PiñerosBelum ada peringkat

- ProjectChart_PMBIOING_v22Aug12_final (1)Dokumen4 halamanProjectChart_PMBIOING_v22Aug12_final (1)ml2024016776Belum ada peringkat

- Tipos de Sistemas OperativosDokumen9 halamanTipos de Sistemas OperativosArmando OrtizBelum ada peringkat

- 01 Tarija Cataloga Ion Del Patrimonio Arquitectónico HistóricoDokumen24 halaman01 Tarija Cataloga Ion Del Patrimonio Arquitectónico HistóricoIvan Gustavo Rios BaldiviezoBelum ada peringkat

- Circular Dpayt-002-2024 Sieel - Sistema Expediente Electrónico - Atención Virtual - Solicitar DocumentacionDokumen4 halamanCircular Dpayt-002-2024 Sieel - Sistema Expediente Electrónico - Atención Virtual - Solicitar DocumentacionEstudio Alvarezg AsociadosBelum ada peringkat

- PC2 - Diseño y Analisis EstructuralDokumen80 halamanPC2 - Diseño y Analisis EstructuralCesar Eduardo Cisneros LozaBelum ada peringkat

- 76 - Ing. Padron - Geotecnia Presupuesto CeibosDokumen1 halaman76 - Ing. Padron - Geotecnia Presupuesto CeibosfranBelum ada peringkat

- Todas Las Herramientas para Celulares - VYGIS TOOL BOXDokumen2 halamanTodas Las Herramientas para Celulares - VYGIS TOOL BOXinkabebeBelum ada peringkat

- Esquema MonoproticoDokumen128 halamanEsquema MonoproticoJonathan VillafañeBelum ada peringkat

- Plano de Instalaciones ElectricasDokumen1 halamanPlano de Instalaciones ElectricasAdan LopezBelum ada peringkat

- Balanceo de Ecuaciones Por Metodo de RedoxDokumen14 halamanBalanceo de Ecuaciones Por Metodo de RedoxFrank Walter Livisi EstradaBelum ada peringkat

- FICHA PREVENTIVA 01 - Uso de Guantes Dieléctricos Ver. 00Dokumen1 halamanFICHA PREVENTIVA 01 - Uso de Guantes Dieléctricos Ver. 00Juan Carlos Lavado JuarezBelum ada peringkat

- Siembra y Cosecha de Agua HugoDokumen6 halamanSiembra y Cosecha de Agua HugoFIORELABelum ada peringkat

- Diagnóstico del servicio de agua potable en Las LomasDokumen14 halamanDiagnóstico del servicio de agua potable en Las LomasEsgar Rojas LujanBelum ada peringkat

- Deformaciones de Rocas y FracturasDokumen18 halamanDeformaciones de Rocas y FracturasFELIPE DUCUARABelum ada peringkat

- Espectroscopia Fourier-2Dokumen18 halamanEspectroscopia Fourier-2Juli GomezBelum ada peringkat

- Semana 8-TALLER Diagrama de MódulosDokumen1 halamanSemana 8-TALLER Diagrama de Módulosjuan eduardoBelum ada peringkat

- Manual de EMovDokumen25 halamanManual de EMovalexander_osorio_1Belum ada peringkat

- Manual de Operación de PozosDokumen52 halamanManual de Operación de PozosHECTOR CARLIN100% (2)

- Documentos para proyectos eléctricosDokumen3 halamanDocumentos para proyectos eléctricosCristian Gabriel Martinez IbañezBelum ada peringkat

- Solucion U2Dokumen4 halamanSolucion U2Yota RodriguezBelum ada peringkat

- CABESTI S.R Secadores Frigorificos FuncionamientoDokumen2 halamanCABESTI S.R Secadores Frigorificos Funcionamientoduque_sadeBelum ada peringkat

- Hidráulica (Cap 2)Dokumen28 halamanHidráulica (Cap 2)PAULBelum ada peringkat

- Examen Final Gestión de Proyectos 2Dokumen8 halamanExamen Final Gestión de Proyectos 2WILSON REINALDO VARGASBelum ada peringkat

- Guía Práctica 3 (Resuelta), M. Fluidos IDokumen6 halamanGuía Práctica 3 (Resuelta), M. Fluidos Ilolo100% (1)

- Informática Aplicada - Clasificacion de Suelos (SUCS Y AASHTO)Dokumen2 halamanInformática Aplicada - Clasificacion de Suelos (SUCS Y AASHTO)Luis Santos ZamboraBelum ada peringkat

- 3W Look Ahead IFS-0046 PDFDokumen3 halaman3W Look Ahead IFS-0046 PDFDennys Rojas ToledoBelum ada peringkat

- Hoja Membretada Ing. Ivan CcayasccaDokumen2 halamanHoja Membretada Ing. Ivan CcayasccaYordan BohorquezBelum ada peringkat

- Sustentación Trabajo Colaborativo FisicaDokumen3 halamanSustentación Trabajo Colaborativo FisicaFabian Alexander Garcia Molina100% (1)

- Construccion DL Ponton KM 1217+000 y Accesos Volumen VI PDFDokumen88 halamanConstruccion DL Ponton KM 1217+000 y Accesos Volumen VI PDFTeresa Rivera VilchezBelum ada peringkat

- Antena IsotronDokumen3 halamanAntena IsotronFelipe Valencia100% (1)