Port Ada

Diunggah oleh

Oscar HerreraHak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

Port Ada

Diunggah oleh

Oscar HerreraHak Cipta:

Format Tersedia

REPUBLICA BOLIVARIANA DE VENEZUELA INSTITUTO UNIVERSITARIO POLITECNICO SANTIAGO MARIO ESCUELA DE SISTEMAS CATEDRA: SISTEMAS DE INFORMACION

Controles de seguridad para una Pagina Web

Bachiller: Oscar Herrera C.I V-12574064

Caracas, Junio de 2011

Seguridad del hardware y control de desastres que soporta el sitio web Los Servidores Web suministran pginas Web a los navegadores (como por ejemplo, Netscape Navigator, Internet Explorer de Microsoft) que lo solicitan. En trminos ms tcnicos, los servidores Web soportan el Protocolo de Transferencia de Hypertexto conocido como HTTP (HyperText Transfer Protocol), el estndar de Internet para comunicaciones Web. Usando HTTP, un servidor Web enva pginas Web en HTML y CGI, as como otros tipos de scripts a los navegadores o browsers cuando stos lo requieren. Cuando un usuario hace clic sobre un enlace (link) a una pgina Web, se enva una solicitud al servidor Web para localizar los datos nombrados por ese enlace. El servidor Web recibe esta solicitud y suministra los datos que le han sido solicitados (una pgina HTML, un script interactivo, una pgina Web generada dinmicamente desde una base de datos,...) o bien devuelve un mensaje de error.

Seguridad La seguridad en redes de telecomunicaciones est fundamentada en tres elementos: La Integridad.- Se refiere a que el contenido y el significado de la informacin no se altere al viajar por una red, no obstante el nmero y tipo de equipos que se encuentren involucrados; la infraestructura utilizada debe ser transparente para el usuario. La Confiabilidad.- Implica que el servicio debe estar disponible en todo momento. La Confidencialidad.- Es quiz la parte ms estratgica del negocio, ya que contribuye a impedir que personas no autorizadas lean y conozcan la informacin que se transmite. La verdadera seguridad de un sistema va ms all de la instalacin de la actualizacin ms reciente, la configuracin de un cierto fichero, o la cuidadosa administracin del acceso de los usuarios a los recursos de sistema. Es una manera de ver las diferentes amenazas que acechan su sistema y lo que se est dispuesto a hacer para evitarlas.

Ningn sistema es totalmente seguro a menos que est apagado (y an as, es posible que se lo roben). Cada vez que el sistema est encendido puede ser atacado, desde una broma inocua a un virus

capaz de destruir el hardware, a la posibilidad que los datos sean borrados. Pero no todo est perdido. Con una actitud apropiada adems de algunas buenas herramientas, se puede gozar de un sistema sano sin problemas de seguridad.

Control de Seguridad en Redes Si usa su sistema en una red (como una red de rea local, red de rea amplia o Internet), deber ser consciente de que su sistema estar a un nivel ms alto de riesgo que si no estuviese conectado a una. Adems de atentados brutales a los ficheros de contraseas y usuarios sin acceso apropiado, la presencia de su sistema en una red ms grande aumenta la oportunidad de que ocurra un problema de seguridad y la forma posible en que pueda ocurrir.

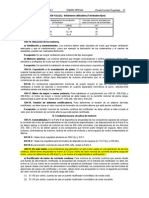

Posibles Problemas De Seguridad: Bsqueda entre los datos de autenticacin muchos mtodos de autenticacin por defecto en los sistemas operativos dependen de enviarle su informacin de autentificacin "en abierto" donde su nombre de usuario y contrasea se le envan por medio de la red en texto comn o sin encriptar. Existen herramientas a disposicin para quienes tengan accesos a su red (o Internet, si obtiene acceso a su sistema mientras la usa) para "husmear" o detectar su contrasea grabando todos los datos transferidos por medio de la red y examinarlos para encontrar declaraciones de inicios de sesin comunes. Este mtodo se puede usar para encontrar cualquier informacin enviada sin encriptar, hasta su contrasea de root. Es esencial que utilice herramientas (utilidades) para evitar que contraseas y otros datos delicados se enven sin encriptacin. Si por cualquier motivo no es posible utilizar estas herramientas con su sistema, entonces asegrese de no iniciar nunca sesiones como root a menos que no est presente delante de la mquina.

Ataque frontal ataques de denegacin de servicio (DoS) y su tipo pueden daar hasta un sistema seguro inundndolo con peticiones inapropiadas o mal formuladas que aplastaran su sistema o crearan procesos que pondran en peligro su sistema o sus datos, adems de otros sistemas que comuniquen con l. Existe una cantidad de

protecciones diferentes a disposicin para ayudar a detener el ataque y minimizar el dao, como los firewalls que filtran los paquetes. Sin embargo, los ataques frontales se encaran con una mirada exhaustiva a la manera en que los sistemas no fiables se comunican con sus sistemas fiables, erigiendo barreras protectoras entre los dos y desarrollando una forma de reaccionar velozmente ante cualquier evento para que la irrupcin y los posibles daos sean limitados.

Aprovechndose de un bug de seguridad o de un loophole (rendija) de vez en cuando se encuentran errores en el software que, si son explotados, podran causar graves daos a un sistema no protegido. Por este motivo trate de ejecutar procedimientos desde el root lo menos posible. Use todas las herramientas que estn a su disposicin, como actualizaciones de paquetes de Network y alertas de seguridad, para resolver problemas de seguridad tan pronto como sean descubiertos. Por ltimo, asegrese que su sistema no tenga programas innecesarios que inicien a la hora del arranque. Mientras menos programas se ejecuten, menos probabilidades hay que un bug o error de seguridad le afecte.

El Desarrollo De Polticas De Seguridad Todo sistema, desde una mquina usada slo por una persona a un servidor en el mbito empresarial utilizado por miles de usuarios, debera tener polticas de seguridad. Las polticas de seguridad son un conjunto de pautas utilizadas para medir si una determinada actividad o aplicacin debiese o no ser desempeada o utilizada en un sistema, basndose en los particulares objetivos para ese sistema.

Las polticas de seguridad entre sistemas diferentes pueden variar mucho, pero lo ms importante es que exista una para su sistema no importa si est escrita en el manual de polticas de la empresa o simplemente se recuerda. Control de Software Por fallas en la seguridad del script que se est usando, muchos script son programados por los mismos usuarios y tienen poca o ninguna seguridad, y los hackers pueden insertar o ejecutar cdigo en el sitio.

Password o contrasea muy dbil, por ejemplo usar 123456 o el mismo nombre de usuario, el nombre del dominio, nombres de ciudades o pases, palabras conocidas, etc. No proteger carpetas o archivos, de preferencia siempre debe dar a sus archivos privilegios de solo lectura, evitar que las carpetas tengan permisos. . Controles de Seguridad en los Comunicaciones

Sistemas Operativo y las

Mantener el sistema operativo actualizado, con los ltimos parches de seguridad disponibles. Las actualizaciones crticas deben ser probadas antes de ser implementadas en el ambiente de produccin de manera de asegurarse que los cambios no afecten la operatoria del sitio web. Configurar el sistema operativo de manera segura, implementando las mejores prcticas para el hardening de plataformas. Esto incluye entre otras actividades, deshabilitar cuentas de ejemplo, cambiar claves por defecto, etc... Administrar adecuadamente las cuentas de usuario procurando: Otorgar acceso al sistema operativo slo a personal autorizado, con privilegios mnimos que le permitan cumplir con sus funciones. Establecer una poltica de uso de las cuentas crticas (administrador de plataformas, etc.), as como procedimientos detallados. Controlar la vigencia de los accesos otorgados a los usuarios respecto del sistema operativo. Asegurar la posibilidad de identificar unvocamente a todos los usuarios del sistema a travs de sus cuentas. Implementar polticas de contraseas fuertes y de control de acceso a toda la informacin almacenada en el servidor de forma restrictiva. Registrar las actividades crticas ejecutadas en el sistema operativo a travs de los logs propios de la plataforma, de manera de permitir el rastreo de informacin relacionada con un posible incidente de seguridad. De ser posible, almacenar los logs en un servidor distinto a donde se generan. Esto aumenta su confiabilidad en caso de que el servidor se vea comprometido.

Siempre que sea posible, utilizar los paquetes oficiales (cuando se trate de una distribucin de Linux o BSD) y evitar compilar programas a mano o instalar paquetes desde fuentes no oficiales. Siempre que sea posible, utilizar los paquetes oficiales (cuando se trate de una distribucin de Linux o BSD) y evitar compilar programas a mano o instalar paquetes desde fuentes no oficiales. Implementar y mantener actualizado un software antivirus. Efectuar controles preventivos peridicos. Desinstalar aquellos servicios que no sean utilizados en el servidor. No utilizar servicios que puedan ser utilizados por atacantes para recabar informacin del sistema operativo. (ej.: finger, rstat, rusers) Utilizar conexiones, siempre que se requieran, que permitan el cifrado de la informacin y la autenticacin de las partes para la administracin remota de equipos, la transferencia de archivos y el intercambio de informacin (ej.: SSH, SFTP, SCP, SSL). Ubicar el/los servidores donde se encuentra alojado el sitio web de internet en un segmento de la red separado de la red interna del Organismo (ej.: DMZ). Proteger con un firewall externo la red donde se ubica el servidor, adems de un firewall funcionando en el mismo equipo.

Respaldos

En cuanto a los datos o informacin a proteger es conveniente salvaguardar lo mayormente posible, a saber: Mails Las fuentes tipogrficas (en Windows generalmente se encuentran en C:\Windows\Fonts). Drivers de perifricos Todos los documentos de office como texto, hojas de clculo y archivos PDFs. Informacin de nuestros sitios web, diseos, scripts, plantillas, elementos webs, programas, etc. Fotografas y banco de imgenes

Recursos, libros y tutoriales Conversaciones de chat, videos, msica, documentales Url de favoritos o marcadores en nuestro buscador.

pelculas,

Control de Seguridad Para el momento de la creacin de pginas webs, tanto desarrolladores como los usuarios de la organizacin y los directivos de las mismas deben estar ligados, y tanto desarrolladores como directivos deben tener nociones bsicas o estndares de lo que es la informtica y por lo tanto los riesgos que esto implica ante una eventual prdida de datos, es as que debemos tener como prioritario mantener nuestra informacin segura y a salvo de cualquier ataque o virus. Lo correcto es escoger un da de poca actividad como los fines de semana y dedicarnos a hacer un backup o copia de respaldo. Controles, Seguridad Y Comercio Electrnico Se ha convertido en uno de los elementos ms importantes dentro de una organizacin. La seguridad informtica debe ser administrada segn los criterios establecidos por los administradores y supervisores, evitando que usuarios externos y no autorizados puedan acceder a ella sin autorizacin. De lo contrario la organizacin corre el riesgo de que la informacin sea utilizada maliciosamente para obtener ventajas de ella o que sea manipulada, ocasionando lecturas erradas o incompletas de la misma. Otra funcin de la seguridad informtica en esta rea es la de asegurar el acceso a la informacin en el momento oportuno, incluyendo respaldos de la misma en caso de que esta sufra daos o prdida producto de accidentes, atentados o desastres. Control de Desastre Una parte fundamental para el almacenamiento y gestin de la informacin, as como para el funcionamiento mismo de la organizacin. La funcin de la seguridad informtica en esta rea es velar que los equipos funcionen adecuadamente y prever en caso de falla planes de robos, incendios, boicot, desastres naturales, fallas en el suministro elctrico y cualquier otro factor que atente contra la infraestructura informtica.

Controles de Implementacin Son las personas que utilizan la estructura tecnolgica, zona de comunicaciones y que gestionan la informacin. La seguridad informtica debe establecer normas que minimicen los riesgos a la informacin o infraestructura informtica. Estas normas incluyen horarios de funcionamiento, restricciones a ciertos lugares, autorizaciones, denegaciones, perfiles de usuario, planes de emergencia, protocolos y todo lo necesario que permita un buen nivel de seguridad informtica minimizando el impacto en el desempeo de los funcionarios y de la organizacin en general y como principal contribuyente al uso de programas realizados por programadores.

Tecnologas de seguridad Qu es un firewall? "Un firewall es un sistema o grupo de sistemas que establece una poltica de control de acceso entre dos redes". Tienen las siguientes propiedades: Todo el trfico de adentro hacia afuera, y viceversa debe pasar a travs de l. Slo el trfico autorizado, definido por la poltica de seguridad es autorizado para pasar por l. El sistema es realmente resistente a la penetracin. Trfico en Internet Cuando nos referimos a que todo el trfico de adentro hacia afuera y viceversa, debe pasar por un firewall, esto es respecto al protocolo TCP/IP. Para controlar el trfico de TCP/IP se debe tener una clara idea de cmo funciona el protocolo. Un Protocolo es una descripcin formal de cmo sern intercambiados los mensajes y las reglas que deben seguir dos o ms sistemas para transferirlos de tal forma que ambos puedan entenderse. TCP (Protocolo de transmisin de datos), divide los datos en partes, llamados paquetes, y le da a cada uno un nmero. Estos paquetes pueden representar texto, grficas, sonido o vdeo; o cualquier elemento que la red pueda transmitir. La secuencia de nmeros ayuda a asegurar que los paquetes puedan ser re ensamblados una

vez recibidos. Entonces cada paquete consiste en contenido, o datos, y la informacin que el protocolo necesita para hacerlo funcionar, llamado protocolo encabezado. Controles de Operaciones de Computacin La informacin constituye el activo ms importante de las empresas, pudiendo verse afectada por muchos factores tales como robos, incendios, fallas de disco, virus u otros. Desde el punto de vista de la empresa, uno de los problemas ms importantes que debe resolver es la proteccin permanente de su informacin crtica. La medida ms eficiente para la proteccin de los datos es determinar una buena poltica de copias de seguridad o backups: Este debe incluir copias de seguridad completa (los datos son almacenados en su totalidad la primera vez) y copias de seguridad incrementales (slo se copian los ficheros creados o modificados desde el ltimo backup). Es vital para las empresas elaborar un plan de backup en funcin del volumen de informacin generada y la cantidad de equipos crticos. Un buen sistema de respaldo debe contar con ciertas caractersticas indispensables: Continuo: El respaldo de datos debe ser completamente automtico y continuo. Debe funcionar de forma transparente, sin intervenir en las tareas que se encuentra realizando el usuario. Seguro: Muchos software de respaldo incluyen cifrado de datos (128448 bits), lo cual debe ser hecho localmente en el equipo antes del envo de la informacin. Remoto: Los datos deben quedar alojados en dependencias alejadas de la empresa. Mantencin de versiones anteriores de los datos. Se debe contar con un sistema que permita la recuperacin de versiones diarias, semanales y mensuales de los datos. Hoy en da los sistemas de respaldo de informacin online (Servicio de backup remoto) estn ganando terreno en las empresas y organismos gubernamentales. La mayora de los sistemas modernos de respaldo de informacin online cuentan con las mximas medidas de seguridad y disponibilidad de datos. Estos sistemas permiten a las empresas crecer en volumen de informacin sin tener que estar

preocupados de aumentar su dotacin fsica de servidores y sistemas de almacenamiento. Control de Cambios Gestionar los cambios de forma de garantizar que los mismos se efectan de forma autorizada y segura. Documentar e implementar procedimientos para la solicitud, evaluacin, diseo, prueba e implementacin de los cambios. Implementar un mecanismo de solicitud de cambios formalizado. Documentar e implementar un procedimiento de anlisis de los cambios solicitados, incluyendo la evaluacin del impacto del cambio sobre la seguridad de la informacin. Probar los cambios junto con el usuario para garantizar que cumplan con los requerimientos. La implementacin de cambios en el sitio (ya sea de diseo o de contenido) debe encontrarse formalmente autorizada y documentada. Mantener una bitcora de los cambios realizados en la configuracin del sistema. Esta bitcora no debe ser almacenada en el mismo servidor y debe estar debidamente resguardada. Documentar los procedimientos para solucionar problemas comunes y lo referidos a mantenimiento peridico. Mantener un entorno de desarrollo/prueba separado fsica y lgicamente del sitio productivo. Definir perfiles de acceso a los diferentes ambientes de acuerdo a las funciones de los usuarios. Restringir el acceso para agregar, modificar o eliminar informacin de diseo o de contenido del sitio al personal autorizado. El personal de desarrollo no debe tener acceso al entorno donde se aloja el sitio, sino nicamente al entorno de desarrollo/prueba. Mantener un registro y control de versiones anteriores del sitio. Adecuados Mecanismos de Autenticacin y Autorizacin: Se deben implementar controles de acceso en las aplicaciones Web, para evitar la ejecucin de funciones por parte de usuarios no autorizados o usuarios con niveles de permisos insuficientes. Dichos controles consisten en: Autenticacin: determinan los usuarios que pueden acceder a la aplicacin Autorizacin: determinan lo que pueden hacer los usuarios autorizados

Las aplicaciones Web deben establecer sesiones para mantener el rastro del flujo de acciones de cada usuario. Para el establecimiento y mantenimiento de dichas sesiones se deben implementar mecanismos que garanticen la proteccin de las credenciales en trnsito y del identificador de sesin. Aquellos formularios susceptibles de abusos por parte de scripts o robots (sistemas de encuestas, registro de cuentas de correo, comentarios de foros, etc) deben utilizar un captcha que asegure que se trata de un humano quien realiza la operacin. Estrategia de mercadeo por Internet Es muy probable que usted va a utilizar ms de una estrategia de mercadeo por Internet en sus campaas de mercadeo. Hay, de hecho, muchas tcnicas de mercadeo por Internet que puede utilizar para ganar y mantener clientes mientras usted est construyendo su negocio. Las siguientes son algunos de las estrategias de comercializacin. 1. SEO SEO u Optimizacion de Motor de Investigacion es un componente importante de cualquier estrategia de comercializacion en Internet. En esencia, SEO implica la creacin y el mantenimiento de un sitio web que ranquear alto en los motores de bsqueda cuando los usuarios busquen sitios usando palabras claves. SEO se utiliza para dirigir el trfico a un sitio de modo que, una vez que los usuarios encuentren su sitio, van a realizar una compra. Si bien existen diversas formas para optimizar tu sitio para los motores de bsqueda, la mayora de los expertos coinciden en que el mejor camino para que su sitio encuentre su camino en la cspide del ranking de los motores de bsqueda es que sea un sitio que los clientes encuentren valioso. En otras palabras, en lugar de intentar rellenar su sitio web con demasiadas palabras clave, los propietarios de sitios web deberan centrarse ms en artculos y otro tipo de contenido que sus clientes encuentren tiles. Los sitios que los clientes encuentren tiles y valiosos, sin duda, sern tiles y valiosos para los rastreadores de motores de bsqueda. Las palabras claves son importantes, no obstante. Sin embargo, las palabras clave son mucho ms importantes que un sitio lleno de palabras clave que no reflejan adecuadamente de lo que el sitio se trata. A los rastreadores de motores de bsqueda o araas, no les gustan los lugares con demasiadas palabras clave. Los propietarios de sitios web deben recordar que una vez que han logrado dirigir el trfico a su sitio, es

necesario ofrecer a sus visitantes una razn para navegar alrededor. Ofrecer a los visitantes un sitio lleno de informacin til y recursos es una de las mejores estrategias de comercializacin por Internet que un webmaster puede desarrollar. 2. Comercializacin por Email La comercializacin por correo electrnico es una estrategia popular de comercializacin por Internet que ha demostrado ser muy lucrativa para los comerciantes conocedores de Internet. La comercializacin por correo electrnico es una de las tcnicas de mercadeo por Internet que toma un montn de trabajo duro y preparacin, sin embargo, ciertamente paga por los grandes nmeros de venta. Con el fin de tener xito con esta forma de comercializacin por Internet, usted tiene que construir una lista de posibles clientes. Una forma de construir una lista exitosa para tu campana de comercializacin por correo electrnico es ofrecer algo gratis, como un curso en su sitio web. Supongamos que usted tiene un sitio web dedicado al entrenamiento de perros. Usted podra ofrecer un curso gratuito para aquellos que le proporcionen sus nombres y direcciones de correo electrnico. A continuacin, enviar un correo electrnico todos los das por 5, 7 o 10 das con informacin til relativa al entrenamiento de perros, o lo que sea que usted este comercializando. Al trmino de cada jornada de "leccin", puede proporcionar un enlace a su pgina de ventas para aquellos interesados en obtener ms informacin. Adems, puede mantener el contacto con sus miembros de la lista de vez en cuando, ofrecindoles ms informacin e invitndoles a visitar su sitio web. Usted tendr que proporcionar un vnculo para que ellos puedan optar a no recibir ms mensajes de correo electrnico de usted, pero con la construccin de una lista orientada en esta manera, usted mejorara las probabilidades de venta a las personas que estn verdaderamente interesados en lo que usted tiene que ofrecer. 3. Coregistracion La coregistracion es otra estrategia de comercializacin por Internet que hace uso de una lista de posibles clientes, sin embargo con la co registracin, usted esta asociado con otros comerciantes de Internet con el fin de que ambos puedan beneficiarse de la misma campaa. He aqu cmo funciona: Supongamos que usted tiene un producto para vender, pero usted no tiene una lista de prospectos para vendrselos. Usted puede unir sus fuerzas con otro vendedor que tiene una lista de prospectos a los que l o ella regularmente mercadean pero que no tiene el tiempo o la inclinacin para

identificar un nuevo producto. Las grandes empresas han venido haciendo grandes facturas de esta estrategia de comercializacin durante muchos aos, mucho antes de la llegada de Internet. Aun as, tambin se ha convertido en uno de las ms populares tcnicas de comercializacin de Internet. Cuntos sitios ha visitado que le dan la opcin de incluirse para recibir correo electrnico o informacin de uno de sus sitios asociados? Este es un ejemplo de cmo trabaja la coregistracion. A veces, ambos comerciantes, tienen cada uno su propia lista de clientes potenciales y har un acuerdo para comercializar no slo a las personas en sus propias listas, si no tambin a las personas que estn en la lista del otro tambin. Esto le dar una mejor oportunidad de vender si se ha asociado con alguien que tenga una lista tan grande o mayor que la suya. Como siempre, sin embargo, no se permite el spam y siempre debe proporcionar a sus clientes potenciales, la opcin de no continuar recibiendo ms mensajes de usted.

Anda mungkin juga menyukai

- Sistemas PropulsivosDokumen223 halamanSistemas PropulsivosGeorge Bastida67% (3)

- Ebook WhatsApp BusinessDokumen24 halamanEbook WhatsApp BusinessClaudiayGio Bustillo100% (3)

- Bombas Flight Catalogo PDFDokumen8 halamanBombas Flight Catalogo PDFJuan AlejandroBelum ada peringkat

- Ficha de Trabajo - S7Dokumen6 halamanFicha de Trabajo - S7jesus herbas uquiche25% (8)

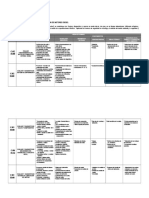

- FT-SST-120 Formato Lista de Chequeo Inspección General de VehiculosDokumen2 halamanFT-SST-120 Formato Lista de Chequeo Inspección General de VehiculosClaudia Gomez100% (3)

- Practica Ruido e IluminacionDokumen6 halamanPractica Ruido e Iluminacioncj jeicoBelum ada peringkat

- Trabajo Final de Marketing Exposicion MartesDokumen14 halamanTrabajo Final de Marketing Exposicion MartesDeyvi Alcocer AbadBelum ada peringkat

- Terminos de Referencia TR SPC 001 PIPC 2016Dokumen39 halamanTerminos de Referencia TR SPC 001 PIPC 2016rmarin_90100% (1)

- Formato Inspección PulidoraDokumen2 halamanFormato Inspección PulidoraMarta Areiza AreizaBelum ada peringkat

- Presentacion Blacksmith Cuc Julio 2019Dokumen13 halamanPresentacion Blacksmith Cuc Julio 2019Nilton Julio VargasBelum ada peringkat

- f7.p31.gth Formato Informe Trimestral Comite de Convivencia Laboral v2Dokumen1 halamanf7.p31.gth Formato Informe Trimestral Comite de Convivencia Laboral v2Mauricio Reyes VargasBelum ada peringkat

- CARTA PROBLEMAS cORTOS SIN CORRIENTEDokumen33 halamanCARTA PROBLEMAS cORTOS SIN CORRIENTENoraSeddikBelum ada peringkat

- Ampb 601 Diagnostico y Reparacion de Motores DieselDokumen2 halamanAmpb 601 Diagnostico y Reparacion de Motores DieselLuis Chatilan AguilarBelum ada peringkat

- Modelo MX2Dokumen83 halamanModelo MX2ricardourenaBelum ada peringkat

- Guia #4 - Fenómenos OndulatorioDokumen11 halamanGuia #4 - Fenómenos OndulatorioCarola AparicioBelum ada peringkat

- Latex HandoutDokumen28 halamanLatex Handoutapi-3703209100% (1)

- Dotación en Sistema de Agua PotableDokumen6 halamanDotación en Sistema de Agua PotableTatiana Peña MendozaBelum ada peringkat

- ApartarrayosDokumen14 halamanApartarrayosLuwani LinoBelum ada peringkat

- CATALOGO - ZEC - AMERICA - LATINA 17 04 2020 WebDokumen60 halamanCATALOGO - ZEC - AMERICA - LATINA 17 04 2020 WebRoberto CarvalhoBelum ada peringkat

- The Hole in The Wall TraducciónDokumen7 halamanThe Hole in The Wall TraducciónclementepinarBelum ada peringkat

- Practica No.1 PLANEACION Y DISEÃ O DE INSTALACIONESDokumen54 halamanPractica No.1 PLANEACION Y DISEÃ O DE INSTALACIONESJorge Valencia RivasBelum ada peringkat

- Presupuesto ValtekDokumen4 halamanPresupuesto ValtekHernan YanezBelum ada peringkat

- Matriz Marco LogicoDokumen7 halamanMatriz Marco LogicoHenry Rios FernandezBelum ada peringkat

- Agrupamiento Preliminar - PARA FORMULA POLINOMICADokumen2 halamanAgrupamiento Preliminar - PARA FORMULA POLINOMICAhildaluzBelum ada peringkat

- Resolución 0256 de 2016Dokumen28 halamanResolución 0256 de 2016C J Ballesteros MontalbánBelum ada peringkat

- Grandes Ensambles en Autodesk InventorDokumen10 halamanGrandes Ensambles en Autodesk InventorJhonathan Pizarro ChoqueBelum ada peringkat

- Planificacion Clase A Clase LengDokumen11 halamanPlanificacion Clase A Clase LengCristina Gallardo Cid0% (1)

- 430-22 Un Solo Motor PDFDokumen1 halaman430-22 Un Solo Motor PDFAlex Ferrer100% (1)

- NaguDokumen2 halamanNaguSucely Diaz DelgadoBelum ada peringkat

- A2 AlbDokumen2 halamanA2 AlbArturo LopezBelum ada peringkat