Hardening de Apache

Diunggah oleh

Alex Ruiz ArceDeskripsi Asli:

Hak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

Hardening de Apache

Diunggah oleh

Alex Ruiz ArceHak Cipta:

Format Tersedia

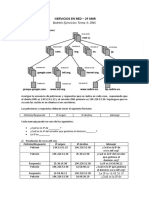

Hardening de Apache DESARROLLO Los pasos para realizar el Hardening de Apache son los siguientes: Funcionalidad Suposiciones de Seguridad

Descargar la versin de Apache adecuada. Preparando el Software Mdulos de Apache Chrooting el servidor Cambiar los permisos de los archivos y directorios Eliminar archivos y directorios no necesarios. HTTP Logging. Monitoreo de trafico al servidor Prevencin contra ataques. La descripcin de cada uno de los puntos es: Funcionalidad Se debe especificar qu funcionalidad tendr el servidor, que tecnologas utilizara: PHP, JSP, CGI, ASP, Perl, etc. Suposiciones de Seguridad Se deben considerar elementos que son seguros por default, como son: El sistema operativo se debe asegurar tanto cuanto sea posible, contra ataques del local y del telnet; El servidor no debe ofrecer ningn otro servicios de red excepto el HTTP: (80/TCP); El acceso alejado al servidor se debe controlar por un cortafuego, que debe bloquear todas las conexiones de salida, y permite conexiones de entrada solamente al puerto 80/TCP del web server; El servidor Apache debe ser el nico servicio disponible en el sistema; Se deben instalar los mdulos absolutamente necesarios de Apache deben ser permitidos; El servidor debe divulgar la menos cantidad de informacin sobre s mismo (seguridad por oscuridad); El servidor de Apache debe funcionar debajo de un UID/GID nico, no usado por cualquier otro proceso del sistema;

Los procesos de Apache deben tener acceso limitado a los archivos de sistema (el chrooting). Ningunos programas de la cscara pueden estar presentes en el Apache chrooted el ambiente (/bin/sh, /bin/csh etc.). El sistema operativo Antes de instalar Apache debemos elegir un sistema operativo, sobre el cual el servidor funcionar. El primer paso es asegurar el sistema operativo. Usuarios: Es necesario crear un nuevo grupo de usuarios y usuarios que sean necesarios. Descargar la versin de Apache adecuada. El paso siguiente es descargar la versin ms ltima del web server de Apache. Algunas de las opciones de Apache se pueden permitir solamente durante tiempo de compilacin, as es importante descargar el cdigo de fuente en vez de la versin binaria. Preparando el Software Despus de descargar el software, debemos desempaquetarlo. Entonces debemos decidir qu mdulos deben seguir permitidos. Mdulos de Apache La opcin de mdulos es uno de los pasos ms importantes de asegurar Apache. Debemos ir por la regla: menos es el mejor. Satisfacer las asunciones de la funcionalidad y de la seguridad, los mdulos siguientes deben seguir permitidos: Nombre del mdulo y Descripcin httpd_core Las caractersticas de Apache de la base, requeridas en cada instalacin de Apache. mod_access

Proporciona el control de acceso basado en el hostname del cliente, el IP address, u otras caractersticas de la peticin del cliente. Porque este mdulo es necesario utilizar orden, permitir y negar los directorios, l debe seguir permitido. mod_auth Requerido para poner la autentificacin del usuario en ejecucin usando los archivos de texto (autentificacin bsica del HTTP), que fue especificada en asunciones de la funcionalidad. mod_dir Requerido para buscar y para servir archivos del ndice del directorio: index.html, default.htm, etc. mod_log_config Requerido para poner la registracin en ejecucin de las peticiones hechas al servidor. mod_mime Requerido para fijar el juego de caracteres, la codificacin del contenido, el tratante, la contenido-lengua, y los tipos del MIME de documentos. El resto de los mdulos de Apache deben ser eliminados. Podemos darnos vuelta con seguridad apagada, principalmente porque no los necesitamos. Inhabilitando los mdulos innecesarios, podemos evitar robos potenciales cuando las nuevas vulnerabilidades de la seguridad se encuentran en uno de ellos. Modulos a deshabilitar info. status autoindex imap include userdir auth Modulos a habilitar ssl auth_ldap

Es tambin valor para observar que dos de los mdulos de Apache pueden ser ms peligrosos que otros: mod_autoindex y mod_info. El primer mdulo provee la indexacin de direcciones automtica del directorio, y es permitido por el defecto. Es muy fcil utilizar este mdulo para comprobar si Apache funciona en un servidor (e.g. http://server_name/icons/) y conseguir el contenido de los directorios del web server, cuando no se encuentra ningunos archivos del ndice en ellos. El segundo mdulo, mod_info, debe nunca ser accesible del Internet, principalmente porque revela la configuracin del servidor de Apache.

Chrooting el servidor Es decir limitar el acceso de los procesos de Apache a los filesystems. La tcnica chrooting significa crear una nueva estructura del directorio de raz, moviendo todos los demonios a este directorio, y correr al demonio apropiado en ese nuevo ambiente. Evitar dar la versin del Servidor en encabezados de http. Listen 80 (remove) Borrar la directiva Listen , solo disponible en ssl.conf, es decir, el servidor solo estar disponible en https. User webserv Todos los proceso hijo corrern con privilegios de usuario no root. Group webserv Todos los proceso hijo corrern con privilegios de grupo no root ServerAdmin -webmaster@xianco.com Use un alias de mail UserDir disabled root Deshabilitar comando para acceso archivos Order Deny, Allow deny from all Denegar acceso a archivos de sistema.

4

Cambiar los permisos de los archivos y directorios Se debe verificar el control de acceso al directorio de principal de Apache, tal como se ha visto en los incisos principales; si estamos en sistemas Unix los permisos deben ser 0775. En los siguientes archivos: Htdocs Cgi-bin Logs-dir Bin-dir Eliminar archivos y directorios no necesarios. Todos aquellos directorios y archivos no validos deben ser eliminados. HTTP Logging. Los servidores del Web normalmente permiten registrar el trfico en el mismo a travs de bitcoras, sin embargo no tienen la capacidad de analizar el cuerpo de las peticiones de servicio, por lo que se explota la vulnerabilidad en POST para realizar ataques. A la fecha ya existe software adicional que permite un registro completo de peticiones y respuestas con una granularidad mayor que la que permite el mismo servidor. Monitoreo de trfico al servidor Adems es de contar con elementos de registro proporcionar, se puede supervisar el trfico en la red hacia el servidor, para evitar ataques Prevencin contra ataques. El firewall debe contar con las reglas necesarias a fin de minimizar las vulnerabilidades, en base a peticiones usuarios, direcciones IP, sesiones, aceptando en general solo peticiones validas.

Anda mungkin juga menyukai

- Hardening de Un Servidor ApacheDokumen3 halamanHardening de Un Servidor ApacheJames Jara WebBelum ada peringkat

- Manual Filtrado URL-Palo AltoDokumen10 halamanManual Filtrado URL-Palo AltoDiego Fernando Bedoya CamachoBelum ada peringkat

- Instalar Tomcat EclipseDokumen4 halamanInstalar Tomcat Eclipseapi-3735749Belum ada peringkat

- Examen SquidDokumen5 halamanExamen SquidRuben Vasquez Cespedes0% (1)

- Windows 2008 Server, Directorio ActivoDokumen13 halamanWindows 2008 Server, Directorio ActivochorchinhoBelum ada peringkat

- Instalacion de BASE (Basic Analysis and Security Engine) Con SSLDokumen6 halamanInstalacion de BASE (Basic Analysis and Security Engine) Con SSLInformationSecurityBelum ada peringkat

- Pasos para Instalación de Data Protector en Clientes CATALOGO ORACLEDokumen3 halamanPasos para Instalación de Data Protector en Clientes CATALOGO ORACLEOli ZV100% (1)

- Performance JavaDokumen235 halamanPerformance Javagermandre0Belum ada peringkat

- Instalación Wildfly Centos-7 PDFDokumen12 halamanInstalación Wildfly Centos-7 PDFLando Muñoz SanchezBelum ada peringkat

- BEA WebLogicDokumen187 halamanBEA WebLogicrameshk2000Belum ada peringkat

- Linux Apache2 DirectivasDokumen18 halamanLinux Apache2 Directivaseb2bjxBelum ada peringkat

- Proyecto Servidor de RepositoriosDokumen12 halamanProyecto Servidor de RepositoriosYurleidy SimonesBelum ada peringkat

- Servidor DNS Distribución CentOSDokumen12 halamanServidor DNS Distribución CentOSEdgar Diego CHARA APAZABelum ada peringkat

- Configuración Wildfly en DigitalOcean PDFDokumen3 halamanConfiguración Wildfly en DigitalOcean PDFAlvaro SnBelum ada peringkat

- Mysql y Oracle DockerDokumen13 halamanMysql y Oracle DockerÖsKar Malagón OrtiizBelum ada peringkat

- Plug in TapestryDokumen289 halamanPlug in TapestryHaybert ENBelum ada peringkat

- Vsicm6 Lab EsDokumen180 halamanVsicm6 Lab EsSergio Omar Ruiz PazBelum ada peringkat

- Servidor Web HTTP, FTP, HTTPs en Windows Server 2008Dokumen15 halamanServidor Web HTTP, FTP, HTTPs en Windows Server 2008Emaizon100% (1)

- Manual Administrador AlfrescoDokumen30 halamanManual Administrador AlfrescoMario Navarro Madrid100% (1)

- Contenido Renew Az-104Dokumen143 halamanContenido Renew Az-104Daniel GonzálezBelum ada peringkat

- SQL MapDokumen10 halamanSQL MapAnonymous c1AdV4Belum ada peringkat

- Tomcat SSLDokumen6 halamanTomcat SSLAlvaro PeredoBelum ada peringkat

- 005 Denegacion de Servicio. Ataque DOS Con LOIC y HOIC PDFDokumen5 halaman005 Denegacion de Servicio. Ataque DOS Con LOIC y HOIC PDFaneudyhBelum ada peringkat

- Introduccion BEA WebLogicDokumen20 halamanIntroduccion BEA WebLogicfelicu100% (2)

- Banco de Preguntas TiDokumen16 halamanBanco de Preguntas TiProINGBelum ada peringkat

- Cbs Aws Fundamentals 2 190704174129Dokumen100 halamanCbs Aws Fundamentals 2 190704174129Muhammad Majid KhanBelum ada peringkat

- Centos 7Dokumen27 halamanCentos 7Miguel Angel Gonzalez GBelum ada peringkat

- Migración de Active Directory de Windows Server 2008 R2 A Windows Server 2012 R2Dokumen5 halamanMigración de Active Directory de Windows Server 2008 R2 A Windows Server 2012 R2Hamit LlerenaBelum ada peringkat

- Requisitos para Montar Un Servidor de Email Con Linux UbuntuDokumen25 halamanRequisitos para Montar Un Servidor de Email Con Linux UbuntuOscar Fredy Ortiz VidalBelum ada peringkat

- Como Encriptar Cadenas y Campos en SQL Server 2005 - 2Dokumen4 halamanComo Encriptar Cadenas y Campos en SQL Server 2005 - 2Raul Marlon Blanco Del CastilloBelum ada peringkat

- Tutorial - Configuracion Jms en Oracle Weblogic v11Dokumen15 halamanTutorial - Configuracion Jms en Oracle Weblogic v11Victor MartinezBelum ada peringkat

- Aprendizaje WLSTDokumen39 halamanAprendizaje WLSTLeo Duran TBelum ada peringkat

- Servidor DNS en CentOS 7Dokumen7 halamanServidor DNS en CentOS 7xxx_barby_xxxBelum ada peringkat

- Tutorial de Instalacion Netbeans-Apache2-Postgresql - en Ubuntu de LinuxDokumen21 halamanTutorial de Instalacion Netbeans-Apache2-Postgresql - en Ubuntu de LinuxinformaticatecBelum ada peringkat

- Servidor Web (IIS) Windows Server 2008Dokumen13 halamanServidor Web (IIS) Windows Server 2008jean.marquez2074Belum ada peringkat

- Spring 321 CastellanoDokumen931 halamanSpring 321 CastellanoAlejandro Heras MedranoBelum ada peringkat

- ISA ServerDokumen8 halamanISA ServerAlex Solis NBelum ada peringkat

- Directorio ActivoDokumen9 halamanDirectorio ActivoWilliam LópezBelum ada peringkat

- Configuraciones en WeblogicDokumen8 halamanConfiguraciones en WeblogicbrunohansBelum ada peringkat

- Ejercicios Servicio DNSDokumen10 halamanEjercicios Servicio DNSNacho Peña TaroncherBelum ada peringkat

- Servidor DNS Centos 7Dokumen8 halamanServidor DNS Centos 7Caro VLBelum ada peringkat

- Actividad de Repaso de Servicios Windows ServerDokumen110 halamanActividad de Repaso de Servicios Windows ServerAndres Felipe Florez GuerraBelum ada peringkat

- FreeipaDokumen49 halamanFreeipaymlfcaBelum ada peringkat

- CactiDokumen7 halamanCactiPablo BritoBelum ada peringkat

- Oracle BI 11 G R1 Creación de Repositorios VOl2Dokumen450 halamanOracle BI 11 G R1 Creación de Repositorios VOl2Viviana.fariasBelum ada peringkat

- Easy Hotspot ChiliDokumen11 halamanEasy Hotspot ChiliJosé Manuel Quezada DélanoBelum ada peringkat

- Conexion Maestro-Esclavo de Linux-LinuxDokumen10 halamanConexion Maestro-Esclavo de Linux-LinuxwacyminaBelum ada peringkat

- Instalar Servidor de Correo ZimbraDokumen22 halamanInstalar Servidor de Correo ZimbrablackcrowpcBelum ada peringkat

- Importando Archivos de JSX en React JsDokumen18 halamanImportando Archivos de JSX en React JsJeykher YendesBelum ada peringkat

- Apache Web ServerDokumen24 halamanApache Web ServerJC_NagashBelum ada peringkat

- Supuesto Práctico Tema 2 AsoDokumen4 halamanSupuesto Práctico Tema 2 Asotrianc70Belum ada peringkat

- 4 2 Samba y NFSDokumen28 halaman4 2 Samba y NFShellobe83Belum ada peringkat

- Herramientas de Monitoreo de Bases de DatosDokumen3 halamanHerramientas de Monitoreo de Bases de DatosLiliam MorenoBelum ada peringkat

- Lab07 FIREWALL 2019 IIDokumen12 halamanLab07 FIREWALL 2019 IIDaysi MurilloBelum ada peringkat

- HP System Management Homepage HP-UX, Linux y WindowsDokumen64 halamanHP System Management Homepage HP-UX, Linux y WindowsWebster NobleBelum ada peringkat

- LDAPDokumen21 halamanLDAPharvicalleBelum ada peringkat

- Practica Usuarios OracleDokumen4 halamanPractica Usuarios OraclePaúl RamónBelum ada peringkat

- Curso VM WareDokumen179 halamanCurso VM WareJuan Pedro FernandezBelum ada peringkat

- Inteco Cert Guia Seguridad ApacheDokumen35 halamanInteco Cert Guia Seguridad Apachegd2809Belum ada peringkat

- CONTABILIDAD VISUAL. Manual Del Usuario. Visual Software Versión 8.2Dokumen115 halamanCONTABILIDAD VISUAL. Manual Del Usuario. Visual Software Versión 8.2veronica orosteguiBelum ada peringkat

- Manual de Traduccion de Videojuegos PDFDokumen160 halamanManual de Traduccion de Videojuegos PDFAlberto GarciaBelum ada peringkat

- PSGC - 001 CONTROL DE DOCUMENTOS Y REGISTROS - Versión 13 PDFDokumen10 halamanPSGC - 001 CONTROL DE DOCUMENTOS Y REGISTROS - Versión 13 PDFCESAR AUGUSTO CHANAME TORRESBelum ada peringkat

- Novedad TáctilDokumen7 halamanNovedad TáctiljorgeBelum ada peringkat

- Inf M01 Act 03Dokumen6 halamanInf M01 Act 03Francisco Javier MontesBelum ada peringkat

- Tesis Completa Sistema de InscripciónDokumen86 halamanTesis Completa Sistema de InscripciónDariana ChaconBelum ada peringkat

- Triptico de AutocadDokumen2 halamanTriptico de AutocadRommel David Guevara MartinezBelum ada peringkat

- IoT2040 - Primeros PasosDokumen29 halamanIoT2040 - Primeros PasosrulasBelum ada peringkat

- PIC Compilaciã N Con MPLAB-IDEDokumen25 halamanPIC Compilaciã N Con MPLAB-IDEDav1t1Belum ada peringkat

- RODERDokumen8 halamanRODERGricelda SuarezBelum ada peringkat

- Acl - Seguridad Informática PDFDokumen14 halamanAcl - Seguridad Informática PDFces.alexander.cvBelum ada peringkat

- Actividad 1 Del Módulo 2Dokumen4 halamanActividad 1 Del Módulo 2bereBelum ada peringkat

- SECUENCIA DIDÁCTICA 3er AÑO CICLO BÁSICODokumen45 halamanSECUENCIA DIDÁCTICA 3er AÑO CICLO BÁSICOJulietaBelum ada peringkat

- Diferencias Entre Programas EstadisticosDokumen6 halamanDiferencias Entre Programas EstadisticosManuel Lopez ChevezBelum ada peringkat

- Texto Basico Fundamentos de ProgramaciónDokumen86 halamanTexto Basico Fundamentos de ProgramaciónĐânýîî ŽařatèBelum ada peringkat

- Adsp003aq.7.PDF Relacion de Documentos ExternosDokumen6 halamanAdsp003aq.7.PDF Relacion de Documentos ExternosChristianBelum ada peringkat

- Recuperar Respaldo de MyBusiness POS 2008-2012Dokumen2 halamanRecuperar Respaldo de MyBusiness POS 2008-2012cddigital2Belum ada peringkat

- Módulos Avanzados ARENA-Prof - Gerardo RodríguezDokumen17 halamanMódulos Avanzados ARENA-Prof - Gerardo RodríguezGerardo Rodríguez Castrillo0% (1)

- Laboratorio 5Dokumen22 halamanLaboratorio 5Luis Alfredo Graus NeciosupBelum ada peringkat

- Upgrade Patch Manual - ESDokumen8 halamanUpgrade Patch Manual - ESJohana NiniBelum ada peringkat

- Ejercicio Word 1Dokumen8 halamanEjercicio Word 1est37100% (2)

- Acronis True Image Guía Paso A PasoDokumen13 halamanAcronis True Image Guía Paso A PasoAfonso LucioBelum ada peringkat

- Visual Basic 4.0 - TecnunDokumen102 halamanVisual Basic 4.0 - Tecnunjandresb23Belum ada peringkat

- Aficionados A La Mecánica - Ver Tema - Aprender A Reprogramar Las CentralitasDokumen7 halamanAficionados A La Mecánica - Ver Tema - Aprender A Reprogramar Las CentralitasNacho Diz CastroBelum ada peringkat

- Grabadora Digital de Voz Panasonic - RR-US591 RR-US571 RR-US551Dokumen22 halamanGrabadora Digital de Voz Panasonic - RR-US591 RR-US571 RR-US551sorellacl80% (5)

- Manual Impresora Godex G500 - ESDokumen48 halamanManual Impresora Godex G500 - ESJosé Tapia PulgarBelum ada peringkat

- SDK One Touch Capitulo 3Dokumen5 halamanSDK One Touch Capitulo 3elavefenix741116Belum ada peringkat

- Usos Del Freemake PDFDokumen19 halamanUsos Del Freemake PDFfireji100% (2)

- Laboratorio 07 - Redireccionamiento y TuberíasDokumen11 halamanLaboratorio 07 - Redireccionamiento y TuberíasAndre Angelo Montesinos VelezBelum ada peringkat

- ManualDokumen41 halamanManualBrenda B. Martinez EspinozaBelum ada peringkat