Presentasi Sekuritii

Presentasi Sekuritii

Diunggah oleh

ichakayz0 penilaian0% menganggap dokumen ini bermanfaat (0 suara)

4 tayangan18 halamanJudul Asli

presentasi-sekuritii

Hak Cipta

© Attribution Non-Commercial (BY-NC)

Format Tersedia

DOC, PDF, TXT atau baca online dari Scribd

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Attribution Non-Commercial (BY-NC)

Format Tersedia

Unduh sebagai DOC, PDF, TXT atau baca online dari Scribd

0 penilaian0% menganggap dokumen ini bermanfaat (0 suara)

4 tayangan18 halamanPresentasi Sekuritii

Presentasi Sekuritii

Diunggah oleh

ichakayzHak Cipta:

Attribution Non-Commercial (BY-NC)

Format Tersedia

Unduh sebagai DOC, PDF, TXT atau baca online dari Scribd

Anda di halaman 1dari 18

Sistem Keamanan Komputer

(Computer Security System)

Computer (Genera)

Network (Specfc)

Internetwork (More specfc)

Security

Posisi Security

Servce

Not Owner Owner

Request

Server

Cent

Securty

Convenence

Beberapa Statistik tentang Computer/Information

Security

Survey Informaton Week (USA), 1271 system or network manager, hanya

22% yang menganggap keamanan sstem nformas sebaga komponen

pentng.

Kesadaran akan masaah keamanan mash rendah!

Bagamana untuk membu|uk management untuk meakukan nvest d bdang

keamanan?

Membutuhkan |ustfkas perunya nvestment nfrastruktur keamanan

Angka past, sut dtampkan karena kendaa bsns, Negatve pubcty.

- 1996. FBI Natona Computer Crme Squad, ke|ahatan komputer yang terdeteks

kurang dar 15%, dan hanya 10% dar angka tu yang daporkan.

- 1996. Amercan Bar Assocaton: dar 1000 perusahaan, 48% teah mengaam

computer fraud daam kurun 5 tahun terakhr.

- 1996. D Inggrs, NCC Informaton Securty Breaches Survey: ke|ahatan komputer nak

200% dar 1995 ke 1996.

- 1997. FBI: kasus persdangan yang berhubungan dengan ke|ahatan komputer nak

950% dar tahun 1996 ke 1997, dan yang convcted d pengadan nak 88%. 1988.

Sendma dekspotas oeh R.T. Morrs sehngga meumpuhkan Internet. Dperkrakan

kerugan mencapa $100 |uta. Morrs dhukum denda $10.000.

- 10 Maret 1997. Seorang hacker dar Massachusetts berhas mematkan sstem

teekomunkas sebuah

- arport oka (Worcester, Mass.) sehngga memutuskan komunkas d contro tower

dan menghaau pesawat yang henda mendarat.

Mungkinkah aman?

Sangat sut mencapa 100% aman

Ada tmba bak antara keamanan vs. kenyamanan (securty vs

convenence)

Defns computer securty:

A computer is secure if you can depend on it and its software to behave as you expect

(Garfnke & Spafford)

Beberapa Sebab Peningkatan Kejahatan Komputer

!p"ikasi bisnis yang berbasis komputer / Internet meningkat

- Eectronc commerce (e-commerce)

- Eectronc Data Interchange (EDI)

Statistik e#commerce yang semakin meningkat$

Semakin banyak yang terhubung ke jaringan (seperti Internet)$

%esentra"isasi ser&er$

- Lebh banyak server yang harus dtangan dan butuh ebh banyak SDM

yang handa dan tersebar. Padaha susah mencar SDM.

'ransisi (ari sing"e &en(or ke mu"ti#&en(or$

- Banyak |ens perangkat dar berbaga vendor yang harus dpea|ar.

Pemakai makin me"ek tekno"ogi$

- Ada kesempatan untuk men|a|a. Tngga downoad software. (Scrpt

kddes)

- Sstem admnstrator harus seangkah d depan.

Kesu"itan penegak hukum untuk mengejar kemajuan (unia

te"ekomunikasi (an komputer

- Cyberaw

- Awareness

Meningkatnya komp"eksitas sistem$

Program men|ad semakn besar.

Potens ubang keamanan semakn besar.

K"asifikasi Keamanan Sistem Info :

Keamanan yang bersfat fsk (physca securty)

Keamanan yang berhubungan dengan orang (persone)

Keamanan dar data dan meda serta teknk komunkas

Keamanan daam operas.

K"asifikasi ber(asarkan fungsi

)et*ork security

fokus kepada sauran pembawa nfo

!pp"ication security

fokus kepada apkasnya sendr

PC security

fokus kepada keamanan dar komputer (end system)

!spek/ser&is (ari keamanan

Prvacy / confdentaty

Integrty

Authentcaton

Avaabty

Non-repudaton

Access contro

Pri&acy / confi(entia"ity

Proteks data |prbad| yang senstf

- Nama, tempat tangga ahr, agama, hobby, penyakt yang pernah dderta, status

perkawnan

- Data peanggan

- Sangat senstf daam e-commerce, heathcare

Serangan: snffer

Integrity

Informas tdak berubah tanpa |n (tampered, atered, modfed)

Serangan: spoof, vrus, tro|an horse

!uthentication

Meyaknkan keasan data, sumber data, orang yang mengakses data,

server yang dgunakan

- Penggunaan dgta sgnature, bometrcs

Serangan: password pasu

!&ai"abi"ity

Informas harus dapat terseda ketka dbutuhkan

- server dbuat hang, down, crash

Serangan: Dena of Servce (DoS) attack

)on#repu(iation

Tdak dapat menyangka (teah meakukan transaks)

- menggunakan dgta sgnature

- peru pengaturan masaah hukum

!ccess Contro"

Mekansme untuk mengatur sapa boeh meakukan apa

- basanya menggunakan password

- adanya keas / kasfkas

+enis !ncaman

(Konsep)

Interruption

Interception

Mo(ification

,abrication Sumber tujuan

Informasi

NORMAL

INTERCEPTION INTERRUPTION

MODIFICATION

FARICATION

a. Physical Access Attacks, yatu :

serangan yang mencoba mendapatkan

akses meau |aur fsk, contoh :

- Wiretapping, yatu : usaha untuk dapat

mengakses data meau meda

transms (kabe)

- Server hacking, usaha untuk

mengakses resource server angsung

secara fsk

- Vandalism, serangan dengan tu|uan

rusaknya sstem secara fsk

b. Dialog Attacks, yatu serangan yang

dakukan saat phak pengrm dan

penerma men-transms-kan datanya,

contoh :

- Eavesdropping, yatu mengupng dan

mengntp data yang sedang

dtransmskan

- Impersonation, yatu serangan dengan

cara berpura-pura (menpu) mengaku

sebaga orang an

- essage Alteration, yatu serangan

dengan cara mengubah data yang

dkrm phak an sebeum sampa ke

tu|uannya

c. Penetration Attacks, yatu serangan

yang mencoba menembus pertahanan

- Scanning!"robing# , yatu serangan dengan cara

peacakan kemungknan mendapatkan ceah

keemahan suatu sstem yang akan dserang

- $enial of Service !$oS#, yatu serangan dengan

tu|uan men-down-kan server dengan cara

memnta /me-request servce terus-menerus

- %rute &orce, usaha penembusan dengan cara

coba-coba, msanya mencoba semua

kemungknan password

d. Maliciuos Code Attacks, yatu serangan yang

dakukan meau suatu kode program yang

dsepkan ke program an, contoh :

- Viruses, yatu kode program yang menumpang

ke program an, yang dapat memperbanyak

drnya sendr ke program an, dan meakukan

ha yang tdak dngnkan

- 'ro(an horse, yatu kode yang menumpang ke

program an secara rahasa (sut dketahu) dan

meakukan ha-ha yang tdak dngnkan

- Worm, yatu program yang dapat meng-copy

drnya sendr dan mengrmkannya dar satu

komputer ke komputer an meau |arngan

- )**

e. Socia" -nggineering, yatu serangan yang

dakukan meau aktvtas sosa, contoh :

- "assword 'heft, yatu mencur password

seseorang yang memk account

- Information 'heft, yatu mencur nformas dar

seseorang/orang daam

+enis Serangan

(Tekns)

Penanganan keamanan

Prosedur ker|a

Fsk/okas

Tekns

'ekno"ogi Sistem Keamanan

.etak ,asi"itas Keamanan pa(a Sistem Komputer

Access Card

Bometrc Authentcaton

System

Password

Cryptography

Dgta Sgnature

Frewa

SSL

SSH

IDS

AntVrus toos

Backup

Recovery

Hardenng Host

..

User : Management, Admnstrator, programmer, End-user,.

Hardware : Bometrc Authentcaton, Access card,.

BIOS : password BIOS,.

Sstem Operas : wndows Desktop, NT/200X Server, Unx/Lnux, Nove,

.

Format fe : ASCII (text), bner, terkompress, terenkrps, FAT, NTFS,

EXT,.

Bahasa/too Pemrograman : C/C++, |ava, .

Apkas : securty toos, .

Database : Orace, DB2, SOL server, My SOL, .

Keamanan pa(a "e&e" protoko" komunikasi (OSI

Mode :ISO)

Appcaton Layer

Presentason Layer :

Sesson Layer :

Transport Layer :

Network Layer :

Data Lnk Layer :

Physca Layer :

Keamanan PC sebaiknya memperhatikan aspek#

aspek berikut

!spek fisik , msanya dmana PC detakkan, apakah ruangan aman

dar pencuran, apakah peru menggunakan perangkat pengaman

semacam UPS, Smart card dan sebaganya.

Policy atau aturan tentang sapa-sapa yang boeh mengakses PC dan

resource apa sa|a yang boeh daksesnya

Mekansme penggunaan pass*or(, msanya password untuk ogn ke

PC, password apkas, password fe data, dan sebaganya

Penggunaan teknk enkripsi untuk kerahasaan data, msanya data-

data pentng daam penympanannya d-enkrps sehngga |ka orang

an yang tdak berhak mengakses maka a tdak bsa memaham snya.

Backup data dan prosedur Recovery, data apa yang harus dbackup,

bagamana, kapan dan kemana data tersebut d-backup. Perangkat

atau software apa yang dgunakan untuk fastas +ecovery |ka

sewaktu-waktu data rusak/hang

Pengaman dar serangan &irus, bagamana vrus dapat datas, |ka

vrus berhas menyusup(meng-nfeks) perangkat apa yang dgunakan

untuk menghangkannya (men-dsfeksnya).

......

Security Management

Securty s a prmary a Management Issue, not a

Technoog Issue

Top to Buttom Commtment

Comprehensve Securty :

o Cosng A avenues of attack

o Asymetrca warfare : attacker ony has to fnd one

openng

o Defense n depth : attecker must get past severa

defenses to succeed

o Securty audts : run attacks aganst your own

network

Genera Securty Goas : CIA (Confdentaty, Integrty,

Avaabty)

Cyce : Pan - Protect - Respond

Security Po"icy

! security po"icy s a forma statement of the rues by whch peope who are gven

access to an organzaton's technoogy and nformaton assets must abde.

'he main purpose of a securty pocy s to nform users, staff and managers of ther

obgatory requrements for protectng technoogy and nformaton assets. The pocy

shoud specfy the mechansms through whch these requrements can be met. Another

purpose s to provde a basene from whch to acqure, confgure and audt computer

systems and networks for compance wth the pocy. Therefore an attempt to use a set

of securty toos n the absence of at east an mped securty pocy s meanngess.

.ist of in(i&i(ua"s *ho shou"( be in&o"&e( in the creation an( re&ie* of

security po"icy (ocuments

1) Ste securty admnstrator

2) Informaton technoogy technca staff (e.g., staff from computng center)

3) Admnstrators of arge user groups wthn the organzaton (e.g., busness

dvsons, computer scence department wthn a unversty, etc.)

4) Securty ncdent response team

5) Representatves of the user groups affected by the securty pocy

6) Rresponsbe management

7) Lega counse (f approprate)

'he characteristics of a goo( security po"icy are

(1) It must be mpementabe through system admnstraton procedures, pubshng of

acceptabe use gudenes, or other approprate methods.

(2) It must be enforcbe wth securty toos, where approprate, and wth sanctons,

where actua preventon s not techncay feasbe.

(3) It must ceary defne the areas of responsbty for the users, admnstrators, and

management.

'he components of a goo( security po"icy inc"u(e

(1) Computer Technoogy Purchasng Gudenes whch specfy requred, or preferred,

securty features. These shoud suppement exstng purchasng poces and

gudenes.

(2) A Prvacy Pocy whch defnes reasonabe expectatons of prvacy regardng such

ssues as montorng of eectronc ma, oggng of keystrokes, and access to users'

fes.

(3) An Access Pocy whch defnes access rghts and prveges to protect assets from

oss or dscosure by specfyng acceptabe use gudenes for users, operatons

staff, and management. It shoud provde gudenes for externa connectons, data

communcatons, connectng devces to a network, and addng new software to

systems. It shoud aso specfy any requred notfcaton messages (e.g., connect

messages shoud provde warnngs about authorzed usage and ne montorng,

and not smpy say "Wecome").

(4) An Accountabty Pocy whch defnes the responsbtes of users, operatons

staff, and management. It shoud specfy an audt capabty, and provde ncdent

handng gudenes (.e., what to do and who to contact f a possbe ntruson s

detected).

(5) An Authentcaton Pocy whch estabshes trust through an effectve password

pocy, and by settng gudenes for remote ocaton authentcaton and the use of

authentcaton devces (e.g., one-tme passwords and the devces that generate

them).

(6) An Avaabty statement whch sets users' expectatons for the avaabty of

resources. It shoud address redundancy and recovery ssues, as we as specfy

operatng hours and mantenance down-tme perods. It shoud aso ncude

contact nformaton for reportng system and network faures.

(7) An Informaton Technoogy System & Network Mantenance Pocy whch descrbes

how both nterna and externa mantenance peope are aowed to hande and

access technoogy. One mportant topc to be addressed here s whether remote

mantenance s aowed and how such access s controed. Another area for

consderaton here s outsourcng and how t s managed.

(8) A Voatons Reportng Pocy that ndcates whch types of voatons (e.g., prvacy

and securty, nterna and externa) must be reported and to whom the reports are

made. A non- threatenng atmosphere and the possbty of anonymous reportng

w resut n a greater probabty that a voaton w be reported f t s detected.

(9) Supportng Informaton whch provdes users, staff, and management wth contact

nformaton for each type of pocy voaton; gudenes on how to hande outsde

queres about a securty ncdent, or nformaton whch may be consdered

confdenta or propretary; and cross-references to securty procedures and

reated nformaton, such as company poces and governmenta aws and

reguatons.

Isti"ah#isti"ah umum

Access Contro

Attack

"assive

Active

Authentcaton

Authorzaton

Avaabty

Back-up

Bometrc-Authentcaton

Brute-force

Chpertext

Confdentaty

Crackng

Cryptography

Decrypton

Dgta Sgnature

Encrypton

Expot

Hackng

Hardenng Host/Server

Integrty

Intruder

Non-repudaton

Patch

Penetraton

Pantext

Pocy

Port

Prvacy

Prvege

Recovery

Servce

Socket

Tro|an horse

Trusted System

Trustee assgment

Vunerabty

..

..

..

DoS (Dena of Servce)

DES (Data Encrypton

Standard)

RSA (Rvest Shanr Ademan)

SHA (Secure Hash Agorthm)

IDEA (Internatona Data

Encrypton Agorthm)

MD5 (Massage Dgest,

verson 5)

PGP (Pretty Good Prvacy)

SSL (Secure Socket Layer)

SSH( Secure She)

IDS (Intruson Detecton

System)

..

..

..

Anda mungkin juga menyukai

- Buku LOG Kks Forensik 2014Dokumen11 halamanBuku LOG Kks Forensik 2014Mary ThaherBelum ada peringkat

- 3244 4488 1 SMDokumen4 halaman3244 4488 1 SMichakayzBelum ada peringkat

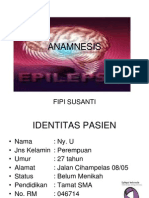

- Anamnesis Epilepsi Parsial KompleksDokumen11 halamanAnamnesis Epilepsi Parsial KompleksFipi SusantiBelum ada peringkat

- Askep KolesistitisDokumen24 halamanAskep KolesistitisichakayzBelum ada peringkat