Laporan Jarkom Mod6 PDF

Diunggah oleh

Rudi AnwarJudul Asli

Hak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

Laporan Jarkom Mod6 PDF

Diunggah oleh

Rudi AnwarHak Cipta:

Format Tersedia

Modul 6 Mikrotik Firewall

MODUL 6

MIKROTIK FIREWALL

A. TUJUAN

1. Mengetahui management di mikrotik router board

B. DASAR TEORI

1. Router

Router adalah perangkat jaringan yang digunakan untuk membagi protocol

kepada anggota jaringan yang lainnya, dengan adanya router maka sebuah

protocol dapat di-sharing kepada perangkat jaringan lain. Contoh aplikasinya

adalah jika kita ingin membagi IP address kepada anggota jaringan maka kita

dapat menggunakan router ini, ciri-ciri router adalah adanya fasilitas DHCP

(Dynamic Host Configuration Procotol), dengan mensetting DHCP, maka kita dapat

membagi IP Address, fasilitas lain dari router adalah adanya NAT (Network

Address Translator) yang dapat memungkinkan suatu IP Address atau koneksi

internet disharing ke IP Address lain.

Router adalah peralatan yang bekerja pada layer 3 Open System

Interconnection (OSI) dan sering digunakan untuk menyambungkan jaringan luas

Wide Area Network (WAN) atau untuk melakukan segmentasi layer 3 di LAN. WAN

seperti halnya LAN juga beroperasi di layer 1, 2 dan 3 OSI sehingga router yang

digunakan untuk menyambungkan LAN dan WAN harus mampu mendukung.

Router memiliki kemampuan melewatkan paket IP dari satu jaringan ke

jaringan lain yang mungkin memiliki banyak jalur diantara keduanya. Router-router

yang saling terhubung dalam jaringan internet turut serta dalam sebuah algoritma

routing terdistribusi untuk menentukan jalur terbaik yang dilalui paket IP dari sistem

ke sistem lain. Proses routing dilakukan secara hop by hop. IP tidak mengetahui

jalur keseluruhan menuju tujuan setiap paket. IP routing hanya menyediakan IP

address dari router berikutnya yang menurutnya lebih dekat ke host tujuan.

Praktikum Jaringan Komputer 2011 VI - 1

Modul 6 Mikrotik Firewall

Menghubungkan komputer dengan komputer lain dapat dilakukan dengan cara

langsung menggunakan kabel jaringan ataupun dengan peralatan tambahan. Jika

ingin menyambungkan beberapa komputer di dalam satu ruangan sudah pasti

memerlukan peralatan penyambung seperti hub atau switch.

Hub ataupun switch mempunyai kemampuan untuk menyambungkan pada

jarak yang berdekatan berkapasitas bandwith mulai dari 10Mbps sampai

1000Mbps. Namun sayang kecepatan tinggi tersebut hanya dapat dinikmati di

dalam satu ruangan saja Local Areal Network (LAN) . Untuk menyambungkan

jaringan dalam satu ruangan ke jaringan yang lebih luas memerlukan peralatan

yang disebut router.

Berhubungan dengan jaringan yang lebih luas atau internet berarti akan

menghadapi internet working yang memiliki prinsip dasar sebgai berikut :

1. Pengalamatan secara konsisten

2. Memiliki topologi jaringan mewakili pengalamatan.

3. Pemilihan jalur pengiriman data (terestial, gelombang mikro, satelit, fiber

optic dan lainnya).

4. Penggunaan router static maupun dinamic.

5. Menyambungkan berbagai tempat secara online tanpa keterbatasan waktu

penyambungan.

2. Firewall

Firewall (tembok-api) adalah sebuah sistem atau perangkat yang

mengizinkan lalu lintas jaringan yang dianggap aman untuk melaluinya dan

mencegah lalu lintas jaringan yang tidak aman. Umumnya, sebuah tembok-api

diterapkan dalam sebuah mesin terdedikasi, yang berjalan pada pintu gerbang

(gateway) antara jaringan lokal dan jaringan lainnya. Tembok-api umumnya juga

digunakan untuk mengontrol akses terhadap siapa saja yang memiliki akses

terhadap jaringan pribadi dari pihak luar. Saat ini, istilah firewall menjadi istilah

lazim yang merujuk pada sistem yang mengatur komunikasi antar dua jaringan

yang berbeda. Mengingat saat ini banyak perusahaan yang memiliki akses ke

Internet dan juga tentu saja jaringan berbadan hukum di dalamnya, maka

perlindungan terhadap modal digital perusahaan tersebut dari serangan para

Praktikum Jaringan Komputer 2011 VI - 2

Modul 6 Mikrotik Firewall

peretas, pemata-mata, ataupun pencuri data lainnya, menjadi hakikat.

Gambar b.1 Ilustrasi mengenai firewall

Jenis – jenis firewall

1. Personal Firewall

Personal Firewall didesain untuk melindungi sebuah komputer yang

terhubung ke jaringan dari akses yang tidak dikehendaki. Firewall jenis ini

akhir-akhir ini berevolusi menjadi sebuah kumpulan program yang bertujuan

untuk mengamankan komputer secara total, dengan ditambahkannya

beberapa fitur pengaman tambahan semacam perangkat proteksi terhadap

virus, anti-spyware, anti-spam, dan lainnya. Bahkan beberapa produk firewall

lainnya dilengkapi dengan fungsi pendeteksian gangguan keamanan jaringan

(Intrusion Detection System). Contoh dari firewall jenis ini adalah Microsoft

Windows Firewall (yang telah terintegrasi dalam sistem operasi Windows XP

Service Pack 2, Windows Vista dan Windows Server 2003 Service Pack 1),

Symantec Norton Personal Firewall, Kerio Personal Firewall, dan lain-lain.

Personal Firewall secara umum hanya memiliki dua fitur utama, yakni Packet

Filter Firewall dan Stateful Firewall.

2. Network Firewall

Network Firewall didesain untuk melindungi jaringan secara keseluruhan

dari berbagai serangan. Umumnya dijumpai dalam dua bentuk, yakni sebuah

perangkat terdedikasi atau sebagai sebuah perangkat lunak yang diinstalasikan

dalam sebuah server. Contoh dari firewall ini adalah Microsoft Internet Security

and Acceleration Server (ISA Server), Cisco PIX, Cisco ASA, IPTables dalam

sistem operasi GNU/Linux, pf dalam keluarga sistem operasi Unix BSD, serta

Praktikum Jaringan Komputer 2011 VI - 3

Modul 6 Mikrotik Firewall

SunScreen dari Sun Microsystems, Inc. yang dibundel dalam sistem operasi

Solaris. Network Firewall secara umum memiliki beberapa fitur utama, yakni

apa yang dimiliki oleh personal firewall (packet filter firewall dan stateful

firewall), Circuit Level Gateway, Application Level Gateway, dan juga NAT

Firewall. Network Firewall umumnya bersifat transparan (tidak terlihat) dari

pengguna dan menggunakan teknologi routing untuk menentukan paket mana

yang diizinkan, dan mana paket yang akan ditolak.

Fungsi Firewall

1. Mengatur dan Mengontrol Lalu lintas jaringan

Fungsi pertama yang dapat dilakukan oleh firewall adalah firewall harus

dapat mengatur dan mengontrol lalu lintas jaringan yang diizinkan untuk

mengakses jaringan private atau komputer yang dilindungi oleh firewall. Fire-

wall melakukan hal yang demikian, dengan melakukan inspeksi terhadap

paket-paket dan memantau koneksi yang sedang dibuat, lalu melakukan

penapisan (filtering) terhadap koneksi berdasarkan hasil inspeksi paket dan

koneksi tersebut.

1.a. Proses inspeksi Paket

Inspeksi paket (packet inspection) merupakan proses yang dilakukan

oleh firewall untuk 'menghadang' dan memproses data dalam sebuah paket

untuk menentukan bahwa paket tersebut diizinkan atau ditolak, berdasarkan

kebijakan akses (access policy) yang diterapkan oleh seorang administrator.

Firewall, sebelum menentukan keputusan apakah hendak menolak atau men-

erima komunikasi dari luar, ia harus melakukan inspeksi terhadap setiap paket

(baik yang masuk ataupun yang keluar) di setiap antarmuka dan memband-

ingkannya dengan daftar kebijakan akses. Inspeksi paket dapat dilakukan

dengan melihat elemen-elemen berikut, ketika menentukan apakah hendak

menolak atau menerima komunikasi :

• Alamat IP dari komputer sumber

• Port sumber pada komputer sumber

• Alamat IP dari komputer tujuan

Praktikum Jaringan Komputer 2011 VI - 4

Modul 6 Mikrotik Firewall

• Port tujuan data pada komputer tujuan

• Protokol IP

• Informasi header-header yang disimpan dalam paket

1.b. Koneksi dan Keadaan Koneksi

Agar dua host TCP/IP dapat saling berkomunikasi, mereka harus saling

membuat koneksi antara satu dengan lainnya. Koneksi ini memiliki dua tujuan :

1. Komputer dapat menggunakan koneksi tersebut untuk mengidenti-

fikasikan dirinya kepada komputer lain, yang meyakinkan bahwa sistem

lain yang tidak membuat koneksi tidak dapat mengirimkan data ke kom-

puter tersebut. Firewall juga dapat menggunakan informasi koneksi un-

tuk menentukan koneksi apa yang diizinkan oleh kebijakan akses dan

menggunakannya untuk menentukan apakah paket data tersebut akan

diterima atau ditolak.

2. Koneksi digunakan untuk menentukan bagaimana cara dua host terse-

but akan berkomunikasi antara satu dengan yang lainnya (apakah

dengan menggunakan koneksi connection-oriented, atau connection-

less).

Gambar b.2 Ilustrasi mengenai percakapan antar 2 buah host

Kedua tujuan tersebut dapat digunakan untuk menentukan keadaan

koneksi antara dua host tersebut, seperti halnya cara manusia ber-

cakap-cakap. Jika Amir bertanya kepada Aminah mengenai sesuatu, maka

Aminah akan meresponsnya dengan jawaban yang sesuai dengan pertanyaan

yang diajukan oleh Amir. Pada saat Amir melontarkan pertanyaannya kepada

Aminah, keadaan percakapan tersebut adalah Amir menunggu respons dari

Praktikum Jaringan Komputer 2011 VI - 5

Modul 6 Mikrotik Firewall

Aminah. Komunikasi di jaringan juga mengikuti cara yang sama untuk meman-

tau keadaan percakapan komunikasi yang terjadi.

Firewall dapat memantau informasi keadaan koneksi untuk menentukan

apakah ia hendak mengizinkan lalu lintas jaringan. Umumnya hal ini dilakukan

dengan memelihara sebuah tabel keadaan koneksi (dalam istilah firewall: state

table) yang memantau keadaan semua komunikasi yang melewati firewall.

Dengan memantau keadaan koneksi ini, firewall dapat menentukan apakah

data yang melewati firewall sedang "ditunggu" oleh host yang dituju, dan jika

ya, aka mengizinkannya. Jika data yang melewati firewall tidak cocok dengan

keadaan koneksi yang didefinisikan oleh tabel keadaan koneksi, maka data

tersebut akan ditolak. Hal ini umumnya disebut sebagai Stateful Inspection.

1.c. Stateful Packet Inspection

Ketika sebuah firewall menggabungkan stateful inspection dengan pack-

et inspection, maka firewall tersebut dinamakan dengan Stateful Packet In-

spection (SPI). SPI merupakan proses inspeksi paket yang tidak dilakukan

dengan menggunakan struktur paket dan data yang terkandung dalam paket,

tapi juga pada keadaan apa host-host yang saling berkomunikasi tersebut be-

rada. SPI mengizinkan firewall untuk melakukan penapisan tidak hanya ber-

dasarkan isi paket tersebut, tapi juga berdasarkan koneksi atau keadaan

koneksi, sehingga dapat mengakibatkan firewall memiliki kemampuan yang le-

bih fleksibel, mudah diatur, dan memiliki skalabilitas dalam hal penapisan yang

tinggi.

Salah satu keunggulan dari SPI dibandingkan dengan inspeksi paket bi-

asa adalah bahwa ketika sebuah koneksi telah dikenali dan diizinkan (tentu

saja setelah dilakukan inspeksi), umumnya sebuah kebijakan (policy) tidak

dibutuhkan untuk mengizinkan komunikasi balasan karena firewall tahu re-

spons apa yang diharapkan akan diterima. Hal ini memungkinkan inspeksi ter-

hadap data dan perintah yang terkandung dalam sebuah paket data untuk

menentukan apakah sebuah koneksi diizinkan atau tidak, lalu firewall akan se-

cara otomatis memantau keadaan percakapan dan secara dinamis men-

gizinkan lalu lintas yang sesuai dengan keadaan. Ini merupakan peningkatan

Praktikum Jaringan Komputer 2011 VI - 6

Modul 6 Mikrotik Firewall

yang cukup signifikan jika dibandingkan dengan firewall dengan inspeksi paket

biasa. Apalagi, proses ini diselesaikan tanpa adanya kebutuhan untuk

mendefinisikan sebuah kebijakan untuk mengizinkan respons dan komunikasi

selanjutnya. Kebanyakan firewall modern telah mendukung fungsi ini.

2. Melakukan autentikasi terhadap akses

Fungsi fundamental firewall yang kedua adalah firewall dapat melakukan

autentikasi terhadap akses. Protokol TCP/IP dibangun dengan premis bahwa

protokol tersebut mendukung komunikasi yang terbuka. Jika dua host saling

mengetahui alamat IP satu sama lainnya, maka mereka diizinkan untuk saling

berkomunikasi. Pada awal-awal perkembangan Internet, hal ini boleh dianggap

sebagai suatu berkah. Tapi saat ini, di saat semakin banyak yang terhubung ke

Internet, mungkin kita tidak mau siapa saja yang dapat berkomunikasi dengan

sistem yang kita miliki. Karenanya, firewall dilengkapi dengan fungsi autentikasi

dengan menggunakan beberapa mekanisme autentikasi, sebagai berikut :

1. Firewall dapat meminta input dari pengguna mengenai nama pengguna

(user name) serta kata kunci (password). Metode ini sering disebut se-

bagai extended authentication atau xauth. Menggunakan xauth peng-

guna yang mencoba untuk membuat sebuah koneksi akan diminta input

mengenai nama dan kata kuncinya sebelum akhirnya diizinkan oleh

firewall. Umumnya, setelah koneksi diizinkan oleh kebijakan keamanan

dalam firewall, firewall pun tidak perlu lagi mengisikan input password

dan namanya, kecuali jika koneksi terputus dan pengguna mencoba

menghubungkan dirinya kembali.

2. Metode kedua adalah dengan menggunakan sertifikat digital dan kunci

publik. Keunggulan metode ini dibandingkan dengan metode pertama

adalah proses autentikasi dapat terjadi tanpa intervensi pengguna.

Selain itu, metode ini lebih cepat dalam rangka melakukan proses

autentikasi. Meskipun demikian, metode ini lebih rumit implementasinya

karena membutuhkan banyak komponen seperti halnya implementasi

infrastruktur kunci publik.

Praktikum Jaringan Komputer 2011 VI - 7

Modul 6 Mikrotik Firewall

3. Metode selanjutnya adalah dengan menggunakan Pre-Shared Key

(PSK) atau kunci yang telah diberitahu kepada pengguna. Jika diband-

ingkan dengan sertifikat digital, PSK lebih mudah diimplenentasikan

karena lebih sederhana, tetapi PSK juga mengizinkan proses

autentikasi terjadi tanpa intervensi pengguna. Dengan menggunakan

PSK, setiap host akan diberikan sebuah kunci yang telah ditentukan se-

belumnya yang kemudian digunakan untuk proses autentikasi. Kelema-

han metode ini adalah kunci PSK jarang sekali diperbarui dan banyak

organisasi sering sekali menggunakan kunci yang sama untuk melak-

ukan koneksi terhadap host-host yang berada pada jarak jauh, se-

hingga hal ini sama saja meruntuhkan proses autentikasi. Agar tercapai

sebuah derajat keamanan yang tinggi, umumnya beberapa organisasi

juga menggunakan gabungan antara metode PSK dengan xauth atau

PSK dengan sertifikat digital.

Dengan mengimplementasikan proses autentikasi, firewall dapat men-

jamin bahwa koneksi dapat diizinkan atau tidak. Meskipun jika paket telah di-

izinkan dengan menggunakan inspeksi paket (PI) atau berdasarkan keadaan

koneksi (SPI), jika host tersebut tidak lolos proses autentikasi, paket tersebut

akan dibuang.

3. Melindungi sumber daya dalam jaringan private

Salah satu tugas firewall adalah melindungi sumber daya dari ancaman

yang mungkin datang. Proteksi ini dapat diperoleh dengan menggunakan be-

berapa peraturan pengaturan akses (access control), penggunaan SPI, applic-

ation proxy, atau kombinasi dari semuanya untuk mencegah host yang

dilindungi dapat diakses oleh host-host yang mencurigakan atau dari lalu lintas

jaringan yang mencurigakan. Meskipun demikian, firewall bukanlah satu-satun-

ya metode proteksi terhadap sumber daya, dan mempercayakan proteksi ter-

hadap sumber daya dari ancaman terhadap firewall secara eksklusif adalah sa-

lah satu kesalahan fatal. Jika sebuah host yang menjalankan sistem operasi

tertentu yang memiliki lubang keamanan yang belum ditambal dikoneksikan ke

Internet, firewall mungkin tidak dapat mencegah dieksploitasinya host tersebut

Praktikum Jaringan Komputer 2011 VI - 8

Modul 6 Mikrotik Firewall

oleh host-host lainnya, khususnya jika exploit tersebut menggunakan lalu lintas

yang oleh firewall telah diizinkan (dalam konfigurasinya). Sebagai contoh, jika

sebuah packet-inspection firewall mengizinkan lalu lintas HTTP ke sebuah web

server yang menjalankan sebuah layanan web yang memiliki lubang keaman-

an yang belum ditambal, maka seorang pengguna yang "iseng" dapat saja

membuat exploit untuk meruntuhkan web server tersebut karena memang web

server yang bersangkutan memiliki lubang keamanan yang belum ditambal.

Dalam contoh ini, web server tersebut akhirnya mengakibatkan proteksi yang

ditawarkan oleh firewall menjadi tidak berguna. Hal ini disebabkan oleh firewall

yang tidak dapat membedakan antara request HTTP yang mencurigakan atau

tidak. Apalagi, jika firewall yang digunakan bukan application proxy. Oleh kar-

ena itulah, sumber daya yang dilindungi haruslah dipelihara dengan melakukan

penambalan terhadap lubang-lubang keamanan, selain tentunya dilindungi

oleh firewall.

4. Mencatat semua kejadian, dan melaporkan kepada administrator

Cara Kerja Firewall

Packet-Filter Firewall

Gambar b.3 Contoh pengaturan akses (access control) yang

diterapkan dalam firewall

Pada bentuknya yang paling sederhana, sebuah firewall adalah sebuah

router atau komputer yang dilengkapi dengan dua buah NIC (Network Interface

Card, kartu antarmuka jaringan) yang mampu melakukan penapisan atau pen-

yaringan terhadap paket-paket yang masuk. Perangkat jenis ini umumnya dise-

but dengan packet-filtering router.

Praktikum Jaringan Komputer 2011 VI - 9

Modul 6 Mikrotik Firewall

Firewall jenis ini bekerja dengan cara membandingkan alamat sumber

dari paket-paket tersebut dengan kebijakan pengontrolan akses yang terdaftar

dalam Access Control List firewall, router tersebut akan mencoba memutuskan

apakah hendak meneruskan paket yang masuk tersebut ke tujuannya atau

menghentikannya. Pada bentuk yang lebih sederhana lagi, firewall hanya

melakukan pengujian terhadap alamat IP atau nama domain yang menjadi

sumber paket dan akan menentukan apakah hendak meneruskan atau meno-

lak paket tersebut. Meskipun demikian, packet-filtering router tidak dapat di-

gunakan untuk memberikan akses (atau menolaknya) dengan menggunakan

basis hak-hak yang dimiliki oleh pengguna.

Gambar b.4 Cara kerja paket filter firewall

Packet-filtering router juga dapat dikonfigurasikan agar menghentikan

beberapa jenis lalu lintas jaringan dan tentu saja mengizinkannya. Umumnya,

hal ini dilakukan dengan mengaktifkan/menonaktifkan port TCP/IP dalam sis-

tem firewall tersebut. Sebagai contoh, port 25 yang digunakan oleh Protokol

SMTP (Simple Mail Transfer Protocol) umumnya dibiarkan terbuka oleh be-

berapa firewall untuk mengizinkan surat elektronik dari Internet masuk ke

dalam jaringan private, sementara port lainnya seperti port 23 yang digunakan

oleh Protokol Telnet dapat dinonaktifkan untuk mencegah pengguna Internet

untuk mengakses layanan yang terdapat dalam jaringan private tersebut. Fire-

wall juga dapat memberikan semacam pengecualian (exception) agar be-

berapa aplikasi dapat melewati firewall tersebut. Dengan menggunakan pen-

dekatan ini, keamanan akan lebih kuat tapi memiliki kelemahan yang signifikan

Praktikum Jaringan Komputer 2011 V I - 10

Modul 6 Mikrotik Firewall

yakni kerumitan konfigurasi terhadap firewall: daftar Access Control List fire-

wall akan membesar seiring dengan banyaknya alamat IP, nama domain, atau

port yang dimasukkan ke dalamnya, selain tentunya juga exception yang diber-

lakukan.

Circuit Level Gateway

Gambar b.5 Cara kerja circuit level firewall

Firewall jenis lainnya adalah Circuit-Level Gateway, yang umumnya

berupa komponen dalam sebuah proxy server. Firewall jenis ini beroperasi

pada level yang lebih tinggi dalam model referensi tujuh lapis OSI (bekerja

pada lapisan sesi/session layer) daripada Packet Filter Firewall. Modifikasi ini

membuat firewall jenis ini berguna dalam rangka menyembunyikan informasi

mengenai jaringan terproteksi, meskipun firewall ini tidak melakukan pen-

yaringan terhadap paket-paket individual yang mengalir dalam koneksi.

Dengan menggunakan firewall jenis ini, koneksi yang terjadi antara

pengguna dan jaringan pun disembunyikan dari pengguna. Pengguna akan di-

hadapkan secara langsung dengan firewall pada saat proses pembuatan

koneksi dan firewall pun akan membentuk koneksi dengan sumber daya

jaringan yang hendak diakses oleh pengguna setelah mengubah alamat IP dari

paket yang ditransmisikan oleh dua belah pihak. Hal ini mengakibatkan terjad-

inya sebuah sirkuit virtual (virtual circuit) antara pengguna dan sumber daya

jaringan yang ia akses.

Firewall ini dianggap lebih aman dibandingkan dengan Packet-Filtering

Firewall, karena pengguna eksternal tidak dapat melihat alamat IP jaringan in-

Praktikum Jaringan Komputer 2011 V I - 11

Modul 6 Mikrotik Firewall

ternal dalam paket-paket yang ia terima, melainkan alamat IP dari firewall. Pro-

tokol yang populer digunakan sebagai Circuit-Level Gateway adalah SOCKS

v5.

Application Level Firewall

Gambar b.5 Application Level Firewall (disebut juga sebagai

application proxy atau application level gateway)

Firewall jenis lainnya adalah Application Level Gateway (atau Applica-

tion-Level Firewall atau sering juga disebut sebagai Proxy Firewall), yang

umumnya juga merupakan komponen dari sebuah proxy server. Firewall ini

tidak mengizinkan paket yang datang untuk melewati firewall secara langsung.

Tetapi, aplikasi proxy yang berjalan dalam komputer yang menjalankan firewall

akan meneruskan permintaan tersebut kepada layanan yang tersedia dalam

jaringan private dan kemudian meneruskan respons dari permintaan tersebut

kepada komputer yang membuat permintaan pertama kali yang terletak dalam

jaringan publik yang tidak aman.

Umumnya, firewall jenis ini akan melakukan autentikasi terlebih dahulu

terhadap pengguna sebelum mengizinkan pengguna tersebut untuk

mengakses jaringan. Selain itu, firewall ini juga mengimplementasikan mekan-

isme auditing dan pencatatan (logging) sebagai bagian dari kebijakan keaman-

an yang diterapkannya. Application Level Firewall juga umumnya

mengharuskan beberapa konfigurasi yang diberlakukan pada pengguna untuk

mengizinkan mesin klien agar dapat berfungsi. Sebagai contoh, jika sebuah

proxy FTP dikonfigurasikan di atas sebuah application layer gateway, proxy

tersebut dapat dikonfigurasikan untuk mengizinlan beberapa perintah FTP, dan

menolak beberapa perintah lainnya. Jenis ini paling sering diimplementasikan

Praktikum Jaringan Komputer 2011 V I - 12

Modul 6 Mikrotik Firewall

pada proxy SMTP sehingga mereka dapat menerima surat elektronik dari luar

(tanpa menampakkan alamat e-mail internal), lalu meneruskan e-mail tersebut

kepada e-mail server dalam jaringan. Tetapi, karena adanya pemrosesan yang

lebih rumit, firewall jenis ini mengharuskan komputer yang dikonfigurasikan se-

bagai application gateway memiliki spesifikasi yang tinggi, dan tentu saja jauh

lebih lambat dibandingkan dengan packet-filter firewall.

3. Mikrotik

MikroTik RouterOS™, merupakan sistem operasi Linux base yang

diperuntukkan sebagai network router. Didesain untuk memberikan kemudahan

bagi penggunanya. Administrasinya bisa dilakukan melalui Windows Application

(WinBox). Selain itu instalasi dapat dilakukan pada Standard komputer PC

(Personal Computer). PC yang akan dijadikan router mikrotik pun tidak

memerlukan resource yang cukup besar untuk penggunaan standard, misalnya

hanya sebagai gateway. Untuk keperluan beban yang besar (network yang

kompleks, routing yang rumit) disarankan untuk mempertimbangkan pemilihan

resource PC yang memadai.

Sejarah MikroTik RouterOS, mikroTik adalah sebuah perusahaan kecil

berkantor pusat di Latvia, bersebelahan dengan Rusia. Pembentukannya

diprakarsai oleh John Trully dan Arnis Riekstins. John Trully adalah seorang

berkewarganegaraan Amerika yang berimigrasi ke Latvia. Di Latvia ia bejumpa

dengan Arnis, seorang sarjana Fisika dan Mekanik sekitar tahun 1995.

John dan Arnis mulai me-routing dunia pada tahun 1996 (misi MikroTik adalah

me-routing seluruh dunia). Mulai dengan sistem Linux dan MS-DOS yang

dikombinasikan dengan teknologi Wireless-LAN (WLAN) Aeronet berkecepatan 2

Mbps di Moldova, negara tetangga Latvia, baru kemudian melayani lima

pelanggannya di Latvia.

Prinsip dasar mereka bukan membuat Wireless ISP (W-ISP), tetapi membuat

program router yang handal dan dapat dijalankan diseluruh dunia. Latvia hanya

merupakan tempat eksperimen John dan Arnis, karena saat ini mereka sudah

membantu negara-negara lain termasuk Srilanka yang melayani sekitar 400

pengguna. Linux yang pertama kali digunakan adalah Kernel 2.2 yang

dikembangkan secara bersama-sama dengan bantuan 5-15 orang staff Research

Praktikum Jaringan Komputer 2011 V I - 13

Modul 6 Mikrotik Firewall

and Development (R&D) MikroTik yang sekarang menguasai dunia routing di

negara-negara berkembang. Menurut Arnis, selain staf di lingkungan MikroTik,

mereka juga merekrut tenega-tenaga lepas dan pihak ketiga yang dengan intensif

mengembangkan MikroTik secara marathon.

Jenis-jenis mikrotik:

1. MikroTik RouterOS yang berbentuk software yang dapat di-download di

www.mikrotik.com. Dapat diinstal pada komputer rumahan (PC).

2. BUILT-IN Hardware MikroTik dalam bentuk perangkat keras yang khusus

dikemas dalam board router yang didalamnya sudah terinstal MikroTik

RouterOS.

Fitur-fitur mikrotik:

1. Address List : Pengelompokan IP Address berdasarkan nama

2. Asynchronous : Mendukung serial PPP dial-in / dial-out, dengan otentikasi

CHAP, PAP, MSCHAPv1 dan MSCHAPv2, Radius, dial on demand, modem

pool hingga 128 ports.

3. Bonding : Mendukung dalam pengkombinasian beberapa antarmuka ethernet

ke dalam 1 pipa pada koneksi cepat.

- Bridge : Mendukung fungsi bridge spinning tree, multiple bridge interface,

bridging firewalling.

- Data Rate Management : QoS berbasis HTB dengan penggunaan burst, PCQ,

RED, SFQ, FIFO queue, CIR, MIR, limit antar peer to peer

- DHCP : Mendukung DHCP tiap antarmuka; DHCP Relay; DHCP Client,

multiple network DHCP; static and dynamic DHCP leases.

- Firewall dan NAT : Mendukung pemfilteran koneksi peer to peer, source NAT

dan destination NAT. Mampu memfilter berdasarkan MAC, IP address, range

port, protokol IP, pemilihan opsi protokol seperti ICMP, TCP Flags dan MSS.

- Hotspot : Hotspot gateway dengan otentikasi RADIUS. Mendukung limit data

rate, SSL ,HTTPS.

- IPSec : Protokol AH dan ESP untuk IPSec; MODP Diffie-Hellmann groups 1,

2, 5; MD5 dan algoritma SHA1 hashing; algoritma enkirpsi menggunakan

DES, 3DES, AES-128, AES-192, AES-256; Perfect Forwarding Secresy (PFS)

MODP groups 1, 2,5

4. ISDN : mendukung ISDN dial-in/dial-out. Dengan otentikasi PAP, CHAP,

Praktikum Jaringan Komputer 2011 V I - 14

Modul 6 Mikrotik Firewall

MSCHAPv1 dan MSCHAPv2, Radius. Mendukung 128K bundle, Cisco HDLC,

x751, x75ui, x75bui line protokol.

5. M3P : MikroTik Protokol Paket Packer untuk wireless links dan ethernet.

6. MNDP : MikroTik Discovery Neighbour Protokol, juga mendukung Cisco

Discovery Protocol (CDP).

7. Monitoring / Accounting : Laporan Traffic IP, log, statistik graph yang dapat

diakses melalui HTTP.

8. NTP : Network Time Protocol untuk server dan clients; sinkronisasi

menggunakan system GPS.

9. Poin to Point Tunneling Protocol : PPTP, PPPoE dan L2TP Access

Consentrator; protokol otentikasi menggunakan PAP, CHAP, MSCHAPv1,

MSCHAPv2; otentikasi dan laporan Radius; enkripsi MPPE; kompresi untuk

PPoE; limit data rate.

10. Proxy : Cache untuk FTP dan HTTP proxy server, HTTPS proxy; transparent

proxy untuk DNS dan HTTP; mendukung protokol SOCKS; mendukung parent

proxy; static DNS.

11. Routing : Routing static dan dinamic; RIP v1/v2, OSPF v2, BGP v4.

12. SDSL : Mendukung Single Line DSL; mode pemutusan jalur koneksi dan

jaringan.

13. Simple Tunnel : Tunnel IPIP dan EoIP (Ethernet over IP).

14. SNMP : Simple Network Monitoring Protocol mode akses read-only.

15. Synchronous : V.35, V.24, E1/T1, X21, DS3 (T3) media ttypes; sync-PPP,

Cisco HDLC; Frame Relay line protokol; ANSI-617d (ANDI atau annex D) dan

Q933a (CCITT atau annex A); Frame Relay jenis LMI.

16. Tool : Ping, Traceroute; bandwidth test; ping flood; telnet; SSH; packet sniffer;

Dinamik DNS update.

17. UPnP : Mendukung antarmuka Universal Plug and Play.

18. VLAN : Mendukung Virtual LAN IEEE 802.1q untuk jaringan ethernet dan

wireless; multiple VLAN; VLAN bridging.

19. VoIP : Mendukung aplikasi voice over IP.

20. VRRP : Mendukung Virtual Router Redudant Protocol.

21. WinBox : Aplikasi mode GUI untuk meremote dan mengkonfigurasi MikroTik

RouterOS.

Praktikum Jaringan Komputer 2011 V I - 15

Modul 6 Mikrotik Firewall

4. NAT Firewall

NAT (Network Address Translation) Firewall secara otomatis menyediakan

proteksi terhadap sistem yang berada di balik firewall karena NAT Firewall hanya

mengizinkan koneksi yang datang dari komputer-komputer yang berada di balik

firewall. Tujuan dari NAT adalah untuk melakukan multiplexing terhadap lalu lintas

dari jaringan internal untuk kemudian menyampaikannya kepada jaringan yang

lebih luas (MAN, WAN atau Internet) seolah-olah paket tersebut datang dari

sebuah alamat IP atau beberapa alamat IP. NAT Firewall membuat tabel dalam

memori yang mengandung informasi mengenai koneksi yang dilihat oleh firewall.

Tabel ini akan memetakan alamat jaringan internal ke alamat eksternal.

Kemampuan untuk menaruh keseluruhan jaringan di belakang sebuah alamat IP

didasarkan terhadap pemetaan terhadap port-port dalam NAT firewall.

Stateful Firewall

Gambar 2.8 Cara kerja stateful firewall

Stateful Firewall merupakan sebuah firewall yang menggabungkan keunggulan

yang ditawarkan oleh packet-filtering firewall, NAT Firewall, Circuit-Level Firewall

dan Proxy Firewall dalam satu sistem. Stateful Firewall dapat melakukan filtering

terhadap lalu lintas berdasarkan karakteristik paket, seperti halnya packet-filtering

firewall, dan juga memiliki pengecekan terhadap sesi koneksi untuk meyakinkan

bahwa sesi koneksi yang terbentuk tersebut diizinlan. Tidak seperti Proxy Firewall

atau Circuit Level Firewall, Stateful Firewall umumnya didesain agar lebih

transparan (seperti halnya packet-filtering firewall atau NAT firewall). Tetapi, stateful

firewall juga mencakup beberapa aspek yang dimiliki oleh application level firewall,

sebab ia juga melakukan inspeksi terhadap data yang datang dari lapisan aplikasi

(application layer) dengan menggunakan layanan tertentu. Firewall ini hanya

Praktikum Jaringan Komputer 2011 V I - 16

Modul 6 Mikrotik Firewall

tersedia pada beberapa firewall kelas atas, semacam Cisco PIX. Karena

menggabungkan keunggulan jenis-jenis firewall lainnya, stateful firewall menjadi

lebih kompleks.

Virtual Firewall

Virtual Firewall adalah sebutan untuk beberapa firewall logis yang berada

dalam sebuah perangkat fisik (komputer atau perangkat firewall lainnya).

Pengaturan ini mengizinkan beberapa jaringan agar dapat diproteksi oleh sebuah

firewall yang unik yang menjalankan kebijakan keamanan yang juga unik, cukup

dengan menggunakan satu buah perangkat. Dengan menggunakan firewall jenis

ini, sebuah ISP (Internet Service Provider) dapat menyediakan layanan firewall

kepada para pelanggannya, sehingga mengamankan lalu lintas jaringan mereka,

hanya dengan menggunakan satu buah perangkat. Hal ini jelas merupakan

penghematan biaya yang signifikan, meski firewall jenis ini hanya tersedia pada

firewall kelas atas, seperti Cisco PIX 535.

Transparent Firewall

Transparent Firewall (juga dikenal sebagai bridging firewall) bukanlah sebuah

firewall yang murni, tetapi ia hanya berupa turunan dari stateful Firewall. Daripada

firewall-firewall lainnya yang beroperasi pada lapisan IP ke atas, transparent

firewall bekerja pada lapisan Data-Link Layer, dan kemudian ia memantau lapisan-

lapisan yang ada di atasnya. Selain itu, transparent firewall juga dapat melakukan

apa yang dapat dilakukan oleh packet-filtering firewall, seperti halnya stateful

firewall dan tidak terlihat oleh pengguna (karena itulah, ia disebut sebagai

Transparent Firewall).

Intinya, transparent firewall bekerja sebagai sebuah bridge yang bertugas untuk

menyaring lalu lintas jaringan antara dua segmen jaringan. Dengan menggunakan

transparent firewall, keamanan sebuah segmen jaringan pun dapat diperkuat,

tanpa harus mengaplikasikan NAT Filter. Transparent Firewall menawarkan tiga

buah keuntungan, yakni sebagai berikut :

1. Konfigurasi yang mudah (bahkan beberapa produk mengklaim sebagai

"Zero Configuration"). Hal ini memang karena transparent firewall

dihubungkan secara langsung dengan jaringan yang hendak diproteksinya,

Praktikum Jaringan Komputer 2011 V I - 17

Modul 6 Mikrotik Firewall

dengan memodifikasi sedikit atau tanpa memodifikasi konfigurasi firewall

tersebut. Karena ia bekerja pada data-link layer, pengubahan alamat IP pun

tidak dibutuhkan. Firewall juga dapat dikonfigurasikan untuk melakukan

segmentasi terhadap sebuah subnet jaringan antara jaringan yang memiliki

keamanan yang rendah dan keamanan yang tinggi atau dapat juga untuk

melindungi sebuah host, jika memang diperlukan.

2. Kinerja yang tinggi. Hal ini disebabkan oleh firewall yang berjalan dalam

lapisan data-link lebih sederhana dibandingkan dengan firewall yang

berjalan dalam lapisan yang lebih tinggi. Karena bekerja lebih sederhana,

maka kebutuhan pemrosesan pun lebih kecil dibandingkan dengan firewall

yang berjalan pada lapisan yang tinggi, dan akhirnya performa yang

ditunjukannya pun lebih tinggi.

3. Tidak terlihat oleh pengguna (stealth). Hal ini memang dikarenakan

Transparent Firewall bekerja pada lapisan data-link, dan tidak

membutuhkan alamat IP yang ditetapkan untuknya (kecuali untuk

melakukan manajemen terhadapnya, jika memang jenisnya managed

firewall). Karena itulah, transparent firewall tidak dapat terlihat oleh para

penyerang. Karena tidak dapat diraih oleh penyerang (tidak memiliki alamat

IP), penyerang pun tidak dapat menyerangnya.

Praktikum Jaringan Komputer 2011 V I - 18

Modul 6 Mikrotik Firewall

C. PERMASALAHAN

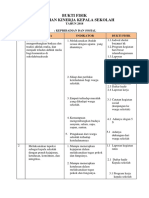

1. Buatlah konfigurasi jaringan komputer seperti gambar dibawah ini :

Gambar c.1 Konfigurasi jaringan

2. Buatlah konfigurasi sesuai permasalahan di bawah ini :

a. Semua client bisa mengakses internet menggunakan DHCP Client dan

setiap melakukan koneksi ke Mikrotik akan mendapatkan IP yang selalu

sama.

b. Client 1 bisa mengakses internet dan hanya bisa mengakses web pada

DMZ namun tidak bisa melakukan ping ke DMZ

c. Client 2 tidak bisa melakukan browsing ke internet namun bisa mengakses

FTP pada DMZ

d. Client 3 hanya bisa mengakses winbox pada Router namun tidak bisa

mengakses jaringan lain.

Praktikum Jaringan Komputer 2011 V I - 19

Modul 6 Mikrotik Firewall

D. ANALISIS PERMASALAHAN

D.1. Konfigurasi Jaringan Komputer

Melakukan konfigurasi seperti gambar dibawah ini :

Gambar d.1 Konfigurasi jaringan

Untuk dapat mengkonfigurasi sebuah jaringan komputer seperti gambar

diatas, adapun tahap – tahap yang dilakukan adalah sebagai berikut :

1. Koneksi ke router

Melakukan koneksi ke router untuk kemudian dapat melakukan konfigurasi

terhadap router. Untuk melakukan konfigurasi router, menggunakan software

winbox.

Praktikum Jaringan Komputer 2011 V I - 20

Modul 6 Mikrotik Firewall

Gambar d.2 Koneksi ke router

Dari gambar diatas terlihat bahwa saat pertama kali membuka program

winbox, program akan secara otomatis mencari MAC dari router yang

terhubung dan kemudian menampilkannya dalam list.

Jika sudah ada MAC yang terdeteksi, selanjutnya meng-klik MAC ada di

list untuk mulai melakukan koneksi ke rouetr, kemudian menekan tombol

Connect.

Gambar d.3 Berhasil terhubung ke router

Dari gambar diatas terlihat bahwa client sudah dapat terhubung dengan

router, ditandai dengan tapilnya halaman admin untuk router. Selanjutnya

adalah melakukan konfigurasi – konfigurasi sesuai permasalahan.

Praktikum Jaringan Komputer 2011 V I - 21

Modul 6 Mikrotik Firewall

2. Reset winbox

Tahap selanjutnya adalah melakukan reset terhadap router, hal ini

dimaksudnya untuk membersihkan konfigurasi – konfigurasi yang telah

tersimpan sebelumnya. Melakukan reset winbox dengan memilih New Terminal

pada menu sebelah kanan, kemudian akan muncul terminal. Pada terminal

menuliskan perintah berikut :

system reset

Gambar d.4 Reset winbox

Dari gambar diatas terlihat bahwa setelah menuliskan perintah system

reset, maka akan diminta konfirmasi. Setelah dikonfirmasi seketika router akan

terputus, dimana menandakan bahwa reset system winbox telah berhasil.

3. Konfigurasi interface

Interface adalah port – port yang digunakan untuk terhubung dengan

device atau host lainnya dalam satu jaringan. Pengaturan interface

dimaksudkan untuk memberikan pengenal yaitu mengganti nama interface

sesuai dengan fungsinya.

Pada praktikum menggunakan router board 333 yang mana memiliki 3 port

yang masing – masing port memiliki kegunaan masing masing. Ethernet1

Praktikum Jaringan Komputer 2011 V I - 22

Modul 6 Mikrotik Firewall

digunakan untuk jalur internet, ehternet2 digunakan untuk DMZ (demilitarize

zone), dan ethernet3 digunakan untuk host (melalui switch).

Gambar d.5 Konfigurasi interfaces

Pada gambar diatas dapat dilihat bahwa tiap interface (ethernet) diberikan

nama masing – masing sesuai dengan kegunaannya.

4. Konfigurasi IP interface

Konfigurasi IP dimaksudkan agar tiap interface atau device dapat saling

terhubung satu sama lain. Pada percobaan ini, untuk interface internet

diberikan IP 192.168.1.4/29, dmz dengan IP 192.168.2.1, dan client dengan IP

192.168.3.1.

Gambar d.6 Konfigurasi IP untuk internet

Praktikum Jaringan Komputer 2011 V I - 23

Modul 6 Mikrotik Firewall

Cara yang sama juga berlaku untuk interface yang lain, sehingga tiap

interface mendapatkan IP masing – masing

Gambar d.7 Konfigurasi IP tiap interface

Dari gambar diatas terliihat bahwa setiap interface sudah mendapatkan IP

masing masing dengan network yang berbeda satu sama lain.

5. Konfigurasi IP DMZ

Agar DMZ bisa terhubung dengan router, maka perlu melakukan

konfigurasi IP, dimana pada percobaan ini DMZ di berikan IP 192.168.2.2/30.

Gambar d.8 Konfigurasi IP DMZ

Dari gambar diatas terlihat bahwa komputer DMZ dikonfigurasi agar

memiliki IP 192.168.2.2 pada interfaca eth2.

Praktikum Jaringan Komputer 2011 V I - 24

Modul 6 Mikrotik Firewall

6. Konfigurasi IP Client

Tahap selanjutnya adalah mengkonfigurasi IP pada masing masing

komputer client. Pada percobaan ini digunakan 3 buah client, sehingga masing

– masing client memiliki IP berurut 192.168.3.2, 192.168.3.3, dan 192.168.3.4.

Gambar d.9 Konfigurasi IP client 2

Pada gambar diatas terlihat bahwa IP untuk client 2 diberikan 192.168.3.3

dan gateway nya diberikan 192.168.3.1. Konfigurasi yang sama juga dilakukan

untuk client yang lainnya.

7. Konfigurasi DNS

Konfigurasi DNS dimaksudnya untuk memberikan nama untuk sebuat IP

sehingga lebih mudah di ingat dan diakses oleh orang banyak. Untuk

mengkonfigurasi DNS dapat dengan memilih menu IP → DNS. Setelah jendela

DNS terbuka kemudian menekan tombokl Setting.

Gambar d.10 Konfigurasi DNS

Praktikum Jaringan Komputer 2011 V I - 25

Modul 6 Mikrotik Firewall

Selanjutnya adalah menambah sebuah DNS baru untuk jaringan tersebut :

Gambar d.11 Menambah sebuah DNS baru

dari gambar diatas terlihat bahwa sebuah DNS baru dengan nama

winkom.org, dengan IP 192.168.3.3. Jadi setiap komputer yang terhubung yang

mengakses winkom.org maka akan di translate ke IP 192.168.3.3

D.2. Konfigurasi untuk permasalahan tertentu

1. Semua client bisa mengakses internet menggunakan DHCP Client dan

setiap melakukan koneksi ke Mikrotik akan mendapatkan IP yang selalu

sama.

Agar setiap client dapat menggunakan DHCP dari server, maka yang

dikonfigurasi adalah DHCP server, dapat dilakukan dengan memilih IP →

DNS Server. Kemudian setelah jendela DHCP Server terbuka, meng-klik

menu DHCP Setup.

Gambar d.12 DHCP setup interface

Pada percobaan ini interface client di konfigurasi dengan nama client,

maka memilih client dan selanjutnya menekan tombol next.

Selanjutnya memilih network mana yang akan menggunakan DHCP

Server tersebut. Pada percobaan ini network yang digunakan adalah

192.168.3.0

Praktikum Jaringan Komputer 2011 V I - 26

Modul 6 Mikrotik Firewall

Gambar d.13 DHCP address space

Setelah itu memberikan gateway sebagai jalur komunikasi data, yaitu

dekonfigurasi menuju ke IP 192.168.1.1. Selanjutnya menekan tombol next.

Gambar d.14 DHCP gateway

Selanjutnya adalah memberikan range IP untuk client, yaitu IP berapa

saja yang akan diberikan kepada client

Gambar d.15 DHCP address to give out

Kemudian menentukan DNS server yang digunakan, pada percobaan ini

DNS server terletak pad IP 192.168.1.1

Gambar d.16 DHCP DNS Server

Praktikum Jaringan Komputer 2011 V I - 27

Modul 6 Mikrotik Firewall

Dan yang terakhir adalah memberikan tenggat waktu maksimum untuk

koneksi tiap – tiap client.

Gambar d.17 DHCP lease time

Diakhiri dengan menekan tombol next.

Gambar d.18 DHCP notification complete

Langkah selanjutnya adalah masing – masing client mencoba melakukan

koneksi dengan menggunakan DHCP Server yang telah dibuat sebelumnya.

Setelah itu pada tab DHCP Leases akan terlihat sebagai berikut :

Gambar d.19 DHCP Client list

Setelah itu untuk mengkonfigurasi tiap MAC mendapat IP yang sama,

maka dilakukan dengan cara memilih salah satu atau semua client pada

daftar diatas, kemudian menekan tombol Make Static

Praktikum Jaringan Komputer 2011 V I - 28

Modul 6 Mikrotik Firewall

2. Client 1 bisa mengakses internet dan hanya bisa mengakses web pada

DMZ namun tidak bisa melakukan ping ke DMZ

Agar client 1 bisa mengakses internet, maka harus dibuat terlebih dahulu

konfigurasi untuk firewall, dengan memilih IP → Firewall. Kemudian setelah

jendela firewall terbuka maka pilih tanda (+) atau add new rule.

Yang pertama adalah membuat sebuah rule agar client 1 bisa terhubung

dengan web pada DMZ, yaitu dengan memberikan source nya 192.168.3.2

(client 1) dan destination nya 192.168.2.2 (DMZ) dengan hanya protokol TCP

port 80.

Gambar d.20 Add new rule

Kemudian pada tab actionnya dipilih Action adalah accept. Selanjutnya

menambah rule baru lagi untuk mem-blok akses semua resource dari client 1

ke DMZ yaitu dengan memberikan source nya 192.168.3.2 (client 1) dan

destination nya 192.168.2.2 dan actionnya adalah reject.

Praktikum Jaringan Komputer 2011 V I - 29

Modul 6 Mikrotik Firewall

Gambar d.21 Add rule

Setelah semua rule diatas dimasukkan, pada akhirnya nanti akan terlihat

seperti gambar berikut :

Gambar d.21 Add new rule

Gambar d.22 Firewall rules

Selanjutnya melakukan percobaan dengan melakukan ping dari client 1

menuju ke DMZ

Gambar d.23 Ping dari client 1 ke DMZ

Praktikum Jaringan Komputer 2011 V I - 30

Modul 6 Mikrotik Firewall

Dari gambar diatas terlihat bahwa client 1 tidak dapat melakukan ping

terhadap DMZ, dimana balasan yang diterima berupa Host Unreachable.

Kemudian selanjutnya melakukan akses web terhadap DMZ.

Gambar d.23 Ping client 1 ke DMZ

Gambar d.24 Akses web client 1 ke DMZ

Dari gambar diatas terlihat bahwa client 1 berhasil mengakses web pada

DMZ ditandai dngan terbukanya halaman index dari 192.168.2.2 (DMZ)

3. Client 2 tidak bisa melakukan browsing ke internet namun bisa

mengakses FTP pada DMZ

Agar client 2 tidak bisa melakukan browsing, maka dibuat rule baru

dengan source 192.168.3.4 (client 2), destination 192.168.2.2 (DMZ),

destination port 21 (FTP) dengan action adalah accept.

Gambar d.25 Add new rule

Praktikum Jaringan Komputer 2011 V I - 31

Modul 6 Mikrotik Firewall

Selanjutnya rule untuk memblok agar client 2 tidak bisa melakukan

browsing, yaitu dengan source 192.168.3.4 (client 2) dan action reject.

Gambar d.26 Add new rule

Setelah semua rule yang diatas dimasukkan, akan terlihat list rule seperti

gambar dibawah ini :

Gambar d.27 List rule

Selanjutnya melakukan pengujian terhadap rule yang sudah dibuat, yang

pertama adalah melakukan browsing internet

Praktikum Jaringan Komputer 2011 V I - 32

Modul 6 Mikrotik Firewall

Gambar d.28 Akses web dari client 2

Dari gambar diatas terlihat bahwa client 2 tidak bisa melakukan browsing

internet dengan adanya pemberitahuan problem loading page. Kemudian

selanjutnya melakukan perintah FTP ke 192.168.2.2 (DMZ)

Gambar d.29 Akses FTP dari client 2

Dari gambar diatas terlihat bahwa client 2 bisa melakukan FTP ke

192.168.2.2 (DMZ) dan sudah berhasil melakukan login.

Praktikum Jaringan Komputer 2011 V I - 33

Modul 6 Mikrotik Firewall

4. Client 3 hanya bisa mengakses winbox pada Router namun tidak bisa

mengakses jaringan lain.

Untuk membatasi winbox hanya dapat diakses oleh client 3, dapat dilakukan

dengan cara memilih IP à Services

Gambar 6.x form IP service

Gambar d.30 Konfigurasi service winbox

Untuk mensetting pembatasan winbox, klik 2 kali pada rule winbox.

Pembatasan hak akses dapat diisi pada box available form dengan IP dari

client 3 (192.168.3.4).

Praktikum Jaringan Komputer 2011 V I - 34

Modul 6 Mikrotik Firewall

E. KESIMPULAN

1. Router adalah sebuah alat jaringan komputer yang mengirimkan paket data

melalui sebuah jaringan atau Internet menuju tujuannya, melalui sebuah proses

yang dikenal sebagai routing. Proses routing terjadi pada lapisan 3 (Lapisan

jaringan seperti Internet Protocol) dari stack protokol tujuh-lapis OSI

2. Firewall atau tembok-api adalah sebuah sistem atau perangkat yang

mengizinkan lalu lintas jaringan yang dianggap aman untuk melaluinya dan

mencegah lalu lintas jaringan yang tidak aman

3. Mikrotik OS menjadikan komputer menjadi router network yang handal yang

dilengkapi dengan berbagai fitur dan tool, baik untuk jaringan kabel maupun

wireless.

4. Network Address Translation atau yang lebih biasa disebut dengan NAT adalah

suatu metode untuk menghubungkan lebih dari satu komputer ke jaringan

internet dengan menggunakan satu alamat IP

5. Akses mirotik:

1. via console

Mikrotik router board ataupun PC dapat diakses langsung via console/

shell maupun remote akses menggunakan putty (www.putty.nl)

2. via winbox

Mikrotik bisa juga diakses/remote menggunakan software tool winbox

3. via web

Mikrotik juga dapat diakses via web/port 80 dengan menggunakan

browser

Praktikum Jaringan Komputer 2011 V I - 35

Modul 6 Mikrotik Firewall

F. TUGAS PENDAHULUAN

1. Jelaskan jenis-jenis Mikrotik?

JENIS-JENIS MIKROTIK

1. MikroTik RouterOS yang berbentuk software yang dapat di-download di

www.mikrotik.com. Dapat diinstal pada komputer rumahan (PC).

2. BUILT-IN Hardware MikroTik dalam bentuk perangkat keras yang khusus

dikemas dalam board router yang didalamnya sudah terinstal MikroTik RouterOS.

Gambar 6.1 contoh dari mikrotik dalam bentuk Routerboard, dengan tipe RB450 dan

RB 750

Adapun Fitur-Fitur Mikrotik RouterOS

• Address List, Pengelompokan IP address berdasarkan nama.

• Asynchronous, Mendukung serial PPP dial-in/dialout, dengan otentikasi CHAP,

PAP, MSCHAPv1 dan MSCHAPv2, Radius, dial on demand, modem pool

hingga 128 ports.

• Bonding, Mendukung dalam pengkombinasian beberapa antarmuka ethernet

ke dalam 1 pipa pada koneksi yang cepat.

• Bridge, Mendukung fungsi bridge spanning tree, multiple bridge interface,

bridge firewalling.

• Data Rate Management, QoS berbasis HTB dengan penggunaan busrt, PCQ,

RED, SFQ, FIFO queue, CIR, MIR, limit antar peer to peer.

• DHCP, Mendukung DHCP tiap antar muka; DHCP relay; DHCP client, multiple

network DHCP; static and dynamic DHCP leases.

• Firewall and NAT, Mendukung pemfilteran koneksi peer to peer, source NAT

Praktikum Jaringan Komputer 2011 V I - 36

Modul 6 Mikrotik Firewall

dan destination NAT. Mampu memfilter berdasarkan MAC, IP address, range

port, protokol IP, pemilihan opsi protokol seperti ICMP, TCP flags dan MSS.

• Hotspot, Hotspot gateway dengan otentifikasi RADIUS. Mendukung limit data

rate, SSL, HTTPS.

• IPSec, Protokol AH dan ESP untuk IPSec; MODP Diffie-Hellman groups 1, 2,

5; MD5 dan algoritma SHA1 hashing; algoritma enkripsi menggunakan DES,

3DES, AES-128, AES-129, AES-256; Perfect Forwarding Secresy (PFS)

MODP groups 1, 2, 5.

• ISDN, Mendukung ISDN dial-in/dial out. Dengan otentikasi PAP, CHAP,

MSCHAPv1 dan MSCHAPv2, Radius. Mendukung 128K bundle, Cisco HDLC,

x751, x75ui, x75bui line protokol.

• M3P, Mikrotik Protokol Paket Packer untuk wireless links dan ethernet.

• MNDP, Mikrotik Discovery Neighbor Protocol, juga mendukung Cisco

Discovery Protocol (CDP).

• Monitoring/Accounting, Laporan traffic IP, log, statistik graphs yang dapat

diakses melalui HTTP.

• NTP, Network Time Protokol untuk server dan client; sinkronisasi menggunkan

system GPS.

• Point to Point Tunneling Protocol, PPTP, PPPoE dan L2TP Access

Concentrators; protokol otentikasi menggunakan PAP, CHAP, MSCHAPv1,

MSCHAPv2; otentikasi dan laporan RADIUs; enkripsi MPPE; kompresi untuk

PpoE; Limit data rate.

• Proxy, Cache untuk FTP dan HTTP proxy server; HTTPS proxy; transparent

proxy untuk DNS dan HTTP; mendukung protokol SOKCS; mendukung parent

proxy; statik DNS

• Routing, Routing statik dan dinamik; RIP v1/v2, OSPF v2, BGP v4.

• SDSL, Mendukung Single Line DSL; mode pemutusan jalur koneksi dan

jaringan.

• Simple Tunnels, Tunnel IPIP dan EoIP (Ethernet over IP).

• SNMP, Mode akses read only.

• Synchronous, V.35, V.24, E1/T1, X21, DS3 (T3) media types; sync-PPP, Cisco

HDLC; Frame Relay line protocol; ANSI-617d (ANDI atau annex D) dan Q933a

Praktikum Jaringan Komputer 2011 V I - 37

Modul 6 Mikrotik Firewall

(CCIT atau annex A); Frame Relay jenis LMI.

• Tool, Ping; Traceroute; bandwidth test; ping flood; telnet; SSH; packet sniffer;

Dinamic DNS update.

• UpnP, Mendukung antar muka universal Plug and Play.

• VLAN, Mendukung Virtual LAN IEEE802.1q untuk jaringan ethernet dan

wireless; multiple VLAN; VLAN bridging.

• VOIP, Mendukung aplikasi voice over IP.

• VRPP, Mendukung Virtual Router Redudant Protocol.

• Winbox, Aplikasi mode GUI untuk meremote dan mengkonfigurasi Mikrotik

RouterOS.

2. Cari artikel tentang hal berikut

- Masquarade

Mikrotik - Masquerade

Berikut contoh konfigurasi sederhana untuk melakukan masquerading pada Mikrotik.

Terlihat pada konfigurasi di bawah, tujuan kita adalah agar semua terminal di LAN

pada range IP 10.0.0.0/24 bisa terhubung ke ISP (Internet).

Gambar 6.2 konfigurasi masquerading pada Mikrotik

Berikut langkah sederhananya :

Pastikan semua IP sudah terpasang di interface router

[admin@IRPUS.NET] >ip address print

Flags: X - disabled, I - invalid, D - dynamic

# ADDRESS NETWORK BROADCAST INTERFACE

0 209.31.36.158/24 209.31.36.0 209.31.36.255 ether1

1 10.0.0.1/24 10.0.0.0 10.0.0.255 ether2

[admin@IRPUS.NET] >

Praktikum Jaringan Komputer 2011 V I - 38

Modul 6 Mikrotik Firewall

Buat konfigurasi masquerade :

[admin@IRPUS.NET]> ip firewall nat add action=masquerade

outinterface=

ether1 chain:srcnat

Cek konfigurasi masquerade :

[admin@IRPUS.NET]ip firewall nat print

Flags: X - disabled, I - invalid, D - dynamic

0 chain=srcnat out-interface=ether1 action=masquerade

[admin@IRPUS.NET] >

Setelah selesai, cek dengan melakukan ping dan browsing (jangan lupa dengan setup

DNS), apabila bisa maka konfigurasi berhasil

- NAT

setting NAT pada Mikrotik RouterOS

Network Address Translation atau yang lebih biasa disebut dengan NAT adalah suatu

metode untuk menghubungkan lebih dari satu komputer ke jaringan internet dengan

menggunakan satu alamat IP. Banyaknya penggunaan metode ini disebabkan karena

ketersediaan alamat IP yang terbatas, kebutuhan akan keamanan (security), dan

kemudahan serta fleksibilitas dalam administrasi jaringan.

Saat ini, protokol IP yang banyak digunakan adalah IP version 4 (IPv4). Dengan

panjang alamat 4 bytes berarti terdapat 2 pangkat 32 = 4.294.967.296 alamat IP yang

tersedia. Jumlah ini secara teoretis adalah jumlah komputer yang dapat langsung

koneksi ke internet. Karena keterbatasan inilah sebagian besar ISP (Internet Service

Provider) hanya akan mengalokasikan satu alamat untuk satu user dan alamat ini

bersifat dinamik, dalam arti alamat IP yang diberikan akan berbeda setiap kali user

melakukan koneksi ke internet. Hal ini akan menyulitkan untuk bisnis golongan

menengah ke bawah. Di satu sisi mereka membutuhkan banyak komputer yang

terkoneksi ke internet, akan tetapi di sisi lain hanya tersedia satu alamat IP yang berarti

hanya ada satu komputer yang bisa terkoneksi ke internet. Hal ini bisa diatasi dengan

Praktikum Jaringan Komputer 2011 V I - 39

Modul 6 Mikrotik Firewall

metode NAT. Dengan NAT gateway yang dijalankan di salah satu komputer, satu

alamat IP tersebut dapat dishare dengan beberapa komputer yang lain dan mereka

bisa melakukan koneksi ke internet secara bersamaan.

Misal kita ingin menyembunyikan jaringan local/LAN 192.168.0.0/24 dibelakang satu IP

address 202.51.192.42 yang diberikan oleh ISP, yang kita gunakan adalah fitur Mikrotik

source network address translation (masquerading) . Masquerading akan merubah

paket-paket data IP address asal dan port dari network 192.168.0.0/24 ke

202.51.192.42 untuk selanjutnya diteruskan ke jaringan internet global.

Untuk menggunakan masquerading, rule source NAT dengan action ‘masquerade’

harus ditambahkan pada konfigurasi firewall:

[widhy@routerOS] > /ip firewall nat add chain=srcnat

action=masquerade out-interface=public

Jika di setting menggunakan Winbox, langkahnya seperti berikut ini :

Praktikum Jaringan Komputer 2011 V I - 40

Modul 6 Mikrotik Firewall

Gambar 6.3 setting nat pada winbox

-Routing Statis dan Dinamis

Routing ada dua yaitu :

Routing statik

• Router tidak berbagi informasi routing..

• Jumlah gateway terbatas.

• Routing tabel dibuat manual.

Routing dinamik

• Router berbagi informasi routing secara otomatis

• Jumlah gateway sangat banyak.

• Routing tbael dibuat secara dinamik.

• Membutuhkan protokl routing seperti RIP atau OSPF

Praktikum Jaringan Komputer 2011 V I - 41

Modul 6 Mikrotik Firewall

Routing statis

Cara kerja routing statis dapat dibagi menjadi 3 bagian

• administarator jaringan yang mengkonfigurasi router.

• router melakukan routing berdasarkan informasi dalam tabel routing.

• routing statis digunakan untuk melewatkan paket data.

Seorang administrator harus mengunakan perintah ip.route scara manual untuk

mengkonfigurasi router dengan routing statis.

Routing dinamis

• Routing protokol adalah berbeda dengan routed protokol. Routing protokol

adalah komunikasi antara router2. Routing protokol mengijinkan router untuk

sharing informasi tentang jaringan dan koneksi antar router.

• Router menggunakan informasi ini untuk membangun dan memperbaiki tabel

routingnya. seperti pada contoh dibawah ini.

Contoh Routing protokol :

Routing information protkol(RIP)

Interior gateway routing protkol(IGRP)

Enhanced interior gateway routing protkol(EIGRP)

Open shortest path first(OSPF)

Routed protkol digunakan untuk trafik user langsung.

Routed protkol menyediakan informasi untuk melewatkan paket yang akan

diteruskannya dari stau host kehost yang lai berdasarkan alamatnya.

Contoh Routed protokol :

-Internet Protokol(IP)

-Internet paket exchange(IPX).

Informasi yang dibutuhkan dalam routing :

- Alamat tujuan/destination address.

- Mengenal sumber informasi

Praktikum Jaringan Komputer 2011 V I - 42

Modul 6 Mikrotik Firewall

- Menemukan rute

- Pemilihan rute

- Menjaga informasi routing.

Tabel routing : Sebuah router mempelajari informasi routing dari mana sumber dan

tujuannya yang kemudian di tempatkan pada tabel routing. Router akan berpatokan

pada tabel ini. untuk memberi tahu port yang akan digunakan untuk meneruskan paket

ke alamat tujuan.

- Mulitple Line Internet

Sebelum membahas setting load balancing, ada baiknya kita lihat pengertian tentang

load balancing. Load balancing bisa dikatakan sebagai teknik menyeimbangkan beban

bandwidth ke dua atau lebih jaringan internet dari ISP yang sama atau berbeda,dan

digunakan untuk sebuah jaringan LAN. Artinya, dua jalur internet digabung ke dalam

sebuah router, lalu disalurkan ke jaringan LAN dengan tujuan memaksimalkan kinerja

bandwidth LAN

Gambar 6.4 load balancing dua isp dengan mikrotik

Konfigurasi

Agar mudah memudahkan langkah settingan, sebaiknya kita ubah IP modem1 dan

modem2 seperti berikut ini: modem1: 192.168.1.1/24,modem2:192.168.2.1/24. IP

mikrotik untuk interface client: 192.168.0.1/24. Semua IP ini bisa disetting sesuai

dengan kebutuhan.

Setting di winbox interface sebagai: ether0=client, ether1=modem1, ether2=modem2.

Kita masuk ke mikrotik, melalui new terminal, kita ikuti langkah berikut:

Praktikum Jaringan Komputer 2011 V I - 43

Modul 6 Mikrotik Firewall

Setting IP Addres

/ ip address add address=192.168.0.1/24 network=192.168.0.0

broadcast=192.168.0.255 interface=client

add address=192.168.1.2/24 network=192.168.1.0 broadcast=192.168.1.255

interface=modem1

add address=192.168.2.2/24 network=192.168.2.0 broadcast=192.168.2.255

interface=modem2

IP Route

/ ip route

add dst-address=0.0.0.0/0 gateway=192.168.1.1,192.168.2.1 check-

gateway=ping

Setting Firewall: NAT dan Mangle

/ip firewall nat

add chain=srcnat out-interface=modem1 action=masquerade

add chain=srcnat out-interface=modem2 action=masquerade

/ ip firewall mangle

add chain=input in-interface=modem1 action=mark-connection new-

connection-mark=modem1_conn

add chain=input in-interface=modem2 action=mark-connection new-

connection-mark=modem2_conn

add chain=output connection-mark=modem1_conn action=mark-routing new-

routing-mark=to_modem1

add chain=output connection-mark=modem2_conn action=mark-routing new-

routing-mark=to_modem2

Routing ke mangle

/ ip route

add dst-address=0.0.0.0/0 gateway=192.168.1.1 routing-mark=to_modem1

add dst-address=0.0.0.0/0 gateway=192.168.2.1 routing-mark=to_modem2

- DHCP Server

Praktikum Jaringan Komputer 2011 V I - 44

Modul 6 Mikrotik Firewall

Gambar 6.5 Cara kerja DHCP server

DHCP merupakan singkatan dari Dinamyc Host Configuration Protocol adalah

sebuah layanan yang secara otomatis memberikan nomor IP kepada komputer yang

memintanya. komputer yang memberikan nomor IP inilah yang disebut sebagai DHCP

server, sedangkan komputer yang melakukan request disebut DHCP Client. fungsi

DHCP Seperti yang sudah diterangkan. fungsi DHCP ini adalah dapat memberikan

nomor IP secara otomatis kepada computer.

Sekarang kita coba membuat DHCP server dengan mikrotik, tujuannya adalah

memberikan otomatis IP address pada PC client kita

Pertama buat IP Pool, yaitu range IP yang bisa digunakan oleh server DHCP anda.

Untuk case ini PC akan diberikan ip dari 192.168.0.2 sampai 192.168.0.254, berarti

ada 253 PC yang bisa dihandle server DHCP.

/ip pool

add name="dhcp_pool" ranges=192.168.0.2-192.168.0.254

Lalu setting DHCP mikrotik anda pada /ip dhcp-server

/ip dhcp-server

add address-pool=dhcp_pool authoritative=after-2sec-delay bootp-

support=static disabled=no interface=ether2 lease-time=3d

Praktikum Jaringan Komputer 2011 V I - 45

Modul 6 Mikrotik Firewall

name="dhcp_server"

Setting diatas menjelaskan bahwa server anda menggunakan address pool dgn nama

“dhcp_pool” dan menggunakan “ether2″ untuk interface yang digunakan mikrotik

(interface tersebut yang terhubung dengan switch/hub jaringan lokal anda)

/ip dhcp-server network

add address=192.168.0.0/24 comment="" dns-

server=10.20.40.100,10.20.40.200 gateway=192.168.0.1 netmask=24

Setting diatas menjelaskan bahwa DHCP mikrotik menggunakan Network ID

192.168.0.0/24 Netmask 255.255.255.0 (/24) dengan pemberian gateway ke

192.168.0.1 dan DNS 10.20.40.100, 10.20.40.200

Setting network pada PC client anda dengan mencentang “Obtain an IP Address

Automatically” dan “Obtain DNS Server Address Automatically”

Done! anda sudah bisa membuat DHCP server dengan mikrotik

- Firewall dan Filter Rules

Kata firewall mengandung kata kunci wall yang berarti dinding. Fungsi dinding adalah

melindungi segala sesuatu di dalam dinding tersebut. Nah firewall pun berfungsi sama,

yaitu melindungi komputer atau jaringan dari akses komputer lain yang tidak memiliki

hak untuk mengakses komputer atau jaringan Anda.

Jadi firewall ini melindungi jaringan dan sekaligus melindungi komputer di dalam

jaringan tersebut. Akses yang dimaksud adalah akses remote dari komputer lain. Sep-

erti kita ketahui sistem operasi seperti windows dan unix memiliki kemampuan jaringan

yaitu menghubungkan dua atau lebih komputer untuk saling berkomunikasi dan meng-

gunakan sumber daya jaringan seperti printer, scanner dan alat-alat lainnya termasuk

koneksi internet.

Adapun konfigurasi :

/ ip firewall address-list

add list=ournetwork address=211.202.58.1/xx comment=”JAK.net” dis-

abled=no

add list=ournetwork address=192.168.0.1/24 comment=”LAN Network”

disabled=no

/ ip firewall filter

add chain=forward connection-state=established action=accept com-

ment=”allow established connections” disabled=no

add chain=forward connection-state=related action=accept

comment=”allow related connections” disabled=no

Praktikum Jaringan Komputer 2011 V I - 46

Modul 6 Mikrotik Firewall

add chain=virus protocol=udp dst-port=135-139 action=drop

comment=”Drop Messenger Worm” disabled=no

add chain=forward connection-state=invalid action=drop

comment=”drop invalid connections” disabled=no

add chain=virus protocol=tcp dst-port=135-139 action=drop

comment=”Drop Blaster Worm” disabled=no

add chain=virus protocol=tcp dst-port=1433-1434 action=drop com-

ment=”Worm” disabled=no

add chain=virus protocol=tcp dst-port=445 action=drop

comment=”Drop Blaster Worm” disabled=no

add chain=virus protocol=udp dst-port=445 action=drop

comment=”Drop Blaster Worm” disabled=no

add chain=virus protocol=tcp dst-port=593 action=drop

comment=”________” disabled=no

add chain=virus protocol=tcp dst-port=1024-1030 action=drop com-

ment=”________” disabled=no

add chain=virus protocol=tcp dst-port=1080 action=drop

comment=”Drop MyDoom” disabled=no

add chain=virus protocol=tcp dst-port=1214 action=drop

comment=”________” disabled=no

add chain=virus protocol=tcp dst-port=1363 action=drop

comment=”ndm requester” disabled=no

add chain=virus protocol=tcp dst-port=1364 action=drop

comment=”ndm server” disabled=no

add chain=virus protocol=tcp dst-port=1368 action=drop

comment=”screen cast” disabled=no

add chain=virus protocol=tcp dst-port=1373 action=drop

comment=”hromgrafx” disabled=no

add chain=virus protocol=tcp dst-port=1377 action=drop

comment=”cichlid” disabled=no

add chain=virus protocol=tcp dst-port=2745 action=drop

comment=”Bagle Virus” disabled=no

add chain=virus protocol=tcp dst-port=2283 action=drop

comment=”Drop Dumaru.Y” disabled=no

add chain=virus protocol=tcp dst-port=2535 action=drop

comment=”Drop Beagle” disabled=no

add chain=virus protocol=tcp dst-port=2745 action=drop

comment=”Drop Beagle.C-K” disabled=no

add chain=virus protocol=tcp dst-port=3127 action=drop

comment=”Drop MyDoom” disabled=no

add chain=virus protocol=tcp dst-port=3410 action=drop

comment=”Drop Backdoor OptixPro” disabled=no

add chain=virus protocol=tcp dst-port=4444 action=drop

comment=”Worm” disabled=no

add chain=virus protocol=udp dst-port=4444 action=drop

comment=”Worm” disabled=no

add chain=virus protocol=tcp dst-port=5554 action=drop

comment=”Drop Sasser” disabled=no

add chain=virus protocol=tcp dst-port=8866 action=drop

comment=”Drop Beagle.B” disabled=no

add chain=virus protocol=tcp dst-port=9898 action=drop

comment=”Drop Dabber.A-B” disabled=no

add chain=virus protocol=tcp dst-port=10000 action=drop

comment=”Drop Dumaru.Y, disabled=no

add chain=virus protocol=tcp dst-port=10080 action=drop

Praktikum Jaringan Komputer 2011 V I - 47

Modul 6 Mikrotik Firewall

comment=”Drop MyDoom.B” disabled=no

add chain=virus protocol=tcp dst-port=12345 action=drop

comment=”Drop NetBus” disabled=no

add chain=virus protocol=tcp dst-port=17300 action=drop

comment=”Drop Kuang2″ disabled=no

add chain=virus protocol=tcp dst-port=27374 action=drop

comment=”Drop SubSeven” disabled=no

add chain=virus protocol=tcp dst-port=65506 action=drop

comment=”Drop PhatBot, agobot, Gaobot” disabled=no

add chain=forward action=jump jump-target=virus comment=”jump to

the virus chain” disabled=no

add chain=input connection-state=established action=accept com-

ment=”Accept established connections” disabled=no

add chain=input connection-state=related action=accept

comment=”Accept related connections” disabled=no

add chain=input connection-state=invalid action=drop comment=”Drop

invalid connections” disabled=no

add chain=input protocol=udp action=accept comment=”UDP”

disabled=no

add chain=input protocol=icmp limit=50/5s,2 action=accept

comment=”Allow limited pings” disabled=no

add chain=input protocol=icmp action=drop comment=”Drop excess

pings” disabled=no

add chain=input protocol=tcp dst-port=21 src-address-list=ournet-

work action=accept comment=”FTP” disabled=no

add chain=input protocol=tcp dst-port=22 src-address-list=ournet-

work action=accept comment=”SSH for secure shell” disabled=no

- Mangle

Mangle merupakan metode bandwidth manajemen, kalau seandainya ingin bandwidth

tersebut dibagi sama rata oleh Mikrotik.

seperti bandwidth 256kbps downstream dan 128kbps upstream. Sedangkan client

yang akan mengakses sebanyak 10 client, maka otomatis masing-masing client

mendapat jatah bandwidth downstream sebanyak 256kbps dibagi 10 dan upstream

sebanyak 128kbps dibagi 10. Jadi masing-masing client mendapat 25,6kbps untuk

downstream dan 12.8kbps untuk upstream. Andaikata hanya 2 Client yang mengakses

maka masing-masing client dapat 128kbps untuk downstream dan 64kbps untuk

upstream.

Untuk itu dipakai type PCQ (Per Connection Queue), yang bisa secara otomatis

membagi trafik per client.

Tentang jenis queue di mikrotik ini dapat dibaca pada manualnya di

http://www.mikrotik.com/testdocs/ros/2.9/root/queue.php .

Praktikum Jaringan Komputer 2011 V I - 48

Modul 6 Mikrotik Firewall

Sebelumnya perlu dibuat aturan di bagian MANGLE. Seperti :

——————————————————————————–

/ip firewall mangle add chain=forward src-address=192.168.0.0/27

action=mark-connection new-connection-mark=users-con

/ip firewall mangle add connection-mark=users-con action=mark-packet

new-packet-mark=users chain=forward

——————————————————————————–

Karena type PCQ belum ada, maka perlu ditambah, ada 2 type PCQ ini.Pertama diberi

nama pcq-download, yang akan mengatur semua trafik melalui alamat

tujuan/destination address. Trafik ini melewati interface Local. Sehingga semua traffik

download/downstream yang datang dari jaringan 192.168.0.0/27 akan dibagi secara

otomatis.

Tipe PCQ kedua, dinamakan pcq-upload, untuk mengatur semua trafik upstreamyang

berasal dari alamat asal/source address. Trafik ini melewati interface public. Sehingga

semua traffik upload/upstream yang berasaldari jaringan 192.168.0.0/27 akan dibagi

secara otomatis.

Perintah:

———————————————————————————

/queue type add name=pcq-download kind=pcq pcq-classifier=dst-address

/queue type add name=pcq-upload kind=pcq pcq-classifier=src-address

———————————————————————————

Setelah aturan untuk PCQ dan Mangle ditambahkan, sekarang untuk aturanpembagian

trafiknya. Queue yang dipakai adalah Queue Tree, Yaitu:

———————————————————————————

/queue tree add parent=Local queue=pcq-download packet-mark=users

/queue tree add parent=Public queue=pcq-upload packet-mark=users

——————————————————————————–

Perintah diatas mengasumsikan, kalau bandwidth yang diterima dari providerInternet

berflukstuasi atau berubah-rubah. Jika kita yakin bahwa bandwidthyang diterima,

misalkan dapat 256kbs downstream, dan 128kbps upstream, maka ada lagi aturannya,

seperti :

Untuk trafik downstreamnya :

Praktikum Jaringan Komputer 2011 V I - 49

Modul 6 Mikrotik Firewall

——————————————————————————–

/queue tree add name=Download parent=Local max-limit=256k

/queue tree add parent=Download queue=pcq-download packet-mark=users

——————————————————————————-

Dan trafik upstreamnya :

——————————————————————————-

/queue tree add name=Upload parent=Public max-limit=128k

/queue tree add parent=Upload queue=pcq-upload packet-mark=users

- Queue

Queue (manajemen bandwith)

Configurasi Simple Queue:

Anda bisa membuat kelompok (parent) untuk client-kusus dengan bandwith 256kbps

yang didalamnya terdiri dari 3 user sehingga bandwith 256 tadi akan di share untuk 3

user tesebut, dan parent2 yang lainpun bisa anda buat sesuai keinginan anda.

[nanang@Mikrotik] queue> simple

[nanang@Mikrotik] queue simple

add name=”WARNET” target-addresses=192.168.0.0/24 dst-

address=0.0.0.0/0 interface=all parent=none direction=both \

priority=8 queue=default-small/default-small limit-at=0/0 max-

limit=1000000/1000000 total-queue=default-small \

disabled=no

add name=”USER” target-

addresses=192.168.0.2/32,192.168.0.3/32,192.168.0.4/32,192.168.0.5

/32,192.168.0.6/32,192.168.0.7/32\

,192.168.0.8/32,192.168.0.9/32,192.168.0.10/32 dst-

address=0.0.0.0/0 interface=all parent=WARNET direction=both \

priority=8 queue=default-small/default-small limit-at=0/0 max-

limit=384000/384000 total-queue=default-small \

disabled=no

add name=”Client-1″ target-addresses=192.168.0.2/32 dst-

address=0.0.0.0/0 interface=Lan parent=USER direction=both \

priority=8 queue=default-small/default-small limit-at=16000/16000

max-limit=32000/64000 total-queue=default-small \

disabled=no

- DNS server

Domain Name System (DNS) adalah distribute database system yang

digunakan untuk pencarian nama komputer (name resolution) di jaringan yang

mengunakan TCP/IP (Transmission Control Protocol/Internet Protocol). DNS biasa

Praktikum Jaringan Komputer 2011 V I - 50

Modul 6 Mikrotik Firewall

digunakan pada aplikasi yang terhubung ke Internet seperti web browser atau e-mail,

dimana DNS membantu memetakan host name sebuah komputer ke IP address. DNS

dapat disamakan fungsinya dengan buku telepon. Dimana setiap komputer di jaringan

Internet memiliki host name (nama komputer) dan Internet Protocol (IP) address.

Secara umum, setiap client yang akan mengkoneksikan komputer yang satu ke

komputer yang lain, akan menggunakan host name. Lalu komputer anda akan

menghubungi DNS server untuk mencek host name yang anda minta tersebut berapa

IP address-nya. IP address ini yang digunakan untuk mengkoneksikan komputer anda

dengan komputer lainnya.

Namun jika kita telah membangun DNS server sendiri maka pada router mikrotik maka

kita arahkan DNS nya ke DNS server yang telah kita bangun, dalam hal ini server DNS

yang penulis bangun menggunakan IP 192.168.2.100

Berikut adalah step by step seting DNS server di Mikrotik :

1. Login ke winbox

2. Pilih menu IP

3. Pilih DNS

4. Klik tombol settings

5. Pada Primary DNS masukan IP DNS server milik anda dalam hal ini penulis

gunakan 192.168.2.100

6. Pada Secondary DNS masukan IP DNS server lain misal milik telkom, google,

OPenDNS atau Nawala

7. Klik Ok

dan berikut ini adalah screenshoot-nya

Praktikum Jaringan Komputer 2011 V I - 51

Modul 6 Mikrotik Firewall

Gambar 6.5 tampilan setting DNS server

Semua Artikel Diatas dilengkapi dengan konfigurasi menggunakan MikroTik

3. Artikel tentang tools atau cara-cara konfigurasi Mikrotik

MIKROTIK STEP BY STEP

Sekilas Mikrotik

Mikrotik sekarang ini banyak digunakan oleh ISP, provider hotspot, ataupun

oleh pemilik warnet. Mikrotik OS menjadikan computer menjadi router network yang

handal yang dilengkapi dengan berbagai fitur dan tool, baik untuk jaringan kabel

maupun wireless.

Dalam tutorial kali ini penulis menyajikan pembahasan dan petunjuk sederhana dan

simple dalam mengkonfigurasi mikrotik untuk keperluan-keperluan tertentu dan umum

yang biasa dibutuhkan untuk server/router warnet maupun jaringan lainya, konfirugasi

tersebut misalnya, untuk NAT server, Bridging, BW manajemen, dan MRTG.

Versi mikrotik yang penulis gunakan untuk tutorial ini adalah MikroTik routeros 2.9.27

Akses mirotik:

1. via console

Mikrotik router board ataupun PC dapat diakses langsung via console/ shell

maupun remote akses menggunakan putty (www.putty.nl)

2. via winbox

Mikrotik bisa juga diakses/remote menggunakan software tool winbox

Praktikum Jaringan Komputer 2011 V I - 52

Modul 6 Mikrotik Firewall

3. via web

Mikrotik juga dapat diakses via web/port 80 dengan menggunakan browser

Memberi nama Mirotik

[ropix@IATG-SOLO] > system identity print

name: "Mikrotik"

[ropix@IATG-SOLO] > system identity edit

value-name: name

masuk ke editor ketik misal saya ganti dengan nama IATG-SOLO:

IATG-SOLO

C-c quit C-o save&quit C-u undo C-k cut line C-y paste

Edit kemudian tekan Cltr-o untuk menyimpan dan keluar dari editor

Kalo menggunakan winbox, tampilannya seperti ini:

Gambar 6.6 memberi nama mikrotik menggunakan winbox

Mengganti nama interface:

[ropix@IATG-SOLO] > /interface print

Flags: X - disabled, D - dynamic, R - running

# NAME TYPE RX-RATE TX-RATE MTU

0 R ether1 ether 0 0 1500

1 R ether2 ether 0 0 1500

[ropix@IATG-SOLO] > /interface edit 0

value-name: name

Nilai 0 adalah nilai ether1, jika ingin mengganti ethet2 nilai 0 diganti dengan 1.

masuk ke editor ketik missal saya ganti dengan nama local:

local