1.

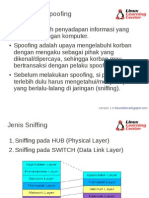

SNIFFING

Sniffing adalah tindak kejahatan penyadapan yang dilakukan menggunakan jaringan internet

dengan tujuan utama untuk mengambil data dan informasi sensitive secara illegal. Cara kerja

sniffing adalah ketika Anda terhubung ke jaringan yang bersifat public, saat Anda melakukan

proses transfer data dari client server dan sebaliknya. Karena data yang mengalir pada client dan

server yang bersifat bolak-balik, sniffing ini akan menangkap paket-paket yang dikirimkan

dengan cara illegal menggunakan tools pembantu.

Sniffing bekerja pada segmen data di layer transport dengan cara menyisipkan program jahat

pada computer korban, dimana nanti program jakat tersebut akan melakukan proses sniffing

sehingga data-data sensitive yang ada pada koputer korban dapat terbaca oleh sniffer.

Jenis Sniffing

Sniffing diklasifikasikan menjadi 2 jenis yaitu:

1. Passive Sniffing

Passive sniffing adalah tindak kejahatan penyadapan dengan tidak merubah isi dari paket data

yang dikirimkan antar server dan client. Jadi Anda tidak merasa curiga karena tidak ada tanda-

tanda kalau menjadi korban sniffer. Passive sniffing biasanya terjadi pada Hub, karena tugas

utama Hub membagikan signal ke semua computer client, berbeda dengan fungsi switch yang

memiliki fitur untuk menghindari terjadinya collision atau bentrokan dengan membaca alamat

MAC Address computer client. Beberapa tools yang sering digunakan untuk passive sniffing

seperti Wireshark, Tcpdump, Kismet, Ettercap, Dsniff dan lain sebagainnya.

�2. Active Sniffing

Kebalikan dari passive sniffing, active sniffing adalah tindak kejahatan penyadapan dengan cara

mengubah isi paket data dalam jaringan. Tindakan active sniffing yang paling sering dilakukan

adalah ARP Poisoning, Man in the middle attack (MITM). Active sniffing ini biasanya dilakukan

pada switch jaringan, bukan lagi pada hub.

Tidak hanya pada OSI layer transport saja, sniffing ternyata bisa dilakukan pada layer

application dan layer physical. Untuk sniffing pada bagian layer physical biasanya dilakukan

dengan cara menyadap jaringan saluran komunikasi secara illegal.

Cara Kerja Paket Sniffing

Ca

ra Sniffing Bekerja

Sniffing cara kerjanya memiliki beberapa tahap sampai paket data yang diambil bisa terbaca, nah

apa saja tahapan sniffing itu? Berikut pembahasannya:

1. Collection

Cara kerja paket yang pertama adalah merubah interface dan mulai mengumpulkan semua paket

data yang melalui jaringan yang sedang diawasi.

2. Conversion

Cara kerja setelah collection adalah conversion dengan cara merubah data yang sudah di collect

berbentuk binary kedalam data yang lebih mudah dipahami.

�3. Analysis

Cara kerja ketiga adalah menganalysis data yang sudah dikonversi kedalam blok-blok protokol

berdasarkan sumber transmisi data.

4. Pengambilan Data

Cara kerja sniffing yang terakhir setelah semua dilakukan, hacker akan mengambil data tersebut.

Protocol Yang Digunakan Untuk Sniffing

Berikut beberapa protokol jaringan computer yang sering digunakan sniffing gunakan untuk

melakukan aksinya, berikut daftarnya :

HTTP

HTTP atau Hypertext Transfer Protocol digunakan untuk mengirimkan paket data tanpa adanya

enkripsi, sehingga tindakan sniffing bisa dilakukan dengan mudah.

SMTP

SMTP atau Simple Mail Transfer Protocol fungsi utamanya untuk transfer email, tetapi masih

belum aman dari tindak kejatanan sniffing.

NNTP

NNTP atau Network News Transfer Protocol bisa digunakan untuk semua jenis komunikasi,

namun kekurangannya setiap paket data yang dikirimkan berbentuk teks yang jelas mudah

dibaca sehingga sangat rawan sekali.

POP

POP atau Post Office Protocol memiliki fungsi untuk menerima email dari server, protocol ini

tidak bisa dijamin aman karena email yang masuk masih memungkinkan untuk disisipi spoofing

email.

FTP

FTP atau File Transfer Protocol memiliki fungsi untuk mengirim dan menerima file, namun

tidak memiliki fitur keamanan sedikitpun. Semua data yang dikirimkan berbentuk teks yang

mudah sekali diambil oleh sniffer.

IMAP

Nah yang terakhir IMAP atau Internet Message Access Protocol yang fungsinya mirip-mirip

dengan SMTP yaitu berhubungan dengan email transfer.

� 2. SESSION HIJACKING

Session hijacking merupakan aksi pengambilan kendali session milik user lain setelah

sebelumnya “pembajak” berhasil memperoleh autentifikasi ID session yang biasanya tersimpan

dalam cookies. Session hijacking menggunakan metode Capture, Brute Forced atau Reserve

Enggineered guna memperoleh ID Session, yang untuk selanjutanya pembajak memegang

kendali atas session yang dimiliki oleh user lain tersebut selama session berlangsung.

Secara garis besar dibagi menjadi dua tipe, yaitu active session hijacking dan passive session

hijacking.

Active Session Hijacking

Pada serangan ini, attacker mengambil alih sebuah session yang terjadi dengan cara memutuskan

sebuah komunikasi yang terjadi. Attacker bertindak sebagai man-in-the-middle dan aktif dalam

komunikasi antara client dengan server. Serangan ini membutuhkan keahlian untuk menebak

nomer sequence (SEQ) dari server, sebelum client dapat merespon server. Pada saat ini, nomer

sequence yang dibuat oleh setiap sistem operasi berbeda-beda. Cara yang lama adalah dengan

menambahkan nilai konstan untuk nomer sequence selanjutnya. Sedangkan mekanisme yang

baru adalah dengan membuat nilai acak untuk membuat nilai awal dari nomer sequence ini.

Ketika sebuah komputer client melakukan koneksi terhadap komputer server, attacker

menyisipkan komputernya di antara dua koneksi tersebut. Ada empat proses untuk melakukan

active session hijacking, antara lain:

Tracking the connection (mencari koneksi yang sedang terjadi)

Attacker akan mencari target, yaitu client dan server yang akan melakukan komunikasi. Attacker

menggunakan sniffer untuk mencari target atau dengan mengidentifikasi host yang diinginkan

dengan menggunakan scanning tool seperti nmap. Sebelum mengetahui siapa yang akan

melakukan komunikasi dan pada port berapa komunikasi tersebut berjalan, attacker harus

melakukan ARP Spoofing terhadap dua host yang saling berkomunikasi.

Cara ini dilakukan agar attacker dapat melihat komunikasi yang terjadi, kemudian dapat

mengetahui nomer sequence (SEQ) dan acknowledgement (ACK) yang diperlukan. Nomer ini

digunakan oleh attacker untuk memasukkan paket diantara dua komunikasi.

Desynchronizing the connection (Melakukan pembelokan koneksi)

Langkah ini dilakukan ketika sebuah koneksi sudah terjadi antara client dan server yang tidak

sedang mengirimkan data. Dalam keadaan ini, nomer sequence (SEQ) dari server tidak sama

dengan nomer sequence (SEQ) dari client yang melakukan komunikasi. Begitu juga sebaliknya,

nomer nomer sequence (SEQ) dari client tidak sama dengan nomer sequence (SEQ) dari server.

Untuk melakukan desynchronisasi koneksi antara client dan server, nomer SEQ atau ACK dari

server harus dirubah. Hal ini dapat dilakukan, jika dikirimkan data kosong (null data) ke server.

Sehingga nomer SEQ atau ACK dari server akan berubah, sedangkan nomer SEQ atau ACK dari

client yang melakukan komunikasi dengan server tidak berubah atau terjadi penambahan.

� Resetting Connection (Membuat koneksi baru)

Setelah melakukan desynchronisasi, attacker mengirimkan sebuah reset flag ke server. Hal ini

dilakukan untuk membuat koneksi baru dengan nomer sequence yang berbeda. Komunikasi

antara client dengan server yang terjadi sebelumnya akan terputus.

Injecting Packet (Memasukkan paket)

Pada langkah ini, attacker dapat melakukan interupsi terhadap komunikasi antara client dan

server, sehingga attacker dapat memasukkan paket lain pada koneksi tersebut.

Passive Session Hijacking

Serangan pembajakan session yang dilakukan secara pasif dapat dilakukan menggunakan sniffer.

Alat ini dapat memberikan seorang attacker informasi berupa id user dan password dari client

yang sedang melakukan login ke server. ID user dan password ini dapat digunakan oleh attacker

untuk melakukan login pada lain waktu. Sniffing password merupakan contoh serangan yang

dapat dilakukan ketika attacker memperoleh akses pada suatu jaringan.

3. ARP POISONING

a. Pengertian Arp Poisoning

ARP poisoning adalah suatu teknik menyerang pada jaringan komputer lokal baik dengan

media kabel atau wireless, yang memungkinkan penyerang bisa mengetahui frames data pada

jaringan lokal atau melakukan modifikasi traffic atau bahkan menghentikan traffic. Prinsipnya

serangan ARP poisoning ini memanfaatkan kelemahan pada teknologi jaringan komputer itu

sendiri yang menggunakan ARP broadcast.

b. Prinsip Kerja Arp Poisoning

Prinsip kerja dari ARP spoofing/poisoning adalah mengirim pesan ARP palsu pada ethernet

LAN. biasanya, tujuannya adalah untuk mengasosiasikan MAC address dengan IP address dari

node yang lain. traffic data apapun berarti IP address dapat mengirim data tidak sesuai yang

dituju tetapi malah ke si penyerang. penyerang kemudian dapat memilih untuk memforward ke

alamat yang memang dituju sender atau memodifikasi data sebelum di forward. penyerang juga

dapat meluncurkan serangan denial of service kepada korban dengan mengasosiasikan MAC

address yang tidak ada kepada IP address korban getaway.

c. Cara Mengatasi Arp Poisoning

Ada beragam cara untuk mendeteksi ARP Poisoning ini. Pertama, dengan mengecek ARP secara

manual dengan mengetik ‘arp’ pada cmd di windows. Untuk memberikan static ARP Anda bisa

menuliskan ‘arp -s IP addr. MAC addr.’.Kedua, dengan menggunakan software, seperti Snort,

DecaffeinatID, ARPdetective dll. Dari sisi anda pengguna jaringan internet ada beberapa saran

yang perlu anda perhatikan :

�a) Untuk aplikasi kritis seperti internet banking, email gmail atau lainnya, Password : gunakan

password yang aman dan tidak menggunakan kata kata yang umum (ada dalam kamus)

b) Jika tersedia, selalu pilih https dari pada http. Misal di Gmail ada pilihan mau pakai https atau

http. (pada https, paket data pada komunikasi jaringan di encrypt, sehingga ketika terendus pun

masih sulit untuk dibaca)

c) Pada saat menggunakan https dan browser anda mengeluarkan warning atau peringatan bahwa

certificate tersebut tidak valid atau dikeluarkan oleh CA yang tidak termasuk dalam trust anchor,

maka anda harus waspada

d) Jangan menggunakan public area computer atau warnet untuk melakukan transaksi financial spt

internet banking dll.