0% menganggap dokumen ini bermanfaat (0 suara)

109 tayangan9 halamanTeknik Serangan Jaringan: MITM & DNS Spoofing

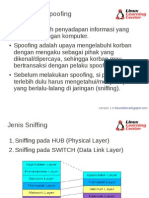

Modul ini membahas tentang serangan jaringan seperti MITM, DNS spoofing, DoS, dan backdoor. Mahasiswa diajak memahami teknik-teknik serangan tersebut secara praktis menggunakan perangkat lunak seperti Ettercap dan tcpkill. Tujuannya agar mahasiswa memahami ancaman keamanan jaringan dan cara mendeteksi serta mencegah serangan tersebut.

Diunggah oleh

Casi YedoHak Cipta

© © All Rights Reserved

Kami menangani hak cipta konten dengan serius. Jika Anda merasa konten ini milik Anda, ajukan klaim di sini.

Format Tersedia

Unduh sebagai PDF, TXT atau baca online di Scribd

0% menganggap dokumen ini bermanfaat (0 suara)

109 tayangan9 halamanTeknik Serangan Jaringan: MITM & DNS Spoofing

Modul ini membahas tentang serangan jaringan seperti MITM, DNS spoofing, DoS, dan backdoor. Mahasiswa diajak memahami teknik-teknik serangan tersebut secara praktis menggunakan perangkat lunak seperti Ettercap dan tcpkill. Tujuannya agar mahasiswa memahami ancaman keamanan jaringan dan cara mendeteksi serta mencegah serangan tersebut.

Diunggah oleh

Casi YedoHak Cipta

© © All Rights Reserved

Kami menangani hak cipta konten dengan serius. Jika Anda merasa konten ini milik Anda, ajukan klaim di sini.

Format Tersedia

Unduh sebagai PDF, TXT atau baca online di Scribd