Casn2023 - Latihan Soal Prakom Ahli - Widodochanel 02

Diunggah oleh

Irfan Sundapradja0 penilaian0% menganggap dokumen ini bermanfaat (0 suara)

9 tayangan5 halamanJudul Asli

Casn2023_latihan Soal Prakom Ahli_widodochanel 02

Hak Cipta

© © All Rights Reserved

Format Tersedia

PDF, TXT atau baca online dari Scribd

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

© All Rights Reserved

Format Tersedia

Unduh sebagai PDF, TXT atau baca online dari Scribd

0 penilaian0% menganggap dokumen ini bermanfaat (0 suara)

9 tayangan5 halamanCasn2023 - Latihan Soal Prakom Ahli - Widodochanel 02

Diunggah oleh

Irfan SundapradjaHak Cipta:

© All Rights Reserved

Format Tersedia

Unduh sebagai PDF, TXT atau baca online dari Scribd

Anda di halaman 1dari 5

1.

Nama lain dari flowchart adalah

a. Diagram

b. Algoritma

c. Alur

d. Bagan alir

e. Bagan

2. Proses-proses yang tercakup dalam Service Operation menurut

(Cabinet Office, 2011b) adalah, kecuali

a. Event management

b. Incident management

c. Problem management

d. Change management

3. Disebut apakah jenis penyaluran sinyal yang mengirimkan paket dari

sebuah host menuju kelompok tujuan (group of destination)

a. Broadcast

b. Unicast

c. Multicast

d. Anycast

4. Tampilkan last name dengan awalan huruf capital dan selebihnya

huruf kecil khusus untuk pegawai yang last namenya diawali dengan

huruf ‘E’

a. SQL> select initcap(last_name),salary from employees where

last_name like ‘E%’;

b. SQL> select by initcap(last_name),salary from employees where

last_name like ‘E%’;

c. SQL> select from table initcap(last_name),salary from employees

where last_name like ‘E%’;

d. SQL> select on inicap(last_name),salary from employees where

last_name like ‘E%’;

e. SQL> select or inicap(last_name),salary from employees where

last_name like ‘E%’;

5. Sistem komputer yang digunakan untuk memasukkan, menyimpan,

memeriksa, mengintegrasikan, memanipulasi, menganalisis, dan

menampilkan data yang berhubungan dengan lokasi-lokasi

dipermukaan bumi dalah .....

a. Sistem informasi Geografis

b. Sistem informasi Strategis

c. Sistem informasi Geologi

d. Sistem manajemen Geografis

e. Sistem manajemen Geologi

6. Orang yang tak diotorisasi tidak hanya dapat mengakses tapi juga

dapat mengubah, merusak sumber daya. Contohnya mengubah isi

pesan, atau mengacak program. Ini merupakan ancaman yang

disebut dengan

a. Intruder

b. Interuption

c. Modification

d. Interception

e. Fabrication

7. Dari pilihan di bawah ini manakah yang bukan termasuk dalam

klarifikasi infrastruktur IT

a. IT aset fisik

b. IT aset procedural

c. IT aset intelektual

d. IT aset teknologi

8. Dari pilihan berikut yang bukan merupakan tujuan IT audit adalah

a. Availability

b. Confidentiality

c. Integrity

d. Materiality

e. Reliability

9. Permintaan pengguna tentang informasi tertentu, seperti saran

ataupun akses ke suatu layanan TI adalah

a. Privileges

b. Service Request

c. Service Desk

d. Request Model

e. Service Model

10. Maksud dari tag ini <oI type=”i”><Ii>a</Ii><Ii>a</Ii></oI> adalah

a. Membuat list dengan angka

b. Membuat list dengan huruf kecil

c. Membuat list dengan romawi kecil

d. Membuat list dengan bentuk kotak

e. Membuat list dengan bentuk bulat

11. Diluar data center adalah infrastruktur internet, berikut ini yang

mencakup media transmisi, kecuali

a. Router

b. Keyboard

c. Satelit

d. Antena antariksa

e. Repeater

12. Jaman dulu kita kenal aplikasi biasanya monolitik, satu buah source

code menangani segala macam fungsi. Ini bukan strategi yang baik

sebab pengembangan akan menjadi sulit karena karena tidak

fleksibel. Untuk mendapatkan infrastruktur TI yang ideal diperlakukan

strategi yang baik dan adaptif, kecuali

a. Complexity Partitioning

b. Reusability

c. Service

d. Integration

13. Pendekatan yang digunakan untuk mengotomatisati banyak kegiatan

audit adalah

a. Auditing Around The Computer

b. Auditing With The Computer

c. Auditing Through The Computer

d. Auditing

e. Auditing The Computer

14. Antena yang memiliki sudut pancar 180° adalah .....

a. Omni Directional

b. Parabolic

c. Sectoral

d. Grid

e. PVC

15. Tindakan standar (terdokumentasi) untuk mengurangi dampak buruk

dari sebuah incident atau problem yang belum diketahui solusi

tuntasnya adalah

a. Workaround

b. Known Error

c. Known Error Database (KEDB)

d. Incident Model

e. Error Model

16. Diantara pilihan di bawah ini yang tidak termasuk karakteristik

kapabilitas infrastruktur IT adalah

a. ITI sharing capability

b. IS standards and procedures

c. Flexibility of ITI

d. Management Competence

e. IS Management Competence

17. Pada pilihan dibawah ini untuk merestart service apache web server,

perintahnya adalah

a. /etc/init.d/mysql restart

b. /etc/inid.d/apache web server restart

c. /etc/inid.d/apache2 restart

d. /etc/inid.d/apache- server restart

e. /etc/inid.d/apache- restart

18. Tipe firewall yang terdiri dari router diantara jaringan internal dan

eksternal yang aman, digunakan untuk menolak dan mengijinkan trafik

adalah

a. Screened Subnet Firewall

b. Screened Host Firewall

c. Dual-homed Gateway Firewall

d. Packet-filtering Firewall

e. Homed Gateway Firewall

19. Firewall memiliki beberapa fungsi dasar, kecuali

a. Memanajemen lalu lintas jaringan

b. Melakukan autentikasi terhadap paket

c. Melindungi jaringan dengan berbagai serangan

d. Melewatkan virus

20. Serangan dengan menggunakan code berbahaya dengan

menyisipkan virus, worm/trojan horse” merupakan pengertian dari

a. SQL Injection

b. Malicious Code

c. Social Enginering

d. Traffic Flooding

e. Injection Enginering

Anda mungkin juga menyukai

- Quiz AkhirDokumen8 halamanQuiz AkhirfikhiwisnuBelum ada peringkat

- Pemrograman Berorientasi Objek dengan Visual C#Dari EverandPemrograman Berorientasi Objek dengan Visual C#Penilaian: 3.5 dari 5 bintang3.5/5 (6)

- Bedah 50 Soal Pretest PPG 2023Dokumen26 halamanBedah 50 Soal Pretest PPG 2023ppg.putusantini00330Belum ada peringkat

- Kelompok 2Dokumen10 halamanKelompok 2Rifat FirjatullahBelum ada peringkat

- 2017TKJ Paket 06Dokumen9 halaman2017TKJ Paket 06frana hadiBelum ada peringkat

- KJ Pemweb (Gayakin Bener Silahkan Benerin)Dokumen15 halamanKJ Pemweb (Gayakin Bener Silahkan Benerin)Mika RamadhanBelum ada peringkat

- Soal US TLJDokumen4 halamanSoal US TLJIKATAMA TAMBARABelum ada peringkat

- Soal TLJ 12Dokumen15 halamanSoal TLJ 12cholil ullahBelum ada peringkat

- Contoh Soal P3KDokumen6 halamanContoh Soal P3KBUMD dan BLUDBelum ada peringkat

- Soal Aij Kelas Xii TKJDokumen5 halamanSoal Aij Kelas Xii TKJMuhammad SawalluddinBelum ada peringkat

- Tugas TLJ Kelas XIIDokumen7 halamanTugas TLJ Kelas XIIalbabunBelum ada peringkat

- Soal UTS Kemanan Komputer 2013Dokumen8 halamanSoal UTS Kemanan Komputer 2013Rizky Abu Rizal100% (1)

- F - SOAL PILGAN UJIAN DAN KUNCI JAWABAN C3 - Kls XIIDokumen10 halamanF - SOAL PILGAN UJIAN DAN KUNCI JAWABAN C3 - Kls XIIbasorimuhammadBelum ada peringkat

- Soal Ulangan Harian WEB Dan Basis DataDokumen6 halamanSoal Ulangan Harian WEB Dan Basis Dataintan cahyani putriBelum ada peringkat

- Soal UN TKJ 2017 OkDokumen7 halamanSoal UN TKJ 2017 OkAris Suryatno100% (1)

- Soal 27 - 33 TKJ USBKDokumen9 halamanSoal 27 - 33 TKJ USBKegi ginanjarBelum ada peringkat

- Soal TKJDokumen70 halamanSoal TKJRestiRaraBelum ada peringkat

- Soal Us Administasi Infrastruktur JaringanDokumen6 halamanSoal Us Administasi Infrastruktur JaringanHendra Laoko JambankBelum ada peringkat

- 2017TKJ Paket 08Dokumen10 halaman2017TKJ Paket 08frana hadiBelum ada peringkat

- TLJ Pas Semester Ganjil 2020Dokumen9 halamanTLJ Pas Semester Ganjil 2020Kafi NgamaliBelum ada peringkat

- Ahli Pranata KomputerDokumen7 halamanAhli Pranata KomputerMasdiana ArifinBelum ada peringkat

- Soal TLJ Kelas Xii TKJDokumen5 halamanSoal TLJ Kelas Xii TKJHery SetiawanBelum ada peringkat

- Produktif TKJ Soal Ujian Kelas XiiDokumen9 halamanProduktif TKJ Soal Ujian Kelas Xiiuntuk belajarBelum ada peringkat

- Soal & Jawaban SIDokumen14 halamanSoal & Jawaban SITjoet Nja' AnieBelum ada peringkat

- Uas Kelas Xii TKJ (Asj)Dokumen7 halamanUas Kelas Xii TKJ (Asj)rizky limbongBelum ada peringkat

- Soal-Soal Semester GanjilDokumen13 halamanSoal-Soal Semester Ganjilanantakadek94Belum ada peringkat

- 1Dokumen32 halaman1Fitriyana RirinBelum ada peringkat

- Latihan Soal Teknologi Layanan Jaringan Kelas XIIDokumen8 halamanLatihan Soal Teknologi Layanan Jaringan Kelas XIIRaden UsoppBelum ada peringkat

- Soal Semester Ganjil Sistem Keamanan Jaringan (Produktif TKJ) Kls XiiDokumen11 halamanSoal Semester Ganjil Sistem Keamanan Jaringan (Produktif TKJ) Kls XiibenpaniBelum ada peringkat

- Adm. Infrtastruktur Jaringan Kelas XIIDokumen10 halamanAdm. Infrtastruktur Jaringan Kelas XIIfangkennnBelum ada peringkat

- Soal Soal Utn TKJDokumen7 halamanSoal Soal Utn TKJsr_firdausBelum ada peringkat

- Aij Kelas 12Dokumen5 halamanAij Kelas 12shafiyyah izzahBelum ada peringkat

- Soal Utn tkj2019Dokumen7 halamanSoal Utn tkj2019Aditya Ananda RamadhaniBelum ada peringkat

- Bank Soal Teknik Komputer Dan Jaringan 2017Dokumen6 halamanBank Soal Teknik Komputer Dan Jaringan 2017Dadang AbdurochmanBelum ada peringkat

- Soal UTS Semester 2 Produktif TKJDokumen4 halamanSoal UTS Semester 2 Produktif TKJDedy DarmantoBelum ada peringkat

- Soal Aij 12 TKJDokumen3 halamanSoal Aij 12 TKJSupri NetBelum ada peringkat

- Soal USBN Dasar2x TKI 2018-2019Dokumen8 halamanSoal USBN Dasar2x TKI 2018-2019Andy PrayogaBelum ada peringkat

- Us KJDokumen13 halamanUs KJKhlilhBelum ada peringkat

- Dinas Pendidikan: Pemerintah Provinsi Sumatera UtaraDokumen4 halamanDinas Pendidikan: Pemerintah Provinsi Sumatera UtaraMUSTIKASARI NAIBAHOBelum ada peringkat

- Latihan Soal XIIDokumen7 halamanLatihan Soal XIISubar RiyadiBelum ada peringkat

- Si AllDokumen108 halamanSi AllAndhika Arya AratamaBelum ada peringkat

- Soal Aplikasi Mobile-Kel3Dokumen7 halamanSoal Aplikasi Mobile-Kel3Titis Sari PutriBelum ada peringkat

- Mikrotik OkDokumen8 halamanMikrotik OkkorimanBelum ada peringkat

- Dinas Pendidikan: Pemerintah Provinsi Sumatera UtaraDokumen5 halamanDinas Pendidikan: Pemerintah Provinsi Sumatera UtaraMUSTIKASARI NAIBAHOBelum ada peringkat

- Contoh Soal Teknologi Layanan Jaringan Kelas XII TKJ Semester GanjilDokumen21 halamanContoh Soal Teknologi Layanan Jaringan Kelas XII TKJ Semester GanjilErly Manu100% (5)

- Latihan UnDokumen16 halamanLatihan UnAgus Nugroho100% (1)

- Soal ST 2015Dokumen9 halamanSoal ST 2015Agung Hadi PratamaBelum ada peringkat

- Kumpulan Soal-Soal US Dan UNDokumen5 halamanKumpulan Soal-Soal US Dan UNIdran KaryanBelum ada peringkat

- GilangShoffaRamadhan, XII TKJ 2, 34Dokumen7 halamanGilangShoffaRamadhan, XII TKJ 2, 34TuturuBelum ada peringkat

- GilangShoffaRamadhan, XII TKJ 2, 34Dokumen7 halamanGilangShoffaRamadhan, XII TKJ 2, 34TuturuBelum ada peringkat

- Soal MikrotikDokumen18 halamanSoal MikrotikM. Zainal AbidinBelum ada peringkat

- Bank Soal Jarkom A4Dokumen14 halamanBank Soal Jarkom A4Abine InaraOrlin SaidahBelum ada peringkat

- Soal Latihan AijDokumen9 halamanSoal Latihan Aijswarsih432Belum ada peringkat

- Kisi 2Dokumen8 halamanKisi 2Nizar Zamzami FilhaqBelum ada peringkat

- Keamanan Jaringan III PAS GANJIL 2017Dokumen6 halamanKeamanan Jaringan III PAS GANJIL 2017Ubaydillah Ubay Al GhigariBelum ada peringkat

- Soal Latihan TLJ XiiDokumen5 halamanSoal Latihan TLJ XiifaridaBelum ada peringkat

- 2017TKJ Paket 13Dokumen9 halaman2017TKJ Paket 13frana hadiBelum ada peringkat

- Soal Semester TLJ Kelas XII TKJDokumen4 halamanSoal Semester TLJ Kelas XII TKJMuhammad SawalluddinBelum ada peringkat

- Membuat Aplikasi Bisnis Menggunakan Visual Studio Lightswitch 2013Dari EverandMembuat Aplikasi Bisnis Menggunakan Visual Studio Lightswitch 2013Penilaian: 3.5 dari 5 bintang3.5/5 (7)

- Info Singkat-XII-23-I-P3DI-Desember-2020-160Dokumen6 halamanInfo Singkat-XII-23-I-P3DI-Desember-2020-160Irfan SundapradjaBelum ada peringkat

- Contoh Penulisan Proposal SkripsiDokumen12 halamanContoh Penulisan Proposal SkripsiIrfan SundapradjaBelum ada peringkat

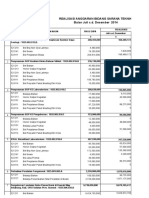

- Realisasi RM Dan PNP Juli - Desember 2014Dokumen12 halamanRealisasi RM Dan PNP Juli - Desember 2014Irfan SundapradjaBelum ada peringkat

- Proposal Ta Muhammad IrfanDokumen12 halamanProposal Ta Muhammad IrfanIrfan SundapradjaBelum ada peringkat

- Penulisan Laporan Kerja PeaktekDokumen7 halamanPenulisan Laporan Kerja PeaktekIrfan SundapradjaBelum ada peringkat

- Uas - Perencanaan JaringanDokumen11 halamanUas - Perencanaan JaringanIrfan SundapradjaBelum ada peringkat

- Tugas DW BI Powermart Anjar 41155050150067Dokumen2 halamanTugas DW BI Powermart Anjar 41155050150067Irfan SundapradjaBelum ada peringkat

- Data MartDokumen10 halamanData MartsafikBelum ada peringkat

- PresentasiDokumen6 halamanPresentasiIrfan SundapradjaBelum ada peringkat

- Latihan Soal UasDokumen10 halamanLatihan Soal UasIrvan ReturnBelum ada peringkat

- Resume Irfan SundapradjaDokumen2 halamanResume Irfan SundapradjaIrfan SundapradjaBelum ada peringkat

- Soal Uts RPL 20142Dokumen2 halamanSoal Uts RPL 20142Irfan Sundapradja100% (1)

- Data MartDokumen10 halamanData MartsafikBelum ada peringkat

- Matriks LaporanDokumen9 halamanMatriks LaporanIrfan SundapradjaBelum ada peringkat

- Tugas II - Kelompok 5 (Kelas B)Dokumen8 halamanTugas II - Kelompok 5 (Kelas B)Irfan SundapradjaBelum ada peringkat

- Contoh Formulir Keterangan Sakit IIDokumen2 halamanContoh Formulir Keterangan Sakit IIIrfan SundapradjaBelum ada peringkat

- Lembar DisposisiDokumen1 halamanLembar DisposisiIrfan SundapradjaBelum ada peringkat