Chapter III - Security Part I Auditing Op

Diunggah oleh

Nimas Ayu Pramesti WardaniDeskripsi Asli:

Judul Asli

Hak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

Chapter III - Security Part I Auditing Op

Diunggah oleh

Nimas Ayu Pramesti WardaniHak Cipta:

Format Tersedia

Information Technology Auditing adn Assurance 3rd ed –J.

Hall 2011

Chapter III - Security Part I: Auditing Operating Systems and Network

Operating System: program kontrol komputer, yang mengedalikan “users” dan aplikasi dalam berbagi

dan mengakses sumber daya komputer umum, seperti processors, main memory, database, dan

printer.

Tujuan OS:

1. Menerjemahkan bahasa pemrograman tingkat tinggi kedalam bahasa yang dapat dieksekusi

komputer. Modul yang melakukan ini disebut compilers dan interpreters

2. Mengalokasikan sumber daya kepada users, workgroups, dan aplikasi.

3. Mengelola tugas penjadwalan pekerjaan dan multiprograming, sesuai prioritas dan

kebutuhan akan resource yang tersedia.

5 Syarat kendali fundamental OS:

1. OS mampu melindungi diri dari users, berupa kendali, hal-hal yang merusakk OS, yang

menyebabkan OS berhenti bekerja atau menyebabkan kerusakan data

2. Melindungi users terhadap users lainnya, sehingga tidak dapat saling mengakses,

menghancurkan, atau merusak data atau program.

3. Melindungi users terhadap dirinya sendiri, misalnya module atau aplikasi yang saling merusak.

4. Melindungi diri sendiri dari OS itu sendiri, seperti modul-modul individual yang mungkin dapat

saling merusak.

5. Dilindungi dari lingkungan, seperti hilangnya sumber tenaga maupun bencana lainnya,

termasuk bentuk perlindungan setelah kejadian dimana OS dapat pulih kembali.

Keamanan OS: berupa kebijakan, prosedur, dan kendali yang menetukan siapa saja yang dapat

mengakses OS, resource (file, program, printer, dll) yang dapat mereka gunakan, dan tindakan apa

yang dapat dilakukan.

Komponen Keamanan OS:

1. Prosedur Log-On

2. Access Token

3. Access Control List

4. Discretionary Access Privileges

Ancaman Terhadap OS

1. Penyalahgunaan wewenang akses

2. Individu (eksternal maupun eksternal) yang memanfaatkan kelemahan keamanan

3. Individu yang baik sengaja maupun tidak, memasukkan virus atau program merusak lainnya

kedalam OS

Audit Tests terhadap OS:

1. Controlling Access Previleges: Auditor harus memvirifikasi bahwa pemberian access

previleges sesuai dengan kebutuhan akan pemisahan fungsi dan kebijakan organisasi

2. Password Control: Memastikan bahwa password terlindungi dengan baik, baik dari kelalaian

pengguna (lupa, Post-it syndrome, password yang sederhana) maupun model sekurity

password. Password yang dapat digunakan kembali (Reuseable password) haruslah sulit

ditebak serta bentuk kesalahan user dalam memasukkan password harus dikelola dengan

baik, misalnya tidak memberitahukan user kesalahan password yang dibuat, apakah ID atau

passwordnya. Selain itu, batasan kesalahan log-on juga harus diatur. Password sekali pakai

(One-Time Password) lebih terlindungi karena walaupun dapat diretas, password tidak dapat

digunakan kembali setelah melewati waktu tertentu. Keamanannya juga berlapis karena

masih terdapat PIN.

Eko Sulistyono | 8C Akuntansi | 2014|Page 1

Information Technology Auditing adn Assurance 3rd ed –J.Hall 2011

3. Pengendalian terhadap program yang berbahaya dan merusak: pengendalian ini dapat berupa

keamanan yang tangguh maupun prosedur administrasi yang baik. Beberapa bentuk audit

terhadap pengendalian ini adalah: mengetahui tingkat pemahaman personel terhadap virus

dan sejenisnya serta cara penyebarannya; memastikan bahwa software yang digunakan telah

diuji sebelumnya dalam sistem yang terpisah serta diperoleh dari sumber yang dipercaya;

memastikan bahwa antivirus/sekuriti yang digunakan adalah versi terbaru dan update.

Kendali Atas Jejak Audit Sistem: Catatan atas aktivias sistem, aplikasi, dan pengguna.

1. Keystroke Monitoring (keystroke: tombol pada keyboard)

2. Event Monitoring

Tujuan Jejak Audit:

- Mendeteksi Akses yang tidak sah

- Merekonstruksi kejadian

- Menjaga akuntabilitas pengguna

Tujuan audit terhadap jejak audit: memastikan bahwa jejak audit cukup memadai untuk mencegah

atau mendeteksi penyalahgunaan, merekonstruksi kejadian, dan merencanakan alokasi sumber daya.

Beberapa hal yang harus dilakukan adalah dengan menguji apakah log (jejak audit) ini dapat diakses

oleh user yang tidak sah, apakah catatan dibuat secara berkala, apakah catatan merepresentasi

aktivitas secara lengkap.

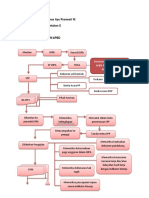

MENGAUDIT JARINGAN

Intranet /Jaringan Lokal (LAN) Risk:

- sniffing: mencegat arus informasi

- Akses ilegal ke Database

- Penyalahgunaan Prefileged Access

Keengganan untuk mengusut: perusahaan, atas alasan menjaga nama baik, terkadang enggan untuk

mengusut kasus pembobolan sistem dan informasi mereka.

Internet Risk:

- IP Spoofing: penyamaran/meniru IP atau identitas komputer user untuk memperoleh akses

atau melakukan sesuatu tanpa ingin diketahui identitasnya (jejaknya). Umumnya dilakukan

dengan menyamar sebagai komputer yang ditelah dikenal oleh korban.

- Serangan yang mematikan layanan (Denial of Service Attack “DOS”):

SYN Flood Attack - Memanfaatkan Paket SYNchronize-ACKnowledge (SYN-ACK),

penyerang memulai koneksi kepada server, kemudian dibalas dengan SYN. Penyerang

sebagai receiving server tidak akan membalas dengan ACK sehingga server organisasi

menjadi sibuk dengan paket yang tidak dapat ditindaklanjuti dan tidak dapat memproses

paket yang lain (dari kostumer/clien sebenarnya). Firewall dapat saja mem-blokir alamat

yang melakukan Flood Attack, tetapi apabila dikombinasikan dengan IP spoofing, maka

akan menjadi lebih sulit karena penyerang akan terus dianggap sebagai alamat yang

berbeda.

Smurf Attack: melibatkan Perperator (sebagai penyerang), intermediary, dan victim. Ping

(sejenis sonar dalam jaringan untuk menguji koneksi) dikirimkan oleh perperator (yang

menyamar (IP Spoofing) sebagai victim) kepada intermediary. Intermediary yang

jumlahnya banyak dan berada pada subnetwork dari victim, mengirimkan kembali

pantulan ping kepada victim. Hal ini membebani lalu lintan data victim dan dapat

membuatnya tidak dapat digunakan sebagaimana seharusnya.

Distributed Denial of Service (DDos): perperator menciptakan bot atau zombie dalam

komputer yang terhubung pada jaringan internet (dalam modul, kasusnya adalah IRC).

Komputer-komputer yang telah ditanamkan zombie (disebut botnet) dikendalikan oleh

perpetaor dengan zombie control program untuk melakukan serangan yang dapat berupa

Eko Sulistyono | 8C Akuntansi | 2014|Page 2

Information Technology Auditing adn Assurance 3rd ed –J.Hall 2011

SYN Flood atau smurf attack. Karena jumlahnya berkali lipat, serangan ini lebih

berbahaya.

Alasan Melakukan Dos Attack: menghukum organisasi atau sekedar pamer kemampuan. Alasan

keuangan juga bisa menjadi alasan, dengan melakukan serangan dan kemudian meminta bayaran

untuk menarik serangan tersebut.

Risiko Kegagalan Peralatan: selain risiko diatas, Data juga berisiko untuk terganggu, rusak, atau

hancur akibat terganggunya sistem komunikasi antara senders dan receivers. Kerusakan peralatan

juga dapat menyebabkan hilangnya database dan program yang tersimpan di server jaringan.

Eko Sulistyono | 8C Akuntansi | 2014|Page 3

Information Technology Auditing adn Assurance 3rd ed –J.Hall 2011

MENGENDALIKAN JARINGAN

Mengendalikan risiko dari gangguan (subversive threats)

- Firewall: sistem yang memaksa kendali akses antara dua jaringan, dimana setiap lalu lintas

jaringan harus melewati jaringan dan hanya yang diotorisasi yang dapat melewatinya. Firewall

harus kebal dari upaya pembobolan baik dari dalam maupun luar.

Network-level Firewall: keamanan yang efisien tapi lemah, bekerja dengan menyaring

permintaan akses berdasarkan aturan yang telah diprogramkan

Application-level Firewall: sistem yang berkerja dengan cara menjalankan perangkat

keamanan berupa proxi yang memperbolehkan layanan rutin untuk lewat, tatapi mampu

menjalankan fungsi yang canggih seperti otentifikasi users serta menyediakan log

transmisi dan alat audit untuk melaporkan aktivitas yang tidak diotorisasi.

Firewall berlapis juga memungkinkan untuk digunakan.

- Mengendalikan DOS:

Smuff Attack: mengabaikan paket dari situs penyerang segera setelah alamatnya

diidentifikasi

SYN Flood: (1) Firewall akan menolak semua paket yang berasal dari alamat yg tidak

teridentifikasi (2) Software keamanan yang mampu mendeteksi pesan yang tidak diikuti

paket ACK, dan segera mengembalikan koneksi yang tidak terbalas.

DDos: Intrusion Prevention System (IPS) yang menjalankam deep packet inspection (DPI)

dan mengevaluasi keseluruhan isi dari paket pesan. Berbeda dengan inspeksi normal,

dengan menginspeksi keseluruhan isi lebih dalam, DPI mampu mengidentifikasi dan

mengklasifikasikan paket jahat untuk kemudian ditahan dan diarahkan ke tim keamanan.

- Enkripsi: mengkonversi data menjadi kode rahasia baik dalam penyimpanan maupun

transmisi.

Private Key Encription vs Public Key Encryption: Sender membutuhkan Public Key

receiver untuk meng-encoding dan mengirim pesan, sedangkan Private Key receiver

digunakan untuk meng-decoding pesan agar dapat terbaca. (Figure 3.6)

- Tanda Tangan Digital (Digital Signature): otentifikasi elektronik yang tidak dapat ditiru. Cara

kerja (Figure 3.7)

- Sertifikat Digital (Digital Certificate): memverifikasi identitas pengirim. Digital Certificate

dikeluarkan oleh certification authority (CA). Digital Certificate dikirimkan kepada receiver dan

dienkrip dengan CA public key untuk memperoleh sender publick key.

- Penomoran Urutan Pesan (Message Sequence Numbering): untuk menanggulangi pesan

yang dihapus, diubah urutannya, atau diduplikasi oleh penggangu, maka nomor urut

ditanamkan pada tiap2 pesan.

- Log Transaksi Pesan (Message Transaction Log): setiap pesan masuk dan keluar, serta upaya

akses terhadap pesan dicatat dalam log transaksi pesan. Log tersebut mencatat user ID, waktu

akses, dan asal atau nomor telepon dimana akses berasal.

- Teknik Permintaan Respon (Request-Response Technique): pesan kendali dari sender dan

respon dari penerima dikirim secara periodik, interval yang tersinkronisasi. Pewaktuan pesan

bersifat random sehingga sulit diperdaya.

- Call-Back Device: otentifikasi sebelum koneksi terjadi, dimana sistem akan memutus dan

membalas permintaan koneksi dengan menghubungi caller melalui koneksi baru.

Tujuan Audit yang berhubungan dengan Subversive Threats: menjamin keamanan dan keabsahan

transaksi financial dengan menentukan apakah network kontrol:

1. Mendeteksi dan mencegah akses ilegal baik dari dalam maupun dari luar

2. Setiap data yang berhasil dicuri menjadi tidak berguna

3. Secara layak menjamin integritas dan keamanan fisik dari data yang terkoneksi ke jaringan

Eko Sulistyono | 8C Akuntansi | 2014|Page 4

Information Technology Auditing adn Assurance 3rd ed –J.Hall 2011

Beberapa contoh upaya audit terhadap Subversive Threads:

- menilai kemampuan firewall

- menguji kemampuan IPS dengan DPI

- Mereview kebijakan administratif penggunaan data encription key

- Mereview log transaksi pesan, apakah semua pesan sampai tujuan

- Menguji call-back feature

Mengendalikan Risiko dari Kegagalan Peralatan:

- Line Errors: rusaknya data (bit structure) kerena gangguan dari saluran komunikasi.

Echo Check: receiver mengembalikan pesan kepada sender untuk dibandingkan.

Parity Check: penambahan ekstra bit dalam pesan. Jumlah parity bit (1 maupun 0)

haruslah sama dari saat dikirim dengan saat diterima. Hanya saja, terkadang, gangguan

dapat mengubah bit secara simultan, sehingga error tidak terdeteksi. Antara Vertical

Eko Sulistyono | 8C Akuntansi | 2014|Page 5

Information Technology Auditing adn Assurance 3rd ed –J.Hall 2011

Parity Bit dan Horizontal Parity Bit, Horizontal cenderung lebih dapat diandalkan. (Figure

3.8)

ELECTRONIC DATA INTERCHANGE (EDI)

EDI: supplier dan customer sebagai trading partner membentuk perjanjian dimana: pertukaran

informasi yang dapat diproses dengan computer antar perusahaan dalam format standar. Dalam EDI,

transaksi diproses secara otomatis, bahkan dalam EDI murni, keterlibatan manusai dalam otoriasi

transaksi ditiadakan. Bentuk EDI (Figure 3.9) dan EDI yang menggunakan Value-Added Network (Figure

3.10)

Salah satu format EDI yang digunakan di Amerika adalah American National Standards Institute (ANSI)

X.12 Format. Sedangkan standar yang digunakan secara internasional adalah EDI for Administration,

Commerce, and Transport (EDIFACT) format.

Keuntungan EDI:

- Data Keying: mengurangi kebutuhan entri data

- Error Reduction: mengurangi kesalahan interpretasi dan klasifikasi manusia, dan kehilangan

dokumen

- Pengurangan kertas

- Mengurangi biaya pengiriman dokumen

- Otomatisasi Prosedur

- Pengurangan persedian

Eko Sulistyono | 8C Akuntansi | 2014|Page 6

Information Technology Auditing adn Assurance 3rd ed –J.Hall 2011

Financial EDI: menggunakan Electronic Funds Transfer (EFT) lebih kompleks daripada EDI pada

pembelian dan penjualan. Bentuknya adalah sebagai berikut (Figure 3.13)

EDI pembeli menerima tagihan pemebelian dan secara otomatis menyetujui pembayaran. Pada

tanggal pembayaran, sistem pembeli secara otomatis membuat EFT kepada bank sumber (OBK). OBK

mentransfer dana dari rekening pembeli kepada Bank Penampungan (ACH). ACH kemudian

mentransfer dana tersebut kepada RBK, yaitu rekening penjual.

Masalah dapat muncul karena cek transfer dana biasanya untuk pembayaran beberapa tagihan, atau

hanya sebagian, perbedaan persetujuan harga, kerusakan barang, atau pengiriman yang belum

diselesaikan. Permasalahan ini biasanya diselesaikan dengan pesan melekat.

Eko Sulistyono | 8C Akuntansi | 2014|Page 7

Information Technology Auditing adn Assurance 3rd ed –J.Hall 2011

EDI Control:

1. VAN dibekali dengan proses validasi ID dan password yang memachingkan antara vendor

dengan file pelanggan.

2. Translation Software akan memvalidasi trading partner’s ID dan password dengan file validasi

di database perusahaan

3. Sebelum memproses, software aplikasi lawan transaksi mereferensikan file pelanggan dan

vendor yang valid untuk memvalidasi transaksi.

Access Control: agar berjalan dengan lancar, setiap partner harus berbagi akses terhadap data file

private yang sebelumnya (dalam cara tradisional) tidak diperbolehkan. Untuk itu, pengaturan

mengenai seberapa dalam akses dapat diberikan harus diatur secara jelas. Selain itu, perlindungan

juga harus dibuat misalnya data persediaan dan harga dapat dibaca tetapi tidak dapat diubah.

EDI Audit Trail (Jejak Audit): hilangnya penggunaan dokumen menharuskan EDI memiliki control log.

(Figure 3.14)

Tujuan Audit Terhadap EDI:

- menguji terhadap Kendali Otorisasi dan Validasi

- menguji Access Control

- menguji kendali Jejak Audit

Eko Sulistyono | 8C Akuntansi | 2014|Page 8

Information Technology Auditing adn Assurance 3rd ed –J.Hall 2011

PC-BASED ACCOUNTING SYSTEMS

Risiko dan Kendali PC System:

- Kelemahan OS

- Access Control yang lemah

- Pemisahan Tugas yang tidak cukup

- Multilevel Password Control

- Risiko kecurian

- Prosedur Backup yang lemah

- Risiko terinfeksi Virus

Tujuan Audit yang berhubungan dengan keamanan PC

- Memastikan bahwa control pada tempatnya untuk melindungi data, program, dan komputer

dari akses yang tidak diinginkan, manipulasi, penghancuran, dan pencurian

- Memastikan pengawasan yang cukup dan adanya prosedur operasional untuk

mengkompensasi kurangnya pembagian tugas, programer, dan operator.

- Memastikan prosedur backup dapat mencegah kehilangan data dan program yang

diakibatkan kegagalan sistem, eror, dan sejenisnya.

- Memastikan bahwa prosedur pemilihan dan perolehan sistem menghasilkan aplikasi yang

berkualitas tinggi dan terlindungi dari perubahan yang tidak diinginkan

- Memastikan bahwa sistem bebas dari virus dan dilindungi secara memadai untuk

meminimalkan risiko terindeksi virus atau sejenisnya

Beberapa prosedur dalam mengaudit keamanan PC

- Meninjau apakah PC secara fisik terlindungi untuk mengurangi peluang dicuri

- Memastikan dari bagan organisasi, apakah programer dari sistem akuntansi tidak terlibat

sebagai pengguna sistem tersebut. Dalam organisasi yang lebih kecil, pengawasan yang

memadai ada untuk mengimbangi kelemahan pembagian tugas tersebut.

- Auditor mengkonfirmasi apakah transaksi yang diproses, daftar akun yang diupdate, dan total

control disiapkan, didistribusikan, dan direkonsiliasi oleh manajemen yang tepat dalam

interval rutin dan tepat waktu.

- Dimana harus diaplikasikan, auditor menentukan bahwa kendali multilevel password

digunakan untuk membatasi akses data dan aplikasi sesuai dengan deskripsi pekerjaan.

- Jika ada, hardisk eksternal dan removeable dilepas dan disimpan di tempat yang aman saat

tidak digunakan.

- Dengan menguji sampel backup, auditor memverifikasi apakah prosedur backup dilaksanakan

dengan benar. Dengan membandingkan isi data dan tanggal pada tempat backup dengan file

asal, auditor dapat mengetahui frekuensi dan kecukupan prosedur backup. Jika menggunakan

media backup online, auditor harus memastikan bahwa kontraknya masih berlaku dan sesuai

dengan kebutuhan organisasi.

Eko Sulistyono | 8C Akuntansi | 2014|Page 9

Information Technology Auditing adn Assurance 3rd ed –J.Hall 2011

- Dengan sampel PC, auditor memastikan bahwa paket software komersial diperoleh dari

vendor yang terpercaya dan merupakan salinan sah. Proses perolehan sendiri harus

mengakomodasi kebutuhan organisasi

- Antivirus haruslah terinstal pada setiap perangkat komputer dan pengaktivannya merupakan

bagian dari prosedur startup saat komputer dinyalakan. Hal ini untuk memastikan bahwa

setiap sekmen penting dari hard disk diperiksa sebelum data apapun ditransfer melalui

jaringan. Setiap perubahan software (update) harus terlebih dahulu dicek terhadap virus

sebelum digunakan. Domain publik discan terhadap virus sebelum digunakan. Dan antivirus

versi terkini haruslah tersedia untuk semua user.

--- bisa bukan karena kuat ---

tetapi karena seseorang tidak melemahkan dirinya sendiri

Eko Sulistyono | 8C Akuntansi | 2014|Page 10

Anda mungkin juga menyukai

- KerangkaDokumen13 halamanKerangkaNimas Ayu Pramesti WardaniBelum ada peringkat

- Pengertian EfeDokumen2 halamanPengertian EfeNimas Ayu Pramesti WardaniBelum ada peringkat

- Rps. Akpem 4.8 Review 1Dokumen12 halamanRps. Akpem 4.8 Review 1Nimas Ayu Pramesti WardaniBelum ada peringkat

- Bagan AkpemDokumen2 halamanBagan AkpemNimas Ayu Pramesti WardaniBelum ada peringkat

- Resume Audit Sistem Informasi Bab 4Dokumen13 halamanResume Audit Sistem Informasi Bab 4Nimas Ayu Pramesti WardaniBelum ada peringkat

- Kerangka Konseptual Akuntansi PemerintahDokumen28 halamanKerangka Konseptual Akuntansi PemerintahNimas Ayu Pramesti WardaniBelum ada peringkat

- UntitledDokumen35 halamanUntitledNimas Ayu Pramesti WardaniBelum ada peringkat

- Bab 1Dokumen5 halamanBab 1Nimas Ayu Pramesti WardaniBelum ada peringkat

- Perkembangan Akuntansi PemerintahanDokumen6 halamanPerkembangan Akuntansi PemerintahanNimas Ayu Pramesti WardaniBelum ada peringkat

- 3 Alur Transaksi MusyarakahDokumen5 halaman3 Alur Transaksi MusyarakahNimas Ayu Pramesti WardaniBelum ada peringkat

- ANGGARANDokumen26 halamanANGGARANNimas Ayu Pramesti WardaniBelum ada peringkat

- Bab I Gambaran Umum Manaj StrategisDokumen14 halamanBab I Gambaran Umum Manaj StrategisHarry PendiemBelum ada peringkat

- ANGGARANDokumen26 halamanANGGARANNimas Ayu Pramesti WardaniBelum ada peringkat

- Bab 2 Visi-MisiDokumen31 halamanBab 2 Visi-MisiMinangBelum ada peringkat

- Chapter III - Security Part I Auditing OpDokumen10 halamanChapter III - Security Part I Auditing OpNimas Ayu Pramesti WardaniBelum ada peringkat

- Resume Bab I Kelompok 10Dokumen11 halamanResume Bab I Kelompok 10Nimas Ayu Pramesti WardaniBelum ada peringkat

- Bab I Gambaran Umum Manaj StrategisDokumen14 halamanBab I Gambaran Umum Manaj StrategisHarry PendiemBelum ada peringkat

- PP No 71 Tahun 2010Dokumen413 halamanPP No 71 Tahun 2010Andrryzz ZukmaBelum ada peringkat

- Kesimpulan MusyarakhahDokumen1 halamanKesimpulan MusyarakhahNimas Ayu Pramesti WardaniBelum ada peringkat

- Bab I Gambaran Umum Manaj StrategisDokumen14 halamanBab I Gambaran Umum Manaj StrategisHarry PendiemBelum ada peringkat

- Akuntansi Pemerintahan Dan Keuangan NegaraDokumen9 halamanAkuntansi Pemerintahan Dan Keuangan NegaraNimas Ayu Pramesti WardaniBelum ada peringkat

- Perkembangan Akuntansi PemerintahanDokumen6 halamanPerkembangan Akuntansi PemerintahanNimas Ayu Pramesti WardaniBelum ada peringkat

- Bisnis Internasional Ada SejarahDokumen43 halamanBisnis Internasional Ada SejarahSone Vipgd100% (1)