Modul-11 - SECURITY - Tgs BSR - PDF

Diunggah oleh

tmlababanJudul Asli

Hak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

Modul-11 - SECURITY - Tgs BSR - PDF

Diunggah oleh

tmlababanHak Cipta:

Format Tersedia

Tugas Besar Keamanan Sistem Lanjut (EC 6030)

SISTEM KEAMANAN PADA NEXT GENERATION NETWORK (NGN)

Oleh Asep Mulyana 23205016

Sekolah Teknik Elektro dan Informatika Institut Teknologi Bandung 2006

Abstrak Next Generation Network (NGN) merupakan jaringan berbasis paket dengan kemampuan layanan multiple broadband (voice, data dan video). Informasi/layanan yang ditransfer pada jaringan terutama berasal (migrasi) dari Telco baik Public Switch Telephone Network (PSTN)/ Integrated Service Digital Network (ISDN) maupun Public Land Mobile Network (PLMN). Ketika berada di lingkungan asalnya, hampir tidak ada permasalahan pengamanan (security) karena sifat dari jaringan circuit switch yang dedicated. Dalam NGN, informasi tsb ditransfer melalui jaringan paket publik yang terbuka, maka akan timbul potensi permasalahan pengamanan. Bagaimana sistem pengamanan informasi tsb dalam lingkungannya yang baru (NGN) kelak. Tulisan ini merupakan studi literatur yang membahas sistem pengamanan pada NGN berdasarkan rekomendasi ITU-T. Pembahasan mencakup kerangka sistem pengamanan dalam NGN (model arsitektur sistem pengamanan pada NGN), vulnerability, ancaman dan resiko serta sistem kriptografi Diharapkan tulisan ini dapat menambah khasanah/perbendaharaan wacana untuk pengembangan lebih lanjut.

BAB I PENDAHULUAN

1.1. Latar Belakang Jaringan Telco (PSTN/ISDN dan PLMN) yang berbasis circuit switched dengan elemen utamanya sentral telepon, memiliki keterbatasan baik dari segi arsitektur maupun efisiensi pemakaian resources (bandwidth). Dari segi arsitekturnya elemen kontrol, elemen media dan aplikasinya bersifat propietary (vendor dependent) sehingga disamping relatif mahal, juga sulit dikembangkan. Dari segi pemakaian kanal bandwidth, karena koneksinya bersifat dedicated atau TDM (Time Division Multiplexing), utilitas kanal rendah yang berarti kurang efisien. Di sisi lain jaringan IP, protokolnya yang bersifat open system dan mode packet switch yang lebih efisien, membuatnya jaringan IP mampu berkembang lebih pesat, semakin mendominasi, bahkan mulai mengambil alih peran PSTN/ISDN bahkan PLMN atau selular

1.2

Tujuan

Tujuan dari penulisan makalah ini adalah : a. b. Mengetahui perkembangan jaringan saat ini. Mengetahui aspek-aspek sistem pengamanan pada NGN

1.3

Rumusan Masalah

Berdasarkan tujuan tersebut, maka permasalahan yang dibahas adalah : a. b. Konvergensi jaringan voice & data Aspek pengamanan pada NGN : 1. 2. 3. c. d. Kerangka/konsep sistem pengamanan Kelemahan sistem terhadap serangan Jenis ancaman

Standar pengamanan Sistem Kriptografi

1.4

Pembatasan Masalah

Pembahasan sistem pengamanan pada NGN ini hanya bersifat deskriptif berdasarkan studi literatur. Adapun aspek-aspek pengamanan yang dibahas meliputi : a. b. c. d. Sifat mudah terhadap serangan (Vulnerability): Jenis ancaman (Threat) Resiko (Risk) Dimensi pengamanan : 1. 2. 3. 4. 5. 6. 7. 8. e. f. Access Control Authentication No-repudiation) Data Confidentiality Communication Security Data Integrity Availability Privacy

Persyaratan dalam sistem pengamanan (Requirement) Sistem Kriptografi

BAB II KONVERGENSI JARINGAN VOICE & DATA

2.1. �

Latar Belakang Semenjak keberhasilan transfer informasi real-time (voice) melalui jaringan atau lebih dikenal dengan Voice over IP (VoIP) dengan kualitas yang cukup memadai (acceptable), mulai timbul adanya kecenderungan transfer informasi voice secara besar-besaran melalui jaringan paket (IP), dan juga informasi-informasi lainnya (video, messaging dll).

Jaringan VoIP terus berkembang ditandai dengan semakin banyaknya dibangun gerbang-gerbang VoIP (VoIP gateway) sebagai interface antara jaringan telekomunikasi yang berbasis TDM (Time Division Multiplexing) dengan protokol SS7 ke jaringan data berbasis paket dengan protokol IP.

2.2.

Konvergensi Jaringan Circuit Switched dan Packet Switched menuju Jaringan Homogen (Seamless Network) Berbasis Packet Switched

Dengan keberhasilan VoIP tersebut, maka tidak hanya voice yang ditransfer melalui jaringan IP, tapi juga layanan/aplikasi lainnya sepergti

videophone/conference, messaging, Video on Demand, TV broadcast dan lainlain baik dari PSTN/ISDN maupun PLMN sehingga terjadi migrasi dari jaringan circuit switched ke packet switched

[1]

(Gambar 1) dan secara konvergen menuju

jaringan masadepan berbasis paket atau NGN. (Gambar 2)

Gambar 1. Konvergensi jaringan circuit ke packet switched [1]

Gambar 2 Jaringan menuju NGN [2]

BAB III PENGAMANAN PADA JARINGAN NGN 3.1. Model Arsitektur Sistem Pengamanan pada NGN [3] Untuk memperoleh sistem pengamanan secara end-to-end dalam jaringan

terdistribusi seperti pada jaringan NGN, maka ITU-T merekomendasikan arsitektur sistem pengamanan (Rekomendasi X.805) seperti Gambar 1 berikut :

Gambar 3. Elemen arsitektur sistem pengamanan pada NGN (ITU-T X.805) [3] Prinsip dasar pendefinisian kerangka sistem pengamanan tersebut adalah memberikan pengamanan untuk seluruh aplikasi berdasarkan jenis ancaman serangan (threats) dan celah-celah/bagian-bagian yang potensial terhadap serangan (vulnerabilities). Kerangka arsitektur sistem pengamanan dibangun berdasarkan konsep lapisan (layering) dan bidang/bagian (plane). Konsep lapisan dimaksudkan agar diperoleh pengamanan secara end-to-end pada setiap lapis yang meliputi lapis-lapis : infrastructur layer, service layer, dan application layer.

Infrastructur layer terdiri dari fasilitas transmisi beserta elemen-elemennya seperti router, switch, server beserta link penghubung elemen-elemen tersebut.

Service layer merupakan pengamanan terhadap jaringan yang ditawarkan kepada customer seperti leased line, value added service seperti instant messaging dsb.

Application layer merupakan persyaratan pengamanan untuk aplikasi baik aplikasi-aplikasi yang sederhana seperti e-mail dsb, maupun aplikasiaplikasi yang lebih maju seperti transfer gambar video berkualitas tinggi yang biasa dilakukan kerjasama dengan perusahaan perminyakan dsb.

Kerangka kedua adalah kerangka bidang/bagian atau plane, yakni yang berkaitan dengan jenis aktivitas yang dilakukan terhadap jaringa. Kerangka ini terdiri dari tiga bidang (security plane) : management plane, control plane dan end-user plane.

Management plane (security) merupakan pengamanan yang berkaitan dengan aktivitas sistem Operation, Administration, Maintenance and Provisioning (OAM&P) seperti provisioning jaringan atau user.

Control plane (security) merupakan pengamanan pada aspek pensinyalan (signaling) saat pembangunan koneksi (seting up/modifying) secara end-toend melalui jaringan.

End-user plane (security) merupakan pengamanan saat akses maupun pemakaian jaringan oleh customer yang berkaitan dengan aliran data (data flow)

3.2. Dimensi Pengamanan dalam NGN, Persyaratan (requirement) dan Tujuannya [3] Untuk memberikan pengamanan secara komprehensip pada NGN, ITU-T membagi ke dalam 8 dimensi pengamanan pada jaringan. Adapun kedelapan dimensi tersebut, persyaratan serta tujuannya adalah sebagai berikut :

3.2.1. Access Control Merupakan sistim pengamanan untuk memproteksi penggunaan sumber daya (resources) terhadap pihak yang tidak diberi hak/otoritas. Sumber daya dapat berupa elemen jaringan atau data (yang tersimpan maupun sedang ditransfer), atau berupa layanan/aplikasi. Sedangkan pihak yang diberi otoritas dapat berupa orang (person) atau suatu perangkat (device).

Beberapa ketentuan/persyaratan lebih lanjut yang berkaitan dengan access control ini adalah sebagai berikut : i) NGN provider harus membatasi bahwa hanya terminal pelanggan tertentu yang dapat mengakses suatu sumber daya. 1. Otoritas dari penyedia jaringan lain masih dimungkinkan 2. Otoritas dapat dilakukan dengan cara harus memenuhi sejumlah persyaratan ii) Harus dimungkinkan bagi NGN untuk mencegah penyusup yang menyamar yang seolah-oleh punya hak untuk memperoleh akses layanan iii) Access control untuk aplikasi mobile harus disesuaikan dengan kebijakan pengamanan yang diterapkan pada pelanggan mobile Selengkapnya tentang Access Control terdapat dalam Rekomendasi ITU-T : X.810 section 6.3, dan X.812

3.2.2. Authentication Merupakan pembuktian keaslian identitas suatu enttity atas klaim suatu otoritas. Selain berupa person, entity dapat berupa perangkat (devices), layanan (services) dan aplikasi (application). Authentication juga harus dapat menjamin bahwa suatu entity tidak dapat melakukan penyamaran dengan cara memanfaatkan reply dari komunikasi yang dilakukan sebelumnya. Terdapat dua macam authentication :

Data origin authentication adalah otentikasi yang berasal dari sisitem connection oriented

Peer entity authentication adalah otentikasi yang berasal dari sistem connectionless

Beberapa ketentuan/persyaratan lebih lanjut yang berkaitan dengan authentication i) Harus dimungkinkan bagi NGN provider untuk melakukan proses otentikasi terhadap pelanggan (subscriber) sejak awal hubungan/koneksi, selama hubungan dan service delivery. 1. Untuk yang mengharuskan penggunaan Subscriber Identity Module (SIM) dalam otentikasi, tidak berlaku untuk panggilan darurat (emergency).

ii)

Harus dimungkinkan bagi NGN user untuk melakukan proses otentikasi terhadap jaringan (network) sejak awal hubungan/koneksi, selama hubungan (dan service delivery)

Selengkapnya tentang Authentication terdapat dalam Rekomendasi ITU-T : F.500, F.851, F.852, H.235, J.160, J.93, J.95, M.60, X.217, X.217-Bis, X.509, X.800, X.805 dan X.811

3.2.3. Non-repudiation Merupakan kemampuan untuk mencegah user dari penolakan akses atas apa yang telah dilakukannya. Aspek non-repudiation ini termasuk pula untuk kreastivitas content, origination, receipt & delivery seperti pengiriman atau penerimaan pesan (message), pembangunan hubungan, penerimaan panggilan, partisipan dalam audio dan video. Selengkapnya tentang Non-repudiation terdapat dalam Rekomendasi ITU-T : F.400, F.435, F.440, J.160, J.93, J.95, M.60, T.411, X.400, X.805 dan X.813 dan X.813

3.2.4. Data Confidentiality Merupakan pengamanan terhadap kerahasiaan data dari pihak yang tidak berhak mengetahuinya atau menyalahgunakannya. Sebagai contoh lalulintas data saat pembelanjaan online.

Beberapa ketentuan/persyaratan lebih lanjut yang berkaitan dengan Data Confidentiality : i) Harus dimungkinkan bagi NGN provider untuk memproteksi kerahasiaan data trafik pelanggan dengan metoda kriptografi. ii) Harus dimungkinkan bagi NGN provider untuk memproteksi kerahasiaan pesan-pesan kontrol (control message) dengan metoda kriptografi. Selengkapnya tentang Data Confidentiality terdapat dalam Rekomendasi ITU-T : F.115, H.235, J.160, Q.1531, X.800, dan X.805

10

3.2.5. Communication Security Adalah pengamanan terhadap aliran data/informasi bahwa data/informasi tersebut benar-benar hanya mengalir (pada path) antara dua end-point yang

berkomunikasi. Pengamanan ini bertujuan mencegah terhadap pengalihan aliran data/informasi pihakketiga. (diversion) maupun pencegatan/penyadapan (interception)

Ketentuan/persyaratan lebih lanjut yang berkaitan dengan communication security i) NGN harus menyediakan mekanisme untuk meyakinkan, bahwa informasi tidak dialihkan maupun dicegat/disadap secara ilegal.

3.2.6. Data Integrity Merupakan pengamanan terhadap upaya pengubahan data secara tidaksemestinya (ilegal). Pengubahan disini termasukdi dalamnya : penambahan,pengurangan, penghapusan dan penggandaan.

Beberapa ketentuan/persyaratan lebih lanjut yang berkaitan dengan Data Integrity i) Harus dimungkinkan bagi NGN provider untuk memproteksi integritas data trafik pelanggan dengan metoda enkripsi. ii) Harus dimungkinkan bagi NGN provider untuk memproteksi integritas pesan-pesan kontrol (control message) dengan metoda kriptografi jika kebijakan pengamanan diminta. Selengkapnya tentang Data Integrity terdapat dalam Rekomendasi ITU-T : H.235, J.160, J.93, J.95, Q.1290, X.800, dan X.815

3.2.7. Availability Merupakan dimensi sekuritas untuk meyakinkan bahwa tidak ada pencegahan kepada pemilik otoritas terhadap pengaksesan : elemen jaringan, informasi yang tersimpan, informasiyang mengalir, layanan dan aplikasi yang disebabkan pemutusan jaringan. Perbaikan jaringan dan pemulihan pasca bencana termasuk kategori ini.

11

Beberapa ketentuan/persyaratan lebih lanjut yang berkaitan dengan Data Integrity i) Untuk meminimalisasi serangan Denial of Service (DoS), penyebaran virus atau worm dan serangan lainnya, NGN harus menyediakan pengukuran sekuritas untukmencegah atau menghentikan komunikasi yang

menggunakan perangkat user yang tidak sesuai ketentuan (non-compliant). Pengukuran ini dapat ditunda (suspended) jika terjadi komunikasi darurat ii) NGN harus dimungkinkan untuk menyediakan pengukuran sekuritas untuk menolak paket-paket atau trafik yang dianggap membahayakan oleh kebijakan pengelola sekuritas pada NGN

3.2.8. Privacy Merupakan hak individu untuk menjaga kerahasiaan data/informasi yang bersifat pribadi yang tersimpan dan hanya pihak-pihak yang dikehendakinya diperbolehkan mengetahui. yang

Ketentuan/persyaratan lebih lanjut yang berkaitan dengan Privacy : NGN harus melindungi data/informasi pribadi pelanggan di tempat

penyimpanannya (pada NGN) seperti identitas pribadi, nomor telepon, alamat jaringan (network address), data tagihan pribadi (call accounting) dan data-

data/informasi lainnya yang dianggap bersifat pribadi.

3.3. Sifat mudah terserang (vulnerability), Ancaman (threats), dan Resiko (risks). [3]

3.3.1. Vulnerability Merupakan kelemahan, yaitu sifat mudah terkena serangan yang disebabkan oleh kelemahan/kesalahan dalam rancangan sistem, implementasi atau pengoperasian. Terdapat empat jenis (tipe) vulnerabilites, yaitu : 1) Threat Model vulnerabilities Adalah vulnerabilities karena kesulitan untuk memprediksi (foresee) adanya ancaman. Sebagai contoh pada Signaling System No.7 2) Design & Specification vulnerabilities.

12

Adalah vulnerabilities karena kesalahan (errors) atau kelalaian (oversights) dalam perancangan protokol dimana vulnerabilities ini sudah melekat secara inheren di dalamnya. Sebagaicontoh adalah WEP dalam IEEE 802.11b atau WiFi). 3) Implementation vulnerabilities. Adalah vulnerabilities karena kesalahan implementasi protokol (Catatan : dalam hal ini, sumber pustaka tidak memberikan contoh kasus) 4) Operation & Configuration vulnerabilities Adalah vulnerabilities karena ketidaktepatan (improper) dalam pemilihan opsi pada implementasi atau karena kesalahan dalam kebijakan (policy) dalam pengembangan (delployment), misalnya tidak menerapkan kebijakan keharusan penggunaan enkripsi dalam jaringan WiFi, atau misalnya karena kelemahan dalam penyandian (ciphering) oleh administratur jaringan.

3.3.2. Threat Menurut Rekomentasi ITU-T, X.800, security threat merupakan ancaman atau potensi pelanggaran terhadap pengamanan yang dapat bersifat aktif atau pasif.

Bersifat aktif jika keadaan (state) sistem dapat diubah oleh si pelaku pelanggaran sehingga muncul potensi ancaman. Contoh : penyamaran oleh suatu entitas seolah entitas tsb memiliki otoritas dan pencegahan akses layanan (denial of service (DoS))

Bersifat pasif jika potensi ancaman dapat muncul tanpa harus melakukan perubahan kondisi (state) dari sistem. Contoh : penyadapan (eavesdropping).

Agen ancaman dapat berupa hackers, teroris, vandalis, organisasi kejahatan, atau disponsori oleh negara (state sponsored) dan yang paling signifikan adalah yang berasal dari lingkungan internal organisasi ybs.

3.3.3. Risk Resiko (risk) akan terjadi jika didapatkan adanya dua kombinasi yaitu vulnerabilities dan threat. Sebagai contoh misalnya limpahan kutu-kutu pada aplikasi sistemoperasi (overflow bug in operating system application).

13

Dalamhalini vulnerabilities-nya adalah berupa kemampuan/pengetahuan hackers, dan threat-nya berupa ketepatan penggunaan tools dan akses yang dapat mengembangkan risk pada penyerangan web server. Konsekuensi dari risks adalah : kehilangan data (data loss), perubahan data (data corruption), kehilangan privasi (privacy loss), penipuan (fraud), sistem mati total (downtime), dan kehilangan kepercayaan publik (loss of public confidence).

Karena threat terus berubah, jika vulnerabilities masih ada dalam protokol, jika protokol tsb merupakan protokol standar, maka resiko (risk) berbasis protokol ini dapat menjadi berskala global. Oleh karena itu, maka sangat penting untuk mengidentifikasi adanya vulnerabilities dalam protokol. 3.4. Persyaratan Kerangka Pengamanan [3] Persyaratan kerangka pengamanan pada jaringan umum (general) dapat dibedakan berdasarkan sumber (sources) sebagai berikut.

Pelanggan (subscriber/customer) memerlukan kepercayaan dalam jaringan maupun layanan (service offered) termasuk availability layanan (khususnya layanan darurat) dalam hal terjadi bencana alam (termasuk aksi-aksi teroris)

Otoritas publik dalam menentukan arah kebijakan sistem pengamanan dan legislasi (aturanmain) sebagai payung untuk menjamin ketersediaan (availability) layanan, kompetisi yang sehat/adil (fair) dan proteksi terhadap hak privasi.

Penyedia jaringan dan layanan (network provider and service provider) sendiri memerlukan perlindungan/proteksi pengamanan dalam

pengoperasian dan aspek bisnisnya dan juga aspek kewajiban provider terhadap customer dan publik. Persyaratan sistem pengamanan untuk jaringan telekomunikasi dan layanannya, hendaknya mengacu kepada standar kesepakatan internasional seiring dengan pengembangan interoperabilitas untuk menghindari standar ganda (duplication of efforts and reinventing the wheel). Pemberian hak penggunaan layanan pengamanan (provisioning and usage and security services) boleh jadi lebih mahal dari pada biaya transaksi yang diamankannya. Adanya keseimbangan yang

14

harus diperhatikan antara biaya (cost) pengukuran/pengawasan pengamanan dan potensi dampak finansial yang harus dibayar/ditebus atas pengamanan tsb. Maka dari itu kiranya penting untuk memungkinkan pengamanan dengan pengaturan oleh pengguna (customer) sendiri (customize the security) sesuai aplikasi. Berhubung sangat banyaknya kemungkinan kombinasi fitur-fitur pengamanan, maka seyogianya profil sistem pengamanan mencakup rentang yang lebih luas/global pada layanan jaringan telekomunikasi.

Benefit terpenting dari standarisasi sistem pengamanan adalah bagi vendors dan users. Bagi vendor tidak ragu dalam mengembangkan produknya karena dengan interoperasional yang standar berarti segmen pasar tidak dibatasi oleh pengguna produk tertentu akibat propietary. Di lain pihakbagi user tidak ada kekhawatiran incompatibility karena beda produk. Layanan sekuritas dan mekanismenya yang disediakan oleh penyedia jaringan dan layanan ditujukan untuk memproteksi terhadap berbagai gangguan serangan sepert :

Pencegahan akses layanan (Denial of Services (DoS)) Penyadapan (eavesdropping) Lelucon (spoofing) Merusak pesan (memodifikasi, menunda/delay, menghapus/deletion,

menyisipkan/insertion, menjawab/reply, mengalihkan tujuan/rerouting, menyesatkan tujuan /misrouting, menyusun ulang/reordering of messages). 3.5. Privilege Key Infrastructure (PKI) Rec.X.509 [3] Public Key Infrastructure (PKI) menurut Rekomendasi ITU-T X.509

menyediakan standar otentikasi yang kuat (strong authentication) berdasarkan sertifikasi kunci umum (public key) dan otoritas sertifikasi. PKI menyediakan metoda dengan berbagai skalabilitas otentikasi dari pesan-pesan (messages) pengguna telekomunikasi. Teknologi dasar dari PKI adalah kriptografi kunci umum. Selanjutnya dalam rekomendasi X.509 juga menyediakan Privilege Management Infrastructure (PMI), yang mendefinisikan suatu standar untuk otorisasi berdasarkan atribut sertifikat dan atribut otoritas. PMI digunakan untuk

15

memastikan hak istimewa pengguna. Komponen PKI dan PMI masing-masing dapat dilihat pada Gambar 4a dan 4b.

Gambar 4a. Komponen PKI [3]

Gambar 4b. Komponen PMI [3]

3.6. Secret dan Public Key Cryptography Sistem kriptografi symmetric (atau secret key) merupakan sistem kriptografi dimana kunci enciphering dan deciphering sama (Gambar 5a)

16

Gambar 5a. (Symmetric) Secret Key Encryption [3] Dalam sistem kriptografi simetrik diperlukan inisiasi awal untuk menentukan satu kunci yang sama (yang disepakati) dan didistribusikan ke tiap individu melalui jalur yang aman.

Sistem kriptografi asymmetric (atau public key) melibatkan sepasang kunci, yaitu kunci publik dan kunci privat seperti diperlihatkan pada Gambar 5b.

Gambar 5b. (Asymmetric) Public Key Encryption [3] Kunci publik digunakan bersama, sementara kunci privat tetap merupakan kunci rahasia perorangan. Kunci publik berbeda dengan kunci privat, sekalipun secara matematis terdapat hubungan (korelasi) antara keduanya namun kunci privat tidak dapat diturunkan dari kunci publik. Kunci publik terdistribusi secara luas misal dalam smart card atau pada token. Di masa akan datang mungkin pada PDA.atau mobile phone. Secara umum, jika akan mengirim data rahasia terenkripsi kepada

17

seseorang, maka data dienkripsi dengan public key kemudian didekripsi dengan private key yang bersesuaian. Untuk mengirim data dengan otentikasi maka

pengirim mengekripsi data dengan private key, di sisi terima, penerima mendekripsi data dengan public key yang bersesuaian. Namun metoda asimetrik seperti ini terdapat kelemahan. Pertama enkripsi dengan public key adalah pemborosan waktu komputasi, karenanya cara asimetrik ini kurang efisien untuk mengenkripsi pesan (messages). Kedua, adalah tidak mungkin untuk merutekan message yang terenkripsi karena intermediate node tidak dapat membaca alamat penerima. Maka dari itu dalam praktek, enkripsi asimetrik hanya digunakan untuk mengenkripsi bagian kecil dari message. Jika memang diperlikan konfidensial pada message, maka gunakan enkripsi simetrik dan kunci simetrik terenkripsi secara asimetrik dengan menggunakan kunci publik penerima. Jika diperlukan otentikasi, maka message dicampur (hashed) dengan menggunakan fungsi hash yang aman seperti SHA1 atau MD5, dan menghasilkan 160 atau 128 bit yang terenkripsi secara asimetrik dengan menggunakan kunci privat pengirim yang ditambahkan pada message (yang dikirimkan secara ) sebelum ditransfer. Penambahan checksum kriptografi ini disebut digital signature yang kemudian memegang peranan dalam electronic commerce. Kriptografi public key sangat bergantung pada kebenaran private key yang dipegang pemilik dan yang bersesuaian dengan public key. Jika Bob salah dalam public key yang dimilikinya bersama dengan Alice, dan sebenarnya adalah merupakan public key dari private key milik Jane, maka Bob akan punya keyakinan bahwa message merupakan tanda tangan digital Jane yang datang dari Alice (yang memungkinkan Jane menyamar sebagai Alice). Suatu saat jika Bob akan mengirim data rahasia kepada Alice, Jane akan memungkinkan Jane meng-intercept (mencegat) message tsb dan melakukan deciphering sementara Alice sendiri tidak dapat membaca message tsb. Karena itu ini sangat penting seseorang untuk meyakinkan bahwa kunci publiknya adalah benar merupakan kunci publiknya.

18

BAB IV PENUTUP 4.1. Kesimpulan Dari pembahasan Bab III dapat disimpulkan bahwa : 1. Untuk antisipasi sistem pengamanan terhadap lalulintas informasi dalam NGN, ITU-T telah melakukan antisipasi secara komprehensip yang dituangkan dalambentuk rekomendasi-rekomendasi antara lain yang paling penting adalah pada Rekomendasi X.805 2. Rekomendasi tersebut berupa kerangka acuan (model arsitektur dengan konsep layering dan plane) dimaksudkan juga sebagai acuan (standarisasi) khususnya bagi para vendor untuk menjaga interoperabilitas seperti halnya konseplayering pada 7 lapis OSI 3. Poin-poin penting dalam rekomendasi X.805 tsb terkait dengan pengamanan adalah : a. b. c. d. e. Dimensi pengamanan Titik kelemahan pengamanan pada NGN (vulnerability) Jenis ancaman (threat) Resiko (risk) Persyaratan umum pengamanan (requirement)

4.2. Saran Karena rekomendasi tersebut sifatnya universal dan masih dalam tahap-tahap penyempurnaan maka perludilakukan penelitian-penelitian untuk

pengembangannya dalamimplementasi

19

Daftar Pustaka

[1]. Ji Li, Jie YuLin, Liyuan Fu, Tak Ching Sum, Cai yuhong, Bo Yang, Next Generation Network Solution [2]. Hasan Taufik, Berbagai Aspek dalam Implementasi NGN di Indonesia, Seminar NGN, STT Telkom Bandung, 2004 [3]. ITU-T, Security in Telecommunications and Information Technology, 2003

20

Anda mungkin juga menyukai

- Security NGN Di IndonesiaDokumen25 halamanSecurity NGN Di IndonesiaAmanda Argadinata GintingBelum ada peringkat

- Aryum 201765042 Tugas2 KemjarDokumen5 halamanAryum 201765042 Tugas2 KemjarAryum SFBelum ada peringkat

- KP DKB3323 K1 (1.3)Dokumen22 halamanKP DKB3323 K1 (1.3)Guru Melaka KingBelum ada peringkat

- Jbptunikompp GDL Dafiebuthl 32801 1 Unikom - D LDokumen8 halamanJbptunikompp GDL Dafiebuthl 32801 1 Unikom - D LSalam TewasBelum ada peringkat

- Standar RFC 1636 Dan ITU TX.800Dokumen6 halamanStandar RFC 1636 Dan ITU TX.800Zhafirah Trixie Barahima Hadju100% (1)

- Jurnal Desain Keamanan Jaringan Komputer Menggunakan Port Security Violation Protect PadaDokumen6 halamanJurnal Desain Keamanan Jaringan Komputer Menggunakan Port Security Violation Protect Padapekathitam240Belum ada peringkat

- Pengenalan Sistem TerdistribusiDokumen7 halamanPengenalan Sistem TerdistribusimznzainBelum ada peringkat

- Jurnal Eksploitasi JaringanDokumen11 halamanJurnal Eksploitasi JaringanBudi RatuBelum ada peringkat

- 3 PBDokumen5 halaman3 PBMamah MudaBelum ada peringkat

- Keamanan Jaringan Dengan Packet Filterin 63c619f7Dokumen11 halamanKeamanan Jaringan Dengan Packet Filterin 63c619f7Mrs FoodiesBelum ada peringkat

- TP3 W7 S8Dokumen5 halamanTP3 W7 S8Ulderico ZE MACHADOBelum ada peringkat

- Jenis Gangguan Keamanan JaringanDokumen4 halamanJenis Gangguan Keamanan JaringanKireina CandraBelum ada peringkat

- Ujian Tengah SemesterDokumen4 halamanUjian Tengah SemesterKADEK ARLANDI MAHESA GAUTAMA PUTRA / 19Belum ada peringkat

- MakalahDokumen11 halamanMakalahFadhlan100% (2)

- VPN ServerDokumen11 halamanVPN ServerJamesBrodyBelum ada peringkat

- Eli Christo Makoy 201765001 Tugas1 KemjarDokumen14 halamanEli Christo Makoy 201765001 Tugas1 KemjarChristo MakoyBelum ada peringkat

- Sistem Keamanan Jaringan Adalah Proses Untuk Mencegah Dan Mengidentifikasi Pengguna Yang Tidak SahDokumen7 halamanSistem Keamanan Jaringan Adalah Proses Untuk Mencegah Dan Mengidentifikasi Pengguna Yang Tidak SahSyasya ViaBelum ada peringkat

- KD 3.10 4.10 Firewall PDFDokumen27 halamanKD 3.10 4.10 Firewall PDFNuraida -Belum ada peringkat

- Referensi 1.2Dokumen7 halamanReferensi 1.2Pris KilaBelum ada peringkat

- Revisi Final Nugroho 90-95Dokumen6 halamanRevisi Final Nugroho 90-95Med BrothersBelum ada peringkat

- Resume Keamanan JaringanDokumen7 halamanResume Keamanan JaringanZhafirah Trixie Barahima HadjuBelum ada peringkat

- Sistem Keamanan JaringanDokumen55 halamanSistem Keamanan JaringanMuhammad SuyatmanBelum ada peringkat

- 226-Article Text-589-1-10-20211208Dokumen18 halaman226-Article Text-589-1-10-20211208Rizky DKBelum ada peringkat

- Review Jurnal: "A Framework of Security and Safety Checking For Internet - Based Control System"Dokumen6 halamanReview Jurnal: "A Framework of Security and Safety Checking For Internet - Based Control System"Dimas MaulanaBelum ada peringkat

- Mengevaluasi Firewall Jaringan PDFDokumen27 halamanMengevaluasi Firewall Jaringan PDFMega Sari100% (1)

- Naskah PublikasiDokumen21 halamanNaskah PublikasiTommi AlfianBelum ada peringkat

- Rangkuman Firewall Pada Jaringan VoipDokumen9 halamanRangkuman Firewall Pada Jaringan VoipAhmad Musa ZaidiBelum ada peringkat

- TK4 Computer NetworkDokumen6 halamanTK4 Computer NetworkPrasta MahaBelum ada peringkat

- Tugas Makalah Lapisan Keamanan JaringanDokumen11 halamanTugas Makalah Lapisan Keamanan JaringanP KarangranduBelum ada peringkat

- Implementasi Dan Analisis VPN Protocol Ipsec Beserta VPN Protokol SSLDokumen4 halamanImplementasi Dan Analisis VPN Protocol Ipsec Beserta VPN Protokol SSLAditia Darmadi J.Belum ada peringkat

- 10 Security JarKomDokumen43 halaman10 Security JarKomhafidz fatahBelum ada peringkat

- Review JurnalDokumen3 halamanReview JurnalMutia Rahmawati0% (1)

- Jurnal Skripsi - Anggi Agustiansyah - 43a87006150066Dokumen17 halamanJurnal Skripsi - Anggi Agustiansyah - 43a87006150066Anggi AgustiansyahBelum ada peringkat

- ADMINISTRASI INFRASTRUKTUR JARINGAN KELAS 12 TK1 OkDokumen4 halamanADMINISTRASI INFRASTRUKTUR JARINGAN KELAS 12 TK1 Okhendra abdiBelum ada peringkat

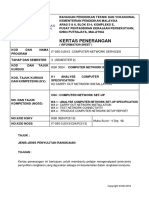

- Kertas Penerangan: (Information Sheet)Dokumen13 halamanKertas Penerangan: (Information Sheet)Meister PrabaBelum ada peringkat

- TUGAS II NWGN 29 Maret 2021Dokumen2 halamanTUGAS II NWGN 29 Maret 2021hey pappaBelum ada peringkat

- Bab IiDokumen28 halamanBab IiBagas IndraBelum ada peringkat

- Implementasi Sistem Keamanan Wi-Fi Menggunakan Sistem Operasi Kali Linux Di SMKN 5 DumaiDokumen14 halamanImplementasi Sistem Keamanan Wi-Fi Menggunakan Sistem Operasi Kali Linux Di SMKN 5 Dumaiditironkiwo98Belum ada peringkat

- 86-Article Text-326-1-10-20210108Dokumen11 halaman86-Article Text-326-1-10-20210108floraagathaaBelum ada peringkat

- Sistem Keamanan Jaringan Komputer Menggunakan Metode Watchguard Firebox Pada SekolahDokumen9 halamanSistem Keamanan Jaringan Komputer Menggunakan Metode Watchguard Firebox Pada SekolahRapi SinagaBelum ada peringkat

- TUGAS 5 - 20210801207 - Daniel Hutajulu - IOT - Resume Jurnal International IOT - Fog and IoT UserDokumen4 halamanTUGAS 5 - 20210801207 - Daniel Hutajulu - IOT - Resume Jurnal International IOT - Fog and IoT UserDaniel HutajuluBelum ada peringkat

- Perancangan Vitual Private NetworkDokumen17 halamanPerancangan Vitual Private Networkstrommz13Belum ada peringkat

- 08 JUSI Vol 1 No 1 - Optimalisasi Keamanan Jaringan Menggunakan Pemfilteran Aplikasi Berbasis Mikrotik With Cover Page v2Dokumen11 halaman08 JUSI Vol 1 No 1 - Optimalisasi Keamanan Jaringan Menggunakan Pemfilteran Aplikasi Berbasis Mikrotik With Cover Page v2Marwan MarwanBelum ada peringkat

- Keamanan Jaringan (Firewall)Dokumen53 halamanKeamanan Jaringan (Firewall)Ahmad Rizqiyani PrihatmokoBelum ada peringkat

- 104 232 1 PBDokumen11 halaman104 232 1 PBm.almepal wandaBelum ada peringkat

- Implementasi IMS (IP Multimedia Subsystem) Menggunakan Protokol SIP (Session Initiation Protocol) Pada Jaringan Fakultas Ilmu TerapanDokumen9 halamanImplementasi IMS (IP Multimedia Subsystem) Menggunakan Protokol SIP (Session Initiation Protocol) Pada Jaringan Fakultas Ilmu TerapanAurellia KartikaBelum ada peringkat

- Analisis Implemenatasi Firewall Statefull Multilayer InspectionDokumen9 halamanAnalisis Implemenatasi Firewall Statefull Multilayer InspectionYuka KayuBelum ada peringkat

- SuryaGumilar IF-E PrakJarkom Tugas1Dokumen11 halamanSuryaGumilar IF-E PrakJarkom Tugas1Surya GumilarBelum ada peringkat

- 287-Article Text-609-1-10-20180604Dokumen9 halaman287-Article Text-609-1-10-20180604indotransdataBelum ada peringkat

- Andrew Sagitta Jauhari (23512136) - EbankingDokumen11 halamanAndrew Sagitta Jauhari (23512136) - EbankingAndrew JauhariBelum ada peringkat

- (Files - Indowebster.com) Bab11 FirewallDokumen24 halaman(Files - Indowebster.com) Bab11 FirewallFazri Ramadhan OrchidsBelum ada peringkat

- Sistem Keamanan JaringanDokumen5 halamanSistem Keamanan JaringanMuhammad AfifBelum ada peringkat

- Makalah Dek LiaDokumen12 halamanMakalah Dek LiaYesi AriantiBelum ada peringkat

- Bab II Keamanan JaringanDokumen7 halamanBab II Keamanan JaringandediBelum ada peringkat

- Ekomomi, Bisnis, Regulasi & Kebijakan TelekomunikasiDari EverandEkomomi, Bisnis, Regulasi & Kebijakan TelekomunikasiPenilaian: 4 dari 5 bintang4/5 (77)