Teka Teki Silang Keamanan Jaringan

Diunggah oleh

Pramesthi HandaruHak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

Teka Teki Silang Keamanan Jaringan

Diunggah oleh

Pramesthi HandaruHak Cipta:

Format Tersedia

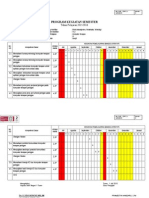

LEMBAR KERJA SISWA

1. Lingkari kotak-kotak di bawah ini dan berikan nomor sehingga membentuk jawaban dari soal yang tersedia!

Z A F C B U F F E R O V E R F L O W

S G T H O N E Y P O T L J A D P F O

P L A I N T E X T T O R A N E I J W

O L F P S M T M G E I P S T K N E S

O D B E N K R I P S I D C I R G W A

F X K R I P T O G R A F I V I O S Y

I D S T F E R F B A E I S I P F E A

N S D E F B A C K U P R S R S D M B

G Y U X I C R A M D M E P U I E A I

S N N T N V I S S I O W O S R A N S

I W A F G I M E A T D A I N A T G A

I O T V R D O S A T E L N F T H A A

S M U R F A T T A C K L A L I A T U

Soal

1. Kegiatan yang berupa penyalinan sistem, data dan aplikasi untuk menjaga

jangan sampai terjadi kerusakan system dari luar ataupun dari dalam sistem, yang disengaja atau pun tidak

disengaja. (BACKUP)

2. sebuah proses yang sistematis dalam mengumpulkan dan mengevaluasi

bukti-bukti untuk menentukan bahwa sebuah sistem informasi berbasis komputer yang digunakan oleh

organisasi telah dapat mencapai tujuannya. (AUDIT)

3. Intrusion Prevention System (IPS)

4. suatu ilmu yang mempelajari bagaimana cara menjaga agar data atau

pesan tetap aman saat dikirimkan, dari pengirim ke penerima tanpa mengalami gangguan dari pihak ketiga.

(KRIPTOGRAFI)

5. Sebutan untuk data sebelum di enkripsi (PLAINTEXT)

6. Cara kerjanya adalah dengan memisahkan public network dan private

network. (FIREWALL)

7. Pendeteksi jenis serangan dilakukan dari "signature" atau "pattern" pada

aktifitas jaringan (IDS)

8. Dikenal sebagai server “umpan” (HONEYPOT)

9. software yang dibuat untuk mengatasi virus yang menyerang keamanan

sistem jaringan computer (ANTIVIRUS)

10. proses mengubah chipertext ke plaintext (DEKRIPSI)

11. teknik melakukan penyamaran sehingga terdeteksi sebagai identitas yang

bukan sebenarnya (SPOFFING)

12. metode serangan yang bertujuan untuk menghabiskan sumber daya pada

peralatan jaringan komputer (DOS)

13. Sebuah metode serangan dengan cara mendengarkan seluruh paket yang

lewat pada sebuah media komunikasi (SNIFFING)

14. Terjadi dimana program menulis informasi yang lebih besar ke buffer dari

pada tempat yang dialokasikan di memori (BUFFER OVER FLOW)

15. Penanganan dari serangan ini adalah Tidak melayani permintaan ping

request (SMURFATTACK)

LEMBAR KERJA SISWA

1. Lingkari kotak-kotak di bawah ini dan berikan nomor sehingga membentuk

jawaban dari soal yang tersedia!

Z A F C B U F F E R O V E R F L O W

S G T H O N E Y P O T L J A D P F O

P L A I N T E X T T O R A N E I J W

O L F P S M T M G E I P S T K N E S

O D B E N K R I P S I D C I R G W A

F X K R I P T O G R A F I V I O S Y

I D S T F E R F B A E I S I P F E A

N S D E F B A C K U P R S R S D M B

G Y U X I C R A M D M E P U I E A I

S N N T N V I S S I O W O S R A N S

I W A F G I M E A T D A I N A T G A

I O T V R D O S A T E L N F T H A A

S M U R F A T T A C K L A L I A T U

Soal

1. Kegiatan yang berupa penyalinan sistem, data dan aplikasi untuk menjaga

jangan sampai terjadi kerusakan system dari luar ataupun dari dalam sistem, yang disengaja atau pun tidak

disengaja.

2. sebuah proses yang sistematis dalam mengumpulkan dan mengevaluasi

bukti-bukti untuk menentukan bahwa sebuah sistem informasi berbasis komputer yang digunakan oleh

organisasi telah dapat mencapai tujuannya.

3. Intrusion Prevention System

4. suatu ilmu yang mempelajari bagaimana cara menjaga agar data atau

pesan tetap aman saat dikirimkan, dari pengirim ke penerima tanpa mengalami gangguan dari pihak ketiga.

5. Sebutan untuk data sebelum di enkripsi

6. Cara kerjanya adalah dengan memisahkan public network dan private

network.

7. Pendeteksi jenis serangan dilakukan dari "signature" atau "pattern" pada

aktifitas jaringan

8. Dikenal sebagai server “umpan”

9. software yang dibuat untuk mengatasi virus yang menyerang keamanan

sistem jaringan computer

10. proses mengubah chipertext ke plaintext

11. teknik melakukan penyamaran sehingga terdeteksi sebagai identitas yang

bukan sebenarnya

12. metode serangan yang bertujuan untuk menghabiskan sumber daya pada

peralatan jaringan komputer

13. Sebuah metode serangan dengan cara mendengarkan seluruh paket yang

lewat pada sebuah media komunikasi

14. Terjadi dimana program menulis informasi yang lebih besar ke buffer dari

pada tempat yang dialokasikan di memori

15. Penanganan dari serangan ini adalah Tidak melayani permintaan ping

request

Anda mungkin juga menyukai

- Instalasi dan Konfigurasi EHCP di Debian 9.4 dengan VirtualBoxDokumen10 halamanInstalasi dan Konfigurasi EHCP di Debian 9.4 dengan VirtualBoxLiawati NugrahaBelum ada peringkat

- IP subnetting dan networkDokumen1 halamanIP subnetting dan networkYendraFlashnet50% (2)

- Soal Us Produktif TKJ 2023Dokumen5 halamanSoal Us Produktif TKJ 2023SUPRI YADIBelum ada peringkat

- EHCPDokumen7 halamanEHCPCindy Novitasari100% (1)

- SMK-ASJDokumen7 halamanSMK-ASJrahmatur ramadhan33% (3)

- Dedicated Hosting ServerDokumen5 halamanDedicated Hosting ServerRiska Dewi100% (1)

- Konfigurasi Routing StatisDokumen5 halamanKonfigurasi Routing StatisHalimah TusyakdiahBelum ada peringkat

- Soal Administrasi Infrastruktur JaringanDokumen10 halamanSoal Administrasi Infrastruktur Jaringanpx anethaBelum ada peringkat

- Laporan VoIP Dengan 3 RouterDokumen6 halamanLaporan VoIP Dengan 3 Routererin erin100% (2)

- Soal Dan Jawaban UN TKJ Teori Kejuruan Tahun 2013Dokumen9 halamanSoal Dan Jawaban UN TKJ Teori Kejuruan Tahun 2013lukman_SMKN5Tebo100% (4)

- Pengertian AsteriskDokumen6 halamanPengertian AsteriskrizarBelum ada peringkat

- Instal Ehcp Debian 8Dokumen15 halamanInstal Ehcp Debian 8vina99niBelum ada peringkat

- Teknologi Layanan JaringanDokumen4 halamanTeknologi Layanan JaringanAgus MartamanBelum ada peringkat

- Soal Aij Kelas Xi TKJDokumen7 halamanSoal Aij Kelas Xi TKJsuyantoBelum ada peringkat

- SUBSCRIBER INTERNETDokumen19 halamanSUBSCRIBER INTERNETannanovitaBelum ada peringkat

- Soal TKJDokumen7 halamanSoal TKJHadi Al-IslamBelum ada peringkat

- Soal Semster Ganjil 20192020 Administrasi Infrastruktur Jaringan Agustiyawan Kelas Xi TKJDokumen9 halamanSoal Semster Ganjil 20192020 Administrasi Infrastruktur Jaringan Agustiyawan Kelas Xi TKJagustiyawanBelum ada peringkat

- VOIP Cisco Packet TracerDokumen12 halamanVOIP Cisco Packet TracerAffira AfriBelum ada peringkat

- USBN TLJDokumen6 halamanUSBN TLJAffni Syavieranova100% (1)

- Setting Hotspot MikroTik Di VirtualBoxDokumen5 halamanSetting Hotspot MikroTik Di VirtualBoxLugina WiyataBelum ada peringkat

- TKJ] Mengoptimalkan Ilmu Teknik Komputer dan JaringanDokumen2 halamanTKJ] Mengoptimalkan Ilmu Teknik Komputer dan Jaringan20.TKJ1.16 Gusnaeni Indah PBelum ada peringkat

- KOMUNIKASI DATA KELOMPOK 8Dokumen6 halamanKOMUNIKASI DATA KELOMPOK 8masterballBelum ada peringkat

- Konfigurasi VoIP Asterisk Ke HP Di Debian 10Dokumen33 halamanKonfigurasi VoIP Asterisk Ke HP Di Debian 10rezaBelum ada peringkat

- Instalasi Debian 8 dan Konfigurasi Samba ServerDokumen36 halamanInstalasi Debian 8 dan Konfigurasi Samba ServerMartiniBelum ada peringkat

- BAB 1 Materi Kelas XII TKJ Teknologi Layanan JaringanDokumen5 halamanBAB 1 Materi Kelas XII TKJ Teknologi Layanan Jaringanriza oktaviana100% (1)

- Jobsheet Kelompok - VPN ServerDokumen3 halamanJobsheet Kelompok - VPN ServerDwi PuspitaningtyasBelum ada peringkat

- Konfigurasi Ekstensi dan Dial Plan pada Server SoftswitchDokumen2 halamanKonfigurasi Ekstensi dan Dial Plan pada Server SoftswitchrahmatBelum ada peringkat

- Komunikasi Data Audio dan VideoDokumen6 halamanKomunikasi Data Audio dan VideoMaulana RaihanBelum ada peringkat

- Konfigurasi VOIP Di Debian Dengan AsteriskDokumen5 halamanKonfigurasi VOIP Di Debian Dengan Asteriskahmad syukurBelum ada peringkat

- Konfigurasi Subscriber Internet Telepon (Cisco Packet Tracer)Dokumen8 halamanKonfigurasi Subscriber Internet Telepon (Cisco Packet Tracer)Rofiq KholidBelum ada peringkat

- INSTALASI VPN SERVERDokumen8 halamanINSTALASI VPN SERVERFahriza Nur RamdanBelum ada peringkat

- SSD dan cPanel merupakan teknologi penting dalam dunia hostingDokumen11 halamanSSD dan cPanel merupakan teknologi penting dalam dunia hostingcholil ullahBelum ada peringkat

- Tugas 1 TLJ - WahyuDokumen6 halamanTugas 1 TLJ - WahyuSupangatBelum ada peringkat

- Jobsheet TWAN AP TP LinkDokumen5 halamanJobsheet TWAN AP TP LinkFerry Satrio100% (1)

- ISO DefinisiDokumen11 halamanISO Definisitrimitra02 cikaumBelum ada peringkat

- SOAL ADMINISTRASI SISTEM JARINGANDokumen3 halamanSOAL ADMINISTRASI SISTEM JARINGANaciemar3580Belum ada peringkat

- Soal Tes LisanDokumen5 halamanSoal Tes LisanA M Rousan ShafirBelum ada peringkat

- Naditya Prastia Andino Latihan Soal PTS Genap Kelas XIIDokumen7 halamanNaditya Prastia Andino Latihan Soal PTS Genap Kelas XIINaditya P0% (1)

- Jobsheet Trixbox FixDokumen41 halamanJobsheet Trixbox FixDebby Ciie Philosofii0% (1)

- Prosedur Dan Tehnik Pemeriksaan Permasalahan Pada Sistem Komunikasi VoipDokumen5 halamanProsedur Dan Tehnik Pemeriksaan Permasalahan Pada Sistem Komunikasi VoipEliwindarti BaiqBelum ada peringkat

- Kunci JawabanDokumen98 halamanKunci Jawabandeden deni muharamBelum ada peringkat

- LK Klaster 1 - Kelompok 3Dokumen13 halamanLK Klaster 1 - Kelompok 3Nova RahmiBelum ada peringkat

- 3 Menguji Routing Ada Perangkat JaringanDokumen14 halaman3 Menguji Routing Ada Perangkat Jaringanyanda_vina0% (1)

- Materi 3 ADM INFRASTRUKTUR JARINGAN KELAS XIIDokumen9 halamanMateri 3 ADM INFRASTRUKTUR JARINGAN KELAS XIIMuhammad HabibiBelum ada peringkat

- Mail Server KonfigurasiDokumen35 halamanMail Server KonfigurasiAffni Syavieranova100% (1)

- 11 TKJ 3 Merancang Desain Jaringan Dengan Jumlah Host BerbedaDokumen6 halaman11 TKJ 3 Merancang Desain Jaringan Dengan Jumlah Host BerbedaAnonymous IcSBbGBelum ada peringkat

- Soal Teknologi Layanan Jaringan (Syafiq Maulana Al Balkhi XII TKJ)Dokumen5 halamanSoal Teknologi Layanan Jaringan (Syafiq Maulana Al Balkhi XII TKJ)Syafiq De JusticeBelum ada peringkat

- Konfigurasi Voip 2 RouterDokumen6 halamanKonfigurasi Voip 2 RouterVinaBelum ada peringkat

- MAKALAH PKK (Peran Lini Dalam Memudahkan Produksi Massal Perangkat Keras) - Ayu AndariDokumen9 halamanMAKALAH PKK (Peran Lini Dalam Memudahkan Produksi Massal Perangkat Keras) - Ayu Andariayu dewiBelum ada peringkat

- SOAL ADMINISTRASI SISTEM JARINGANDokumen3 halamanSOAL ADMINISTRASI SISTEM JARINGANSyaifudin zuchriBelum ada peringkat

- 8 ULANGAN HARIAN Proxy ServerDokumen4 halaman8 ULANGAN HARIAN Proxy ServerPiwinogBelum ada peringkat

- Latihan Soal TPAV Bab 6Dokumen5 halamanLatihan Soal TPAV Bab 6Lim Tuan67% (3)

- Perintah Dasar Debian 10Dokumen20 halamanPerintah Dasar Debian 10Roni DeveloBelum ada peringkat

- Program Yang Menyebabkan Kerusakan Sistem Ketika Dijalankan DisebutDokumen5 halamanProgram Yang Menyebabkan Kerusakan Sistem Ketika Dijalankan DisebutHabibBaox50% (2)

- CONTOH - Perencanaan Dalam Membangun Jaringan Komputer (Gambar Dan Tabel Perencanaan)Dokumen16 halamanCONTOH - Perencanaan Dalam Membangun Jaringan Komputer (Gambar Dan Tabel Perencanaan)hasansadikin1978Belum ada peringkat

- 4 AsteriskDokumen8 halaman4 AsteriskrizarBelum ada peringkat

- Latihan Soal Ulangan Harian Teknologi Layanan Jaringan Kelas XI TKJDokumen2 halamanLatihan Soal Ulangan Harian Teknologi Layanan Jaringan Kelas XI TKJKinan ZiyanBelum ada peringkat

- OPTIMALKAN_SOAL_UNBK_TKJDokumen8 halamanOPTIMALKAN_SOAL_UNBK_TKJYapim Siak Hulu100% (1)

- Tutorial Install Debian Pada VMwareDokumen12 halamanTutorial Install Debian Pada VMwareDamar Eko CahyonoBelum ada peringkat

- Assessment 1Dokumen2 halamanAssessment 1Resigustiana HzBelum ada peringkat

- LogDokumen4 halamanLogPramesthi HandaruBelum ada peringkat

- Soal Uh 1Dokumen2 halamanSoal Uh 1Pramesthi HandaruBelum ada peringkat

- 5 ProtokolDokumen12 halaman5 ProtokolPramesthi HandaruBelum ada peringkat

- Rangkuman Materi Kemanan JaringanDokumen3 halamanRangkuman Materi Kemanan JaringanPramesthi Handaru100% (2)

- Piket Koordinator Print 2014Dokumen6 halamanPiket Koordinator Print 2014Pramesthi HandaruBelum ada peringkat

- Modul Dynamic Routing-FIX-KELAS XIIDokumen14 halamanModul Dynamic Routing-FIX-KELAS XIIPramesthi HandaruBelum ada peringkat

- Daftar Buku Kelas 15-16Dokumen1 halamanDaftar Buku Kelas 15-16Pramesthi HandaruBelum ada peringkat

- Format TugasDokumen1 halamanFormat TugasPramesthi HandaruBelum ada peringkat

- Pengantar Komputer TerapanDokumen15 halamanPengantar Komputer TerapanPramesthi HandaruBelum ada peringkat

- 09 - Program Semester Ganjil 15-16 - KTDokumen2 halaman09 - Program Semester Ganjil 15-16 - KTPramesthi HandaruBelum ada peringkat

- Pengantar Komputer TerapanDokumen15 halamanPengantar Komputer TerapanPramesthi HandaruBelum ada peringkat

- Soal JoinDokumen1 halamanSoal JoinPramesthi HandaruBelum ada peringkat

- So Alp RosesDokumen1 halamanSo Alp RosesPramesthi HandaruBelum ada peringkat

- Manajemen AplikasiDokumen4 halamanManajemen AplikasiPramesthi HandaruBelum ada peringkat

![TKJ] Mengoptimalkan Ilmu Teknik Komputer dan Jaringan](https://imgv2-2-f.scribdassets.com/img/document/629288620/149x198/d1edff0887/1710589190?v=1)