625-Article Text-2072-1-10-20210226

Diunggah oleh

AnissaHak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

625-Article Text-2072-1-10-20210226

Diunggah oleh

AnissaHak Cipta:

Format Tersedia

TIN: Terapan Informatika Nusantara

Vol 1, No 9, Februari 2021, Hal 445-450

ISSN 2722-7987 (Media Online)

Website https://ejurnal.seminar-id.com/index.php/tin

Penerapan Metode Gost Untuk Mendeteksi Keaslian File Dokumen

Lia Anggriani

Program Studi Teknik Informatika, Universitas BUDI DARMA, Medan, Indonesia

Email:liaanggriani803@gmail.com

Abstark−Manusia memiliki kemampuan untuk dapat mendeteksi keaslian file dokumen. Kemampuan ini akan sangat berguna bila

diterapkan dalam pada mesin seperti komputer. Tujuan dari penelitian ini adalah untuk mengimplementasikan algoritma

GOST(Gosudarstennyi Standart atau sering disebut Goverment Standard. Metode gost merupakan suatu algoritma blok cipher yang

dikembangkan oleh seoarang berkebangsaan Uni Soviet. Kriptografi GOST merupakan blok cipher 64 bit dengan panjang kunci 256

bit, Algoritma ini mengiterasi algoritma enkripsi sederhana sebanyak 32 putaran (round), untuk menginkripsi pertama-tama plaintext

64 bit dipecah menjadi 32 bit bagian kiri, L dan 32 bit bagian kanan R. Subkunci (i) untuk putaran i adalah K pada satu putaran ke-i

operasinya adalah sebagai berikut. Perancangan adalah suatu proses yang bertujuan untuk menganalisis, menilai, memperbaiki, dan

menyusun suatu sistem, baik sistem fisik maupun non fisik yang optimum untuk waktu yang akan datang dengan memanfaatkan

informasi yang ada. Perancangan adalah proses pengembangan spesifikasi sistem baru yang berdasarkan rekomendasi analisis sistem.

Aplikasi merupakan program yang berisikan perintah-perintah untuk melakukan pengolahan data. Aplikasi secara umum yaitu suatu

proses dari manual yang di informasikan ke komputer dengan membuat sistem atau program agar lebih berdaya guna secara optimal.

Kata Kunci: Metode Gost; Perancangan; Aplikasi.

Abstract−Humans have the ability to be able to detect the authenticity of document files. This capability will be very useful when

applied to machines such as computers. The purpose of this research is to implement the GOST algorithm (Gosudarstennyi Standard

or often called the Government Standard. The gost method is a block cipher algorithm developed by a national of the USSR. GOST

cryptography is a 64-bit block cipher with a key length of 256 bits. This algorithm iterates over the algorithm. simple encryption of 32

rounds (round), to encrypt the 64-bit plaintext first broken down into 32 bits on the left, L and 32 bits on the right R. Design is a process

that aims to analyze, assess, improve, and compile a system, both physical and non-physical systems that are optimal for the future by

utilizing existing information Design is the process of developing a new system specification based on analysis recommendations

system.Application is a noisy program n commands to perform data processing. Application in general is a manual process that is

informed to the computer by creating a system or program to make it more optimally efficient.

Keywords: Gost Method; Design; Application

1. PENDAHULUAN

Kemajuan teknologi informasi dan komunikasi tidak hanya membawa dampak positif, tetapi juga membawa dampak

negatif, salah satunya adalah tindakan plagiarisme. Plagiarisme dalam Kamus Besar Bahasa Indonesia (KBBI) adalah

penjiplakan atau pengambilan karangan (pendapat dan sebagainya) orang lain dan menjadikannya seolah-olah karangan

(pendapat dan sebagainya) sendiri.

Plagiarisme adalah suatu kejahatan akademik (academic criminal) dan aib yang sangat tidak mudah terhapuskan.

Di kalangan mahasiswa dan kehidupan sehari-hari kegiatan plagiarisme sering ditemukan dalam makalah, bahkan skripsi,

dan surat-surat penting seperti surat tanah, surat warisan dan lain-lain. Untuk mengatasi hal tersebut, maka perlu adanya

suatu aplikasi komputer yang dapat mendeteksi keaslian file dokumen agar dapat mengurangi tindakan plagiarisme.

Kriptografi merupakan salah satu metode pengamanan data yang dapat digunakan untuk menjaga keaslian data,

Data penting dan vital yang tersimpan pada basis data seringkali menjadi target empuk bagi para penyerang, serangan

yang terjadi dapat dilakukan oleh pihak luar (hacker) maupun pihak dalam (pegawai yang tidak puas).

File dokumen merupakan komponen yang sangat vital, sehingga memerlukan pengaman yang baik saat didistribusi

ataupun saat disimpan atau untuk mendeteksi keaslian file dokumen. Kemudahan memperoleh informasi berdampak pada

kemungkinan terjadinya praktik plagiat dalam dunia pendidikan. Pencegahan praktik plagiat merupakan suatu kebutuhan

yang sangat penting dilakukan untuk menjamin kualitas intansi pendidikan.

Perancangan Aplikasi adalah konsep merancang merupakan aplikasi yang akan dibuat. Untuk dapat merancang

konsep dalam bentuk membuat aplikasi dibutuhkan kreatifitas. Kreatifitas adalah kemampuan untuk menyajikan gagasan

atau ide baru. Perancangan adalah penggambaran, perancangan dari pembuatan sketsa atau pengaturan dari beberapa

elemen yang terpisah ke dalam satu kesatuan yang utuh.

Metode GOST (Gosudarstvenny Standard) merupakan suatu algoritma block cipher yang dikembangkan oleh

seorang berkebangsaan Uni Soviet. Metode ini dikembangkan oleh pemerintah Uni Soviet pada masa perang dingin untuk

menyembunyikan data atau informasi yang bersifat rahasia pada saat komunikasi, sehingga dengan menerapkan metode

GOST pada perancangan aplikasi mendeteksi keaslian file dokumen.

Oleh karena itu dibutuhkan suatu sistem yang terkomputerisasi sehingga dapat membantu pemeriksaan tingkat

keaslian file dokumen dengan waktu yang lebih cepat. Melihat kendala tersebut, penulis berusaha untuk membuat suatu

sistem untuk mendeteksi tingkat keaslian file dokumen. Untuk mengatasi persoalan mengetahui keaslian file dokumen

yang pada intinya adalah cara mengantisipasi agar pihak-pihak yang tidak berhak, tidak mungkin dapat membaca atau

bahkan merusak data yang bukan ditujukan padanya. Salah satu cara mendeteksi keaslian file dokumen tersebut adalah

dengan merancang aplikasi menggunakan metode GOST.

Lia Anggriani, TIN | Page 445

TIN: Terapan Informatika Nusantara

Vol 1, No 9, Februari 2021, Hal 445-450

ISSN 2722-7987 (Media Online)

Website https://ejurnal.seminar-id.com/index.php/tin

2. METODOLOGI PENELITIAN

2.1 Perancangan

Perancangan adalah suatu proses yang bertujuan untuk menganalisis, menilai, memperbaiki, dan menyusun suatu sistem,

baik sistem fisik maupun non fisik yang optimum untuk waktu yang akan datang dengan memanfaatkan informasi yang

ada. Perancangan adalah proses pengembangan spesifikasi sistem baru yang berdasarkan rekomendasi analisis sistem .

2.2 Aplikasi

Aplikasi merupakan program yang dikembangkan untuk memenuhi kebutuhan pengguna dalam menjalankan pekerjaan

tertentu. Aplikasi merupakan sebuah program yang dibuat dalam sebuah perangkat lunak dengan komputer untuk

memudahkan pekerjaan atau tugas-tugas seperti penerapan, penggunaan dan penambahan data yang dibutuhkan, contoh-

contoh aplikasi adalah program pemroses kata dan web browser. Aplikasi akan menggunakan sistem operasi (OS)

komputer dan aplikasi yang lainnya yang mendukung secara historis. Aplikasi merupakan program yang berisikan

perintah-perintah untuk melakukan pengolahan data. Aplikasi secara umum yaitu suatu proses dari manual yang di

informasikan ke komputer dengan membuat sistem atau program agar lebih berdaya guna secara optimal.

Berdasarkan defenisinya aplikasi dapat disimpulkan bahwa aplikasi adalah suatu perangkat lunak komputer yang

memanfaatkan keamanan komputer langsung untuk melakukan suatu tugas yang diinginkan pengguna. Berdasarkan

pembahasan diatas dapat disimpulkan bahwa aplikasi adalah suatu bentuk sistem yang membantu pekerjaan manusia,

program siap pakai yang dapat digunakan untuk menjalankan perintah-perintah atau melakukan berbagai bentuk

pekerjaan atau tugas-tugas tertentu seperti penerapan, penggunaan, dan pembahasan data.

2.3 Deteksi

Deteksi adalah suatu proses untuk memeriksa atau melakukan pemeriksaan terhadap sesuatu dengan menggunakan cara

dan teknik tertentu. Deteksi dapat digunakan untuk berbagai masalah, misalnya dalam sistem pendeteksi suatu file, dimana

sistem mengidentifikasi masalah-masalah yang berhubungan dengan file yang biasa disebut plagiat.

2.4 File

File adalah kumpulan dari kata dan juga informasi yang saling berhubungan dan juga tersimpan di dalam ruang

penyimpan sekunder. Defenisi file dapat juga diartikan sebagai arsip atau data yang tersimpan di dalam komputer. Secara

konsep file memiliki beberapa tipe, diantaranya adalah tipe data terdiri dari character, numerik, dan binari. Selain itu ada

juga file yang bertipe program. Pada umumnya file pada komputer tersimpan di dalam folder tertentu, tergantung dimana

si pemilik file ingin menyimpannya. Masing-masing file memiliki ektensi yang berbeda sesuai dengan jenis filenya.

Pengertian ekstensi file adalah tanda yang membedakan antar satu jenis file dengan jenis file lainnya. Misalnya, file

gambar akan memiliki ekstensi jpg, gif, png, dan lain-lain. Sedangkan untuk file video akan memiliki ekstensia mpeg,

avi, mp4, wmv, dan lain-lain.Pengertian file adalah koleksi rekaman (record) yang saling berhubungan satu dengan yang

lainnya, seperti satu file dari seluruh record yang berisi bidang kode-kode mata kuliah dan namanya Menurut. Pengertian

file adalah urutan data yang digunakan untuk melakukan encode informasi digital yang berguna dalam hal pertukaran dan

penyimpanan data.

2.5 Kriptografi

Kriptografi berasal dari bahasa Yunani, yaitu dari kata crypto dan graphia yang berarti ‘Penulisan rahasia’. Kriptografi

adalah ilmu ataupun seni yang mempelajari bagaimana membuat suatu pesan yang dikirim oleh pengirim dapat

disampaikan kepada penerima dengan aman. Kriptografi merupakan bagian dari suatu cabang ilmu matematika yang

disebut kriptologi (crytology). Criptografi bertujuan untuk menjaga kerahasiaan informasi yang terkandung dalam data

sehingga informasi tersebut tidak dapat diketahui oleh pihak yang tidak sah. Perancang algoritma kriptografi disebut

kriptografer. Kriptografi sesungguhnya merupakan studi terhadap teknik matematis yang terkait dengan aspek keamanan

suatu sistem infromasi seperti kerahasiaan, integritas data, autentikasi, dan ketiadaan penyangkaan. Keempat aspek

tersebut merupakan tujuan fundamental dari suatu sistem kriptografi.

3. HASIL DAN PEMBAHASAN

Keaslian file dokumen yang bersifat rahasia rentan terhadap penyadapan dengan menyalurkan file asli ke internet.

Menyalurkan keaslian file dokumen dengan bantuan media internet memiliki aspek penting yang harus diperhatikan oleh

pengirim dan penerima file yaitu aspek keamanan file tersebut. Apabila file tersebut jatuh ke pihak yang tidak memiliki

otoritas, maka dapat merugikan salah satu pihak pengirim. Masalah Keamanan file merupakan suatu hal yang sangat

penting yang harus dijaga keasliannya. Ada beberapa cara dalam menjaga keaslian file dokumen agar tidak dicuri dan

disalahgunakan oleh orang yang tidak bertanggung jawab, salah satunya adalah dengan teknik kriptografi.

Pengujian dalam mendeteksi keaslian file dokumen sangat diperlukan karena dengan adanya pengujian kita dapat

mengetahui hasil dari perbedaan dari file dokumen yang akan diuji merupakan hasil dari pembentukan kode fungsi Hash

Pemalsuan merupakan suatu tindakan modifikasi dokumen, produk, gambar, atau video, di antara media lain.

Dokumen yang sangat mudah di edit dan dipalsukan ini membuat banyak para oknum yang tidak bertanggung jawab

Lia Anggriani, TIN | Page 446

TIN: Terapan Informatika Nusantara

Vol 1, No 9, Februari 2021, Hal 445-450

ISSN 2722-7987 (Media Online)

Website https://ejurnal.seminar-id.com/index.php/tin

merusak keaslian doc, dan menyebar file dokumen ke media sosial hingga informasi atau pesan pada file dokumen bisa

berubah keasliannya. Dari latar belakang inilah peneliti mengambil penelitian ini yaitu mendeteksi keaslian file dokumen.

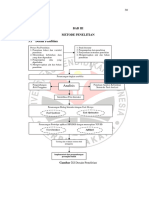

Contoh kasus proses hitungan manual dalam enkripsi menggunakan algoritma GOST. Proses pertama adalah

menyiapkan plaintext untuk enkripsi menggunakan algoritma GOST. Kemudian menyiapkan sebuah dokumen doc yang

akan dideteksi keasliannya. Adapun proses pendeteksian keaslian file dokumen doc berdasarkan kriptografi disajikan

pada gambar dibawah ini :

File dokumen yang akan di deteksi keasliannya yaitu file dokumen berformat doc. Berikut merupakan prosedur

pendeteksian keaslian file dokumen doc.

Gambar 1. Diagram Proses Hashing

3.1 Pengujian Dokumen

Berikut merupakan contoh dokumen yang akan dilakukan pengujian dalam pemerosekan deteksi keaslian file dokumen.

Gambar 2. Dokumen Uji

3.2 Pengujian Sistem

Aplikasi pengujian metode GOST untuk mendeteksi keaslian file dokumen yang akan diuji merupakan hasil dari

pembentukan kode fungsi Hash dengan menerapkan metode GOST yang digunakan. Berikut hasil dari implementasi

metode GOST untuk mendeteksi keaslian file dokumen dengan menggunakan aplikasi Microsoft Visual Studio 2008

seperti gambar 2:

Gambar 3. Aplikasi Microsoft Visual Studio 2008

Lia Anggriani, TIN | Page 447

TIN: Terapan Informatika Nusantara

Vol 1, No 9, Februari 2021, Hal 445-450

ISSN 2722-7987 (Media Online)

Website https://ejurnal.seminar-id.com/index.php/tin

Pada Form aplikasi Microsoft Visual Studio 2008 terdapat beberapa langkah-langkah yang dapat dilakukan oleh

user untuk menjalankan pengujian implementasi metode GOST sebagai berikut :

1. Menginputkan File Dokumen Asli

Menginputkan file dokumen adalah proses dimana memanggil file dokumen yang akan dicari nilai Hash seperti

tampilan gambar 3 :

Gambar 4. Menginputkan Dokumen Asli

2. Menginputkan File Dokumen Uji

Menginputkan file dokumen Uji adalah proses dimana memanggil file dokumen yang akan dicari nilai Hash seperti

tampilan gambar 4 :

Gambar 5. File Dokumen Uji

3. Menginputkan Kunci

Menginputkan kunci adalah proses dimana untuk mengetahui hasil file tersebut asli atau palsu seperti tampilan

gambar 5 :

Gambar 6. Menginputkan Kunci

4. Memilih Tombol Proses GOST

Memilih tombol proses GOST adalah proses dimana menentukan hasil hash file dokumen asli atau palsu seperti

gambar 6 :

Gambar 7. Tombol Proses GOS

Lia Anggriani, TIN | Page 448

TIN: Terapan Informatika Nusantara

Vol 1, No 9, Februari 2021, Hal 445-450

ISSN 2722-7987 (Media Online)

Website https://ejurnal.seminar-id.com/index.php/tin

5. Tampilan Nilai Hash File Dokumen

Tampilan nilai Hash file dokumen adalah menampilkan nilai Hash jika nilai Hash sama maka dokumen yang di uji

keasliannya Asli, dan Jika nilai Hash berbeda maka file Tesebut palsu seperti gambar 7 :

Gambar 8. Tampilan Nilai Hash File Dokumen

6. Tampilan Keterangan Deteksi

Tampilan keterangan deteksi adalah tampilan akhir proses deteksi keaslian file dokumen seperti gambar 8 :

Gambar 9. Tampilan Keterangan Deteksi

7. Tampilan File Dokumen Palsu

Berikut tampilan file dokumen palsu yang telah di edit atau dimanipulasi, saat di inputkan kunci GOST dan diproses

nilai Hash berbeda sehingga dapat dikatakan bahwa file tersebut palsu seperti gambar 9 :

Gambar 10. Tampilan File Dokumen Palsu

4. KESIMPULAN

Berdasarkan dari penelitian yang telah dilakukan dapat disimpulkan penerapan algoritma GOST telah membuktikan

bahwa suatu file yang dapat dideteksi keasliannya dengan membandingkan hasil Hash. Aplikasi file dokumen dapat

dirancang dan dibangun dengan menggunakan aplikasi Microsoft Visual Studio 2008 dengan menerapkan Algoritma

GOST sehingga memudahkan penulis melakukan pengujian mendeteksi keaslian file dokumen.

REFERENCES

[1] S. Emy Setyaningsih, Kriptografi & implementasinya menggunakan matlap, Yogyakarta: ANDI, 2015.

[2] Schneir, "Pengamanan basis data sistem penjualan dengan menggunakan teknik enkripsi kriptografi," Jurnal Teknologi Informasi

dan Komunikasi, no. 6, pp. 2252-4517, 2018.

[3] Sarineen, "Pengamanan basis data sistem penjualan dengan menggunakan teknik enkripsi kriptografi gost," Jurnal teknologi

informasi dan komunikasi , no. 6, pp. 2252-4517, 2018.

Lia Anggriani, TIN | Page 449

TIN: Terapan Informatika Nusantara

Vol 1, No 9, Februari 2021, Hal 445-450

ISSN 2722-7987 (Media Online)

Website https://ejurnal.seminar-id.com/index.php/tin

[4] Kahn, "Pengamanan Basis Data Sistem Penjualan dengan Menggunakan Teknik Enkripsi Kriptografi Gost," Jurnal Teknologi

Informasi dan Komunikasi, no. 4, pp. 2252-4517, 2018.

[5] d. Bendict Marthin, "Pengamanan basis data sistem penjualan dengan menggunakan teknik enkripsi kriptografi gost," Jurnal

Teknologi Informasi dan Komunikasi, no. 4, pp. 2252-4517, 2018.

Lia Anggriani, TIN | Page 450

Anda mungkin juga menyukai

- Confidentiality, Integrity, Availability (Cia)Dokumen12 halamanConfidentiality, Integrity, Availability (Cia)Tona SianiparBelum ada peringkat

- T1 - 672009608 - Full TextDokumen19 halamanT1 - 672009608 - Full TextIkhsan MuhammadBelum ada peringkat

- Sistem Absen Barcode MahasiswaDokumen6 halamanSistem Absen Barcode MahasiswaTE3BRifa Nurfauzan Al IkhsanBelum ada peringkat

- 1 KTI - Devan RizaldiDokumen6 halaman1 KTI - Devan Rizaldialdi SyahBelum ada peringkat

- Proposal Kerja PraktekDokumen13 halamanProposal Kerja PraktekGerardo Ayub BenyaminBelum ada peringkat

- 12 +Bagus+Muhammad+Saputra+ (78-87)Dokumen10 halaman12 +Bagus+Muhammad+Saputra+ (78-87)akioakeno58Belum ada peringkat

- Sekilas Mengenai Forensik Digital: Jurnal Sosioteknologi August 2013Dokumen6 halamanSekilas Mengenai Forensik Digital: Jurnal Sosioteknologi August 2013rekhaBelum ada peringkat

- 05 - IT ForensikDokumen9 halaman05 - IT ForensikJorok LogiBelum ada peringkat

- Simulasi Implementasi Intrusion Prevention System (IPS) Pada Router MikrotikDokumen11 halamanSimulasi Implementasi Intrusion Prevention System (IPS) Pada Router MikrotikHenokh Febrian SupusepaBelum ada peringkat

- Jbptunikompp GDL Bambangima 33513 10 Unikom B IDokumen5 halamanJbptunikompp GDL Bambangima 33513 10 Unikom B IDenny BasoBelum ada peringkat

- Uts Komputer ForensikDokumen8 halamanUts Komputer Forensikwisnuufa1Belum ada peringkat

- Keamanan Komputer Dengan Metode Biometrik - 1329041078Dokumen23 halamanKeamanan Komputer Dengan Metode Biometrik - 1329041078Ian DwiputeraBelum ada peringkat

- 4 580 Naskah Produksi 26 33Dokumen8 halaman4 580 Naskah Produksi 26 33rtistorage2Belum ada peringkat

- Forensika Digital Pada Fitur Trim SSDDokumen13 halamanForensika Digital Pada Fitur Trim SSDHarjono M.Eng.Belum ada peringkat

- Perancangan Firewall Menggunakan Fortigate Di Pt. Swadharma Duta DataDokumen9 halamanPerancangan Firewall Menggunakan Fortigate Di Pt. Swadharma Duta DataCindyBelum ada peringkat

- Aplikasi Knowledge ManagementDokumen5 halamanAplikasi Knowledge Managementfauzi ramadhanBelum ada peringkat

- Laporan Tugas Kelompok Ii - Imk (Sistem Pemesanan Tiket)Dokumen8 halamanLaporan Tugas Kelompok Ii - Imk (Sistem Pemesanan Tiket)Izza عناق بينترBelum ada peringkat

- Anti ForensicsDokumen7 halamanAnti ForensicsZulhair ZidaneBelum ada peringkat

- 05.1 Bab 1Dokumen6 halaman05.1 Bab 1FauziahBelum ada peringkat

- Sim A 11 RMK Sulis Lia Syamsudin (214032021)Dokumen8 halamanSim A 11 RMK Sulis Lia Syamsudin (214032021)Sulis SyamsudinBelum ada peringkat

- 334 - 662 - Jurnal Uas Eksploitasi Jaringan Gab 1Dokumen8 halaman334 - 662 - Jurnal Uas Eksploitasi Jaringan Gab 1Ira MadanaBelum ada peringkat

- Gabungan Komputer ForensikDokumen260 halamanGabungan Komputer ForensikFakhri RBelum ada peringkat

- 4 It ForensikDokumen33 halaman4 It ForensikDimas RossoBelum ada peringkat

- Bab Ii CapstoneDokumen15 halamanBab Ii CapstoneLINDA CAMELIABelum ada peringkat

- Pemanfaatan Barang Bukti ForensikDokumen5 halamanPemanfaatan Barang Bukti Forensikwikio86Belum ada peringkat

- 1417-Article Text-4903-1-10-20220331Dokumen7 halaman1417-Article Text-4903-1-10-20220331Andre G boyBelum ada peringkat

- TUGAS I - Forensik DigitalDokumen7 halamanTUGAS I - Forensik Digitalguna wicaksanaBelum ada peringkat

- Laporan Pengembangan Sistem InformasiDokumen11 halamanLaporan Pengembangan Sistem InformasiSanta ClaudiaBelum ada peringkat

- Jurnal PADokumen11 halamanJurnal PAFitria Dwi Indah KusumaBelum ada peringkat

- 6716 16790 1 SMDokumen9 halaman6716 16790 1 SMtani adeBelum ada peringkat

- Artikel CryphotographyDokumen67 halamanArtikel CryphotographyAnisa Rizkia Utami (icot)Belum ada peringkat

- Anggi Oktafianno T1Dokumen11 halamanAnggi Oktafianno T1ﹺ ﹺBelum ada peringkat

- 128-Article Text-360-1-10-20220331Dokumen10 halaman128-Article Text-360-1-10-20220331Jajang NurjamanBelum ada peringkat

- Development of Data Mining Software Using Association Techniques Based On Apriori Algorithm MethodDokumen12 halamanDevelopment of Data Mining Software Using Association Techniques Based On Apriori Algorithm MethodMohamad SaefudinBelum ada peringkat

- Tugas Proposal Keamanan Komputer Dengan Metode Biometrik - 1329041078Dokumen22 halamanTugas Proposal Keamanan Komputer Dengan Metode Biometrik - 1329041078Ian DwiputeraBelum ada peringkat

- BAB 3 MetodologiDokumen6 halamanBAB 3 MetodologiRizωαη Dwi Cahya PutraBelum ada peringkat

- Jbptppolban GDL Sendmeriza 9975 3 Bab2 0Dokumen22 halamanJbptppolban GDL Sendmeriza 9975 3 Bab2 0fendi pdamBelum ada peringkat

- 67 199 1 PB PDFDokumen8 halaman67 199 1 PB PDFMargareta EliyopaleBelum ada peringkat

- Darma 043973428 T2 Ekma4434.03Dokumen2 halamanDarma 043973428 T2 Ekma4434.03Septia HidayahBelum ada peringkat

- Sripsi BAB 3Dokumen6 halamanSripsi BAB 3Nuning VersianitaBelum ada peringkat

- 751-Article Text-2115-1-10-20200828Dokumen6 halaman751-Article Text-2115-1-10-20200828Evi Wahyuni Ilmu Administrasi NegaraBelum ada peringkat

- E97 105 Snast2021 Paper 48 1Dokumen9 halamanE97 105 Snast2021 Paper 48 1Frans 97Belum ada peringkat

- Door Lock Berbasis Internet of ThingsDokumen11 halamanDoor Lock Berbasis Internet of ThingsSystematics JournalBelum ada peringkat

- Makalah Meme Digital ForensikDokumen11 halamanMakalah Meme Digital ForensikRheehan Luphh VhiinaBelum ada peringkat

- Sistem Informasi Dengan Metode SDLCDokumen12 halamanSistem Informasi Dengan Metode SDLCpaijoBelum ada peringkat

- Revisi Bab 24 (Buku 2) .SA - Rev.2 (6.11.03)Dokumen28 halamanRevisi Bab 24 (Buku 2) .SA - Rev.2 (6.11.03)IRNABelum ada peringkat

- Iot Smartdoor Makalah and IotDokumen10 halamanIot Smartdoor Makalah and Iotfajar anantaBelum ada peringkat

- Artikel+3+Vol 7,+no 04+ (2023)Dokumen5 halamanArtikel+3+Vol 7,+no 04+ (2023)chuatayekmaBelum ada peringkat

- Skripsi AbsensiDokumen7 halamanSkripsi AbsensiAmran TalibasBelum ada peringkat

- PDDDDokumen20 halamanPDDDAdam ZakariaBelum ada peringkat

- Aplikasi Manajemen Pengarsipan Dokumen Berbasis Web PDFDokumen7 halamanAplikasi Manajemen Pengarsipan Dokumen Berbasis Web PDFfahmi faim100% (1)

- ForensicDokumen47 halamanForensicIlham NurroniBelum ada peringkat

- 936-Article Text-1487-1-10-20191212Dokumen7 halaman936-Article Text-1487-1-10-20191212Mr CupuBelum ada peringkat

- S d0551 0608847 Chapter3Dokumen10 halamanS d0551 0608847 Chapter3anggaBelum ada peringkat

- Keamanan SistemDokumen16 halamanKeamanan SistemIezmaBelum ada peringkat

- Bab 3Dokumen6 halamanBab 3Iis PramikaBelum ada peringkat

- Proposal TerbaruDokumen11 halamanProposal TerbaruSam BroBelum ada peringkat

- Mari Belajar Pemrograman Berorientasi Objek menggunakan Visual C# 6.0Dari EverandMari Belajar Pemrograman Berorientasi Objek menggunakan Visual C# 6.0Penilaian: 4 dari 5 bintang4/5 (16)

- Pendekatan sederhana untuk SEO: Bagaimana memahami dasar-dasar optimasi mesin pencari dengan cara yang sederhana dan praktis melalui jalur penemuan non-spesialis untuk semua orangDari EverandPendekatan sederhana untuk SEO: Bagaimana memahami dasar-dasar optimasi mesin pencari dengan cara yang sederhana dan praktis melalui jalur penemuan non-spesialis untuk semua orangBelum ada peringkat