TugasAkhir-Pertemuan 13 & 14 - Andro Zulfikar - 115090607111014

Diunggah oleh

Androw zulfikar AlDeskripsi Asli:

Judul Asli

Hak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

TugasAkhir-Pertemuan 13 & 14 - Andro Zulfikar - 115090607111014

Diunggah oleh

Androw zulfikar AlHak Cipta:

Format Tersedia

ANDRO ZULFIKAR A.

115090607111014

Embedded Operating System

A. Pengertian Embedded Operating System

Embedded Operating System adalah sebuah sistem operasi untuk sistem embedded yang dirancang secara efisien dan compact dengan mengabaikan fungsi - fungsi yang biasanya disediakan oleh sistem operasi komputer non-embedded dan tidak dapat digunakan oleh aplikasi khusus yang dijalankannya .

B. Jenis Operasi Khusus Embedded System

1.

Real - Time Operating System ( RTOS ) Real - Time Operating System ( RTOS ) merupakan sistem operasi yang mendukung multitasking

untuk memfasilitasi aplikasi real - time system . Real - time system adalah sistem yang memiliki constraint waktu dimana kebenaran dari suatu operasi tidak hanya bergantung pada kebenaran secara logika tetapi juga pada waktu ketika operasi tersebut dilakukan . Oleh karena itu , faktor kunci dari RTOS adalah waktu yang minimal untuk memproses interrupt dan perpindahan task . 2. Reactive operation Embedded software dapat mengeksekusi serta dapat menanggapi peristiwa eksternal yang terjadi . Jika peristiwa ini tidak terjadi secara periodik atau pada interval yang telah di prediksi , Embedded software mungkin perlu mempertimbangkan kondisi terburuk dari suatu kasus dan prioritas yang ditetapkan untuk pelaksanaan rutinitas . 3. Configurability Karena berbagai macam embedded system , makan ada beberapa variasi besar dalam persyaratan menggunakannya , baik secara kualitatif maupun kuantitatif untuk fungsionalitas Embedded OS . Dengan demikian , OS Embedded dimaksudkan untuk digunakan pada berbagai sistem embedded yang harus meminjamkan diri untuk konfigurasi yang fleksibel sehingga hanya sebuah fungsi yang diperlukan untuk aplikasi tertentu dan suite hardware yang telah disediakan . 4. I/Odevice flexibility Perangkat I/O yang fleksibel bagi semua OS, karena tidak memerlukan pencocokan lagi untuk pemansangan I/O device pada system.

ECos

Konfigurasi dalam eCos adalah :

ANDRO ZULFIKAR A.

115090607111014

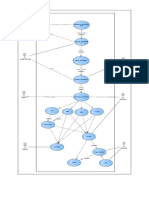

eCos merupakan OS yang bersifat open source yang ditujukan khusus bagi embedded system. eCos ditargetkan pada performa tinggi di dalam OS. Contoh implementasi eCos yang sudah diguanakan, antara lain terdapat pada berbagai platform prosesor, termasuk Inteli A32, Power PC, SPARC, ARM, RISC Calm, MIPS, dan NECV8xx Tiny OS TinyOS merupakan sistem operasi open - source yang di desain khusus untuk jaringan sensor nirkabel . TinyOS memiliki arsitektur berbasis komponen yang mendukung adanya inovasi dan implementasi jaringan sensor nirkabel dengan meminimalisasi ukuran kode yand dibutuhkan sebagaimana karakteristik jaringan sensor yang memiliki sedikit memori . Komponen librari TinyOS terdiri dari protokol jaringan , layanan distribusi sensor , driver sensor dan software pengamatan data sensor yang dapat digunakan untuk melakukan monitoring jaringan sensor . Tidak seperti sistem operasi seperti pada umumnya , tinyOS merupakan sebuah perangkat lunak dalam bentuk kerangka kerja yang digunakan untuk sistem yang saling terikat ( embedded system ) dan untuk mengatur komponen untuk membangun aplikasi jaringan sensor nirkabel . TinyOS di desain untuk tidak memiliki file system dan hanya mendukung alokasi memori statik , mengimplementasikan pemodelan fungsi sederhana serta menyediakan perangkat dan abstraksi jaringan yang minimal. Konsep pemrogaman tinyOS Konsep pemrogaman dalam tinyOS berupa konsep pemrogaman berbasis komponen . Komponen komponen yang telah ada saling dikaitkan sehingga membentuk sebuah aplikasi yang dapat diintegrasikan kedalam perangkat guna menjalankan fungsi jaringan sensor . Berikut ini penjelasan mengenai aplikasi, komponen, dan bagian lain yang ada di dalamnya.

Dari gambar di atas dapat dilihat bahwa untuk membangun sebuah program aplikasi pada tinyOS diperlukan beberapa komponen penyusun. Komponen dalam hal ini dapat diklasifikasikan dalam dua hal, yaitu module dan configuration. Module merupakan satu komponen yang memiliki fungsi spesifik tertentu dan confuguration merupakan komponen yang terdiri dari banyak module untuk menjalankan proses secara global. Antara masing - masing komponen dihubungkan oleh interface.

ANDRO ZULFIKAR A.

115090607111014

Computer Security Threats A. Konsep Security Thread 1. Confidentiality Confidentiality merupakan aspek yang menjamin kerahasiaan data atau informasi. Sistem yang digunakan untuk mengimplementasikan e-procurement harus dapat menjamin kerahasiaan data yang dikirim , diterima dan disimpan . Bocornya informasi dapat berakibat batalnya proses pengadaan . Kerahasiaan ini dapat diimplementasikan dengan berbagai cara, seperti menggunakan teknologi kriptografi dengan melakukan proses enkripsi ( penyandian / pengkodean ) pada transmisi data , pengolahan data ( aplikasi dan database ) dan penyimpanan data ( storage ) . Teknologi kriptografi dapat mempersulit pembacaan data tersebut bagi pihak yang tidak berhak membuka data yang telah dibuat . Akses terhadap informasi juga harus dilakukan dengan melalui mekanisme otorisasi (authorization) yang ketat. Tingkat keamanan dari mekanisme otorisasi bergantung kepada tingkat kerahasiaan data yang diinginkan . 2. Privacy Privacy merupakan hak seseorang untuk memberikan atau tidak informasi yang akan diakses. Yang menyangkut hak individu untuk mempertahankan informasi pribadi dari pengaksesan oleh orang lain yang tidak diberi izin untuk melakukannya . Privacy dibedakan menjadi 2, privacy fisik dan privacy informasi. Privacy fisik ialah hak seseorang untk mencegah sseseorang yang tidak dikehendaki terhadap waktu , ruang dan properti (hak milik) , sedangkan privacy informasi adalah hak individu untuk menentukan kapan , bagaimana dan apa saja informasi yang ingin dikomunikasikan dengan pihak lain. 3. Integrity Integrity merupakan aspek yang menjamin bahwa data tidak boleh berubah tanpa ijin pihak yang berwenang ( authorized ). Data yang telah dikirimkan tidak dapat diubah oleh pihak yang berwenang. Apabila terjadi pelanggaran terhadap hal ini akan berakibat tidak berfungsinya suatu sistem . Secara teknis ada banyak cara untuk menjamin aspek integrity ini, seperi misalnya dengan menggunakan messange authentication code, hash function, digital signature . Intergrity dibagi menjadi 2 macam : Data integrity Data integrity adalah jaminan konsistensi data terhadap semua status konstrain yang diberlakukan terhadap data tersebut sehingga memberikan jaminan sah dalam data itu sendiri. Data integrity sangat erat kaitannya dengan keamanan keberadaan data dimana dapat terjadi secara institusional atau asidental. System integrity Dalam hal ini, system integrity menjamin bahwa suatu sistem melakukan fungsi yang ditujukan tidak terhalang dan bebas dari manipulasi yang tidak sah disengaja atau tidak disengaja dari sistem yang telah digunakan .

ANDRO ZULFIKAR A.

115090607111014

4.

Availability Availability merupakan aspek yang menjamin bahwa data tersedia ketika dibutuhkan. Dapat

dibayangkan efek yang terjadi ketika proses penawaran sedang dilangsungkan ternyata sistem tidak dapat diakses sehingga penawaran tidak dapat diterima . Ada kemungkinan pihak-pihak yang dirugikan karena tidak dapat mengirimkan penawaran . Hilangnya layanan dapat disebabkan oleh berbagai hal , mulai dari benca alam (kebakaran, banjir, gempa bumi ) ke kesalahan sistem (server rusak, disk rusak, jaringan putus) sampai ke upaya pengrusakan yang dilakukan secara sadar (attack) . Pengamanan terhadap ancaman ini dapat dilakukan dengan menggunakan sistem backup dan menyediakan disaster recovery center ( DRC ) yang dilengkapi dengan panduan untuk melakukan pemulihan ( disaster recovery plan )

Unauthorised Disclosure diintegrasikan .

merupakan ancaman bagi kerahasiaan data yang telah dibuat dan

Jenis"serangan tersebut :

Exposure Interception Inference Intrusion

Deception ancaman bagi sistem baik dalam sistem integritas atau integritas data . Masquerade Falsification Repudiation

Jenis"serangan tersebut :

Disruption ancaman bagi availability atau integritas sistem. Incapacitation Corruption Obstruction

Jenis"serangan tersebut :

Usurpation : ancaman terhadap integritas sistem yang telah digunakan di dalam data yang tersedia . Misappropriation Misuse

Jenis"serangan tersebut :

Assets : sebuah sistem dari komputer yang dapat dikategorikan hardware software

Jenis"nya :

ANDRO ZULFIKAR A.

115090607111014

data communication lines and networks

Intruders Masquerader : Seorang individu yang tidak berwenang untuk menggunakan komputer dan yang menembus akses sistem kontrol untuk mengeksploitasi akun pengguna yang sah

Tiga utama kelas Intruders :

Misfeasor : Seorang pengguna sah tetapi menyalahgunakan sistem yang telah dibuat 3Clandestine : Seorang individu yang merebut kontrol dari sistem dan menggunakan kontrol ini untuk menghindari pengumpulan data

Jenis dan cara Intruders :

Hacker : Secara tradisional, orang-orang yang hack ke komputer melakukannya untuk kesenangan atau untuk status . Criminals : Biasanya, criminals merupakan kelompok terorganisir dari hacker yang telah melebar luas dan umum yang menyebarkan ancaman terhadap internet berbasis sistem Insider Attacks : Insider attacks adalah salah satu kelompok yang paling sulit untuk dideteksi dan mencegah karena setiap anggota sudah memiliki akses dan pengetahuan tentang struktur serta isi dari serangan database.

Malware ( Malicious Software ) Malware dirancang untuk menyebabkan kerusakan dari sumber daya dari komputer yang telah di

target atau merusak data inti dari komputer . Beberapa software merupakan parasit yang terkandung dari software lain .

ANDRO ZULFIKAR A.

115090607111014

Beberapa malware mereplika dirinya ke orang lain karena inilah cara malware dalam menyebarkan kerusakan di dalam setiap komputer . Malware memiliki beberapa jenis, diantaranya : 1. Virus Sebuah virus komputer adalah sebuah software yang dapat "menginfeksi" program lain dengan memodifikasi mereka. Virus dapat di klasifikasikan dengan cara mencoba menginfeksi dan metode virus menggunakan cara untuk menyembunyikan diri dari deteksi oleh pengguna dan perangkat lunak antivirus. Ada 3 kategori dalam virus untuk menginfeksi :

Boot sector infector : menginfeksi sebuah master boot record atau boot record dan menyebar ketika sistem boot dari disk yang berisi sebuah virus. File infector : menginfeksi file yang sedang dioperasikan oleh system. Macro virus : menginfeksi file dengan kode makro yang diinterpretasikan oleh aplikasi.

Virus dapat diklasifikasikan menjadi beberapa macam , diantaranya : Encrypted virus Sebuah pendekatan yang khas adalah sebagai bagian dari virus mengikuti dan menciptakan Encrypted key secara acak dan mengenkripsi sisa virus . Karena sebagian besar virus di enkripsi dengan kunci yang berbeda untuk setiap data yang ada . sebagai contoh : tidak ada pola bit konstan untuk mengamati virus tersebut oleh penggunanya . Encrypted virus memiliki beberapa tipe , diantaranya :

Stealth virus : Suatu bentuk virus secara eksplisit dirancang untuk menyembunyikan diri dari

deteksi oleh antivirus software .

Polymorphic virus : Sebuah virus yang bermutasi dengan antivirus disetiap sistem pendeteksi

dijalankan .

Metamorphic virus : Seperti virus polymorphic, sebuah metamorphic virus bermutasi dengan

setiap infeksi dan perbedaannya adalah bahwa virus metamorphic mempunyai penulisan ulang itu sendiri sepenuhnya pada setiap iterasi serta meningkatkan kesulitan di setiap pendeteksiannya . Virus metamorphic dapat berubah perilaku serta penampilannya. 2. Worms Worms adalah sebuah program yang dapat mereplikasi dirinya sendiri dan mengirim salinan dari komputer ke komputer melalui jaringan koneksi dan dapat diaktifkan untuk meniru dan menyebarkan . Worms dapat ditemukan dalam beberapa cara :

o

Electronic mail facility : email yang berisi worm dapat dilihat dari sebuah salinan dirinya ke sistem lain , sehingga ketika kodenya dijalankan akan menyebarkan virus didalam email tersebut . Remote execution capability : merupakan jenis lain dalam menjalankan salinan dirinya ke sistem yang lain baik menggunakan fasilitas eksekusi eksplisit terpencil atau dengan memanfaatkan program cacat dalam layanan jaringan untuk merusak suatu sistem operasi .

ANDRO ZULFIKAR A. 115090607111014 o Remote login capability : menggunakan sistem log menuju sistem remote sebagai user dan

kemudian menggunakan perintah untuk menyalin dirinya dari satu sistem ke yang lain kemudian ia mengeksekusinya secara langsung .

Berikut ini merupakan gambar dari Worm Propagation Model :

Worm memiliki beberapa contoh seperti dibawah ini :

Multiplatform : jenis worm baru yang tidak terbatas pada Windows tetapi dapat menyerang berbagai platform , terutama varietas UNIX . Multiexploit : jenis worm yang menembus sistem dalam berbagai cara, menggunakan eksploitasi terhadap server web, browser, e-mail, file sharing dan lainnya berbasis jaringan aplikasi. Ultrafast spreading : Salah satu teknik untuk mempercepat penyebaran worm adalah untuk melakukan scan internet sebelum untuk mengumpulkan alamat Internet . Polymorphic : setiap jenis polymorphic mengcopy dari worm tersebut dan memiliki kode baru yang dihasilkan dengan cepat menggunakan petunjuk fungsional dan dapat memiliki sistem mengenkripsi.

Metamorphic :selain mengubah penampilan mereka, worm metamorphic memiliki pola perilaku yang dilepaskan pada tahapan yang berbeda dalam setiap propagasi . Transport vehicles : karena worm bisa berkompromi dengan sejumlah besar sistem , mereka dapat menyebarkan distirbusi lain seperti bots dan lain lain Zero-day exploit : Untuk mencapai tujuan maksimum dalam distribusi , worm harus mengeksploitasi kerentanan yang tidak diketahui yang hanya ditemukan oleh komunitas jaringan umum ketika worm diluncurkan.

ANDRO ZULFIKAR A.

115090607111014

Bots Sebuah bot (robot) dapat dikenal sebagai zombie atau drone merupakan sebuah program Yang diam-diam mengambil alih internet lain dari sebuah komputer serangan yang sulit untuk dilacak . Dibawah merupakan beberapa jenis dari bot:

yang terpasang kemudian memulai

Distributed denial-of-service attacks : DDoS adalah sebuah bot yang menyerang pada sistem komputer atau jaringan yang menyebabkan hilangnya layanan kepada pengguna . Spamming : Dengan bantuan dari botnet dan ribuan bots , penyerang mampu untuk mengirim sejumlah teks email yang tidak berguna ke seluruh orang dengan skala yang besar. Sniffing traffic: Bots juga dapat menggunakan packet sniffer untuk melihat serta menarik data teks lewat sebuah sniffers machine . Sebagian besar digunakan untuk mengambil informasi sensitif seperti username dan password.

Keylogging : Dengan menggunakan keylogging , pengguna bots dapat menangkap penekanan tombol pada mesin yang terinfeksi , penyerang dapat mengambil informasi sensitif . Spreading new malware : Botnet yang digunakan untuk menyebarkan sistem dari sebuah bots . Cara ini adalah cara yang paling mudah karena semua bot menerapkan mekanisme untuk mendownload dan mengeksekusi file melalui HTTP atau FTP.A botnet dengan 10.000 host yang bertindak sebagai dasar awal untuk worm atau virus mail dan memungkinkan un tuk menyebarkan dengan sangat cepat .

Rootkit Sebuah rootkit adalah seperangkat program yang diinstal pada sistem untuk mempertahankan administrator akses ke dalam sistem tersebut. Akses root menyediakan seluruh akses ke semua fungsi dan layanan dari sistem operasi. Rootkit mengubah host fungsi dengan cara tersembunyi. Dengan akses root, penyerang memiliki kontrol penuh terhadap sistem dan dapat menambah atau perubahan program dan file, proses monitor, mengirim dan menerima lalu lintas jaringan serta mendapatkan akses backdoor pada setiap permintaan. Berikut ini adalah gambar untuk system call table dalam rootkit :

ANDRO ZULFIKAR A.

115090607111014

Ada 3 teknik untuk mengubah setiap system call di dalam tabel diatas :

1. Modify the system call table : Penyerang memodifikasi system call yang telah dipilih dengan

cara menyimpan alamat dalam tabel system call . Hal ini memungkinkan rootkit untuk mengarahkan sistem panggilan menjauh dari rutinitas yang sah untuk penggantian rootkit.

2. Modify system call table targets : Penyerang menimpa rutinitas sistem yang dipilih dengan

sebuah panggilan yang sah dengan kode berbahaya tetapi tabel sistem panggilan tidak berubah .

3. Redirect the system call table : Penyerang mengalihkan sebuah referensi ke meja panggilan

seluruh sistem ke tabel baru yang dilokasikan ke memori kernel yang baru

Anda mungkin juga menyukai

- Serangan Fisik Dan Logik Terhadap Keamanan JaringanDokumen5 halamanSerangan Fisik Dan Logik Terhadap Keamanan JaringanMuhammad Lutvi PadilahBelum ada peringkat

- Sistem Keamanan JaringanDokumen5 halamanSistem Keamanan JaringanMuhammad AfifBelum ada peringkat

- Embedded Operating SystemDokumen12 halamanEmbedded Operating Systemedi siswanto100% (1)

- Proposal KJL Security OnionDokumen7 halamanProposal KJL Security Onionuntariiee100% (1)

- Laporan Keamanan JaringanDokumen13 halamanLaporan Keamanan JaringanRivandy HangkiBelum ada peringkat

- Materi System Security Kelompok 5Dokumen15 halamanMateri System Security Kelompok 5Aghra Raditya YogaBelum ada peringkat

- Fadlilah Septyana Yanuba Arifah PDFDokumen166 halamanFadlilah Septyana Yanuba Arifah PDFMuafa syaifurrohmanBelum ada peringkat

- Artikel Keamanan Komputer - RatihDokumen12 halamanArtikel Keamanan Komputer - RatihRatih PNBelum ada peringkat

- Jenis Gangguan Keamanan JaringanDokumen4 halamanJenis Gangguan Keamanan JaringanKireina CandraBelum ada peringkat

- Laporan Manajemen Server - 3Dokumen155 halamanLaporan Manajemen Server - 3Muji AstutyBelum ada peringkat

- Pertemuan 1Dokumen18 halamanPertemuan 1agus.syifa85Belum ada peringkat

- Jaringan Komputer Merupakan Perkembangan Dari Teknologi Komputer Yang Memungkinkan Dua Atau Lebih Komputer Yang Terhubung Sehingga Membentuk Satu Kesatuan Saling Bertukar InformasiDokumen2 halamanJaringan Komputer Merupakan Perkembangan Dari Teknologi Komputer Yang Memungkinkan Dua Atau Lebih Komputer Yang Terhubung Sehingga Membentuk Satu Kesatuan Saling Bertukar Informasirsada rohaBelum ada peringkat

- Nama Riyan Sthefanus Nainggolan Nim 5180411311 Kelas EDokumen3 halamanNama Riyan Sthefanus Nainggolan Nim 5180411311 Kelas EriyanBelum ada peringkat

- Soal Essay Keamanan JaringanDokumen6 halamanSoal Essay Keamanan JaringanMuhammad Husni100% (1)

- Selasa Pagi - Materi Konsep Keamanan JaringanDokumen13 halamanSelasa Pagi - Materi Konsep Keamanan JaringanNanda Arry SaputraBelum ada peringkat

- Konsep Dasar Keamanan JaringanDokumen4 halamanKonsep Dasar Keamanan JaringanBisa KoBelum ada peringkat

- Bab 3 EptikDokumen37 halamanBab 3 EptikReza PleBelum ada peringkat

- Pengertian Keamanan JaringanDokumen6 halamanPengertian Keamanan JaringanChairunnisah Dhezha Lubis Part IIBelum ada peringkat

- Analisis Perancangan Perangkat Lunak Intrusion Detection System - Ids - Pada Jaringan Komputer Berbasis Teknologi MobileDokumen9 halamanAnalisis Perancangan Perangkat Lunak Intrusion Detection System - Ids - Pada Jaringan Komputer Berbasis Teknologi MobileFajar Rizqi SaputraBelum ada peringkat

- P2-W3-Makalah Keamanan Sistem OperasiDokumen18 halamanP2-W3-Makalah Keamanan Sistem OperasiAnastasya Zalsabilla HermawanBelum ada peringkat

- Konsep Dasar Keamanan JaringanDokumen11 halamanKonsep Dasar Keamanan Jaringansaorise 22Belum ada peringkat

- Adapun Materi Yang Akan Dibahas AdalahDokumen28 halamanAdapun Materi Yang Akan Dibahas AdalahIka MaylaniBelum ada peringkat

- Finansial Teknologi - Kelompok 4Dokumen5 halamanFinansial Teknologi - Kelompok 4Nurul FajriahBelum ada peringkat

- Keamanan Sistem OpersiDokumen6 halamanKeamanan Sistem OpersiSasa BoasBelum ada peringkat

- C3. Keamanan Jaringan XII.5.6Dokumen81 halamanC3. Keamanan Jaringan XII.5.6Rama Dwi SeptiandiBelum ada peringkat

- Membuat Desain Sistem Keamanan JaringanDokumen25 halamanMembuat Desain Sistem Keamanan Jaringanmars_1174Belum ada peringkat

- Esa Ilham Ratullah - 12050312890 - Ksi3e - TM2Dokumen10 halamanEsa Ilham Ratullah - 12050312890 - Ksi3e - TM2Esa LBelum ada peringkat

- Materi m5Dokumen37 halamanMateri m5Annisa PutriBelum ada peringkat

- Konsep Dasar Keamanan JaringanDokumen7 halamanKonsep Dasar Keamanan JaringanKiky MithaBelum ada peringkat

- Makalah Dek LiaDokumen12 halamanMakalah Dek LiaYesi AriantiBelum ada peringkat

- Ancaman Internal Dan Eksternal Keamanan InformasiDokumen19 halamanAncaman Internal Dan Eksternal Keamanan Informasifans madridBelum ada peringkat

- Laporan Uts Keamanan Sistem JurnalDokumen42 halamanLaporan Uts Keamanan Sistem JurnalHABILLAH DARMABelum ada peringkat

- UTS - Artikel IlmiahDokumen6 halamanUTS - Artikel IlmiahAhmad Arfa'iBelum ada peringkat

- Adoc - Tips A Judul Sistem Monitoring Keamanan Jaringan BerbasDokumen13 halamanAdoc - Tips A Judul Sistem Monitoring Keamanan Jaringan BerbasYolanda DjafarBelum ada peringkat

- Soal Sistem Operasi JaringanDokumen2 halamanSoal Sistem Operasi JaringanRyan 'Kobe' Trumph0% (1)

- Ta Keamanan JaringanDokumen12 halamanTa Keamanan JaringanHerry CriptonBelum ada peringkat

- SKK Kel.2 WordDokumen10 halamanSKK Kel.2 WordDewana FilardyBelum ada peringkat

- BAB 3 EDP Kel. 7Dokumen18 halamanBAB 3 EDP Kel. 7Firda IndiraBelum ada peringkat

- Bab 5 Sistem Keamanan: Segitiga CIA (CIA Triad)Dokumen6 halamanBab 5 Sistem Keamanan: Segitiga CIA (CIA Triad)kunangpayongBelum ada peringkat

- Keamanan Sistem Operasi - Pertemuan 13Dokumen74 halamanKeamanan Sistem Operasi - Pertemuan 13Alexander JP SibaraniBelum ada peringkat

- Terjemahan - Bab 01 - Computer and Network Security ConceptsDokumen22 halamanTerjemahan - Bab 01 - Computer and Network Security ConceptsMochamad Beta AuditamaBelum ada peringkat

- Makalah Sistem Operasi Keamanan Dan ProtDokumen17 halamanMakalah Sistem Operasi Keamanan Dan ProtTaruna KhadafiBelum ada peringkat

- Komputer Dan KontrolDokumen7 halamanKomputer Dan KontrolWahyu Eko PutraBelum ada peringkat

- Studi Analisa Sistem Keamanan Pada Sistem Operasi WindowsDokumen6 halamanStudi Analisa Sistem Keamanan Pada Sistem Operasi Windows1ECANDRA PURNAMA AJIBelum ada peringkat

- Studi Analisa Sistem Keamanan Pada Sistem Operasi WindowsDokumen6 halamanStudi Analisa Sistem Keamanan Pada Sistem Operasi WindowsTitto NugrahaBelum ada peringkat

- Pertemuan 2 - Prinsip Keamanan SistemDokumen8 halamanPertemuan 2 - Prinsip Keamanan SistemGie ZwskyBelum ada peringkat

- Tugas 2 PSK Chelvin - Darma.putra 2019030003Dokumen15 halamanTugas 2 PSK Chelvin - Darma.putra 2019030003chelvin darmaBelum ada peringkat

- Externalfile 11. Mauris Hilmy Hasyim KONS 1-1Dokumen8 halamanExternalfile 11. Mauris Hilmy Hasyim KONS 1-1Mauris Hilmy HasyimBelum ada peringkat

- Materi Protection Kelompok 6 SO Bahasa IndonesiaDokumen29 halamanMateri Protection Kelompok 6 SO Bahasa IndonesiaDinar YourbaeBelum ada peringkat

- Tugas Pekan 13Dokumen6 halamanTugas Pekan 13Aathifah Teta FitrantiBelum ada peringkat

- Keamanan Sistem Informasi Manajemen Rumah SakitDokumen5 halamanKeamanan Sistem Informasi Manajemen Rumah SakitfitraBelum ada peringkat

- NessusDokumen15 halamanNessusIndra ArizaBelum ada peringkat

- Auditing Operating Systems and NetworkDokumen18 halamanAuditing Operating Systems and NetworkKiki AfkarinaBelum ada peringkat

- Keamanan KomputerDokumen10 halamanKeamanan KomputerMUHAMMAD ICHWAN NURHOLIS Mahasiswa PNJBelum ada peringkat

- Tugas Pengelolaan Keamanan KomputerDokumen5 halamanTugas Pengelolaan Keamanan Komputerandry ramlanBelum ada peringkat

- Security Part I Auditing, Operating Systems & Network - Kelompok 8Dokumen19 halamanSecurity Part I Auditing, Operating Systems & Network - Kelompok 8Rizky Nugroho SantosoBelum ada peringkat

- Kelompok 6 - RPS 5Dokumen14 halamanKelompok 6 - RPS 5CynthiaBelum ada peringkat

- Studi Analisa Sistem Keamanan Pada Sistem Operasi WindowsDokumen12 halamanStudi Analisa Sistem Keamanan Pada Sistem Operasi Windows1ECANDRA PURNAMA AJIBelum ada peringkat

- Pengamanan Pada Peralatan Jaringan KomputerDokumen11 halamanPengamanan Pada Peralatan Jaringan KomputerYeppi HuzaefiBelum ada peringkat

- PembelianDokumen1 halamanPembelianAndrow zulfikar AlBelum ada peringkat

- SP 1Dokumen1 halamanSP 1Farishz Sendirii DisiniBelum ada peringkat

- 71 1027 1 PB PDFDokumen11 halaman71 1027 1 PB PDFYoyud YoudBelum ada peringkat

- Penentuan Jurusan Sma DG Smart PDFDokumen7 halamanPenentuan Jurusan Sma DG Smart PDFAndrow zulfikar AlBelum ada peringkat

- Penentuan Jurusan SMK DG Model Madm Dan Saw PDFDokumen6 halamanPenentuan Jurusan SMK DG Model Madm Dan Saw PDFAndrow zulfikar AlBelum ada peringkat

- Game ProDokumen2 halamanGame ProAndrow zulfikar AlBelum ada peringkat

- 12-S2TI-1A01 Game ProductionDokumen2 halaman12-S2TI-1A01 Game ProductionAndrow zulfikar AlBelum ada peringkat

- Fungsi Yang Dimiliki Oleh Statistik Dalam Dunia PendidikanDokumen1 halamanFungsi Yang Dimiliki Oleh Statistik Dalam Dunia PendidikanAndrow zulfikar AlBelum ada peringkat

- AlamatDokumen1 halamanAlamatAndrow zulfikar AlBelum ada peringkat

- AsDokumen2 halamanAsAndrow zulfikar AlBelum ada peringkat

- Bagaimana Penulis Melakukan EvaluasiDokumen2 halamanBagaimana Penulis Melakukan EvaluasiAndrow zulfikar AlBelum ada peringkat

- READMEDokumen1 halamanREADMEFahmi Wahyu TrihasnoBelum ada peringkat

- RissaDokumen6 halamanRissaAndrow zulfikar AlBelum ada peringkat

- Laporan Praktek PemrogDokumen6 halamanLaporan Praktek PemrogAndrow zulfikar AlBelum ada peringkat

- Jurnal SCM-AHPDokumen8 halamanJurnal SCM-AHPMochammad Noor Fathony100% (1)