Soal UTN PLPG TKJ

Diunggah oleh

isaldjakaria_6581954100%(1)100% menganggap dokumen ini bermanfaat (1 suara)

198 tayangan6 halamanTKJ

Hak Cipta

© © All Rights Reserved

Format Tersedia

PPTX, PDF, TXT atau baca online dari Scribd

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniTKJ

Hak Cipta:

© All Rights Reserved

Format Tersedia

Unduh sebagai PPTX, PDF, TXT atau baca online dari Scribd

100%(1)100% menganggap dokumen ini bermanfaat (1 suara)

198 tayangan6 halamanSoal UTN PLPG TKJ

Diunggah oleh

isaldjakaria_6581954TKJ

Hak Cipta:

© All Rights Reserved

Format Tersedia

Unduh sebagai PPTX, PDF, TXT atau baca online dari Scribd

Anda di halaman 1dari 6

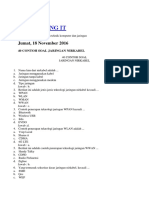

PREDIKSI SOAL UTN PLPG-TKJ 2017

IPK : Menganalisis Kemungkinan Potensi

Ancaman & Serangan terhadap

Keamanan Jaringan

Rincian Materi :

Jaringan nirkabel atau lebih dikenal dengan Wi-Fi banyak

memiliki kelebihan jika dibandingkan dengan jaringan dengan

media kabel (wired), terutama jika ditinjau dari sisi efisiensi

desain jaringan serta efektifitas jangkauan akses penggunanya.

Namun di sisi lain teknologi nirkabel juga memiliki kelemahan

jika dibandingkan dengan jaringan kabel. Kelemahan jaringan

nirkabel secara umum dapat dibagi menjadi 2 jenis, yaitu :

kelemahan pada konfigurasi dan kelemahan pada jenis enkripsi

yang digunakan.

1. Wifi menggunakan gelombang radio pada frekuensi milik umum

yang bersifat bebas digunakan oleh semua kalangan dengan

batasan - batasan tertentu. Setiap wifi memiliki area jangkauan

tertentu tergantung power dan antenna yang digunakan. Tidak

mudah melakukan pembatasan area yang dijangkau pada wifi. Hal

ini menyebabkan berbagai dimungkinan terjadi aktivitas antara

lain, kecuali : …

a. Interception atau penyadapan

b. Injection atau injeksi

c. Cracking

d. Access Control

2. Beberapa cara teknik-teknik pengamanan jaringan nirkabel, kecuali

:…

a. Keamanan Wireless dengan metode Wired Equivalent Privacy

(WEP)

b. Keamanan wireless dengan metode WI-FI Protected Access

(WPA)

c. Menyembunyikan SSID

d. Mengaktifkan Access Point

3. Gambar dibawah ini merupakan model topologi dengan mode …

a. Point to point wireless bridge

b. Point to point wireless repeater

c. Point to multipoint wireless bridge

d. Point to multipoint wireless repeater

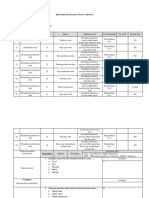

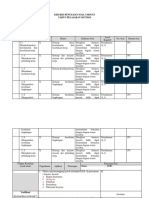

IPK : Menerapkan Langkah-langkah

Penguatan Host Hardening

Rincian Materi :

1. Perhatikan Gambar dibawah ini :

Gambar diatas merupakan proses autentifikasi menggunakan …

a. Teknik Shared Key

b. Teknik Open System

c. Teknik Shared System

d. Teknik Open Key

1. Perhatikan Gambar dibawah ini :

Pada tahapan no. 3 menggunakan …

a. Klien akan memberikan respon dengan mengenkripsi text challenge

dengan menggunakan kunci WEP dan mengirimkan kembali ke access

point

b. klien meminta asosiasi ke access point, langkah ini sama seperti Open

System Authentication

c. access point memberi respon atas tanggapan klien, akses point akan

melakukan decrypt terhadap respon enkripsi dari klien untuk

melakukan verifikasi bahwa text challenge dienkripsi dengan

menggunakan WEP key yang sesuai

d. access point mengirimkan text challenge ke klien secara transparan

Anda mungkin juga menyukai

- 1524 2848 1 SM PDFDokumen10 halaman1524 2848 1 SM PDFLAK 385Belum ada peringkat

- Soal Pretes AnswertDokumen3 halamanSoal Pretes AnswertBudi setyo100% (1)

- Tugas 10 - 191111009 Zakiyatu RofiqohDokumen2 halamanTugas 10 - 191111009 Zakiyatu RofiqohZAKIYATU ROFIQOHBelum ada peringkat

- Lat SoalDokumen6 halamanLat SoalDyah Maharani50% (2)

- Soal Dan Jawaban Mata Pelajaran Jaringan Nirkabel PDFDokumen5 halamanSoal Dan Jawaban Mata Pelajaran Jaringan Nirkabel PDFVulkan AbriyantoBelum ada peringkat

- Laporan TLJ Ibal XI TKJ BDokumen5 halamanLaporan TLJ Ibal XI TKJ Blabkomp427Belum ada peringkat

- KejuruanDokumen6 halamanKejuruanrafibalangan57Belum ada peringkat

- Latihan Jarnir I (1) GitaalgadDokumen5 halamanLatihan Jarnir I (1) GitaalgadDyah MaharaniBelum ada peringkat

- REMEDIAL UTS WirelessCristian Doni 1610-0095Dokumen3 halamanREMEDIAL UTS WirelessCristian Doni 1610-0095Cristian DoniBelum ada peringkat

- Soal JN 2018Dokumen32 halamanSoal JN 2018NarutoBelum ada peringkat

- Kunci Adm Infrastruktur Jaringan 12Dokumen9 halamanKunci Adm Infrastruktur Jaringan 12IRWAN WIDODO, S.DSBelum ada peringkat

- 4.6 Sekuritas Dasar Jaringan Nirkabel Keamanan DasarDokumen11 halaman4.6 Sekuritas Dasar Jaringan Nirkabel Keamanan DasarChandraBelum ada peringkat

- Pas Teknologi Jaringan Berbasis Luas TJBL XiDokumen8 halamanPas Teknologi Jaringan Berbasis Luas TJBL XiannanovitaBelum ada peringkat

- Uas Ksi 19550016Dokumen4 halamanUas Ksi 19550016muslik 1983Belum ada peringkat

- SOAL MID TES AIJ XiiDokumen5 halamanSOAL MID TES AIJ Xiifiandra arganiBelum ada peringkat

- Modul 6 Wireless SecurityDokumen11 halamanModul 6 Wireless SecurityBudianTo YangBelum ada peringkat

- Soal Jaringan NirkabelDokumen10 halamanSoal Jaringan NirkabelotebeckjulBelum ada peringkat

- Jaringan NirkabelDokumen17 halamanJaringan NirkabelAnonymous q9b37OgBelum ada peringkat

- Lambang Maulana Manullang - 1814373082 - JaringanNirkabelDokumen6 halamanLambang Maulana Manullang - 1814373082 - JaringanNirkabelLambang MaulanaBelum ada peringkat

- Soal Pengamnan Jar NirkabelDokumen4 halamanSoal Pengamnan Jar NirkabelRohani MatandeBelum ada peringkat

- Keamanan JaringanDokumen26 halamanKeamanan JaringananggaehBelum ada peringkat

- If4228 05 075344Dokumen8 halamanIf4228 05 075344Randy SatriaBelum ada peringkat

- Pas Kelas Xii AijDokumen5 halamanPas Kelas Xii AijHerdy AcongBelum ada peringkat

- Bank Soal Teori Kejuruan TKJDokumen23 halamanBank Soal Teori Kejuruan TKJHermalindaBelum ada peringkat

- LK 1 - Modul 7 KP 1Dokumen12 halamanLK 1 - Modul 7 KP 1uweeBelum ada peringkat

- Percobaan 11Dokumen5 halamanPercobaan 11Bagus IvanBelum ada peringkat

- Makalah Keamanan Pada Jaringan Nirkabel - Muhammad Athif Ghaza Anwar - XI TKJ 2Dokumen4 halamanMakalah Keamanan Pada Jaringan Nirkabel - Muhammad Athif Ghaza Anwar - XI TKJ 2Da FiqBelum ada peringkat

- Jaringan NirkabelDokumen11 halamanJaringan Nirkabelyanda_vinaBelum ada peringkat

- Modul 5 - Keamanan Jaringan WirelessDokumen12 halamanModul 5 - Keamanan Jaringan WirelessIan Vemas SilalahiBelum ada peringkat

- Implementasi Sistem Keamanan WPA2 PSK Pada Jaringan WiFiDokumen7 halamanImplementasi Sistem Keamanan WPA2 PSK Pada Jaringan WiFimadni assihabBelum ada peringkat

- Soal UsbnDokumen8 halamanSoal UsbnLian SimbolonBelum ada peringkat

- Soal UAS II Desain Keamanan Jaringan - Joko Trias SantosoDokumen8 halamanSoal UAS II Desain Keamanan Jaringan - Joko Trias SantosoIman HilmanBelum ada peringkat

- Evaluasi Keamanan Jaringan Wireless - Aldi Suhandi - KSI3ADokumen2 halamanEvaluasi Keamanan Jaringan Wireless - Aldi Suhandi - KSI3ASonia SaharaBelum ada peringkat

- Soal Kuis 7 JNA 2023Dokumen2 halamanSoal Kuis 7 JNA 2023Jr KeyBelum ada peringkat

- Wireless SecurityDokumen3 halamanWireless SecuritySugab NawhamkihBelum ada peringkat

- Modul 6 Ad-HocDokumen11 halamanModul 6 Ad-HocDIANABelum ada peringkat

- Sistem Keamanan Pada Jaringan NirkabelDokumen7 halamanSistem Keamanan Pada Jaringan NirkabelBudi PurwantoBelum ada peringkat

- MuhammadSupiannor UAS S1 XIITKJADokumen5 halamanMuhammadSupiannor UAS S1 XIITKJAGusa AzmiBelum ada peringkat

- Pertemuan 16 Soal UAS TekWANDokumen5 halamanPertemuan 16 Soal UAS TekWANsyamsuriadiBelum ada peringkat

- Writeable Yes Yang MengatakanDokumen11 halamanWriteable Yes Yang MengatakanBewsle SlebewBelum ada peringkat

- Kunci Administrasi Infrastruktur Jaringan 12Dokumen8 halamanKunci Administrasi Infrastruktur Jaringan 12Esemka ApmBelum ada peringkat

- 40 Contoh Soal Jaringan NirkabelDokumen6 halaman40 Contoh Soal Jaringan Nirkabelfariz0% (1)

- Latihan Soal Keamanan Jaringan KomputerDokumen3 halamanLatihan Soal Keamanan Jaringan Komputerbilasabil215Belum ada peringkat

- Penilaian Akhir Semester Ganjil Administrasi Infrastruktur Jaringan Xii TKJDokumen11 halamanPenilaian Akhir Semester Ganjil Administrasi Infrastruktur Jaringan Xii TKJNazib IstikhoriBelum ada peringkat

- 3.2 Isi Materi Ajar - Disain Jaringan NirkabelDokumen11 halaman3.2 Isi Materi Ajar - Disain Jaringan NirkabelLeo Satya PBelum ada peringkat

- Keamanan JaringanDokumen5 halamanKeamanan JaringanAfif SaefullahBelum ada peringkat

- Materi Soal Latihan PAS Tekwan - LatDokumen11 halamanMateri Soal Latihan PAS Tekwan - LatWarna Biru ChannelBelum ada peringkat

- Silabus-Dan-Sap-Praktikum-Wireless Network-Poltek BatamDokumen6 halamanSilabus-Dan-Sap-Praktikum-Wireless Network-Poltek BatamdhikaBelum ada peringkat

- Soal Latihan Jaringan Nirkabel - LatDokumen4 halamanSoal Latihan Jaringan Nirkabel - LatWarna Biru ChannelBelum ada peringkat

- Layanan Komputasi AwanDokumen3 halamanLayanan Komputasi AwanANDRI ANDRIYANBelum ada peringkat

- Kertas Penerangan: (Information Sheet)Dokumen13 halamanKertas Penerangan: (Information Sheet)Meister PrabaBelum ada peringkat

- Makalah Jaringan Komputer - Wireless LANDokumen12 halamanMakalah Jaringan Komputer - Wireless LANZulafwanBelum ada peringkat

- Soal Pilihan Ganda - Kelompok 5Dokumen3 halamanSoal Pilihan Ganda - Kelompok 5Muhammad Hisyam RazanBelum ada peringkat

- Soal Pre Test Administrasi Infrastruktur JaringanDokumen5 halamanSoal Pre Test Administrasi Infrastruktur JaringanAbdurahman WahidBelum ada peringkat

- A. Soal Latihan Setting Ulang WAN + Kunci999Dokumen8 halamanA. Soal Latihan Setting Ulang WAN + Kunci999Kudus Kab100% (2)

- KelvinDokumen9 halamanKelvinRfi ZalikaBelum ada peringkat

- Nur Wachid Hidayatulloh - T1 PDFDokumen195 halamanNur Wachid Hidayatulloh - T1 PDFMuafa syaifurrohmanBelum ada peringkat

- Bab.4-Penyimpanan Dokumen Dan Evaluasi Dana Kas KecilDokumen26 halamanBab.4-Penyimpanan Dokumen Dan Evaluasi Dana Kas Kecilisaldjakaria_6581954Belum ada peringkat

- 05-Mendesain Wireless Dengan Packet TracerDokumen4 halaman05-Mendesain Wireless Dengan Packet Tracerisaldjakaria_6581954Belum ada peringkat

- Bab.2-Menyusun Laporan Dana Kas Kecil Metode ImprestDokumen48 halamanBab.2-Menyusun Laporan Dana Kas Kecil Metode Imprestisaldjakaria_6581954Belum ada peringkat

- Soal Bab. 5 Dan Bab. 6 - AIJ 12Dokumen5 halamanSoal Bab. 5 Dan Bab. 6 - AIJ 12isaldjakaria_6581954Belum ada peringkat

- Bab.1-Konsep Dasar Pengelolaan Dana KasDokumen34 halamanBab.1-Konsep Dasar Pengelolaan Dana Kasisaldjakaria_6581954Belum ada peringkat

- Bab.3-Menyusun Laporan Dana Kas Kecil Metode FluktuasiDokumen38 halamanBab.3-Menyusun Laporan Dana Kas Kecil Metode Fluktuasiisaldjakaria_6581954Belum ada peringkat

- Perangkat Ajar: Unit ModulDokumen17 halamanPerangkat Ajar: Unit Modulisaldjakaria_6581954Belum ada peringkat

- Tugas Pemrograman DasarDokumen4 halamanTugas Pemrograman Dasarisaldjakaria_6581954Belum ada peringkat

- Sertifikat Prakerin TKJ - 2019Dokumen2 halamanSertifikat Prakerin TKJ - 2019isaldjakaria_658195475% (4)

- K&JDDokumen9 halamanK&JDisaldjakaria_6581954Belum ada peringkat

- Belajar FreePascalDokumen277 halamanBelajar FreePascalisaldjakaria_6581954Belum ada peringkat

- Adsj XiDokumen3 halamanAdsj Xiisaldjakaria_6581954Belum ada peringkat

- Kartu Soal LDKDokumen5 halamanKartu Soal LDKisaldjakaria_6581954Belum ada peringkat

- Kartu Soal K3LHDokumen5 halamanKartu Soal K3LHisaldjakaria_6581954Belum ada peringkat

- Soal PLPL TKJ 2016 PDFDokumen14 halamanSoal PLPL TKJ 2016 PDFisaldjakaria_6581954Belum ada peringkat