Keamanan Data

Diunggah oleh

dodosenaHak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

Keamanan Data

Diunggah oleh

dodosenaHak Cipta:

Format Tersedia

KEAMANAN DATA

1. Pengantar

Berkat perkembangan teknologi yang begitu pesat memungkinkan

manusia dapat berkomunikasi dan saling bertukar informasi/data secara jarak

jauh. Antar kota antar wilayah antar negara bahkan antar benua bukan

merupakan suatu kendala lagi dalam melakukan komunikasi dan pertukaran

data. Seiring dengan itu tuntutan akan sekuritas (keamanan) terhadap

kerahasiaan informasi yang saling dipertukarkan tersebut semakin meningkat.

Begitu banyak pengguna seperti departemen pertahanan, suatu perusahaan

atau bahkan individu-individu tidak ingin informasi yang disampaikannya

diketahui oleh orang lain atau kompetitornya atau negara lain. Oleh karena itu

dikembangkanlah cabang ilmu yang mempelajari tentang cara-cara pengamanan

data atau dikenal dengan istilah Kriptografi.

Dalam kriptografi terdapat dua konsep utama yakni enkripsi dan dekripsi.

Enkripsi adalah proses dimana informasi/data yang hendak dikirim diubah

menjadi bentuk yang hampir tidak dikenali sebagai informasi awalnya dengan

menggunakan algoritma tertentu. Dekripsi adalah kebalikan dari enkripsi yaitu

mengubah kembali bentuk tersamar tersebut menjadi informasi awal.

Algoritma kriptografi berdasarkan jenis kunci yang digunakan dapat

dibedakan menjadi dua jenis yaitu :

a. Algoritma simetris

Dimana kunci yang digunakan untuk proses enkripsi dan dekripsi adalah

kunci yang sama

b. Algoritma asimetris

Dimana kunci yang digunakan untuk proses enkripsi dan dekripsi

menggunakan kunci yang berbeda.

2

Sedangkan berdasarkan besar data yang diolah dalam satu kali proses,

maka algoritma kriptografi dapat dibedakan menjadi dua jenis yaitu :

c. Algoritma block cipher

Informasi/data yang hendak dikirim dalam bentuk blok-blok besar (misal

64-bit) dimana blok-blok ini dioperasikan dengan fungsi enkripsi yang

sama dan akan menghasilkan informasi rahasia dalam blok-blok yang

berukuran sama.

d. Algoritma stream cipher

Informasi/data yang hendak dikirim dioperasikan dalam bentuk blok-blok

yang lebih kecil (byte atau bit), biasanya satu karakter persatuan

persatuan waktu proses, menggunakan tranformasi enkripsi yang berubah

setiap waktu.

Camellia merupakan algoritma kriptografi simetris blok cipher. Dalam

Camellia proses enkripsi dan dekripsi dilakukan pada blok data berukuran 128-

bit dengan kunci yang dapat berukuran 128-bit, 192-bit, 256-bit. Algoritma

Camellia dikembangkan oleh :

a. Kazumaro Aoki (NTT - Nippon Telegraph and Telephone Corp.)

b. Tetsuya Ichikawa (Mitsubishi electric Corp.)

c. Masayuki Kanda (NTT – Nippon Telegraph and Telephone Corp.)

d. Mitsuru Matsui (Mitsubishi electric Corp.)

e. Shiho Moriai (NTT – Nippon Telegraph and Telephone Corp.)

f. Junko Nakajima (Mitsubishi electric Corp.)

g. Toshio Tokita (Mitsubishi electric Corp.)

Dimana versi 1.0 pada bulan Juli 2000, versi 2.0 pada September 2001 dan versi

2.1 pada Febuari 2002.

Dorado Sembiring @ Berbagi ilmu 2020

3

2. Aspek-aspek keamanan data komputer

Inti dari keamanan data komputer adalah melindungi komputer dan

jaringannya dengan tujuan mengamankan informasi yang berada di dalamnya.

Keamanan komputer sendiri meliputi beberapa aspek , antara lain :

a. Privacy, adalah sesuatu yang bersifat rahasia(provate). Intinya

adalah pencegahan agar informasi tersebut tidak diakses oleh orang yang

tidak berhak. Contohnya adalah email atau file-file lain yang tidak boleh

dibaca orang lain meskipun oleh administrator. Pencegahan yang

mungkin dilakukan adalah dengan menggunakan teknologi enksripsi, jadi

hanya pemilik informasi yang dapat mengetahui informasi yang

sesungguhnya.

b. Confidentiality, merupakan data yang diberikan ke pihak lain untuk

tujuan khusus tetapi tetap dijaga penyebarannya. Contohnya data yang

bersifat pribadi seperti : nama, alamat, no ktp, telpon dan sebagainya.

Confidentiality akan terlihat apabila diminta untuk membuktikan kejahatan

seseorang, apakah pemegang informasi akan memberikan infomasinya

kepada orang yang memintanya atau menjaga klientnya.

c. Integrity, penekanannya adalah sebuah informasi tidak boleh

diubah kecuali oleh pemilik informasi. Terkadang data yang telah

terenskripsipun tidak terjaga integritasnya karena ada kemungkinan

chpertext dari enkripsi tersebut berubah. Contoh : Penyerangan Integritas

ketika sebuah email dikirimkan ditengah jalan disadap dan diganti isinya,

sehingga email yang sampai ketujuan sudah berubah.

d. Autentication, ini akan dilakukan sewaktu user login dengan

menggunakan nama user dan passwordnya, apakah cocok atau tidak, jika

cocok diterima dan tidak akan ditolak. Ini biasanya berhubungan dengan

hak akses seseorang, apakah dia pengakses yang sah atau tidak.

e. Availability, aspek ini berkaitan dengan apakah sebuah data

tersedia saat dibutuhkan/diperlukan. Apabila sebuah data atau informasi

terlalu ketat pengamanannya akan menyulitkan dalam akses data

Dorado Sembiring @ Berbagi ilmu 2020

4

tersebut. Disamping itu akses yang lambat juga menghambat terpenuhnya

aspe availability.

3. Kriptografi

Kriptografi adalah suatu ilmu yang mempelajari bagaimana cara menjaga

agar data atau pesan tetap aman saat dikirimkan, dari pengirim ke penerima

tanpa mengalami gangguan dari pihak ketiga. Menurut Bruce Scheiner dalam

bukunya "Applied Cryptography", kriptografi adalah ilmu pengetahuan dan seni

menjaga message-message agar tetap aman (secure).

Konsep kriptografi sendiri telah lama digunakan oleh manusia misalnya pada

peradaban Mesir dan Romawi walau masih sangat sederhana. Prinsip-prinsip yang

mendasari kriptografi yakni:

a. Confidelity (kerahasiaan) yaitu layanan agar isi pesan yang

dikirimkan tetap rahasia dan tidak diketahui oleh pihak lain (kecuali pihak

pengirim, pihak penerima / pihak-pihak memiliki ijin). Umumnya hal ini

dilakukan dengan cara membuat suatu algoritma matematis yang mampu

mengubah data hingga menjadi sulit untuk dibaca dan dipahami.

b. Data integrity (keutuhan data) yaitu layanan yang mampu

mengenali/mendeteksi adanya manipulasi (penghapusan, pengubahan atau

penambahan) data yang tidak sah (oleh pihak lain).

c. Authentication (keotentikan) yaitu layanan yang berhubungan

dengan identifikasi. Baik otentikasi pihak-pihak yang terlibat dalam pengiriman

data maupun otentikasi keaslian data/informasi.

d. Non-repudiation (anti-penyangkalan) yaitu layanan yang dapat

mencegah suatu pihak untuk menyangkal aksi yang dilakukan sebelumnya

(menyangkal bahwa pesan tersebut berasal dirinya).

Berbeda dengan kriptografi klasik yang menitikberatkan kekuatan pada

kerahasiaan algoritma yang digunakan (yang artinya apabila algoritma yang

digunakan telah diketahui maka pesan sudah jelas "bocor" dan dapat diketahui isinya

Dorado Sembiring @ Berbagi ilmu 2020

5

oleh siapa saja yang mengetahui algoritma tersebut), kriptografi modern lebih

menitikberatkan pada kerahasiaan kunci yang digunakan pada algoritma tersebut

(oleh pemakainya) sehingga algoritma tersebut dapat saja disebarkan ke kalangan

masyarakat tanpa takut kehilangan kerahasiaan bagi para pemakainya.

Berikut adalah istilah-istilah yang digunakan dalam bidang kriptografi :

Plaintext (M) adalah pesan yang hendak dikirimkan (berisi data asli).

Ciphertext (C) adalah pesan ter-enkrip (tersandi) yang merupakan hasil

enkripsi.

Enkripsi (fungsi E) adalah proses pengubahan plaintext menjadi ciphertext.

Dekripsi (fungsi D) adalah kebalikan dari enkripsi yakni mengubah ciphertext

menjadi plaintext, sehingga berupa data awal/asli.

Kunci adalah suatu bilangan yang dirahasiakan yang digunakan dalam proses

enkripsi dan dekripsi.

Kriptografi itu sendiri terdiri dari dua proses utama yakni proses enkripsi dan

proses dekripsi. Seperti yang telah dijelaskan di atas, proses enkripsi mengubah

plaintext menjadi ciphertext (dengan menggunakan kunci tertentu) sehingga isi

informasi pada pesan tersebut sukar dimengerti.

plaintext ciphertext plaintext

enkripsi dekripsi

kunci enkripsi kunci dekripsi

Gambar 53. Diagram proses enkripsi dan dekripsi

Peranan kunci sangatlah penting dalam proses enkripsi dan dekripsi

(disamping pula algoritma yang digunakan) sehingga kerahasiaannya sangatlah

penting, apabila kerahasiaannya terbongkar, maka isi dari pesan dapat diketahui.

Dorado Sembiring @ Berbagi ilmu 2020

6

Secara matematis, proses enkripsi merupakan pengoperasian fungsi E (enkripsi)

menggunakan e (kunci enkripsi) pada M (plaintext) sehingga dihasilkan C

(ciphertext), notasinya :

Ee(M) – C

Sedangkan untuk proses dekripsi, merupakan pengoperasian fungsi D (dekripsi)

menggunakan d (kunci dekripsi) pada C (ciphertext) sehingga dihasilkan M

(plaintext), notasinya :

Dd(C) = M

Sehingga dari dua hubungan diatas berlaku :

Dd(Ee(M)) = M

4. Algoritma Simetris dan Asimetris

a. Algoritma Simetris

Algoritma simetris (symmetric algorithm) adalah suatu algoritma

dimana kunci enkripsi yang digunakan sama dengan kunci dekripsi sehingga

algoritma ini disebut juga sebagai single-key algorithm.

Plaintext ciphertext plaintext

enkripsi dekripsi

kunci enkripsi (K) kunci dekripsi (K)

Gambar 54. Diagram proses enkripsi dan dekripsi algoritma simetris

Sebelum melakukan pengiriman pesan, pengirim dan penerima harus

memilih suatu suatu kunci tertentu yang sama untuk dipakai bersama, dan

kunci ini haruslah rahasia bagi pihak yang tidak berkepentingan sehingga

algoritma ini disebut juga algoritma kunci rahasia (secret-key algorithm).

Dorado Sembiring @ Berbagi ilmu 2020

7

Kelebihan :

1) Kecepatan operasi lebih tinggi bila dibandingkan dengan

algoritma asimetrik.

2) Karena kecepatannya yang cukup tinggi, maka dapat

digunakan pada sistem real-time

3) Kelemahan :

4) Untuk tiap pengiriman pesan dengan pengguna yang

berbeda dibutuhkan kunci yang berbeda juga, sehingga akan

terjadi kesulitan dalam manajemen kunci tersebut.

5) Permasalahan dalam pengiriman kunci itu sendiri yang

disebut “key distribution problem”

Contoh algoritma : TwoFish, Rijndael, Camellia

b. Algoritma Asimetris

Algoritma asimetris (asymmetric algorithm) adalah suatu algoritma

dimana kunci enkripsi yang digunakan tidak sama dengan kunci dekripsi.

Pada algoritma ini menggunakan dua kunci yakni kunci publik (public key)

dan kunci privat (private key). Kunci publik disebarkan secara umum

sedangkan kunci privat disimpan secara rahasia oleh si pengguna. Walau

kunci publik telah diketahui namun akan sangat sukar mengetahui kunci

privat yang digunakan.

Plaintext ciphertext plaintext

enkripsi dekripsi

kunci enkripsi (K1) kunci dekripsi (K2)

Gambar 55. Diagram proses enkripsi dan dekripsi algoritma asimetris

Dorado Sembiring @ Berbagi ilmu 2020

8

Pada umumnya kunci publik (public key) digunakan sebagai kunci enkripsi

sementara kunci privat (private key) digunakan sebagai kunci dekripsi.

Kelebihan :

1) Masalah keamanan pada distribusi kunci dapat lebih baik

2) Masalah manajemen kunci yang lebih baik karena jumlah

kunci yang lebih sedikit

3) Kelemahan :

4) Kecepatan yang lebih rendah bila dibandingkan dengan

algoritma simetris

5) Untuk tingkat keamanan sama, kunci yang digunakan

lebih panjang dibandingkan dengan algoritma simetris.

Contoh algoritma : RSA, DSA, ElGamal

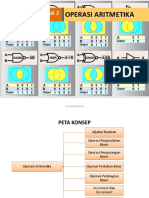

5. Block Cipher dan Stream Cipher

Jika kita melihat berdasarkan ukuran serta format data yang akan

diproses, maka algoritma kriptografi dapat dibagi menjadi dua bagian yang utama

yaitu:

a. Block Cipher, algoritma kriptografi ini bekerja pada suatu data yang

berbentuk blok/kelompok data dengan panjang data tertentu (dalam

beberapa byte), jadi dalam sekali proses enkripsi atau dekripsi data

yang masuk mempunyai ukuran yang sama.

b. Stream cipher, algoritma yang dalam operasinya bekerja dalam suatu

pesan berupa bit tunggal atau terkadang dalam suatu byte, jadi format

data berupa aliran dari bit untuk kemudian mengalami proses enkripsi

dan dekripsi.

Pada algoritma penyandian blok (block cipher), plainteks yang masuk

akan diproses dengan panjang blok yang tetap yaitu n, namun terkadang jika

ukuran data ini terlalu panjang maka dilakukan pemecahan dalam bentuk blok

yang lebih kecil. Jika dalam pemecahan dihasilkan blok data yang kurang dari

Dorado Sembiring @ Berbagi ilmu 2020

9

jumlah data dalam blok maka akan dilakukan proses pading (penambahan

beberapa bit).

6. Mode Operasi dalam Block Cipher

a. Electronic Codebook (ECB)

Pada mode operasi ECB sebuah blok input plaintext dipetakan secara statis ke

sebuah blok output ciphertext. Sehingga tiap plaintext yang sama akan

menghasilkan ciphertext yang selalu sama pula. Sifat- sifat dari mode operasi ECB

:

1) Sederhana dan efisien

2) Memungkinkan implementasi parallel

3) Tidak menyembunyikan pola plaintext

4) Dimungkinkan terjadi adanya active attack.

Skema dari mode operasi ECB dapat digambarkan sebagai

berikut :

Sender Receiver

P1 E C1 C1 E P1

P1 E C1 C1 E P1

P1 E C1 C1 E P1

Dorado Sembiring @ Berbagi ilmu 2020

10

Gambar 56. Skema Mode Operasi ECB

c. Cipher Block Chaining (CBC)

Pada mode oparasi ini hasil enkripsi dari blok sebelumnya

mempengaruhi hasil enkripsi selanjutnya, atau enkripsi sebeluimnya

menjadi feedback pada enkripsi blok saat itu., jadi tiap blok ciphertext

bergantung bukan hanya pada blok plaintext-nya tapi bergantung pula pada

blok-blok plaintext sebelumnya. Sehingga untuk plaintext yang sama, belum

tentu menghasilkan ciphertext yang sama pula.

Skema dari mode operasi CBC dapat digambarkan sebagai berikut :

Sender IV IV Receiver

P1 E C1 C1 E P1

P1 E C1 C1 E P1

P1 E C1 C E P1

1

Gambar 57. Skema Mode Operasi CBC.

Mula-mula sebelum si pengirim hendak mengirimkan pesannya kepada

si penerima, dia terlebih dahulu harus meng-XOR plaintext dengan IV

(initialization vector) baru kemudian dienkripsi, setelah itu baru dikirimkan

Dorado Sembiring @ Berbagi ilmu 2020

11

ciphertext pertamanya kepada si penerima. Plaintext ke-2 pun demikian, harus

di-XOR terlebih dahulu dengan ciphertext sebelumnya sebelum mengalami

proses enkripsi baru kemudian dikirimkan ke si penerima sebagai

ciphertext 2 dan seterusnya.

Sifat-sifat dari mode operasi CBC :

1) Lebih aman dari active attacks dibandingkan mode operasi ECB

2) Error pada satu ciphertext dapat berakibat parah

3) Menutupi pola plaintext

4) Implementasi parallel belum diketahui

7. Aplikasi Kriptografi

a. Pengiriman data melalui saluran komunikasi

b. Penyimpanan data di dalam disk storage.

c. Data ditransmisikan dalam bentuk cipherteks. Di tempat penerima

cipherteks dikembalikan lagi menjadi plainteks.

d. Data di dalam media penyimpanan komputer (seperti hard disk)

disimpan dalam bentuk cipherteks. Untuk membacanya, hanya

orang yang berhak yang dapat mengembalikan chiperteks menjadi

plainteks.

Contoh-contoh enkripsi dan dekripsi pada data tersimpan:

a. Dokumen teks

Plainteks (plain.txt):

Ketika saya berjalan-jalan di pantai,

saya menemukan banyak sekali kepiting

yang merangkak menuju laut. Mereka

adalah anak-anak kepiting yang baru

menetas dari dalam pasir. Naluri

mereka mengatakan bahwa laut adalah

tempat kehidupan mereka.

Dorado Sembiring @ Berbagi ilmu 2020

12

Cipherteks (cipher.txt):

Ztâxzp/épêp/qtüyp{p}<yp{p}/sx/•p}âpx;

épêp/|t}t|äzp}/qp}êpz/étzp{x/zt•xâx

}v êp}v/|tüp}vzpz/|t}äyä/{päâ=/\tütz

p psp{pw/p}pz<p}pz/zt•xâx}v/êp}

v/qpüä |t}tâpé/spüx/sp{p|/•péxü=/]

p{äüx |ttüzp/|t}vpâpzp}/qpwåp/{päâ

/psp{pw ât|•pâ/ztwxsä•p}/|tützp=

Hasil dekripsi terhadap berkas cipher.txt:

Ketika saya berjalan-jalan di pantai,

saya menemukan banyak sekali kepiting

yang merangkak menuju laut. Mereka

adalah anak-anak kepiting yang baru

menetas dari dalam pasir. Naluri

mereka mengatakan bahwa laut adalah

tempat kehidupan mereka.

b. Dokumen basisdata

Plainteks (siswa.dbf):

NIM Nama Tinggi Berat

000001 Elin Jamilah 160 50

000002 Fariz RM 157 49

000003 Taufik Hidayat 176 65

000004 Siti Nurhaliza 172 67

000005 Oma Irama 171 60

000006 Aziz Burhan 181 54

000007 Santi Nursanti 167 59

000008 Cut Yanti 169 61

000009 Ina Sabarina 171 62

Cipherteks (siswa2.dbf):

NIM Nama Tinggi Berat

Dorado Sembiring @ Berbagi ilmu 2020

13

000001 tüp}vzpz/|t}äyä/{äâ |äzp} épêp

000002 |t}tâpé/spüx/sp péxü= ztwxsä•

000003 ât|•pâ/ztwxsä•p}/| }/|tü spüx/

000004 épêp/|t}t|äzp}/qpêpz qp}êpz wxsä

000005 étzp{x/zt•xâx}v êp} päâ/psp étzp{

000006 spüx/sp{p|/•péxü=/] xâx}v ttüzp/|

000007 Ztâxzp/épêp/qtüypp}< äzp} }äyä/{

000008 qpwåp/{päâ/psp{pw Ztwxs xâx}v

000009 }t|äzp}/qp}êpz/ép{ qp}êp äzp}/qp

Keterangan: hanya field Nama, Berat, dan Tinggi yang dienkripsi.

Hasil dekripsi terhadap berkas siswa2.dbf menghasilkan berkas yang

sama seperti siswa.dbf.

8. Pengenalan Aplikasi Sederhana Kriptografi

Sistim Subtitusi adalah suatu sistim yang proses penyandiannya

mempergunakan cara-cara penggantian bagian-bagian dari suatu teks terang

menjadi tanda-tanda lain tanpa mengadakan perubahan-perubahan susunan

urutan dari bagian teks terang tersebut. Sistim Subtitusi terdiri dari abjad

tunggal (substitusi tunggal) dan abjad jamak (substitusi jamak). Yang

dimaksud dengan sistim subtitusi tunggal adalah bahwa penggantian arti suatu

teks terang harus diganti sebagian dari teks sandi, terdiri dari abjad normal,

abjad terbalik dan abjad campuran.

a. Sistim Abjad Normal.

1) Ketentuan yang berlaku.

a) Dengan satu perjanjian kata kunci (KK).

b) Dimulai dengan huruf apa.

c) Ada 25 kemungkinan (abjad).

d) Memakai mistar kode.

e) Caranya :

Dorado Sembiring @ Berbagi ilmu 2020

14

KK = N = TEKS TERANG

(N) K TEKS SANDI

Diketahui KK : A = K

Artinya : A (abjad normal) = K (abjad sandi).

Abjad Normal ABCDEFGH I JKLMNOPQRSTUVWXYZ

Abjad Sandi KLMNOPQRSTUVWXYZABCDEFGH I J

2. Contoh :

a) Berita terang : PUSDIKHUB

Maka sesudah disandi menjadi : Z ECNSUREL, lihatlah

pada mistar kode

A = K dan seterusnya.

b) Berita terang : GATOT SUBROTO

Maka berita sandinya : QKDYD CELBYDY

b. Sistim Abjad Terbalik.

1) Ketentuan.

a) Sama dengan abjad normal, hanya pengisian abjad

sandi pada mistar kode disusun secara terbalik.

b) Caranya :

KK = N = TEKS TERANG

(N) - K TEKS SANDI

Buatlah dahulu mistar kode.

Abajd normal = ABCDEFGHIJKLMNOPQRSTUVWXYZ

Abjad sandi KJIHGFEDCBAZYXWVUTSRQPOMNL

Dorado Sembiring @ Berbagi ilmu 2020

15

2) Contoh :

a) Berita terang : PERTAHANAN

Maka sesudah disandi menjadi : VGTRKDKXKX

Lihatlah pada mistar kode A = K dan seterusnya.

b) Berita terang : MENGHAMBAT

Maka berita sandi : Y GXEDKY J KR

c. Sistim Abjad Campuran.

1) Sistim ini terbagi atas :

a) Key word sequence (KWS/KS).

b) Simple coloumner tranposition (SCT).

c) Key coloumner tranposition (KCT).

2) Key Word Sequence (KS/KWS).

a) Ketentuan.

(1) Memakai kata kunci (KK).

(2) Huruf rangkap kedua dan seterusnya pada

kata kunci dihilangkan sesuai perjanjian.

(3) Sisa abjad kode ditulis dibelakang KK pada

tabel konstruksi.

(4) Contohnya :

KK = BINTARA

Dorado Sembiring @ Berbagi ilmu 2020

16

Sesuai perjanjian menjadi BINTAR.

Tabel Konstruksi.

ABCBDEFGHIJKLMNOPQRSTUVWXYZ = Teks Terang

B INTARCDEFGH J KLMOPQSUVWXYZ = Teks Sandi

b) Contoh :

(1) Berita terang : MEMPERKUAT

Berita sandi : J A JMAPGUBS

(2) Berita sandi : J AKYAPBKC

Berita terang : MENYERANG

3) Simple Coloumner Transposition (SCT).

a) Ketentuannya :

(1) Memakai kata kunci (KK).

(2) Huruf rangkap kedua dan seterusnya pada

kata kunci dihilangkan sesuai perjanjian.

(3) Sisa huruf abjad kode ditulis dibawah KK.

(4) Penyusunan abjad kode diambil dari atas ke

bawah, ditulis mulai dari huruf paling kiri berurutan

ke kanan.

Dorado Sembiring @ Berbagi ilmu 2020

17

(5) Buat tabel konstruksi.

(b) Contoh :

(1) Diketahui KK = MONALISA

Berita terang : PERNIKA STRATEGIS

Lihat pada tabel konstruksi.

(2) KK = MONALIS

MONAL I S

B CDE F GH

J KPQ RT U

VWXY Z - -

Tabel Konstruksi :

ABCDEFGHIJKLMNOPQRSTUVWXYZ

MBJVOCKWNDPXAEQYLFRZIGTSHU

(3) Berita terang : PE RNIKA STRAT E GI S

Berita sandi : YOFENPM RZFMZOKNR

4) Key Coloumner Transposition (KCT).

a) Ketentuannya.

(1) Memakai kata kunci (KK).

(2) Huruf rangkap kedua dan seterusnya pada

kata kunci dihapuskan sesuai perjanjian.

(3) Sisa huruf abjad kode ditulis dibawah KK.

Dorado Sembiring @ Berbagi ilmu 2020

18

(4) Penyusunan abjad kode diambil dari atas ke

bawah, dimulai dari abjad nomor kecil dan ditulis

berurutan kekanan.

(5) Buat tabel konstruksi.

b) Contohnya :

KK = ANGKATAN DUA BELAS

Sesuai perjanjian menjadi : ANGKT DU BELS

Sisa huruf kode ditulis dibawah kata kunci.

1 8 5 6 10 3 11 2 4 7 9

ANGKT DU BELS

CF H I J MO PQRV

WXYZ - - - - - - -

Sehingga abjad kode menjadi :

ACW BPDMEQGHYKIZLRNFXSVTJUO

Buatlah tabel konstruksi.

ABCDEFGHIJKLMNOPQRST UVW XYZ

ACW BPDMEQGHYKIZLRNFXSVTJUO

c) Contoh :

(1) Berita yang akan disandi/berita terang.

JALAN GATOT SUBROTO 5 CIMAHI

(2) Sesudah disandi, lihat pada tabel konstruksi.

Dorado Sembiring @ Berbagi ilmu 2020

19

GAYAI MAXZX FSCNZ XZYQK

AWQKA EQQQQ GAYAI = 7

d) Cara mengirim dikelompokkan lima-lima, apabila

kurang dapat ditambah tanpa merubah arti atau maknanya

dan kelompok pertama ditulis ulang pada kelompok terakhir

serta ditulis jumlah kelompok/grupnya.

e) Apabila berita sandi diatas dikirim akan berubah

menulisnya menjadi :

Isi Bra : GAYAI MAXZX FSCNZ XZYQK AWQKA EQQQQ

GAYAI = 7

9. Kegunaan Kriptografi

Kehidupan saat ini dikelilingi oleh kriptografi, mulai:

a. ATM tempat mengambil uang,

b. Telepon genggam (HP),

c. Komputer di lab/kantor,

d. Internet,

e. Gedung-gedung bisnis,

f. sampai ke pangkalan militer

Selain untuk menjaga kerahasiaan (confidentiality) pesan, kriptografi juga

digunakan untuk menangani masalah keamanan yang mencakup dua hal

berikut:

a. Keabsahan pengirim (user authentication).

Dorado Sembiring @ Berbagi ilmu 2020

20

Hal ini berkaitan dengan keaslian pengirim. Dengan kata lain, masalah ini

dapat diungkapkan sebagai pertanyaan: “Apakah pesan yang diterima

benar-benar berasal dari pengirim yang sesungguhnya?”

b. Keaslian pesan (message authentication).

Hal ini berkaitan dengan keutuhan pesan (data integrity).

Dengan kata lain, masalah ini dapat diungkapkan sebagai pertanyaan:

“Apakah pesan yang diterima tidak mengalami perubahan (modifikasi)?”

c. Anti-penyangkalan (nonrepudiation).

Pengirim tidak dapat menyangkal (berbohong) bahwa dialah yang

mengirim pesan.

10. Evaluasi

a. Sebutkanlah pengertian kriptografi?

b. Kenapa Kriptografi dibutuhkan, jelaskan?

c. Sebutkan 2 algoritma kriptografi berdasarkan kuncinya?

d. Sebutkan pengertian algoritma simetris?

e. Sebutkanlah prinsip-prinsip yang mendasari kriptografi?

f. Sebutkanlah pengertian dari enkripsi dan deskripsi?

g. Gambarkan skema algoritma asimetris dan jelaskan?

h. Gambarkan skema algoritma simetris dan jelaskan?

j. Jelaskan ketentuan sistim sandi abjad terbalik !

k. Buatlah penyandian Kriptografi dengan menggunakan penyandian

abjad geser A = K untuk kalimat terang sebagai berikut :

teknologi informasi sudah menyentuh setiap aspek kehidupan

manusia.

Dorado Sembiring @ Berbagi ilmu 2020

Anda mungkin juga menyukai

- Sejarah KriptografiDokumen5 halamanSejarah KriptografiDickyBlackBelum ada peringkat

- KEAMANAN DATA DAN KRIPTOGRAFIDokumen15 halamanKEAMANAN DATA DAN KRIPTOGRAFImuammar salehBelum ada peringkat

- Keamanan Basis DataDokumen13 halamanKeamanan Basis DataSyahrial AufaBelum ada peringkat

- Enskripsi Dan DeskripsiDokumen25 halamanEnskripsi Dan DeskripsiTIARA DEWI PUSPITA SARIBelum ada peringkat

- ENKRIPSI DATADokumen13 halamanENKRIPSI DATASpripim BandungBelum ada peringkat

- Kegiatan Belajar 8: Menerapkan Tata Cara Pengamanan Komunikasi Data Menggunakan Teknik KriptografiDokumen18 halamanKegiatan Belajar 8: Menerapkan Tata Cara Pengamanan Komunikasi Data Menggunakan Teknik KriptografiSiti NurhayatiBelum ada peringkat

- BlockingDokumen12 halamanBlockingSatria DarmaBelum ada peringkat

- KriptografiDokumen8 halamanKriptografirafeyosaBelum ada peringkat

- MENGENAL KRIPTOGRAFI (Rujukan)Dokumen9 halamanMENGENAL KRIPTOGRAFI (Rujukan)Neow Choo BengBelum ada peringkat

- OtpDokumen30 halamanOtpIrwan SaputraBelum ada peringkat

- KRIPTOGRAFI UNTUK KEAMANAN DATADokumen3 halamanKRIPTOGRAFI UNTUK KEAMANAN DATAAryaFrBelum ada peringkat

- Makalah Idea KriptografiDokumen25 halamanMakalah Idea KriptografiAbdul KodirBelum ada peringkat

- Tugas Pak ABDokumen11 halamanTugas Pak ABIkrom ArdhanBelum ada peringkat

- Jurnal Kriptografi Arya 1208605080Dokumen8 halamanJurnal Kriptografi Arya 1208605080AryaPratamaBelum ada peringkat

- Jurnal Keamanan MultimediaDokumen5 halamanJurnal Keamanan MultimediaZulmi Jufri AnwarBelum ada peringkat

- 1844 4865 1 PBDokumen4 halaman1844 4865 1 PBkeniBelum ada peringkat

- Pertemuan - 2 - Prinsip Dasar MKIDokumen40 halamanPertemuan - 2 - Prinsip Dasar MKIHadian Zainal MuttaqinBelum ada peringkat

- MakalahIF2153 0708 050Dokumen5 halamanMakalahIF2153 0708 050Wahyu AdiBelum ada peringkat

- SISTEM KRIPTO-KOMPRESI DENGAN ALGORITMA ELGAMAL DAN EVEN-RODEHDokumen23 halamanSISTEM KRIPTO-KOMPRESI DENGAN ALGORITMA ELGAMAL DAN EVEN-RODEHihya aainun fikriBelum ada peringkat

- Ujian Akhir Semester Kriptografi - 312010065 - (Muhammad Rifai Aditiya)Dokumen9 halamanUjian Akhir Semester Kriptografi - 312010065 - (Muhammad Rifai Aditiya)Aditya RifaiBelum ada peringkat

- Tutorial KriptografiDokumen28 halamanTutorial KriptografiRaymond ManapaBelum ada peringkat

- Makalah EnkripsiDokumen7 halamanMakalah Enkripsiquiet girlBelum ada peringkat

- ALGO-ELGAMALDokumen6 halamanALGO-ELGAMALJarwoFreedomBelum ada peringkat

- TEKNIK PENGAMANAN DATADokumen7 halamanTEKNIK PENGAMANAN DATAWahyu Arif D'SclBelum ada peringkat

- Macam - Macam Algoritma KriptografiDokumen13 halamanMacam - Macam Algoritma KriptografiEdha HydratteBelum ada peringkat

- METODE] Metode Baru Algoritma Kriptografi Ke Dalam Enkripsi dan Dekripsi Cipher BerlapisDokumen7 halamanMETODE] Metode Baru Algoritma Kriptografi Ke Dalam Enkripsi dan Dekripsi Cipher BerlapisVeronica PuspitaBelum ada peringkat

- KRIPTOGRAFI MODERNDokumen8 halamanKRIPTOGRAFI MODERNFuji NugrahaBelum ada peringkat

- Jurnal Win JunaidiDokumen4 halamanJurnal Win JunaidiSanta Viera100% (1)

- Jurnal Abdullatif Mustopa Ratih.T EksploitasiDokumen8 halamanJurnal Abdullatif Mustopa Ratih.T EksploitasiBudi RatuBelum ada peringkat

- Makalah Pak NashDokumen11 halamanMakalah Pak NashLphpkeumala PidieBelum ada peringkat

- Metode Penyandian Pesan Dan Menjaga Integritas Data Menggunakan Kriptografi Algoritma Md5Dokumen17 halamanMetode Penyandian Pesan Dan Menjaga Integritas Data Menggunakan Kriptografi Algoritma Md5irendi syahputraBelum ada peringkat

- Implementasi Algoritma Caesar Cipher Menggunakan Web Programming Dan Checksum Sebagai Error DetectionDokumen13 halamanImplementasi Algoritma Caesar Cipher Menggunakan Web Programming Dan Checksum Sebagai Error DetectionBang RizalBelum ada peringkat

- Kriptografi Elgamal Menggunakan Metode MersenneDokumen16 halamanKriptografi Elgamal Menggunakan Metode MersenneSepti ValeniBelum ada peringkat

- Pengertian KriftografyDokumen16 halamanPengertian KriftografyRosulPadriBelum ada peringkat

- Algoritma RC4Dokumen6 halamanAlgoritma RC4Muhammad ZulkifliBelum ada peringkat

- KriptografiDokumen6 halamanKriptografiVika NursaniBelum ada peringkat

- CryptografyDokumen8 halamanCryptografyHamdi MaulanaBelum ada peringkat

- PengenalanDokumen57 halamanPengenalanYohan RifaiBelum ada peringkat

- Keamanan DataDokumen43 halamanKeamanan DatawandiBelum ada peringkat

- Makalah Algoritma RS1Dokumen13 halamanMakalah Algoritma RS1Jepri NicholBelum ada peringkat

- Keamanan Jaringan KomputerDokumen3 halamanKeamanan Jaringan KomputerPuskesmasBahagiaBelum ada peringkat

- 5 Kriptografi Dan EnkripsiDokumen13 halaman5 Kriptografi Dan EnkripsiIrfan Irawan CbnBelum ada peringkat

- Jurnal Keamanan Komputer Menggunakan Algoritma BlowfishDokumen11 halamanJurnal Keamanan Komputer Menggunakan Algoritma BlowfishLendensi DimasBelum ada peringkat

- Algoritma DasarDokumen15 halamanAlgoritma DasarYuga Hadfridar Putra100% (1)

- Tugas Pendahuluan 2Dokumen3 halamanTugas Pendahuluan 23130020004 WAHYU WIJI LESTARIBelum ada peringkat

- Enkripsi DekripsiDokumen5 halamanEnkripsi DekripsiPTS DAN PAT SMKBelum ada peringkat

- Analisa Sistem Keamanan Data Menggunakan Metode Kriptografi Simetris Dan Asimetris by Basri-P2700213411 Dan Edwin Sanadi-P2700213023Dokumen6 halamanAnalisa Sistem Keamanan Data Menggunakan Metode Kriptografi Simetris Dan Asimetris by Basri-P2700213411 Dan Edwin Sanadi-P2700213023Zul VcarBelum ada peringkat

- Metode Des Dan RsaDokumen23 halamanMetode Des Dan RsaDeasy Armianda100% (1)

- Keamanan Data Dengan Konsep AuthenticityDokumen23 halamanKeamanan Data Dengan Konsep AuthenticityAQ Hatsue Arato AnaRkizzBelum ada peringkat

- Algoritma Enkripsi Rivest Code 5Dokumen14 halamanAlgoritma Enkripsi Rivest Code 5dediBelum ada peringkat

- Fajar KriptografiDokumen6 halamanFajar Kriptografifiddy_ftBelum ada peringkat

- KriptografiDokumen2 halamanKriptografiadinda 119400067Belum ada peringkat

- Makalah Playfair CipherDokumen13 halamanMakalah Playfair CipherAdi NurcahyoBelum ada peringkat

- Tugas Keamanan AsetDokumen11 halamanTugas Keamanan AsetBaiq Leni LestariBelum ada peringkat

- Apa Itu Cryptography? Jenis, Tujuan, dan KomponennyaDokumen4 halamanApa Itu Cryptography? Jenis, Tujuan, dan KomponennyaMr KusradiBelum ada peringkat

- Penerapan KriptografiDokumen6 halamanPenerapan KriptografiIdon DidongBelum ada peringkat

- DSADokumen13 halamanDSAyudis tiraBelum ada peringkat

- Perancangan Algoritma Keamanan PDFDokumen7 halamanPerancangan Algoritma Keamanan PDFhamdani21Belum ada peringkat

- Keamanan Sistem E-VotingDokumen7 halamanKeamanan Sistem E-VotingKuncoro Triandono MuktiBelum ada peringkat

- Kelas SMK Teknik Transmisi Tenaga Listrik Jilid 1 AslimeriDokumen173 halamanKelas SMK Teknik Transmisi Tenaga Listrik Jilid 1 AslimeriOpen Knowledge and Education Book Programs100% (1)

- Teknik Pemanfaatan Tenaga Listrik 2Dokumen169 halamanTeknik Pemanfaatan Tenaga Listrik 2a2sn_eliz100% (3)

- Kelas XI SMK Teknik Pembangkit Tenaga Listrik H.supari MuslimDokumen318 halamanKelas XI SMK Teknik Pembangkit Tenaga Listrik H.supari Muslimrizal tri susiloBelum ada peringkat

- Dasar Pengukuran ListrikDokumen302 halamanDasar Pengukuran ListrikIka Nurul FajarwatiBelum ada peringkat

- Teknik Pembangkit Listrik 1 PDFDokumen337 halamanTeknik Pembangkit Listrik 1 PDFHelmi Januar WBelum ada peringkat

- Chapter IIDokumen34 halamanChapter IIdodosenaBelum ada peringkat

- Bab 1Dokumen19 halamanBab 1dodosenaBelum ada peringkat

- Rengget dalam Lagu Sora MidoDokumen13 halamanRengget dalam Lagu Sora MidododosenaBelum ada peringkat

- Nim. 2103340071 - Bab IDokumen9 halamanNim. 2103340071 - Bab IdodosenaBelum ada peringkat

- Bab 3-Gerbang LogikaDokumen18 halamanBab 3-Gerbang LogikadodosenaBelum ada peringkat

- Bab 1Dokumen19 halamanBab 1dodosenaBelum ada peringkat

- Seni Musik Pentatonic dan DiatonicDokumen189 halamanSeni Musik Pentatonic dan DiatonicdodosenaBelum ada peringkat

- Tema 5 Sub 1 Dan 2Dokumen3 halamanTema 5 Sub 1 Dan 2dodosenaBelum ada peringkat

- Bab 1Dokumen19 halamanBab 1dodosenaBelum ada peringkat

- Bab 1Dokumen19 halamanBab 1dodosenaBelum ada peringkat

- Bab 2-Operasi AritmatikaDokumen29 halamanBab 2-Operasi AritmatikadodosenaBelum ada peringkat

- Bab 1Dokumen19 halamanBab 1dodosenaBelum ada peringkat

- Tema 5Dokumen6 halamanTema 5dodosenaBelum ada peringkat

- Teori Listrik DasarDokumen48 halamanTeori Listrik DasardodosenaBelum ada peringkat

- Bab 1-Sistem BilanganDokumen20 halamanBab 1-Sistem BilangandodosenaBelum ada peringkat

- Bab 2-Operasi AritmatikaDokumen29 halamanBab 2-Operasi Aritmatikadodosena0% (2)

- Studio Live PanduanDokumen35 halamanStudio Live Panduandodosena100% (1)

- Studio Live PanduanDokumen35 halamanStudio Live Panduandodosena100% (1)

- Bengkel MK1Dokumen7 halamanBengkel MK1dodosenaBelum ada peringkat

- Studio Live PanduanDokumen35 halamanStudio Live Panduandodosena100% (1)

- Teori Listrik DasarDokumen48 halamanTeori Listrik DasardodosenaBelum ada peringkat

- Teori Listrik DasarDokumen48 halamanTeori Listrik DasardodosenaBelum ada peringkat

![METODE] Metode Baru Algoritma Kriptografi Ke Dalam Enkripsi dan Dekripsi Cipher Berlapis](https://imgv2-1-f.scribdassets.com/img/document/579937748/149x198/5f39500cec/1656315647?v=1)