Materi 5 Sistem Informasi Akuntansi

Diunggah oleh

Tia Puspita0 penilaian0% menganggap dokumen ini bermanfaat (0 suara)

14 tayangan6 halamanJudul Asli

MATERI 5 SISTEM INFORMASI AKUNTANSI

Hak Cipta

© © All Rights Reserved

Format Tersedia

PDF, TXT atau baca online dari Scribd

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

© All Rights Reserved

Format Tersedia

Unduh sebagai PDF, TXT atau baca online dari Scribd

0 penilaian0% menganggap dokumen ini bermanfaat (0 suara)

14 tayangan6 halamanMateri 5 Sistem Informasi Akuntansi

Diunggah oleh

Tia PuspitaHak Cipta:

© All Rights Reserved

Format Tersedia

Unduh sebagai PDF, TXT atau baca online dari Scribd

Anda di halaman 1dari 6

NAMA : NI PUTU TIA PUSPITA DEWI

NPM : 1833121328

KELAS/SEMESTER : D7 AKUNTANSI/IV

MATERI 5

KEAMANAN SISTEM INFORMASI

A. KEAMANAN SISTEM INFORMASI

Sistem keamanan informasi merupakan suatu subsistem dalam suatu organisasi yang

bertugas mengendalikan risiko terkait dengan sistem informasi berbasis-komputer. Sistem

keamanan informasi memiliki elemen utama sistem informasi, seperti perangkat keras,

database, prosedur, dan pelaporan.

Siklus Hidup Sistem Keamanan Informasi

Sistem keamanan elektronik merupakan sebuah sistem informasi. Oleh karena itu,

pengembangan Sistem keamanan juga perlu mengacu pada pendekatan siklus hidup

sistem. Tujuan setiap tahap siklus hidup ini adalah sebagai berikut.

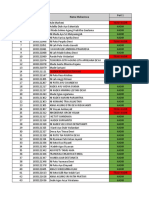

Fase Siklus Hidup Tujuan

Analisis sistem Analisis kerentanan sistem dalam arti ancaman yang relevan

dan eksposur kerugian yang terkait dengan ancaman tersebut.

Desain sistem Desain ukuran keamanan dan rencana kontingensi untuk

mengendalikan eksposur kerugian yang teridentifikasi.

Implementasi sistem Menerapkan ukuran keamanan seperti yang telah didesain.

Operasi, evaluasi, dan Mengoperasikan sistem dan menaksir efektivitas dan efisiensi.

pengendalian sistem Membuat perubahan sebagaimana diperlukan sesuai dengan

kondisi yang ada.

Tujuan fase pertama siklus hidup sistem keamanan adalah untuk menghasilkan

laporan analisis kerentanan dan ancaman. Tujuan fase kedua adalah untuk mendesain

serangkaian ukuran pengendalian risiko yang komprehensif, termasuk ukuran keamanan

untuk mencegah kerugian dan rencana kontingensi untuk menangani kerugian pada saat

kerugian tersebut harus terjadi. Secara kolektif, keempat fase tersebut disebut manajemen

risiko sistem informasi. Manajemen risiko sistem informasi merupakan proses untuk

menaksir dan mengendalikan risiko sistem komputer.

System Keamanan Informasi dalam Organisasi

Fase Siklus Hidup Laporan Kepada Dewan Direksi

Analisis sistem Sebuah ringkasan terkait dengan semua eksposur kerugian

yang relevan.

Desain sistem Rencana detail mengenai pengendalian dan pengelolaan

kerugian, termasuk anggaran sistem keamanan secara lengkap.

Implementasi sistem Mengungkapkan secara spesifik kinerja sistem keamanan,

termasuk kerugian dan pelanggaran keamanan yang terjadi,

analisis kepatuhan, serta biaya operasi sistem keamanan.

Menganalisis Kerentanan dan Ancaman

Terdapat dua pendekatan dasar untuk menganalisis kerentanan dan ancaman system yaitu:

1. Pendekatan kuantitatif untuk menaksir resiko menghitung setiap eksposur kerugian

sebagai hasil kali biaya kerugiaan setiap item eksposur dengan kemungkinan

terjadinya eksposur tersebut.

2. Pendekatan kualitatif secara sederhana merinci daftar kerentanan dan ancaman

terhadap system, kemudian secara subjektif meranking item-item tersebut berdasarkan

kontribusi setiap item tersebut terhadap total eksposur kerugian perusaan.

B. KERENTANAN DAN ANCAMAN

Kerentanan merupakan suatu kelemahan di dalam suatu sistem. Ancaman

merupakan suatu potensi eksploitasi terhadap suatu kerentanan yang ada. Ada dua

kelompok ancaman. Ancaman aktif mencakup kecurangan sistem informasi dan sabotase

komputer. Ancaman pasif mencakup kegagalan sistem, termasuk bencana alam, seperti

gempa bumi, banjir, kebakaran, dan angin badai. Kegagalan sistem menggambarkan

kegagalan komponen peralatan sistem, seperti kegagalan harddisk, matinya aliran listrik,

dan lain sebagainya.

Tingkat Keseriusan Kecurangan Sistem Informasi

Statistik menunjukkan bahwa kerugian perusahaan terkait dengan kecurangan lebih besar

dari total kerugian akibat suap, perampokan, dan pencurian. Hal ini mungkin

mengejutkan karena kita jarang membaca kejahatan semacam ini di dalam media massa.

Hal ini terjadi karena di sebagian besar kasus, kecurangan yang terdeteksi jarang diajukar

ke meja hijau karena bisa membuat publik mengetahui kelemahan pengendalian internal

perusahaan Manajer enggan berhadapan dengan sisi negatif publisitas yang bisa

menimbulkan penghakiman masyarakat.

Individu yang Dapat Menjadi Ancaman bagi Sistem Informasi

Keberhasilan serangan terhadap system informasi memerlukan akses terhadap hardware ,

file data yang sensitive, atau program yang kritis. Tiga kelompok individu yaitu:

1. Personel Sistem Komputer

Personel system meliputi, personel pemeliharaan system menginstal perangkat

keras dan perangkat lunak, memperbaiki perangkat keras, dan membetulkan

kesalahan kecil di dalam perangkat lunak; progremer sistem sering menulis program

untuk memodifikasi dan memperluas sistem operasi jaringan; operator jaringan

adalah individu yang mengamati dan memonitor operasi komputer dan jaringan

komunikasi; Personel Administrasi Sistem Informasi Supervisor sistem menempati

posisi kepercayaan yang sangat tinggi; dan Karyawan Pengendali Data adalah

mereka yang bertanggung jawab terhadap penginputan data ke dalam computer.

2. Pengguna

Pengguna terdiri dari sekelompok orang yang heterogen dan dapat dibedakan dengan

yang lain karena area fungsional mereka bukan merupakan bagian dari pengolahan

data. Banyak pengguna memiliki akses ke data yang sensitif yang dapat mereka

bocorkan kepada pesaing perusahaan.

3. Penyusup

Penyusup merupakan setiap orang yang memiliki akses ke peralatan, data elektronik,

atau file tanpa hak yang legal. Penyusup yang menyerang system informasi sebagai

sebuah kesenangan dan tantangan dikenal dengan nama hacker. Tipe lain dari

penyusup mencakup, unnoticed intruder, wiretapper, piggybacker, impersonating

intruder, eavesdroppers.

Ancaman Aktif pada Sistem Informasi

Enam metode yang dapat digunakan untuk melakukan kecurangan system informasi

yang meliputi:

1. Manipulasi input

2. Mengubah program

3. Mengubah file secara langsung

4. Pencurian data

5. Sabotase

6. Penyalahgunaan atau pencurian sumber daya informasi

C. SISTEM KEAMANAN SISTEM INFORMASI

Lingkungan Pengendalian

Lingkungan pengendali merupakan dasar keefektifan seluruh system pengendali. Factor

yang terkait dengan system keamanan computer yaitu:

1. Filosofi Manajemen dan Gaya Operasi. Aktivitas pertama dan terpenting dalam

keamanan system adalah menciptakan moral yang tinggi dan suatu lingkungan yang

kondusif untuk mendukung terwujudnya keamanan.

2. Struktur organisasi. Dalam banyak organisasi, akuntansi, komputasi dan pemrosesan

data semuanya di organisasi di bawah chief information officier (CIO).

3. Dewan Dereksi dan Komitenya. Dewan dereksi harus menunjuk komite audit. Dalam

situasi apapun individu-individu tersebut harus melapor secara periodic kepada

komite audit mengenai semua fase system keamanan computer.

4. Aktivitas Pengendalian Manajemen. Penting untuk membangun pengendalian terkait

dengan penggunaan dan pertanggungjawaban semua sumber daya system computer

dan informasi.

5. Fungsi Audit Internal.

6. Kebijakan dan Praktik Personalia. Pemisahan tugas, supervisi yang memadai, rotasi

pekerjaan, vokasi wajib, dan pengecekan ganda semua merupakan praktik personalia

yang penting.

7. Pengaruh Eksternal. System informasi perusahaan harus sesuai dengan hukum dan

regulasi local, federal, dan Negara bagian.

Pengendalian Ancaman Aktif

Cara utama untuk mencegah ancaman aktif terkait dengan kecurangan dan sabotase

adalah dengan menerapkan tahap-tahap pengendalian akses. Filosofi dibalik pendekatan

berlapis untuk pengendalian akses melibatkan pembangunan banyak tahap pengendalian

yang memisahkan calon penyusup dari sasaran potensial mereka.

1. Tahap pengendalian Akses Lokasi yang bertujuan untuk memisahkan secara fisik

individu yang tidak berwenang dari sumber daya computer.

2. Tahap Pengendalian Akses Sistem merupakan suatu pengendalain dalam perangkat

lunak yang didesain untuk mencegah penggunaan system oleh pengguna yang illegal.

Tujuannya adalah untuk mengecek keabsahan pengguna dengan menggunakan sarana

seperti ID pengguna, password, alamat Internet Protocol (IP), dan perangkat keras.

3. Tahap Pengendalian Akses File mencegah akses illegal ke data dan file program.

Pengendalian Ancaman Pasif

Ancaman pasif mencakup masalah seperti kegagalan keras dan mati listrik. Pengendalian

terhadap ancaman semacam ini dapat berupa pengendalian preventif maupun korektif.

Keamanan Internet

Topik mengenai keamanan internet menuntut perhatian khusus karena koneksi

perusahaan dengan internet memberi peluang bagi perusahaan untuk menjadi sasaran

setiap hecker yang ada di dunia.

1. Kerentanan Web Server. Pengelolaan web server perlu selalu memonitor bulletin

terkait dengan informasi dan pembaharuan keamanan perihal konfigurasi Web Server.

2. Kerentanan Jaringan Privat.

3. Kerentanan berbagai Program Server

4. Prosedur keamanan Umum

D. PENGELOALAAN RESIKO BENCANA

Pengelolaan risiko bencana memerhatikan pencegahan dan perencanaan kontingensi.

Mencegah Terjadinya Bencana

Mencegah terjadinya bencana merupakan langkah awal pengelolaan resiko akibat suatu

bencana. Studi menunjukan frekuensi penyebab terjadinya bencana adalah:

Bencana alam 30%

Tindakan kejahatan yang terencana 45%

Kesalahan manusia 25%

Perencanaan Kontingensi untuk Mengatasi Bencana

Diimplementasikan pada level tertinggi di dalam perusahaan. Langkah mengembangkan

rencana pemulihan dari bencana yaitu: pertama, adanya dukungan dari manajer senior dan

penetapan komite perencanaa. Kedua, harus didokumentasi dengan hati-hati dan disetujui

oleh kedua pihak tersebut . selanjutnya terdapat 3 komponen utama desain perencanaan

yaitu:

1. Evaluasi terhadap kebutuhan penting perusahaan

2. Daftar prioritas pemulihan berdasarkan kebutuhan perusahaan

3. Penetapan strategi dan prosedur pemulihan.

DAFTAR PUSTAKA

Bodnar,George.H dan William S. Hopwood.2004.Sistem Informasi Akuntansi Edisi 9.

Yogyakarta: Andy Yogyakarta.

Anda mungkin juga menyukai

- Tanya JawabDokumen29 halamanTanya JawabTia PuspitaBelum ada peringkat

- SISTEM INFORMASI DAN PENGENDALIAN INTERNALDokumen21 halamanSISTEM INFORMASI DAN PENGENDALIAN INTERNALaryani putriBelum ada peringkat

- KEAMANAN_INFORMASIDokumen37 halamanKEAMANAN_INFORMASIRio HarcanBelum ada peringkat

- BAB 5 Keamanan Sistem InformasiDokumen15 halamanBAB 5 Keamanan Sistem Informasigunawijaya17Belum ada peringkat

- Materi 6 - Keamanan Informasi Dan KontrolDokumen52 halamanMateri 6 - Keamanan Informasi Dan KontrolSelviady KurniawanBelum ada peringkat

- Keamanan Sistem InformasiDokumen25 halamanKeamanan Sistem Informasiwolff88lhynqBelum ada peringkat

- Kelompok 5 - RPS 5 - SiaDokumen23 halamanKelompok 5 - RPS 5 - Siamelia astutiBelum ada peringkat

- SISTEM INFORMASI AKUNTANSIDokumen14 halamanSISTEM INFORMASI AKUNTANSIJohn SimanjutakBelum ada peringkat

- SISTEM KEAMANAN INFORMASIDokumen15 halamanSISTEM KEAMANAN INFORMASIPrilia TiranaBelum ada peringkat

- Kelompok 5 - Keamanan Sistem InformasiDokumen18 halamanKelompok 5 - Keamanan Sistem InformasiSri PramitaBelum ada peringkat

- RPS 5 SISTEM INFORMASI AKUNTANSI "Keamanan Sistem Informasi"Dokumen24 halamanRPS 5 SISTEM INFORMASI AKUNTANSI "Keamanan Sistem Informasi"rita dewiBelum ada peringkat

- Kelompok 5 - RPS 5 - SiaDokumen38 halamanKelompok 5 - RPS 5 - Siamelia astutiBelum ada peringkat

- SISTEM KESELAMATAN INFORMASIDokumen5 halamanSISTEM KESELAMATAN INFORMASIRiska ViannaBelum ada peringkat

- Interupsi BisnisDokumen21 halamanInterupsi BisnisSri WahyulinaBelum ada peringkat

- Sia Minggu 5Dokumen2 halamanSia Minggu 5Keuangan 1Widya LestariBelum ada peringkat

- SISTEM INFORMASI KEAMANANDokumen5 halamanSISTEM INFORMASI KEAMANANGede Teguh PrasetyaBelum ada peringkat

- Keamanan Sistem InformasiDokumen3 halamanKeamanan Sistem InformasiMohammad SahalBelum ada peringkat

- SISTEM INFORMASI KEAMANANDokumen4 halamanSISTEM INFORMASI KEAMANANSie PerlengkapanKadek Angelita Armeitya Dwi ABelum ada peringkat

- Keamanan Sistem Informasi Sap 5Dokumen7 halamanKeamanan Sistem Informasi Sap 5ibratul ulfaaBelum ada peringkat

- Kelompok 6 - RPS 5Dokumen23 halamanKelompok 6 - RPS 5Gusi Putu Pratita IndiraBelum ada peringkat

- Sistem Informasi Akuntansi Sap 5Dokumen16 halamanSistem Informasi Akuntansi Sap 5asaBelum ada peringkat

- Pengamanan SI DjajaDokumen9 halamanPengamanan SI Djajaangga harisBelum ada peringkat

- Uas SimDokumen16 halamanUas SimBerbagi Ilmu PelajaranBelum ada peringkat

- Keamanan Sistem Informasi Adalah Subsistem Dari Organisasi Yang Mengontrol Risiko Khusus Yang Terkait Dengan Sistem Informasi Berbasis KomputerDokumen7 halamanKeamanan Sistem Informasi Adalah Subsistem Dari Organisasi Yang Mengontrol Risiko Khusus Yang Terkait Dengan Sistem Informasi Berbasis KomputerAbc CdeBelum ada peringkat

- I Kadek Renaldi Setiawan - 1833121121 - Keamanan Sistem InformasiDokumen4 halamanI Kadek Renaldi Setiawan - 1833121121 - Keamanan Sistem Informasirenaldy kolonkBelum ada peringkat

- 36 - Kadek Winata Kusuma - Keamanan Sistem Informasi - MATERI 5 SIADokumen1 halaman36 - Kadek Winata Kusuma - Keamanan Sistem Informasi - MATERI 5 SIA19. Kadek Winata Kusuma P6Belum ada peringkat

- SIA BAB 5 (Keamanan Sistem Informasi)Dokumen2 halamanSIA BAB 5 (Keamanan Sistem Informasi)dianyuliaBelum ada peringkat

- Bab 5 Keamanan Sistem InformasiDokumen15 halamanBab 5 Keamanan Sistem InformasiNining PBelum ada peringkat

- Keamanan Sistem InformasiDokumen57 halamanKeamanan Sistem InformasiMellianakiranaBelum ada peringkat

- Makalah Keamanan InformasiDokumen7 halamanMakalah Keamanan InformasiYulian Safarudin0% (1)

- I Kadek Dwi Ananta - 2017051002 - 2A - RESUME SISTEM INFORMASI MANAJEMEN BAB 8Dokumen5 halamanI Kadek Dwi Ananta - 2017051002 - 2A - RESUME SISTEM INFORMASI MANAJEMEN BAB 81002 I Kadek Dwi AnantaBelum ada peringkat

- SISTEM INFORMASI KEAMANANDokumen8 halamanSISTEM INFORMASI KEAMANANFadhillahBelum ada peringkat

- University Information Security DocumentDokumen37 halamanUniversity Information Security DocumentMuhammad Nodhi ApriantomoBelum ada peringkat

- Keamanan InformasiDokumen28 halamanKeamanan InformasiLaaBelum ada peringkat

- SISTEM INFORMASI MANAJEMENDokumen30 halamanSISTEM INFORMASI MANAJEMENNazellaBelum ada peringkat

- Inisiasi - 08 - SIM - 2021Dokumen24 halamanInisiasi - 08 - SIM - 2021Heriyadi SurantaBelum ada peringkat

- Rangkuman MKIDokumen10 halamanRangkuman MKIMikaelYuruBeliBelum ada peringkat

- AkutansiDokumen9 halamanAkutansiAstrid ErisaBelum ada peringkat

- Sistem Pendukung Keputusan Perusahaan Taksi Blue BirdDokumen28 halamanSistem Pendukung Keputusan Perusahaan Taksi Blue BirdYouTube : AtalineBelum ada peringkat

- 10.keamanan Informasi Dalam Teknologi InformasiDokumen20 halaman10.keamanan Informasi Dalam Teknologi InformasiAnanda Putri PratamiBelum ada peringkat

- MANAJEMEN RISIKODokumen11 halamanMANAJEMEN RISIKOMaxyanus Taruk LoboBelum ada peringkat

- 5LANGKAHAUDITDokumen3 halaman5LANGKAHAUDITcrbonavenaBelum ada peringkat

- Resume Sim Bab 8 Melindungi SiDokumen5 halamanResume Sim Bab 8 Melindungi SiMirza AdliawanBelum ada peringkat

- SISTEM INFORMASI AKUNTANSIDokumen20 halamanSISTEM INFORMASI AKUNTANSIPrilia TiranaBelum ada peringkat

- Keamanan Sistem InformasiDokumen25 halamanKeamanan Sistem InformasiBubblebobBelum ada peringkat

- Tugas Sim, Miftah Safira Alvi, Yananto Mihadi P., S.e., M.si., Cma.,Informasi Dalam Praktik, 2018.Dokumen22 halamanTugas Sim, Miftah Safira Alvi, Yananto Mihadi P., S.e., M.si., Cma.,Informasi Dalam Praktik, 2018.Miftah safira AlviBelum ada peringkat

- Pengendalian Keamanan InformasiDokumen4 halamanPengendalian Keamanan Informasitri novita sariBelum ada peringkat

- Makalah - Keamanan Sistem InformasiDokumen16 halamanMakalah - Keamanan Sistem InformasiMurtiniBelum ada peringkat

- Bab 5Dokumen12 halamanBab 5Amira hasna faridaBelum ada peringkat

- Makalah Kelompok 5Dokumen10 halamanMakalah Kelompok 5anastasia sondangBelum ada peringkat

- SISTEM INFORMASI KEAMANANDokumen13 halamanSISTEM INFORMASI KEAMANANAsaKyraBelum ada peringkat

- KEAMANAN INFORMASIDokumen9 halamanKEAMANAN INFORMASIkimcil bersaudaraBelum ada peringkat

- Digital Forensik UtsDokumen10 halamanDigital Forensik UtsTetsuyaBelum ada peringkat

- Keamanan Sistem InformasiDokumen26 halamanKeamanan Sistem InformasiYudi 'Goemon' Prabowo100% (1)

- Kelompok 6Dokumen11 halamanKelompok 6Excel ArtBelum ada peringkat

- Kasus Pembobolan Bank BcaDokumen13 halamanKasus Pembobolan Bank BcaJumri AniBelum ada peringkat

- Keamanan Sistem InformasiDokumen49 halamanKeamanan Sistem InformasiFandi DikaBelum ada peringkat

- Pengendalian Sistem InformasiDokumen5 halamanPengendalian Sistem Informasiindah maulydyaBelum ada peringkat

- Luh Ade Githa Resmi Aryantini - Unwar - PKM-KDokumen21 halamanLuh Ade Githa Resmi Aryantini - Unwar - PKM-KTia PuspitaBelum ada peringkat

- Luh Ade Githa Resmi Aryantini - Unwar - PKM-KDokumen21 halamanLuh Ade Githa Resmi Aryantini - Unwar - PKM-KTia PuspitaBelum ada peringkat

- Akuntansi LingkunganDokumen16 halamanAkuntansi LingkunganTia PuspitaBelum ada peringkat

- PKM-K - Croffle KitaDokumen23 halamanPKM-K - Croffle KitaTia Puspita100% (1)

- Skripsi Bab 1 - 5Dokumen121 halamanSkripsi Bab 1 - 5Tia PuspitaBelum ada peringkat

- DETERMINAN PENGUNGKAPAN CSR PERUSAHAAN PERTANIANDokumen3 halamanDETERMINAN PENGUNGKAPAN CSR PERUSAHAAN PERTANIANTia PuspitaBelum ada peringkat

- Akuntansi LingkunganDokumen16 halamanAkuntansi LingkunganTia PuspitaBelum ada peringkat

- Pertemuan 2 - SahamDokumen12 halamanPertemuan 2 - SahamTia PuspitaBelum ada peringkat

- ABSEN Kelas Tata Kelola Dan Manajemen Risiko - D7 - 2021Dokumen8 halamanABSEN Kelas Tata Kelola Dan Manajemen Risiko - D7 - 2021Tia PuspitaBelum ada peringkat

- AKUNTANSI LINGKUNGANDokumen13 halamanAKUNTANSI LINGKUNGANTia PuspitaBelum ada peringkat

- RPS Perekonomian Indonesia HenyDokumen18 halamanRPS Perekonomian Indonesia HenyTia PuspitaBelum ada peringkat

- Akuntansi LingkunganDokumen16 halamanAkuntansi LingkunganTia PuspitaBelum ada peringkat

- TUGAS SENI BUDAYA WPS OfficeDokumen6 halamanTUGAS SENI BUDAYA WPS OfficeTia PuspitaBelum ada peringkat

- Pert 4. Dewan Direksi Dan KomisarisDokumen1 halamanPert 4. Dewan Direksi Dan KomisarisTia PuspitaBelum ada peringkat

- 04 - PPT Kelompok 4 - Akuntansi Sosial Dan Lingkungan (Biaya Lingkuangan 2)Dokumen13 halaman04 - PPT Kelompok 4 - Akuntansi Sosial Dan Lingkungan (Biaya Lingkuangan 2)Tia PuspitaBelum ada peringkat

- Akuntansi LingkunganDokumen16 halamanAkuntansi LingkunganTia PuspitaBelum ada peringkat

- PERTANIAN KE INDUSTRIDokumen17 halamanPERTANIAN KE INDUSTRITia PuspitaBelum ada peringkat

- PERTEMUAN 5 - KEBIJAKSANAAN FISKAL LamaDokumen17 halamanPERTEMUAN 5 - KEBIJAKSANAAN FISKAL LamaTia PuspitaBelum ada peringkat

- Akuntansi LingkunganDokumen16 halamanAkuntansi LingkunganTia PuspitaBelum ada peringkat

- PERTANIAN KE INDUSTRIDokumen17 halamanPERTANIAN KE INDUSTRITia PuspitaBelum ada peringkat

- PERTEMUAN 3 - Sistem Ekonomi IndonesiaDokumen17 halamanPERTEMUAN 3 - Sistem Ekonomi IndonesiaTia PuspitaBelum ada peringkat

- PEMBANGUNANDokumen24 halamanPEMBANGUNANTia PuspitaBelum ada peringkat

- Sistem Telekomunikasi MultimediaDokumen15 halamanSistem Telekomunikasi MultimediaTia PuspitaBelum ada peringkat

- Bali Simbar Dwijendra Pengembangan Aksara BaliDokumen1 halamanBali Simbar Dwijendra Pengembangan Aksara BaliTia PuspitaBelum ada peringkat

- PERTEMUAN 1 - Tinjauan Umum Perekonomian IndonesiaDokumen20 halamanPERTEMUAN 1 - Tinjauan Umum Perekonomian IndonesiaTia PuspitaBelum ada peringkat

- PERTEMUAN 4 - Kependudukan Dan Ketenaga KerjaanDokumen18 halamanPERTEMUAN 4 - Kependudukan Dan Ketenaga KerjaanTia PuspitaBelum ada peringkat

- Pengantar PenelitianDokumen1 halamanPengantar PenelitianTia PuspitaBelum ada peringkat

- RMK Bab 20 (Kelompok 2)Dokumen15 halamanRMK Bab 20 (Kelompok 2)Tia PuspitaBelum ada peringkat

- RMK Bab 10 Teori Akuntansi - Kelompok 3Dokumen5 halamanRMK Bab 10 Teori Akuntansi - Kelompok 3Tia PuspitaBelum ada peringkat