Resume Audit Sistem Informasi

Resume Audit Sistem Informasi

Diunggah oleh

Arina Galih SulistyariniJudul Asli

Hak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

Resume Audit Sistem Informasi

Resume Audit Sistem Informasi

Diunggah oleh

Arina Galih SulistyariniHak Cipta:

Format Tersedia

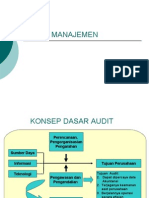

CHAPTER 1 Tujuannya adalah bahwa pada semua hal yang

AUDITING, ASSURANCE, DAN INTERNAL CONTROL material, Laporan Keuangan (LK) disajikan secara

wajar dari transaksi dan catatan perusahaan/

BERBAGAI JENIS AUDIT organisasi

Definisi Audit: SEC’s role, SOA, FASB, PCAOB

proses sistematis dari memperoleh dan mengevaluasi Sertifikasi auditor: CPA ( Certified Public Accountant)

bukti secara objektif Standar, petunjuk, dan sertifikasi diatur oleh

pernyataan yang tegas mengenai tindakan dan American Institute of Certified Public Accountants

kejadian ekonomi (AICPA)

untuk memastikan derajat hubungan antara

pernyataan tersebut dan membangun kriteria, dan Perbedaan Audit Eksternal dan Internal

mengkomunikasikan hasilnya kepada pihak yang

berkepentingan No. Audit Eksternal Audit Internal

Audit Internal: 1 Independent auditor Auditor (CIA/CISA)

Fungsi penilaian independen dalam suatu organisasi (CPA)

untuk memeriksa dan mengevaluasi aktivitas sebagai 2 Independensi diterapkan Independensi

suatu jasa bagi organisasi oleh SEC’s, SOA, AICPA diterapkan dari

Auditor internal melakukan berbagai aktivitas seperti pribadi masing2

pemeriksaan keuangan, ketaatan aktivitas operasi 3 Diwajibkan oleh SEC Opsional sesuai

dengan kebijakan perusahaan, evaluasi efisiensi untuk perusahaan kebutuhan

operasional, mendeteksi serta mencari kecurangan perdagangan public manajemen

dalam organisasi, dan melakukan audit teknologi 4 Merupakan audit Lebih luas dari

informasi (TI) keuangan sekedar audit

Dapat pula dilakukan dari pihak luar organisasi keuangan

Auditor biasanya bertanggungjawab kepada komite (operasional dll)

audit 5 Mewakili kepentingan Mewakili kepentingan

Sertifikasi auditor: CISA (Certified Information System pihak luar/public(misal: organisasi (intern)

Auditor) atau CIA (Certified Internal Auditor) stockholders)

Standar, petunjuk, dan sertifikasi diatur oleh Institute 6 Standar, petunjuk, Standar, petunjuk,

of Internal Auditor (IIA) dan Information System Audit sertifikasi oleh AICPA, sertifikasi oleh IIA

and Conttrol Association (ISACA) FASB, PCAOB dan ISACA

(didelegasikan oleh SEC)

Audit TI:

Menyediakan jasa audit dimana proses atau data atau AUDIT KEUANGAN

keduanya melekat dalam berbagai bentuk teknologi Definisi Audit Keuangan:

Subjek: kode etik, SOP, dan standar profesi (jika Atestasi independen oleh auditor (CPA) yang

tersertifikasi) menggambarkan opini terkait penyajian LK

Standar, petunjuk, dan sertifikasi diatur oleh Produk formal berupa opini tentang reliabilitas asersi

Information System Audit and Conttrol Association dalam LK dan kesesuaiannya dengan GAAP

(ISACA) Pernyataan opini auditor merupakan puncak dari

Tergabung dengan internal, eksternal, dan fraud proses audit yang sistematis dan melibatkan 3

audit tahapan konseptual, yaitu pengendalian terhadap

organisasi bisnis, evaluasi dan pengujian internal

Lingkup audit TI semakin berkembang, dengan ciri

control, dan menilai reliabilitas data keuangan

digunakannya Computer Assisted Audit Tools and

Techniques (CAATTs)

Hubungan antara Assurance Service dan Attest Service:

IT Governance merupakan bagian dari Corporate

Governance

Fraud Audit

Menyediakan jasa investigasi dimana diduga terdapat

anomali, mengembangkan bukti untuk mendukung

atau menolak tindak kecurangan

Auditor lebih seperti detektif, tidak ada materialitas,

tujuannya adalah kepastian/hukuman jika ada bukti

Attest Service

yang cukup dari kecurangan

Definisi: perjanjian dimana seorang praktisi yang

Sertifikasi auditor: CFE ( Certified Fraud Examiner)

dikontrak untuk mengeluarkan atau telah

Standar, petunjuk, dan sertifikasi diatur oleh mengeluarkan sebuah komunikasi tertulis yang

Association of Certified Fraud Examiners (ACFE) menyatakan suatu kesimpulan mengenai keandalan

sebuah penilaian tertulis yang merupakan tanggung

Audit Eksternal:

jawab pihak lainnya

Diana Setiawati/ 8A Reguler/ 10 [Resume Audit Sistem Informasi-James Hall ] 1

Persyaratan yang berlaku untuk jasa atestasi: adanya level akun sebelum memperhatikan efektifitas

pernyataan tertulis dan laporan tertulis dari praktisi pengendalian intern)

terkait, penyusunan formal kriteria pengukuran atau 2. Control Risk (CR): disisi lain adalah adanya cacat

deskripsi dalam penyajiannya, dan terbatas pada pada ketiadaan atau ketidakcukupan sistem

pemeriksaan, reviu, penerapan prosedur yang pengendalian intern dalam mencegah error

disepakati sebelumnya 3. Detection Risk (DR): risiko yang dapat diterima

auditor bahwa error yang gagal dicegah oleh

Assurance pengendalian gagal juga dideteksi auditor.

Jasa professional yang dirancang untuk Subtantif tes akan semakin besar/dalam

mengembangkan kualitas informasi, baik finansial dilakukan ketika DR lebih kecil, auditor lebih

maupun non finansial, digunakan oleh para konservatif/lebih hati-hati.

pengambil keputusan Audit Risk Model, AR = IR x CR x DR

Unit organisasional yang bertanggung jawab untuk

melakukan audit TI biasanya disebut sebagai IT Risk PERAN KOMITE AUDIT

Management, IS Risk Management, Operational System Dipilih dari dewan direksi

Risk Management, Technology and Security Risk Biasanya terdiri dari tiga anggota

Service, dan biasanya merupakan divisi dari jasa Outsiders (SOX sekarang memerlukan itu)

assurance Tanggung jawab fidusia kepada pemegang saham

Melakukan check and balance yang independen

Standard Auditing Berinteraksi dengan auditor internal

Disusun oleh AICPA Berinteraksi dengan auditor eksternal

Terdiri dari: 10 Generally Accepted Auditing Penyelesaian konflik dari GAAP antara auditor

Standards (GAAS) yang dikelompokkan dalam 3 eksternal dan manajemen

kategori: Standard Umum, Standard of Field Work,

dan Standard Pelaporan AUDIT TI

Pernyataan standard auditing (SAS’s = Statements on Berfokus pada berbagai aspek berbasis computer

Auditing Standards) disusun sebagai interpretasi dalam system informasi perusahaan

legal atas GAAS Meliputi penilaian implementasi, operasi, dan

pengendalian berbagai sumber daya computer yang

tepat

Lingkungan TI

Selalu ada kebutuhan untuk sistem pengendalian

internal yang efektif

Desain dan pengawasan dari sistem tersebut

biasanya menjadi tanggung jawab akuntan

Lingkungan TI mempersulit desain pengendalian

internal yang efektif untuk sistem berbasis komputer

jika dibandingkan dengan sistem manual, yaitu:

1. Adanya konsentrasi data

2. Perluasan akses dan hubungan

3. Peningkatan kegiatan berbahaya di sistem vs

manual

4. Peluang yang dapat menyebabkan penipuan

manajemen (yaitu, override)

Asersi manajemen:

Struktur Audit TI:

1. Eksistensi (existence or occurance) 1. Perencanaan

2. Kelengkapan (completeness) 2. Pengujian pengendalian

3. hak dan kewajiban (rights and obligations)

3. Pengujian substantive

4. penilaian/alokasi (valuation or allocation)

5. penyajian dan pengungkapan (presentation and

disclosure)

RISIKO AUDIT

Audit Risk (AR): kemungkinan auditor memberikan

opini wajar atas LK, dimana pada kenyataannya LK

berisi kesalahan material dalam penyajian yang tidak

ditemukan auditor

3 komponen Audit Risk:

1. Inherent Risk (IR): risiko audit yang merupakan

karateristik unit bawaaan dari bisnis atau industri

dari klien itu sendiri (ada juga yang bilang risiko

Diana Setiawati/ 8A Reguler/ 10 [Resume Audit Sistem Informasi-James Hall ] 2

INTERNAL CONTROL

SEC menyatakan bahwa pembentukan dan Statement on Auditing Standards (SAS) No.78

pemeliharaan sistem pengendalian internal adalah Sesuai dengan rekomendasi COSO, Pengendalian

kewajiban pihak manajemen yang penting internal terdiri dari 5 komponen:

Sistem pengendalian internal (SPI) terdiri atas 1. Lingkungan Pengendalian, merupakan pondasi dari

kebijakan, praktik, dan prosedur, yang digunakan empat unsur lainnya. Elemennya: integritas dan etika

oleh perusahaan untuk mencapai 4 tujuan umum: pihak manajemen, struktur organisasi, partisipasi

1. Menjaga aset perusahaan Dewan Komisaris dan Komite Audit (jika ada), filosofi

2. Memastikan akurasi dan reliabilitas catatan dan manajemen dan gaya operasi, prosedur

informasi akuntansi mendelegasikan tanggung jawab dan wewenang,

3. Memprakarsai efisiensi operasi perusahaan metode pihak manajemen untuk menilai kinerja,

4. Mengukur kepatuhan terhadap kebijakan dan pengaruh eksternal (missal pemeriksaan oleh

prosedur yang telah ditetapkan oleh pihak lembaga yang berwenang), serta kebijakan dan

manajemen praktik perusahaan untuk mengelola SDM nya.

2. Penilaian Resiko, untuk mengidentifikasi,

Sejarah Pengendalian Internal: menganalisis dan mengelola resiko yang relevan

SEC Acts Tahun 1933 dan 1934 dengan pelaporan keuangan. Beberapa hal yang

Copyright Law Tahun 1976 dapat menjadi resiko: perubahan dalam bisnis,

Foreign Corrupt Practices Act (FCPA) Tahun 1977 personel baru, sistem baru, teknologi baru, lini baru,

Committee of Sponsoring Organizations (COSO) restrukturisasi organisasi, adopsi standar baru dll.

Tahun 1992 3. Informasi dan Komunikasi: kualitas SIM, Proses

Sarbanes-Oxley Act Tahun 2002 susun L/K

4. Monitoring: Assesment SPI, Special modul di IT,

Asumsi Penjelas: Laporan Manajerial

Tanggung jawab pihak manajemen, pembentukan 5. Aktivitas Pengendalian adalah kebijakan dan

dan pemeliharaan SPI merupakan tanggungjawab prosedur yang digunakan untuk memastikan bahwa

manajemen, bahkan kewajiban hukum tindakan yang tepat diambil untuk menghadapi risiko

Jaminan yang wajar (Reasonable Assurance), organisasi yang dapat diidentifikasi.

keempat tujuan umum pengendalian internal

terpenuhi. Kewajaran artinya tidak ada SPI yang Klasifikasi aktivitas pengendalian

sempurna, dan biaya untuk mencapainya tidak lebih 1. Pegendalian Komputer

dari manfaatnya a. Pengendalian Umum, pengendalian yang sifatnya

Metode pemrosesan data, apapun metodenya membatasi akses dan mengamankan aplikasi dari

(manual, berbasis computer atau berbasis web) yang tidak berhak mengakses, misal berbentuk

harus mewujudkan keempat tujuan pengendalian kunci, password termasuk controls over IT

internal. governance, IT infrastructure, security and access

Keterbatasan, dalam hal efektivitas meliputi: kepada sistem operasi dan DB, application

1. Kemungkinan terjadinya errors, No perfect acquisition and development and prosedur

system perubahan program dll.

2. Circumvention, misal KKN personil b. Pengendalian Aplikasi, pengendalian intern yang

3. Manajemen mengabaikan control memastikan aplikasi spesifik dapat melakukan

4. Kondisi dinamis (berubah-ubah) dalam industry fungsinya dengan baik dan mengurangi

terpaparnya aplikasi dari resiko potensial.

Exposure dan Risiko Pengendalianya berupa cek digit, format yang

Exposure: kelemahan pengendalian memastikan validitas, kelengkapan dan akurasi

Risiko: potensi ancaman yang dapat membahayakan transaksi bentuknya bisa cek digit, echo check,

penggunaan atau nilai berbagai asset perusahaan limit cek yang bertujuan untuk memastikan

validitas, kelengkapan dan akurasi transaski

The PDC Model: dalam L/K.

Preventive Controls merupakan kontrol pasif di 2. Pengendalian Fisik

design mengurangi frekuensi kejadian tidak Berhubungan dengan system akuntansi

diinginkan. Contoh: pembatasan karakter entry tradisional yang menggunakan prosedur manual

Detective Controls merupakan alat atau teknik dan 6 kategori aktivitas pengendalian tradisional:

prosedur yang didesain untuk mengidentifikasi dan a. Otorisasi transaksi

mengekspos peristiwa yang tidak diinginkan yang b. Pemisahan tugas

lolos dari preventive control. c. Supervisi

Corective Controls yaitu membalikkan pengaruh d. Catatan akuntansi

negative dari kesalahan yang telah dideteksi e. Pengendalian akses

(memperbaiki masalahnya). Otomatisasi perbaikan, f. Verifikasi independen

bisa menyebabkan masalah baru. Contoh pada MYOB,

ketika entry akun unbalance, dia otomatis

memperbaiki sesuai standardnya sendiri. CHAPTER 2

Diana Setiawati/ 8A Reguler/ 10 [Resume Audit Sistem Informasi-James Hall ] 3

AUDITING IT GOVERNANCE CONTROLS Inadequate Documentation: Programmer lebih

suka mengembangkan sistem baru daripada

INFORMATION TECHNOLOGY GOVERNANCE mendokumentasikan kinerja sistem lama, juga

Tujuan utama dari tata kelola TI: soal job security perlu diperhatikan karena dpat

mengurangi risiko menyusun program yang tidak sempurna biar ada

memastikan bahwa investasi dalam sumber daya TI kerjaan terus.

menambah nilai bagi perusahaan Program Fraud: unauthorized change karena

programer faham seluk beluk operasi normal.

IT Governance Controls a. The Distributed Model

3 isu tata kelola IT berdasarkan SOX dan COSO: Small, powerful, and inexpensive systems. DisDataProc

1. Organizational structure of the IT function (DDP) melibatkan reorganisasi fungsi IT pusat ke IT unit

2. Computer center operations kecil yang ditempatkan di bawah kendali pengguna akhir

3. Disaster recovery planning (End Users). Unit IT dapat didistribusikan menurut

fungsi bisnis, lokasi geografis, atau keduanya.

STRUCTURE OF THE INFORMATION TECHNOLOGY Resikonya mnggunakan model DDP: tidak efisiennya

Centralized Data Processing : penggunaan sumber daya, perusakan jejak audit,

semua pemrosesan data dilakukan oleh satu atau pemisahan tugas kurang memadai, meningkatkan

lebih komputer yang lebih besar bertempat di situs potensi kesalahan pemrograman dan kegagalan

pusat yang melayani pengguna di seluruh organisasi. sistem serta kurangnya standarisasi.

DBA: Central Location, Shared. DBA dan timnya Keuntungannya termasuk pengurangan biaya,

responsible pada keamanan dan integritas database. peningkatan kontrol biaya, meningkatkan kepuasan

Pemrosesan Data mengelola SDIT terdiri dari: pengguna, dan adanya fleksibilitas dalam backup

1. Konversi Data: HardCopy to SoftCopy (inputable sistem.

to computer) b. Controlling the DDP Environment

2. Operasi Komputer: memproses hasil konversi Central Testing of Commercial Software and

melalui suatu aplikasi Hardware diuji dipusat

3. Data Library: Storage offline data-> Real Time User Services-> ada Chat room, FAQ, Intranet support

data Procesing dan direct acces mengurangi peran dll

DL Standard-Setting Body -> untuk improve

Sys Dev and Maintenis: Analisis kebutuhan, keseragaman prog and doc

partisipasi dalam desain sistem baru (Profesional, Personnel Review-> ada assesment.

End Users dan Stakeholder). Menjaga sistem

beroperasi sesuai kebutuhan, 80-90% cost dalam IT Audit Objective: Tujuan auditor adalah untuk

biasanya ada pada maintanance (tidak hanya soal memastikan bahwa struktur fungsi TI adalah sedemikian

merawat/ membersihkan HW namun lebih kepada rupa sehingga individu di daerah yang tidak kompatibel

tambal sulam SI. dipisahkan sesuai dengan tingkat potensi risiko dan

Masalah control yang harus diperhatikan dalam dengan suatu cara yang mempromosikan lingkungan

proses data tersentralisasi adalah pengamanan DB. kerja yang kondusif.

Karena jika accesnya lemah maka seluruh informasi

dapat terpapar resiko, bentuk topologi jaringan juga

mempengaruhi keandalan data informasi. Hal ini Audit Procedures:

akan lebih jelas di appendix. Centralized

Tinjau dokumentasi yang relevan, untuk menentukan

Segregation of Incompatible IT Functions apakah individu atau kelompok yang melakukan

fungsi-fungsi yang tidak kompatibel.

Review catatan pemeliharaan,verifikasi bahwa

programmer pemeliharaan tertentu tidakmerangkap

programer desain.

Pastikan bahwa operator komputer tidak memiliki

akses ke logic sistem dokumentasi, seperti sistem

diagram alur, logika diagram alur, dan daftar kode

program.

Review akses programer untuk alasan selain

kegagalan sistem

Pemisahan antara suatu fungsi tertentu demi menjaga IC Distributed

yang baik: Tinjau bagan organisasi saat ini , pernyataan misi ,

Sys Dev pisahkan dengan Operasional dan uraian tugas incompatible duties .

DBA fisahkan dari unit lain • Pastikan bahwa desain sistem

Sys Dev pisahkan dengan Maintanance ,dokumentasi,hardware dan perangkat lunak hasil

(merupakan superior structure) karena adanya akuisisi diterbitkan dan diberikan to unit TI.

resiko: • Pastikan kontrol kompensasi ->supervisi monitoring

Diana Setiawati/ 8A Reguler/ 10 [Resume Audit Sistem Informasi-James Hall ] 4

• Dokumentasi sistem aplikasi , prosedur , dan b. Creating a Disaster Recovery Team ->buat

databasesare dirancang dan berfungsi sesuai dengan Tim..langgar IC boleh

standar perusahaan . c. Providing Second- Site Backup buat lokasi data

Dalam sistem terdistribusi pemrosesan dan pengamanan cadangan (duplikasi)

data disebar ke berbagai titik, pengamanan menjadi di mutual aid pact->dua atau lebih, join SD IT pas

banyak pintu namun tersebar, resikonya tidak seluruh bencana

titik memiliki pengamanan yang sama. Dalam topologi empty shell or cold site; ->sewa tempat pada

STAR lebih aman karena kalo satu mati yg lain relatif penyedia backup

tidak terganggu sedang pada Topologi BUS jika satu titik recovery operations center or hot site; ->sewa full

mati akan menggangu yang lain meskipun secara umum equipped backup

keunggulanya dia lebih cepat dan murah. Sayangnya internally provided backup->buat sendiri (mirroring

sistem Bus akan rentan tabrakan data (lebih lengkap di di tmpt lain)

appendix) fokus auditor adalah kepada seringnya sistem Audit Objective: The auditor should verify that

down atau kerusakan jaringan maupun software yang management’s disaster recovery plan is adequate and

mengakibatkan gangguan komunikasi dan pada feasible for dealing with a catastrophe that could

database, resiko ini berbeda2 dalam masing2 topologi deprive the organization of its computing resources.

jaringan. Audit Procedures memastikan hal2 dibawah ini

berfungsi dengan baik

The Computer Center Site Backup…lokasi HW IT dll

a. Physical Location : Antisipasi bencana alam maupun Daftar Aplikasi penting oke

manusia cari lokasi yang aman. Software Backup.

b. Construction : kontruksi fasilitas IT-> tunggal, acces Data dan Dokumentasi Backup.

terbatas dan filtrasi bagus.

Backup Supplies dan Source Documents.

c. Access : LIMITED

Disaster Recovery Team di test

d. Air Conditioning : Adequate untuk menjaga database

e. Fire Suppression : Automatic Alarm, Pemadam Api,

Outsourcing the IT Function

Exit Door

Outsourcing IT kadangkala meningkatkan kinerja bisnis

f. Fault Tolerance : Toleransi kesalahan adalah

inti, meningkatkan Kinerja IT (karena keahlian vendor),

kemampuan sistem untuk melanjutkan operasi ketika

dan mengurangi biaya TI. Logika yang mendasari

bagian dari sistem gagal (masih bisa running kalau

outsourcing TI dari teori kompetensi inti, yang

ada sesuatu gangguan) karena kegagalan hardware,

berpendapat bahwa organisasi harus fokus secara

error program aplikasi, atau kesalahan operator.

eksklusif pada kompetensi bisnis intinya saja,

Redundant arrays of independent disks (RAID)->data sementara outsourcing vendor memungkinkan untuk

UPS->Listrik secara efisien mengelola daerah non-inti seperti fungsi

g. Audit Objectives TI (IT dianggap supporting).

Tujuan auditor adalah untuk mengevaluasi kontrol yang Premis ini, bagaimanapun, mengabaikan perbedaan

mengatur keamanan pusat komputer . Secara khusus , penting antara komoditas dan aset TI yang spesifik.

auditor harus memastikan bahwa : kontrol keamanan Commodity IT assets are not unique to a particular

fisik yang memadai untuk cukup melindungi organisasi organization and are thus easily acquired in the

dari eksposur fisik DAN cakupan asuransi pada marketplace sementara Specific IT assets dapat

peralatan memadai untuk mengkompensasi kerusakan merupakan keunggulan strategis perusahaan.

pusat komputernya Transaction Cost Economics (TCE) theory is in conflict

h. Audit Procedures with the core competency school by suggesting that

Tests of Physical Construction. Fisik bangunan server, firms should retain certain specific non–core IT assets

lokasi dan keamanan terhadap HAZARD EVENT. inhouse. Jadi disarankan boleh outsource pada

Tests of the Fire Detection System. SumberDaya IT yang bisa digantikan (SW/HW) atau

Tests of Access Control. tidak terlalu kritikal..SD IT yang penting dan unggulan

Tests of Raid, BU HD bagi organisasi jangan.

Tests of the Uninterruptible Power Supply. a. Risks Inherent to IT Outsourcing

Tests for Insurance Coverage. Failure to Perform

Vendor Exploitation

Disaster Recovery Planning Outsourcing Costs Exceed Benefit

Dengan perencanaan kontinjensi yang hati-hati, dampak Reduced Security

dari bencana dapat diredam dan organisasi dapat pulih Loss of Strategic Advantage

dengan cepat. Untuk bertahan hidup dari peristiwa b. Audit Implications of IT Outsourcing

darurat seperti itu, perusahaan harus mengembangkan Manajemen boleh saja mengalihdayakan fungsi ITnya

prosedur pemulihan dan meresmikan mereka ke dalam namun tidak dapat mengalihkan tanggungjawab

suatu rencana pemulihan bencana (DRP), suatu skema manajemen pada penyediaan Pengendalian Intern yang

dalam menghadapi keadaan darurat.Prosesnya adalah memadai. SAS 70 merupakan standar yang

sbb: mendefinisikan perlunya auditor mengetahui kontrol

a. Identify Critical Applications->Buat daftar aplikasi jika IT dilaksanakan oleh vendor pihak ketiga.

yang paling penting Vendornya sendiri tentu diaudit oleh auditornya

Diana Setiawati/ 8A Reguler/ 10 [Resume Audit Sistem Informasi-James Hall ] 5

sehingga IT review dilaksanakan satu kali saja supaya Terdiri dari LANs dan WANs yang terdiri dari ratusan

praktis dan murah. individual node. Ada beberapa resiko terkait Intranet

misalnya Pesan dapat diintersepsi/disadap/dicegat,

CHAPTER3 adanya resiko akses kepada DB entitas, personel yang

SECURITY PART I: AUDITING OPERATING SYSTEMS memiliki previleged, mantan karyawan dll

AND NETWORKS b. Internet Risks

Resiko yang terkait dengan internet adalah adanya IP

Auditing Operating Systems Spoofing (nyamar pake IP orang/palsu), DDOS attack

OS adalah program pengendali komputer, OS yang membanjiri server sehingga lumpuh baik melalui

memungkinkan user dan aplikasi berbagi dan SYN Flood maupun SMURF (tiga pihak ada perantara)

mengakses sumberdaya yang sama seperti prosesor, dan Distributed Denial of Service Attack pake orang lain

memori, printer dan database. Semakin besar entitas sebagai zombienya. Yang perlu diperhatikan adalah juga

maka sumber daya yang perlu diakses makin besar dan motivasi orang menyerang..bisa iseng..dendam atau

OS menjadi semakin penting. menguji keandalan sistem. Selain itu resiko juga

berkaitan dengan kegagalan peralatan dalam

Operating System Objectives berkomunikasi baik LINE, HW dan SW.

OS memiliki tiga fungsi yakni: c. Controlling Networks

Menterjemahkan bahasa tingkat tinggi COBOL C++ Controlling Risks from Subversive Threats

dll, menggunakan translatornya -> yakni Compiler Menggunakan Firewall (umum)

dan Interpreters –Ch 5 lbh lengkapnya Pasang IPS dan Deep Packet Inspection cegah

Mengalokasikan SD kepada user, grup maupun serangan DDOS

aplikasi Pake Enkripsi/sandi dlam pengiriman data

Mengelola pekerjaan dan banyak program- TTD Digital dan Sertifikat Digital

>User/Jobs mengakses komputer melalui 3 cara: Pake Message Sequence Number dan Transaction Log

Directly, Job Ques dan Links serta punya Call Back Devices

Audit Objectivenya adalah memastikan bahwa

a. Operating System Security kontrol jaringan dapat mencegah dan mendeteksi

Kebijakan, prosedur dan pengendalian yang menentukan akses illegal, mengurangi data yang tidak terpakai

siapa yang dapat mengakses OS dan SD IT dan apa saja dan memadai untuk mempertahankan integritas data

yang bisa dilakukannya. Controlling Risks from Equipment Failure cek aja

Prosedur Log-ON pertahanan pertama, salah brp x alatnya baik2 saja..pake echo cek, parity cek dst

blokir misalnya.

Token Akses -> mengandung KeyInfo:user ID, Auditing Electronic Data Interchange (EDI)

pass,previledge EDI merupakan suatu sistem yang memungkinkan

Acces Control List (daftar kesaktian user) mekanisme pertukaran data dan informasi bisnis antar

Discretionary Acces Previledge->Super Admin komputer antar entitas dapat diproses oleh komputer

(Highly Supervised) secara mandiri dalam suatu bentuk komunikasi dengan

b. Threats to Operating System Integrity format standar. Refer ke cerita american hospital atau

Previldeged personel menyalahgunakan otoritasnya EDI DJBC.

Individual di dalam dan di luar entitas yang mencari a. EDI Standards –ANSI, EDIFACT dll

celah sistem b. Benefits of EDI

Individual sengaja atau tidak memasukan Data Keying, mengurangi entry data berulang

virus/bentuk program lain yg merusak Error Reduction, ga doble ngetik2, tapi kalo salah

c. Operating System Controls and Audit Tests satu tapi di awal bisa salah semua sampai akhir.

Area-area yang perlu diperiksa adalah acces personil Mengurangi kertas

yang mendapat previledge, kontrol password (password Mengurangi biaya kirim dokumen

sekali pakai dan berulangkali), kontrol virus dan aplikasi Prosedur terotomasi..manajer mikirin yg lain saja

berbahaya dan kontrol pada jejak audit. (MBExcp)

System audit trails (sekumpulan log yang merekam Pengurangan biaya Inventory melalui EOQ/JIT

aktivitas sistem, aplikasi, user)-> Detailed Individual c. Financial EDI –Pake transfer elektronik dalam kirim

Logs dan Event oriented Logs uang

Audit prosedurnya: d. EDI Controls (Validasi dan Otorisasi)

Pastikan fitur audit trails diaktifkan, Karena berkurangya peran manusia maka ada

Cari akses tanpa otorisasi, periode non aktif user, pengendalian yang unik dan berbeda dengan sistem

aktifitas user, waktu log in dan out manual utamanya adalah soal otorisasi dan validasi

Log on yang gagal (indikasi salah acces/coba2) transaksi. Sehingga auditor harus memperhatikan:

Pantau Acces ke file tertentu yang penting ID dan Password serta valid file dalam DB buat

Monitoring dan reporting pelanggaran keamanan IT pembanding

Cek validasi lagi sebelum pesan dikirim jalan tidak

Auditing Networks Aplikasi cek ke file referensi sebelum di proses

a. Intranet Risks e. Access Control

Diana Setiawati/ 8A Reguler/ 10 [Resume Audit Sistem Informasi-James Hall ] 6

Agar berjalan baik sayangya dalam sistem EDI Pengendalian dokumen sumber:

perusahaan harus memberikan sejumlah akses kepada Menggunakan dokumen sumber yang diberi nomor

partnernya untuk mengakses DB perusahaan. Sehingga terlebih dahulu

sangat penting untuk memiliki file valid vendor maupun Menggunakan dokumen sumber secara berurutan

valid customers, juga bisa dibatasi read only saja tidak Mengaudit dokumen sumber secara berkala

bisa merubah data. Karena sudah paperless satu2nya

audit trails bisa jadi Cuma file LOG saja..keep it safe. Pengendalian pengkodean data:

Audit Objektif: Semua transaski EDI telah diotorisasi dan 3 jenis kesalahan yang dapat merusak data:

divalidasi, tidak ada transaksi tanpa otorisasi yang 1. Kesalahan transkripsi:

running, acces hanya kepada data yang diperkenankan a. Kesalahan penambahan

dan kontrol yang cukup dalam pengamanan Log file. b. Kesalahan pengurangan

c. Kesalahan subtitusi

Auditing PC-Based Accounting Systems 2. Kesalahan transposisi tunggal

Aplikasi software akuntansi->wide range-> low cost 3. Kesalahan transposisi jamak

product->kadang modular namun terintegrasi-> Angka pemeriksa

berbasis PC

a. PC Systems Risks and Controls Pengendalian batch:

Ada resiko unik terkait Accounting software: Tujuan: merekonsiliasi output yang dihasilkan oleh

Kelemahan Sistem Operasi dibanding Mainframe sistem dengan input yang dimasukkan ke dalam

Model, PC keamanannya minimal untuk data dan sistem terkait

program, memang bawaan PC yang dituntut portabel Tidak efektif dalam mengelola volume data transaksi

Akses Kontrol Lemah program tertentu bisa run yang besar dalam system

tanpa akses HD (boot from CD) Memberikan kepastian bahwa semua record dalam

Pemisahan fungsi kurang, satu orang bisa memiliki batch diproses, tidak ada record yang diproses lebih

banyak akses dari sekali, dan adanya jejak audit transaksi mulai

Multivel password control kasih user pass beda2 dari tahap input, pemrosesan sampai output.

Resiko Kemalingan..small, handheld easy to theft.

Hash total

Prosedur Backup Lemah

Resiko terpapar virus lebih besar Pengendalian validasi:

Audit obj dan proc menyesuaikan dengan kelemahan2

Tujuan: mendeteksi berbagai kesalahan dalam data

tersebut.

transaksi sebelum data tersebut diproses

3 level pengendalian validasi input:

1. Field interrogation

CHAPTER 7

a. Pemeriksaan datayang hilang

COMPUTER-ASSISTED AUDIT TOOLS AND

b. Pemeriksaan data numeric-alfabetis

TECHNIQUES (CAATTs)

c. Pemeriksaan nilai nol

d. Pemeriksaan batas

PENGENDALIAN APLIKASI

e. Pemeriksaan kisaran

prosedur terprogram yang didesain untuk aplikasi

f. Pemeriksaan validasi

tertentu seperti payroll, purchases, cash disbursement

2. Record interrogation

system.

a. Pemeriksaan kewajaran

Terdiri dari pengendalian input, pengendalian b. Pemeriksaan tanda

proses, dan pengendalian output

c. Pemeriksaan urutan

3. File iterogation

PENGENDALIAN INPUT a. Pemeriksaan label internal

Untuk meyakinkan bahwa transaksi valid, akurat, dan b. Pemeriksaan versi

lengkap. c. Pemeriksaan tanggal kadaluwarsa

Source document input: ada campur tangan manusia,

banyak clerical errors, beberapa error tidak bisa Perbaikan kesalahan input:

terdeteksi dan dikoreksi dalam tahap input data Teknik umum untuk memperbaiki kesalahan:

sehingga harus dikonfirmasi ke pihak ketiga. 1. Memperbaiki segera

Direct input: menggunakan teknik editing real-time 2. Membuat file kesalahan

untuk mengidentifikasi dan mengoreksi kesalahan 3. Menolak keseluruhan batch

sesegera mungkin, sehingga mengurangi kesalahan

yang masuk sistem. GDIS:

Jenis pengendalian input: Meliputi berbagai prosedur terpusat yang mengelola

1. Pengendalian dokumen sumber input data untuk semua system pemrosesan

2. Pengendalian pengkodean data transaksi di perusahaan

3. Pengendalian batch Kelebihan:

4. Pengendalian validasi 1. Memperbaiki pengendalian dengan membuat

5. Perbaikan kesalahan input sebuah system yang sama untuk melakukan

6. GDIS (Generalized Data Input System) semua validasi data

Diana Setiawati/ 8A Reguler/ 10 [Resume Audit Sistem Informasi-James Hall ] 7

2. Memastikan bahwa tiap aplikasi SIA a. Mengendalikan Output Sistem Batch

menggunakan standar secara konsisten untuk b. Mengendalikan Output Sistem Real Time

validasi data

3. Memperbaiki efisiensi pengembangan sistem Mengendalikan output sistem batch

5 Komponen utama GDIS: Output Spooling

1. Generalized Validation Module (GVM) Program pencetakan

2. Validated data file Pemilahan

3. Error file Sampah

4. Error report Pengendali data

5. Transaction log Distribusi laporan

Pengendalian pengguna akhir

PENGENDALIAN PROSES

1. Pengendalian “Run-to-Run” MENGUJI BERBAGAI PENGENDALIAN APLIKASI

Untuk meyakinkan bahwa perpindahan batch dari KOMPUTER

satu program ke program lainnya dilakukan 1. Pendekatan Black Box (Kotak Hitam)

dengan benar dan lengkap. Audit di sekitar komputer

Kegunaan: Recalculate Control Totals, Transaction 2. Pendekatan White Box (Kotak Putih)

Codes, Sequence Checks Audit melalui computer

Penggunaan secara spesifik meliputi: Jenis pengendalian yang umumnya ditentukan:

a. Perhitungan ulang total pengendali a. Uji autentikasi

b. Kode transaksi b. Uji akurasi

c. Pemeriksaan urutan c. Uji kelengkapan

2. Pengendalian intervensi operator d. Uji redundansi

Memasukkan total pengendali, memasukkan nilai e. Uji akses

parameter f. Uji audit trails

Sistem yang membatasi intervensi operator lebih g. Uji kesalahan pembulatan (Rounding error

sedikit kemungkinan menimbulkan kesalahan test)

pemrosesan

3. Pengendalian Audit Trails CAATT UNTUK MENGUJI PENGENDALIAN

Dalam sistem akuntansi, setiap transaksi harus 1. Test Data Method

bias ditelusuri dari sumber hingga laporan 2. Base Case System Evaluation (BCSE)

keuangan. 3. Tracing

Contoh teknik yang digunakan untuk 4. Iintegrated Test Facility (ITF)

mempertahankan audit trail: 5. Paralel Simulation

a. Transaction Logs: setiap transaksi yang

diproses disimpan dalam transaction log yang

disajikan dalam JURNAL. Alasan dibuat: transc

log adalah permanent record dari transaksi,

dan tidak semua record yang divalidasi

berhasil diproses.

b. Log of Automatic Transactions: beberapa

transaksi diproses secara internal oleh system

(Ex: ketika inventory menyentuh titik bawah,

system akan otomatis membuat purchase

order).

c. Listing of Automatic Transactions: untuk

pengendalian atas transaksi otomatis oleh

system, user harus menerima daftarnya.

d. Unique Transaction Identifiers: setiap

transaksi yang diproses harus diidentifikasi

secara unik dengan nomor transaksi.

e. Error Listing: daftar record yang salah harus

diserahkan kepada user yang berhak untuk

koreksi error.

PENGENDALIAN OUTPUT

Untuk meyakinkan bahwa output dari sistem tidak

hilang, misdirected, rusak, atau privasi terganggu

Jika hal tsb terjadi, akan mengakibatkan gangguan

dalam operasi dan kerugian finansial bagi

perusahaan.

Metode pengendalian output:

Diana Setiawati/ 8A Reguler/ 10 [Resume Audit Sistem Informasi-James Hall ] 8

Anda mungkin juga menyukai

- Metode LangsungDokumen3 halamanMetode LangsungYoshinta Nuraviyanti60% (5)

- Resume - ch1&3 - James A. HallDokumen16 halamanResume - ch1&3 - James A. HallEvy Ariska NoveliaBelum ada peringkat

- Memahami Pengendalian InternalDokumen18 halamanMemahami Pengendalian InternalGita PujayantiBelum ada peringkat

- Contoh Soal ARUS KASDokumen3 halamanContoh Soal ARUS KASYoshinta Nuraviyanti50% (2)

- Resume Audit Sistem InformasiDokumen9 halamanResume Audit Sistem InformasiJunica 'Violin' SaputriBelum ada peringkat

- Dzikra Auditing Assunce Dan Pengendlian Fix ControlDokumen11 halamanDzikra Auditing Assunce Dan Pengendlian Fix ControlGeno IndigoBelum ada peringkat

- Summary James HallDokumen13 halamanSummary James HallJohArBelum ada peringkat

- Resume AusiDokumen14 halamanResume AusiANE MAGEBelum ada peringkat

- CH 1 - 2Dokumen11 halamanCH 1 - 2Oshin MenBelum ada peringkat

- Resume Chapter 1 Dan 3 James HallDokumen17 halamanResume Chapter 1 Dan 3 James HallRandy Hermawan50% (2)

- Ega Muhammad Saifulloh - 20200080373 - UTS Audit Dan Kendali SIDokumen6 halamanEga Muhammad Saifulloh - 20200080373 - UTS Audit Dan Kendali SIEga Muhammad SBelum ada peringkat

- Kelompok 1 (Auditing, Assurance & Internal Control)Dokumen36 halamanKelompok 1 (Auditing, Assurance & Internal Control)miaBelum ada peringkat

- Resume Audit Sistem InformasiDokumen15 halamanResume Audit Sistem Informasikireiega100% (1)

- CH 5 Gambaran Umum Proses AuditDokumen5 halamanCH 5 Gambaran Umum Proses AuditJali FusBelum ada peringkat

- MUHAMMAD DENNY PRAYOGA - 165100046-DikonversiDokumen11 halamanMUHAMMAD DENNY PRAYOGA - 165100046-DikonversiWasni NikBelum ada peringkat

- BAB 11 - Pengendalian InternDokumen29 halamanBAB 11 - Pengendalian InternRiriHazedBelum ada peringkat

- Pertemuan 5 - Penggolongan AuditDokumen23 halamanPertemuan 5 - Penggolongan AuditMuhammad IkhwaniBelum ada peringkat

- Kelompok 1 Gambaran Umum Audit Internal - Reguler BDokumen18 halamanKelompok 1 Gambaran Umum Audit Internal - Reguler BChristin AgapeBelum ada peringkat

- Bab IiDokumen56 halamanBab IiIsti Fajri KhairunnisaBelum ada peringkat

- Struktur Pengendalian InternDokumen15 halamanStruktur Pengendalian InternDelvira AgustyBelum ada peringkat

- Sistem Informasi AkuntansiDokumen15 halamanSistem Informasi AkuntansiRADIT86Belum ada peringkat

- BAB II SKRIPSI ANDIKA RevisiDokumen28 halamanBAB II SKRIPSI ANDIKA Revisihakam karimBelum ada peringkat

- Bab 10Dokumen5 halamanBab 10AnaBelum ada peringkat

- AuditSI PPT (Audit, Assurance, Intern)Dokumen23 halamanAuditSI PPT (Audit, Assurance, Intern)Arma MulawatyBelum ada peringkat

- Rangkuman Sawyer Bab 2Dokumen18 halamanRangkuman Sawyer Bab 2MalaAryani50% (2)

- Information Sesi 1Dokumen8 halamanInformation Sesi 1Oshin MenBelum ada peringkat

- Bab 10 - Audit Atas Pengendalian Internal Section 404 Dan Risiko PengendalianDokumen13 halamanBab 10 - Audit Atas Pengendalian Internal Section 404 Dan Risiko PengendalianMelfin RBelum ada peringkat

- 01 Gambaran Umum Rev02Dokumen25 halaman01 Gambaran Umum Rev02Ahmad Raga Khabib Musyafa 0122Belum ada peringkat

- Resume Chapter 17 Audit Dan Kepastian Sistem InformasiDokumen30 halamanResume Chapter 17 Audit Dan Kepastian Sistem InformasiDini AjengBelum ada peringkat

- Auditdalammsiso 130713120808 Phpapp01 PDFDokumen167 halamanAuditdalammsiso 130713120808 Phpapp01 PDFMaruan MuhammadBelum ada peringkat

- Lusi OktavianaDokumen5 halamanLusi Oktavianalusi oktaBelum ada peringkat

- RMK CH 9Dokumen9 halamanRMK CH 9Nining ArdillaBelum ada peringkat

- Pengendalian Internal - COSO FrameworkDokumen20 halamanPengendalian Internal - COSO Frameworklerisa nandaBelum ada peringkat

- AuditDokumen9 halamanAuditLatihan binBelum ada peringkat

- Bab 10-Sistem AuditDokumen20 halamanBab 10-Sistem AuditrizalfettyBelum ada peringkat

- Pertemuan 1 SPAP 1Dokumen34 halamanPertemuan 1 SPAP 1Nurul PratiwiBelum ada peringkat

- Assignment Week 10 - Adinda Rizka Marvella - 143221026Dokumen5 halamanAssignment Week 10 - Adinda Rizka Marvella - 143221026rc682mk7qsBelum ada peringkat

- Paper - Kel 4 - Pentingnya Pengendalian InternalDokumen35 halamanPaper - Kel 4 - Pentingnya Pengendalian InternalEvi sulastriBelum ada peringkat

- Kelompok 1 - Bab 1 - Bagian 1Dokumen27 halamanKelompok 1 - Bab 1 - Bagian 1SubandiTBelum ada peringkat

- Audit Bab 2Dokumen13 halamanAudit Bab 2Muhammad RandyBelum ada peringkat

- Pelatihan Audit Internal Iso 19011.2021.Dokumen88 halamanPelatihan Audit Internal Iso 19011.2021.ellysabeth silviaBelum ada peringkat

- Prosedur Audit Dan Pengembangan Program Audit 2Dokumen13 halamanProsedur Audit Dan Pengembangan Program Audit 2Ummi Kalsum Syamrah 1802124941Belum ada peringkat

- Makalah SiaDokumen29 halamanMakalah SiaazizrompatcherBelum ada peringkat

- Audit ManajemenDokumen17 halamanAudit Manajemenesti nurhidayatBelum ada peringkat

- 1C. Auditing and Internal ControlDokumen9 halaman1C. Auditing and Internal ControlMelissa Indah FiantyBelum ada peringkat

- Struktur Pengendalian InternalDokumen30 halamanStruktur Pengendalian InternalriyanBelum ada peringkat

- Pertemuan 3 Audit - ManajemenDokumen16 halamanPertemuan 3 Audit - ManajemenalvioBelum ada peringkat

- GKB (1)Dokumen102 halamanGKB (1)PalukkaBelum ada peringkat

- The Process of Auditing Information Systems PDFDokumen29 halamanThe Process of Auditing Information Systems PDFWINDI INDRIANABelum ada peringkat

- Ilovepdf Merged PDFDokumen99 halamanIlovepdf Merged PDFWINDI INDRIANABelum ada peringkat

- Manajemen waktu dalam 4 langkah: Metode, strategi, dan teknik operasional untuk mengatur waktu sesuai keinginan Anda, menyeimbangkan tujuan pribadi dan profesionalDari EverandManajemen waktu dalam 4 langkah: Metode, strategi, dan teknik operasional untuk mengatur waktu sesuai keinginan Anda, menyeimbangkan tujuan pribadi dan profesionalBelum ada peringkat

- Pendekatan sederhana untuk investasi ekuitas: Panduan pengantar investasi ekuitas untuk memahami apa itu investasi ekuitas, bagaimana cara kerjanya, dan apa strategi utamanyaDari EverandPendekatan sederhana untuk investasi ekuitas: Panduan pengantar investasi ekuitas untuk memahami apa itu investasi ekuitas, bagaimana cara kerjanya, dan apa strategi utamanyaBelum ada peringkat

- TranslatedcopyofBates Berrypicking PDFDokumen30 halamanTranslatedcopyofBates Berrypicking PDFYoshinta NuraviyantiBelum ada peringkat

- Perang Saudara Di TiongkokDokumen7 halamanPerang Saudara Di TiongkokYoshinta NuraviyantiBelum ada peringkat

- 4812 - 19984 - Bab 8 Latihan Soal AnggaranDokumen4 halaman4812 - 19984 - Bab 8 Latihan Soal AnggaranYoshinta NuraviyantiBelum ada peringkat

- Jawaban Praktikum Audit Edisi 3 Modul 1Dokumen16 halamanJawaban Praktikum Audit Edisi 3 Modul 1Ank Pendek83% (6)

- Suluk Pathêt Manyura WantahDokumen8 halamanSuluk Pathêt Manyura WantahYoshinta NuraviyantiBelum ada peringkat

- 4812 - 19984 - Bab 8 Latihan Soal AnggaranDokumen4 halaman4812 - 19984 - Bab 8 Latihan Soal AnggaranYoshinta NuraviyantiBelum ada peringkat

- Strukturalisme Dan Intrinsik Sulukan Wayang Kulit Purwa Gaya YogyakartaDokumen9 halamanStrukturalisme Dan Intrinsik Sulukan Wayang Kulit Purwa Gaya YogyakartaYoshinta Nuraviyanti0% (1)

- Bab 6 ForecastingDokumen7 halamanBab 6 ForecastingYoshinta NuraviyantiBelum ada peringkat

- Contoh Soal Dan Pengisian SPT PPN 1111 PDFDokumen32 halamanContoh Soal Dan Pengisian SPT PPN 1111 PDFYoshinta Nuraviyanti100% (1)

- 4 Macam SkalaDokumen2 halaman4 Macam SkalaYoshinta NuraviyantiBelum ada peringkat

- Studi Kasus SPT Masa PPN 1111 II PDFDokumen3 halamanStudi Kasus SPT Masa PPN 1111 II PDFYoshinta NuraviyantiBelum ada peringkat

- 4 Macam SkalaDokumen2 halaman4 Macam SkalaYoshinta NuraviyantiBelum ada peringkat