Dhis 2 - Vi

Diunggah oleh

Supni SafarJudul Asli

Hak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

Dhis 2 - Vi

Diunggah oleh

Supni SafarHak Cipta:

Format Tersedia

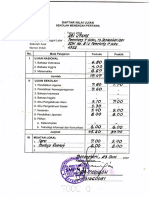

DHIS 2 Cari apps RR

Entri data

ID

11 - ACEH Jalankan validasi

12 - SUMATERA UTARA Unit organisasi RS Umum Daerah Curup

Cetak formulir

13 - SUMATERA BARAT

Data Set MIKRO Cetak formulir koson

14 - RIAU

Periode 2024 Tahun sebelum Tahun berikutn

15 - JAMBI

16 - SUMATERA SELATAN

17 - BENGKULU

1701 - KAB. BENGKULU SELATA - - 1 2 3 4 5 6 7

1702 - KAB. REJANG LEBONG

RS An-Nissa DO Dasar I II III IV V VI VII

RS An-Nissa

RS Pembantu Curup Bengkulu

RS Umum Daerah Curup

1703 - KAB. BENGKULU UTARA Keamanan, Privasi dan kerahasiaan Data

1704 - KAB. KAUR

1705 - KAB. SELUMA

A. Keamanan Sistem Informasi

1706 - KAB. MUKO MUKO

1707 - KAB. LEBONG

1708 - KAB. KEPAHIANG Sejauh mana pedoman atau kebijakan keamanan sistem informasi yang diterapkan di Rumah Sakit Anda?

VI.A.1.

1709 - KAB. BENGKULU TENGA

1771 - KOTA BENGKULU

Standar pedoman teknis atau kebijakan keamanan sistem informasi yang tersedia di rumah sakit Catatan Khusus

18 - LAMPUNG

(contoh: Petunjuk teknis SI, SOP , dll)

19 - KEPULAUAN BANGKA BELITU

Tidak ada kebijakan keamanan SIMRS

Kebijakan keamanan SIMRS baru sebatas hak akses dan login (contoh: penerapan user role)

Telah diterapkan sistem keamanan jaringan (contoh: penggunaan firewall)

Rumah Sakit masih mengadopsi sistem keamanan yang diprioritaskan pada data sensitif

(contoh: enkripsi pada data personal, finansial)

Kebijakan keamanan TIK telah diterapkan dalam manajemen dan tata kelola SIMRS dan atau

RME

Prosedur dan kebijakan untuk pencegahan, pendeteksian dan perbaikan masalah keamanan

SIMRS sudah mengikuti regulasi transaksi data elektronik dan proteksi data pribadi

Sejauh mana investasi rumah sakit dialokasikan untuk meningkatkan keamanan sistem informasi di Rumah Sakit Anda?

VI.A.2.

Penyediaan sumber daya oleh rumah sakit untuk kontrol dan antisipasi masalah keamanan sistem Catatan Khusus

informasi yang ada di rumah sakit

Investasi untuk sistem keamanan masih belum menjadi prioritas RS

Prosedur teknis perlindungan data sensitif dan pribadi masih banyak kekurangan.

Penerapan prosedur keamanan terfragmentasi di masing-masing sistem yang digunakan dan

pelaksanaannya dilakukan sesuai permintaan unit/ bagian yang memerlukan

Telah diterapkannya prosedur keamanan TI untuk semua sistem informasi yang digunakan di

lingkungan RS.

Upaya keamanan data sampai dukungan terhadap peningkatan kapasitas pengguna dalam

pemanfaatan SIMRS.

Pengelolaan dan pemanfaatan SIMRS telah mengalokasikan sumber daya untuk mengikuti

standar keamanan IT nasional.

Apakah uji keamanan sistem informasi rumah sakit dijalankan di tempat Anda?

VI.A.3.

Kegiatan pengujian keamanan sistem informasi sebelum benar-benar diterapkan di rumah sakit Catatan Khusus

(contoh: simulasi/ ujicoba kerentanan data)

Tidak adanya uji terhadap keamanan SIMRS

Uji keamanan dilakukan jika dibutuhkan dan tidak terencana.

Rumah sakit merasa bahwa sistem informasinya sudah teruji aman.

Rumah sakit memiliki kemampuan uji penetrasi dasar dan deteksi keamanan terhadap sistem

informasi yang digunakan.

Penerapan model konfigurasi keamanan terpusat untuk akses ke semua sistem informasi di

rumah sakit.

Tersedia sistem monitoring keamanan untuk mendeteksi kemungkinan pelanggaran keamanan

secara sistematis

Bagaimana penerapan kebijakan keamanan sistem informasi rumah sakit di tempat Anda?

VI.A.4.

Pelaksanaan kebijakan keamanan yang ditetapkan rumah sakit sebagai antisipasi resiko keamanan Catatan Khusus

data dan sistem informasi (contoh: penilaian indeks keamanan sistem informasi )

Tidak dilakukannya penilaian potensi resiko keamanan SIMRS dan atau RME

Tidak tersedia antisipasi penanganan keamanan SIMRS dan atau RME pada situasi kritis

Penerapan keamanan hanya pada sistem utama dan masih difokuskan pada aktivitas bisnis

penting di rumah sakit (billing, data pasien).

Telah terbentuk tim penanggungjawab keamanan TI, namun pada pelaksanaannya masih tidak

konsisten

Tidak ada perubahan peran dalam tim penanggungjawab keamanan TI karena tim telah

bekerja secara konsisten

Audit sistem informasi internal dilakukan, dimana rekomendasi audit ditindaklanjuti dan

diinformasikan ke semua petugas.

B. Penerapan prosedur keamanan sistem informasi

Bagaimana organisasi menjamin prosedur teknis penerapan dan pemanfaatan SIMRS dan atau RME berjalan dengan efektif?

VI.B.1.

Mekanisme riview yang dijalankan rumah sakit terhadap keefektifan prosedur teknis penerapan dan Catatan Khusus

pemanfaatan SIMRS dan atau RME

Tidak ada rencana penanganan situasi krisis terkait keamanan SIMRS dan atau RME

Dilakukan prosedur keamanan aplikasi dan jaringan bersifat ad hoc

Adanya tanggungjawab keamanan SIMRS dan atau RME tetapi tidak dilakukan secara

konsisten

Tata kelola organisasi mendukung pada kebutuhan keamanan SIMRS dan atau RME

Adanya audit internal untuk mengidentifikasi masalah keamanan/ insiden secara sistematis

Bagaimana organisasi mengukur tingkat kepatuhan terhadap kebijakan/prosedur keamanan data yang telah ditetapkan dalam

VI.B.2.

penggunaan SIMRS dan atau RME?

Mekanisme yang dijalankan rumah sakit untuk memastikan penyelenggaraan pelayanan melalui Catatan Khusus

pemanfaatan SIMRS dan atau RME telah sejalan dengan kebijakan/ prosedur teknis kemanan data

yang telah ditetapkan

Tidak ada rencana kontrol atas kebijakan dan prosedur keamanan data pasien.

Kesadaran keamanan data masih terbatas untuk sumber daya utama (data center).

Kontrol keamanan data telah mencakup keseluruhan sumber daya (data center, jaringan,

client, pengguna).

Regulasi proteksi data masuk kedalam agenda penilaian/audit SIMRS dan atau RME yang

berkesinambungan.

Penegakkan regulasi proteksi data (termasuk data pribadi) selalu dikembangkan dan

diperbarui sesuai perkembangan teknlogi yang di adopsi organisasi.

Bagaimana mekanisme antisipasi terhadap pelanggaran keamanan sistem informasi rumah sakit di tempat Anda?

VI.B.3.

Mekanisme manajemen resiko yang ditetapkan di rumah sakit terhadap masalah keamanan sistem Catatan Khusus

informasi

Tidak ada penerapan perlindungan sistem informasi

Penerapan perlindungan SIMRS dan atau RME yang terlaksana sejauh ini seringkali tidak

konsisten dengan prosedur yang ada karena prediksi masalah dan solusi keamanan yang belum

tepat

Username dan password (kredensial) diterapkan pada setiap user secara ketat.

Akses ke sistem informasi dimonitor ketat, user dibatasi aksesnya sesuai dengan peran (user

role)

Prosedur dan kebijakan keamanan sesuai standar nasional diterapkan pada semua sistem

informasi.

Tersedia fungsi notifikasi terhadap potensi pelanggaran keamanan sistem informasi dan

deteksi akun tak dikenal.

Previous Next

Lengkap Tidak lengkap | Jalankan validasi

Anda mungkin juga menyukai

- Sistem Informasi Akuntansi Chapter 8Dokumen41 halamanSistem Informasi Akuntansi Chapter 8wegisBelum ada peringkat

- AUDIT KESELAMATAN SISTEM MAKLUMAT PT AJBSDokumen4 halamanAUDIT KESELAMATAN SISTEM MAKLUMAT PT AJBSMu' adibBelum ada peringkat

- Program Studi SI Mata Kuliah Proteksi Aset InformasiDokumen46 halamanProgram Studi SI Mata Kuliah Proteksi Aset InformasiErlangShevaBelum ada peringkat

- Sistem Informasi Manajemen Rumah Sakit (Simrs) - 3Dokumen26 halamanSistem Informasi Manajemen Rumah Sakit (Simrs) - 3Kian SantangBelum ada peringkat

- Jawaban Soal It Audit Minggu 3-7Dokumen22 halamanJawaban Soal It Audit Minggu 3-7asa100% (1)

- Panduan Kegiatan Pengampuan NasionalDokumen48 halamanPanduan Kegiatan Pengampuan NasionalpintoBelum ada peringkat

- Kelompok 9 (Securing Information SystemsDokumen23 halamanKelompok 9 (Securing Information SystemsAyu FaridYa100% (1)

- Ekomomi, Bisnis, Regulasi & Kebijakan TelekomunikasiDari EverandEkomomi, Bisnis, Regulasi & Kebijakan TelekomunikasiPenilaian: 4 dari 5 bintang4/5 (77)

- 8.1 Mengapa Sistem Informasi Rentan Terhadap Kerusakan, Kesalahan, Dan Penyalahgunaan? Mengapa Sistem Begitu RentanDokumen9 halaman8.1 Mengapa Sistem Informasi Rentan Terhadap Kerusakan, Kesalahan, Dan Penyalahgunaan? Mengapa Sistem Begitu RentanDesiscaBelum ada peringkat

- KAK REVIEW Masterplan RSUP M. YUNUS FixokDokumen11 halamanKAK REVIEW Masterplan RSUP M. YUNUS FixokSupni SafarBelum ada peringkat

- Kepdirjen HK-02-02-I-1811-2022 TTG Juknis Kesiapan Sarpras RS Dalam Penerapan KRIS JKNDokumen21 halamanKepdirjen HK-02-02-I-1811-2022 TTG Juknis Kesiapan Sarpras RS Dalam Penerapan KRIS JKNFitriBelum ada peringkat

- Evaluasi SIMRS Di RSUD DR SudirmanDokumen11 halamanEvaluasi SIMRS Di RSUD DR SudirmanChakra PuspitaBelum ada peringkat

- Sim RSDokumen15 halamanSim RSPrana JayaBelum ada peringkat

- SIMRS: Sistem Informasi Manajemen Rumah SakitDokumen14 halamanSIMRS: Sistem Informasi Manajemen Rumah SakitberliBelum ada peringkat

- SISTEM INFORMASI KESEHATAN MENGOPTIMALKAN PELAYANANDokumen22 halamanSISTEM INFORMASI KESEHATAN MENGOPTIMALKAN PELAYANANLauren SiagianBelum ada peringkat

- Sistem Informasi Manajemen Rumah Sakit.Dokumen26 halamanSistem Informasi Manajemen Rumah Sakit.Dimas Tri WahyonoBelum ada peringkat

- KEUANGANDokumen85 halamanKEUANGANzoom dorisBelum ada peringkat

- Sim RSDokumen24 halamanSim RSAwidiyaWidnyaniBelum ada peringkat

- SikDokumen5 halamanSikLatep ziziBelum ada peringkat

- Dhis 2 - VDokumen1 halamanDhis 2 - VSupni SafarBelum ada peringkat

- Sistem Informasi Manajemen Rumah Sakit - DIDIT MARDIYONO, ST, MTDokumen12 halamanSistem Informasi Manajemen Rumah Sakit - DIDIT MARDIYONO, ST, MTNs IdaBelum ada peringkat

- Sistem Informasi Manajemen Rumah Sakit (Simrs)Dokumen20 halamanSistem Informasi Manajemen Rumah Sakit (Simrs)fitrahBelum ada peringkat

- Tugas Week 2 Kelompok 1Dokumen13 halamanTugas Week 2 Kelompok 1arifinBelum ada peringkat

- Sim RSDokumen12 halamanSim RSRizerFBelum ada peringkat

- Spo Sim RSDokumen1 halamanSpo Sim RSSIM ITBelum ada peringkat

- Kelompok 1 - Kelas 4d - PPT Bab 8Dokumen26 halamanKelompok 1 - Kelas 4d - PPT Bab 8ida ayu yudiantariBelum ada peringkat

- Kelompok 3 Regulasi Mengenai Simrs FixDokumen18 halamanKelompok 3 Regulasi Mengenai Simrs FixJumrahBelum ada peringkat

- Materi Simrs - Didit MardiyonoDokumen12 halamanMateri Simrs - Didit Mardiyonoshandyvp100% (1)

- RMK 7 - Andi Maulina - Sim ADokumen4 halamanRMK 7 - Andi Maulina - Sim AAndi NanaBelum ada peringkat

- Modul 11 Audit Teknologi InformasiDokumen17 halamanModul 11 Audit Teknologi Informasiharish sabarBelum ada peringkat

- IK-3 Info SecDokumen15 halamanIK-3 Info SecLinda S. InformasiBelum ada peringkat

- SISTEM INFORMASI MANAJEMENDokumen15 halamanSISTEM INFORMASI MANAJEMENAkuntansi A2Belum ada peringkat

- Bab 6 Sistem Informasi AkuntansiDokumen24 halamanBab 6 Sistem Informasi AkuntansiIrma SariBelum ada peringkat

- Bab 2Dokumen5 halamanBab 2MayaBelum ada peringkat

- Proposal SimrsDokumen22 halamanProposal SimrsIT SARMUTBelum ada peringkat

- Pedoman Pengolahan Data Dan Informasi 26 - 3 - 2019Dokumen13 halamanPedoman Pengolahan Data Dan Informasi 26 - 3 - 2019yudi irawanBelum ada peringkat

- Tugas Klp 1 ppt simrsDokumen14 halamanTugas Klp 1 ppt simrshermina ciputatBelum ada peringkat

- Dhis DoDokumen4 halamanDhis Doexplore mojokertoBelum ada peringkat

- SK Pemberlakuan Pedoman Pengorganisasian UNIT SIMRSDokumen6 halamanSK Pemberlakuan Pedoman Pengorganisasian UNIT SIMRSNandri Andriansyah100% (1)

- Sop Keamanan Sistem InformasiDokumen19 halamanSop Keamanan Sistem InformasiSyarifuddin MukminBelum ada peringkat

- Proteksi Aset Sistem Informasi AnalisisDokumen8 halamanProteksi Aset Sistem Informasi AnalisisAl MutiaraBelum ada peringkat

- SirsDokumen19 halamanSirsNefvi Desqi AndrianiBelum ada peringkat

- Pelaksanaan SimrsDokumen32 halamanPelaksanaan SimrsFera NovalinaBelum ada peringkat

- Mirs 1 - Kelompok 4Dokumen10 halamanMirs 1 - Kelompok 4Reza Mubarak AhmadBelum ada peringkat

- RESUME Sistem Informasi ManajemenDokumen30 halamanRESUME Sistem Informasi Manajemenstkipm pagaralamBelum ada peringkat

- SIM-RS DR BagusDokumen67 halamanSIM-RS DR BagusLombok Eco GreenBelum ada peringkat

- OPTIMASI SIMRSDokumen73 halamanOPTIMASI SIMRSRagil M. RivandiBelum ada peringkat

- Simrs - PKRDokumen23 halamanSimrs - PKRYulisa RahmawatiBelum ada peringkat

- Tugas 3Dokumen13 halamanTugas 3alfarianikaciciBelum ada peringkat

- Sistem Informasi Rumah Sakit (SIRSDokumen4 halamanSistem Informasi Rumah Sakit (SIRSFirdaBelum ada peringkat

- Sistem Informasi Manajemen Rumah SakitDokumen25 halamanSistem Informasi Manajemen Rumah SakitAlysha niva nsBelum ada peringkat

- Topic 10 Security Management PracticeDokumen36 halamanTopic 10 Security Management PracticejoharylakuiBelum ada peringkat

- Proteksi Aset Sistem Informasi-AbstrakDokumen3 halamanProteksi Aset Sistem Informasi-AbstrakAli MasjonoBelum ada peringkat

- Pertemuan 1 Sistem Informasi EnterpriseDokumen24 halamanPertemuan 1 Sistem Informasi EnterprisebayuBelum ada peringkat

- Tugas Kel 6 - SIM - Security Sistem InformasiDokumen16 halamanTugas Kel 6 - SIM - Security Sistem InformasiSusianih TausyiBelum ada peringkat

- ADokumen2 halamanAabditio43Belum ada peringkat

- Kebijakan Keamanan Sistem InformasiDokumen12 halamanKebijakan Keamanan Sistem Informasiratna.s.kardiBelum ada peringkat

- Sistem Informasi Pendataan Sertifikat Tanah dan BangunanDokumen10 halamanSistem Informasi Pendataan Sertifikat Tanah dan BangunanKausar TestBelum ada peringkat

- SISTEM INFORMASI UNTUK KEANDALANDokumen12 halamanSISTEM INFORMASI UNTUK KEANDALANSufrizal ChaniagoBelum ada peringkat

- Sim RS 2Dokumen2 halamanSim RS 2sharelyBelum ada peringkat

- Sistem Informasi Rumah SakitDokumen7 halamanSistem Informasi Rumah SakitAngela Floresta Tirtha AmarthaBelum ada peringkat

- Marshall B. Romney - Accounting Information Systems (2021, Pearson Education Limited) (1) - 361-394 (1) .En - IdDokumen34 halamanMarshall B. Romney - Accounting Information Systems (2021, Pearson Education Limited) (1) - 361-394 (1) .En - IdArfi SamboraBelum ada peringkat

- Krisna Dari KementrianDokumen5 halamanKrisna Dari KementrianSupni SafarBelum ada peringkat

- LKH Heni 2024 PebDokumen5 halamanLKH Heni 2024 PebSupni SafarBelum ada peringkat

- LKH Heni 2024 PebDokumen5 halamanLKH Heni 2024 PebSupni SafarBelum ada peringkat

- DMI Instumen Makro Atau NasionalDokumen81 halamanDMI Instumen Makro Atau NasionalSupni SafarBelum ada peringkat

- Marliana 2024 PebDokumen4 halamanMarliana 2024 PebSupni SafarBelum ada peringkat

- TOR Alat Kesehatan Rumah Sakit Umum Daerah Curup-Dikonversi TH 2020Dokumen5 halamanTOR Alat Kesehatan Rumah Sakit Umum Daerah Curup-Dikonversi TH 2020Supni SafarBelum ada peringkat

- TOR Alat Kesehatan Rumah Sakit Umum Daerah Curup-Dikonversi TH 2020Dokumen5 halamanTOR Alat Kesehatan Rumah Sakit Umum Daerah Curup-Dikonversi TH 2020Supni SafarBelum ada peringkat

- ToR Tentang ALKES Rumah Sakit-2020Dokumen5 halamanToR Tentang ALKES Rumah Sakit-2020Supni SafarBelum ada peringkat

- DHIS 2 - DasarDokumen1 halamanDHIS 2 - DasarSupni SafarBelum ada peringkat

- Dhis 2 - DoDokumen1 halamanDhis 2 - DoSupni SafarBelum ada peringkat

- Surat Pernyataan MUTU Dan AKREDITASIDokumen1 halamanSurat Pernyataan MUTU Dan AKREDITASISupni SafarBelum ada peringkat

- RAB Kosong Review Tatralok UlangDokumen5 halamanRAB Kosong Review Tatralok UlangDhimas Agung Sakti MahendraBelum ada peringkat

- Tehnis Pelaksanaan Audit Klinis (Hanevi Djasri) Kemenkes Bogor Maret 2023Dokumen84 halamanTehnis Pelaksanaan Audit Klinis (Hanevi Djasri) Kemenkes Bogor Maret 2023irdinamarchsyaBelum ada peringkat

- DATA INPUT LAyanan Cathlab 2024 - RSUD - KAb - RLDokumen4 halamanDATA INPUT LAyanan Cathlab 2024 - RSUD - KAb - RLSupni SafarBelum ada peringkat

- Ijazah Belakang Man Asi UtamiDokumen1 halamanIjazah Belakang Man Asi UtamiSupni SafarBelum ada peringkat

- STR Bidan Asi UtamiDokumen1 halamanSTR Bidan Asi UtamiSupni SafarBelum ada peringkat

- Tor Audiensi Dan Konsultasi Pengampuan - 2023Dokumen5 halamanTor Audiensi Dan Konsultasi Pengampuan - 2023Supni SafarBelum ada peringkat

- KMK No. HK.01.07-MENKES-1960-2022 TTG Rumah Sakit Jejaring Pengampuan Pelayanan Respirasi Dan Tuberkulosis-SignedDokumen21 halamanKMK No. HK.01.07-MENKES-1960-2022 TTG Rumah Sakit Jejaring Pengampuan Pelayanan Respirasi Dan Tuberkulosis-SignedBudaya Keselamatan PasienBelum ada peringkat

- Rab Me Nicu Picu RevisiDokumen76 halamanRab Me Nicu Picu RevisisujaswanBelum ada peringkat

- Ijazah SMP Asi UtamiDokumen1 halamanIjazah SMP Asi UtamiSupni SafarBelum ada peringkat

- Ijazah SD Asi UtamiDokumen1 halamanIjazah SD Asi UtamiSupni SafarBelum ada peringkat

- Aspak Screnshoot November 2023 - FullDokumen4 halamanAspak Screnshoot November 2023 - FullSupni SafarBelum ada peringkat

- Skhu Asi UtamiDokumen1 halamanSkhu Asi UtamiSupni SafarBelum ada peringkat

- Skhu Man Asi UtamiDokumen1 halamanSkhu Man Asi UtamiSupni SafarBelum ada peringkat

- Ijazah Man Asi UtamiDokumen1 halamanIjazah Man Asi UtamiSupni SafarBelum ada peringkat

- Ijazah Belakang SMP Asi UtamiDokumen1 halamanIjazah Belakang SMP Asi UtamiSupni SafarBelum ada peringkat