Modul PPPK Calon Guru Teknik Jaringan Komputer Dan Telekomunikasi - PB 4

Diunggah oleh

Muh Syofian S. AysJudul Asli

Hak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

Modul PPPK Calon Guru Teknik Jaringan Komputer Dan Telekomunikasi - PB 4

Diunggah oleh

Muh Syofian S. AysHak Cipta:

Format Tersedia

Pembelajaran 4.

Prinsip Dasar Sistem Jaringan

Telekomunikasi

Sumber 1. Modul Pendidikan Profesi Guru Modul 3. Teknik Komputer dan Jaringan

Penulis : Dr. Purnamawati, M.Pd

Sumber 2. Modul Pelatihan Guru TKJ Berbasis Industri Modul 2. Infrastuktur

Telematika, Penulis : Cepy Wahyudin, M.Kom, Rudi Haryadi, S.T., M.Pd, dan

Revi Rahmat Saleh, S.T., M.Pd

Sumber 3. Modul Pelatihan Guru TKJ Berbasis SKKNI Modul 1 sampai Modul 15.

Analisis Kebutuhan Perangkat Jaringan Komputer sampai Penggantian Perangkat

Jaringan yang Rusak, Penulis : Widyaiswara BPPMPV KPTK, Dosen Universitas

Negeri Makassar, Dosen Politeknik Negeri Ujung Pandang, dan Guru SMK

A. Kompetensi

Setelah mempelajari keseluruhan materi pada pembelajaran ini, Anda diharapkan

dapat memahami, mengklasifikasikan, menentukan, dan menerapkan prinsip

dasar sistem perencanaan, pengalamatan, pengoperasian, konfigurasi,

monitoring, pemeliharaan, perbaikan, dan keamananan jaringan komputer dan

telekomunikasi.

B. Indikator Pencapaian Kompetensi

Setelah mempelajari materi dalam pembelajaran ini, Anda dapat :

1. Memahami konsep dasar jaringan komputer dan telekomunikasi

2. Menerapkan metode perencanaan jaringan komputer dan telekomunikasi

3. Menerapkan metode pengalamatan jaringan komputer dan telekomunikasi

4. Menerapkan pengoperasian perangkat jaringan komputer dan telekomunikasi

5. Menerapkan pengoperasian konfigurasi jaringan komputer dan telekomunikasi

6. Menerapkan pengoperasian monitoring jaringan komputer dan telekomunikasi

7. Menerapkan metode pemeliharaan jaringan komputer dan telekomunikasi

8. Menerapkan pengoperasian perbaikan jaringan komputer dan telekomunikasi

9. Menerapkan metode keamanan jaringan komputer dan telekomunikasi

Teknik Jaringan Komputer dan Telekomunikasi | 91

C. Uraian Materi

1. Konsep Dasar Jaringan Komputer dan Telekomunikasi

Istilah jaringan komputer sudah tidak asing lagi kita dengar, jaringan komputer

adalah sebuah sistem jaringan telekomunikasi yang terdiri dari dua perangkat atau

lebih saling terhubung satu sama lain melalui media transmisi. Adanya jaringan

komputer memungkinkan perangkat untuk saling bertukar data atau informasi,

media penyimpanan dan berbagi resource seperti data berupa file teks, audio atau

video. Implementasi sistem jaringan yang sering kita temui adalah mencetak data

pada printer yang sama dan menggunakan hardware/software yang terhubung

dalam satu jaringan yang sama. Untuk lebih memahami konsep dasar jaringan

berikut penjelasannya:

a. Sejarah Jaringan Komputer

Jaringan komputer lahir pada tahun 1940-an di Amerika dari sebuah proyek

pengembangan komputer MODEL I di laboratorium Bell dan group riset

Harvard University yang dipimpin profesor H. Aiken. Pada mulanya proyek

tersebut hanyalah ingin memanfaatkan sebuah perangkat komputer yang

harus dipakai bersama. Untuk mengerjakan beberapa proses tanpa banyak

membuang waktu kosong dibuatlah proses beruntun (batch processing),

sehingga beberapa program bisa dijalankan dalam sebuah komputer dengan

dengan kaidah antrian.

Ditahun 1950-an ketika jenis komputer mulai membesar sampai terciptanya

super komputer, maka sebuah komputer mesti melayani beberapa terminal.

Untuk itu ditemukan konsep distribusi proses berdasarkan waktu yang dikenal

dengan nama TSS (Time Sharing System), maka untuk pertama kali bentuk

jaringan (network) komputer diaplikasikan. Pada sistem TSS beberapa

terminal terhubung secara seri ke sebuah host komputer. Dalam proses TSS

mulai nampak perpaduan teknologi komputer dan teknologi telekomunikasi

yang pada awalnya berkembang sendiri-sendiri. Memasuki tahun 1970-an,

setelah beban pekerjaan bertambah banyak dan harga perangkat komputer

besar mulai terasa sangat mahal, maka mulailah digunakan konsep proses

distribusi (distributed processing).

92 | Teknik Jaringan Komputer dan Telekomunikasi

Dalam proses ini beberapa host komputer mengerjakan sebuah pekerjaan

besar secara paralel untuk melayani beberapa terminal yang tersambung

secara seri disetiap host komputer. Dalam proses distribusi sudah mutlak

diperlukan perpaduan yang mendalam antara teknologi komputer dan

telekomunikasi, karena selain proses yang harus didistribusikan, semua host

komputer wajib melayani terminal - terminalnya dalam satu perintah dari

komputer pusat.

Gambar 96. Konsep Awal Jaringan Komputer

Sumber: Modul PPG, Teknik Komputer Jaringan

b. Manfaat Jaringan Komputer

Manfaat jaringan komputer diantaranya:

1) Resource sharing terdiri dari (1) data sharing yaitu dengan adanya jaringan

komputer kita bisa dengan mudah berbagi data seperti dokumen, gambar,

video, dan lain-lain dengan kolega yang ada di lokasi yang jauh bahkan di

negara yang berbeda; (2) hardware sharing, jika dulunya satu komputer

satu printer, dengan jaringan komputer, satu printer bisa digunakan oleh

beberapa komputer sekaligus. Tidak hanya printer, kita bisa sharing

storage dan banyak hardware lainnya; (3) internet access sharing, jaringan

komputer kecil memungkinkan beberapa komputer berbagi satu koneksi

internet.

2) Connectivity dan communication, dimana Individu dalam sebuah gedung

atau workgroup dapat dikoneksikan dalam jaringan LAN. Beberapa LAN

dengan lokasi yang berjauhan terkoneksi kedalam jaringan WAN.

Teknik Jaringan Komputer dan Telekomunikasi | 93

3) Data Security and Management, dalam dunia bisnis, jaringan memberikan

kemudahan bagi administrator untuk melakukan manajemen data penting

perusahaan dengan lebih baik. Data penting akan lebih aman dan lebih

mudah ketika data tersebut disimpan secara terpusat dengan

menggunakan shared server. Dengan cara seperti ini, karyawan

perusahaan lebih mudah dalam mencari data. Administrator juga dapat

memastikan bahwa data di-backup secara reguler, dan memungkinkan

untuk menerapkan security dengan cara menentukan siapa yang boleh

membaca atau menulis data yang bersifat penting.

4) Performance Enhancement dan Balancing, dalam kondisi tertentu sebuah

jaringan dapat digunakan untuk meningkatkan kinerja dari beberapa

aplikasi dengan cara mendistribusikan tugas komputasi pada beberapa

komputer pada jaringan.

5) Entertainment, jaringan komputer terutama internet, biasanya

menyediakan banyak jenis hiburan dan permainan, seperti multiplayer

game yang bisa dimainkan oleh beberapa user dalam waktu yang

bersamaan, atau sekedar menonton video.

c. Jenis – Jenis Jaringan Komputer

Jaringan komputer memiliki dua jenis yaitu berdasarkan transmisi dan

berdasarkan jarak atau geografis. Berdasarkan transmisi terdapat dua jenis

transmisi jaringan diantaranya:

1) Jaringan broadcast memiliki saluran komunikasi tunggal yang dipakai

bersama-sama oleh semua device yang terkoneksi ke jaringan. Pesan-

pesan berukuran kecil, disebut paket, yang dikirimkan oleh suatu mesin

akan diterima oleh mesin-mesin lainnya. Field alamat pada sebuah paket

berisi keterangan tentang kepada siapa paket tersebut ditujukan. Saat

menerima paket, mesin akan mencek field alamat.

2) Jaringan point-to-point terdiri dari beberapa koneksi pasangan individu, dari

satu device ke satu device lain. Untuk mengirim paket dari sumber ke suatu

tujuan, sebuah paket pada jaringan jenis ini mungkin harus melalui satu

atau lebih mesin-mesin perantara. Seringkali harus melalui banyak route

yang mungkin berbeda jaraknya. Karena itu algoritma route memegang

peranan penting pada jaringan point-to-point.

94 | Teknik Jaringan Komputer dan Telekomunikasi

Adapun berdasarkan jarak atau geoografis jaringan komputer terbagi menjadi

lima jaringan diantaranya:

1) Personal Area Network (PAN), menghubungkan komputer atau perangkat

lain seperti handphone, PDA, keyboard, mouse, headset wireless, kamera

dan peralatan lain yang jaraknya cukup dekat (4-6 meter), maka kita telah

membentuk jaringan PAN. Selain dihubungkan langsung ke komputer

lewat port USB atau firewire, PAN juga dibentuk dengan teknologi wireless

seperti bluetooth, infrared atau WIFI. Berikut gambar jaringan PAN:

Gambar 97. Jaringan Personal Area Network (PAN)

Sumber: Modul PPG, Teknik Komputer Jaringan

2) Local Area Network (LAN), merupakan jaringan komputer dengan

mencakup wilayah lokal menggunakan berbagai perangkat jaringan yang

cukup sederhana dan populer, seperti menggunakan kabel UTP

(Unshielded Twisted-Pair), Hub, Switch, Router, dan lainnya. Keuntungan

dari penggunaan jenis jaringan komputer LAN seperti lebih irit dalam

pengeluaran biaya operasional, lebih irit dalam penggunaan kabel, transfer

data antar node dan komputer labih cepat karena mencakup wilayah yang

sempit atau lokal, dan tidak memerlukan operator telekomunikasi untuk

membuat sebuah jaringan LAN.

Kerugian dari penggunaan jenis jaringan LAN adalah cakupan wilayah

jaringan lebih sempit sehingga untuk berkomunikasi ke luar jaringan

menjadi lebih sulit dan area cakupan transfer data tidak begitu luas. Berikut

gambar jaringan LAN:

Teknik Jaringan Komputer dan Telekomunikasi | 95

Gambar 98. Jaringan Local Area Network (LAN)

Sumber: Modul PPG, Teknik Komputer Jaringan

3) Metropolitan Area Network (MAN), merupakan jenis jaringan komputer

yang lebih luas dan lebih canggih dari jenis jaringan komputer LAN. Jenis

jaringan komputer MAN ini biasa digunakan untuk menghubungkan

jaringan komputer dari suatu kota ke kota lainnya. Untuk dapat membuat

suatu jaringan MAN, biasanya diperlukan adanya operator telekomunikasi

untuk menghubungkan antar jaringan komputer. Keuntungan dari jenis

jaringan komputer MAN ini diantaranya adalah cakupan wilayah jaringan

lebih luas sehingga untuk berkomunikasi menjadi lebih efisien,

mempermudah dalam hal berbisnis, dan juga keamanan dalam jaringan

menjadi lebih baik. Kerugian dari jenis jaringan komputer MAN seperti lebih

banyak menggunakan biaya dan untuk memperbaiki jaringan MAN

diperlukan waktu yang cukup lama. Berikut gambar dari jaringan MAN:

Gambar 99. Jaringan Local Area Network (LAN)

Sumber: Modul PPG, Teknik Komputer Jaringan

96 | Teknik Jaringan Komputer dan Telekomunikasi

4) Wide Area Network (WAN), merupakan jenis jaringan komputer yang lebih

luas dan lebih canggih daripada jenis jaringan komputer LAN dan MAN.

Teknologi jaringan WAN biasa digunakan untuk menghubungkan suatu

jaringan antar provinsi atau dengan negara lain. Jaringan WAN bisa terdiri

dari berbagai jenis jaringan komputer LAN dan WAN karena luasnya

wilayah cakupan dari jenis jaringan komputer WAN. Jaringan WAN,

biasanya menggunakan kabel fiber optik serta menanamkannya di dalam

tanah maupun melewati jalur bawah laut. Keuntungan jenis jaringan

komputer WAN seperti cakupan wilayah jaringannya lebih luas dari jenis

jaringan komputer LAN dan MAN, tukar menukar informasi menjadi lebih

rahasia dan terarah karena untuk berkomunikasi dari suatu negara dengan

negara yang lainnya memerlukan keamanan yang lebih, dan juga lebih

mudah dalam mengembangkan serta mempermudah dalam hal bisnis.

Kerugian dari jenis jaringan WAN seperti biaya operasional yang

dibutuhkan menjadi lebih banyak, perawatan untuk jaringan WAN menjadi

lebih berat. Berikut gambar jaringan WAN:

Gambar 100. Jaringan Wide Area Network (WAN)

Sumber: Modul PPG, Teknik Komputer Jaringan

5) Interconnected Network (Internet) merupakan jaringan komputer yang

global atau mendunia, karena internet merupakan jaringan-jaringan

komputer yang terhubung secara mendunia, sehingga komunikasi dan

transfer data atau file menjadi lebih mudah. Internet bisa dikatakan

perpaduan antara berbagai jenis jaringan komputer beserta topologi dan

tipe jaringan yang saling berhubungan satu sama lain.

Teknik Jaringan Komputer dan Telekomunikasi | 97

2. Perencanaan Jaringan Komputer dan Telekomunikasi

Perencanaan jaringan komputer dan telekomunikasi merupakan kompetensi dasar

sistem jaringan dan telekomunikasi yang meliputi beberapa kegiatan diantaranya:

(1) menganalisis kebutuhan pengguna; (2) mengklasifikasikan perangkat jaringan;

(3) menentukan spesifikasi yang sesuai; dan (4) merancang toplogi jaringan.

Berikut penjelasan dari keempat tersebut:

a. Analisis Kebutuhan Pengguna

Menganalisis kebutuhan pengguna untuk pemasangan jaringan komputer dan

telekomunikasi meliputi beberapa metode diantaranya:

1) Metode observasi yaitu berkaitan erat dengan seperti apa jaringan yang

dibutuhkan yang dilakukan dengan terjun langsung mengamati aktivitas

pengguna dalam menyelesaikan pekerjaan, tanpa menggunakan

perantara. Contoh dalam menentukan daftar kebutuhan melalui observasi

yang sering terjadi di suatu tempat seperti teknisi jaringan di suatu kantor

pemerintahan akan memasang jaringan baru pada bangunan yang baru

selesai didalam kawasan area kantor tersebut. Teknisi tersebut

melaksanakan metode observasi langsung ke tempat yang akan dipasang

jaringannya tanpa menggunakan perantara untuk mendapatkan informasi

jaringan komputer sesuai kebutuhan pelanggan.

2) Metode wawancara, dimana pengumpulan data dilakukan dengan terjun

langsung pada pengguna dengan menyiapkan pertanyaan-pertanyaan

yang berkaitan antara keinginan pengguna dan pekerjaan yang dilakukan.

Metode ini biasanya dilaksanakan oleh penyedia layanan pemasangan

jaringan, dimana penyedia layanan tersebut dalam mengumpulkan data

melakukukan wawancara berdasarkan pertanyaan yang sudah disiapkan.

Hasil dari wawancara tersebut akan dibuatkan laporan kebutuhan

pelanggan dan ditanda tangani kedua belah pihak.

3) Metode dokumentasi, biasanya dilakukan dengan menyiapkan rekaman,

atau mengambil gambar (foto) yang dapat menjadi salah satu sumber

menentukan kebutuhan pengguna yang mampu meningkatkan

kepercayaan. Metode ini biasanya dilaksanakan seperti metode

wawancara, juga bisa menjadi kegiatan yang bersamaan.

98 | Teknik Jaringan Komputer dan Telekomunikasi

4) Metode poling, adalah salah satu metode pengumpulan kebutuhan

pengguna yang bisa dipergunakan untuk mendapatkan kebutuhan

pengguna. Poling ini berkaitan erat dengan keinginan sesuai kebutuhan

diantara pengguna dengan memberikan sejumlah pertanyaan dan

jawabannya. Metode poling dapat dipergunakan secara online, terutama

jika pengguna dan perencana proyek berada dalam jarak yang berjauhan

dan pengguna berjumlah banyak.

5) Metode studi literatur, teknik pengumpulan kebutuhan pengguna yang

terakhir ialah dengan cara mencari informasi baik tertulis, dokumentasi

maupun hasil wawancara yang telah dilakukan sebelumnya. Kemudian

semuanya dijadikan sebagai landasan teori yang mementukan hasil

produk jaringan yang dibuat. Metode ini banyak dipergunakan untuk jenis

pengembangan proyek jaringan komputer yang sudah ada sebelumnya

atau serupa dengan kondisi proyek jaringan lainnya.

Pengguna jaringan biasanya organisasi atau instansi dalam melaksanakan

analisis kebutuhan melalui penyedia layanan jaringan (vendor). Keberhasilan

atau kegagalan dalam pengembangan jaringan didasarkan pada pemilihan

vendor yang tepat. Berikut tahapan dalam pemilihan vendor yang sesuai:

1) Penilaian kelayakan, pastikan memiliki tingkat anggaran yang sesuai agar

proyek berhasil dilaksanakan. Proyek teknologi memiliki berbagai tingkat

risiko keuangan berdasarkan kompleksitas proyek, minimal anggaran

proyek harus mampu menahan varians 15%.

2) Melakukan riset terhadap beberapa pilihan, langkah yang dilaksankan

mulai menetapkan kriteria calon vendor, melakukan riset tentang produk

atau solusi yang ada yang dapat memenuhi kebutuhan, diskusikan tujuan

proyek, hal terpenting yang harus dilakukan adalah mendefinisikan daftar

target yang dapat memenuhi persyaratan vendor.

3) Mengevaluasi vendor, dengan cara mengevaluasi secara obyektif

proposal vendor, yang menjadi pertimbangan kriteria vendor yaitu: (1)

stabilitas vendor, seperti keuangan, jumlah klien, roadmap; (2) Elemen

teknologi meliputi fleksibilitas, kompabilitas, keamanan, dan perlindungan

terhadap virus; (3) Stabilitas produk meliputi tingkat performa, persentase

uptime, durasi downtime; (4) penawaran harga.

Teknik Jaringan Komputer dan Telekomunikasi | 99

Berikut gambaran hasil analisis kebutuhan teknis pengguna:

Gambar 101. Hasil Analisis Kebutuhan Teknis Pengguna Jaringan

Sumber: http://fxcybercommunity.blogspot.com/2011/06/

100 | Teknik Jaringan Komputer dan Telekomunikasi

b. Klasifikasian Perangkat Jaringan Komputer dan Telekomunikasi

Pengklasifikasian perangkat jaringan harus mengetahui dulu nama, bentuk,

fungsi atau kegunaan sesuai dengan kebutuhan dan spesifikasi perangkat

tersebut. Berikut penjelasan perangkat jaringan yang sering digunakan pada

Local Area Network (LAN):

1) Personal Computer (PC), merupakan seperangkat komputer untuk

mengolah data input menjadi output data dan informasi sesuai dengan

kebutuhan pengguna. PC terdiri dari perangkat keras dan perangkat lunak,

pada bahasan ini tidak membahas lagi terkait PC karena sudah dibahas di

kegiatan pembelajaran sebelumnya.

2) Perangkat Network Interface Control (NIC), merupakan kartu yang juga

berperan penting bagi komputer. NIC biasanya ditanamkan pada komputer

sehingga perangkat bisa terhubung dengan jaringan LAN. Fungsinya

adalah membuat perangkat dapat terhubung dengan jaringan melalui

koneksi kabel, sebagai media pengirim data ke komputer lain di dalam

jaringan, untuk mengotrol data flow antara komputer dan sistem kabel, dan

untuk menerima data yang dikirim dari komputer melalui kabel lalu

diterjemahkan kedalam bit agar dapat dimengerti oleh komputer. Berikut

gambar dari perangkat NIC:

Gambar 102. Perangkat NIC

Sumber: boston.co.uk

3) Perangkat LAN card, merupakan perangkat jaringan yang dapt

menghubungkan kiriman data dari perangkat satu ke perangkat lainnya.

Tapi pada LAN card ini harus menggunakan kabel agar data dapat sampai

ke perangkat lainnya. Pada penggunaan LAN ini maka data dapat

tertransmisikan menggunakan media jaringan kabel UTP. Berikut gambar

perangkat LAN card:

Teknik Jaringan Komputer dan Telekomunikasi | 101

Gambar 103. Perangkat LAN Card

Sumber: nesabamedia.com

4) Perangkat wireless card, merupakan sebuah jaringan yang mampu

menghubungkan dua device tanpa menggunakan kabel. Wireless card

dapat menghubungkan dua atau lebih perangkat komputer sehingga bisa

saling terhubung melalui jaringan Wi-Fi dan tanpa menggunakan kabel.

Berikut gambar dari wireless card:

Gambar 104. Perangkat Wireless Card

Sumber: howtogeek.com

5) Perangkat kabel jaringan, merupakan penghantar arus dari dan ke sebuah

perangkat. Ada banyak jenis kabel yang digunakan ke perangkat jaringan

komputer dan biasanya berjenis Unshielded Twisted Pair (UTP) dan masih

banyak lagi yang lainnya. Berikut gambar beberapa kabel jaringan:

Gambar 105. Perangkat Kabel Jaringan

102 | Teknik Jaringan Komputer dan Telekomunikasi

6) Perangkat konektor, merupakan alat yang menghubungkan kabel dengan

network adaptor. Beberapa tipe konektor diantaranya konektor RJ-45

digunakan untuk kabel UTP, konektor BNC/T digunakan untuk kabel

coaxial, konektor ST digunakan untuk kabel fiber optic, berikut gambar dari

ketiga konektor:

Gambar 106. Perangkat Konektor

7) Perangkat hub, merupakan perangkat keras yang bekerja menyalin paket

data dari sumber yang tersambung dengan port pada hub itu dan

membagikan kepada seluruh port yang tersambung dengan hub tersebut.

Kelemahan dari hub adalah tidak mampu membagi paket data dengan rata

ke setiap port secara merata. Hal ini yang membedakan antara hub dengan

switch, dimana switch bisa membagi paket data dengan rata, berikut

gambar dari hub:

Gambar 107. Perangkat Hub

Sumber: media-ilmu-networking.com

8) Perangkat switch, merupakan sebuah hardware yang fungsinya hampir

sama dengan hub yaitu membagi-bagi jaringan lokal ke banyak perangkat

komputer. Kelebihan switch dibandingkan hub adalah switch lebih cerdas

dalam membagi sinyal koneksi sehingga membuat beberapa komputer

mendapatkan kecepatan internet yang setara. Berikut gambar dari switch:

Teknik Jaringan Komputer dan Telekomunikasi | 103

Gambar 108. Perangkat Switch

Sumber: eastaseaeg.com

9) Perangkat modem, merupakan perangkat yang dapat menghantarkan

perubahan data sinyal menjadi analog untuk selanjutnya kembali menjadi

data sinyal digital sehingga komputer dapat terkoneksi dengan jaringan

internet. Jenis modem dapat dibedakan berdasarkan pemasangannya dan

jaringannya. Jika berdasarkan pemasangannya modem bisa dibedakan

menjadi modem internal dan modem eksternal sedangkan berdasarkan

jaringannya modem bisa dibedakan menjadi modem dengan media kabel

dan modem dengan media tanpa kabel. Berikut gambar dari modem:

Gambar 109. Perangkat Modem

(Sumber: Amazon.com)

10) Perangkat bridge, merupakan perangkat jaringan yang digunakan untuk

memecah jaringan yang besar. Bridge bekerja pada layer data-link dari

model OSI. Perangkat bridge berfungsi untuk memperluas jaringan ke

bentuk jaringan lain yang lebih luas sehingga bisa dipergunakan pada

perangkat lain. Bridge bekerja dengan mengenali alamat MAC yang

biasanya mentransmisikan sebuah data ke jaringan, kemudian membuat

tabel otomatis. Berikut gambar dari perangkat bridge:

Gambar 110. Perangkat Bridge

Sumber: Modul Berbasis SKKNI, Teknik Komputer Jaringan

104 | Teknik Jaringan Komputer dan Telekomunikasi

11) Perangkat router, merupakan perangkat yang berfungsi untuk

menghubungkan dua jaringan atau lebih sehingga pengiriman data dari

satu perangkat ke perangkat lain bisa diterima. Router itu bisa

menghubungkan network/jaringan yang menggunakan topologi seperti

bus, star dan ring, dengan router maka dua jaringan yang berbeda dapat

terhubung. Router bekerja dengan cara merutekan paket atau data

informasi yang disebut dengan routing, dengan teknik routing maka router

dapat mengetahui arah rute perjalanan informasi yang akan dituju.. Berikut

gambar dari perangakt router:

Gambar 111. Perangkat Router

Sumber: Modul Berbasis SKKNI, Teknik Komputer Jaringan

12) Perangkat acess point, kegunaannya mirip dengan router, namun access

point memiliki fungsi yang sebenarnya yaitu untuk memancarkan wireless

sinyal yang dipancarkan dari router untuk membuat jaringan WLAN. fungsi

lainnya yaitu sebagai DHCP server, memiliki fitur Wired Equivalent Privacy

(WEP) dan Wi-Fi Protected Access (WPA), mengatur akses berdasarkan

MAC address device pengakses, sebagai hub/switch yang bertindak untuk

menghubungkan jaringan lokal dengan jaringan wireless/nirkabel. Berikut

gambar dari acess point:

Gambar 112. Perangkat Access Point

Sumber: hendri.staff.uns.ac.id

Teknik Jaringan Komputer dan Telekomunikasi | 105

Adapun untuk perangkat jaringan Wide Area Network adalah sebagai berikut:

1) Ruangan data centre, merupakan tempat dimana data hasil interkoneksi

jaringan WAN melalui media kabel ataupun gelombang elektromagnetik

dipusatkan dalam satu ruangan pusat data yang biasanya terdiri dari rak –

rak untuk perangkat WAN seperti server, switch ATM, CSU/DSU,

multiflexer, dan switch X.25 / frame relay. Berikut gambarannya:

Gambar 113. Ruangan Data Centre

Sumber: Modul Berbasis SKKNI, Teknik Komputer Jaringan

2) Server merupakan sistem komputer yang mempunyai layanan khusus,

pada umumnya berhubungan dengan penyimpanan data. Data yang

tersimpan di dalam server berupa berbagai jenis dokumen dan informasi

yang kompleks. Layanan tersebut bertujuan untuk memberikan kebutuhan

bagi pihak client yang menyediakan akses informasi kepada pengguna

atau user. Beberapa jenis server diantaranya web server, mail dan web

mail server, DNS server, FTV server, Virtual Private Server (VPS), dan

penggunaan server lainnya, berikut gambarannya:

Gambar 114. Perangkat Server

Sumber: Modul Berbasis SKKNI, Teknik Komputer Jaringan

106 | Teknik Jaringan Komputer dan Telekomunikasi

3) Switch Asynchronous Transfer Mode (ATM), adalah koneksi WAN

berkecepatan tinggi dengan menggunakan teknologi paket switching

dengan kecepatan sampai 155 Mbps bahkan 622 Mbps. ATM bisa

mentransmisikan data secara simultan dengan digitized voice dan digitized

video baik melalui LAN maupun WAN. Berikut gambarannya:

Gambar 115. Switch ATM

Sumber: Modul Berbasis SKKNI, Teknik Komputer Jaringan

ATM adalah koneksi WAN berkecepatan tinggi dengan menggunakan

teknologi paket switching dengan kecepatan sampai 155 Mbps bahkan 622

Mbps. ATM bisa mentransmisikan data secara simultan dengan digitized

voice dan digitized video baik melalui LAN maupun WAN. ATM

menggunakan sel berukuran kecil (53 byte) yang lebih mudah diproses

dibandingkan sel variabel pada X.25 atau frame relay. Kelebihan ATM

antara lain kecepatan transfer bisa sampai 1.2 Gigabit, merupakan line

digital berkualitas tinggi dan low noise dan tidak memerlukan error

checking, bisa menggunakan media transmisi dari coaxial, twisted pair,

atau fiber optic, bisa transmit data secara simultan

4) CSU/DSU (Channel Service Unit/Data Service Unit), antarmuka digital

dimana alat digunakan untuk menghubungkan Data Terminal Equipment

perangkat atau DTE, seperti router untuk sebuah rangkain digital.

Gambar 116. CSU/DSU

Sumber: Modul Berbasis SKKNI, Teknik Komputer Jaringan

Teknik Jaringan Komputer dan Telekomunikasi | 107

5) Multiflexer, mentransmisikan gabungan beberapa sinyal melalui sebuah

sirkit (circuit). Multiplexer dapat mentransfer beberapa data secara

simultan (terus-menerus), seperti video, sound, text, dan lain-lain.

Contoh

Gambar 117. Multiplexer

Sumber: sainskomputer.com

6) Switch X.25 / Frame Relay, X.25 dispesifikasikan oleh ITU-T sebagai suatu

teknologi paket switching melalui PSTN.X.25 yang dibangun berdasarkan

pada layer physical dan data link pada model OSI. Awalnya X.25

menggunakan line analog untuk membentuk jaringan paket switching,

walaupun X.25 bisa saja dibangun melalui jaringan digital. Protokol-

protokol X.25 mendefinisikan bagaimana koneksi antar-DTE dan DCE di

set-up dan di-maintain dalam PDN-public data network.

Gambar 118. Switch X.25 / Frame Relay

Sumber: Modul Berbasis SKKNI, Teknik Komputer Jaringan

X.25 dispesifikasikan oleh ITU-T sebagai suatu teknologi paket switching

melalui PSTN.X.25 yang dibangun berdasarkan pada layer physical dan

data link pada model OSI. Protokol X.25 mendefinisikan bagaimana

koneksi antar-DTE dan DCE di set-up dan di-maintain dalam PDN-public

data network. X.25 bisa beroperasi pada kecepatan sampai 64 kbps pada

line analog dan X.25 menggunakan frame sebagai variabel ukuran paket.

Frame relay adalah sebuah protokol enkapsulasi layer data link dengan

usaha terbaik dan akses yang dibagi dan merupakan sebuah standar

industri yang melayani beberapa rangkaian virtual dan protokol di antara

mekanisme yang berhubungan.

108 | Teknik Jaringan Komputer dan Telekomunikasi

c. Spesifikasi Perangkat Jaringan Komputer

Penentuan spesifikasi perangkat jaringan komputer supaya sesuai dengan

kebutuhan. Penjelasan sebagai gambaran dengan studi kasus setelah

dilaksanakan analisis kebutuhan dan pendataan terhadap perangkat

jaringan komputer yang akan digunakan maka berikut kebutuhannya:

1) Hardware yang dibutuhkan adalah 1 buah komputer yang dipakai untuk

server dan 5 buah komputer untuk client dengan spesifikasi processor

intel pentium dual core 2,7 Ghz atau Lebih, VGA 1GB atau lebih karena

digunakan untuk bermain game, RAM minimal 2 GB, monitor yang

memiliki resolusi 1024 X 768 ke atas, memiliki hard disk minimal 500

Mb, 1 printer untuk menampilkan hasil teks, gambar, mouse, keyboard,

dan ear phone.

2) Perangkat jaringan yang dibutuhkan : router untuk di server, NIC yang

memiliki kecepatan minimal 100/10 MBPS, switch/hub yang memiliki 16

port, kabel UTP yang digunakan minimal cat. 5, konektor RJ-45 dan

modem ADSL.

3) Perangkat lunak yang diperlukan yaitu web Browser untuk membuka

sebuah website dan melakukan aktifitas berinternet lainnya.

4) Alamat IP yang digunakan pada jaringan lokal menggunakan IP versi 4

kelas C karena hanya terdiri dari belasan komputer.

5) Sistem operasi yang digunakan khusus server dan client adalah

Microsoft windows XP atau untuk server Windows Server 2003, Internet

Download Manager (IDM) untuk membantu proses download dan

bandwitch limiter untuk mengatur bandwitch yang diberikan pada tiap

client agar merata.

Berikut contoh kasus dibawah ini untuk menentukan spsifikasi dari sebuah

switch dijelaskan melalui tabel berikut:

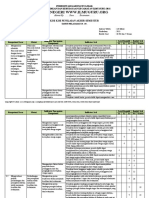

Tabel 7. Spesifikasi untuk Switch

No Deskripsi Keterangan

1 Switch harus memiliki sistem operasi modular dengan

pemisahan sumber daya, memulai ulang proses secara

terpisah, proses restart dapat dilakukan dan seharusnya

memiliki memori yang diproteksi untuk stabilitas

Teknik Jaringan Komputer dan Telekomunikasi | 109

2 Switch setidaknya memiliki 16 x 1000 Base T RJ45 100

meter di atas UTP, dilayani 36 x1 / 10GB Base-X SFP + dan

dilayani 4x40G BaseX QSFP + Uplink Ports dari hari

pertama

3 Switch harus dapat dipasang pada rak standar 19 "

4 Switch harus mendukung IPv4 and IPv6

5 Kapasitas struktur switch, Minimum 1280 Gbps full duplex

atau lebih, 950 Mbps

6 Switch harus memenuhi IEEE untuk 802.1d STP, 802.1w

RSTP

7 Switch harus mendukung VLAN berbasis MAC

8 10G ETHERNET : 10Gbase-SR,10Gbase-LR

9 40G ETHERNET : 40base-SR4,40Gbase-LR4, 40GBase

Direct Attach

10 Operating Temp: 0° C to +45° C

Pada tabel 7 dideskripsikan spesifikai switch yang dibutuhkan, maka

selanjutnya kita akan mencari produk switch yang sesuai tersebut sesuai

dengan kebutuhan juga sesuai dengan budget yang disiapkan. Setelah

pencarian produk bisa melaui browsing di internet maka didapat suatu produk

memiliki spesifikasi sesuai harapan dan tertulis spesifikasinya: “16 RJ-45

connectors for 10BASE-T/100BASE-TX, 3.2 Gbps, DC 12V, 1.0A”, maka

selanjutnya kita harus memahami apa yang dimaksud dan tertulis pada

spesifikasi switch tersebut.

Berdasarkan keterangan produk tersebut maka didapat informasi bahwa:

16 : Menunjukan bahwa switch tersebut 16 port

RJ-45 connectors : Menggunakan konektor RJ-45

10BASE-T/100base-TX : Standar kabel ethernet (bukan serat optik)

3.2 Gbps : Kemampuan throughput 3.2 Gbps

DC 12V, 1.0 A : Tegangan input 12 V dengan arus 1 Ampere

Dari informasi yang didapat tersebut maka produk tersebut sudah sesuai

dengan kebutuhan. Untuk perangkat jaringan lainnya juga sama dalam

menentukan spesifikasi, oleh karena itu maka dalam menentukan perangkat

jaringan sudah semestinya kita memahami terkait materi diatas.

110 | Teknik Jaringan Komputer dan Telekomunikasi

d. Perancangan Topologi Jaringan Komputer

Topologi jaringan adalah hal yang menjelaskan hubungan geometris antara

unsur-unsur dasar penyusun jaringan, yaitu node, link, dan station. Pemilihan

topologi jaringan didasarkan skala jaringan, biaya, tujuan, dan pengguna.

Topologi jaringan dibagi berdasarkan physical dan logical. Berikut penjelasan

jenis – jenis topologi jaringan komputer:

1) Topologi Physical

Topologi physical merupakan gambaran fisik hubungan antara perangkat

jaringan yang membentuk pola khusus, berikut jenis topologi physical:

a) Topologi Ring, adalah topologi jaringan dimana proses pengiriman

informasi dari node satu ke node yang lainnya, maka proses pengiriman

informasi dalam topologi ini dibantu oleh token. Token berfungsi untuk

memeriksa apakah node yang dilewati memerlukan informasi yang

dibawa oleh token. Token berisi informasi bersamaan dengan data

yang berasal dari komputer sumber, kemudian melewati node dan akan

memeriksa apakah informasi data tersebut digunakan oleh node yang

bersangkutan, jika sesuai maka token akan memberikan data yang

diminta oleh node untuk kemudian kembali berjalan ke node berikutnya.

Kelebihan topologi ring diantaranya yaitu: (1) Cenderung mudah

dirancang karena tidak banyak peralatan tambahan; (2) Akses data

lebih baik daripada topologi bus, termasuk untuk data yang besar; (3)

Mudah dalam proses konfigurasi; (4) Karena proses pengiriman data

yang melalui satu jalur maka collision bisa lebih dihindari; (5)

Konfigurasi Point to Point pada topologi ring menyebabkan proses; (6)

Pendeteksian kesalahan lebih mudah dilakukan; (7) Hemat Kabel.

Kekurangan Topologi diantaranya (1) Jika ada salah satu node yang

mengalami gangguan maka seluruh jaringan akan ikut terganggu; (2)

proses pengembangan lebih sulit dikarenakan proses penambahan,

pengurangan, maupun pemindahan perangkat akan mempengaruhi

jaringan secara keseluruhan; (3) diperlukan penanganan dan

pengelolaan khusus. Berikut gambar untuk topologi ring:

Teknik Jaringan Komputer dan Telekomunikasi | 111

Gambar 119. Topologi Ring

Sumber: Modul PPG, Teknik Komputer Jaringan

b) Topologi bus adalah topologi yang tersusun rapi seperti antrian dan

menggunakan satu kabel coaxial dan setiap komputer terhubung ke

kabel menggunakan konektor BNC, dan kedua ujung dari kabel coaxial

harus diakhiri oleh terminator.

Kelebihan dari topologi bus hampir sama dengan topologi ring, yaitu

kabel yang digunakan tidak banyak dan menghemat biaya

pemasangan. Adapun kekurangan topologi bus adalah jika terjadi

gangguan atau masalah pada satu komputer bisa menggangu jaringan

di komputer lainnya, dan untuk topologi ini sangat sulit mendeteksi

gangguan, sering terjadinya antrian data, dan jika jaraknya terlalu jauh

harus menggunakan repeater. Berikut gambar dari topologi bus:

Gambar 120. Topologi Bus

Sumber: Modul PPG, Teknik Komputer Jaringan

112 | Teknik Jaringan Komputer dan Telekomunikasi

c) Topologi star adalah topologi ini membentuk seperti bintang karena

semua komputer di hubungkan ke sebuah hub/switch dengan kabel

UTP, sehingga hub/switch pusat dari jaringan dan bertugas untuk

mengontrol lalu lintas data, Topologi jaringan komputer inilah yang

paling banyak digunakan karena kelebihannya lebih banyak.

Kelebihan topologi star diantaranya yaitu mudah mendeteksi komputer

mana yang mengalami gangguan, mudah untuk melakukan

penambahan atau pengurangan komputer, dan tingkat keamanan

sebuah data lebih tinggi. Sedangkan kekurangan topologi star

diantaranya yaitu memerlukan biaya yang tinggi untuk pemasangan,

karena membutuhkan banyak kabel dan switch/hub, kestabilan jaringan

sangat tergantung pada terminal pusat, sehingga jika switch/hub

mengalami gangguan, maka seluruh jaringan akan terganggu. Berikut

gambar dari topologi star:

Gambar 121. Topologi Star

Sumber: Modul PPG, Teknik Komputer Jaringan

d) Topologi mesh merupakan topologi yang membentuk setiap komputer

akan terhubung dengan komputer lain dalam jaringannya menggunakan

kabel tunggal, jadi proses pengiriman data akan langsung mencapai

komputer tujuan tanpa melalui komputer lain ataupun switch atau hub.

Pengertian lain dari topologi mesh adalah sebuah bentuk topologi

jaringan dimana setiap node terhubung langsung dengan node lain pada

jaringan hingga membentuk rangkaian menyerupai jala/jaring. Karena

setiap node terhubung secara langsung dengan node yang lain maka

ketika akan berkomunikasi setiap node tidak memerlukan perantara

atau biasa disebut dedicated links. Berikut gambar topologi mesh:

Teknik Jaringan Komputer dan Telekomunikasi | 113

Gambar 122. Topologi Mesh

Sumber: Modul PPG, Teknik Komputer Jaringan

e) Topologi tree, merupakan gabungan dari beberapa topologi star yang

dihubungan dengan topologi bus, jadi setiap topologi star akan

terhubung ke topologi star lainnya menggunakan topologi bus.

Kelebihan topologi tree, diantaranya yaitu: kelompok jaringan yang

berada dibawah hub pusat dapat melakukan pengembangan atau

penambahan client dengan mudah scalable, komunikasi terjadi secara

Point to Point, mengatasi keterbatasan dari topologi jaringan star yang

memiliki keterbatasan pada titik koneksi hub dan keterbatasan lalu lintas

yang diinduksi pada topologi bus. Berikut gambar dari topologi tree:

Gambar 123. Topologi Tree

Sumber: Modul PPG, Teknik Komputer Jaringan

114 | Teknik Jaringan Komputer dan Telekomunikasi

2) Topologi Logical

Topologi Logical merupakan topologi yang menggambarkan hubungan

secara logika yang terjadi pada masing-masing komputer dalam jaringan,

berikut beberapa topologi logical diantaranya:

a) Fiber Distributed - Data Interface (FDDI), FDDI merupakan standar

komunikasi data dengan menggunakan fiber optic yang panjangnya

sampai dengan 200 km. Protokol FDDI berbasis pada protokol Token

Ring yang terdiri dari dua Token Ring, yang satu ring berfungsi sebagai

ring backup jika seandainya ada ring dari dua ring tersebut yang putus

atau saat mengalami masalah kegagalan dalam bekerja. Pada sebuah

ring FDDI memiliki kecepatan 100 Mbps

b) Token Ring, merupakan cara akses pada jaringan yang berbasis

teknologi ring, token ring memiliki kemampuan dalam pengiriman data

dengan kecepatan 4Mbps dan kemudian meningkat menjadi 16Mbps.

Peralatan jaringan secara fisik dengan token ring terhubung dalam

konfigurasi Topologi Ring dimana data akan dilewatkan dari peralatan

satu ke peralatan yang lain secara berurutan.

c) Ethernet, merupakan jenis skenario dalam perkabelan dan

pemrosesan sinyal untuk data jaringan komputer. Ethernet

menggunakan beberapa metode untuk melakukan enkapsulasi paket

data menjadi Ethernet frame.

3. Pengalamatan Jaringan Komputer Dasar dan Telekomunikasi

Open Systems Interconnect (OSI) layer adalah standar komunikasi yang

diterapkan di dalam jaringan komputer. Standar itulah yang menyebabkan seluruh

alat komunikasi dapat saling berkomunikasi melalui jaringan. Model referensi OSI

menggambarkan bagaimana informasi dari suatu software aplikasi di sebuah

komputer berpindah melewati sebuah media jaringan ke suatu software aplikasi di

komputer lainnya.

Sementara TCP/IP (Transmission Control Protocol/Internet Protocol) adalah

standar komunikasi data yang digunakan oleh komunitas internet dalam proses

tukar menukar data dari satu komputer ke komputer lain di dalam suatu jaringan.

Teknik Jaringan Komputer dan Telekomunikasi | 115

Prinsip pembagian lapisan pada TCP/IP menjadi protokol komunikasi data yang

fleksibel dan dapat diterapkan dengan mudah di setiap jenis komputer dan antar

muka jaringan karena sebagian besar isi kumpulan protokol ini tidak spesifik

terhadap satu komputer atau peralatan jaringan tertentu. Untuk lebih memahami

terkait pengalamatan berikut gambaran perbandingan model OSI dan TCP/IP:

Gambar 124. Perbandingan Model OSI dan TCP/IP

Sumber: Modul PPG, Teknik Komputer Jaringan

a. IP Address

IP address adalah metode pengalamatan pada jaringan komputer dengan

memberikan sederet angka pada komputer (host), router atau peralatan

jaringan lainnya. IP (Internet protocol) sendiri di desain untuk interkoneksi

sistem komunikasi komputer pada jaringan paket switched. Pada jaringan

TCP/IP, sebuah komputer diidentifikasi dengan alamat IP. Tiap-tiap komputer

memiliki alamat IP yang unik, masing-masing berbeda satu sama lainnya. Hal

ini dilakukan untuk mencegah kesalahan pada transfer data. Untuk mengatur

keperluan besarnya jaringan dan jumlahnya jaringan, IP Address dibagi

menjadi 5 kelas yaitu:

1) Kelas A, dimana Alamat-alamat unicast kelas A diberikan untuk jaringan

skala besar. Nomor urut bit tertinggi di dalam alamat IP kelas A selalu diset

dengan nilai nol. Tujuh bit berikutnya untuk melengkapi oktet pertama akan

membuat sebuah network identifier. 24 bit sisanya (tiga oktet terakhir)

merepresentasikan host identifier. Ini mengizinkan kelas A memiliki hingga

126 jaringan, dan 16,777,214 host tiap jaringannya. Alamat dengan oktet

awal 127 tidak diizinkan, karena digunakan untuk mekanisme Interprocess

Communication (IPC) di dalam mesin yang bersangkutan.

116 | Teknik Jaringan Komputer dan Telekomunikasi

2) Kelas B, dimana alamat-alamat unicast kelas B dikhususkan untuk jaringan

skala menengah hingga skala besar. Dua bit pertama di dalam oktet

pertama alamat IP kelas B selalu diset ke bilangan biner 10. 14 bit

berikutnya (untuk melengkapi dua oktet pertama), akan membuat sebuah

network identifier. 16 bit sisanya (dua oktet terakhir) merepresentasikan

host identifier. Kelas B dapat memiliki 16,384 network, dan 65,534 host

untuk setiap network-nya.

3) Kelas C, dimana Alamat IP unicast kelas C digunakan untuk jaringan

berskala kecil. Tiga bit pertama di dalam oktet pertama alamat kelas C

selalu diset ke nilai biner 110. 21 bit selanjutnya (untuk melengkapi tiga

oktet pertama) akan membentuk sebuah network identifier. 8 bit sisanya

(sebagai oktet terakhir) akan merepresentasikan host identifier. Ini

memungkinkan pembuatan total 2,097,152 buah network, dan 254 host

untuk setiap network-nya.

4) Kelas D, dimana disediakan hanya untuk alamat-alamat IP multicast,

sehingga berbeda dengan tiga kelas di atas. Empat bit pertama di dalam

IP kelas D selalu diset ke bilangan biner 1110. 28 bit sisanya digunakan

sebagai alamat yang dapat digunakan untuk mengenali host. Untuk lebih

jelas mengenal alamat ini, lihat pada bagian Alamat Multicast IPv4.

5) Kelas E, dimana disediakan sebagai alamat yang bersifat "eksperimental"

atau percobaan dan dicadangkan untuk digunakan pada masa depan.

Empat bit pertama selalu diset kepada bilangan biner 1111. 28 bit sisanya

digunakan sebagai alamat yang dapat digunakan untuk mengenali host.

Alamat IP yang dimiliki oleh sebuah host dapat dibagi dengan menggunakan

subnet mask jaringan ke dalam dua buah bagian, yakni: Network Identifier/

(NetID) atau network address (alamat jaringan) yang digunakan khusus

menunjukkan identitas jaringan komputer tempat komputer dihubungkan, Host

Identifier atau Host address yang digunakan khusus untuk mengidentifikasikan

alamat host di dalam jaringan. Aturan dasar pengalokasian IP Address:

1) Network ID tidak boleh sama dengan 127.0.0.0, karena network ID 127

secara default digunakan sebagai alamat loopback, alamat loopback yakni

IP address yang digunakan oleh komputer yang menunjuk dirinya sendiri.

Teknik Jaringan Komputer dan Telekomunikasi | 117

2) Network ID dan host ID tidak boleh sama dengan 255, karena akan

diartikan sebagai alamat broadcast. ID ini merupakan alamat yang mewakili

seluruh jaringan.

3) Network ID dan host ID tidak boleh sama dengan 0 (seluruh bit, diset

seperti 0.0.0.0), karena akan diartikan sebagai alamat network. Alamat

network digunakan untuk menunjuk suatu jaringan dan tidak boleh

menunjukkan suatu host.

4) Host ID harus unik dalam suatu network. Artinya dalam suatu network tidak

boleh ada dua host yang memiliki host ID yang sama.

5) IP Private yang dapat digunakan dalam jaringan lokal, yaitu 10/8,

172.16.0.0/12, 192.168.0.0/16, 224.0.0.0/4 (class D multicast) 240.0.0.0/5

(class E research) karena IP ini tidak dipergunakan (di publish) di internet.

Alamat IP versi 4 (sering disebut dengan Alamat IPv4) merupakan pengenal

yang digunakan untuk memberi alamat pada tiap-tiap komputer dalam

jaringan, dan sebuah jenis pengalamatan jaringan yang digunakan di dalam

protokol jaringan TCP/IP yang menggunakan protokol IP versi 4. Panjang

totalnya adalah 32-bit, dan secara teoritis dapat mengalamati hingga 4 miliar

host komputer atau lebih tepatnya 4.294.967.296 host di seluruh dunia, jumlah

host tersebut didapatkan dari 256 (didapatkan dari 8 bit) dipangkat 4 (karena

terdapat 4 oktet) sehingga nilai maksimal dari alamat IP versi 4 tersebut adalah

255.255.255.255 dimana nilai dihitung dari nol, sehingga nilai-nilai host yang

dapat ditampung adalah 256 x 256 x 256 x 256 =4.294.967.296 host.

IP versi 6 (IPv6) adalah protokol internet versi baru yang di desain sebagai

pengganti dari IPv4. IPv6 yang memiliki kapasitas address raksasa (128 bit),

mendukung penyusunan alamat secara terstruktur, yang memungkinkan

internet terus berkembang. IPv6 telah dilengkapi dengan mekanisme

penggunaan alamat secara lokal yang memungkinkan terwujudnya instalasi

secara plug and play. Penulisan alamat IPv6 adalah x:x:x:x:x:x:x:x dimana

‘x‘ berupa nilai heksadesimal dari 16 bit porsi alamat, karena ada 8 buah

‘x‘ maka jumlah totalnya ada 16*8 = 128 bit. Sebagaimana IPv4, IPv6

menggunakan bitmask untuk keperluan subnetting yang direpresentasikan

sama seperti representasi prefix-length pada teknik CIDR (Classless Inter-

Domain Routing) yang digunakan pada IPv4.

118 | Teknik Jaringan Komputer dan Telekomunikasi

b. Subnetting

Subnetting adalah cara membagi satu jaringan menjadi beberapa sub jaringan.

Beberapa bit dari bagian Host ID dialokasikan menjadi bit tambahan pada

bagian NetID. Cara ini menciptakan sejumlah NetID tambahan dan

mengurangi jumlah maksimum host yang ada dalam tiap jaringan tersebut.

Gambar di bawah adalah contoh sebuah jaringan dengan IP Address

172.16.0.0.

Gambar 125. Satu IP Jaringan dipecah Menjadi Subnet

Sumber: Modul PPG, Teknik Komputer Jaringan

Tabel 8. Bit-bit Subnet Mask

Teknik Jaringan Komputer dan Telekomunikasi | 119

Gambar di atas menunjukkan bahwa jaringan tersebut hanya memiliki satu IP

jaringan yaitu 172.16.0.0 (Kelas B). Jadi untuk HostID akan menggunakan

NetID sebagai acuan pembagian IP Address dalam jaringan tersebut. Dengan

Subnetting, sebuah alamat jaringan tunggal ini dapat dipecah menjadi banyak

sub jaringan (sub network, atau disingkat dengan subnet). Hal yang harus

diketahui untuk melakukan subnetting adalah mengingat nilai dari bit-bit subnet

mask. Nilai ini akan dijadikan panduan untuk proses subnetting.

Berdasarkan tabel 4.3 nilai subnet mask yang digunakan untuk subnetting

adalah 128, 192, 224, 240, 248, 252, 254, dan 255. Dengan demikian,

kemungkinan kemungkinan subnet yang tersedia seperti pada tabel 4.4,

Berikut gambaran subnetting:

Tabel 9. Nilai-nilai subnet Mask yang mungkin untuk subnetting

Beberapa alasan membangun subnetting ialah sebagai berikut :

1) Mereduksi trafik jaringan alasan dasar menggunakan subnetting yaitu

untuk mereduksi ukuran broadcast domain. Broadcast secara

berkesinambungan dikirim ke semua host yang ada di jaringan dan sub

jaringan. Saat trafik broadcast mulai mengasumsi begitu banyak bandwidth

tersedia, maka administrator perlu mengambil langkah subnetting untuk

meredukasi ukuran broadcast domain tersebut.

2) Mengoptimasi performansi jaringan Sebagai hasil dari reduksi jaringan,

maka otomatis akan diperoleh performansi jaringan lebih baik.

120 | Teknik Jaringan Komputer dan Telekomunikasi

3) Memudahkan manajemen Dengan membagi-bagi jaringan diharapkan

akan memudahkan administrator dalam mengatur jaringan terutama untuk

keperluan identifikasi.

4) Mengefektifkan jaringan yang dibatasi area geografis yang luas Sebuah

jaringan tunggal dan besar yang dibatasi oleh area geografis yang luas

dapat menimbulkan berbagai masalah, terutama dari sisi kecepatan.

Dengan mengkoneksikan multi jaringan yang lebih kecil maka diharapkan

dapat membuat sistem lebih efesien.

c. Variable Length Subnet Mask (VLSM)

VLSM adalah sebuah cara pengelolaan pengalamatan IP yang lebih terstruktur

dibandingkan sekedar menggunakan FLSM (Fixed Length Subnet Mask).

Perhitungan IP Address menggunakan metode VLSM adalah metode yang

berbeda dengan memberikan suatu Network Address lebih dari satu subnet

mask, berbeda jika menggunakan CIDR dimana suatu Network ID hanya

memiliki satu subnet mask saja. VLSM memiliki manfaat untuk mengurangi

jumlah alamat yang terbuang. Sebagai contoh kita akan menghitung alamat IP

menggunakan VLSM, dengan topologi seperti berikut:

Gambar 126. Topologi VLSM (Variable Length Subnet Mask)

Sumber: Modul PPG, Teknik Komputer Jaringan

Teknik Jaringan Komputer dan Telekomunikasi | 121

Pertama, kita cari host yang paling banyak digunakan. yaitu pada LAN4 (58

Host), LAN1 (26 Host), LAN2 (10 Host), LAN3 (10 Host), dan masing2 WAN 2

Host. Disini diberikan IP 192.168.1.0/24, dan kita akan membaginya dengan

VLSM. Kita akan fokus menghitung WAN untuk LAN 2 dan LAN 3.

Tabel 10. Subneting WAN

Kita tentukan subnet mask yang memiliki 2 host atau lebih, dilihat dari tabel

subnetting diatas yang terpenuhi adalah /30 (2 Host) dengan subnet

255.255.255.252. Karena di LAN sebelumnya telah menggunakan IP

192.168.1.96/28 dan 192.168.1.112/28, maka kita akan menggunakan IP

dibawahnya yang belum digunakan yaitu 192.168.1.128/28. seperti cara

sebelumnya kita akan merubah subnet mask nya menjadi 255.255.255.252.

berikut kemungkinan IP yang digunakan (/30):

Karena ada 3 WAN yang butuh 2 Host kita menggunakan IP address

192.168.1.128/30, 192.168.1.132/30 dan 192.168.136/30.

1) Network 192.168.1.128; IP Range 192.168.1.129-192.168.1.130

Broadcast 192.168.1.131

2) Network 192.168.1.132 ; IP Range 192.168.1.133-192.168.1.134

Broadcast 192.168.1.135

3) Network 192.168.1.136; IP Range 192.168.1.137-192.168.1.138

Broadcast 192.168.1.139

122 | Teknik Jaringan Komputer dan Telekomunikasi

4. Pemasangan Perangkat Jaringan Komputer dan Telekomunikasi

a. Pemasangan Pengkabelan Jaringan

Sebelum melaksanakan pemasangan harus dilakukan terlebih dahulu

perencanaan pemasangan tersebut disesuaikan dengan kondisi ruangan

sehingga posisinya sudah sesuai dan tepat dengan memperhatikan standar

seperti posisi sumber listrik, posisi meja dan lemari, dan posisi pengkabelan.

Pemasangan perangkat jaringan sangat keterkaitan dengan pengkabelan,

sehingga yang harus diperhatikan adalah standar pengkabelan yang sesuai.

Pengkabelan terbagi menjadi 2 yaitu pengkabelan horizontal dan pengkabelan

vertikal. Pengkabelan horizontal adalah pengkabelan yang dilakukan dalam

suatu lantai dan tidak berhubungan dengan pengkabelan di lantai lainnya.

Sedangkan pengkabelan vertikal adalah pengkabelan yang menghubungkan

satu lantai dengan lantai lainnya, atau pengkabelan dari tanah ke atas tower.

Pada prinsipnya implementasi jaringan horizontal adalah jaringan peer to peer

dimana sebuah jaringan komputer pada setiap komputer disusun dan

dihubungkan satu sama lain tanpa adanya kontrol terpusat yang berperan

sebagai server murni. Setiap komputer yang ada dalam jaringan peer to peer

menawarkan layanan yang sama sehingga server bisa sebagai client atau

client juga bisa sebagai server. jaringan peer to peer cocok digunakan untuk

jaringan dengan kapasitas kecil.

Kelebihan dari jaringan peer to peer diantaranya antar komputer dalam

jaringan dapat saling berbagi menggunakan fasilitas yang dimiliki oleh semua

komputer, biaya operasional untuk membangun jaringan ini lebih murah

dibandingkan dengan jaringan komputer yang lain, karena tidak memerlukan

server dengan spesifikasi yang tinggi untuk melayani semua client,

kelangsungan dari kinerja tidak tergantung hanya pada komputer server

karena semua komputer yang ada dalam jaringan peer to peer bisa bertindak

sebagai server, sehingga jika salah satu komputer mengalami kerusakan maka

komputer lain tidak akan terpengaruh dan tidak mengalami gangguan, tidak

memerlukan software administrasi jaringan khusus, tidak membutuhkan

administrator jaringan.

Teknik Jaringan Komputer dan Telekomunikasi | 123

Kelemahan dari jaringan peer to peer diantaranya identifikasi permasalahan

jaringan lebih sulit, karena pada jaringan ini semua komputer terlibat dalam

sistem komunikasi jaringan, kemampuan kerja lebih rendah dibandng dengan

jaringan client server karena setiap komputer bisa bekerja sebagai client

maupun bisa bekerja sebagai server, sistem keamanan jaringan yang kurang

aman, karena keamanan dalam jaringan peer to peer ditentukan oleh setiap

user masing – masing komputer, Back up harus dilakukan di masing-masing

komputer karena keamanan jaringan yang berada di setiap user, tidak cocok

digunakan untuk jaringan dalam skala besar, karena administrasi menjadi tidak

terkontrol, tiap user harus dilatih untuk menjalankan tugas administratif agar

dapat mengamankan komputernya masing-masing, tingkat keamanannya

rendah, semakin banyak yang dishare, akan mempengaruhi kinerja komputer.

Kerangka acuan standar dalam merancang perkabelan horizontal sebagai

berikut: kabel horizontal dipasang secara horizontal dan tidak naik atau turun

antara lantai disebuah gedung, jarak maksimum yang diperbolehkan antara

lemari dan outlet komunikasi adalah 90 meter, tambahan 6 meter

diperbolehkan untuk kabel patch di lemari telekomunikasi dan di area kerja,

tetapi panjang gabungan kabel patch ini tidak bisa melebihi 10 meter, kabel

horizontal harus 4 pasangan kabel UTP 100Ω (standar terbaru tentukan

kategori 5E minimal), dua-serat 62,5/125 mm serat optik kabel, atau kabel

multimode serat optik 50/125 mm. Prosedur pemasangan kabel yang benar

yaitu:

1) Perencanaan, sebelum kita melakukan pengkabelan sebaiknya kita

membuat rencana agar pengkabelan yang akan kita lakukan tidak

mengalami kendala.

2) Grounding, merupakan sebuah upaya keamanan dengan cara penanaman

kabel ke dalam tanah untuk menghilangkan beda potensial antara logam

yang teraliri arus listrik dengan tanah.

3) Wiring closet adalah tempat dimana semua kabel akan bermuara. Posisi

terletak disebuah tempat dimana semua kabel terkumpul. Wiring closet

berupa sebuah ruangan kecil yang biasanya tempat sambungan listrik atau

paling umum adalah untuk jaringan komputer. Penempatan wiring closet

juga sangat penting agar jaringan dapat terkoneksi tanpa masalah.

124 | Teknik Jaringan Komputer dan Telekomunikasi

4) Horizontal kabel yang menghubungkan komputer ke wiring closet sering

menggunakan kabel UTP 100 ohm sesuai standar ANSI/TIA/EIA.

5) Kabel backbone adalah kabel yang menghubungkan wiring closet sebagai

pusat dengan wiring closet yang lain sebagai distributor menggunakan

kabel UTP 100 ohm, 62.5/125 – micron atau 50/125 – micron multimode

fiber optic, atau 8.3/125 – micron singlemode fiber optic.

6) Conduit, adalah pelindung kabel berbentuk pipa atau kotak melindungi

sepanjang kabel. Conduit terbentang antara area kerja menuju wiring

closet. Pada pengisian kabel harus disisakan ruang kosong dalam conduit

sebesar 40% dari kapastitas conduit.

7) Wall plate, adalah penanaman kabel di dalam dinding agar pengkabelan

menjadi lebih rapi.

Berikut gambaran diagram pengkabelan horizontal:

Gambar 127. Diagram Pengkabelan Horizontal

Sumber: Modul Pelatihan Berbasis SKKNI, Teknik Komputer Jaringan

Gambar 128. Struktur Pengkabelan Horizontal

Sumber: Modul Pelatihan Berbasis SKKNI, Teknik Komputer Jaringan

Teknik Jaringan Komputer dan Telekomunikasi | 125

b. Pemasangan Konektor Kabel

Setelah pemasangan perangkat dan pemasangan kabel di suatu tempat atau

ruangan sesuai kebutuhan, maka untuk bisa terhubung antara perangkat satu

ke perangkat lainnya melalui kabel maka diujung kabel tersebut harus

dipasang konektor.

1) Pemasangan Konektor Kabel UTP

Tahapan pemasangan konektor kabel UTP dimulai dengan menyiapkan

peralatan, memotong kabel, mengupas kabel, memasang konektor, dan

memeriksa urutan warna kabel, dan menguji konektivitas. Berikut

penjelasan pemasangan UTP:

a) Menyiapkan konektor RJ-45, plug boot (protector RJ-45 supaya tidak

cepat putus), crimping RJ-45, tester kabel UTP. Berikut gambar

perangkat tersebut:

Gambar 129. Perangkat Konektor UTP

Sumber: agusulaiman.com

b) Memotong, mengupas dan memasang kabel UTP sebagai berikut: (1)

potong ujung kabel hingga rata; (2) kupas bagian luar kabel

(pembungkus kabel-kabel kecil) kira-kira sepanjang 1 cm dengan

menggunakan pengupas kabel; (3) susun kabel sesuai standar untuk

straight atau T568A; (4) atur dan rapikan susunan kabel dengan cara

menekan bagian yang dekat dengan pembungkus kabel; (5) potong

ujung-ujung kabel yang tidak rata dengan pemotong kabel sampai rapi;

126 | Teknik Jaringan Komputer dan Telekomunikasi

(6) dengan tetap menekan batas antara kabel yang terbungkus dan

kabel yang tidak terbungkus masukan kabel ke konektor RJ-45 sampai

ujung-ujung kabel terlihat dibagian depan konektor RJ-45, kalau masih

belum terlihat, coba terus ditekan sambil dipastikan posisi kabel tidak

berubah; (7) selanjutnya masukan konektor RJ-45 tersebut ke crimpt

tool untuk ditekan, ketika konektor dalam kondisi didalam crimp tool,

anda bisa memastikan kembali kabel sudah sepenuhnya menyentuh

bagian ujung RJ-45 dengan cara mendorong kabel kedalam RJ-45; (8)

kemudian tekan crimping tool sekuat tenaga supaya semua pin RJ-45

masuk dan menembus pelindung kabel UTP yang kecil, apabila

tekanan kurang kuat, kemungkinan kabel UTP tidak tersobek oleh pin

RJ-45 sehingga kabel tersebut tidak konek.

c) Memeriksa urutan warna kabel sesuai standar, dimana setiap kawat

didalam kabel UTP memiliki fungsi yang berbeda sehingga kita tidak

bisa asal crimping. Ada dua standar pengkabelan yang paling sering

digunakan yaitu : EIA/TIA 568A dan EIA/TIA 568B, dengan cara

mengurutkan sususan kabel berdasarkan warna. Berikut gambaran

standar kabel UTP:

Gambar 130. Susunan Kabel Standar EIA/TIA 568A

Sumber: Modul Pelatihan Berbasis SKKNI, Teknik Komputer Jaringan

Gambar 131. Susunan Kabel Standar EIA/TIA 568B

Sumber: Modul Pelatihan Berbasis SKKNI, Teknik Komputer Jaringan

Teknik Jaringan Komputer dan Telekomunikasi | 127

Kabel straight dan cross memang sama - sama menghubungkan

device ke device lain dalam jaringan komputer, namun device yang

bisa dihubungkan dengan masing - masing jenis kabel ini berbeda.

Berikut gambaran kebutuhan pemasangan kabel straight dan cross:

Gambar 132. Pengkabelan Straight dan Cross

Sumber: Modul Pelatihan Berbasis SKKNI, Teknik Komputer Jaringan

d) Pengujian konektivitas kabel UTP, dimana langkah – langkah yang

harus dilakukan adalah: (1) hubungkan kedua ujung kabel tersebut

pada konektor yang terdapat pada masing-masing port kabel tester;

(2) nyalakan cable network tester dan perhatikan pada lampu yang

menyala, apakah lampu yang menyala sudah sesuai dengan

pasangan konektivitas kabel (straight through atau crossover); (3) Jika

ada lampu yang seharusnya menyala tetapi tidak menyala atau jika

ada pasangan lampu yang salah nyalanya, berarti kabel yang telah

dibuat tersebut salah dan harus diulang lagi pembuatannya.

2) Pemasangan Konektor Kabel Coaxial

Tahapan pemasangan konektor kabel coaxial hampir sama dimulai dengan

menyiapkan peralatan, memotong kabel, mengupas kabel, memasang

konektor, dan menguji konektivitas. Berikut penjelasan pemasangan kabel

coaxial:

a) Menyiapkan konektor BNC, BNC boot (protector BNC supaya tidak

cepat putus), tester kabel coaxcial. Berikut gambar perangkat tersebut:

128 | Teknik Jaringan Komputer dan Telekomunikasi

Konektor Cable BNC

BNC disertai Tester

Gambar 133. Perangkat Konektor BNC

Plugboot Sumber: agusulaiman.com

b) Memotong, mengupas dan memasang kabel coaxial sebagai berikut:

(1) buat potongan yang lurus di ujung kabel, gunakan alat pemotong

untuk membuat potongan lurus di ujung kabel, setelah dipotong,

rapikan ujung kabel dengan jari pada lingkaran; (2) kupas ujung kabel

koaksial, masukkan ujung kabel koaksial ke pengupas sehingga ujung

kabelnya rata dengan ujung pengupas; (3) tarik perisai luar pada kabel,

setelah kabel dikupas, anda akan melihat dua potongan segmen, tarik

segmen terluar pada kabel, kabel konduktor pusatnya akan terlihat; (4)

tarik segmen kedua, lapisan aluminium yang mengisolasi kabel akan

terlihat, cari tepi aluminium dan kupas dari kabel; (5) tarik dan lipat

lapisan kabel ke belakang, saat menarik pelindung kabel, anda akan

melihat banyak kabel penghantar; (6) potong kabel konduktor

kebanyakan alat pengupas akan meninggalkan sedikit kabel konduktor

telanjang, panjang kabel konektor telanjang seharusnya 3,9 mm; (7)

pasang konektor LNB/receiver pelan-pelan dengan sedikit diputar

sampai isolator berwarna putih nyangkut di konektor; (8) berilah lakban

atau solasi kabel dengan kuat, sebaiknya jangan gunakan isolasi

kertas; (9) pastikan baut konektor bisa diputar.

c) Memasang dan menghubungkan kabel BNC ke konektor, dengan

tahapan: (1) buang bagian luar kabel dengan menggunakan gunting

atau cutter, panjang kurang lebih 1 cm, sedikit berhati-hati agar tidak

memotong kawat serabut dibagian dalamnya; (2) kawat serabut ditekuk

kebelakang, dan buang juga selongsong bagian dalam sehingga kawat

tunggal yg didalam dapat terlihat; (3) pasang f konektor terlebih dahulu

dgn memutarnya searah jarum jam, sehingga kawat serabut dapat

tertutup; (4) pasang konektor BNC/RCA.

Teknik Jaringan Komputer dan Telekomunikasi | 129

3) Pemasangan Kabel dan Konektor Kabel Fiber Optik

Tahapan penyambungan fiber optik harus dilakukan oleh teknisi atau

operator yang sudah tersertifikasi karena ada beberapa teknis yang harus

dilakukan sebagai berikut:

a) Splicing set-up merupakan persiapan yang perlu dilakukan sebelum

melakukan penyambungan kabel fiber optik sebagai berikut. (1)

bersihkan di seputar lokasi penyambungan; (2) kupas buffer tubes dan

bersihkan dengan jelly cleaner (3) ambil fibrlok splice dan tempatkan

pada splice holding; (4) posisikan lengan penjepit fiber sesuai

peruntukan. Bagi fiber dengan diameter coating 250 µm, putar ke arah

dalam, bagi fiber dengan diameter coating 900 µm, putar ke arah luar.

b) Persiapan kabel fiber optik yang akan digunakan mulai dari

pengupasan sampai pemotongan kabel fiber optik. Prosedurnya (1)

kupas coating sepanjang +25 mm-51 mm menggunakan mechanical

stripper; (2) bersihkan bare fiber menggunakan tisu alcohol; (3)

gunakan jenis fibrlok 2529 universal splice, potong fiber menggunakan

fiber cleaver sepanjang 12,5 mm + 0,5 mm, baik untuk diameter coating

250 µm maupun 900 µm; (4) periksa panjang potongan fiber

menggunakan pengukur panjang potongan fiber 12,5 mm yang ada

pada Fibrlok Assembly Tool; (5) Apabila panjang bare fiber tidak

sesuai, lakukan pengaturan panjang potongan fiber pada fiber cleaver.

c) Penyambungan fiber optik, dimana prosedur melakukan splicing atau

penyambungan kabel fiber optik sebagai berikut: (1) tempatkan fiber

pertama pada tempat penyimpanan fiber dengan cara menjepitkan fiber

pada penggenggam; (2) masukkan ujung fiber pertama dengan cara

mendorong ke dalam fibrlok splice sampai berhenti; (3) lakukan hal

serupa untuk sisi yang lain; (4) masukkan ujung fiber kedua dengan

cara mendorong ke dalam fibrlok splice sampai ujung fiber pertama dan

kedua bersentuhan yang ditandai dengan bergeraknya pada fiber

pertama; (5) Setelah kedua ujung fiber bersentuhan, dorong fiber

pertama ke arah fiber kedua sekali lagi sampai fiber kedua bergerak (6)

Lakukan pengepresan deng_ancara menekan handle ke bawah

sampai Fibrlok Splice berbunyi.

130 | Teknik Jaringan Komputer dan Telekomunikasi

d) Pengaturan sambungan fiber ke dalam tray dengan prosedur sebagai

berikut: (1) setelah selesai penyambungan, angkat fibrlok splice dari

assembly tool dan masukkan ke dalam tray; (2) saat mengatur fiber ke

dalam tray, perhatikan bending radius fiber tidak boleh kurang dari 3

cm; (3) hindari terjadinya pelintiran pada fiber; (4) Tata cara pengaturan

fiber kedalam tray ini juga berlaku untuk penyambungan serat dengan

fusion.

Gambar 134. Pemasangan Kabel Fiber Optik

Sumber: Modul PPG, Teknik Komputer Jaringan

Gambar 135. Pemeriksaan Kabel Fiber Optik

Sumber: Modul PPG, Teknik Komputer Jaringan

Teknik Jaringan Komputer dan Telekomunikasi | 131

5. Konfigurasi Jaringan Komputer Dasar dan Telekomunikasi

a. Konfigurasi Bridging Dasar

Bridge merupakan suatu teknik untuk menghubungkan jaringan komputer

LAN dengan jaringan LAN yang lain. Bridge dapat menghubungkan arsitektur

jaringan yang berbeda seperti jaringan memakai kabel UTP dengan wireless

atau serat fiber. Ada 4 jenis ethernet yang dapat dijadikan bridge port yakni

Ethernet, VLAN, Wireless, VPN, Tunnel (EoIP-propriteary mikrotik) dan PPTP.

Konfigurasi bridge yang sederhana dapat dilakukan seperti pada contoh kasus

berikut: sebuah jaringan LAN wireless terhubung pada port wlan1 pada

routerboard, routerboard tersebut terhubung dengan internet menggunakan

port ethernet eth1. Gabungkan port eth1 dengan wlan1 supaya berada dalam

satu segmen jaringan sehingga klien yang terhubung pada wireless

mendapatkan internet dari hasil bridge tersebut. Berikut gambar dan langkah-

langkah setting bridge:

1) Set wireless mode ke station pseudobridge.

132 | Teknik Jaringan Komputer dan Telekomunikasi

2) Buat satu interface bridge kemudian tambahkan interface ether1 dan wlan1

pada port-nya.

3) Kemudian set IP DHCP client (dynamic IP address) di laptop.

4) Cek IP yang didapat pada interface wlan laptop.

5) Gambar berikut pengecekan IP Address yang sudah terhubung

Gambaran untuk bridging yang lainnya adalah metode VLAN. VLAN adalah

suatu model jaringan yang tidak terbatas pada lokasi fisik seperti LAN tetapi

bisa diterapkan pada WAN. VLAN atau logical subnet merupakan sebuah cara

untuk memecah jaringan menjadi beberapa segmen jaringan yang lebih kecil.

Tujuan utama VLAN untuk memperkecil jumlah trafik broadcast pada masing-

masing jaringan sehingga setiap jaringan mempunyai broadcast domainnya

sendiri, untuk lebih jelasnya akan dijelaskan pengoperasian VLAN melalui

contoh kasus berikut:

Teknik Jaringan Komputer dan Telekomunikasi | 133

Sebuah jaringan kantor kecil mempunyai desain seperti pada gambar 10

mempunyai 2 (dua) buah VLAN yaitu VLAN 10 dan VLAN 20 dengan alokasi

IP : IP Router1 eth1 : 192.168.30.1/29 Network vlan 10 : 192.168.10.0/29

IP Router2 eth1 : 192.168.30.2/29 Network vlan 20 : 192.168.20.0/29

Laptop1 : 192.168.10.2/29 Laptop2 : 192.168.20.2/29

Laptop3 : 192.168.10.3/29 Laptop4 : 192.168.20.3/29

Konfigurasikan sehingga keempat client dapat terhubung!

Konfigurasi pada router 1

1) Konfigurasikan IP Address pada router 1 dengan alokasi IP

vlan 10 : 192.168.10.0/29

vlan 20 : 192.168.20.0/29

Eth1 : 192.168.30.1/29

PC1 : 192.168.10.2/29

PC2 : 192.168.20.3/29

134 | Teknik Jaringan Komputer dan Telekomunikasi

2) Membuat interface vlan pada Menu Interfaces

3) Pemberian IP Address pada masing-masing vlan dan interface

4) Pembuatan bridge, buatlah 2 atau lebih group bridge yang masing-masing

bridge terdapat interface vlan

Teknik Jaringan Komputer dan Telekomunikasi | 135

Konfigurasi pada router 2

1) Konfigurasikan IP Address pada router 1 dengan alokasi IP

vlan 10 : 192.168.10.0/29

vlan 20 : 192.168.20.0/29

Eth1 : 192.168.30.2/29

PC1 : 192.168.10.2/29

PC2 : 192.168.20.3/29

2) Membuat vlan pada Menu Interfaces

3) Pemberian IP address pada setiap interface dan vlan

4) Pembuatan bridge, buatlah 2 atau lebih group bridge yang masing-masing

bridge terdapat interface vlan.

5) Pengetesan pada client

Pada client vlan 10 di router1, ping ke client vlan 10 router2, Pada client

vlan 20 di router1, ping ke client vlan 20 router2.

136 | Teknik Jaringan Komputer dan Telekomunikasi

b. Konfigurasi Routing Dasar

Router menghubungkan satu jaringan ke jaringan lainnya. Routing adalah

suatu protokol yang digunakan untuk mendapatkan rute dari satu jaringan

menuju ke jaringan yang lainnya melalui perangkat penghubung antar jaringan

(router). Pada routing statis, administrator melakukan konfigurasi routing

secara manual pada tabel routing dimana mendefinisikan setiap jaringan yang

dituju dan gateway yang dilaluinya pada setiap router yang akan digunakan

sehingga administrator mendefinisikan routing dengan tujuan ke network A

dapat dicapai dengan gateway A.

Kelebihan routing statis diantaranya mempunyai keamanan yang lebih baik,

menggunakan bandwidth lebih sedikit daripada protokol routing dinamis, tidak

ada siklus CPU yang digunakan untuk menghitung dan mengkomunikasikan

rute, jalur yang digunakan routing statis untuk mengirim data dapat diketahui

secara jelas. Kelemahan diantaranya konfigurasi awal dan pemeliharaan

routing membutuhkan waktu yang agak lama, konfigurasi rawan kesalahan,

terutama di jaringan besar karena terdapat beberapa alternatif jalan menuju

alamat yang dituju, administrator sangat memegang peranan penting dalam

memelihara perubahan informasi rute, tidak disarankan untuk jaringan skala

yang besar karena pemeliharaan menjadi rumit, membutuhkan pengetahuan

lengkap seluruh jaringan untuk implementasi yang tepat.

Routing statis memiliki tiga kegunaan utama: (1) memberikan kemudahan

pemeliharaan tabel routing di jaringan yang lebih kecil yang diharapkan tidak

tumbuh secara signifikan; (2) Routing dari stub network dimana jaringan yang

diakses oleh satu rute, dan router hanya memiliki satu tetangga; (3)

Menggunakan satu rute default untuk mewakili jalur ke jaringan apa pun yang

tidak memiliki kecocokan yang lebih spesifik dengan rute lain dalam tabel

routing. Penjelasan routing statis supaya lebih dapat dipahami, maka

diberikan kasus sebagai berikut: sebuah jaringan skala kecil mempunyai 2

buah router yaitu: R1 dan R2 dengan konfigurasi IP untuk R1 eth1

(12.12.12.1/24); R2 eth1 (12.12.12.2/24); R1 eth2 (192.168.1.1/24); R2 eth2

(192.168.2.1/24) PC1 (192.168.1.2/24); PC2 (192.168.2.2/24), konfigurasikan

sehingga kedua buah PC bisa saling berkomunikasi, berikut gambarannya:

Teknik Jaringan Komputer dan Telekomunikasi | 137

Penyelesaian (contoh menggunakan perangkat Mikrotik):

1) Langkah pertama konfigurasikan address pada R1 dan R2

2) Setelah itu lakukan pengecekan table routing di R1 dan R2

138 | Teknik Jaringan Komputer dan Telekomunikasi

Perhatikan bahwa R1 dan R2 juga belum mengenali network masing-masing.

Maka langkah selanjutnya adalah mengenalkan network 192.168.2.0/24 ke R1

dan network 192.168.1.0/24 ke R2.

3) Sekarang kita konfigurasi pada R1 & R2

4) Lakukan pengecekan kembali tabel routing pada R1 dan R2

Dapat dilihat bahwa R1 sudah mengenali network 192.168.2.0/24 melalui

routing static (perhatikan tanda AS). Begitu juga dengan R2 yang sudah

mengenali network 192.168.1.0/24 melalui routing static.

Teknik Jaringan Komputer dan Telekomunikasi | 139

5) Untuk pengujian coba lakukan pengujian ping dari PC1 ke PC2 dan juga

sebaliknya.

PC1 dan PC2 sudah bisa saling berkomunikasi satu sama lain melalui routing

statis dengan tanda AS (active, static).

6. Monitoring Jaringan Komputer dan Telekomunikasi

a. Monitoring Trafik Jaringan

Monitoring jaringan adalah proses pengumpulan dan melakukan analisis

terhadap data-data pada lalu lintas jaringan dengan tujuan memaksimalkan

seluruh sumber daya yang dimiliki jaringan komputer. Banyak hal dalam

jaringan yang bisa dimonitoring, salah satu diantaranya beban trafik jaringan

yang melewati pada sebuah router atau interface komputer. Monitoring dapat

dilakukan dengan Simple Network Management Protocol (SNMP). Selain

beban trafik jaringan, kondisi jaringan pun harus dimonitoring misalnya status

kondisi nyala atau mati peralatan dalam jaringan.

Tujuan monitoring jaringan komputer adalah untuk mengumpulkan informasi

yang berguna dari berbagai bagian jaringan sehingga jaringan dapat diatur dan

dikontrol dengan menggunakan informasi yang telah terkumpul. Dengan begitu

diharapkan jika terjadi permasalahan dalam jaringan akan cepat diketahui dan

diperbaiki sehingga stabilitas jaringan lebih terjamin. Berikut ini beberapa

alasan utama dilakukan monitoring jaringan :

140 | Teknik Jaringan Komputer dan Telekomunikasi

1) Untuk menjaga stabilitas jaringan

2) Sulit untuk mengawasi apa yang sedang terjadi di dalam jaringan yang

memiliki sejumlah besar mesin (host) tanpa alat pengawas yang baik

3) Untuk mendeteksi kesalahan pada jaringan, gateway, server, maupun

pengguna

4) Untuk memberitahu masalah yang terjadi pada jaringan kepada

administrator secepatnya

5) Mempermudah analisis troubleshooting pada jaringan

6) Mendokumentasikan jaringan

b. Perhitungan Bandwith dan Throughput

Bandwidth adalah suatu nilai konsumsi transfer data yang dihitung dalam

satuan bit per detik atau bit per second (bps) antara server dan client dalam

waktu tertentu. Dalam hal lain bandwidth merupakan besaran yang

menunjukkan seberapa banyak data yang dapat dilewatkan dalam koneksi

melalui sebuah jaringan. Bandwidth dapat dikatakan juga luas atau lebar

cakupan frekuensi atau pita yang dipakai oleh sinyal untuk mengantarkan data

dalam media transmisi. Dapat disimpulkan bahwa bandwidth merupakan

kapasitas maksimal dari suatu saluran informasi yang dipakai mengirimkan

data dalam hitungan detik. Satuannya adalah Hertz untuk sirkuit analog dan bit

per detik dalam satuan digital. Bandwidth merupakan salah satu faktor penting

dalam jaringan. Bandwidth sering dipahami sebagai data transfer rate atau

jumlah data yang bisa dihantarkan dari sebuah titik ke titik lain dalam jangka

waktu tertentu biasanya hitungan detik. Bandwidth dalam jaringan komputer

diukur dalam bits per second (bps).

Throughput adalah istilah yang digunakan untuk berapa banyak data yang

dapat ditransfer dari sumber ke tujuannya dalam jangka waktu tertentu.

Throughput merupakan jumlah data yang dapat dikirim dan diterima dalam

jangka waktu tertentu. Dengan kata lain, throughput mengukur tingkat

keberhasilan pesan sampai di tujuannya. Throughput rata-rata memberi tahu

pengguna berapa banyak paket yang tiba di tujuan. Untuk memiliki paket

layanan berkinerja tinggi perlu mencapai tujuan dengan sukses.

Teknik Jaringan Komputer dan Telekomunikasi | 141

Throughput sangat penting untuk dipantau bagi organisasi yang memerlukan

kinerja jaringan tinggi dan pengiriman paket secara real-time. Throughput

diukur dalam bit per detik (bps) tetapi kadang-kadang juga diukur dalam paket

data per detik. Throughput diukur sebagai angka rata-rata yang digunakan

untuk mewakili keseluruhan kinerja jaringan. Jika misal bandwidth yang

dipunyai adalah sebesar 64 kbps, lalu akan mengunduh file dari internet

berukuran 128 kb, seharusnya file tersebut sudah sampai ke komputer Anda