KD 1.1 - Btik Kelas Xii - Ganjil

Diunggah oleh

Firasya KazzaJudul Asli

Hak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

KD 1.1 - Btik Kelas Xii - Ganjil

Diunggah oleh

Firasya KazzaHak Cipta:

Format Tersedia

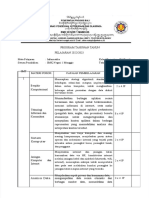

BAB

2 ASPEK LEGAL TIK

kompetensi inti Pengembangan Nilai karakter

3. Memahami, menerapkan, menganalisis pengetahuan faktual, 1. Bersyukur kepada Tuhan Yang Maha Esa dalam mempelajari

konseptual, prosedural berdasarkan rasa ingin tahunya aspek legal dari TIK.

tentang ilmu pengetahuan, teknologi, seni, budaya, dan 2. Menghargai hasil karya orang lain dalam wujud hukum dan

humaniora dengan wawasan kemanusiaan, kebangsaan, etik internasional yang dapat memengaruhi aspek legal

kenegaraan, dan peradaban terkait penyebab fenomena perangkat lunak.

dan kejadian, serta menerapkan pengetahuan prosedural 3. Terampil dan kreatif mengembangkan manfaat kemampuan

pada bidang kajian yang spesifik sesuai dengan bakat dan TIK dan Informatika dalam berbagai bidang pekerjaan.

minatnya untuk memecahkan masalah. 4. Peka kemampuanTIK dan Informatika.

4. Mengolah, menalar, dan menyaji dalam ranah konkret dan

ranah abstrak terkait dengan pengembangan dari yang

dipelajarinya di sekolah secara mandiri, bertindak secara

efektif dan kreatif, dan mampu menggunakan metode sesuai

kata kunci

kaidah keilmuan.

Hukum, teknologi, aspek legal, TIK, etika, informasi,

internasional, pengetahuan.

kompetensi Dasar

3.3 Mengetahui dan memahami aspek legal dari T IK

Alokasi Waktu

seperti: privacy, data,property, information, identity serta

dampaknya. ... × 45 menit

3.4 Mengetahui ada berbagai hukum danetik internasional yang

Peta konsep

dapat memengaruhi aspek legal perangkat lunak.

3.5 Mengetahui manfaat kemampuan TIK dan Informatika dalam

berbagai bidang pekerjaan.

4.3 Menjelaskan aspek legal dari TIK.

4.4 Menjelaskan berbagai hukum dan etik internasional terkait Aspek Legal Tik

aspek legal perangkat TIK.

4.5 Menjelaskan manfaat kemampuan TIK dan Informatika dalam

peningkatan karir dalam berbagai bidang pekerjaan.

Tujuan Pembelajaran Manfaat Kemampuan

Aspek Legal TIK TIK dan Informatika

Setelah mempelajari materi pada bab ini, siswa diharapkan dalam Berbagai

memiliki kemampuan: Bidang

1. menjelaskan aspek legal dari TIK,

2. memahami berbagai hukum dan etik internasional yang dapat

memengaruhi aspek legal perangkat lunak,

3. menjelaskan manfaat kemampuan TIK dan informatika dalam Berbagai Hukum dan

berbagai bidang pekerjaan, serta

Etik Perangkat TIK

4. memahami manfaat kemampuan TIK dan informatika dalam

berbagai bidang pekerjaan.

Ayo Lakukan

Siapkah Anda menerima materi tentang aspek legal TIK?

Sebelum mulai kegiatan pembelajaran lebih baik kita

berdoa terlebih dulu, agar dapat berjalan lancar serta

materi yang diajarkan dapat diterima dengan baik.

Informatika Kelas XII SMA/MA/ 1920-1 SEMESTER GASAL

32

Apersepsi

Perkembangan teknologi dan komunikasi saat ini sangat cepat dan

akan terus berkembang. Hal ini ditandai dengan terus munculnya

berbagai alat teknologi informasi dan komunikasi yang makin

menunjukkan kehebatannya dalam penggunaan alat tersebut.

Semua penciptaan alat teknologi tersebut dimaksudkan untuk

mempermudah manusia dalam berkomunikasi antarsesamanya.

Hal ini merupakan tujuan utama dari penelitian teknologi terkini.

Tapi tanpa kita sadari, menimbulkan perkembangan teknologi

yang makin pesat initerdapat dampak-dampak negatif dari Gambar aspek legal TIK

teknologi ini, di samping adanya dampak positif. Adanya dampak

negatif tersebut mendorong akan adanya aspek legal dari TIK yang meliputi perangkat lunak, perangkat

keras dan semua yang berhubungan dengan sistem informasi. Pada materi ini kita akan membahas

menganai aspek legal dalam bidang TIK. Untuk itu, marilah kita memperhatikan materi yang akan

dibahas pada bab ini.

Pendalaman Materi

A. Aspek Legal TIK

Perilaku kehidupan kita diarahkan oleh moral, etika, dan hukum. Undang-undang mengenal

komputer telah diterapkan di berbagai negara untuk mengatasi kekhawatiran seperti hak mendapatkan

akses data, hak akan privasi, kejahatan komputer, dan paten peranti lunak. Beberapa negara lebih

maju dibandingkan yang lain dalam hal mengeluarkan undang-undang semacam ini, dan hukum di

satu negara dapat memengaruhi penggunaan komputer di tempat lain di dunia. Dalam ilmu Teknologi

dan Informasi terdapat aspek legal yang mencakupnya seperti privasi, data, properti, informasi,

identitas dan sebagainya.

Mengamati

Amatilah bagian-bagian dari aspek legal TIK yang ada di Indonesia! Catat hasil pengamatan Anda

di buku tugas!

1. Privasi

Aspek privasi merupakan usaha untuk menjaga informasi dari orang yang tidak berhak

mengakses. Privasi lebih kearahdata-data yang sifatnya privat. Adapun confidentiality biasanya

berhubungan dengan data yang diberikan ke pihak lain untuk keperluan tertentu (misalnya

sebagai bagian dari pendaftaran sebuah servis) dan hanya diperbolehkan untuk keperluan

tertentu tersebut. Contoh ancaman: (Privacy) E-mail anggota tidak boleh dibaca oleh administrator

server. Solusi untuk mengatasi masalah tersebut yaitu dengan menggunakan metode Kriptografi

(enkripsi dan deskripsi).

TIK yang dapat menghantarkan dunia yang tidak bisa dibatasi oleh ruang dan waktu dapat

menimbulkan masalah bagi privasi seseorang atau lembaga. Adapun aspek privasi dalam TIK

adalah sebagai berikut.

a. Privasi

Privasi menyangkut hak individu untuk mempertahankan informasi pribadi dari

pengaksesan oleh orang lain yang tidak diberi izin untuk melakukannya.Contoh isu mengenai

privasi sehubungan diterapkannya sistem informasi adalah pada kasus seorang manajer

pemasaran yang ingin mengamati yang dimiliki para bawahannya. Hal tersebut karena

diperkirakan mereka lebih banyak berhubungan dengan pribadi daripada para pelanggan.

Sekali pun manajer dengan kekuasaannya dapat melakukan hal seperti itu, tetapi ia telah

melanggar privasi bawahannya.

SEMESTER GASAL Informatika Kelas XII SMA/MA/ 1920-1

33

1) Keleluasaan pribadi; data/atribut pribadi.

2) Persoalan yang menjadi perhatian yaitu sebagai berikut.

a) Informasi personal yang dapat diberikan kepada orang lain.

b) Apakah pesan informasi pribadi yang dipertukarkan tidak dilihat oleh pihak lain

yang tidak berhak.

c) Apakah dan bagaimana dengan pengiriman informasi pribadi yang anonim.

3) Implikasi sosial yaitu sebagai berikut.

a) Gangguan spamming/junk mail, stalking, dan lain sebagainya yang mengganggu

kenyamanan.

b) Cookies

b. Perlindungan Privasi Universal

Berikut perlindungan privasi unversal.

1) Penyebaran informasi pribadi perlu dibatasi menurut tujuan penggunannya dan harus

diperoleh dari sumber yang sah, berisikan data yang akurat, dilindungi dengan baik

dan secara transparan.

2) Informasi pribadi tidak boleh untuk bisnis selain dari tujuan semula perolehannya.

3) Dalam memperoleh informasi pribadi, pengguna untuk tujuan bisnis harus

memberitahukan kepada pemilik data tentang tujuan penggunaannya.

4) Pengguna informasi untuk tujuan bisnis harus mengambil tindakan yang dperlukan

untuk melindungi data pribadi dan melakukan pengawasan yang memadai atas petugas

yang memegang data pribadi.

c. Lingkup Perlindungan Privasi di Cyberspace

Berikut lingkup perlindungan di cyberspace

1) Pengumpulan (collecting).

2) Pemanfaatan (use).

3) Maksud pemanfaatan (purpose).

4) Kepada siapa informasi dipertukarkan (whom share).

5) Perlindungan data (protection of data).

6) Pengiriman melalui e-mail (sending via E-mail).

7) Cookies.

2. Data

Data merupakan salah satu hal utama yang dikaji

dalam masalah TIK. Penggunaan dan pemanfaatan

data sudah mencakup banyak aspek. Terdapat berbagai

macam jenis data dalam teknologi informasi seperti data

pribadi, data keungan, data karyawan, dan data penting

lainnya. Apabila data tersebut hilang atau dicuri maka

yang bersangkutan akan merasa kehilangan data serta

akan terjadi berbagai kekacauan. Untuk itu, kepentingan

perlindungan informasi dan data sangat penting.

Gambar pengamanan data

Data pribadi merupakan komponen dari data privasi, di

mana dalam privasi adalah hak seseorang untuk menutup

atau merahasiakan hal-hal yang sifatnya pribadi (dalam hal ini informasi pribadi). Permasalahan

yang kerap terjadi dalam hal data privasi di Indonesia adalah sejauh mana kewajiban pengambil

data melindungi data-data orang lain yang diambil.

Informatika Kelas XII SMA/MA/ 1920-1 SEMESTER GASAL

34

a. Keamanan dan Kerahasiaan Data dalam Teknologi Informasi

Seiring dengan pesatnya kemajuan di teknologi informasi, data menjadi suatu komoditi

yang eksklusif. Perlindungan akan data saat ini menjadi fenomena yang menarik karena

itu tindakan-tindakan pencegahan atas perusakan data dan informasi perlu mendapatkan

pemikiran perlindungannya. Keamanan dan kerahasiaan data pada jaringan komputer saat

ini menjadi isu yang sangat penting dan terus berkembang.

Guna menjaga keamanan dan kerahasiaan data dalam suatu jaringan komputer,

diperlukan beberapa jenis enkripsi agar data tidak dapat dibaca atau dimengerti oleh

sembarangan orang kecuali untuk penerima yang berhak. Pengamanan data tersebut selain

bertujuan untuk meningkatkan keamanan data, juga berfungsi untuk hal-hal berikut.

1) Melindungi data agar tidak dapat dibaca oleh orang-orang yang tidak berhak.

2) Mencegah agar orang-orang yang tidak berhak, tidak menyisipkan ataumenghapus

data.

b. Ketentuan Hukum Perlindungan Data di Indonesia

Di Indonesia pengaturan secara khusus mengenai perlindungan data memang belum

ada. Adapun aspek perlindungannya sudah tercermin dalam peraturan perundang-undangan

lainnya 62 seperti : UU No. 7 Tahun 1971 tentang Ketentuan Pokok Kearsipan, UU No.8 Tahun

1997 tentang Dokumen Perusahaan, UU No. 7 Tahun 1992 jo UU No. 10 Tahun 1998 tentang

Perbankan, UU No. 36 Tahun 1999 tentang Telekomunikasi, UU No. 36 Tahun 2009 tentang

Kesehatan dan UU No. 11 Tahun 2008 tentang Informasi dan Transaksi Elektronik.

3. Informasi

Informasi diartikan sebagai sebuah aset, merupakan

sesuatu yang memiliki nilai dan karenanya harus

dilindungi. Nilai secara intrinsik melibatkan subjektivitas

yang membutuhkan penilaian dan pengambilan

keputusan.

Berikut hal-hal yang dapat dipelajari dari informasi.

a. Nilai Informasi

Sebuah informasi menjadi bernilai apabila jika

dilihat dari hal-hal sebagai berikut.

1) Isi dari informasi tersebut bernilai strategis Gambar pengamanan informasi

2) Keadaan/situasi

3) Person yang memiliki dan mengomunikasikan informasi (makin tinggi jabatan seseorang,

makin besar nilai informasi yang disampaikan).

b. Ancaman terhadap Informasi Rahasia

Berikut merupakan beberapa ancaman terhadap informasi rahasia yaitu sebagai

berikut.

1) Ancaman lojik

Contoh: kriptanalisa, cracking, virus komputer, dan lain-lain.

2) Ancaman fisik

Contoh: pencurian data/informasi, pencurian alat, penyadapan, mengganggu sinyal

(jamming), pengrusakan dan bencana alam.

3) Ancaman administrasi

Contoh: penggandaan data yang berlebihan, tidak adanya pengklasifikasi berita/rahasia,

pelanggaraan akses terhadap informasi/data.

c. Tujuan Keamanan Informasi

Berikut tujuannya.

1) CONFIDENTIALITY (Kerahasiaan)

Pesan saya hanya bisa terbaca oleh penerima yang berhak.

2) INTEGRITY (Integritas)

Informasi yang terkirim dan diterima tidak berubah.

3) AVAILABITY (Ketersediaan)

Saya bisa menggunakan kapan saja.

SEMESTER GASAL Informatika Kelas XII SMA/MA/ 1920-1

35

d. Penjaminan Informasi

Penggunaan operasi informasi untuk melindungi informasi, sistem dan jaringan informasi,

dengan cara memastikan ketersediaan, integritas, keaslian, kerahasiaan dan nonrepudiasi,

dengan mempertimbangkan risiko akibat ancaman dari lokal atau tempat yang jauh melalui

jaringan komunikasi dan Internet. Tanpa adanya penjaminan informasi, suatu organisasi

tidak mempunyai kepastian tentang informasi yang diperlukan untuk pengambilan keputusan

penting, adalah andal, aman, dan tersedia saat dibutuhkan.

e. Aspek Keamanan Informasi

Berikut aspeknya.

1) Peningkatan keamanan administratif

Guna meningkatkan keamanan terhadap berbagai macam informasi, kita dapat

menanamkan metode penanganan administratif seperti berikut.

a) Strategi keamanan informasi

b) Kebijakan keamanan informasi

c) Pedoman keamanan informasi

d) Standar keamanan informasi

e) IT Compliance

2) Pengamanan dengan teknologi

Berikut hal-hal yang dapat dipelajari dari pengamanan teknologi.

a) Teknologi Pencegah

Guna melakukan pengamanan dengan teknologi, kita juga dapat menggunakan

beberapa teknologi pencegah seperti berikut.

(1) Kriptografi

Gambar kriptografi

Proses pengkodean informasi dari bentuk aslinya (disebut plaintext) menjadi

sandi, bentuk yang tidak dapat dipahami.

(2) One-Time Passwords (OTP)

Gambar One-Time Passwords (OTP)

OTP hanya dapat digunakan sekali. Password statis lebih mudah

disalahgunakan oleh password loss, password sniffing, dan brute-force cracks,

dan sejenisnya. OTP digunakan untuk mencegahnya.

Informatika Kelas XII SMA/MA/ 1920-1 SEMESTER GASAL

36

(3) Firewalls

Gambar firewalls

Firewalls mengatur beberapa aliran lalu lintas antara jaringan komputer dari

trust level yang berbeda.

(4) Alat penganalisis kerentanan ada tiga jenis alat penganalisis kerentanan.

(a) Alat penganalisis kerentanan jaringan

(b) Alat penganalisis kerentanan server

(c) Alat penganalisis kerentanan web

b) Teknologi deteksi

Berikut teknologi deteksi.

(1) Anti virus

Anti virus merupakan program komputer untuk mengidentifikasi, menetralisir,

atau mengeliminasi kode berbahaya.

Gambar anti virus

(2) IDS (Intrusion Detection System)

Gambar IDS

Teknologi IDS mengumpulkan dan menganalisis informasi dari berbagai area

dalam sebuah komputer atau jaringan untuk mengidentifikasi kemungkinan

penerobosan keamanan.

SEMESTER GASAL Informatika Kelas XII SMA/MA/ 1920-1

37

(3) IPS (Intrusion Prevention System)

Gambar IPS

IPS mengidentifikasi potensi ancaman dan bereaksi sebelum mereka

digunakan untuk menyerang.

c) Teknologi terintegasi

Berikut teknologi terintegrasi.

(1) ESM (Enterprise Security Management)

Sistem ESM mengatur, mengontrol dan mengoperasikan solusi keamanan

informasi seperti IDS dan IPS mengikuti kebijakan yang ditetapkan.

(2) ERM (Enterprise Risk Management)

Sistem ERM adalah membantu memprediksi seluruh risiko yang terkait dengan

organisasi, termasuk area di luar keamanan informasi, dan mengatur langkah

mengatasinya secara otomatis.

Informatika Kelas XII SMA/MA/ 1920-1 SEMESTER GASAL

38

Anda mungkin juga menyukai

- Data Kelas 11Dokumen5 halamanData Kelas 11RobiAgisniBelum ada peringkat

- Silabus Informatika XI SMA 2022 - 2023Dokumen7 halamanSilabus Informatika XI SMA 2022 - 2023Imas Rohayati100% (1)

- Modul (BK) Berpikir Komputasional - TIK SMA Kelas XIDokumen6 halamanModul (BK) Berpikir Komputasional - TIK SMA Kelas XIGinanjar Teguh Iman WidodoBelum ada peringkat

- Soal Berpikir KomputasionalDokumen3 halamanSoal Berpikir Komputasionalfauzi f100% (1)

- Nformatika Wecompress - Com)Dokumen37 halamanNformatika Wecompress - Com)Eros Rosmalasari100% (1)

- RPP Tik Kelas X Ganjil FullDokumen25 halamanRPP Tik Kelas X Ganjil FullIntan Kurnia RBelum ada peringkat

- Kisi-Kisi Informatika Kelas XIDokumen1 halamanKisi-Kisi Informatika Kelas XIAdji Pramudyo100% (1)

- Rencana Pelaksanaan Pembelajaran (RPP) No. 1: RPP Informatika Kelas XI - Pengantar Jaringan KomputerDokumen6 halamanRencana Pelaksanaan Pembelajaran (RPP) No. 1: RPP Informatika Kelas XI - Pengantar Jaringan KomputerLedjab Fatima100% (1)

- Kisi-Kisi PAS LM Informatika Kelas XI MIPA Dan IPS-2122Dokumen3 halamanKisi-Kisi PAS LM Informatika Kelas XI MIPA Dan IPS-2122daniellindp50% (2)

- Kisi-Kisi Soal UUK TIK SMA Kls X Semester 2Dokumen4 halamanKisi-Kisi Soal UUK TIK SMA Kls X Semester 2Rifaldy_faisal0% (1)

- Buku Tik Kelas XiDokumen395 halamanBuku Tik Kelas Xijois100% (2)

- Bab 5 Jaringan Komputer Dan InternetDokumen18 halamanBab 5 Jaringan Komputer Dan InternetJunaidi Rahman100% (1)

- Aspek Ilegal TIKDokumen15 halamanAspek Ilegal TIKnaga regantara100% (2)

- Instalasi Sistem Operasi Jaringan Berbasis Gui: Kelas: XI TKJ Semester 3Dokumen75 halamanInstalasi Sistem Operasi Jaringan Berbasis Gui: Kelas: XI TKJ Semester 3argaBelum ada peringkat

- Silabus TIK Kelas 11 Semester 1 (KTSP)Dokumen5 halamanSilabus TIK Kelas 11 Semester 1 (KTSP)Iphul Sang PejuangBelum ada peringkat

- Sistem KomputerDokumen29 halamanSistem KomputerAbdul RahmanBelum ada peringkat

- RRP Informatika 8Dokumen4 halamanRRP Informatika 8priswantoro matahairBelum ada peringkat

- Kisi-Kisi Informatika XDokumen1 halamanKisi-Kisi Informatika XFIRMAN ZAKYBelum ada peringkat

- Tik 3.2Dokumen8 halamanTik 3.2Dzikri BBelum ada peringkat

- BAB 3 Aspek Legal TIK Ganjil 2022Dokumen7 halamanBAB 3 Aspek Legal TIK Ganjil 2022Muhammad Zhilldan100% (1)

- Contoh Soal Keamanan Jaringan Kelas XII Semester 1Dokumen5 halamanContoh Soal Keamanan Jaringan Kelas XII Semester 1Tri Aji Bayu Pratama100% (1)

- Buku Tik Sma Kelas XiDokumen302 halamanBuku Tik Sma Kelas XiBudi Darmawan100% (3)

- Ulangan Harian TikDokumen2 halamanUlangan Harian TikLeonardo Aditya Gembong100% (1)

- Prota TIK SMA Kelas XDokumen2 halamanProta TIK SMA Kelas Xmuhammad mabrur100% (1)

- Capaian Pembelajaran Informatika Fase FDokumen5 halamanCapaian Pembelajaran Informatika Fase FINTAN SANJAYABelum ada peringkat

- Silabus Informatika 20202021Dokumen29 halamanSilabus Informatika 20202021m_affan_diBelum ada peringkat

- KKM Kelas 7 - Informatika - Sem 2Dokumen3 halamanKKM Kelas 7 - Informatika - Sem 2Rio PangestuBelum ada peringkat

- Silabus Informatika SMA Kelas XIIDokumen9 halamanSilabus Informatika SMA Kelas XIIAhmad Mulyanto100% (3)

- Kisi Kisi Soal Xii InformatikaDokumen6 halamanKisi Kisi Soal Xii InformatikaAdit Haqy100% (1)

- Prinsip Kerja Subscriber Internet TeleponDokumen2 halamanPrinsip Kerja Subscriber Internet Teleponabdul rahmanBelum ada peringkat

- IformatikaDokumen16 halamanIformatikaKHAIRUL MANSHURBelum ada peringkat

- Materi Search EngineDokumen5 halamanMateri Search Enginew1caxa79100% (1)

- Kisi-Kisi AM Informatika MTsDokumen4 halamanKisi-Kisi AM Informatika MTsEdi Dian Sopian100% (2)

- Prota TIK SMA Kelas XIDokumen1 halamanProta TIK SMA Kelas XImuhammad mabrurBelum ada peringkat

- Modul Tik SmaDokumen2 halamanModul Tik SmaArsyad SnifferDebianBelum ada peringkat

- Silabus Informatika Kelas 8Dokumen3 halamanSilabus Informatika Kelas 8Samsul Hidayat0% (1)

- Silabus Informatika SMA Kelas XIDokumen4 halamanSilabus Informatika SMA Kelas XIAhmad Mulyanto100% (2)

- Hukum Dan Etik InternasionalDokumen4 halamanHukum Dan Etik InternasionalDimas Dzaky ArdanansyahBelum ada peringkat

- Prota Informatika 2022 2023Dokumen8 halamanProta Informatika 2022 2023krisman dohonaBelum ada peringkat

- Soal Ujian Akhir Semester 1 Teknologi Layanan Jaringan Kelas XIDokumen4 halamanSoal Ujian Akhir Semester 1 Teknologi Layanan Jaringan Kelas XIGusIinBelum ada peringkat

- RPP 3.2 Desain Media InteraktifDokumen8 halamanRPP 3.2 Desain Media InteraktifDaspradial NoframaBelum ada peringkat

- RPP Informatika Kelas XDokumen6 halamanRPP Informatika Kelas XSMA BM MalangBelum ada peringkat

- RPP - Informatika - SMP - 1 - Henry PandiaDokumen30 halamanRPP - Informatika - SMP - 1 - Henry PandiaKurnia Sari Utami0% (1)

- LKS Jaringan DasarDokumen4 halamanLKS Jaringan Dasarrohmat26Belum ada peringkat

- Materi Analisis DataDokumen10 halamanMateri Analisis DataBimo BagaskaraBelum ada peringkat

- RPP Haki & UU ITEDokumen12 halamanRPP Haki & UU ITEAnonymous aiG0UtH7Belum ada peringkat

- Kelompok 6Dokumen38 halamanKelompok 6김하루Belum ada peringkat

- KI KD Internet of ThingsDokumen4 halamanKI KD Internet of ThingsElvin Pangadongan0% (1)

- Integrasi Antar Aplikasi OfficeDokumen4 halamanIntegrasi Antar Aplikasi OfficeFauzia Annisa Dwinanda40% (5)

- Praktik Lintas Bidang (PLB)Dokumen19 halamanPraktik Lintas Bidang (PLB)Dwi WijayantoBelum ada peringkat

- Promes TIK SMA Kelas X Sem 1Dokumen3 halamanPromes TIK SMA Kelas X Sem 1muhammad mabrur100% (1)

- Kisi-Kisi Uas Informatika Kelas 8Dokumen4 halamanKisi-Kisi Uas Informatika Kelas 8IlaBelum ada peringkat

- TP Dan ATP InformatikaDokumen18 halamanTP Dan ATP InformatikaGinanjar Teguh Iman WidodoBelum ada peringkat

- ETIKA PROFESI Hendri Maulana MilantaDokumen18 halamanETIKA PROFESI Hendri Maulana MilantaHendri Maulana MilantaBelum ada peringkat

- Materi 1-Dampak Sosial InformatikaDokumen4 halamanMateri 1-Dampak Sosial InformatikaNoeroel AenieBelum ada peringkat

- Pert - 4, Etika Teknologi InformasiDokumen20 halamanPert - 4, Etika Teknologi Informasi20180801458 SahrudinBelum ada peringkat

- TIK 7 Jan 2021Dokumen8 halamanTIK 7 Jan 2021Salsabila AzzahraBelum ada peringkat

- Tugas Pertemuan 12 (19200312 - Muhamad Fariz Reza Saputra)Dokumen10 halamanTugas Pertemuan 12 (19200312 - Muhamad Fariz Reza Saputra)Muhamad Fariz Reza SaputraBelum ada peringkat

- Yafi - Tugas 4 Komputer Dan Masyarakat (Etika Komputer)Dokumen10 halamanYafi - Tugas 4 Komputer Dan Masyarakat (Etika Komputer)Ichsan IbrahimBelum ada peringkat

- BAB 6. Etika Dan Privasi DigitalDokumen18 halamanBAB 6. Etika Dan Privasi DigitalNicholas Matthew SantosoBelum ada peringkat

- Tugas Kelompok 2 Sejarah IndonesiaDokumen3 halamanTugas Kelompok 2 Sejarah IndonesiaFirasya KazzaBelum ada peringkat

- XII Biologi KD-3.1 FinalDokumen35 halamanXII Biologi KD-3.1 FinalRizki Idris SardiBelum ada peringkat

- Sistem Pemerintahan Pada Masa Demokrasi LiberalDokumen13 halamanSistem Pemerintahan Pada Masa Demokrasi Liberaladhari_globalnetBelum ada peringkat

- XII - GEOGRAFI - KD 3.3 - Pemanfaatan Peta PJ Dan SIG - Fitri Sekar LestariDokumen56 halamanXII - GEOGRAFI - KD 3.3 - Pemanfaatan Peta PJ Dan SIG - Fitri Sekar LestariRomiZulkifliBelum ada peringkat

- KD 1.3 - Btik Kelas Xii - GanjilDokumen4 halamanKD 1.3 - Btik Kelas Xii - GanjilFirasya KazzaBelum ada peringkat