336 652 1 SM

Diunggah oleh

Taufiq ArrahmanJudul Asli

Hak Cipta

Format Tersedia

Bagikan dokumen Ini

Apakah menurut Anda dokumen ini bermanfaat?

Apakah konten ini tidak pantas?

Laporkan Dokumen IniHak Cipta:

Format Tersedia

336 652 1 SM

Diunggah oleh

Taufiq ArrahmanHak Cipta:

Format Tersedia

CYBER-SECURITY DAN TANTANGAN

PENGEMBANGANNYA DI INDONESIA

Handrini Ardiyanti*

Abstract

Indonesia is reportedly facing a serious cyber-security threat due to the fact that the level of cyber crime in the

country has reached critical condition. Unlike in coping with other crimes, to counter cyber-security, a comprehensive

solutions should be found out. This paper discusses the ways of how cyber-security in the country has been handling,

how its prospect, and new challenges coming from its development today.

Keywords: cyber, cyber crime, cyber-security, defense, Indonesia

Abstrak

Indonesia saat ini tengah dalam keadaan mendesak cyber-securityataukeamanan dunia maya karena melihat

kenyataan bahwa tingkat kejahatan di dunia maya atau cyber crime di Indonesia sudah mencapai tahap

memprihatinkan. Namun berbeda dengan penanganan kejahatan lainnya, cyber-security membutuhkan

pemikiran yang komprehensif untuk menanganinya. Karena itu tulisan ini membahas tentang bagaimana

kebijakan cyber-security yang telah dijalankan di Indonesia selama ini dan bagaimana prospek dan tantangan

bagi pengembangan kebijakan cyber-security di Indonesia.

Kati Kunci: kejahatan cyber, keamanan cyber, cyber-security, pertahanan, Indonesia

I. PENDAHULUAN kita memberi perhatian pada kegunaan dari

Saat ini dunia tengah berada dalam era teknologi yang disesuaikan dengan nilai-nilai

informasi yang merupakan tahapan lanjutan sosial maupun pribadi serta adanya peraturan

dari era prasejarah, era agraris, dan era pemerintah yang melindungi masyarakat dari

industri. Pada era informasi, keberadaan suatu dampak negatif yang ditimbulkannya.

informasi mempunyai arti dan peranan yang Terkait dengan internet terdapat sejumlah

sangat penting bagi semua aspek kehidupan, konsep yang berhubungan yaitu telematika,

serta merupakan salah satu kebutuhan hidup multimedia dan cyber space. Istilah telematika

bagi semua orang baik individual maupun dikenal sebagai the new hybrid of technology

organisasi, sehingga dapat dikatakan bahwa yang muncul karena perkembangan teknologi

dalam masyarakat informasi, informasi telah digital yang membuat perkembangan teknologi

berfungsi sebagaimana layaknya aliran darah telekomunikasi dan informatika semakin terpadu

sumber kehidupan bagi tubuh manusia.1 atau yang biasa disebut dengan konvergensi.

Salah satu temuan yang memberikan Konvergensi antara teknologi telekomunikasi,

pengaruh paling besar dalam masyarakat media dan informatika tersebut akhirnya

informasi adalah ditemukannya internet. mendorong penyelenggaraan sistem elektronik

Hadirnya internet sebagai bentuk teknologi berbasis teknologi digital yang kemudian di kenal

baru menyebabkan manusia tidak mampu dengan istilah the net. Konvergensi itu sendiri

terlepas dari arus komunikasi dan informasi. adalah merupakan gejala yang mengemuka dalam

Internet telah menyebabkan terjadinya satu industri jasa Teknologi Informasi Komunikasi

lompatan besar dalam kehidupan. Sama halnya (TIK) yang muncul sejalan dengan pesatnya

dengan teknologi lainnya, internet tidak bebas kemajuan teknologi elektronika pada akhir abad

nilai. Teknologi akan menjadi efektif jika 20. Dampak konvergensi secara sosial telah

*

Penulis adalah Peneliti Muda Bidang Komunikasi pada Pusat Pengkajian, Pengolahan Data dan Informasi Sekretariat Jenderal

DPR RI. Alamat e-mail: handrini@gmail.com dan handrini.ardiyanti@dpr.go.id

1

Anne W. Brascomb (ed), Toward A Law of Global Communication Network, New York: Lognman, 1986, hal.1

Handrini Ardiyanti: Cyber security dan Tantangan Pengembangannya..... 95

dirasakan masyarakat baik itu positif maupun Satu fakta yang mengejutkan datang dari

negatif.2 Salah satu dampak negatif yang muncul perusahaan monitoring internet Akamai yang

dalam cyber-space adalah terjadinya cyber crime. mengungkap bahwa kejahatan internet di

Maraknya cyber crime memerlukan perhatian Indonesia meningkat dua kali lipat. Angka

dan keseriusan dalam mengembangkan cyber- ini menempatkan Indonesia di posisi pertama

security bagi sebuah negara termasuk Indonesia. negara berpotensi menjadi target hacker,

Perkembangan selanjutnya para praktisi menggantikan Tiongkok. Dari 175 negara yang

menyebut media dalam telematika tersebut diinvestigasi, Indonesia berkonstribusisebanyak

dengan istilah multimedia. Sementara seiring 38 persen dari total sasaran trafik hacking di

dengan pemakaian jaringan sistem komputer yang internet.Angka ini meningkat seiring dengan

mengunakan infrastruktur sistem telekomunikasi meningkatnya kecepatan internet di Indonesia.

maka masyarakat penggunanya kemudian seolah- Menurut David Belson dari Akamai Research,

olah mendapati dunia baru yang dinamakan cyber kecepatan internet tidak memiliki hubungan

space.3 Awalan cyber, adalah awalan yang dipakai dengan potensi besar kejahatan internet yang

untuk hampir segala sesuatu yang melibatkan mengancam Indonesia. Aksi hacking lebih

komunikasi lewat komputer. Cyber space adalah dikarenakan lemahnya sistem keamanan

tempat maya dimana komunikasi terjadi. Istilah internet dan komputer di Indonesia.6

cyber-space diperkenalkan oleh novelis sains-fiksi Kerugian yang disebabkan karena tindak

William Gibson dalam bukunya Neuromancer. kejahatan dengan memanfaatkan maupun di

Pada saat itu, tahun 1984 dia melihat ada semacam dunia cyber di Indonesia menurut data CIA telah

integrasi antar komputer dengan manusia.4 mencapai 1,20 % dari tingkat kerugian akibat

Berdasarkan data Kementerian Komunikasi dan cyber crime yang terjadi di dunia sebagaimana

Informatika (Kemkominfo) pengguna internet di terlihat dalam tabel berikut ini:

Indonesia hingga saat ini telah mencapai 82 juta Tabel Perkiraan Kerugian Akibat Cyber crime di

orang. Dengan capaian tersebut, Indonesia berada dunia dan Indonesia

pada peringkat ke-8 di dunia.5 Global Indonesia

GDP:* USD 71,620 bn USD 895 bn

Berdasarkan berbagai kejadian pada Percent of

beberapa tahun ke belakang, Indonesia 1,20 %

global GDP*:

merupakan negara yang lemah cyber-securitynya. Cost of:**

Hal ini dapat diketahui dari maraknya berbagai Genuine cyber

USD 3,457 m USD 43 m

crime:

kejadian, salah satunya adalah peretasan

Transitional

terhadap data kartu debit nasabah sebuah bank Cyber crime:

USD 46,600 m USD 582 m

karena hacker berusahamenyusup ke sistem Cyber criminal

USD 24,840 m USD 310 m

pengamanan kartu nasabah bank yang terjadi infrastructure:

pertengahan Mei2014 menjadikan catatan Traditional

USD 150,200

betapa buruknya cyber-security di Indonesia. crimes USD 2,748 m

m

becoming cyber

2

Pusat Teknologi Informasi dan Komunikasi Badan Sumber: Meeting the cyber-security challenge in Indonesia An

Pengkajian dan Penerapan Teknologi (BPPT), Kajian analysis of threats and responses A report from DAKA

Konvergensi Teknologi Informasi dan Komunikasi, advisory, hal 217

Jakarta: Pusat Teknologi Informasi dan Komunikasi BPPT,

2007, hal.3 6

Ketika Hacker Lebih Menakutkan Ketimbang Teroris,

3

M. Arsyad Sanusi, Hukum Teknologi dan Informasi, Tidak hanya berbahaya bagi keamanan negara, tapi juga

Bandung: Tim Kemas Buku, 2005, hal.92-93. ekonomi dunia, http://m.news.viva.co.id/news/read/507480-

4

John Vivian, Teori Komunikasi Massa, Jakarta: Kencana, ketika-hacker-lebih-menakutkan-ketimbang-teroris, diakses

2008, hal. 264. Kamis, 17 Juli 2014 pukul 11.55 WIB.

5

Kemkominfo: Pengguna Internet di Indonesia Capai 82 7

Meeting the cyber security challenge in Indonesia An analysis

Juta, http://kominfo.go.id/index.php/content/detail/3980/ of threats and responses A report from DAKA advisory

Kemkominfo%3A+Pengguna+Internet+di+Indone http://dakaadvisory.com/wp-content/uploads/DAKA-

sia+Capai+82+Juta/0/berita_satker#.U9G4o5R_tfs, Indonesia-cyber-security-2013-web-version.pdf diakses

diakses Jumat 24 Juli 2014 pukul 09.00 WIB. 22 Juli 2014 2014 pukul 13.30 WIB.

96 Politica Vol. 5 No. 1 Juni 2014

Dari tabel perkiraan kerugiaan akibat cyber III. TUJUAN

crime yang memperbandingkan antara perkiraan Tulisan ini bertujuan:

kerugiaan akibat cyber crime di Indonesia USD 1. Memperoleh gambaran tentang kebijakan

895 billion yang artinya mencapai 1,20% dari cyber-security di Indonesia saat ini.

total keseluruhan perkiraan kerugian akibat 2. Memetakan prospek pengembangan cyber-

cyber crime secara global mencapai USD 71,620 security di Indonesia dan tantangannya.

billion.

Dalam tataran kebijakan, penanganan cyber IV. KERANGKA PEMIKIRAN

crime berbeda dengan penanganan kejahatan A. Manajemen Teknologi Informasi

lainnya. Pemerintah umumnya dapat dengan Ada 4 (empat) pondasi utama yang

mudah mengendalikan dan menerapkan mendukung perkembangan teknologi informasi

hukum di dalam wilayah kedaulatan negaranya. yaitu: perkembangan perangkat lunak (software)

Namun tidak demikian terhadap aktifitas- seperti sistem dan aplikasi dan perkembangan

aktifitas on-line yang letak atau lokasinya secara alat keras (hardware) perkembangan sarana

fisik dapat berubah sewaktu-waktu, bahkan dan prasarana teknologi informasi, manajemen

hanya dapat dibayangkan.8 isi (content management), telecommunication

Permasalahannya kemudian, ketika and networking, perkembangan internet serta

menentukan pilihan hukum dan yuridiksi perdagangan online atau melalui internet.10

telah mengakibatkan berbagai pemikiran Sementara untuk pengorganisasian terkait

tentang bagaimana mendekati permasalahan dengan pengunaan sistem teknologi informasi

tersebut. Salah satu pemikiran yang timbul setidaknya ada empat hal utama yang harus

adalah menempatkan internet sebagai ruang diperhatikan yaitu: pertama, sistem informasi

internasional keempat sama seperti halnya (information systems) dan kedua, kompetisi

antartika, luar angkasa dan samudera.9 organisasi (organizational competition); ketiga,

information systems (sistem informasi) dan

II. PERUMUSAN MASALAH organizational decision making (sistem informasi

Indonesia sebenarnya saat ini tengah dalam dan pengambilan keputusan dalam organisasi);

keadaan mendesak cyber-securityataukeamanan keempat, pengorganisasian penggunaan sistem

dunia maya karena melihat kenyataan bahwa informasi (organizational use of information systems).

tingkat kejahatan di dunia maya atau cyber Pada dasarnya sistem informasi itu terintegrasi,

crime di Indonesia sudah mencapai tahap teknologi informasi dibangun berbasis sistem

memprihatinkan. Namun berbeda dengan yang dirancang untuk dapat mendukung kerja,

penangganan kejahatan lainnya, cyber-security manajemen dan pengambilan keputusan dalam

membutuhkan pemikiran yang komprehensif organisasi. Teknologi Informasi Komunikasi (TIK)

untuk menangganinya. Berdasarkan hal tersebut adalah salah satu komponen paling penting dalam

maka permasalahan yang akan dibahas dalam pengembangan sistem informasi.11

tulisan ini adalah bagaimana kebijakan cyber- Pengelolaan sumber daya sistem informasi

security yang telah dijalankan di Indonesia adalah permasalahan selanjutnya terkait dengan

selama ini? Bagaimana prospek dan tantangan tantangan pengembangan TIK. Ada empat kunci

bagi pengembangan kebijakan cyber-security di utama yang harus diperhatikan agar pengelolaan

Indonesia? sumber daya sistem informasi berhasil yaitu:

8

Elizabeth Longworth, The Possibilities for legal framework pertama, bahwa pengelolaan sumber daya sistem

for cyberspace- Including New Zealand Perspective, Theresa informasi haruslah ditempatkan sebagai proses

Fuentes et.al (editor), The International Dimesions manajemen bisnis. Kedua, Pembangunan sistem

of Cyberspace Law: Law of Cyberspace Series, Vol.1,

Aldershot: Ashgate Publishing Limited, 2000, hal,14. 10

Ronald Thompson & William Cats Barril, Information

9

D. Menthe, Jurudiction in Cyberspace: A Theory of Technology and Management, New York: Mc Graw Hill,

International Space, Michigan Telecommunications and 2003, hal.29.

Technology Law Review, 23 April 1998, hal. 59. 11

Ibid, hal. 200-203.

Handrini Ardiyanti: Cyber security dan Tantangan Pengembangannya..... 97

informasi. Ketiga, sumber daya external sistem Global cyber-security dibangun di atas lima

informasi. Keempat, manajemen sumber daya bidang kerja: Global cyber-security dibangun

informasi.12 di atas lima bidang kerja: Kepastian Hukum

(undang-undang cyber crime); teknis dan tindakan

B. Cyber-security dan Pertahanan Negara prosedural (pengguna akhir dan bisnis (pendekatan

Cyber-security adalah kumpulan alat, langsung dan penyedia layanan dan perusahaan

kebijakan, konsep keamanan, perlindungan perangkat lunak); struktur organisasi (struktur

keamanan, pedoman, pendekatan manajemen organisasi sangat berkembang, menghindari

risiko, tindakan, pelatihan, praktik terbaik, tumpang tindih); capacity building dan pendidikan

jaminan dan teknologi yang dapat digunakan Pengguna (kampanye publik dan komunikasi

untuk melindungi lingkungan cyber dan terbuka dari ancaman cyber crime terbaru);

organisasi dan aset pengguna. Organisasi dan Kerjasama Internasional (termasuk didalamnya

aset pengguna dalam cyber-security termasuk kerjasama timbal balik dalam upaya mengatasi

perangkat yang terhubung komputasi, ancaman cyber) (undang-undang cyber crime);

personil, infrastruktur, aplikasi, layanan, teknis dan tindakan prosedural (pengguna akhir

sistem telekomunikasi dan totalitas informasi dan bisnis (pendekatan langsung dan penyedia

yang dikirimkan dan/atau disimpan dalam layanan dan perusahaan perangkat lunak); struktur

lingkungan maya. organisasi (struktur organisasi sangat berkembang,

Cyber-security merupakan upaya untuk menghindari tumpang tindih); capacity building

memastikan pencapaian dan pemeliharaan sifat dan pendidikan Pengguna (kampanye publik dan

keamanan organisasi dan aset pengguna terhadap komunikasi terbuka dari ancaman cyber crime

Bagan Ruang Lingkup Kebijakan Cyber Security

S E C U R IT Y P O L IC Y Attack Law Enforcement

?

Incident Handling

Install Harden Monitor Incident Forensics

Intrusion Analyst

sumber: Technology Perscpetive: National Cyber-Security, Universitas Pertahanan Indonesia

risiko keamanan yang relevan dalam lingkungan terbaru); Kerjasama Internasional (termasuk

cyber. Tujuan keamanan umum terdiri dari: didalamnya kerjasama timbal balik dalam upaya

ketersediaan; Integritas termasuk didalamnya mengatasi ancaman cyber).13

keaslian dan kemungkinan upaya mengurangi 13

Edmon Makarim, Indonesian Legal Framework for

terjadinya penolakan serta terakhir kerahasiaan. Cybersecurity http://www.nisc.go.jp/security-site/campaign/

ajsympo/pdf/lecture2.pdf diakses Kamis, 17 April 2014

12

Ibid, hal. 339. pukul 15. 40 wib.

98 Politica Vol. 5 No. 1 Juni 2014

Dari gambar tersebut dapat diketahui bahwa 7. Human resource dan security awareness

ruang lingkup cyber-security dimulai dari install, berkaitan dengan sumber daya manusia dan

harden atau keamanan terkait dengan perangkat awareness-nya pada keamanan informasi.

keras yang digunakan dalam mengoperasikan Selain cyber-security kelangsungan operasi

internet, monitor, yang menyebabkan terjadinya informasi juga bergantung pada physical security

insiden atau kejadian dan insiden itu dapat yang tentunya berkaitan dengan semua elemen

pula berasal dari serangan atau cyber attact yang fisikal misalnya bangunan data center, disaster

membutuhkan penangganan terhadap insiden recovery system, dan media transmisi.14

tersebut dengan melakukan uji forensik sebagai

pembuktian dalam penegakan hukum terhadap IV. PEMBAHASAN

terjadinya cyber crime. IV.A. Kebijakan cyber-security di Indonesia

Cyber-security lebih lanjut dimaknai sebagai Saat Ini

semua mekanisme yang dilakukan untuk IV.A.1. Kepastian Hukum

melindungi dan meminimalkan gangguan Kebijakan cyber-security secara khusus

kerahasiaan (confidentiality), integritas di Indonesia telah diinisiasi sejak tahun

(integrity), dan ketersediaan (availability) 2007 dengan dikeluarkannya Peraturan

informasi. Mekanisme ini harus bisa melindungi MenteriKomunikasi dan Informatika No.26/

informasi baik dari physical attack maupun cyber PER/M.Kominfo/5/2007 tentang Pengamanan

attack. Cyber-security merupakan upaya untuk Pemanfaatan Jaringan Telekomunikasi Berbasis

melindungi informasi dari adanya cyber attack, Protokol Internet yang kemudian direvisi

adapun elemen pokok cyber-security adalah: dengan Peraturan Menteri Komunikasi dan

1. Dokumen security policy merupakan Informatika No.16/PER/M.KOMINFO/10/2010

dokumen standar yang dijadikan acuan yang kemudian diperbaharui lagi dengan

dalam menjalankan semua proses terkait Peraturan Menteri Komunikasi dan Informatika

keamanan informasi. No.29/PER/M.KOMINFO/12/2010. Salah satu

2. Information infrastructure merupakan media yang diatur dalam peraturan tersebut adalah

yang berperan dalam kelangsungan operasi pembentukan ID-SIRTII, yang merupakan

informasi meliputi hardware dan software. kepanjangan dari Indonesia Security Incident

Contohnya adalah router, switch, server, Response Team on Internet Infrastructure adalah

sistem operasi, database, dan website. Tim yang ditugaskan Menteri Komunikasi

3. Perimeter Defense merupakan media yang dan Informatika (Kominfo) untuk membantu

berperan sebagai komponen pertahanan pengawasan keamanan jaringan telekomunikasi

pada infrastruktur informasi misalnya IDS, berbasis protokol internet.

IPS, dan firewall. Tugas dan fungsi dari ID-SIRTII diantaranya

4. Network Monitoring System merupakan melakukan pemantauan, pendeteksian dini,

media yang berperan untuk memonitor peringatan dini terhadap ancaman dan

kelayakan, utilisasi, dan performance gangguan pada jaringan, berkoordinasi dengan

infrastruktur informasi. pihak-pihak terkiat di dalam maupun luar

5. System Information and Event Management negeri di dalam menjalankan tugas pengamanan

merupakan media yang berperan dalam jaringan telekomunikasi berbasis protokol

memonitor berbagai kejadian di jaringan internet, mengoperasikan, memelihara dan

termasuk kejadian terkait pada insiden mengembangkan sistem database sistem ID-

keamanan. SIRTII, menyusun katalog-katalog dan silabus

6. Network Security Assessment merupakan

14

Indonesian Defense University, Technology Perscpetive:

elemen cyber-security yang berperan sebagai

National Cyber Security, http://binkorpspelaut.tnial.mil.id/

mekanisme kontrol dan memberikan index.php?option=com_docman&task=doc_download

measurement level keamanan informasi. &gid=6&Itemid=22. diakses Kamis, 17 April 2014

pukul 15. 40 wib.

Handrini Ardiyanti: Cyber security dan Tantangan Pengembangannya..... 99

yang berkaitan dengan proses pengamanan cyber semakin meningkat dan pola kejadiannya

pemanfaatan jaringan, memberikan layanan sangat cepat sehingga sulit untuk ditangani

informasi atas ancaman dan gangguan oleh aparat penegak hukum.

keamanan pengamanan pemanfaatan jaringan IV.A.2. Teknis Dan Tindakan Prosedural

telekomunikasi yang berbasis protokol internet, Secara nasional, menurut Hasyim Gautama

menjadi contact point dengan lembaga terkait terdapat sejumlah permasalah terkait dengan

tentang keamanan pengamanan pemanfaatan pembangunan cyber-security yang tangguh di

jaringan telekomunikasi yang berbasis protokol antaranya:

internet serta menyusun program kerja dalam 1. Lemahnya pemahaman penyelenggara

rangka melaksanakn pekerjaan yang berkaitan negara atan security terkait dengan dunia

dengan keamanan pengamanan pemanfaatan cyber yang memerlukan pembatasan

jaringan telekomunikasi yang berbasis protokol pengunaan layanan yang servernya berada

internet.15 di luar negeri dan diperlukan adanya

Menurut Hasyim Gautama, kerangka pengunaan secured system.

hukum cyber-security di Indonesia saat ini 2. Legalitas penanganan penyerangan di

dibangun diantaranya berdasarkan atas dasar dunia cyber.

UU Informasi dan Transaksi Elektronik 3. Pola kejadian cyber crime sangat cepat

No. 11 Tahun 2008, Peraturan Pemerintah sehingga sulit ditangani.

tentang Penyelenggaraan Sistem dan Transaksi 4. Tata kelola kelembagaan cyber-security

Elektronik No. 82 Tahun 2012 serta surat nasional.

edaran menteri dan peraturan menteri. 5. Rendahnya awareness atau kesadaran akan

Terkait dengan upaya menjamin kepastian adanya ancaman cyber attack internasional

hukum dalam pengembangan cyber-security telah yang dapat melumpuhkan infrastruktur

dilakukan antara lain dengan melaksanakan vital suatu negara.

serangkaian program yang sudah mulai berjalan 6. Masih lemahnya industri kita dalam

diantaranya: menginisiasi peraturan perundang- memproduksi dan mengembangkan

undangan yang terkait dengan cyber-security perangkat keras atau hardware terkait

seperti UU Informasi dan Transaksi Elektronik dengan teknologi informasi yang merupakan

No. 11 Tahun 2008, Peraturan Pemerintah celah yang dapat memperkuat maupun

tentang Penyelenggaraan Sistem dan Transaksi memperlemah pertahanan dalam dunia

Elektronik No. 82 Tahun 2012, menyusun cyber.16

kerangka nasional cyber-security. Penangganan kejahatan cyber yang masih

Namun demikian, legalitas penanganan parsial dan tersebar serta tidak adanya koordinasi

kejahatan di dunia cyber masih lemah karena yang baku dalam penanganan masalah cyber-

meski telah ada peraturan perundang- security. Rendahnya awarenees atau kesadaran

undangan yang melarang bentuk penyerangan akan adanya ancaman cyber attack yang

atau perusakan sistem elektronik dalam UU berdampak melumpuhkan infrastruktur vital

Informasi dan Transaksi Elektronik No.11 contohnya adalah sistem radar penerbangan

Tahun 2008 namun belum terdapat peraturan di bandara internasional Soekarno Hatta yang

perundang-undangan yang mengatur secara beberapa kali mengalami gangguan. Tidak

khusus cyber crime dan penanganan cyber crime menutup kemungkinan cyber attack menyerang

padahal dilain sisi bentuk kejahatan dunia infrastruktur vital negara seperti itu.

Terkait dengan kebijakan cyber-security

15

Pasal 9 Peraturan Menteri Komunikasi dan Informatika

No. 29/PER/M.KOMINFO/12/2010 tentang perubahan di Indonesia perlu diatur sebuah kebijakan

kedua Peraturan Menteri Komunikasi dan Informatika yang mengatur tentang berbagai elemen yang

No. 26/PER/M.Kominfo/5/2007 tentang Pengamanan terkait dengan cyber-security dalam berbagai

Pemanfaatan Jaringan Telekomunikasi Berbasis Protokol

Internet. 16

Hasyim Gautama, Ibid.

100 Politica Vol. 5 No. 1 Juni 2014

kebijakan yang mengatur tentang sistem Guna menyikapi cyber crime yang sudah

teknologi informasi komunikasi yang digunakan mencapai tahap memprihatinkan tersebut

yang meliputi pengaturan perlu adanya maka salah satu alternatif kebijakannya adalah

dokumen standar yang dijadikan acuan dalam dengan menempatkan cyber-security dalam

menjalankan semua proses terkait dengan kontek pertahanan. Berbagai kebijakan yang

keamanan informasi, standar infrastruktur telah dilakukan terkait dengan cyber-security

yang wajib dipenuhi yang sesuai dengan standar dalam konteks pertahanan di tingkat nacional

internasional dalam menghadapi cyber war antara lain, pada tahun 2010, Kementerian

termasuk didalamnya adanya perimeter defense Pertahanan (Kemhan) memulai program

yang memadai, adanya network monitoring penanggulangan terhadap cyber attack dengan

system, system information and event management membentuk Tim Kerja Pusat Operasi Dunia

yang berfungsi memonitor berbagai kejadian Maya (Cyber Defence Operation Centre) yang

di jaringan terkait dengan insiden keamanan, telah menyusun rencana pembentukan Tim

network security assement yang berperan sebagai Penanganan Insiden Keamanan Informasi.

control dan measurement keamanan. IV.A.4. Capacity Building

IV.A.3. Struktur Organisasi Program pelatihan dan peningkatan

Permasalahan lainnya adalah penanganan keahlian cyber-security dilakukan dalam

cyber-security dalam kerangka pertahanan negara koordinasi Tim Kerja Pusat Operasi Dunia

hingga saat ini masih bersifat sektoral dan belum Maya (Cyber Defence Operation Centre). Selain

terkoodinasi serta belum terpadu. Sebagai contoh itu diperlukan pembinaan SDM tentang arti

seperti dijelaskan Eris Herryanto bahwa selama pentingnya cyber-security guna meningkatkan

ini konsep cyber defence yang dilaksanakan pemahaman langkah-langkah preventif dalam

Kemhan dan TNI masih bersifat sektoral, belum menangkal segala tindak cyber crime.

menyeluruh sebagai satu kesatuan.17 Guna pengembangan kapasitas SDM dalam

Guna mengatasi cyber crime, kebijakan yang penangganan cyber-security, dalam tubuh TNI

telah dilaksanakan kementerian pertahanan telah melakukan kerjasama dengan stakeholder

keamanan adalah dengan membentuk Tim yang memiliki kemampuan di bidang Informasi

Kerja Pusat Operasi Dunia Maya (Cyber Defence Teknologi diantaranya seperti kerjasama

Operation Centre) yang bertujuan menjaga yang dilakukan oleh TNI AD dengan Institut

keamanan dan perlindungan internal (Kemhan) Teknologi Del (IT Del), Sumatera Utara.

maupun keamanan dan perlindungan eksternal Kerjasama ini direncanakan berlangsung selama

(nasional) dalam dunia cyber. Cyber Defence tiga tahun, dari tahun 2014 sampai 2017 dalam

Operation Centre dalam tataran kebijakan cyber- tiga program. Ketiga program itu antara lain:

security nasional pembentukannya ditujukan untuk penyiapan model perang cyber, seminar military

membangun sistem pertahanan semesta yang cyber intelligence and cyber operation, serta cyber

melibatkan seluruh warga negara, wilayah dan camp atau pekan cyber.19

sumber daya nasional lainnya untuk menegakkan IV.A.5. Kerjasama Internasional

kedaulatan negara, keutuhan wilayah dan Langkah lainnya yang dilakukan adalah

keselamatan segenap bangsa dari ancaman cyber.18 dengan melakukan kerjasama internasional

dengan organisasi regional maupun internasional

17

Penjelasan Sekretaris Jenderal Kementerian Pertahanan

dalam rangka penanggulangan cyber crime.

Marsdya TNI Eris Herryanto pada seminar nasional

keamanan Infrastuktur Internet yang diselenggarakan Kerjasama dalam rangka penanggulangan

Indonesia Security Incident Response Team on Internet cyber crime yang telah dilakukan Indonesia di

Infrastruktur (ID-SIRTI) di Universitas Pertahanan di antaranya dengan menjadi anggota ASEAN

tahun 2011.

18

Kemhan dan TNI Membangun Pertahanan Cyber, http:// 19

TNI Gandeng IT Del Antisipasi Penjahat di Dunia

dmc.kemhan.go.id/post-kemhan-dan-tni-membangun- Internet, http://www.jpnn.com/read/2014/05/13/234115/

kekuatan-pertahanan-cyber.html, diakses Jumat, 18 Juli TNI-Gandeng-IT-Del-Antisipasi-Penjahat-di-Dunia-

2014 pukul 14.15. Internet- diakses Selasa, 22 Juli 2014 pukul 14.30 WIB.

Handrini Ardiyanti: Cyber security dan Tantangan Pengembangannya..... 101

Network Security Action Council, menjadi IV.B.2. Teknis dan Tindakan Prosedural

anggota International Telecommunication Union Adapun elemen pokok cyber-security

(ITU), menjadi steering committee Asia yang harus terpenuhi dalam tersedianya

Pacific Computer Emergency Response Team information infrastructure merupakan media

(APCERT), anggota dari Forum of Incident yang berperan dalam kelangsungan operasi

Response and Security (FIRST), melakukan kerja informasi meliputi hardware dan software.

sama bilateral di bidang cyber-security dengan Contohnya adalah router, switch, server, sistem

Jepang, Inggris serta beberapa negara lainnya. operasi, database, dan website; tersedianya

Terkait dengan kerjasama internasional perimeter defense merupakan media yang

dalam bidang cyber-security, Indonesia juga berperan sebagai komponen pertahanan

ikut berperan aktif dalam program Global pada infrastruktur informasi misalnya IDS,

Cyber security Agenda (GSA) yang diluncurkan IPS, dan firewall; adanya network monitoring

pada World Telecommunication and Information system merupakan media yang berperan untuk

Society Day 2007 yang merupakan program memonitor kelayakan, utilisasi, dan performance

kerjasama internasional yang bertujuan infrastruktur informasi; terbangunnya system

untuk menciptakan strategi dan solusi untuk information and event management merupakan

meningkatkan kepercayaan dan keamanan di media yang berperan dalam memonitor

tengah masyarakat informasi.20 berbagai kejadian di jaringan termasuk kejadian

terkait pada insiden keamanan; terbentuknya

IV.B. Prospek dan Tantangan Pengembangan network security assessment merupakan elemen

Kebijakan Cyber security Di Indonesia cyber-security yang berperan sebagai mekanisme

IV.B.1. Kepastian Hukum kontrol dan memberikan measurement level

Terkait dengan kepastian hukum. keamanan informasi.

pembangunan cyber-security adalah tersedianya Terkait dengan pengembangan kebijakan

dokumen security policy merupakan dokumen cyber security secara teknis, hal lain yang perlu

standar yang dijadikan acuan dalam dipikirkan menurut Kuntjara Pinardi dan Taufik

menjalankan semua proses terkait keamanan Arief hal pertama yang patut diperhatikan

informasi. adalah diperlukannya satelit khusus dalam

Pengembangan dan penguatan kebijakan rangka pertahanan dan keamanan dalam

cyber-security di Indonesia hendaknya menyatu menyikapi secara serius cyber crime. Dimilikinya

dengan strategi nasional dalam membangun satelit khusus dalam rangka pertahanan dan

ekosistem cyber-security nasional yang telah keamanan mutlak diperlukan karena telah

disusun pemerintah. Strategi nasional dalam dimilikinya sejumlah provider telekomunikasi

membangun ekosistem cyber-security nasional oleh pemilik modal asing. Sebagaimana

yang telah disusun pemerintah tersebut meliputi diketahui, kebijakan cyber-security berkaitan erat

upaya hukum, upaya teknis yang melingkupi dengan pembangunan dan penyelenggaraan

standar dan operasional, penataan organisasi telekomunikasi, khususnya di sektor

dan kelembagaan penangganan cyber-security pertahanan, dalam keadaan penyelenggaraan

dalam lingkup kepentingan nasional, capacity telekomunikasi Dephankam dan/atau TNI

building atau peningkatan kapasitas Sumber belum atau tidak mampu mendukung

Daya Manusia (SDM) di bidang cyber-security kegiatan penyelenggaraan telekomunikasi

dan meningkatkan kerjasama internasional. pertahanan keamanan negara, Dephankam

dan/atau ABRI dapat menggunakan dan

memanfaatkan telekomunikasi yang disediakan

oleh badan penyelenggara atau badan lain atau

20

Menteri Kominfo Pada High Level Segment ITU Council

2008 Yang Membahas Cyber security, http://www.postel. telekomunikasi untuk keperluan khusus, saat

go.id/info_view_c_26_p_814.htm diakses Jumat, 24 Juli ini satelit yang digunakan Kemhan/TNI saat

2014 pukul 13.30 WIB.

102 Politica Vol. 5 No. 1 Juni 2014

ini untuk komunikasi video conference Kemhan/ Potensi Nasional (Binpotnas) dan fungsi

TNI menyewa kapasitas bandwidth satelit lainnya.

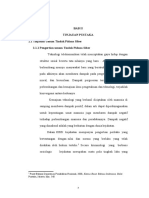

Gambar Penggunaan Satelit Pertahanan di Masa Damai

PENGGUNAAN DIMASA DAMAI (OMSP)

Atasi Atasi Atasi Pam

Separatisme Pemberontakan Terorisme Perbatasan

Pam

Disaster relief Penerbangan

/Pelayaran

Tugas Pam

Perdamaian Presiden/

Dunia Wapres

Bantu Pem

Tugas SAR

Binpotnas

Pam Bantu Pam

Bantu Pemda Bantu POLRI

Obvitstrat Tamu Negara

Sumber: Taufik Arief, Satelit Pertahanan21

c-band milik PT Indosat, untuk komunikasi Hal lain yang membuat pentingya segera

data Kemhan/TNI, VPN IP menyewa dari PT. dimilikinya satelit khusus pertananan menurut

Telkom dan untuk komunikasi voice Kemhan/ Taufik Arief adalah, satelit telah digunakan

TNI, PTSN dan VPN IP menyewa dari PT sejak Uni Soviet meluncurkan Sputnik

Telkom. pada tahun 1957. Dewasa ini militer di dunia

Dari gambar dapat diketahui bahwa (termasuk TNI) telah menggunakan satelit

satelit khusus sangat diperlukan oleh sektor guna mendukung operasionalnya. Digunakan

pertahanan baik pada saat melancarkan operasi baik dalam masa damai (OMSP) dan masa

di masa damai mulai dari pengawalan Presiden/ perang (OMP). Sementara TNI membutuhkan

Wakil Presiden, membantu pengawalan tamu- satelit komunikasi bergerak yang bersifat closed

tamu negara, mencegah terjadinya konflik group. (Surat Panglima TNI Nomor: B/2446/

akibat isu separatisme, pengamanan perbatasan VI/2013 tanggal 14 Juni 2013).

dan berbagai fungsi lainnya seperti mengatasi Berbagai kejadian yang terkait dengan

aksi terorisme, pengamanan perbatasan sebab terjadinya cyber crime diantaranya perentasan

di daerah perbatasan sangat rawan tindak situs Kepolisian RI, situs TNI AD termasuk

pidana penyelundupan narkoba dan senjata diantaranya situs www.pusdikkav.mil.id yang

api, pengamanan pelayanan penerbangan dan merupakan situs Pusat Pendidikan Kavaleri

tranportasi massal lainnya, pencegahan tindak TNI AD. Tercatat hacker Malaysia pernah

separatisme, membantu upaya pertolongan menyambangi situs TNI AD. Begitu membuka

dan pencarian berbagai musibah dalam satu situs TNI yang diretas, maka yang ada adalah

rangkaian search and rescue (SAR), Pembinaan tulisan This Website Has Been Hacked By

m33h00n. Ketika diamati lebih seksama, pada

21

Taufik Arief, Satelit Pertahanan pada Focus Group

Discussion dalam rangka penyusunan proposal penelitian bagian atas website, peretas meninggalkan jejak

Pembangunan TIK dalam kerangka Keamanan Nasional berupa Greetings From Malaysia! By m33h00n

Jumat, 7 Maret 2014.

Handrini Ardiyanti: Cyber security dan Tantangan Pengembangannya..... 103

& m0rn!ngw00d!. Demikian pula dengan situs cyber defence yang dalam implementasinya

www.pusdikkav.mil.id yang merupakan situs membutuhkan badan koordinasi.23

Pusat Pendidikan Kavaleri TNI AD disatroni Pengaturan dan penataan kelembagan cyber-

peretas pada Rabu, 15 Oktober 2013. Bila security nasional yang kuat merupakan salah

membuka website tersebut, maka yang akan satu prasyarat terwujudnya cyber-security yang

tampil adalah latar hijau dan tulisan warna handal. Karenanya pembentukan pengaturan dan

hijau berbunyi Secret 404 Was HERE. Hacker penataan kelembagaan yang menanggani cyber-

tersebut juga meninggalkan jejak nama yaitu security secara nasional tersebut harus terintegrasi

404 Cyber Attack.22 Berbagai kasus cyber crime sebagaimana dijelaskan dalam bagan berikut:

tersebut menunjukkan kenyataan bahwa di Dari bagan pengorganisasian dan kelembagaan

bidang cyber dalam kerangka pertahanan, penangganan cyber-security secara nasional

Indonesia masih sangat jauh tertinggal. tersebut dapat diketahui bahwa penangganan

Kondisi ini disebabkan karena keseriusan cyber-security harus terintegrasi secara kuat

dalam menyikapi cyber-security membutuhkan dan melibatkan berbagai lembaga terkait yaitu

insentif yang sangat besar, sebab bukan hanya intelejen, penegak hukum, pertahanan dan

karena ruang lingkup penanganan cyber- keamanan baik itu Kementerian Pertahanan

security yang kompleks namun juga penanganan maupun TNI serta pemerintah sebagai regulator

cyber-security yang serius membutuhkan yang dalam hal ini diwakili oleh Kominfo dan

pembangunan infrastruktur penunjang yang ISSIRTI serta Lembaga Sandi Negara.

membutuhkan pembiayaan yang tidak sedikit Terkait dengan pengorganisasian

serta memerlukan sumber daya manusia yang penangganan cyber-security. salah satu

seimbang dengan kompleksitas infrastruktur strategi menarik yang patut dicermati dalam

pendukung yang akan dibangun. menghadapi cyber war diantaranya upaya

Langkah berikutnya dalam cyber-security serius pemerintah Amerika Serikat dalam

secara teknis adalah penyempurnaan terhadap mengembangkan The National Cyber Security

perangkat yang terhubung komputasi, Division (NCSD) atau satu divisi khusus yang

personil, infrastruktur, aplikasi, layanan, sistem bertugas menanggani keamanan cyber secara

telekomunikasi, dan totalitas informasi yang nasional yang didukung oleh sektor swasta

dikirimkan dan/atau disimpan dalam dunia dan masyarakat yang memiliki tugas untuk

cyber. membangun dan memelihara nasional yang

IV.B.3. Struktur Organisasi efektif sistem keamanan cyber atau dunia

Tantangan lainnya ke depan dalam maya, membuat dan menerapkan program

pengembangan kebijakan cyber-security adalah manajemen resiko untuk dunia cyber guna

sifat dari ancaman cyber yang multidimensional melindungi infrastruktur telekomunikasi dan

membuat penanganannya tidak hanya menjadi cyber dari situasi kritis yang dikenal dengan

tanggungjawab dari TNI dan/atau Polri. the National Cyber space Response System.

Kemhan maupun Kemenkominfo. Menurut Pembentukan Komando khusus satuan cyber

Sjafrie Sjamsoeddin, ancaman cyber termasuk oleh Departemen Pertahanan yang dipimpin

dalam ancaman asimetris yang penanganannya oleh Jenderal Keith Alexander pada tahun 2009

membutuhkan pendekatan komprehensif. merupakan langkah strategis yang perlu segera

Karena sifatnya multidimensional, membuat diimplementasikan dalam upaya menyikapi

cyber-security tidak dan bukan merupakan lebih serius dalam kerangka pertahanan dan

urusan satu kementerian saja, tetapi juga menjaga kedaulatan di bidang cyber.

urusan berbagai kementerian lainnya. Karena

23

Penjelasan Wakil Menteri Pertahanan Sjafrie Sjamsoeddin

itu diperlukan kebijakan cyber-security atau

pada seminar nasional keamanan Infrastuktur Internet

22

Situs TNI Kembali Disatroni, http://www.merdeka.com/ yang diselenggarakan Indonesia Security Incident

teknologi/situs-tni-kembali-disatroni-hacker.html diakses Response Team on Internet Infrastruktur (ID-SIRTI) di

Selasa, 22 Juli 2014 pukul 14.20 WIB. Universitas Pertahanan di tahun 2011.

104 Politica Vol. 5 No. 1 Juni 2014

Bagan Organisasi dan Kelembagaan Cyber security Nasional

Sumber: Penerapan Cyber security, Hasyim Gautama24

Keseriusan dari militer Amerika itu sendiri ditempatkan Amerika setara dengan

menunjukkan bahwa cyber dalam kerangka domain matra lainnya yaitu darat, laut, udara dan

pertahanan, dipandang tidak hanya sebagai antariksa. Karenanya US Army Cyber Command

jaringan melainkan telah diposisikan sebagai bertugas merencanakan, mengkoordinasikan,

medan peperangan yang harus dimenangkan. mengintegrasikan, mensinkronisasikan, dan

Pandangan tersebut menjadikan militer Amerika melakukan kegiatan untuk: mengarahkan

secara serius meningkatkan sistem pertahanan operasi dan pertahanan ditentukan

negaranya di bidang cyber dengan dikomandoi Departemen Pertahanan dan jaringan informasi;

militer, sipil dan stakeholder yang memiliki mempersiapkan diri untuk, dan ketika diarahkan,

kemampuan di bidang informasi teknologi melakukan spektrum penuh operasi militer

sebagai supporting system untuk membangun dunia maya untuk memungkinkan tindakan di

strategi dan taktik sistem pertahanan yang semua domain, memastikan keamanan Amerika

senantiasa diperbaharui sesuai dengan di dunia cyber dan menangkal berbagai ancaman

perkembangan pesat di cyber dan memperluas yang ada di dunia cyber.25

batas-batas strategi pertahanan yang ada. Dengan adanya komando khusus satuan

Perjuangan untuk mendominasi dunia cyber cyber pengelolaan terhadap manajemen risiko

dalam pandangan US Army Cyber Command dunia maya melalui upaya seperti peningkatan

merupakan bagian yang tidak terpisahkan dari pelatihan, informasi tentang keamanan dan

peperangan cyber atau cyber war itu sendiri baik kerahasiaan serta pembangunan jaringan

saat ini maupun di kemudian hari. yang aman dan tangguh hingga membentuk

Berbagai ancaman di dunia cyber atau industri pertahanan cyber yang tangguh antara

cyber threats menuntut pendekatan baru lain dengan membuat program-program

untuk mengelola informasi, mengamankan pertahanan dan perlindungan cyber yang dapat

informasi dan tantangan serta kondisi itulah digunakan untuk melindungi berbagai sistem

yang mendorong dari pembentukan US Army

Cyber Command. Cyber space atau dunia cyber

25

US Army Cyber Command, http://www.arcyber.army.mil/

org-arcyber.html diakses Selasa, 22 Juli 2014 pukul 15.00

24

Hasyim Gautama, Ibid. WIB.

Handrini Ardiyanti: Cyber security dan Tantangan Pengembangannya..... 105

pelayanan publik dan pemerintahan serta (hardware) perkembangan sarana dan prasarana

militer dari serangan di dunia maya tidak hanya teknologi informasi, manajemen isi (content

berupa Tim Kerja Pusat Operasi Dunia Maya management), telecommunication and networking,

(Cyber Defence Operation Centre) sebagaimana perkembangan internet serta perdagangan

dibentuk oleh Kemenhan. online atau melalui internet.

Pengorganisasian terkait dengan cyber Mengingat pesatnya perkembangan

security tersebut hendaknya selaras dengan teknologi maka pengelolaan sumber daya cyber

pengorganisasian pengunaan sistem teknologi security haruslah ditempatkan sebagai proses

informasi dengan memperhatikan empat manajemen bisnis. Hal ini diperlukan karena

hal utama yaitu: pertama, sistem informasi penangganan cyber-security bukanlah sesuatu

(information systems) dan kedua, kompetisi yang murah dan mengalami perkembangan

organisasi (organizational competition); ketiga, yang sangat pesat. Pengembangan kapasitas

information systems (sistem informasi) dan infrastruktur dengan ditempatkan sebagai

organizational decision making (sistem informasi proses manajemen bisnis maka potensi kerugian

dan pengambilan keputusan dalam organisasi); atau biaya yang harus dikeluarkan karena

keempat, pengorganisasian penggunaan sistem perkembangan teknologi dapat dikurangi.

informasi (organizational use of information systems). Demikian pula dengan pengembangan

Pengembangan cyber security itu terintegrasi, kapasitas SDM yang bergerak di bidang cyber-

teknologi informasi dibangun berbasis sistem security. Dengan dikelolanya SDM cyber-security

yang dirancang untuk dapat mendukung kerja, dengan manajemen bisnis maka diharapkan

manajemen dimana cyber-security tersebut akan mampu mempercepat terpenuhinya

dibangun. Selain itu Kedua, pembangunan kebutuhan SDM yang menguasai bidang cyber-

sistem informasi. Ketiga, sumber daya eksternal security.

sistem informasi. Keempat, manajemen sumber IV.B.5. Kerjasama Internasional

daya informasi. Yang menjadi permasalahan adalah hingga

Berbagai konsep dan langkah terkait saat ini belum ada kesepakatan internasional

dengan penyempurnaan pengorganisasian dan yang mengikat terkait dengan cyber-security

penangganan kelembagaan yang menangani sehingga diperlukan inisiatif Indonesia sebagai

cyber-security tersebut dilakukan dalam satu negara untuk mengupayakan tercapainya

rangka untuk memastikan pencapaian dan kesepakatan bersama yang mengikat terkait

pemeliharaan sifat keamanan organisasi dan pengamanan dunia cyber secara internasional.

aset pengguna baik itu di tingkat kelembagaan Namun demikian, mengingat belum adanya

maupun nasional terhadap risiko keamanan kesepakatan secara internasional terkait dengan

yang relevan dalam lingkungan cyber. cyber-security maka penguatan pengamanan

IV.B.4. Capacity Building cyber-security nasional mutlak diperlukan.

Penguasaan tehnologi masih terkendala Kerjasama internasional lainnya terkait

merupakan permasalahan utama dalam dengan pengembangan cyber-security adalah

pengembangan kebijakan cyber-security. Karenanya dalam rangka meningkatkan kapasitas

pengembangan kapasitas SDM merupakan salah kemampuan cyber security baik itu untuk

satu hal yang harus diperhatikan selain infrastruktur, sarana prasarana maupun dalam

Karenanya, pengembangan strategi pengembangan kemampuan SDM dalam

nasional dalam membangun cyber-security bidang cyber-security baik bilateral antar dua

di Indonesia ke depan dilakukan dengan negara maupun regional ataupun internasional.

memenuhi empat pondasi yang mendukung Peningkatan kerja sama teknologi informasi

perkembangan teknologi pengembangan dan cyber-security selain itu juga diharapkan

perangkat lunak (software) seperti sistem mampu membuka peluang bagi pengembangan

dan aplikasi dan perkembangan alat keras industri media baru terkait dengan IT di

106 Politica Vol. 5 No. 1 Juni 2014

Indonesia sebagai salah satu bagian dari Kebijakan cyber-security yang telah dijalankan

pengembangan industri strategis. di Indonesia telah diinisiasi sejak tahun

Terkait dengan pengembangan kerjasama 2007 dengan dibentuknya Indonesia Security

internasional dalam rangka pengembangan cyber- Incident Response Team on Internet Infrastructure

security Indonesia perlu meningkatkan peran aktif adalah Tim yang ditugaskan Menteri

mendorong berbagai kesepakatan bersama yang Komunikasi dan Informatika (Kominfo) untuk

sepakati bersama dalam ITU yang merupakan membantu pengawasan keamanan jaringan

organisasi terdepan dalam menciptakan cyber space telekomunikasi berbasis protokol internet.

yang aman bagi negara, pemerintah, masyarakat Tugas dan fungsi dari ID-SIRTII di antaranya

maupun dunia usaha. Selain itu Indonesia melakukan pemantauan, pendeteksian dini,

juga dapat mengembangkan kerjasama dengan peringatan dini terhadap ancaman dan

negara-negara anggota ITU lainnya yang memiliki gangguan pada jaringan, berkoordinasi dengan

kemampuan IT lebih baik dari Indonesia untuk pihak-pihak terkiat di dalam maupun luar

memberikan asistensi dalam upaya peningkatan negeri didalam menjalankan tugas pengamanan

sumber daya manusia, memberikan perlindungan jaringan telekomunikasi berbasis protokol

kepada penguna dari kemungkinan terjadinya internet, mengoperasikan, memelihara dan

cyber crime dan meningkatkan kebermanfaatan mengembangkan sistem database sistem ID-

internet untuk masyarakat informasi. Di samping SIRTII, menyusun katalog-katalog dan silabus

itu juga Indonesia perlu terus meningkatkan peran yang berkaitan dengan proses pengamanan

aktifnya dalam program Global Cyber security pemanfaatan jaringan, memberikan layanan

Agenda (GSA). informasi atas ancaman dan gangguan

keamanan pengamanan pemanfaatan jaringan

V. KESIMPULAN DAN REKOMENDASI telekomunikasi yang berbasis protokol internet,

Indonesia saat ini tengah dalam keadaan menjadi contact point dengan lembaga terkait

mendesak cyber-securityataukeamanan tentang keamanan pengamanan pemanfaatan

dunia maya karena melihat kenyataan bahwa jaringan telekomunikasi yang berbasis protokol

tingkat kejahatan di dunia maya atau cyber internet serta menyusun program kerja dalam

crime di Indonesia sudah mencapai tahap rangka melaksanakan pekerjaan yang berkaitan

memprihatinkan. Salah satu fakta yang dengan keamanan pengamanan pemanfaatan

menunjukkan cyber crime di Indonesia sudah jaringan telekomunikasi yang berbasis protokol

mengkhawatirkan adalah data CIA yang internet.

menyebutkan kerugian yang disebabkan karena Kerangka hukum cyber-security di Indonesia

tindak kejahatan dengan memanfaatkan saat ini dibangun diantaranya berdasarkan atas

maupun di dunia cyber di Indonesia telah dasar UU Informasi dan Transaksi Elektronik

mencapai 1,20% dari tingkat kerugian akibat No. 11 Tahun 2008, Peraturan Pemerintah

cyber crime yang terjadi di dunia. tentang Penyelenggaraan Sistem dan Transaksi

Dalam tataran kebijakan, penangganan Elektronik No. 82 Tahun 2012 serta surat edaran

cyber crime berbeda dengan penangganan menteri dan peraturan menteri. Secara nasional,

kejahatan lainnya. Namun berbeda dengan terdapat sejumlah permasalah terkait dengan

penangganan kejahatan lainnya, cyber-security pembangunan cyber-security yang tangguh di

membutuhkan pemikiran yang komprehensif antaranya lemahnya pemahaman penyelenggara

untuk menangganinya. Karena itu tulisan ini negara atan security terkait dengan dunia cyber

membahas dua hal yaitu: pertama, bagaimana yang memerlukan pembatasan pengunaan

kebijakan cyber-security yang telah dijalankan layanan yang servernya berada di luar negeri

di Indonesia selama ini. Kedua, bagaimana dan diperlukan adanya pengunaan secured

prospek dan tantangan bagi pengembangan system; belum adanya legalitas yang memadai

kebijakan cyber-security di Indonesia. terhadap penanganan penyerangan di dunia

Handrini Ardiyanti: Cyber security dan Tantangan Pengembangannya..... 107

cyber; tata kelola kelembagaan cyber-security manajemen risiko untuk dunia cyber guna

secara nasional yang masih parsial dan tersebar melindungi infrastruktur telekomunikasi dan

serta tidak adanya koordinasi yang baku dalam cyber dari situasi kritis yang dikenal dengan the

penanganan masalah cyber-security; masih National Cyber space Response System.

lemahnya industri kita dalam memproduksi Terkait dengan pengembangan strategi

dan mengembangkan perangkat keras atau nasional dalam membangun cyber-security

hardware terkait dengan teknologi informasi. di Indonesia ke depan dilakukan dengan

Pengaturan dan penataan kelembagan memenuhi empat pondasi yang mendukung

cyber-security nasional yang kuat merupakan perkembangan teknologi informasi termasuk

salah satu prasyarat terwujudnya cyber-security didalamnya pengembangan cyber-security yaitu:

yang handal. penangganan cyber-security perkembangan perangkat lunak (software)

harus terintegrasi secara kuat dan melibatkan seperti sistem dan aplikasi dan perkembangan

berbagai lembaga terkait yaitu intelejen, alat keras (hardware) perkembangan sarana

penegak hukum, pertahanan dan keamanan dan prasarana teknologi informasi, manajemen

baik itu kementerian pertahanan maupun TNI isi (content management), telecommunication

serta pemerintah sebagai regulator yang dalam and networking, perkembangan internet serta

hal ini diwakili oleh Kominfo dan ISSIRTI serta perdagangan online atau melalui internet.

Lembaga Sandi Negara. Selain memenuhi keempat pondasi utama

Guna menyikapi cyber crime yang sudah pengembangan cyber-security langkah lainnya

mencapai tahap memprihatinkan tersebut yang mutlak dilakukan adalah pengorganisasian

maka salah satu alternatif kebijakannya adalah terkait dengan pengunaan sistem teknologi

dengan menempatkan cyber-security dalam informasi dengan memperhatikan empat

kontek pertahanan. penanganan cyber-security hal utama yaitu: pertama, sistem informasi

yang serius membutuhkan pembangunan (information systems) dan kedua, kompetisi

infrastruktur penunjang diantaranya organisasi (organizational competition); ketiga,

diperlukannya satelit khusus untuk pertahanan information systems (sistem informasi) dan

termasuk didalamnya kerja penangganan cyber- organizational decision making (sistem informasi

security karena telah dimilikinya sejumlah dan pengambilan keputusan dalam organisasi);

provider telekomunikasi oleh pemilik modal keempat, pengorganisasian penggunaan sistem

asing. informasi (organizational use of information

Tantangan lainnya ke depan dalam systems).

pengembangan kebijakan cyber-security adalah Secara singkat, cyber-security ke depan

sifat dari ancaman cyber yang multidimensional hendaknya dibangun atas lima bidang dasar

membuat penangganannya tidak hanya yaitu adanya kepastian hukum (undang-undang

menjadi tanggungjawab dari TNI dan/atau cyber crime); teknis dan tindakan prosedural

Polri. Kemhan maupun Kemenkominfo. Salah (pengguna akhir dan bisnis (pendekatan

satu strategi menarik yang patut dicermati langsung dan penyedia layanan dan perusahaan

dalam menghadapi cyber war di antaranya perangkat lunak); struktur organisasi (struktur

upaya serius pemerintah Amerika Serikat organisasi sangat berkembang, menghindari

dalam mengembangkan The National Cyber tumpang tindih); capacity building & pendidikan

Security Division (NCSD) atau satu divisi pengguna (kampanye publik dan komunikasi

khusus yang bertugas menanggani keamanan terbuka dari ancaman cyber crime terbaru);

cyber secara nasional yang didukung oleh sektor Kerjasama Internasional (termasuk didalamnya

swasta dan masyarakat yang memiliki tugas kerjasama timbal balik dalam upaya mengatasi

untuk membangun dan memelihara nasional ancaman cyber).

yang efektif sistem keamanan cyber atau dunia

maya, membuat dan menerapkan program

108 Politica Vol. 5 No. 1 Juni 2014

DAFTAR PUSTAKA Peraturan Menteri Komunikasi dan Informatika

N o . 2 9 / P E R / M. KO M I N F O / 1 2 / 2 0 1 0

tentang perubahan kedua Peraturan

MenteriKomunikasi dan Informatika

Buku No.26/PER/M.Kominfo/5/2007 tentang

Anne W. Brascomb (ed), Toward A Law of Pengamanan Pemanfaatan Jaringan

Global Communication Network, New Telekomunikasi Berbasis Protokol Internet

York: Lognman, 1986.

Elizabeth Longworth, The Possibilities for legal Majalah

framework for cyber space- Including New D. Menthe, Jurudiction in Cyber space: A

Zealand Perspective, Theresa Fuentes et.al Theory of International Space, Michigan

(editor), The International Dimesions of Telecommunications and Technology Law

Cyberspace Law: Law of Cyberspace Series, Review, 23 April 1998.

Vol.1, Aldershot: Ashgate Publishing

Limited, 2000. Internet

John Vivian, Teori Komunikasi Massa, Jakarta: David S Alberts, Informastion Age Anthology:

Kencana, 2008 The Information Age Military http://www.

M. Arsyad Sanusi, Hukum Teknologi dan dodccrp.org/files/Alberts_Anthology_III.

Informasi, Bandung: Tim Kemas Buku, 2005 pdf diakses Rabu, 16 April 2014 pukul

13.00 WIB.

Pusat Teknologi Informasi dan Komunikasi Badan

Pengkajian dan Penerapan Teknologi (BPPT), Edmon Makarim, Indonesian Legal Framework

Kajian Konvergensi Teknologi Informasi for Cyber security http://www.nisc.go.jp/

dan Komunikasi, Jakarta: Pusat Teknologi securitysite/campaign/ajsympo/pdf/lecture2.

Informasi dan Komunikasi BPPT, 2007 pdf diakses Kamis, 17 April 2014 pukul 15.

40 wib.

Ronald Thompson & William Cats Barril,

Information Technology and Management, Dirjen Pothan: Ancaman Nonmiliter Lebih

New York: Mc Graw Hill, 2003. Banyak, http://www.kemhan.go.id/

kemhan/?pg=73&id=928 diakses Rabu,

16 April 2014 pukul 13.00 WIB.

Jurnal

Nathalie Chaplan, Cyber War: the Challenge to Indonesian Defense University, Technology

National Security, Global Security Studies, Perscpetive: National Cyber Security,

Winter 2013, Volume 4, Issue 1, University http://binkorpspelaut.tnial.mil.id/index.

of North Carolina Wilmington php?option=com_docman&task=doc_

download&gid=6&Itemid=22. diakses

Kamis, 17 April 2014 pukul 15. 40 wib.

Peraturan Perundang-Undangan

Peraturan Nomor 24 Tahun 2008 Tentang Iran Luncurkan Sistem Komunikasi Pertahanan

Penyelenggaraan Sistem Komunikasi Dan Udara Canggih, http://www.islamtimes.org/

Elektronika Pertahanan Negara. vdcjaoe8auqehxz.bnfu.html diakses Kamis,

17 April 2014 pukul 12.40 wib.

Peraturan Kepala Divisi Teknologi Informasi

Kepolisian Negara Republik Indonesia Kathleen Rustici, Indonesias Cyber security: An

No.1 Tahun 2011 tentang Hubungan Tata Opportunity for Deeper Cooperation, http://

Cara Kerja Di Lingkungan Divisi Teknologi csis.org/publication/indonesias- cyber

Informasi Kepolisian Negara Republik security-opportunity-deeper-cooperation

Indonesia. diakses Kamis, 17 April 2014 pukul 16.25

wib.

Handrini Ardiyanti: Cyber security dan Tantangan Pengembangannya..... 109

Kemhan dan TNI Membangun Pertahanan TNI Gandeng IT Del Antisipasi Penjahat di

Cyber, http://dmc.kemhan.go.id/post- Dunia Internet, http://www.jpnn.com/

kemhan-dan-tni-membangun-kekuatan- read/2014/05/13/234115/TNI-Gandeng-

pertahanan-cyber.html, diakses Jumat, 18 IT-Del-Antisipasi-Penjahat-di-Dunia-

Juli 2014 pukul 14.15 Internet- diakses Selasa, 22 Juli 2014 pukul

Ketika Hacker Lebih Menakutkan Ketimbang 14.30 WIB.

Teroris, Tidak hanya berbahaya bagi keamanan US Army Cyber Command, http://www.arcyber.

negara, tapi juga ekonomi dunia, http://m.news. army.mil/org-arcyber.html diakses Selasa,

viva.co.id/news/read/507480-ketika-hacker-lebih- 22 Juli 2014 pukul 15.00 WIB.

menakutkan-ketimbang-teroris, diakses Kamis,

17 Juli 2014 pukul 11.55 WIB. Bahan lain yang tidak dipublikasikan

Meeting the cyber security challenge in Indonesia An Taufik Arief, Satelit Pertahanan pada Focus Group

analysis of threats and responses A report from Discussion dalam rangka penyusunan

DAKA advisory http://dakaadvisory.com/ proposal penelitian Pembangunan TIK

wp-content/uploads/DAKA-Indonesia- dalam kerangka Keamanan Nasional

cyber- security-2013-web -version.pdf Jumat, 7 Maret 2014

diakses 22 Juli 2014 2014 pukul 13.30 WIB. Taufik Arief, Intelligent Integrated Information

Menteri Kominfo Pada High Level Segment ITU System Dan Intelligent Surveillance System

Council 2008 Yang Membahas Cyber security, Dlm Sistem Pertahanan Negara, disampaikan

http://www.postel.go.id/info_view_c_ pada Focus Group Discussion dalam

26_p_814.htm diakses Jumat, 24 Juli 2014 rangka penyusunan proposal penelitian

pukul 13.30 WIB. Pembangunan TIK dalam kerangka

Penerapan Cyber security, Hasyim Gautama, Keamanan Nasional Jumat, 7 Maret 2014.

http://kemhubri.dephub.go.id/pusdatin/ Penjelasan Sekretaris Jenderal Kementerian

files/materi/Penerapan_Cybersecurity.pdf, Pertahanan Marsdya TNI Eris Herryanto

diakses Jumat, 18 Juli 2014 pukul 14.15 pada seminar nasional keamanan

Kemkominfo: Pengguna Internet di Indonesia Infrastuktur Internet yang diselenggarakan

Capai 82 Juta, http://kominfo.go.id/index. Indonesia Security Incident Response Team

php/content/detail/3980/Kemkominfo%3A on Internet Infrastruktur (ID-SIRTI) di

+Pengguna+Internet+di+Indonesia+Cap Universitas Pertahanan di tahun 2011.

ai+82+Juta/0/berita_satker#.U9G4o5R_tfs Penjelasan Wakil Menteri Pertahanan Sjafrie

diakses Jumat 24 Juli 2014 pukul 09.00 WIB. Sjamsoeddin pada seminar nasional

Struktur TNI, http://www.tni.mil.id/pages-13- keamanan Infrastuktur Internet yang

mabes-tni.html diakses Sabtu 5 Juli 2014, diselenggarakan Indonesia Security

pukul 14.30 wib. Incident Response Team on Internet

Infrastruktur (ID-SIRTI) di Universitas

Situs TNI Kembali Disatroni, http://www. Pertahanan di tahun Pertahanan di tahun

merdeka.com/teknologi/situs-tni-kembali- 2011.

disatroni-hacker.html diakses Selasa, 22

Juli 2014 pukul 14.20 WIB

TNI AD Berdayakan Kopassus Menjadi

Hacker, http://www.republika.co.id/berita/

nasional/umum/14/05/16/n5noce-tni-ad-

berdayakan-kopassus-jadi-hacker, diakses

Sabtu 5 Juli 2014, pukul 14.00 wib.

110 Politica Vol. 5 No. 1 Juni 2014

Anda mungkin juga menyukai

- Makalah Cyber CrimeDokumen21 halamanMakalah Cyber CrimeJerryBelum ada peringkat

- Cyber Crime and Cyber SecurityDokumen19 halamanCyber Crime and Cyber Securitytami myumyuBelum ada peringkat

- Peraturan Pertandingan VoliDokumen4 halamanPeraturan Pertandingan VoliTaufiq ArrahmanBelum ada peringkat

- 336 652 1 SMDokumen20 halaman336 652 1 SMstefania sumarni ledeBelum ada peringkat

- Materi SiberDokumen28 halamanMateri SiberWawan WartawanBelum ada peringkat

- PKNDokumen26 halamanPKNSifahannisaBelum ada peringkat

- Kejahatan KomputerDokumen12 halamanKejahatan KomputerBaiq IndriBelum ada peringkat

- Siber Nia Monicha (210111100359)Dokumen11 halamanSiber Nia Monicha (210111100359)MeylaniBelum ada peringkat

- Paper CybercrimeDokumen12 halamanPaper CybercrimeMurniati KiramanBelum ada peringkat

- BAB I CyberDokumen20 halamanBAB I CyberChan Thu WangBelum ada peringkat

- Kelompok 2 (D6.1) (Sudah Kirim)Dokumen17 halamanKelompok 2 (D6.1) (Sudah Kirim)On OpanBelum ada peringkat

- Jbptunikompp GDL Inasayangt 37865 4 Unikom - I IDokumen16 halamanJbptunikompp GDL Inasayangt 37865 4 Unikom - I IMaartjeBelum ada peringkat

- Makalah Etika ProfesiDokumen10 halamanMakalah Etika Profesimuhammadhsby26Belum ada peringkat

- Jurnal Keamanan SiDokumen8 halamanJurnal Keamanan SirendiprimaBelum ada peringkat

- Infringement PrivacyDokumen13 halamanInfringement PrivacyAhmad SupriyatnaBelum ada peringkat

- Achmad TahirDokumen30 halamanAchmad TahirhambaelektronikaBelum ada peringkat

- Makalah KLP 6Dokumen17 halamanMakalah KLP 6diniBelum ada peringkat

- ARTIKEL ILMIAH-KEJAHATAN PADA KOMPUTER BESERTA STUDI KASUS DAN SOLUSINYA-Irfan Fauzi Nugraha (22060054)Dokumen4 halamanARTIKEL ILMIAH-KEJAHATAN PADA KOMPUTER BESERTA STUDI KASUS DAN SOLUSINYA-Irfan Fauzi Nugraha (22060054)Raka RahmatBelum ada peringkat

- MAKALAH Etika Profesi Teknologi InformasDokumen11 halamanMAKALAH Etika Profesi Teknologi Informassulthonr3012Belum ada peringkat

- Makalah MelinDokumen20 halamanMakalah Melinusman ma'rufBelum ada peringkat

- 815 809 1 PBDokumen6 halaman815 809 1 PBArdian syukrinandaBelum ada peringkat

- Yogi Pradana - 202143500617 - S2FDokumen10 halamanYogi Pradana - 202143500617 - S2FjupriyantoBelum ada peringkat

- Keamana Sistem Informasi: Ramdho Syah Ammar 2007051014 Nurwansyah 2007051016Dokumen6 halamanKeamana Sistem Informasi: Ramdho Syah Ammar 2007051014 Nurwansyah 2007051016NurwansyahBelum ada peringkat

- Isi Makalah Patsos Kelompok (Cybercrime)Dokumen29 halamanIsi Makalah Patsos Kelompok (Cybercrime)Tia NBelum ada peringkat

- Makalah Cyber CrimeDokumen19 halamanMakalah Cyber CrimeHaniva DienBelum ada peringkat

- 18 35 1 SMDokumen14 halaman18 35 1 SMRAndy PratamaBelum ada peringkat

- Makalah Etika Profesi Kelompok 6Dokumen22 halamanMakalah Etika Profesi Kelompok 6syarifah MKBelum ada peringkat

- Bab Iii 56965Dokumen20 halamanBab Iii 56965ERIC DANUAJIBelum ada peringkat

- Cybercrime Dampak Dari Kemajuan TeknologiDokumen13 halamanCybercrime Dampak Dari Kemajuan TeknologiPutu AndreasBelum ada peringkat

- 3 - Aisyah Martanti WulandhariDokumen10 halaman3 - Aisyah Martanti WulandhariMaisya Hanifah SalsabilaBelum ada peringkat

- Tugas MakalahDokumen8 halamanTugas Makalahyeyen ambari00Belum ada peringkat

- Kel. 3 - Literasi DigitalDokumen6 halamanKel. 3 - Literasi DigitalNurlina NazarlinaBelum ada peringkat

- Manajemen Resiko & Keamanan Siber-UTS-RIZKY RIAN SAPUTRA-1843500511Dokumen15 halamanManajemen Resiko & Keamanan Siber-UTS-RIZKY RIAN SAPUTRA-1843500511Rizky Rian SaputraBelum ada peringkat

- Makalah Cyber SaamDokumen13 halamanMakalah Cyber Saamsyahrilriyadi20Belum ada peringkat

- Cyber CrimeDokumen31 halamanCyber Crimeerik ahmadBelum ada peringkat

- 9574-Article Text-28027-1-10-20201010Dokumen14 halaman9574-Article Text-28027-1-10-20201010EnjiBelum ada peringkat

- Bab 1 PDFDokumen24 halamanBab 1 PDFramadhan nugrahaBelum ada peringkat

- Proposal Bab 2Dokumen29 halamanProposal Bab 2InaraniaBelum ada peringkat

- Kejahatan Dalam Media SosialDokumen12 halamanKejahatan Dalam Media SosialDinda ApriliaBelum ada peringkat

- Makalah Cyber Crime - SokanantaDokumen14 halamanMakalah Cyber Crime - SokanantaPerencanaan DikbudBelum ada peringkat

- ID Peran National Central Bureau NCB Interpol Indonesia Dalam Pemberantasan TindakDokumen22 halamanID Peran National Central Bureau NCB Interpol Indonesia Dalam Pemberantasan TindakEvanRahadiPrabaswaraBelum ada peringkat

- JurnalDokumen8 halamanJurnalFelicia LydiaBelum ada peringkat

- Cyber CrimeDokumen21 halamanCyber CrimeRizky PasaribuBelum ada peringkat

- Makalah1 IlegalContent-11190178KeziaWidyanaDokumen9 halamanMakalah1 IlegalContent-11190178KeziaWidyanaRigelBelum ada peringkat

- Analisis Tindak Pidana Kejahatan SiberDokumen16 halamanAnalisis Tindak Pidana Kejahatan SibermegaBelum ada peringkat

- 4901 13462 1 SMDokumen15 halaman4901 13462 1 SMIBNU ANSORIBelum ada peringkat

- Cyber CrimeDokumen18 halamanCyber CrimeDiva AbadiBelum ada peringkat

- Evrida Usmeila - 2112070119 - Cyber CrimeDokumen7 halamanEvrida Usmeila - 2112070119 - Cyber Crimeevrida usmeilaBelum ada peringkat

- en Cybersecurity Policy and Its Implementat - En.idDokumen18 halamanen Cybersecurity Policy and Its Implementat - En.idsergio agueroBelum ada peringkat

- Uas TPM Lisa KawaiiDokumen17 halamanUas TPM Lisa KawaiiEdwin WonkayBelum ada peringkat

- 296 541 1 SMDokumen14 halaman296 541 1 SMTamBelum ada peringkat

- PIS Ananlisis Masalah SosialDokumen9 halamanPIS Ananlisis Masalah SosialAdrian SyahBelum ada peringkat

- Komnas - Kasus Cybercrime Di IndonesiaDokumen6 halamanKomnas - Kasus Cybercrime Di IndonesiaNovia HandayaniBelum ada peringkat

- Adoc - Pub - Kejahatan Dalam Teknologi Informasi Dan KomunikasiDokumen8 halamanAdoc - Pub - Kejahatan Dalam Teknologi Informasi Dan KomunikasiRizky AnggrainiBelum ada peringkat

- Pelanggaran Etika ProfesiDokumen8 halamanPelanggaran Etika ProfesiRyan WigunaBelum ada peringkat

- Makalah Kejahatan Mayantara MHD Hanif Putra 210510133Dokumen12 halamanMakalah Kejahatan Mayantara MHD Hanif Putra 210510133Mhd Hanif PutraBelum ada peringkat

- Media Internet (Sebuah Fasilitas Kriminal Baru)Dokumen10 halamanMedia Internet (Sebuah Fasilitas Kriminal Baru)reyhankiBelum ada peringkat

- Cyberlaw - PerbankanDokumen14 halamanCyberlaw - PerbankanHary GrimlockBelum ada peringkat

- Bab 1Dokumen22 halamanBab 1HanBelum ada peringkat

- Penanganan Cyber Attacks Oleh Pemerintahan China Melalui Kebijakan Network SecurityDokumen12 halamanPenanganan Cyber Attacks Oleh Pemerintahan China Melalui Kebijakan Network SecurityannisashalsabillaBelum ada peringkat

- Angket Penelitian Partisipasi Industri Dalam Pelaksanaan Praktik Kerja IndustriDokumen10 halamanAngket Penelitian Partisipasi Industri Dalam Pelaksanaan Praktik Kerja IndustriTaufiq ArrahmanBelum ada peringkat

- Data Ajaran/Aliran Sesat Yang Telah Difatwakan MUI: Tugas Aik 6 Taufiqurrahman 162170097 KELAS TRANSFERDokumen7 halamanData Ajaran/Aliran Sesat Yang Telah Difatwakan MUI: Tugas Aik 6 Taufiqurrahman 162170097 KELAS TRANSFERTaufiq ArrahmanBelum ada peringkat

- Dasar Dasar KelistrikanDokumen48 halamanDasar Dasar KelistrikanTaufiq ArrahmanBelum ada peringkat

- Laporan Observasi Kurikulum Di SMK Ypkk 2 SlemanDokumen17 halamanLaporan Observasi Kurikulum Di SMK Ypkk 2 SlemanTaufiq ArrahmanBelum ada peringkat

- Surat Lamaran Kerja SMK YPE S KUTOARJODokumen1 halamanSurat Lamaran Kerja SMK YPE S KUTOARJOTaufiq ArrahmanBelum ada peringkat

- Format Surat PernyataanDokumen1 halamanFormat Surat PernyataanTaufiq ArrahmanBelum ada peringkat

- Complete Presentation Skill ECC UGM-Oktober 2015Dokumen30 halamanComplete Presentation Skill ECC UGM-Oktober 2015Taufiq ArrahmanBelum ada peringkat

- Angket Penelitian Partisipasi Industri Dalam Pelaksanaan Praktik Kerja IndustriDokumen10 halamanAngket Penelitian Partisipasi Industri Dalam Pelaksanaan Praktik Kerja IndustriTaufiq ArrahmanBelum ada peringkat

- BAB I TransmisiDokumen6 halamanBAB I TransmisiHarmanto AgusBelum ada peringkat

- Tugas Desain OtomotifDokumen3 halamanTugas Desain OtomotifTaufiq ArrahmanBelum ada peringkat

- (PPT) Aki Dan BateraiDokumen4 halaman(PPT) Aki Dan BateraiTaufiq ArrahmanBelum ada peringkat

- KTI MG5 Teknik Notasi Ilmiah 1Dokumen13 halamanKTI MG5 Teknik Notasi Ilmiah 1Taufiq ArrahmanBelum ada peringkat

- (PPT) Aki Dan BateraiDokumen8 halaman(PPT) Aki Dan BateraiTaufiq ArrahmanBelum ada peringkat

- PurworejoDokumen27 halamanPurworejoTaufiq ArrahmanBelum ada peringkat

- Kuliah 6 Standar Mutu PanganDokumen19 halamanKuliah 6 Standar Mutu PanganAndika SuryaBelum ada peringkat

- Artikel Purworejo Candingasinan 2018Dokumen7 halamanArtikel Purworejo Candingasinan 2018Taufiq ArrahmanBelum ada peringkat

- Presentasi AIK 1 - Aqidah Islam (Taufiqurrahman)Dokumen17 halamanPresentasi AIK 1 - Aqidah Islam (Taufiqurrahman)Taufiq ArrahmanBelum ada peringkat

- Tugas Matematika TeknikDokumen22 halamanTugas Matematika TeknikTaufiq ArrahmanBelum ada peringkat

- Laporan Kegiatan Magang 3Dokumen33 halamanLaporan Kegiatan Magang 3Taufiq Arrahman0% (1)

- Kti Mg7 Dasar KtiDokumen15 halamanKti Mg7 Dasar KtiTaufiq ArrahmanBelum ada peringkat

- Kti Mg3 Bagian KtiDokumen15 halamanKti Mg3 Bagian KtiTaufiq ArrahmanBelum ada peringkat

- Tugas Matematika TeknikDokumen59 halamanTugas Matematika TeknikTaufiq ArrahmanBelum ada peringkat

- Jadwal Kuliah Semester AkhirDokumen1 halamanJadwal Kuliah Semester AkhirTaufiq ArrahmanBelum ada peringkat

- Tempat Pengujian Berkala Kendaraan Bermotor Dinas Perhubungan Kabupaten Bantul JLDokumen8 halamanTempat Pengujian Berkala Kendaraan Bermotor Dinas Perhubungan Kabupaten Bantul JLTaufiq ArrahmanBelum ada peringkat

- Laporan Observasi Kurikulum Di SMK Ypkk 2 SlemanDokumen17 halamanLaporan Observasi Kurikulum Di SMK Ypkk 2 SlemanTaufiq ArrahmanBelum ada peringkat

- Bilangan Biner Dan PenerapannyaDokumen1 halamanBilangan Biner Dan PenerapannyaTaufiq ArrahmanBelum ada peringkat

- Tugas Matematika TeknikDokumen22 halamanTugas Matematika TeknikTaufiq ArrahmanBelum ada peringkat

- Format Laporan Mekanika FluidaDokumen9 halamanFormat Laporan Mekanika FluidaTaufiq ArrahmanBelum ada peringkat

- KemuhammadiyahanDokumen15 halamanKemuhammadiyahanyudaaduyzBelum ada peringkat